Menghubungkan akun AWS Anda ke Microsoft Defender untuk Cloud

Beban kerja umumnya mencakup beberapa platform cloud. Layanan keamanan cloud harus melakukan hal yang sama. Microsoft Defender untuk Cloud membantu melindungi beban kerja di Amazon Web Services (AWS), tetapi Anda perlu menyiapkan koneksi antara mereka dan Defender untuk Cloud.

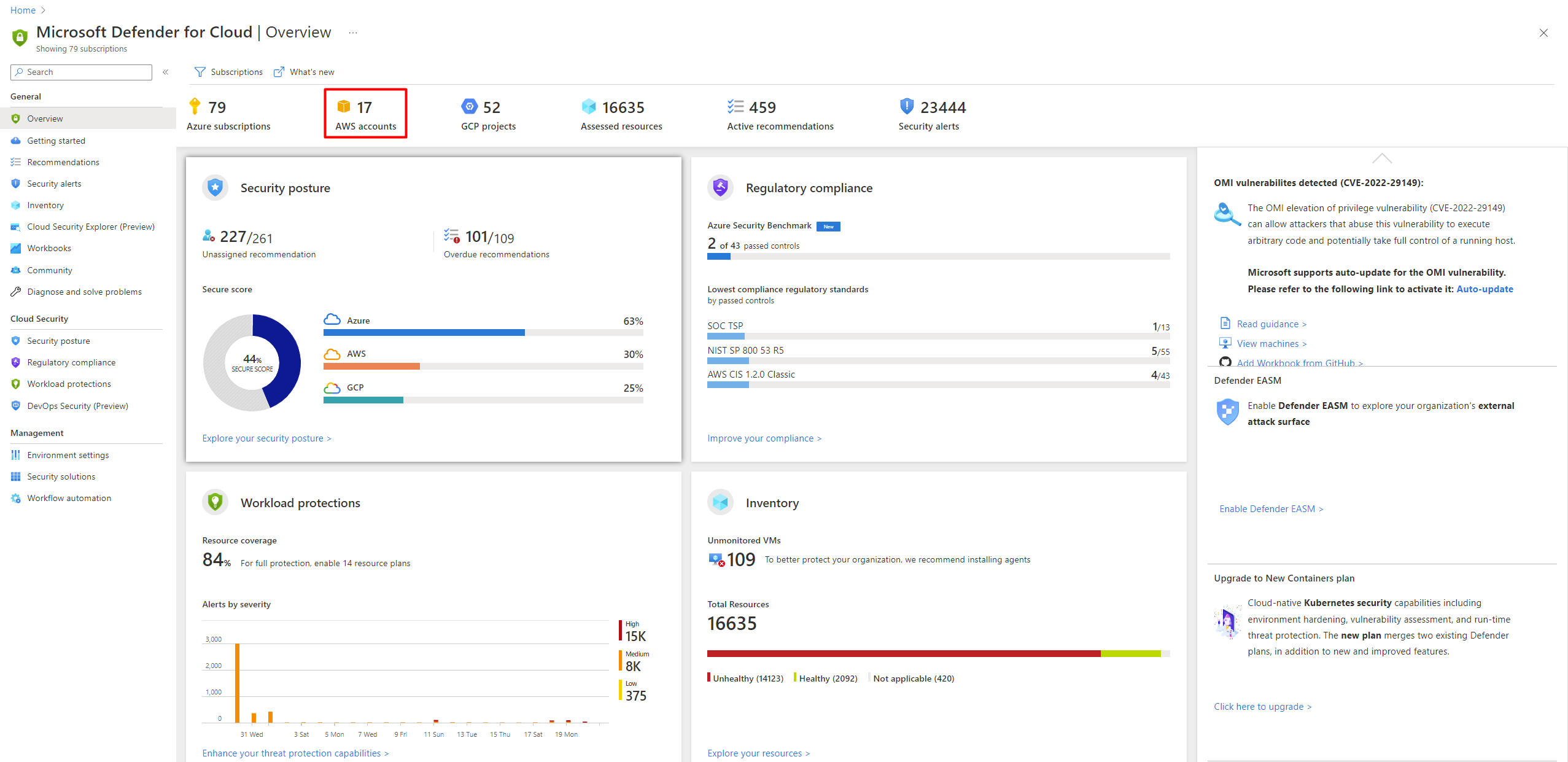

Cuplikan layar berikut menunjukkan akun AWS yang ditampilkan di dasbor gambaran umum Defender untuk Cloud.

Anda dapat mempelajari lebih lanjut dengan menonton konektor AWS Baru dalam video Defender untuk Cloud dari Defender untuk Cloud di seri video Field.

Untuk daftar referensi semua rekomendasi yang dapat Defender untuk Cloud berikan untuk sumber daya AWS, lihat Rekomendasi keamanan untuk sumber daya AWS - panduan referensi.

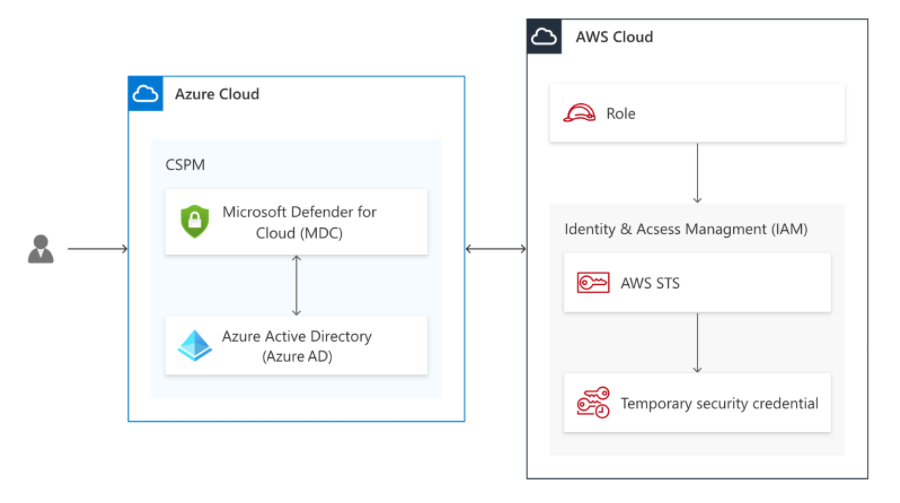

Proses autentikasi AWS

Autentikasi gabungan digunakan antara Microsoft Defender untuk Cloud dan AWS. Semua sumber daya yang terkait dengan autentikasi dibuat sebagai bagian dari penyebaran templat CloudFormation, termasuk:

Penyedia identitas (OpenID connect)

Peran Manajemen Identitas dan Akses (IAM) dengan prinsipal federasi (terhubung ke penyedia identitas).

Arsitektur proses autentikasi di seluruh cloud adalah sebagai berikut:

Microsoft Defender untuk Cloud layanan CSPM memperoleh token Microsoft Entra dengan masa pakai validitas 1 jam yang ditandatangani oleh ID Microsoft Entra menggunakan algoritma RS256.

Token Microsoft Entra ditukar dengan kredensial hidup singkat AWS dan layanan CSPM Defender untuk Cloud mengasumsikan peran IAM CSPM (diasumsikan dengan identitas web).

Karena prinsipal peran adalah identitas federasi seperti yang didefinisikan dalam kebijakan hubungan kepercayaan, idP AWS memvalidasi token Microsoft Entra terhadap ID Microsoft Entra melalui proses yang mencakup:

validasi audiens

validasi tanda tangan digital token

thumbprint sertifikat

Peran CSPM Microsoft Defender untuk Cloud diasumsikan hanya setelah kondisi validasi yang ditentukan pada hubungan kepercayaan telah terpenuhi. Kondisi yang ditentukan untuk tingkat peran digunakan untuk validasi dalam AWS dan hanya memungkinkan akses aplikasi CSPM Microsoft Defender untuk Cloud (audiens tervalidasi) ke peran tertentu (dan bukan token Microsoft lainnya).

Setelah token Microsoft Entra divalidasi oleh idP AWS, AWS STS bertukar token dengan kredensial AWS yang hidup pendek yang digunakan layanan CSPM untuk memindai akun AWS.

Prasyarat

Untuk menyelesaikan prosedur dalam artikel ini, Anda memerlukan:

Langganan Microsoft Azure. Jika Anda tidak memiliki langganan Azure, Anda dapat mendaftar untuk langganan gratis.

Microsoft Defender untuk Cloud disiapkan pada langganan Azure Anda.

Akses ke akun AWS.

Izin kontributor untuk langganan Azure yang relevan, dan izin Administrator di akun AWS.

Catatan

Konektor AWS tidak tersedia di cloud pemerintah nasional (Azure Government, Microsoft Azure yang dioperasikan oleh 21Vianet).

Persyaratan paket konektor asli

Setiap paket memiliki persyaratan sendiri untuk konektor asli.

Defender untuk Kontainers

Jika Anda memilih paket Pertahanan Microsoft untuk Kontainer, Anda memerlukan:

- Setidaknya satu kluster Amazon EKS dengan izin untuk mengakses ke server EKS Kubernetes API. Jika Anda perlu membuat klaster EKS baru, ikuti petunjuk di Memulai Amazon EKS – eksctl.

- Kapasitas sumber daya untuk membuat antrean Amazon SQS baru, aliran pengiriman Kinesis Data Firehose, dan wadah Amazon S3 di wilayah kluster.

Defender untuk SQL

Jika Anda memilih paket Pertahanan Microsoft untuk SQL, Anda memerlukan:

- Microsoft Defender untuk SQL diaktifkan pada langganan. Pelajari cara melindungi database Anda.

- Akun AWS aktif, dengan instans EC2 yang menjalankan SQL Server atau Kustom RDS untuk SQL Server.

- Azure Arc untuk server yang diinstal pada instans EC2 atau Kustom RDS anda untuk SQL Server.

Kami menyarankan agar Anda menggunakan proses provisi otomatis untuk menginstal Azure Arc pada semua instans EC2 yang ada dan yang akan datang. Untuk mengaktifkan provisi otomatis Azure Arc, Anda memerlukan izin Pemilik pada langganan Azure yang relevan.

AWS Systems Manager (SSM) mengelola provisi otomatis dengan menggunakan Agen SSM. Beberapa Gambar Mesin Amazon sudah memiliki Agen SSM yang telah diinstal sebelumnya. Jika instans EC2 Anda tidak memiliki Agen SSM, instal dengan menggunakan instruksi ini dari Amazon: Instal Agen SSM untuk lingkungan hibrid dan multicloud (Windows).

Pastikan Agen SSM Anda memiliki kebijakan terkelola AmazonSSMManagedInstanceCore. Ini memungkinkan fungsionalitas inti untuk layanan AWS Systems Manager.

Aktifkan ekstensi lain ini pada komputer yang terhubung dengan Azure Arc:

- Pertahanan Microsoft untuk Titik Akhir

- Solusi penilaian kerentanan (TVM atau Qualys)

- Agen Analitik Log di komputer yang terhubung dengan Azure Arc atau agen Azure Monitor

Pastikan ruang kerja Analitik Log yang dipilih memiliki solusi keamanan yang terinstal. Agen Analitik Log dan agen Azure Monitor saat ini dikonfigurasi di tingkat langganan . Semua akun AWS dan proyek Google Cloud Platform (GCP) Anda di bawah langganan yang sama mewarisi pengaturan langganan untuk agen Log Analytics dan agen Azure Monitor.

Pelajari selengkapnya tentang komponen pemantauan untuk Defender untuk Cloud.

Defender untuk Server

Jika Anda memilih paket Pertahanan Microsoft untuk Server, Anda memerlukan:

- Microsoft Defender untuk Server diaktifkan pada langganan. Pelajari cara mengaktifkan paket di Mengaktifkan fitur keamanan yang disempurnakan.

- Akun AWS aktif, dengan instans EC2.

- Azure Arc untuk server yang dipasang pada instans EC2 Anda.

Kami menyarankan agar Anda menggunakan proses provisi otomatis untuk menginstal Azure Arc pada semua instans EC2 yang ada dan yang akan datang. Untuk mengaktifkan provisi otomatis Azure Arc, Anda memerlukan izin Pemilik pada langganan Azure yang relevan.

AWS Systems Manager mengelola provisi otomatis dengan menggunakan Agen SSM. Beberapa Gambar Mesin Amazon sudah memiliki Agen SSM yang telah diinstal sebelumnya. Jika instans EC2 Anda tidak memiliki Agen SSM, instal dengan menggunakan salah satu instruksi berikut dari Amazon:

- Menginstal Agen SSM untuk lingkungan hibrid dan multicloud (Windows)

- Menginstal Agen SSM untuk lingkungan hibrid dan multicloud (Linux)

Pastikan Agen SSM Anda memiliki kebijakan terkelola AmazonSSMManagedInstanceCore, yang memungkinkan fungsionalitas inti untuk layanan AWS Systems Manager.

Anda harus memiliki Agen SSM untuk menyediakan agen Arc secara otomatis pada komputer EC2. Jika SSM tidak ada, atau dihapus dari EC2, provisi Arc tidak akan dapat dilanjutkan.

Catatan

Sebagai bagian dari templat CloudFormation yang dijalankan selama proses onboarding, proses otomatisasi dibuat dan dipicu setiap 30 hari, selama semua EC2 yang ada selama eksekusi awal CloudFormation. Tujuan dari pemindaian terjadwal ini adalah untuk memastikan bahwa semua EC2 yang relevan memiliki profil IAM dengan kebijakan IAM yang diperlukan yang memungkinkan Defender untuk Cloud mengakses, mengelola, dan menyediakan fitur keamanan yang relevan (termasuk provisi agen Arc). Pemindaian tidak berlaku untuk EC2 yang dibuat setelah eksekusi CloudFormation.

Jika Anda ingin menginstal Azure Arc secara manual pada instans EC2 yang ada dan yang akan datang, gunakan rekomendasi instans EC2 harus tersambung ke Azure Arc untuk mengidentifikasi instans yang tidak menginstal Azure Arc.

Aktifkan ekstensi lain ini pada komputer yang terhubung dengan Azure Arc:

- Pertahanan Microsoft untuk Titik Akhir

- Solusi penilaian kerentanan (TVM atau Qualys)

- Agen Analitik Log di komputer yang terhubung dengan Azure Arc atau agen Azure Monitor

Pastikan ruang kerja Analitik Log yang dipilih memiliki solusi keamanan yang terinstal. Agen Analitik Log dan agen Azure Monitor saat ini dikonfigurasi di tingkat langganan . Semua akun AWS dan proyek GCP Anda di bawah langganan yang sama mewarisi pengaturan langganan untuk agen Analitik Log dan agen Azure Monitor.

Pelajari selengkapnya tentang komponen pemantauan untuk Defender untuk Cloud.

Catatan

Karena agen Analitik Log (juga dikenal sebagai MMA) diatur untuk berhenti pada bulan Agustus 2024, semua fitur Pertahanan untuk Server dan kemampuan keamanan yang saat ini bergantung padanya, termasuk yang dijelaskan di halaman ini, akan tersedia melalui integrasi Microsoft Defender untuk Titik Akhir atau pemindaian tanpa agen, sebelum tanggal penghentian. Untuk informasi selengkapnya tentang peta strategi untuk setiap fitur yang saat ini mengandalkan Agen Analitik Log, lihat pengumuman ini.

Defender for Server menetapkan tag ke sumber daya Azure ARC Anda di atas instans EC2 Anda untuk mengelola proses provisi otomatis. Anda harus menetapkan tag ini dengan benar ke sumber daya Anda sehingga Defender untuk Cloud dapat mengelolanya: AccountId, , CloudInstanceId, dan MDFCSecurityConnector.

Defender CSPM

Jika Anda memilih paket CSPM Pertahanan Microsoft, Anda memerlukan:

- langganan Microsoft Azure. Jika Anda tidak memiliki langganan Azure, Anda dapat mendaftar untuk langganan gratis.

- Anda harus mengaktifkan Microsoft Defender untuk Cloud pada langganan Azure Anda.

- Koneksi komputer non-Azure Anda, akun AWS.

- Untuk mendapatkan akses ke semua fitur yang tersedia dari paket CSPM, paket harus diaktifkan oleh Pemilik Langganan.

Pelajari selengkapnya tentang cara mengaktifkan Defender CSPM.

Sambungkan akun AWS Anda

Untuk menghubungkan AWS Anda ke Defender untuk Cloud dengan menggunakan konektor asli:

Masuk ke portal Azure.

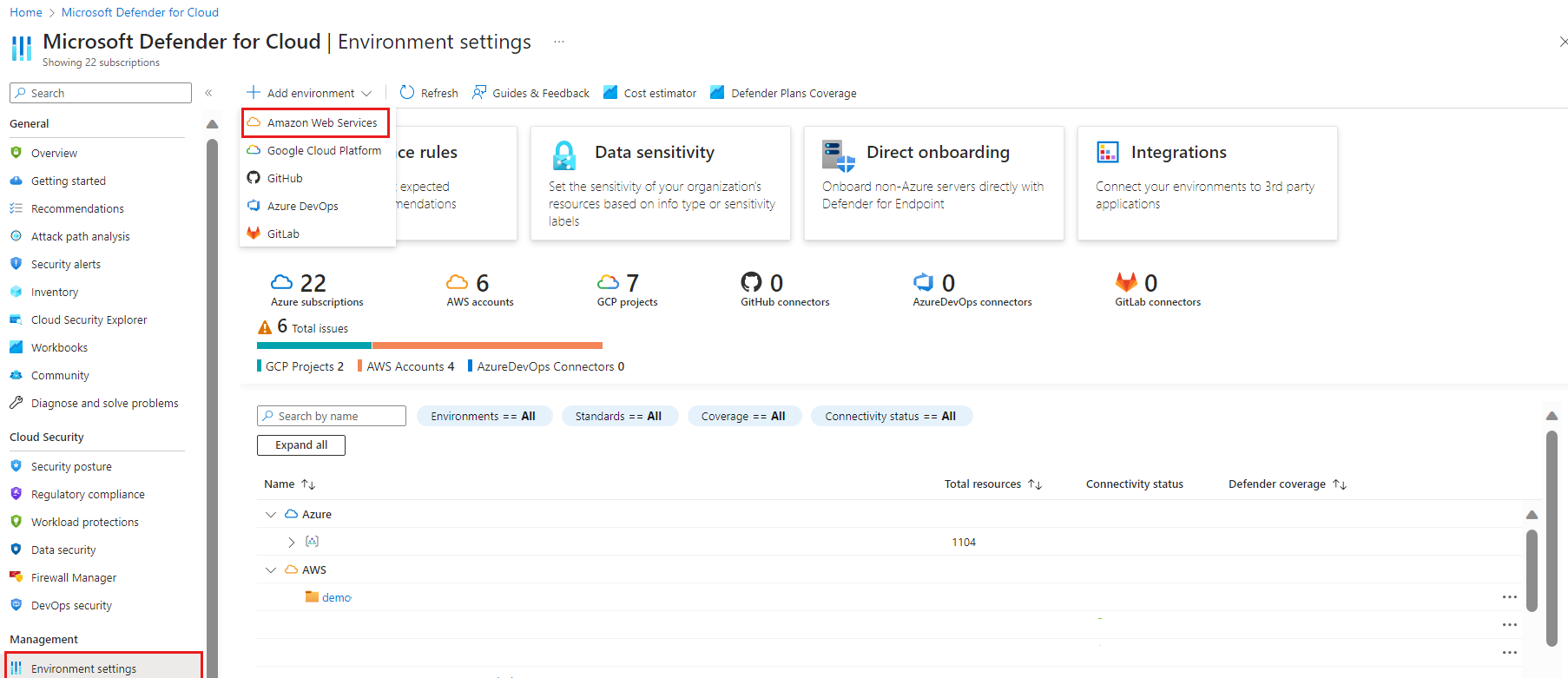

Buka Defender untuk Cloud> Pengamanan layanan.

Pilih Tambahkan lingkungan>AWS.

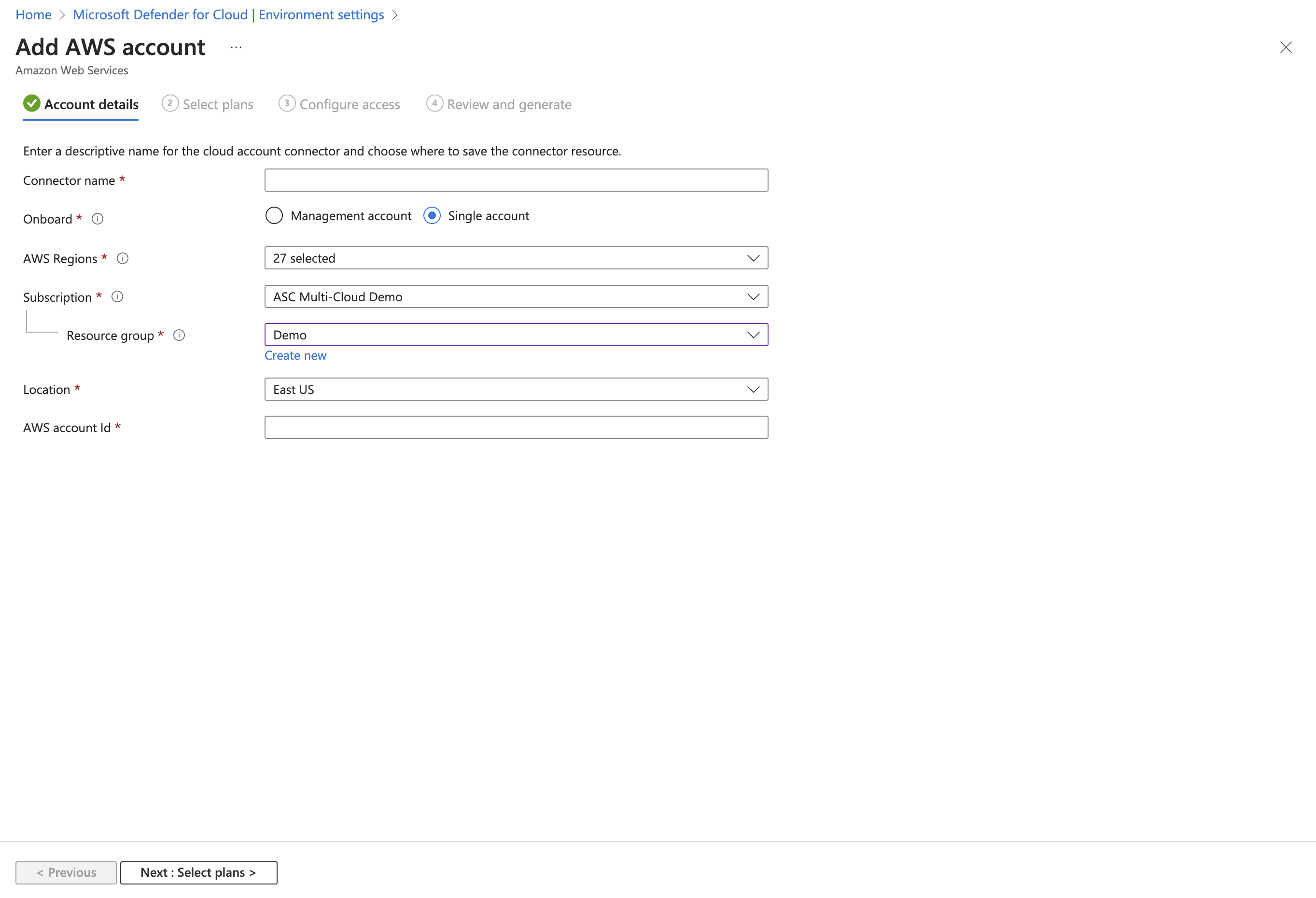

Masukkan detail akun AWS, termasuk lokasi tempat Anda menyimpan sumber daya konektor.

Catatan

(Opsional) Pilih Akun manajemen untuk membuat konektor ke akun manajemen. Koneksi or kemudian dibuat untuk setiap akun anggota yang ditemukan di bawah akun manajemen yang disediakan. Provisi otomatis juga diaktifkan untuk semua akun yang baru di-onboarding.

(Opsional) Gunakan menu dropdown wilayah AWS untuk memilih wilayah AWS tertentu yang akan dipindai. Semua wilayah dipilih secara default.

Pilih Paket defender

Di bagian panduan ini, Anda memilih paket Defender untuk Cloud yang ingin Anda aktifkan.

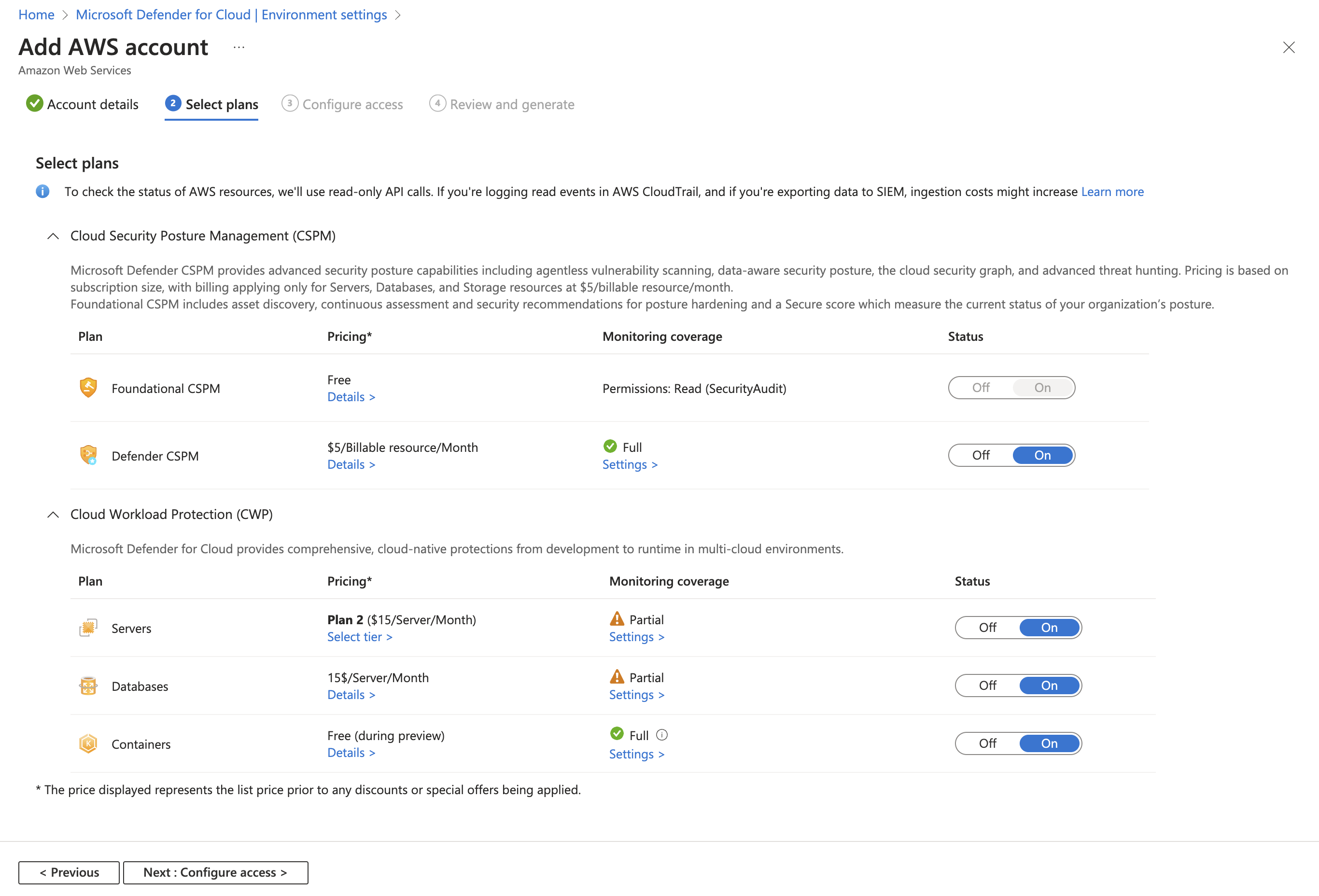

Pilih Berikutnya: Pilih paket.

Tab Pilih paket adalah tempat Anda memilih kemampuan Defender untuk Cloud mana yang akan diaktifkan untuk akun AWS ini. Setiap paket memiliki persyaratan sendiri untuk izin dan mungkin dikenakan biaya.

Penting

Untuk menyajikan status rekomendasi Anda saat ini, paket Manajemen Postur Keamanan Cloud Microsoft Defender meminta API sumber daya AWS beberapa kali sehari. Panggilan API baca-saja ini tidak dikenakan biaya, tetapi mereka terdaftar di CloudTrail jika Anda telah mengaktifkan jejak untuk acara baca.

Seperti yang dijelaskan dalam dokumentasi AWS,tidak ada biaya tambahan untuk menjaga satu jalur. Jika Anda mengekspor data dari AWS (misalnya, ke sistem SIEM eksternal), peningkatan volume panggilan ini juga dapat meningkatkan biaya penyerapan. Dalam kasus seperti itu, sebaiknya filter panggilan baca-saja dari pengguna Defender untuk Cloud atau peran ARN:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Ini adalah nama peran default. Konfirmasikan nama peran yang dikonfigurasi di akun Anda.)Secara default, paket Server diatur ke Aktif. Pengaturan ini diperlukan untuk memperluas cakupan Defender untuk Server ke AWS EC2. Pastikan Anda memenuhi persyaratan jaringan untuk Azure Arc.

Secara opsional, pilih Konfigurasikan untuk mengedit konfigurasi sesuai kebutuhan.

Catatan

Server Azure Arc masing-masing untuk instans EC2 atau komputer virtual GCP yang tidak lagi ada (dan masing-masing server Azure Arc dengan status Terputus atau Kedaluwarsa) dihapus setelah 7 hari. Proses ini menghapus entitas Azure Arc yang tidak relevan untuk memastikan bahwa hanya server Azure Arc yang terkait dengan instans yang ada yang ditampilkan.

Secara default, paket Kontainer diatur ke Aktif. Pengaturan ini diperlukan agar Defender for Containers melindungi kluster AWS EKS Anda. Pastikan Anda memenuhi persyaratan jaringan untuk paket Defender for Containers.

Catatan

Kubernetes dengan dukungan Azure Arc, ekstensi Azure Arc untuk sensor Defender, dan Azure Policy untuk Kubernetes harus diinstal. Gunakan rekomendasi Defender untuk Cloud khusus untuk menyebarkan ekstensi (dan Azure Arc, jika perlu), seperti yang dijelaskan dalam Melindungi kluster Amazon Elastic Kubernetes Service.

Secara opsional, pilih Konfigurasikan untuk mengedit konfigurasi sesuai kebutuhan. Jika Anda memilih untuk menonaktifkan konfigurasi ini, fitur Deteksi ancaman (sarana kontrol) juga dinonaktifkan. Pelajari selengkapnya tentang ketersediaan fitur.

Secara default, paket Database diatur ke Aktif. Pengaturan ini diperlukan untuk memperluas cakupan Defender untuk SQL ke AWS EC2 dan Kustom RDS untuk SQL Server.

(Opsional) Pilih Konfigurasikan untuk mengedit konfigurasi sesuai kebutuhan. Kami menyarankan agar Anda membiarkannya diatur ke konfigurasi default.

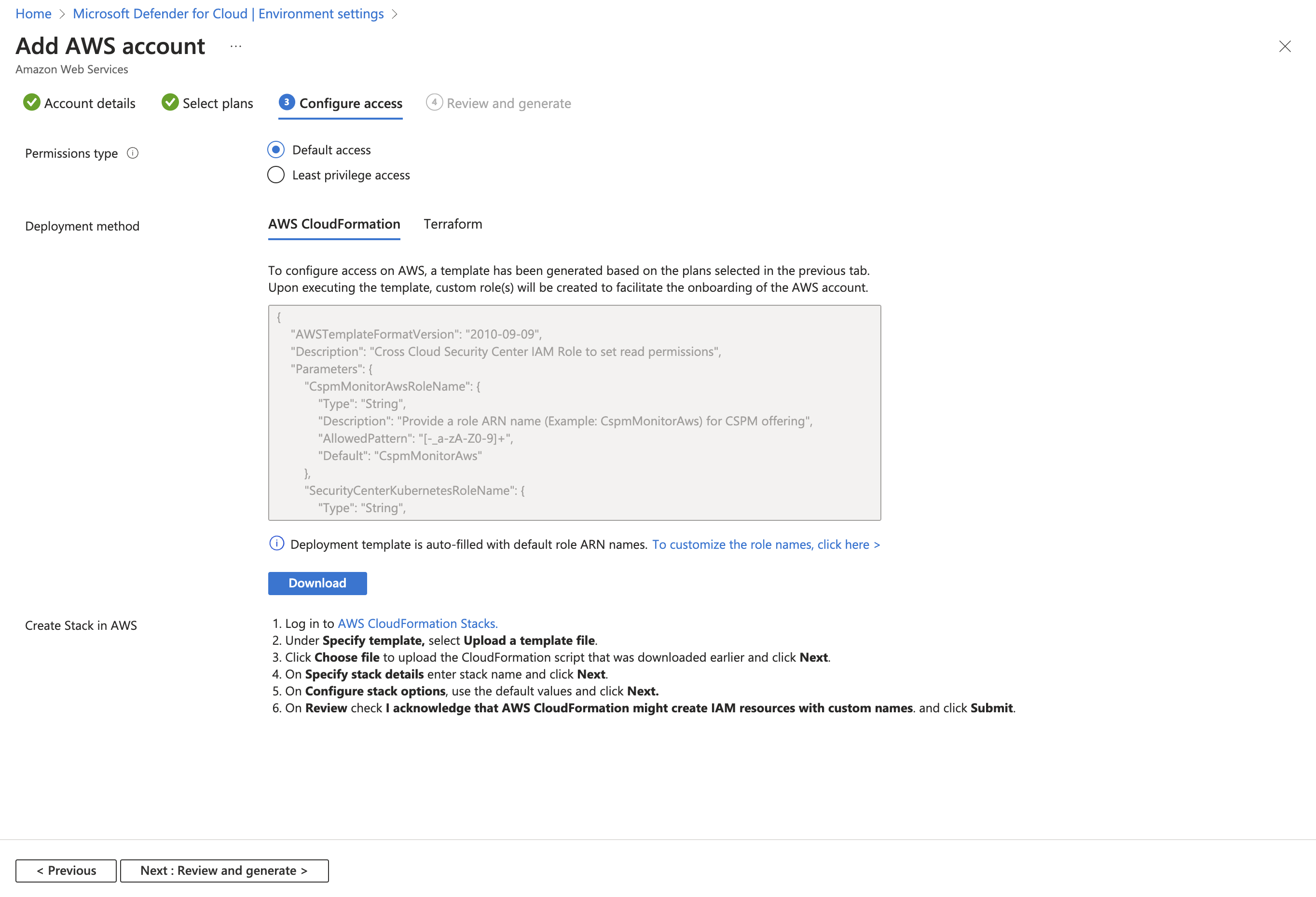

Pilih Konfigurasikan akses dan pilih yang berikut ini:

a. Pilih jenis penyebaran:

- Akses default: Memungkinkan Defender untuk Cloud memindai sumber daya Anda dan secara otomatis menyertakan kemampuan di masa mendatang.

- Akses hak istimewa terkecil: Memberikan akses Defender untuk Cloud hanya ke izin saat ini yang diperlukan untuk paket yang dipilih. Jika Anda memilih izin dengan hak istimewa paling sedikit, Anda akan menerima pemberitahuan tentang peran dan izin baru yang diperlukan untuk mendapatkan fungsionalitas penuh untuk kesehatan konektor.

b. Pilih metode penyebaran: AWS CloudFormation atau Terraform.

Catatan

Jika Anda memilih Akun manajemen untuk membuat konektor ke akun manajemen, tab untuk onboarding dengan Terraform tidak terlihat di UI, tetapi Anda masih dapat onboarding menggunakan Terraform, mirip dengan apa yang tercakup di Onboarding lingkungan AWS/GCP Anda untuk Microsoft Defender untuk Cloud dengan Terraform - Microsoft Community Hub.

Ikuti instruksi di layar untuk metode penyebaran yang dipilih untuk menyelesaikan dependensi yang diperlukan di AWS. Jika Anda melakukan onboarding akun manajemen, Anda perlu menjalankan templat CloudFormation baik sebagai Stack maupun sebagai StackSet. Koneksi or dibuat untuk akun anggota hingga 24 jam setelah onboarding.

Pilih Berikutnya: Tinjau dan buat.

Pilih Buat.

Defender untuk Cloud segera mulai memindai sumber daya AWS Anda. Rekomendasi keamanan muncul dalam beberapa jam.

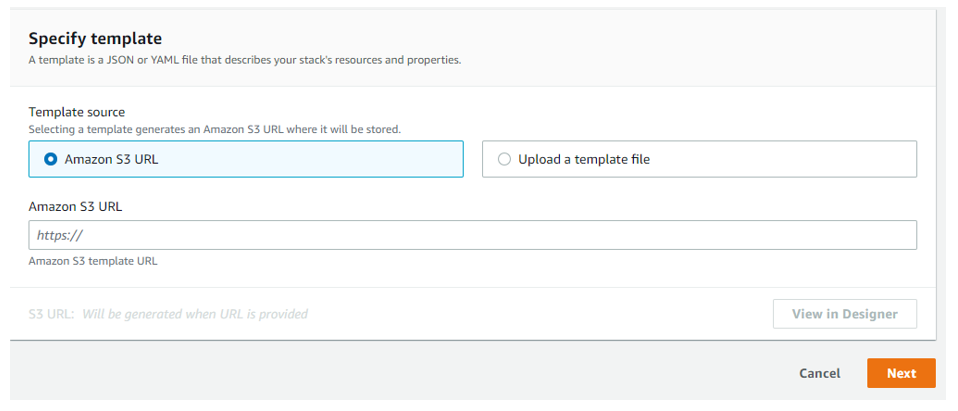

Menyebarkan templat CloudFormation ke akun AWS Anda

Sebagai bagian dari menghubungkan akun AWS ke Microsoft Defender untuk Cloud, Anda menyebarkan templat CloudFormation ke akun AWS. Templat ini membuat semua sumber daya yang diperlukan untuk koneksi.

Sebarkan templat CloudFormation dengan menggunakan Stack (atau StackSet jika Anda memiliki akun manajemen). Saat Anda menyebarkan templat, wizard pembuatan Tumpukan menawarkan opsi berikut.

URL Amazon S3: Unggah templat CloudFormation yang diunduh ke wadah S3 Anda sendiri dengan konfigurasi keamanan Anda sendiri. Masukkan URL ke wadah S3 di wizard penyebaran AWS.

Unggah file templat: AWS secara otomatis membuat wadah S3 tempat templat CloudFormation disimpan. Otomatisasi untuk wadah S3 memiliki kesalahan konfigurasi keamanan yang menyebabkan

S3 buckets should require requests to use Secure Socket Layerrekomendasi muncul. Anda dapat memulihkan rekomendasi ini dengan menerapkan kebijakan berikut:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Catatan

Saat menjalankan CloudFormation StackSets saat onboarding akun manajemen AWS, Anda mungkin mengalami pesan kesalahan berikut:

You must enable organizations access to operate a service managed stack setKesalahan ini menunjukkan bahwa Anda memiliki noe yang mengaktifkan akses tepercaya untuk AWS Organizations.

Untuk memulihkan pesan kesalahan ini, halaman CloudFormation StackSets Anda memiliki perintah dengan tombol yang dapat Anda pilih untuk mengaktifkan akses tepercaya. Setelah akses tepercaya diaktifkan, Tumpukan CloudFormation harus dijalankan lagi.

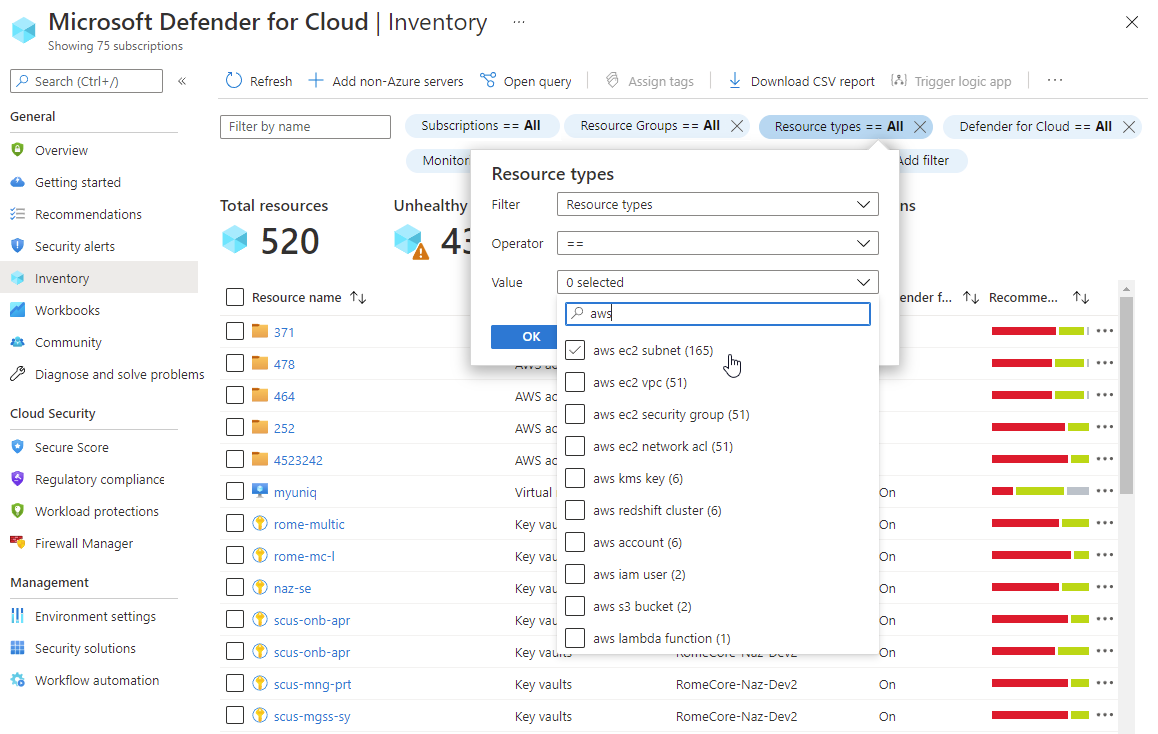

Memantau sumber daya AWS Anda

Halaman rekomendasi keamanan di Defender untuk Cloud menampilkan sumber daya AWS Anda. Anda dapat menggunakan filter lingkungan untuk menikmati kemampuan multicloud dalam Defender untuk Cloud.

Untuk melihat semua rekomendasi aktif untuk sumber daya Anda berdasarkan jenis sumber daya, gunakan halaman inventori aset di Defender untuk Cloud dan filter ke jenis sumber daya AWS yang Anda minati.

Integrasikan dengan Microsoft Defender XDR

Saat Anda mengaktifkan Defender untuk Cloud, pemberitahuan Defender untuk Cloud secara otomatis diintegrasikan ke dalam Portal Pertahanan Microsoft. Tidak ada langkah-langkah lebih lanjut yang diperlukan.

Integrasi antara Microsoft Defender untuk Cloud dan Microsoft Defender XDR membawa lingkungan cloud Anda ke Microsoft Defender XDR. Dengan pemberitahuan Defender untuk Cloud dan korelasi cloud yang terintegrasi ke dalam Microsoft Defender XDR, tim SOC sekarang dapat mengakses semua informasi keamanan dari satu antarmuka.

Pelajari selengkapnya tentang pemberitahuan Defender untuk Cloud di Microsoft Defender XDR.

Pelajari lebih lanjut

Lihat blog berikut:

- Ignite 2021: Microsoft Defender untuk Cloud berita

- Manajemen postur keamanan dan perlindungan server untuk AWS dan GCP

Membersihkan sumber daya

Tidak perlu membersihkan sumber daya apa pun untuk artikel ini.

Langkah berikutnya

Koneksi akun AWS Anda adalah bagian dari pengalaman multicloud yang tersedia di Microsoft Defender untuk Cloud:

- Lindungi semua sumber daya Anda dengan Defender untuk Cloud.

- Siapkan komputer lokal dan proyek GCP Anda.

- Dapatkan jawaban atas pertanyaan umum tentang onboarding akun AWS Anda.

- Memecahkan masalah konektor multicloud Anda.