Menggunakan studio Azure Machine Learning di jaringan virtual Azure

Tip

Microsoft merekomendasikan penggunaan Azure Pembelajaran Mesin jaringan virtual terkelola alih-alih langkah-langkah dalam artikel ini. Dengan jaringan virtual terkelola, Azure Pembelajaran Mesin menangani pekerjaan isolasi jaringan untuk ruang kerja Dan komputasi terkelola Anda. Anda juga dapat menambahkan titik akhir privat untuk sumber daya yang diperlukan oleh ruang kerja, seperti Akun Azure Storage. Untuk informasi selengkapnya, lihat Isolasi jaringan terkelola Ruang Kerja.

Artikel ini menjelaskan cara menggunakan studio Azure Pembelajaran Mesin di jaringan virtual. Studio ini mencakup fitur-fitur seperti AutoML, desainer, dan pelabelan data.

Beberapa fitur studio dinonaktifkan secara default dalam jaringan virtual. Untuk mengaktifkan kembali fitur ini, Anda harus mengaktifkan identitas terkelola untuk akun penyimpanan yang ingin Anda gunakan di studio.

Operasi berikut ini dinonaktifkan secara default dalam jaringan virtual:

- Melihat pratinjau data di studio.

- Memvisualisasikan data dalam desainer.

- Menyebarkan model di desainer.

- Mengirim eksperimen AutoML.

- Memulai proyek pelabelan.

Studio mendukung operasi membaca data dari jenis datastore berikut dalam jaringan virtual:

- Akun Azure Storage (blob & file)

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Azure SQL Database

Dalam artikel ini, Anda akan mempelajari cara:

- Memberi studio akses ke data yang disimpan di dalam jaringan virtual.

- Mengakses studio dari sumber daya di dalam jaringan virtual.

- Memahami bagaimana studio memengaruhi keamanan penyimpanan.

Prasyarat

Baca Ringkasan keamanan jaringan untuk memahami skenario dan arsitektur yang umum dari jaringan virtual.

Subnet dan jaringan virtual dan yang sudah ada sebelumnya untuk digunakan.

- Untuk mempelajari cara membuat ruang kerja yang aman, lihat Tutorial: Membuat ruang kerja atau Tutorial yang aman: Membuat ruang kerja yang aman menggunakan templat.

Batasan

Akun Azure Storage

Saat akun penyimpanan berada di jaringan virtual, ada persyaratan validasi tambahan untuk menggunakan studio:

- Jika akun penyimpanan menggunakan titik akhir layanan, titik akhir privat ruang kerja dan titik akhir layanan penyimpanan harus berada di subnet jaringan virtual yang sama.

- Jika akun penyimpanan menggunakan titik akhir privat, titik akhir privat ruang kerja dan titik akhir privat penyimpanan harus berada di jaringan virtual yang sama. Dalam hal ini, titik akhir tersebut dapat berada di subnet yang berbeda.

Alur sampel perancang

Ada masalah yang diketahui di mana pengguna tidak dapat menjalankan alur sampel di beranda perancang. Masalah ini terjadi karena himpunan data sampel yang digunakan dalam alur sampel adalah himpunan data Azure Global. Ini tidak dapat diakses dari lingkungan jaringan virtual.

Untuk mengatasi masalah ini, gunakan ruang kerja publik untuk menjalankan alur sampel. Atau ganti himpunan data sampel dengan himpunan data Anda sendiri di ruang kerja dalam jaringan virtual.

Datastore: Akun Azure Storage

Gunakan langkah-langkah berikut untuk mengaktifkan akses ke data yang disimpan dalam penyimpanan Azure Blob dan File:

Tip

Langkah pertama tidak diperlukan untuk akun penyimpanan default untuk ruang kerja. Semua langkah lain diperlukan untuk akun penyimpanan apa pun di belakang VNet dan digunakan oleh ruang kerja, termasuk akun penyimpanan default.

Jika akun penyimpanan adalah penyimpanan default untuk ruang kerja Anda, lompati langkah ini. Jika bukan default, berikan identitas terkelola ruang kerja peran Pembaca Data Blob Penyimpanan untuk akun penyimpanan Azure sehingga dapat membaca data dari penyimpanan blob.

Untuk informasi selengkapnya, lihat peran bawaan Pembaca Data Blob.

Berikan identitaspengguna Azure Anda peran pembaca Data Blob Penyimpanan untuk akun penyimpanan Azure. Studio menggunakan identitas Anda untuk mengakses data ke penyimpanan blob, meskipun identitas terkelola ruang kerja memiliki peran Pembaca.

Untuk informasi selengkapnya, lihat peran bawaan Pembaca Data Blob.

Berikan identitas terkelola ruang kerja peran Pembaca untuk titik akhir privat penyimpanan. Jika layanan penyimpanan Anda menggunakan titik akhir privat, berikan akses Pembaca identitas terkelola ruang kerja ke titik akhir privat. Identitas terkelola ruang kerja di ID Microsoft Entra memiliki nama yang sama dengan ruang kerja Azure Pembelajaran Mesin Anda. Titik akhir privat diperlukan untuk jenis penyimpanan blob dan file.

Tip

Akun penyimpanan Anda mungkin memiliki beberapa titik akhir privat. Misalnya, satu akun penyimpanan mungkin memiliki titik akhir privat terpisah untuk blob, file, dan dfs (Azure Data Lake Storage Gen2). Tambahkan identitas terkelola ke semua titik akhir ini.

Untuk informasi selengkapnya, lihat peran bawaan Pembaca.

Mengaktifkan autentikasi identitas terkelola untuk akun penyimpanan default. Setiap ruang kerja Azure Pembelajaran Mesin memiliki dua akun penyimpanan default, akun penyimpanan blob default, dan akun penyimpanan file default. Keduanya ditentukan saat Anda membuat ruang kerja. Anda juga dapat mengatur default baru di halaman manajemen Datastore.

Tabel berikut menjelaskan mengapa autentikasi identitas terkelola Anda digunakan untuk akun penyimpanan default ruang kerja Anda.

Akun Penyimpanan Catatan Penyimpanan blob default ruang kerja Menyimpan aset model dari desainer. Mengaktifkan autentikasi identitas terkelola pada akun penyimpanan ini untuk menyebarkan model dalam desainer. Jika autentikasi identitas terkelola dinonaktifkan, identitas pengguna digunakan untuk mengakses data yang disimpan dalam blob.

Anda dapat memvisualisasikan dan menjalankan alur desainer jika menggunakan datastore non-default yang telah dikonfigurasi untuk menggunakan identitas terkelola. Namun, jika Anda mencoba menyebarkan model terlatih tanpa identitas terkelola diaktifkan pada datastore default, penyebaran gagal terlepas dari penyimpanan data lain yang digunakan.Penyimpanan file default ruang kerja Menyimpan aset eksperimen AutoML. Mengaktifkan autentikasi identitas terkelola pada akun penyimpanan ini untuk mengirimkan eksperimen AutoML. Mengonfigurasi datastore untuk menggunakan autentikasi identitas terkelola. Setelah Anda menambahkan akun penyimpanan Azure ke jaringan virtual dengan titik akhir layanan atau titik akhir privat, Anda harus mengonfigurasi penyimpanan data Anda untuk menggunakan autentikasi identitas terkelola. Hal ini memungkinkan studio mengakses data di akun penyimpanan Anda.

Pembelajaran Mesin Microsoft Azure menggunakan datastore guna menyambungkan ke akun penyimpanan. Saat membuat datastore baru, gunakan langkah-langkah berikut untuk mengonfigurasi datastore untuk menggunakan autentikasi identitas terkelola:

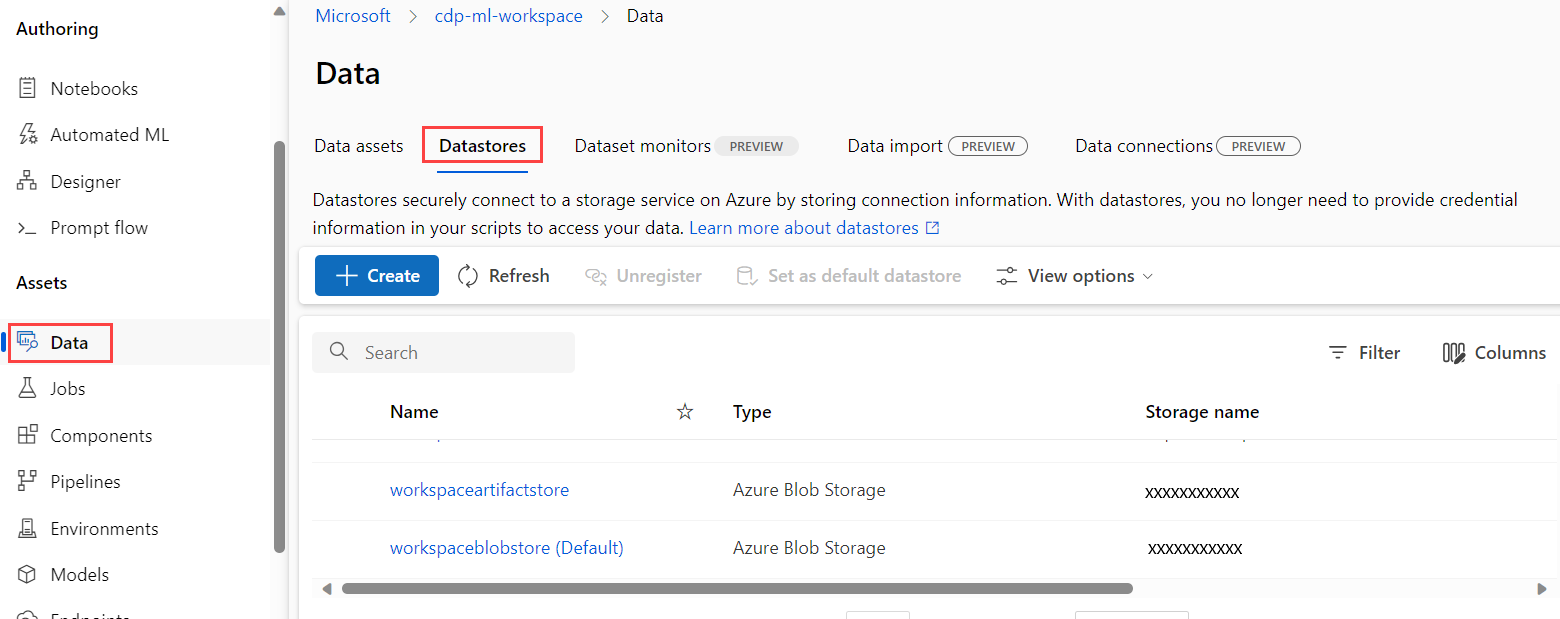

Di studio, pilih Datastore.

Untuk membuat datastore baru, pilih + Buat.

Di pengaturan penyimpanan data, aktifkan tombol untuk Gunakan identitas terkelola ruang kerja untuk pratinjau dan pembuatan profil data di studio Azure Pembelajaran Mesin.

Di pengaturan Jaringan untuk Akun Azure Storage, tambahkan

Microsoft.MachineLearningService/workspacesJenis sumber daya, dan atur Nama instans ke ruang kerja.

Langkah-langkah ini menambahkan identitas terkelola ruang kerja sebagai Pembaca ke layanan penyimpanan baru menggunakan kontrol akses berbasis peran (RBAC) Azure. Akses pembaca mengizinkan ruang kerja untuk melihat sumber daya, tetapi tidak membuat perubahan.

Datastore: Azure Data Lake Storage Gen1

Saat menggunakan Azure Data Lake Storage Gen1 sebagai datastore, Anda hanya dapat menggunakan daftar kontrol akses bergaya POSIX. Anda dapat menetapkan akses identitas yang dikelola ruang kerja ke sumber daya sama seperti perwakilan keamanan lainnya. Untuk informasi selengkapnya, lihat Kontrol akses di Azure Data Lake Storage Gen1.

Datastore: Azure Data Lake Storage Gen2

Saat menggunakan Azure Data Lake Storage Gen2 sebagai datastore, Anda dapat menggunakan kedua Azure RBAC dan daftar kontrol akses (ACL) bergaya POSIX untuk mengontrol akses data di dalam jaringan virtual.

Untuk menggunakan Azure RBAC, ikuti langkah-langkah di bagian Datastore: Azure Storage Account di artikel ini. Data Lake Storage Gen2 didasarkan pada Azure Storage, sehingga langkah yang sama berlaku saat menggunakan Azure RBAC.

Untuk menggunakan ACL, identitas yang dikelola ruang kerja dapat ditetapkan akses sama seperti perwakilan keamanan lainnya. Untuk informasi selengkapnya, lihat Daftar kontrol akses pada file dan direktori.

Datastore: Azure SQL Database

Untuk mengakses data yang disimpan dalam Azure SQL Database menggunakan identitas terkelola, Anda harus membuat pengguna yang dimuat SQL yang dipetakan ke identitas terkelola. Untuk informasi selengkapnya tentang membuat pengguna dari penyedia eksternal, lihat Membuat pengguna mandiri yang dipetakan ke identitas Microsoft Entra.

Setelah Anda membuat pengguna mandiri SQL, beri pengguna tersebut izin dengan menggunakan perintah GRANT T-SQL.

Output komponen menengah

Saat menggunakan output komponen perantara perancang Azure Machine Learning, Anda dapat menentukan lokasi output untuk komponen apa pun dalam perancang. Gunakan output ini untuk menyimpan himpunan data perantara di lokasi terpisah untuk tujuan keamanan, pengelogan, atau audit. Untuk menentukan output, gunakan langkah-langkah berikut:

- Pilih komponen yang outputnya ingin Anda tentukan.

- Di panel pengaturan komponen, pilih Pengaturan output.

- Tentukan datastore yang ingin Anda gunakan untuk setiap output komponen.

Pastikan Anda memiliki akses ke akun penyimpanan perantara di jaringan virtual Anda. Jika tidak, alur gagal.

Mengaktifkan autentikasi identitas terkelola untuk akun penyimpanan perantara untuk memvisualisasikan data output.

Mengakses studio dari sumber daya di dalam VNet

Jika Anda mengakses studio dari sumber daya di dalam jaringan virtual (misalnya, instans komputasi atau komputer virtual), Anda harus mengizinkan lalu lintas keluar dari jaringan virtual ke studio.

Misalnya, jika Anda menggunakan kelompok keamanan jaringan (NSG) untuk membatasi lalu lintas keluar, tambahkan aturan ke tujuan tag layanan .AzureFrontDoor.Frontend

Pengaturan Firewall

Beberapa layanan penyimpanan, seperti Akun Azure Storage, memiliki pengaturan firewall yang berlaku ke titik akhir publik untuk instans layanan tertentu itu. Biasanya pengaturan ini mengizinkan Anda untuk mengizinkan / tidak mengizinkan akses dari alamat IP tertentu dari internet publik. Ini tidak didukung saat menggunakan studio Azure Machine Learning. Ini didukung saat menggunakan Azure Pembelajaran Mesin SDK atau CLI.

Tip

Azure Machine Learning studio didukung saat menggunakan layanan Azure Firewall. Untuk informasi selengkapnya, lihat Mengonfigurasi lalu lintas masuk dan keluar.

Konten terkait

Artikel ini adalah bagian dari seri tentang mengamankan alur kerja Azure Machine Learning. Lihat artikel lain dalam seri ini: