Menetapkan peran Azure ke pengguna eksternal menggunakan portal Azure

Kontrol akses berbasis peran Azure (Azure RBAC) memungkinkan manajemen keamanan yang lebih baik untuk organisasi besar dan untuk bisnis kecil dan menengah yang bekerja dengan kolaborator, vendor, atau freelancer eksternal yang membutuhkan akses ke sumber daya tertentu di lingkungan Anda, tetapi tidak perlu ke seluruh infrastruktur atau lingkup apa pun yang berbayar. Anda dapat menggunakan kemampuan di Microsoft Entra B2B untuk berkolaborasi dengan pengguna eksternal dan Anda dapat menggunakan Azure RBAC untuk memberikan hanya izin yang dibutuhkan pengguna eksternal di lingkungan Anda.

Prasyarat

Untuk menetapkan peran Azure atau menghapus penetapan peran, Anda harus memiliki:

- Izin

Microsoft.Authorization/roleAssignments/writedanMicrosoft.Authorization/roleAssignments/delete, seperti Administrator Akses Pengguna atau Pemilik

Kapan Anda akan mengundang pengguna eksternal?

Berikut adalah beberapa contoh skenario saat Anda dapat mengundang pengguna ke organisasi Anda dan memberikan izin:

- Izinkan vendor wiraswasta eksternal yang hanya memiliki akun email untuk mengakses sumber daya Azure Anda untuk proyek.

- Izinkan mitra eksternal untuk mengelola sumber daya tertentu atau seluruh langganan.

- Izinkan teknisi dukungan yang tidak ada di organisasi Anda (seperti dukungan Microsoft) untuk mengakses sumber daya Azure Anda untuk sementara waktu guna memecahkan masalah.

Perbedaan izin antara pengguna anggota dan pengguna tamu

Pengguna direktori dengan jenis anggota (pengguna anggota) memiliki izin yang berbeda secara default daripada pengguna yang diundang dari direktori lain sebagai tamu kolaborasi B2B (pengguna tamu). Misalnya, pengguna anggota dapat membaca hampir semua informasi direktori sementara pengguna tamu memiliki izin direktori terbatas. Untuk informasi selengkapnya tentang pengguna anggota dan pengguna tamu, lihat Apa saja izin pengguna default di ID Microsoft Entra?.

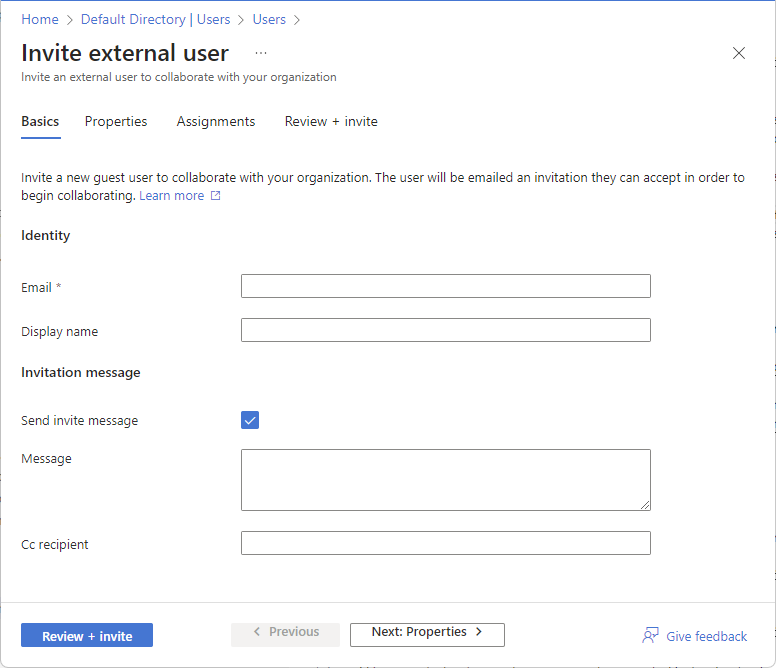

Mengundang pengguna eksternal ke direktori Anda

Ikuti langkah-langkah ini untuk mengundang pengguna eksternal ke direktori Anda di ID Microsoft Entra.

Masuk ke portal Azure.

Pastikan pengaturan kolaborasi eksternal organisasi Anda dikonfigurasi sehingga Anda diizinkan untuk mengundang pengguna eksternal. Untuk informasi selengkapnya, lihat Mengonfigurasi pengaturan kolaborasi eksternal.

Pilih Pengguna ID>Microsoft Entra.

Pilih Pengguna baru>Undang pengguna eksternal.

Ikuti langkah-langkah untuk mengundang pengguna eksternal. Untuk informasi selengkapnya, lihat Menambahkan pengguna kolaborasi Microsoft Entra B2B di portal Azure.

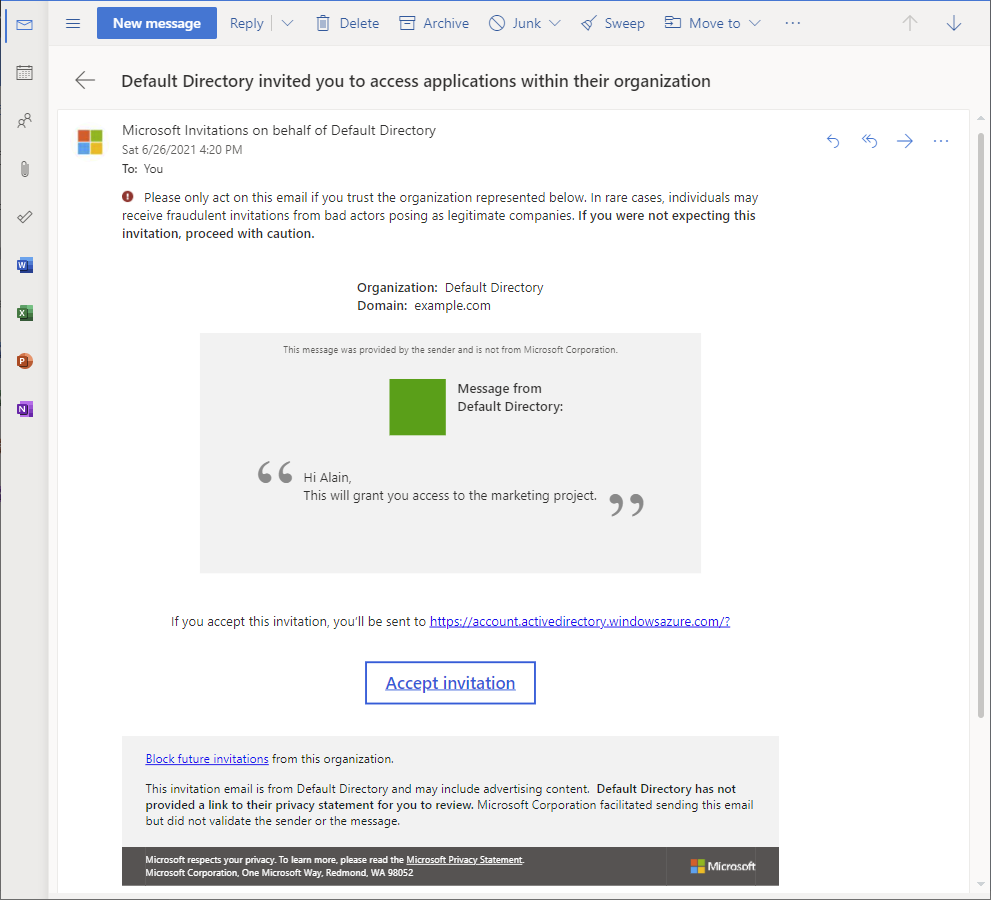

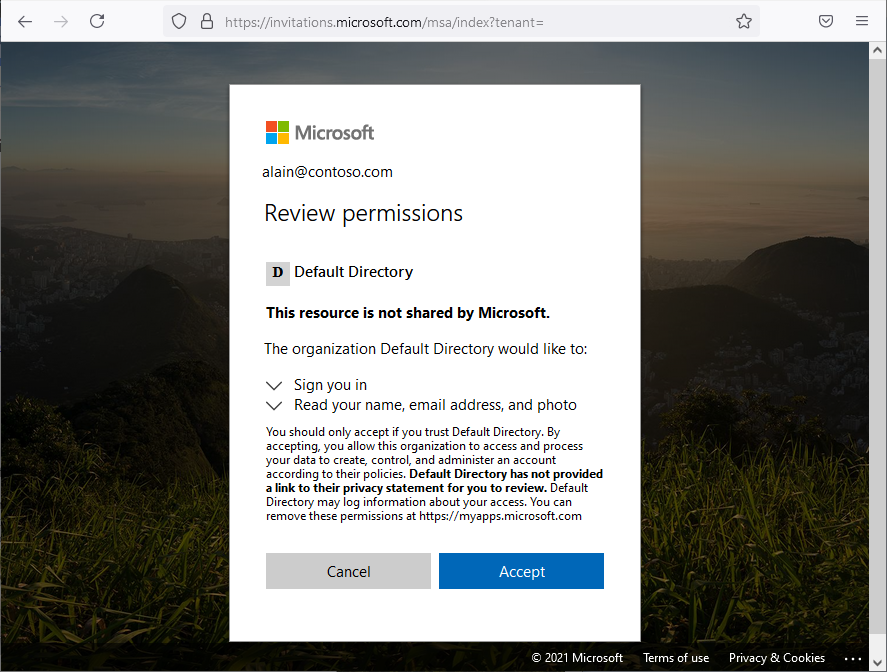

Setelah mengundang pengguna eksternal ke direktori, Anda dapat mengirim tautan langsung ke aplikasi bersama kepada pengguna eksternal, atau pengguna eksternal dapat memilih tautan terima undangan di email undangan.

Agar pengguna eksternal dapat mengakses direktori Anda, mereka harus menyelesaikan proses undangan.

Untuk informasi selengkapnya tentang proses undangan, lihat Penukaran undangan kolaborasi Microsoft Entra B2B.

Menetapkan peran ke pengguna eksternal

Di Azure RBAC, untuk memberikan akses, Anda harus menetapkan peran. Untuk menetapkan peran ke pengguna eksternal, Anda mengikuti langkah yang sama seperti yang Anda lakukan untuk pengguna anggota, grup, perwakilan layanan, atau identitas terkelola. Ikuti langkah-langkah ini untuk menetapkan peran kepada pengguna eksternal di cakupan yang berbeda.

Masuk ke portal Microsoft Azure.

Di kotak Pencarian di bagian atas, cari cakupan yang ingin Anda beri akses. Misalnya, cari Grup manajemen, Langganan, Grup sumber daya, atau sumber daya tertentu.

Pilih sumber daya tertentu untuk cakupan tersebut.

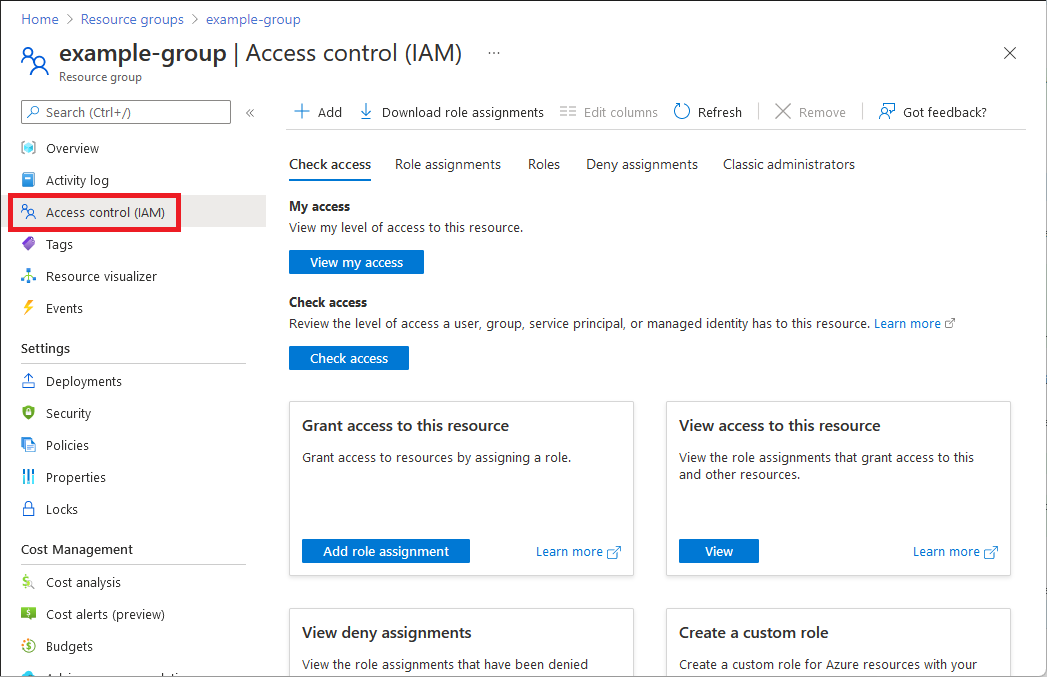

Pilih Kontrol Akses (IAM) .

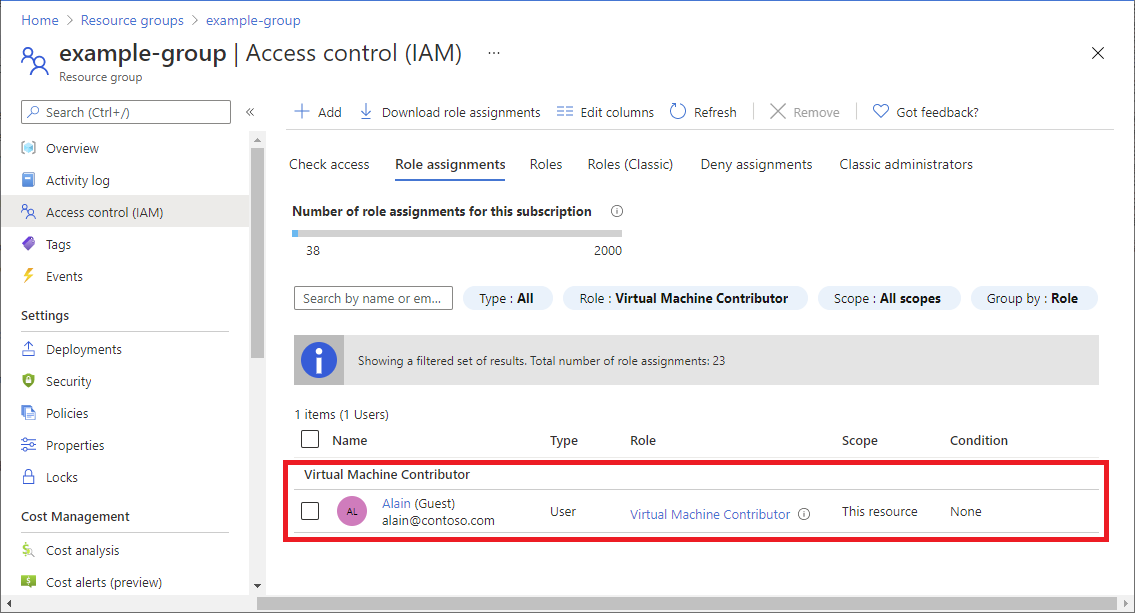

Berikut ini menunjukkan contoh halaman Kontrol akses (IAM) untuk grup sumber daya.

Pilih tab Penetapan peran untuk melihat penetapan peran pada cakupan ini.

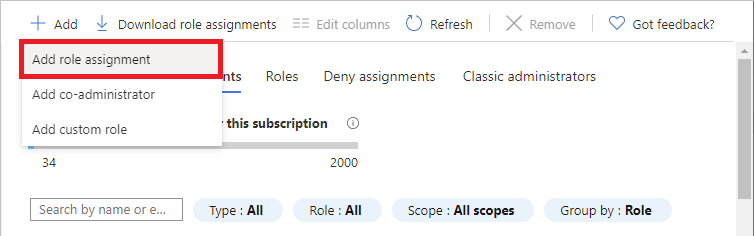

Pilih Tambahkan>Tambahkan penetapan peran.

Jika Anda tidak memiliki izin untuk menetapkan peran, opsi Tambahkan penetapan peran akan dinonaktifkan.

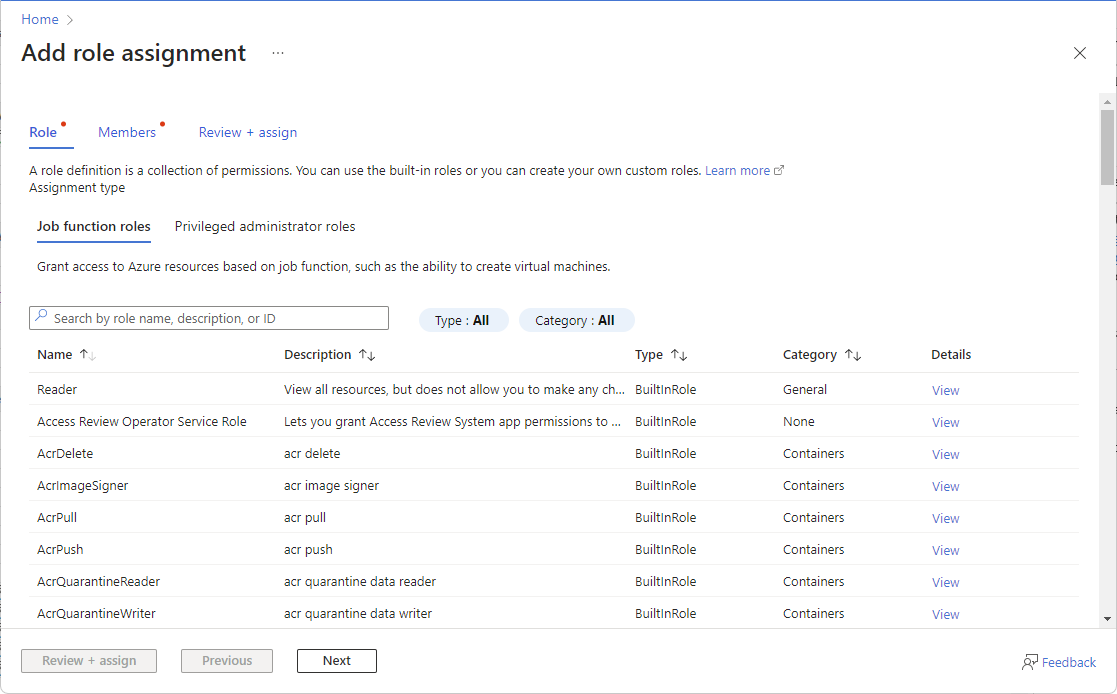

Halaman Tambahkan penetapan peran terbuka.

Pada tab Peran , pilih peran seperti Kontributor Komputer Virtual.

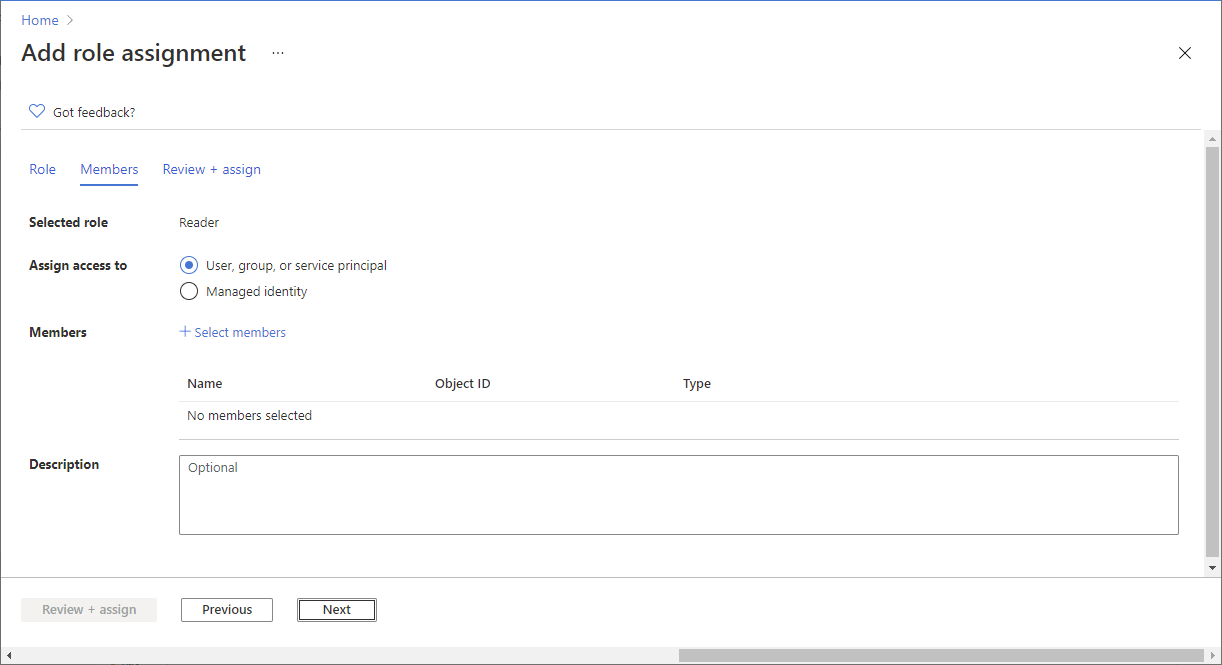

Pada tab Anggota, pilih Pengguna, grup, atau layanan utama.

Pilih Pilih anggota.

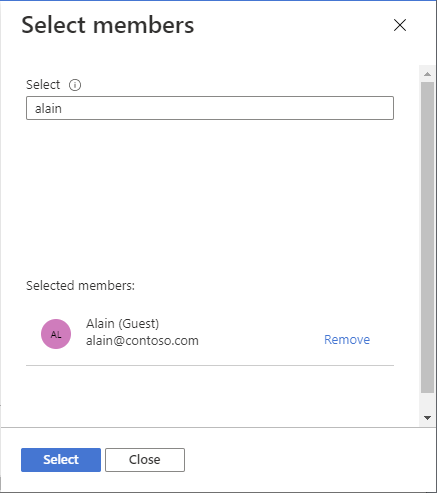

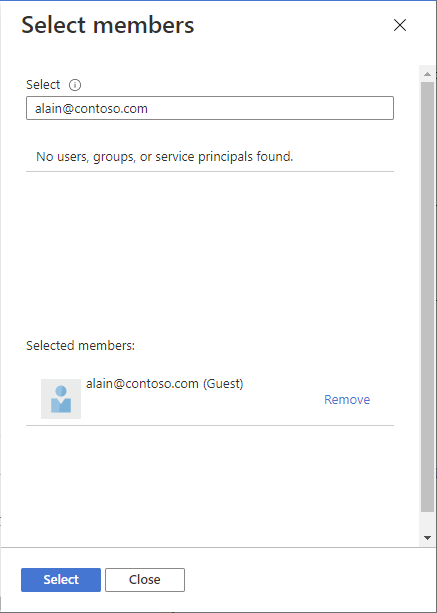

Temukan dan pilih pengguna eksternal. Jika Anda tidak melihat pengguna dalam daftar, Anda bisa mengetik dalam kotak Pilih untuk mencari direktori untuk nama tampilan dan alamat email.

Anda dapat mengetik di kotak Pilih untuk mencari direktori untuk nama tampilan atau alamat email.

Pilih Pilih untuk menambahkan pengguna eksternal ke daftar Anggota.

Pada tab Tinjau + tetapkan , pilih Tinjau + tetapkan.

Setelah beberapa saat, pengguna eksternal diberi peran pada cakupan yang dipilih.

Menetapkan peran ke pengguna eksternal yang belum ada di direktori Anda

Untuk menetapkan peran ke pengguna eksternal, Anda mengikuti langkah yang sama seperti yang Anda lakukan untuk pengguna anggota, grup, perwakilan layanan, atau identitas terkelola.

Jika pengguna eksternal belum berada di direktori Anda, Anda dapat mengundang pengguna langsung dari panel Pilih anggota.

Masuk ke portal Microsoft Azure.

Di kotak Pencarian di bagian atas, cari cakupan yang ingin Anda beri akses. Misalnya, cari Grup manajemen, Langganan, Grup sumber daya, atau sumber daya tertentu.

Pilih sumber daya tertentu untuk cakupan tersebut.

Pilih Kontrol Akses (IAM) .

Pilih Tambahkan>Tambahkan penetapan peran.

Jika Anda tidak memiliki izin untuk menetapkan peran, opsi Tambahkan penetapan peran akan dinonaktifkan.

Halaman Tambahkan penetapan peran terbuka.

Pada tab Peran , pilih peran seperti Kontributor Komputer Virtual.

Pada tab Anggota, pilih Pengguna, grup, atau layanan utama.

Pilih Pilih anggota.

Di kotak Pilih, ketikkan alamat email orang yang ingin Anda undang dan pilih orang tersebut.

Pilih Pilih untuk menambahkan pengguna eksternal ke daftar Anggota.

Pada tab Tinjau + tetapkan , pilih Tinjau + tetapkan untuk menambahkan pengguna eksternal ke direktori Anda, tetapkan peran, dan kirim undangan.

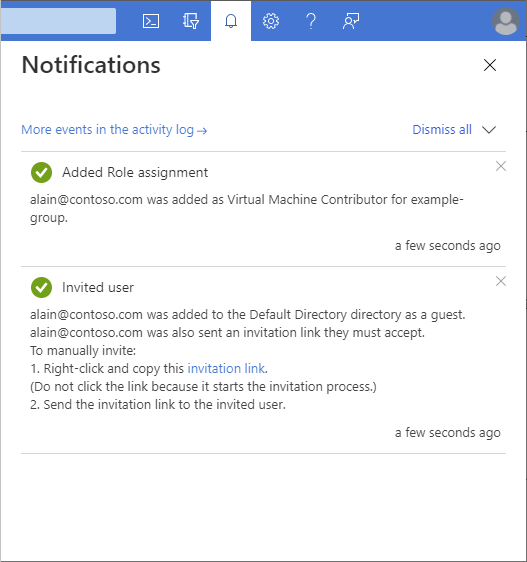

Setelah beberapa saat, Anda akan melihat notifikasi tugas peran dan informasi tentang undangan tersebut.

Untuk mengundang pengguna eksternal secara manual, klik kanan dan salin tautan undangan di pemberitahuan. Jangan pilih tautan undangan karena memulai proses undangan.

Tautan undangan akan memiliki format berikut:

https://login.microsoftonline.com/redeem?rd=https%3a%2f%2finvitations.microsoft.com%2fredeem%2f%3ftenant%3d0000...Kirim tautan undangan ke pengguna eksternal untuk menyelesaikan proses undangan.

Untuk informasi selengkapnya tentang proses undangan, lihat Penukaran undangan kolaborasi Microsoft Entra B2B.

Menghapus pengguna eksternal dari direktori Anda

Sebelum menghapus pengguna eksternal dari direktori, Anda harus terlebih dahulu menghapus penetapan peran apa pun untuk pengguna eksternal tersebut. Ikuti langkah-langkah ini untuk menghapus pengguna eksternal dari direktori.

Buka Kontrol akses (IAM) pada cakupan, seperti grup manajemen, langganan, grup sumber daya, atau sumber daya, di mana pengguna eksternal memiliki penetapan peran.

Pilih tab Penetapan peran untuk melihat semua penetapan peran.

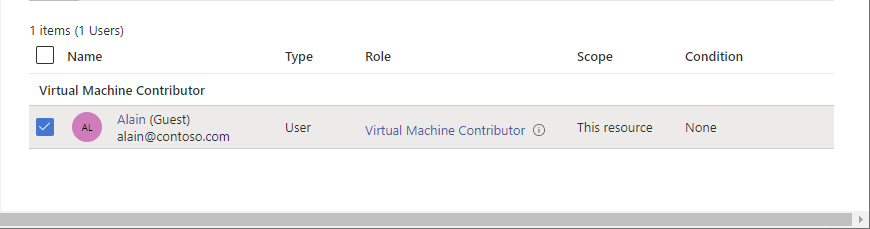

Dalam daftar penetapan peran, tambahkan tanda centang di samping pengguna eksternal dengan penetapan peran yang ingin Anda hapus.

Pilih Hapus.

Di pesan hapus penetapan peran yang muncul, pilih Ya.

Pilih tab Administrator klasik.

Jika pengguna eksternal memiliki penetapan Administrator Bersama, tambahkan tanda centang di samping pengguna eksternal dan pilih Hapus.

Di bilah navigasi kiri, pilih Pengguna ID>Microsoft Entra.

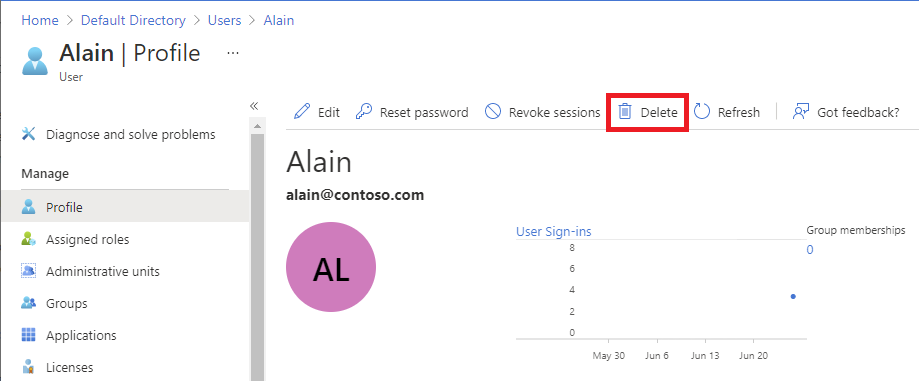

Pilih pengguna eksternal yang ingin Anda hapus.

Pilih Hapus.

Pada pesan hapus yang muncul, pilih Ya.

Pemecahan masalah

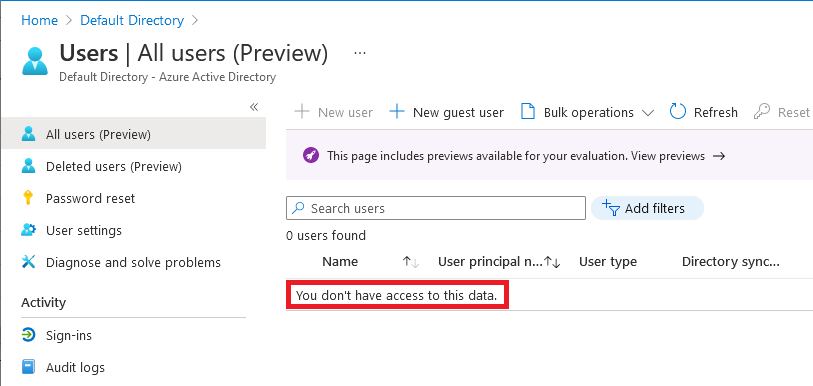

Pengguna eksternal tidak dapat menelusuri direktori

Pengguna eksternal memiliki izin direktori terbatas. Misalnya, pengguna eksternal tidak dapat menelusuri direktori dan tidak dapat mencari grup atau aplikasi. Untuk informasi selengkapnya, lihat Apa saja izin pengguna default di MICROSOFT Entra ID?.

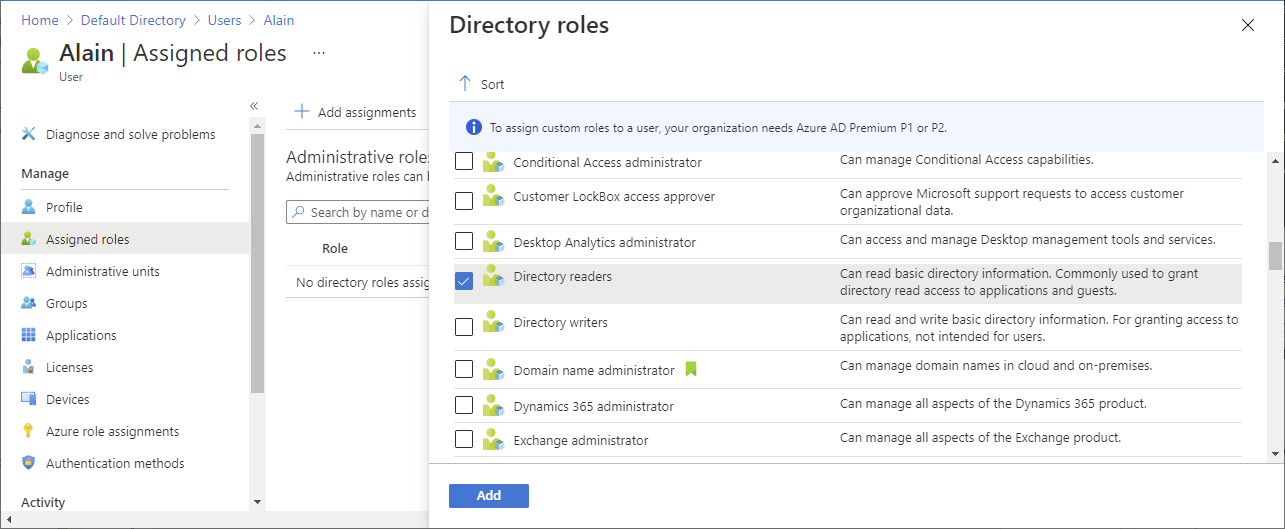

Jika pengguna eksternal memerlukan hak istimewa tambahan di direktori, Anda dapat menetapkan peran Microsoft Entra ke pengguna eksternal. Jika Anda benar-benar ingin pengguna eksternal memiliki akses baca penuh ke direktori, Anda dapat menambahkan pengguna eksternal ke peran Pembaca Direktori di ID Microsoft Entra. Untuk informasi selengkapnya, lihat Menambahkan pengguna kolaborasi Microsoft Entra B2B di portal Azure.

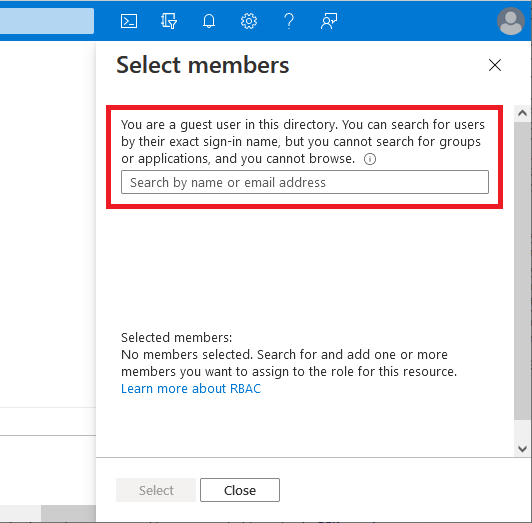

Pengguna eksternal tidak dapat menelusuri pengguna, grup, atau perwakilan layanan untuk menetapkan peran

Pengguna eksternal memiliki izin direktori terbatas. Bahkan jika pengguna eksternal adalah Pemilik di cakupan, jika mereka mencoba menetapkan peran untuk memberi orang lain akses, mereka tidak dapat menelusuri daftar pengguna, grup, atau perwakilan layanan.

Jika pengguna eksternal mengetahui nama masuk seseorang yang tepat di direktori, mereka dapat memberikan akses. Jika Anda benar-benar ingin pengguna eksternal memiliki akses baca penuh ke direktori, Anda dapat menambahkan pengguna eksternal ke peran Pembaca Direktori di ID Microsoft Entra. Untuk informasi selengkapnya, lihat Menambahkan pengguna kolaborasi Microsoft Entra B2B di portal Azure.

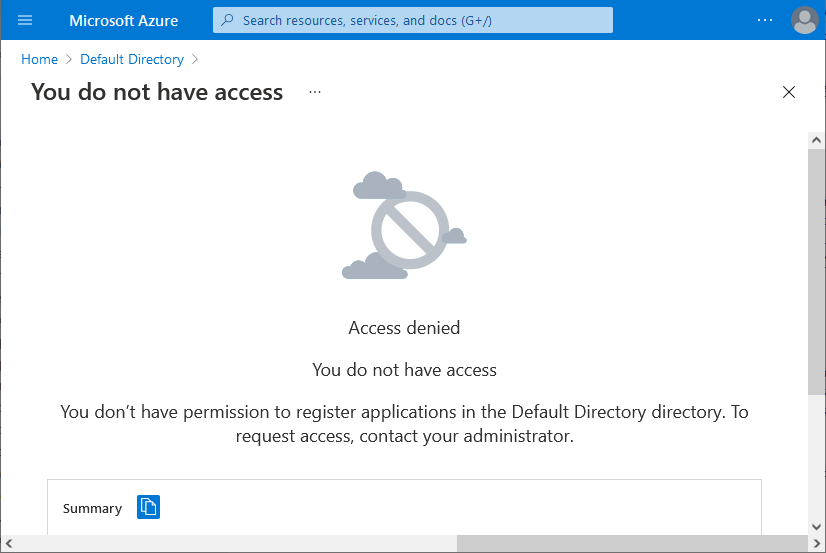

Pengguna eksternal tidak dapat mendaftarkan aplikasi atau membuat perwakilan layanan

Pengguna eksternal memiliki izin direktori terbatas. Jika pengguna eksternal harus dapat mendaftarkan aplikasi atau membuat perwakilan layanan, Anda dapat menambahkan pengguna eksternal ke peran Pengembang Aplikasi di ID Microsoft Entra. Untuk informasi selengkapnya, lihat Menambahkan pengguna kolaborasi Microsoft Entra B2B di portal Azure.

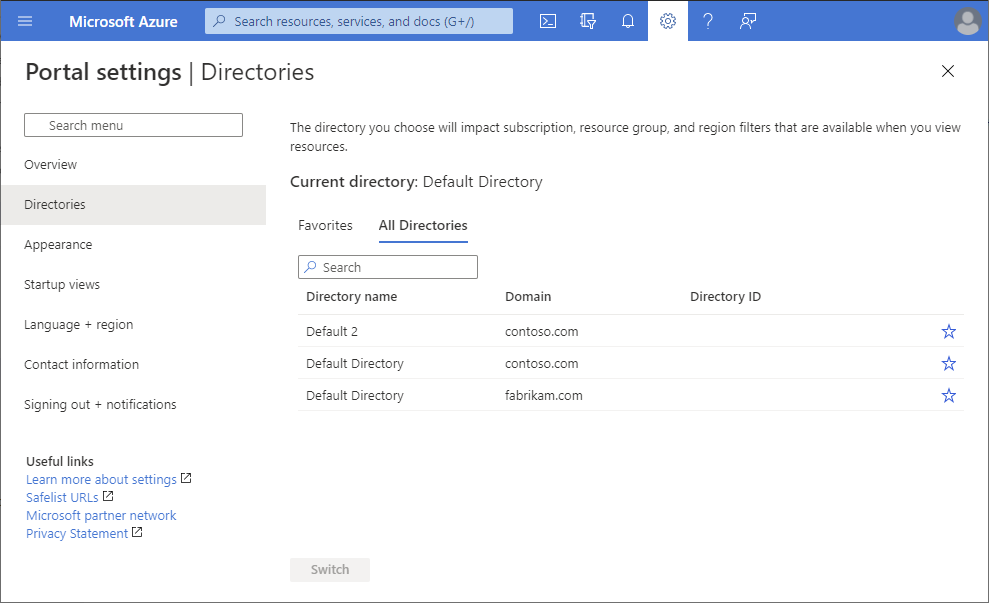

Pengguna eksternal tidak melihat direktori baru

Jika pengguna eksternal telah diberikan akses ke direktori, tetapi mereka tidak melihat direktori baru yang tercantum di portal Azure saat mereka mencoba beralih di halaman Direktori mereka, pastikan pengguna eksternal telah menyelesaikan proses undangan. Untuk informasi selengkapnya tentang proses undangan, lihat Penukaran undangan kolaborasi Microsoft Entra B2B.

Pengguna eksternal tidak melihat sumber daya

Jika pengguna eksternal telah diberikan akses ke direktori, tetapi mereka tidak melihat sumber daya yang telah mereka berikan aksesnya di portal Azure, pastikan pengguna eksternal telah memilih direktori yang benar. Pengguna eksternal mungkin memiliki akses ke beberapa direktori. Untuk beralih direktori, di kiri atas, pilih Pengaturan> Direktori, lalu pilih direktori yang sesuai.