Penukaran undangan kolaborasi B2B Microsoft Entra

Artikel ini menjelaskan cara pengguna tamu dapat mengakses sumber daya Anda dan proses persetujuan yang akan dihadapi. Jika Anda mengirim email undangan kepada tamu, undangan tersebut menyertakan tautan yang dapat ditukarkan tamu untuk mendapatkan akses ke aplikasi atau portal Anda. Email undangan hanyalah salah satu cara tamu untuk mendapatkan akses ke sumber daya Anda. Sebagai gantinya, Anda dapat menambahkan tamu ke direktori Anda dan memberinya tautan langsung ke portal atau aplikasi yang ingin Anda bagikan. Terlepas dari metode yang digunakan, tamu dipandu melalui proses persetujuan pertama kali. Proses ini memastikan agar tamu Anda menyetujui persyaratan privasi dan menerima setiap ketentuan penggunaan yang telah Anda siapkan.

Saat menambahkan pengguna tamu ke direktori Anda, akun pengguna tamu memiliki status persetujuan (dapat dilihat di PowerShell) yang awalnya diatur ke PendingAcceptance. Pengaturan ini tidak berubah hingga tamu menerima undangan dan menyetujui kebijakan privasi serta ketentuan penggunaan Anda. Setelah itu, status persetujuan berubah menjadi Diterima, dan halaman persetujuan tidak lagi ditampilkan kepada tamu.

Penting

- Mulai 12 Juli 2021, jika pelanggan Microsoft Entra B2B menyiapkan integrasi Google baru untuk digunakan dengan pendaftaran layanan mandiri untuk aplikasi kustom atau lini bisnis mereka, autentikasi dengan identitas Google tidak akan berfungsi hingga autentikasi dipindahkan ke tampilan web sistem. Pelajari selengkapnya.

- Mulai 30 September 2021, Google menghentikan dukungan masuk dengan tampilan web tersemat. Jika aplikasi Anda mengautentikasi pengguna dengan tampilan web yang disematkan dan Anda menggunakan federasi Google dengan Azure AD B2C atau Microsoft Entra B2B untuk undangan pengguna eksternal atau pendaftaran layanan mandiri, pengguna Google Gmail tidak akan dapat mengautentikasi. Pelajari selengkapnya.

- Fitur kode sandi sekali pakai kini diaktifkan secara default untuk semua penyewa baru dan untuk penyewa yang sudah ada di mana Anda belum secara eksplisit menonaktifkannya. Saat fitur ini dimatikan, metode autentikasi fallback-nya adalah meminta undangan untuk membuat akun Microsoft.

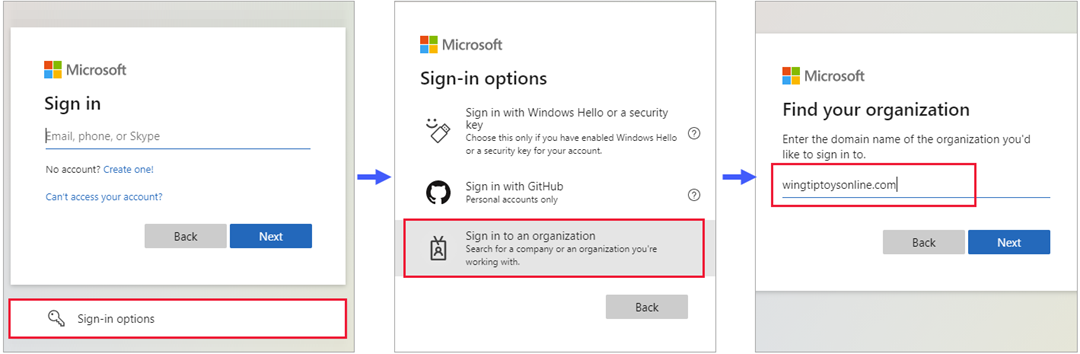

Proses penukaran dan masuk melalui titik akhir umum

Pengguna tamu sekarang dapat masuk ke aplikasi multipenyewa atau pihak pertama Microsoft Anda melalui titik akhir (URL) umum, misalnya https://myapps.microsoft.com. Sebelumnya, URL umum akan mengarahkan pengguna tamu ke penyewa berandanya, bukan penyewa sumber daya Anda untuk autentikasi, sehingga diperlukan tautan khusus penyewa (misalnya https://myapps.microsoft.com/?tenantid=<tenant id>). Sekarang pengguna tamu dapat masuk ke URL umum aplikasi, pilih Opsi masuk, lalu pilih Masuk ke organisasi. Pengguna kemudian mengetikan nama domain organisasi Anda.

Pengguna kemudian dialihkan ke titik akhir khusus penyewa Anda, di mana mereka dapat masuk dengan alamat email mereka atau memilih penyedia identitas yang telah Anda konfigurasi.

Proses penukaran melalui tautan langsung

Sebagai ganti email undangan atau URL umum aplikasi, Anda dapat memberi tamu tautan langsung ke aplikasi atau portal Anda. Anda harus terlebih dahulu menambahkan pengguna tamu ke direktori Anda melalui pusat admin Microsoft Entra atau PowerShell. Kemudian Anda dapat menggunakan salah satu cara yang dapat disesuaikan untuk menyebarkan aplikasi ke pengguna, termasuk tautan masuk langsung. Saat tamu menggunakan tautan langsung sebagai ganti dari email undangan, tamu akan tetap dipandu melalui pengalaman persetujuan pertama kali.

Catatan

Tautan langsung ditujukan khusus untuk penyewa. Dengan kata lain, tautan ini termasuk ID penyewa atau domain terverifikasi sehingga tamu dapat diautentikasi dalam penyewa Anda, tempat aplikasi bersama berada. Berikut adalah beberapa contoh tautan langsung dengan konteks penyewa:

- Panel akses aplikasi:

https://myapps.microsoft.com/?tenantid=<tenant id> - Panel akses aplikasi untuk domain terverifikasi:

https://myapps.microsoft.com/<;verified domain> - Pusat admin Microsoft Entra:

https://entra.microsoft.com/<tenant id> - Aplikasi individual: lihat cara menggunakan tautan masuk langsung

Di beberapa kasus, email undangan lebih direkomendasikan daripada tautan langsung. Jika kasus khusus ini penting bagi organisasi Anda, kami sarankan Anda mengundang pengguna menggunakan metode yang masih mengirim email undangan:

- Terkadang objek pengguna yang diundang mungkin tidak memiliki alamat email karena bertentangan dengan objek kontak (misalnya, objek kontak Outlook). Dalam hal ini, pengguna harus memilih URL penukaran dalam email undangan.

- Pengguna dapat masuk dengan alias alamat email yang diundang. (Alias adalah alamat email lain yang terkait dengan akun email.) Dalam hal ini, pengguna harus memilih URL penukaran dalam email undangan.

Proses penukaran melalui email undangan

Saat Anda menambahkan pengguna tamu ke direktori Anda dengan menggunakan pusat admin Microsoft Entra, email undangan dikirim ke tamu dalam proses. Anda juga dapat memilih untuk mengirim email undangan saat menggunakan PowerShell untuk menambahkan pengguna tamu ke direktori Anda. Berikut adalah deskripsi pengalaman tamu saat menukarkan tautan dalam email.

- Tamu menerima email undangan yang dikirim dari Microsoft Invitations.

- Tamu memilih Terima undangan dalam email.

- Tamu akan menggunakan kredensialnya sendiri untuk masuk ke direktori Anda. Jika tamu tidak memiliki akun yang dapat digabungkan ke direktori Anda dan fitur kode akses satu kali (OTP) email tidak diaktifkan; tamu diminta untuk membuat MSA pribadi. Lihat alur penukaran undangan untuk detailnya.

- Tamu dipandu melalui pengalaman persetujuan yang dijelaskan di bawah ini.

Batasan proses penukaran dengan objek Kontak yang bertentangan

Terkadang email pengguna tamu eksternal yang diundang dapat bertentangan dengan objek Kontakyang ada, mengakibatkan pengguna tamu yang dibuat tanpa proxyAddress. Hal ini merupakan batasan umum yang mencegah pengguna tamu menukarkan undangan melalui link langsung menggunakan akun SAML/WS-Fed IdP, MSA, Google Federation, atau Kode Sandi Sekali Pakai.

Namun, skenario berikut harus terus berfungsi:

- Menukarkan undangan melalui tautan penukaran email undangan menggunakan akun SAML/WS-Fed IdP, Kode Sandi Sekali Pakai Email, dan Federasi Google.

- Masuk kembali ke aplikasi setelah proses penukaran menggunakan IdP SAML/WS-Fed, Kode Sandi Email Satu Kali, dan akun Google Federation.

Untuk membuka blokir pengguna yang tidak dapat menukarkan undangan karena Objek kontak yang saling bertentangan, ikuti langkah-langkah berikut:

- Hapus Objek kontak yang saling bertentangan.

- Hapus pengguna tamu di pusat admin Microsoft Entra (properti "Undangan diterima" pengguna harus dalam status tertunda).

- Mengundang kembali pengguna tamu.

- Tunggu pengguna untuk menukarkan undangan.

- Tambahkan email Kontak pengguna kembali ke Exchange dan setiap DL yang mereka seharusnya menjadi bagian.

Alur penukaran undangan

Saat pengguna memilih tautan Terima undangan dalam email undangan, ID Microsoft Entra secara otomatis menukarkan undangan berdasarkan urutan penukaran default yang ditunjukkan di bawah ini:

MICROSOFT Entra ID melakukan penemuan berbasis pengguna untuk menentukan apakah pengguna sudah ada di penyewa Microsoft Entra terkelola. (Akun Microsoft Entra tidak terkelola tidak dapat lagi digunakan untuk alur penukaran.) Jika Nama Prinsipal Pengguna (UPN) pengguna cocok dengan akun Microsoft Entra yang ada dan MSA pribadi, pengguna diminta untuk memilih akun mana yang ingin mereka tebus.

Jika admin telah mengaktifkan federasi IdP SAML/WS-Fed, MICROSOFT Entra ID memeriksa apakah akhiran domain pengguna cocok dengan domain idP SAML/WS-Fed yang dikonfigurasi dan mengalihkan pengguna ke penyedia identitas yang telah dikonfigurasi sebelumnya.

Jika admin telah mengaktifkan federasi Google, MICROSOFT Entra ID memeriksa apakah akhiran domain pengguna gmail.com, atau googlemail.com dan mengalihkan pengguna ke Google.

Proses penukaran memeriksa apakah pengguna memiliki MSA pribadi yang ada. Jika pengguna sudah memiliki MSA yang ada, mereka akan masuk dengan MSA-nya yang ada.

Setelah direktori beranda pengguna diidentifikasi, pengguna dikirim ke penyedia identitas yang sesuai untuk masuk.

Jika tidak ada direktori rumah yang ditemukan dan fitur kode sandi sekali pakai email diaktifkan untuk tamu, kode akses dikirimkan kepada pengguna melalui email yang diundang. Pengguna mengambil dan memasukkan kode sandi ini di halaman masuk Microsoft Entra.

Jika tidak ada direktori rumah yang ditemukan dan kode sekali pakai email untuk tamu dinonaktifkan, pengguna diminta untuk membuat MSA konsumen dengan email yang diundang. Kami mendukung pembuatan MSA dengan email kerja di domain yang tidak diverifikasi di ID Microsoft Entra.

Setelah mengautentikasi ke penyedia identitas yang tepat, pengguna dialihkan ke ID Microsoft Entra untuk menyelesaikan pengalaman persetujuan.

Penukaran yang dapat dikonfigurasi

Penukaran yang dapat dikonfigurasi memungkinkan Anda menyesuaikan urutan penyedia identitas yang disajikan kepada tamu saat mereka menukarkan undangan Anda. Saat tamu memilih tautan Terima undangan , ID Microsoft Entra secara otomatis menukarkan undangan berdasarkan urutan default. Anda dapat mengambil alih ini dengan mengubah urutan penukaran idP di pengaturan akses lintas penyewa Anda.

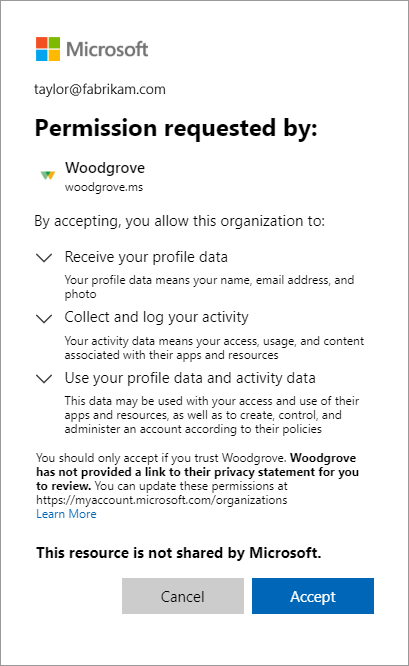

Pengalaman persetujuan untuk tamu

Jika tamu masuk ke sumber daya di organisasi mitra untuk pertama kalinya, mereka akan dimintai persetujuan berikut. Halaman persetujuan ini ditampilkan kepada tamu hanya setelah masuk, dan tidak ditampilkan sama sekali jika pengguna telah menerimanya.

Tamu meninjau halaman Tinjau izin yang menjelaskan pernyataan privasi organisasi yang mengundang. Pengguna harus Terima penggunaan informasinya sesuai dengan kebijakan privasi organisasi yang mengundang untuk melanjutkan.

Dengan menyetujui permintaan persetujuan ini, Anda mengakui bahwa elemen tertentu dari akun Anda akan dibagikan. Ini termasuk nama, foto, dan alamat email Anda, serta pengidentifikasi direktori yang dapat digunakan oleh organisasi lain untuk mengelola akun Anda dengan lebih baik, dan untuk meningkatkan pengalaman lintas organisasi Anda.

Catatan

Untuk informasi tentang cara Anda sebagai administrator penyewa dapat menautkan ke pernyataan privasi organisasi Anda, lihat Cara: Menambahkan info privasi organisasi Anda di ID Microsoft Entra.

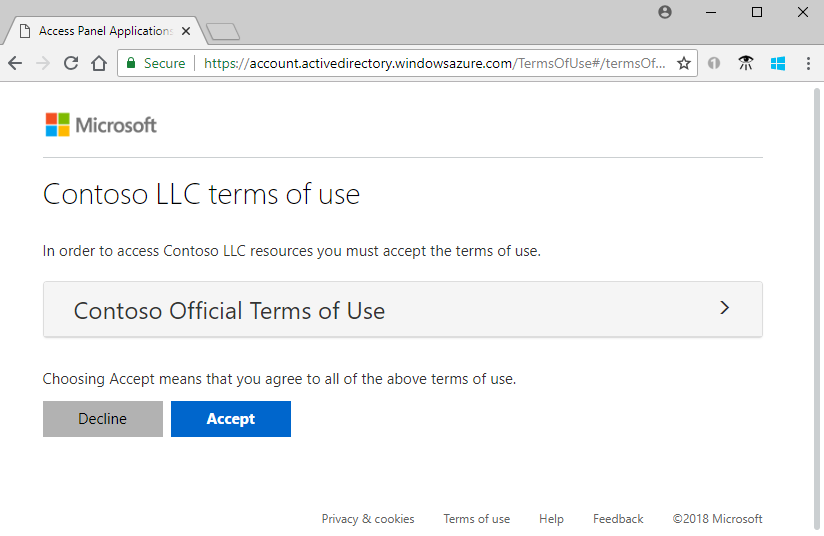

Jika ketentuan penggunaan dikonfigurasi, tamu membuka dan meninjau ketentuan penggunaan, lalu memilih Terima.

Anda dapat mengonfigurasi ketentuan penggunaan dalam Ketentuan penggunaan>External Identities.

Kecuali jika ditentukan lain, tamu dialihkan ke panel akses Aplikasi, yang mencantumkan aplikasi yang dapat diakses tamu.

Dalam direktori Anda, nilai Undangan diterima milik tamu berubah menjadi Ya. Jika MSA dibuat, Sumber tamu akan menampilkan Akun Microsoft. Untuk informasi selengkapnya tentang properti akun pengguna tamu, lihat Properti pengguna kolaborasi Microsoft Entra B2B. Jika Anda melihat kesalahan yang memerlukan persetujuan admin saat mengakses aplikasi, lihat cara memberikan persetujuan admin ke aplikasi.

Pengaturan proses penukaran otomatis

Anda mungkin ingin menukarkan undangan secara otomatis sehingga pengguna tidak perlu menerima permintaan persetujuan saat ditambahkan ke penyewa lain untuk kolaborasi B2B. Saat dikonfigurasi, email pemberitahuan dikirim ke pengguna kolaborasi B2B yang tidak memerlukan tindakan dari pengguna. Pengguna dikirimi email pemberitahuan secara langsung dan mereka tidak perlu mengakses penyewa terlebih dahulu sebelum mereka menerima email.

Untuk informasi tentang cara menukarkan undangan secara otomatis, lihat gambaran umum akses lintas penyewa dan Mengonfigurasi pengaturan akses lintas penyewa untuk kolaborasi B2B.