Menyiapkan kunci yang dikelola pelanggan Microsoft Azure Sentinel

Artikel ini memberikan informasi latar belakang dan langkah-langkah untuk mengonfigurasi kunci yang dikelola pelanggan (CMK) untuk Microsoft Azure Sentinel. Semua data yang disimpan di Microsoft Azure Sentinel sudah dienkripsi oleh Microsoft di semua sumber daya penyimpanan yang relevan. CMK memberikan lapisan perlindungan tambahan dengan kunci enkripsi yang dibuat dan dimiliki oleh Anda dan disimpan di Azure Key Vault Anda.

Prasyarat

- Konfigurasikan kluster khusus Log Analytics dengan setidaknya tingkat komitmen 100 GB/hari. Ketika beberapa ruang kerja ditautkan ke kluster khusus yang sama, mereka berbagi kunci yang dikelola pelanggan yang sama. Pelajari tentang Harga kluster khusus Log Analytics.

- Konfigurasikan CMK pada kluster khusus dan tautkan ruang kerja Anda ke kluster tersebut. Pelajari tentang langkah-langkah provisi CMK di Azure Monitor.

Pertimbangan

Onboarding ruang kerja CMK ke Sentinel hanya didukung melalui REST API, dan bukan melalui portal Microsoft Azure. Azure Resource Manager templates (template ARM) saat ini tidak didukung untuk onboarding CMK.

Kemampuan kunci yang dikelola pelanggan Microsoft Azure Sentinel hanya disediakan untuk ruang kerja di kluster khusus Analitik Log yang belum di onboard ke Microsoft Azure Sentinel.

Perubahan terkait CMK berikut tidak didukung karena tidak efektif (data Microsoft Sentinel terus dienkripsi hanya oleh kunci yang dikelola Microsoft, dan bukan oleh CMK):

- Mengaktifkan kunci yang dikelola pelanggan di ruang kerja yang sudah di-onboard ke Microsoft Azure Sentinel.

- Mengaktifkan CMK pada kluster yang berisi ruang kerja Microsoft Azure Sentinel-onboarded.

- Menghubungkan ruang kerja non-CMK Microsoft Azure Sentinel-onboarded ke kluster cmk-enabled.

Perubahan terkait CMK berikut tidak didukung karena dapat menyebabkan perilaku yang tidak terdefinisi dan bermasalah:

- Menonaktifkan kunci yang dikelola pelanggan di ruang kerja yang sudah di-onboard ke Microsoft Azure Sentinel.

- Mengatur ruang kerja dengan dukungan CMK sentinel sebagai ruang kerja non-CMK dengan membatalkan tautannya dari kluster khusus yang didukung CMK.

- Menonaktifkan CMK pada kluster khusus Log Analytics yang mendukung CMK.

Microsoft Azure Sentinel mendukung Identitas yang Ditetapkan Sistem dalam konfigurasi kunci yang dikelola pelanggan. Oleh karena itu, identitas kluster Analisis Log khusus harus berjenis System Assigned. Kami menyarankan Anda menggunakan identitas yang secara otomatis ditetapkan ke kluster Log Analytics saat dibuat.

Mengubah kunci yang dikelola pelanggan ke kunci lain (dengan URI lain) saat ini tidak didukung. Anda harus mengubah kunci dengan cara memutarnya.

Sebelum Anda membuat perubahan kunci yang dikelola pelanggan ke ruang kerja produksi atau ke kluster Analitik Log, hubungi Grup Produk Microsoft Azure Sentinel.

Ruang kerja yang diaktifkan CMK tidak mendukung pekerjaan pencarian.

Cara kerja CMK

Solusi Microsoft Azure Sentinel menggunakan cluser Log Analytics khusus untuk pengumpulan dan fitur log. Sebagai bagian dari konfigurasi CMK Microsoft Sentinel, Anda harus mengonfigurasi pengaturan CMK pada kluster khusus Analitik Log terkait. Data yang disimpan oleh Microsoft Azure Sentinel di sumber daya penyimpanan selain Log Analytics juga dienkripsi menggunakan kunci yang dikelola pelanggan yang dikonfigurasi untuk kluster Log Analytics khusus.

Untuk informasi selengkapnya, lihat:

Catatan

Jika Anda mengaktifkan CMK di Microsoft Azure Sentinel, fitur Pratinjau Publik apa pun yang tidak mendukung CMK tidak diaktifkan.

Mengaktifkan CMK

Untuk menyediakan CMK, ikuti langkah-langkah berikut:

- Pastikan Anda memiliki ruang kerja Analitik Log, dan ditautkan ke kluster khusus tempat CMK diaktifkan. (Lihat Prasyarat.)

- Daftar ke Penyedia Sumber Daya Azure Cosmos DB.

- Tambahkan kebijakan akses ke instans Azure Key Vault Anda.

- Onboard ruang kerja ke Microsoft Azure Sentinel melalui API Onboarding.

- Hubungi grup Produk Microsoft Sentinel untuk mengonfirmasi onboarding.

Langkah 1: Mengonfigurasi CMK pada ruang kerja Analitik Log pada kluster khusus

Seperti disebutkan dalam prasyarat, untuk onboarding ruang kerja Analitik Log dengan CMK ke Microsoft Azure Sentinel, ruang kerja ini harus terlebih dahulu ditautkan ke kluster Log Analytics khusus tempat CMK diaktifkan. Microsoft Azure Sentinel akan menggunakan kunci yang sama yang digunakan oleh kluster khusus. Ikuti instruksi dalam konfigurasi kunci yang dikelola pelanggan Azure Monitor untuk membuat ruang kerja CMK yang digunakan sebagai ruang kerja Microsoft Azure Sentinel dalam langkah-langkah berikut.

Langkah 2: Daftarkan Penyedia Sumber Daya Azure Cosmos DB

Microsoft Sentinel bekerja dengan Azure Cosmos DB sebagai sumber daya penyimpanan tambahan. Pastikan untuk mendaftar ke Penyedia Sumber Daya Azure Cosmos DB sebelum melakukan onboarding ruang kerja CMK ke Microsoft Sentinel.

Ikuti instruksi untuk Mendaftarkan Penyedia Sumber Daya Azure Cosmos DB untuk langganan Azure Anda.

Langkah 3: Menambahkan kebijakan akses ke instans Azure Key Vault Anda

Tambahkan kebijakan akses yang memungkinkan Azure Cosmos DB mengakses instans Azure Key Vault yang ditautkan ke kluster Log Analytics khusus Anda (kunci yang sama akan digunakan oleh Microsoft Sentinel).

Ikuti instruksi di sini untuk menambahkan kebijakan akses ke instans Azure Key Vault Anda dengan perwakilan Azure Cosmos DB.

Langkah 4: Onboarding ruang kerja ke Microsoft Azure Sentinel melalui API onboarding

Onboarding ruang kerja yang diaktifkan CMK ke Microsoft Azure Sentinel melalui API onboarding menggunakan customerManagedKey properti sebagai true. Untuk konteks selengkapnya tentang API onboarding, lihat dokumen ini di repositori GitHub Microsoft Sentinel.

Misalnya, URI dan isi permintaan berikut adalah panggilan yang valid untuk onboarding ruang kerja ke Microsoft Azure Sentinel saat parameter URI dan token otorisasi yang tepat dikirim.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Badan permintaan

{

"properties": {

"customerManagedKey": true

}

}

Langkah 5: Hubungi grup Produk Microsoft Sentinel untuk mengonfirmasi onboarding

Terakhir, konfirmasikan status onboarding ruang kerja yang diaktifkan CMK Anda dengan menghubungi Grup Produk Microsoft Azure Sentinel.

Pencabutan atau penghapusan Kunci Enkripsi Kunci

Jika pengguna mencabut kunci enkripsi kunci (CMK), baik dengan menghapusnya atau menghapus akses untuk kluster khusus dan Penyedia Sumber Daya Azure Cosmos DB, Microsoft Sentinel menghormati perubahan dan berperilaku seolah-olah data tidak lagi tersedia, dalam waktu satu jam. Pada titik ini, setiap operasi yang menggunakan sumber daya penyimpanan persisten seperti penyerapan data, perubahan konfigurasi persisten, dan pembuatan insiden, dicegah. Data yang disimpan sebelumnya tidak dihapus tetapi tetap tidak dapat diakses. Data yang tidak dapat diakses diatur oleh kebijakan penyimpanan data dan dibersihkan sesuai dengan kebijakan tersebut.

Satu-satunya operasi yang mungkin dilakukan setelah kunci enkripsi dicabut atau dihapus adalah penghapusan akun.

Jika akses dipulihkan setelah pencabutan, Microsoft Sentinel memulihkan akses ke data dalam waktu satu jam.

Akses ke data dapat dicabut dengan menonaktifkan kunci yang dikelola pelanggan di brankas kunci, atau menghapus kebijakan akses ke kunci, untuk kluster Log Analytics khusus dan Azure Cosmos DB. Mencabut akses dengan menghapus kunci dari kluster Log Analytics khusus, atau dengan menghapus identitas yang terkait dengan kluster Analitik Log khusus tidak didukung.

Untuk memahami selengkapnya tentang cara kerja pencabutan kunci di Azure Monitor, lihat Pencabutan CMK Azure Monitor.

Rotasi kunci yang dikelola pelanggan

Microsoft Azure Sentinel dan Analitik Log mendukung rotasi kunci. Saat pengguna melakukan rotasi kunci di Key Vault, Microsoft Azure Sentinel mendukung kunci baru dalam waktu satu jam.

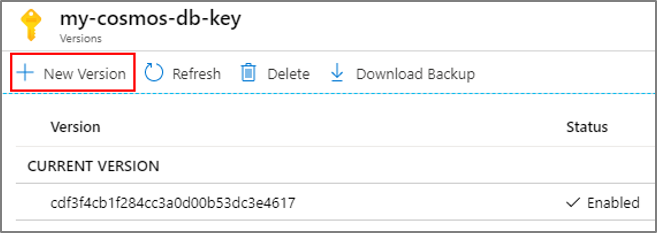

Di Azure Key Vault, lakukan rotasi kunci dengan membuat versi baru kunci:

Nonaktifkan versi kunci sebelumnya setelah 24 jam, atau setelah log audit Azure Key Vault tidak lagi menampilkan aktivitas apa pun yang menggunakan versi sebelumnya.

Setelah memutar kunci, Anda harus secara eksplisit memperbarui sumber daya kluster Log Analytics khusus di Log Analytics dengan versi kunci Azure Key Vault yang baru. Untuk informasi selengkapnya, lihat rotasi CMK Azure Monitor.

Mengganti kunci yang dikelola pelanggan

Microsoft Azure Sentinel tidak mendukung mengganti kunci yang dikelola pelanggan. Anda harus menggunakan kemampuan rotasi kunci sebagai gantinya.

Langkah berikutnya

Dalam dokumen ini, Anda mempelajari cara menyiapkan kunci yang dikelola pelanggan di Microsoft Azure Sentinel. Untuk mempelajari selengkapnya tentang Microsoft Azure Sentinel, lihat artikel berikut:

- Pelajari cara mendapatkan visibilitas ke dalam data Anda, dan potensi ancaman.

- Mulai mendeteksi ancaman dengan Microsoft Azure Sentinel.

- Gunakan buku kerja untuk memantau data Anda.