Memvisualisasikan data yang dikumpulkan

Di artikel ini, Anda akan mempelajari cara cepat melihat dan memantau apa yang terjadi di lingkungan Anda dengan menggunakan Microsoft Azure Sentinel. Setelah menghubungkan sumber data ke Microsoft Azure Sentinel, Anda mendapatkan visualisasi dan analisis data instan sehingga Anda bisa mengetahui apa yang terjadi di semua sumber data yang terhubung. Microsoft Azure Sentinel memberi Anda buku kerja yang memberi Anda kekuatan penuh atas alat yang sudah tersedia di Azure serta tabel dan bagan yang dibangun untuk memberi Anda analitik untuk log dan kueri Anda. Anda bisa menggunakan templat buku kerja atau membuat buku kerja baru dengan mudah, dari awal atau berdasarkan buku kerja yang sudah ada.

Visualisasi

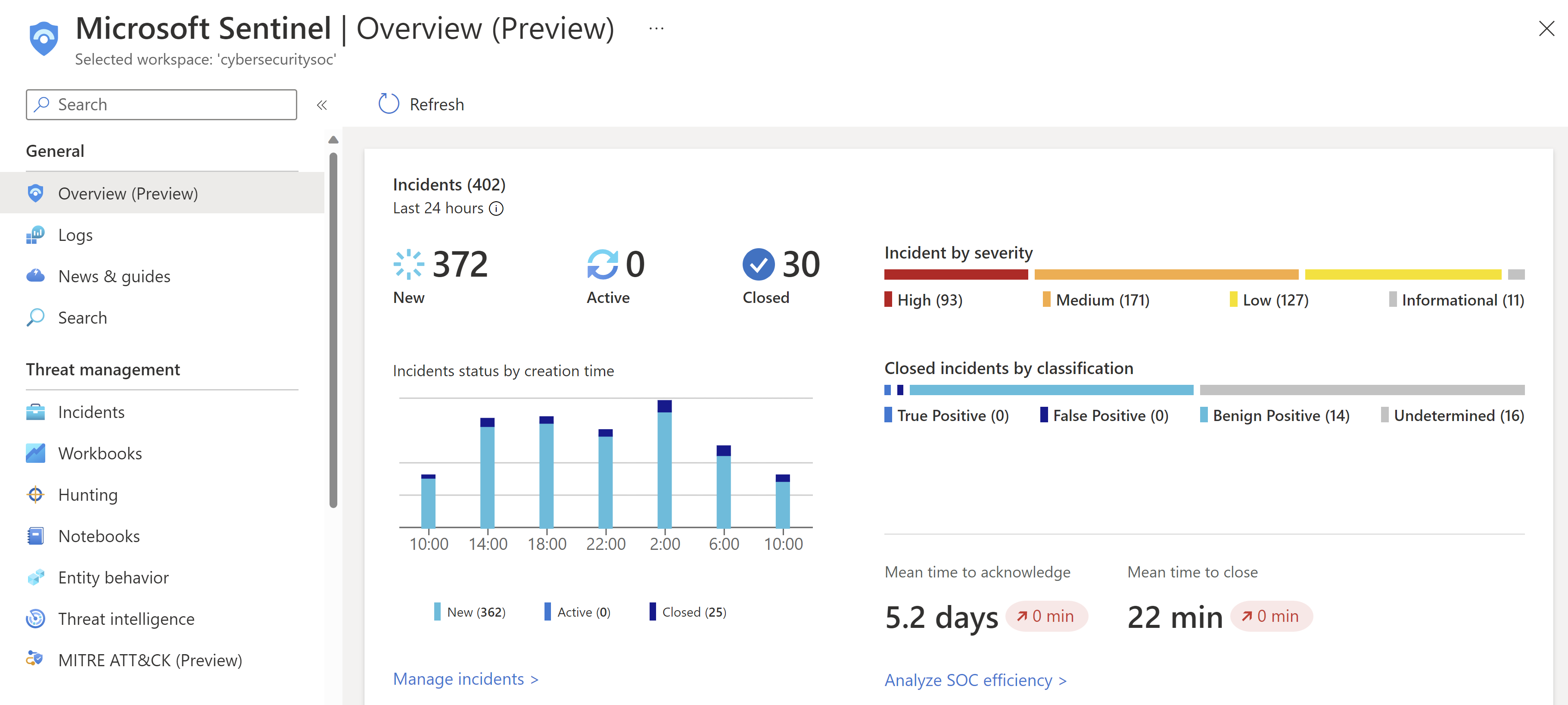

Untuk memvisualisasikan dan mendapatkan analisis tentang apa yang terjadi pada lingkungan Anda, pertama-tama, lihat dasbor gambaran umum untuk mendapatkan gambaran tentang postur keamanan organisasi Anda. Untuk membantu Anda mengurangi kebisingan dan meminimalkan jumlah pemberitahuan yang harus Anda tinjau dan selidiki, Microsoft Azure Sentinel menggunakan teknik fusi untuk mengorelasikan pemberitahuan ke dalam insiden. Insiden adalah grup pemberitahuan terkait yang bersama-sama menciptakan kemungkinan ancaman yang dapat Anda selidiki dan atasi.

Di portal Microsoft Azure, pilih portal Microsoft Azure lalu pilih ruang kerja yang ingin Anda pantau.

Jika Anda ingin me-refresh data untuk semua bagian dasbor, pilih Refresh di bagian atas dasbor. Untuk meningkatkan performa, data untuk setiap bagian dasbor telah dihitung sebelumnya, dan Anda dapat melihat waktu refresh di bagian atas setiap bagian.

Menampilkan data insiden

Anda melihat berbagai jenis data insiden di bawah Insiden.

- Di kiri atas, Anda akan melihat jumlah insiden baru, aktif, dan tertutup selama 24 jam terakhir.

- Di kanan atas, Anda melihat insiden yang diatur berdasarkan tingkat keparahan, dan insiden tertutup dengan menutup klasifikasi.

- Di kiri bawah, grafik memecah status insiden berdasarkan waktu pembuatan, dalam interval empat jam.

- Di kanan bawah, Anda dapat melihat waktu rata-rata untuk mengakui insiden dan waktu rata-rata untuk menutup, dengan tautan ke buku kerja efisiensi SOC.

Menampilkan data otomatisasi

Anda melihat berbagai jenis data otomatisasi di bawah Automation.

- Di bagian atas, Anda akan melihat ringkasan aktivitas aturan otomatisasi: Insiden ditutup oleh otomatisasi, waktu otomatisasi disimpan, dan kesehatan playbook terkait.

- Di bawah ringkasan, grafik meringkas jumlah tindakan yang dilakukan oleh otomatisasi, berdasarkan jenis tindakan.

- Di bagian bawah, Anda dapat menemukan hitungan aturan otomatisasi aktif dengan tautan ke bilah otomatisasi.

Melihat status rekaman data, pengumpul data, dan inteligensi ancaman

Anda melihat berbagai jenis data pada rekaman data, pengumpul data, dan inteligensi ancaman di bawah Data.

- Di sebelah kiri, grafik menunjukkan jumlah rekaman yang dikumpulkan Microsoft Sentinel dalam 24 jam terakhir, dibandingkan dengan 24 jam sebelumnya, dan anomali yang terdeteksi dalam periode waktu tersebut.

- Di kanan atas, Anda akan melihat ringkasan status konektor data, dibagi dengan konektor yang tidak sehat dan aktif. Konektor yang tidak sehat menunjukkan berapa banyak konektor yang mengalami kesalahan. Konektor aktif adalah konektor dengan streaming data ke Microsoft Azure Sentinel, seperti yang diukur oleh kueri yang disertakan dalam konektor.

- Di kanan bawah, Anda dapat melihat catatan inteligensi ancaman di Microsoft Azure Sentinel, berdasarkan indikator penyusupan.

Menampilkan data analitik

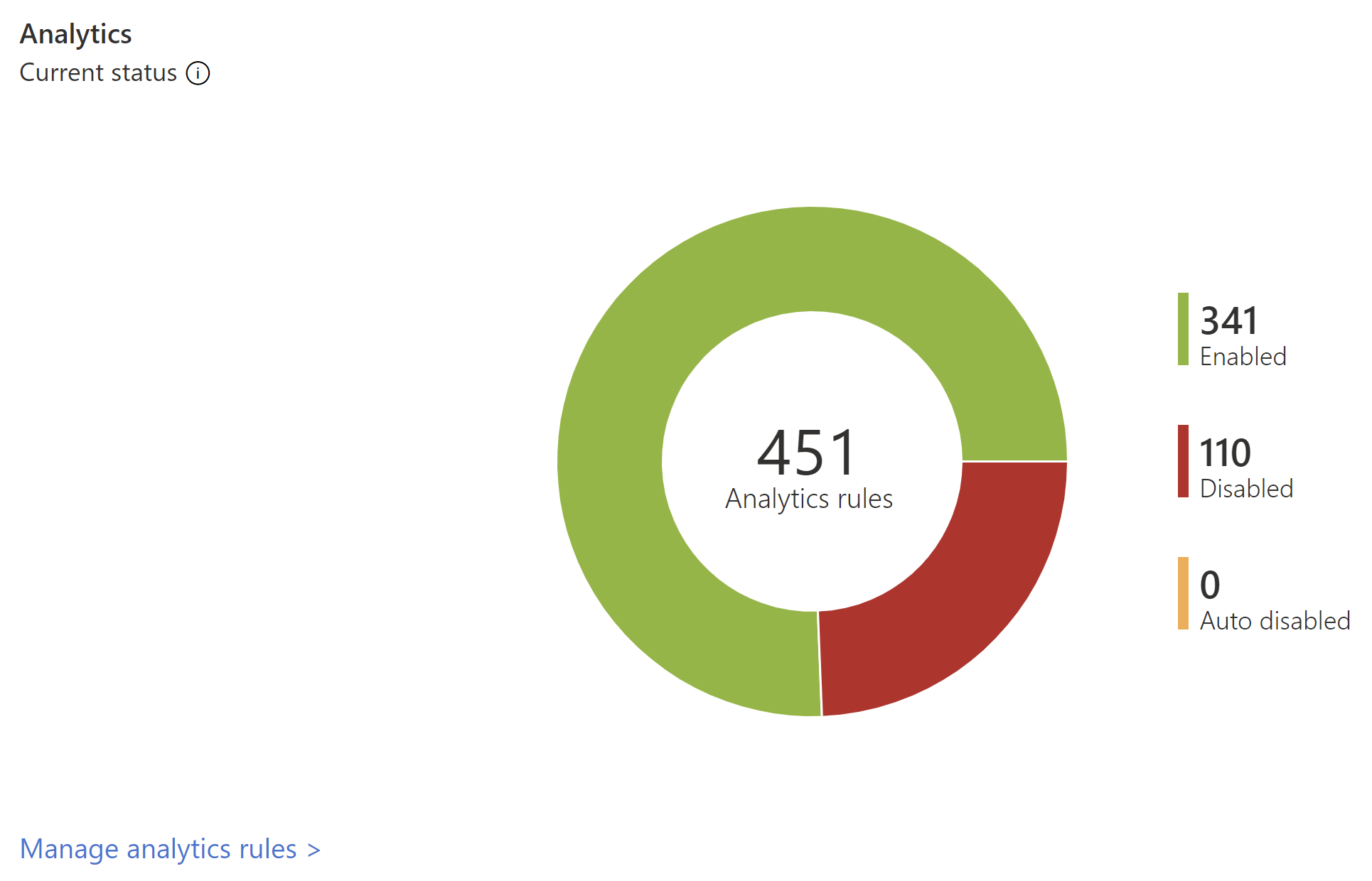

Anda melihat data untuk aturan analitik di bawah Analitik.

Anda melihat jumlah aturan analitik di Microsoft Azure Sentinel, dengan mengaktifkan, menonaktifkan, atau menonaktifkan status otomatis.

Menggunakan templat buku kerja

Templat buku kerja menyediakan data terintegrasi dari sumber data yang tersambung untuk memungkinkan Anda mendalami peristiwa yang dihasilkan dalam layanan tersebut. Templat buku kerja mencakup ID Microsoft Entra, peristiwa aktivitas Azure, dan lokal, yang dapat berupa data dari Peristiwa Windows dari server, dari pemberitahuan pihak pertama, dari pihak ketiga mana pun termasuk log lalu lintas firewall, Office 365, dan protokol yang tidak aman berdasarkan peristiwa Windows. Buku kerja didasarkan pada Azure Monitor Workbooks untuk memberi Anda kustomisasi dan fleksibilitas yang disempurnakan dalam mendesain buku kerja Anda sendiri. Untuk informasi selengkapnya, lihat Workbooks.

- Di bawah Pengaturan, pilih Buku Kerja. Di bawah Buku kerja saya, Anda bisa melihat semua buku kerja tersimpan. Di bawah Templat, Anda bisa melihat templat buku kerja yang diinstal. Untuk menemukan templat buku kerja lainnya, buka Hub konten di Microsoft Azure Sentinel untuk menginstal solusi produk atau konten mandiri.

- Cari buku kerja tertentu untuk melihat seluruh daftar dan deskripsi apa yang ditawarkan setiap penawaran.

- Dengan asumsi Anda menggunakan MICROSOFT Entra ID, untuk memulai dan menjalankan Microsoft Sentinel, kami sarankan Anda menginstal solusi Microsoft Entra untuk Microsoft Azure Sentinel dan menggunakan buku kerja berikut:

ID Microsoft Entra: Gunakan salah satu atau kedua hal berikut:

- Rincian masuk Microsoft Entra menganalisis rincian masuk dari waktu ke waktu untuk melihat apakah ada anomali. Buku kerja ini menyediakan login yang gagal berdasarkan aplikasi, perangkat, dan lokasi sehingga Anda bisa melihat sekilas jika sesuatu yang tidak biasa terjadi. Perhatikan beberapa {i>login

- Log audit Microsoft Entra menganalisis aktivitas admin, seperti perubahan pengguna (menambahkan, menghapus, dll.), pembuatan grup, dan modifikasi.

- Rincian masuk Microsoft Entra menganalisis rincian masuk dari waktu ke waktu untuk melihat apakah ada anomali. Buku kerja ini menyediakan login yang gagal berdasarkan aplikasi, perangkat, dan lokasi sehingga Anda bisa melihat sekilas jika sesuatu yang tidak biasa terjadi. Perhatikan beberapa {i>login

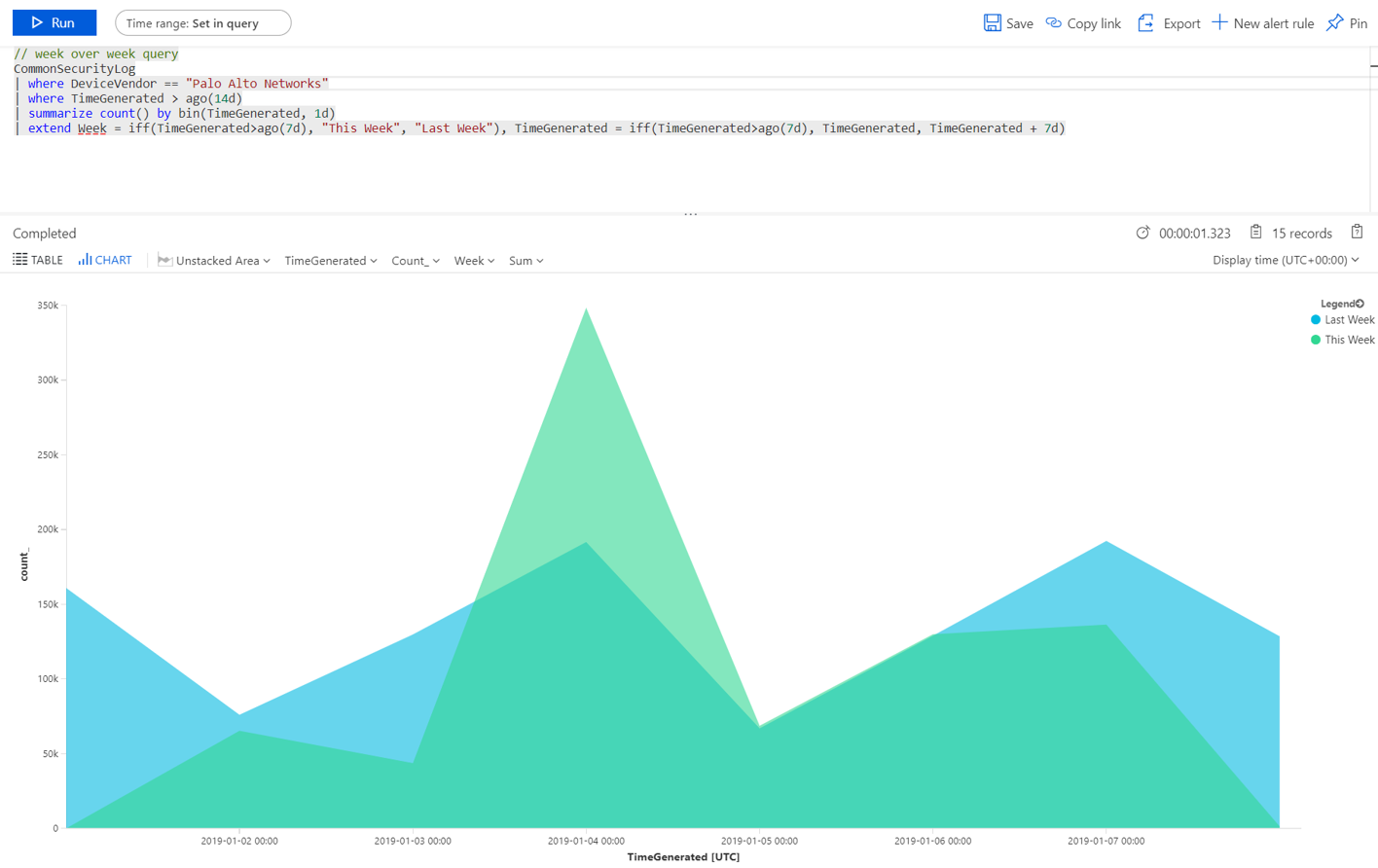

Instal solusi yang sesuai untuk menambahkan buku kerja untuk firewall Anda. Misalnya, instal solusi firewall Palo Alto untuk Microsoft Sentinel untuk menambahkan buku kerja Palo Alto. Buku kerja menganalisis lalu lintas firewall Anda, memberi Anda korelasi antara data firewall dan peristiwa ancaman Anda, dan menyoroti peristiwa mencurigakan di seluruh entitas. Buku kerja memberi Anda informasi tentang tren dalam lalu lintas Anda dan memungkinkan Anda menelusuri detail dan memfilter hasil.

Anda bisa mengkustomisasi buku kerja dengan mengedit kueri  utama . Anda dapat mengklik tombol

utama . Anda dapat mengklik tombol  untuk masuk ke Analitik Log untuk mengedit kueri di sana, dan Anda bisa memilih elipsis (...) dan memilih Kustomisasi data petak peta, yang memungkinkan Anda mengedit filter waktu utama, atau menghapus petak peta tertentu dari buku kerja.

untuk masuk ke Analitik Log untuk mengedit kueri di sana, dan Anda bisa memilih elipsis (...) dan memilih Kustomisasi data petak peta, yang memungkinkan Anda mengedit filter waktu utama, atau menghapus petak peta tertentu dari buku kerja.

Untuk informasi selengkapnya tentang menggunakan kueri, lihat Tutorial: Data visual di Log Analytics

Menambahkan petak peta baru

Untuk menambahkan petak peta baru, tambahkan ke buku kerja yang sudah ada, buku yang Anda buat atau buku kerja bawaan Microsoft Azure Sentinel.

- Di Analitik Log, buat petak peta menggunakan instruksi yang ditemukan di Data visual di Analitik Log.

- Setelah Anda membuat petak peta, di bawah Pin, pilih buku kerja tempat petak peta akan ditampilkan.

Membuat buku kerja baru

Anda bisa membuat buku kerja baru dari awal atau menggunakan templat buku kerja sebagai dasar untuk buku kerja baru Anda.

- Untuk membuat buku kerja baru dari awal, pilih Buku Kerja lalu +Buku kerja baru.

- Pilih langganan tempat buku kerja dibuat dan beri nama deskriptif. Setiap buku kerja adalah sumber daya Azure seperti yang lain, dan Anda bisa menetapkan perannya (Azure RBAC) untuk menentukan dan membatasi siapa yang bisa mengakses.

- Untuk mengaktifkannya agar muncul di buku kerja Anda untuk menyematkan visualisasi, Anda harus membagikannya. Klik Bagikan lalu Kelola pengguna.

- Gunakan Cek akses dan Penetapan peran seperti yang Anda lakukan untuk sumber daya Azure lainnya. Untuk informasi selengkapnya, lihat Bagikan buku kerja Azure menggunakan Azure RBAC.

Contoh buku kerja baru

Contoh kueri berikut memungkinkan Anda membandingkan tren lalu lintas selama berminggu-minggu. Anda dapat dengan mudah beralih vendor perangkat dan sumber data mana Anda menjalankan kueri. Contoh ini menggunakan SecurityEvent dari Windows, Anda dapat mengalihkannya untuk berjalan di AzureActivity atau CommonSecurityLog di {i>firewall

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

Anda mungkin ingin membuat kueri yang menggabungkan data dari berbagai sumber. Anda dapat membuat kueri yang melihat log audit Microsoft Entra untuk pengguna baru yang baru saja dibuat, lalu memeriksa log Azure Anda untuk melihat apakah pengguna mulai membuat perubahan penetapan peran dalam waktu 24 jam setelah pembuatan. Aktivitas mencurigakan itu akan muncul di dasbor ini:

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

Anda bisa membuat buku kerja yang berbeda berdasarkan peran orang yang melihat data dan apa yang mereka cari. Misalnya, Anda bisa membuat buku kerja untuk admin jaringan Anda yang menyertakan data {i>firewall

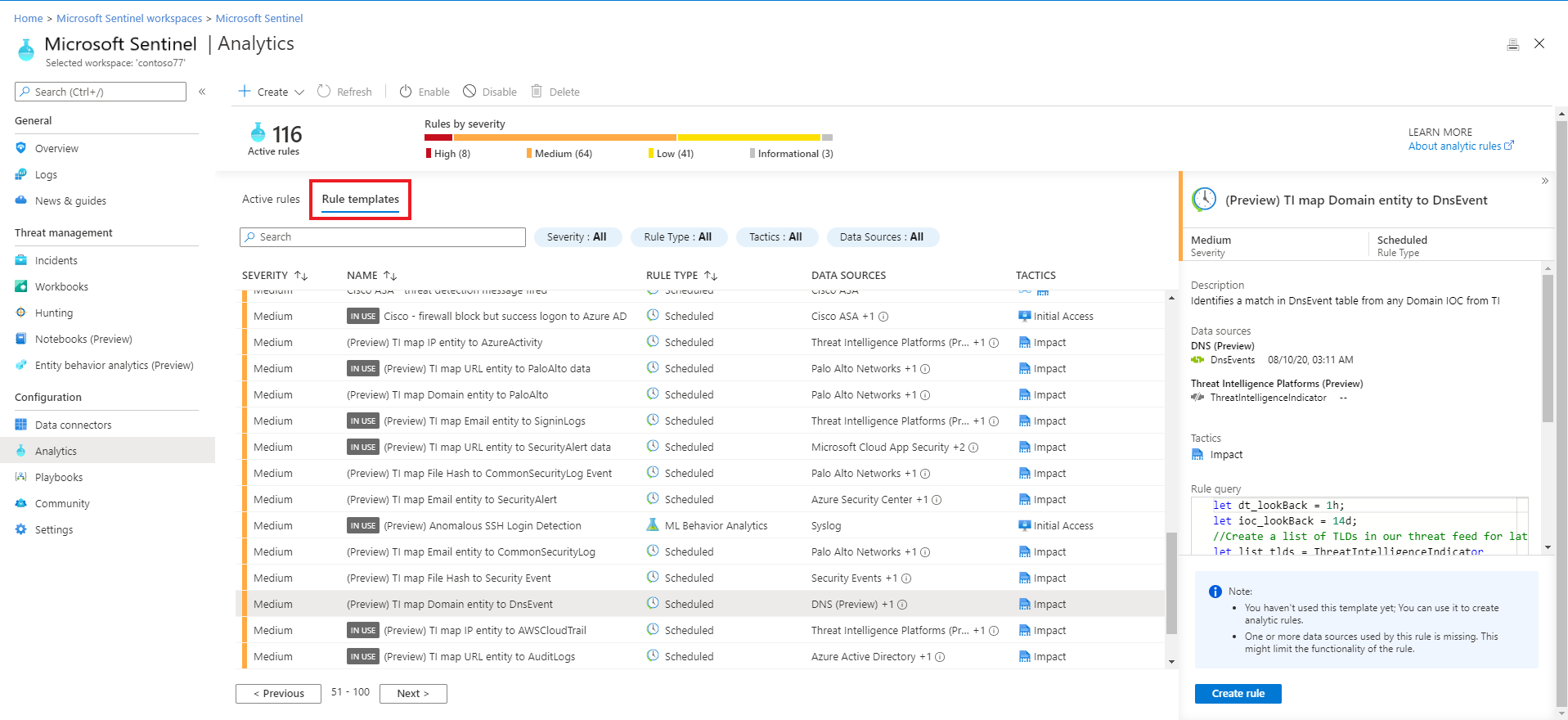

Buat deteksi baru

Hasilkan deteksi pada sumber data yang Anda hubungkan ke Microsoft Azure Sentinel untuk menyelidiki ancaman di organisasi Anda.

Saat Anda membuat deteksi baru, manfaatkan deteksi yang dibuat oleh peneliti keamanan Microsoft yang disesuaikan dengan sumber data yang Anda sambungkan.

Untuk melihat deteksi siap pakai yang diinstal, buka Analitik lalu Templat aturan. Tab ini berisi semua templat aturan Microsoft Sentinel yang diinstal. Untuk menemukan lebih banyak templat aturan, buka Hub konten di Microsoft Azure Sentinel untuk menginstal solusi produk atau konten mandiri.

Untuk informasi lebih lanjut tentang deteksi siap pakai, lihat Mendapatkan analitik bawaan.

Langkah berikutnya

Deteksi ancaman secara langsung dan buat aturan deteksi ancaman kustom untuk mengotomatiskan respons Anda terhadap ancaman.