Tutorial: Mendeteksi ancaman dengan menggunakan aturan analitik di Microsoft Azure Sentinel

Sebagai layanan Security Information and Event Management (SIEM), Microsoft Sentinel bertanggung jawab untuk mendeteksi ancaman keamanan terhadap organisasi Anda. Ini dilakukan dengan menganalisis volume besar data yang dihasilkan oleh semua log sistem Anda.

Dalam tutorial ini, Anda akan mempelajari cara menyiapkan aturan analitik Microsoft Sentinel dari templat untuk mencari eksploitasi kerentanan Apache Log4j di seluruh lingkungan Anda. Aturan ini akan membingkai akun pengguna dan alamat IP yang ditemukan di log Anda sebagai entitas yang dapat dilacak, menampilkan informasi penting dalam pemberitahuan yang dihasilkan oleh aturan, dan mengemas pemberitahuan sebagai insiden yang akan diselidiki.

Ketika Anda menyelesaikan tutorial ini, Anda akan dapat:

- Membuat aturan analitik dari templat

- Mengkustomisasi kueri dan pengaturan aturan

- Mengonfigurasi tiga jenis pengayaan pemberitahuan

- Memilih respons ancaman otomatis untuk aturan Anda

Prasyarat

Untuk menyelesaikan tutorial ini, pastikan Anda memiliki:

Langganan Azure. Buat akun gratis jika Anda belum memilikinya.

Ruang kerja Analitik Log dengan solusi Microsoft Azure Sentinel yang disebarkan di dalamnya dan data yang diserap ke dalamnya.

Pengguna Azure dengan peran Kontributor Microsoft Sentinel yang ditetapkan di ruang kerja Analitik Log tempat Microsoft Azure Sentinel disebarkan.

Sumber data berikut dirujuk dalam aturan ini. Semakin banyak dari ini Anda telah menyebarkan konektor untuk, semakin efektif aturannya. Anda harus memiliki setidaknya satu.

Sumber data Tabel Analitik Log yang dirujuk Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (Wawasan VM) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (Firewall) CommonSecurityLog (PaloAlto) Peristiwa Keamanan PeristiwaKeamanan Microsoft Entra ID MasukLog

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Aktivitas Azure AzureActivity Amazon Web Services AWSCloudTrail Pertahanan Microsoft XDR Acara Jaringan Perangkat Azure Firewall AzureDiagnostics (Azure Firewall)

Masuk ke portal Azure dan Microsoft Sentinel

Masuk ke portal Azure.

Dari bilah Pencarian, cari dan pilih Microsoft Azure Sentinel.

Cari dan pilih ruang kerja Anda dari daftar ruang kerja Microsoft Azure Sentinel yang tersedia.

Menginstal solusi dari hub konten

Di Microsoft Azure Sentinel, di menu sisi kiri di bawah Manajemen konten, pilih Hub konten.

Cari dan pilih solusi Deteksi Kerentanan Log4j.

Dari toolbar di bagian atas halaman, pilih

Instal/Perbarui.

Instal/Perbarui.

Membuat aturan analitik terjadwal dari templat

Di Microsoft Azure Sentinel, di menu sisi kiri di bawah Konfigurasi, pilih Analitik.

Dari halaman Analitik , pilih tab Templat aturan .

Di bidang pencarian di bagian atas daftar templat aturan, masukkan log4j.

Dari daftar templat yang difilter, pilih Eksploitasi kerentanan Log4j alias Log4Shell IP IOC. Dari panel detail, pilih Buat aturan.

Wizard aturan Analitik akan terbuka.

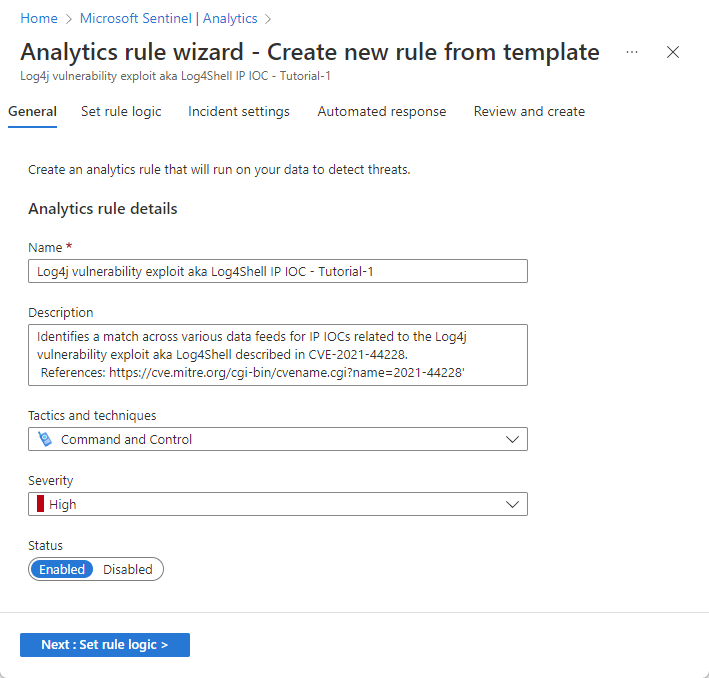

Di tab Umum , di bidang Nama , masukkan eksploitasi kerentanan Log4j alias Log4Shell IP IOC - Tutorial-1.

Biarkan bidang lainnya di halaman ini apa adanya. Ini adalah default, tetapi kami akan menambahkan kustomisasi ke nama pemberitahuan di tahap selanjutnya.

Jika Anda tidak ingin aturan segera dijalankan, pilih Dinonaktifkan, dan aturan akan ditambahkan ke tab Aturan aktif Anda dan Anda dapat mengaktifkannya dari sana saat Anda membutuhkannya.

Pilih Berikutnya : Atur logika aturan.

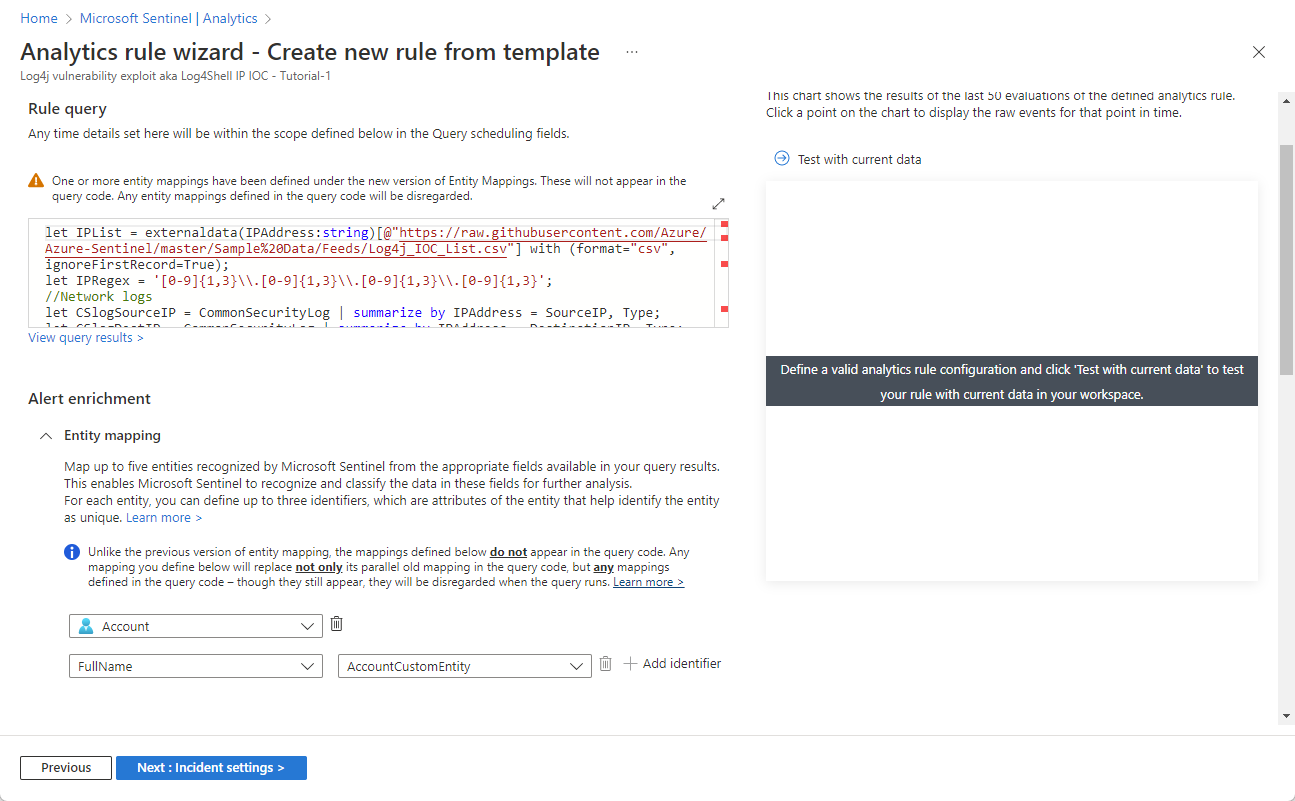

Meninjau logika kueri aturan dan konfigurasi pengaturan

Di tab Atur logika aturan, tinjau kueri seperti yang muncul di bawah judul Kueri aturan.

Untuk melihat lebih banyak teks kueri pada satu waktu, pilih ikon panah ganda diagonal di sudut kanan atas jendela kueri untuk memperluas jendela ke ukuran yang lebih besar.

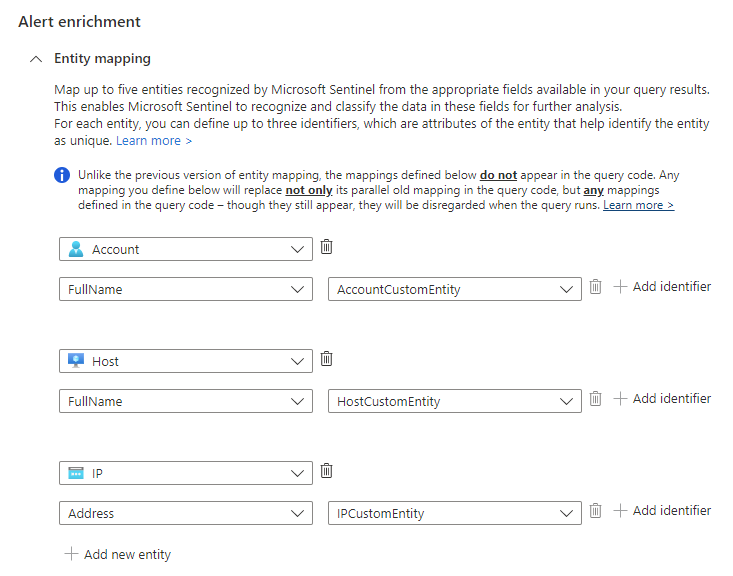

Memperkaya pemberitahuan dengan entitas dan detail lainnya

Di bawah Pengayaan pemberitahuan, pertahankan pengaturan pemetaan Entitas apa adanya. Perhatikan tiga entitas yang dipetakan.

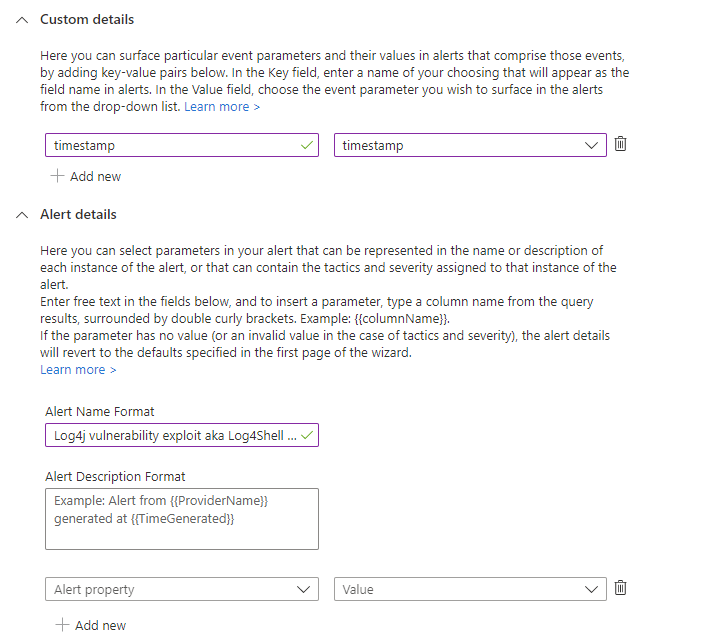

Di bagian Detail kustom, mari kita tambahkan tanda waktu setiap kemunculan ke pemberitahuan, sehingga Anda dapat melihatnya langsung di detail pemberitahuan, tanpa harus menelusuri paling detail.

- Ketik tanda waktu di bidang Kunci . Ini akan menjadi nama properti dalam pemberitahuan.

- Pilih tanda waktu dari daftar drop-down Nilai.

Di bagian Detail pemberitahuan, mari kita kustomisasi nama pemberitahuan sehingga tanda waktu setiap kemunculan muncul di judul pemberitahuan.

Di bidang Format nama pemberitahuan, masukkan Eksploitasi kerentanan Log4j alias IOC IP Log4Shell di {{timestamp}}.

Tinjau pengaturan yang tersisa

Tinjau pengaturan yang tersisa pada tab Atur logika aturan. Tidak perlu mengubah apa pun, meskipun Anda dapat jika Anda ingin mengubah interval, misalnya. Pastikan bahwa periode lookback cocok dengan interval untuk mempertahankan cakupan berkelanjutan.

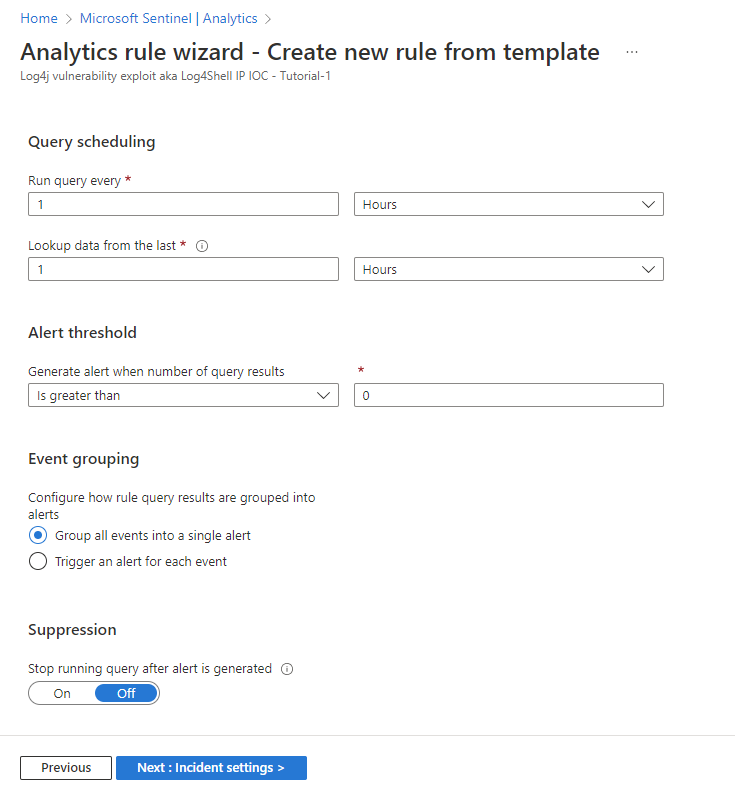

Penjadwalan kueri:

- Jalankan kueri setiap 1 jam.

- Cari data dari 1 jam terakhir.

Ambang pemberitahuan:

- Buat pemberitahuan ketika jumlah hasil kueri lebih besar dari 0.

Pengelompokan peristiwa:

- Konfigurasikan bagaimana hasil kueri aturan dikelompokkan ke dalam pemberitahuan: Kelompokkan semua peristiwa ke dalam satu pemberitahuan.

Penindasan:

- Berhenti menjalankan kueri setelah pemberitahuan dibuat: Nonaktif.

Pilih Berikutnya : Pengaturan insiden.

Meninjau pengaturan pembuatan insiden

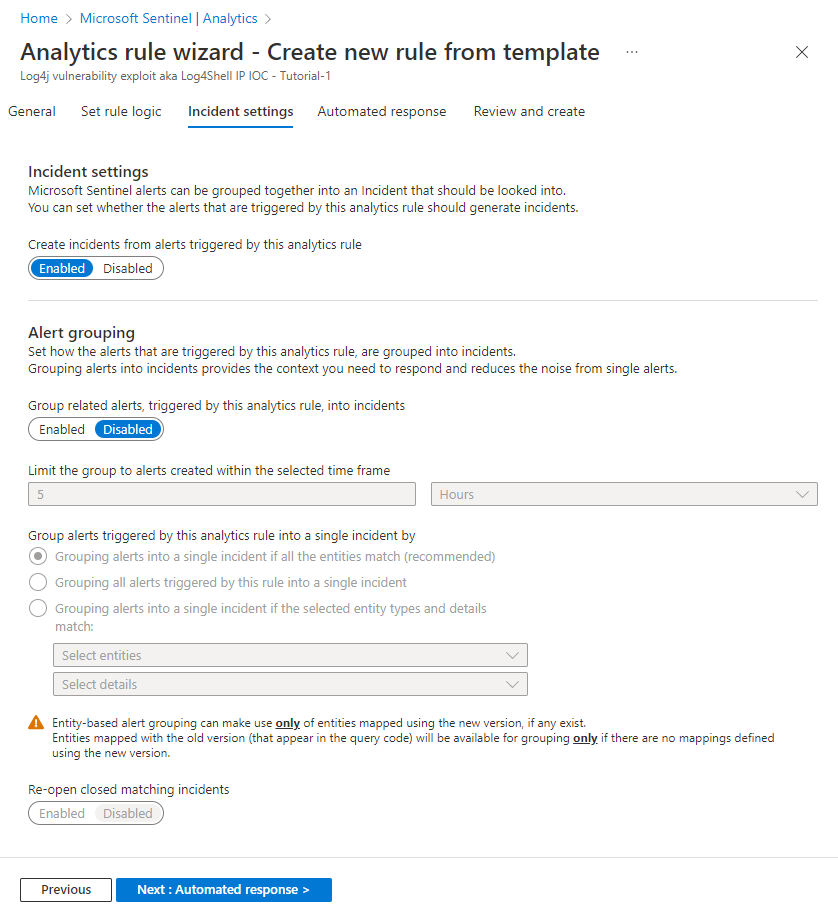

Tinjau pengaturan pada tab Pengaturan insiden. Tidak perlu mengubah apa pun, kecuali, misalnya, Anda memiliki sistem yang berbeda untuk pembuatan dan manajemen insiden, dalam hal ini Anda ingin menonaktifkan pembuatan insiden.

Pengaturan insiden:

- Buat insiden dari pemberitahuan yang dipicu oleh aturan analitik ini: Diaktifkan.

Pengelompokan pemberitahuan:

- Mengelompokkan pemberitahuan terkait, yang dipicu oleh aturan analitik ini, ke dalam insiden: Dinonaktifkan.

Pilih Berikutnya : Respons otomatis.

Mengatur respons otomatis dan membuat aturan

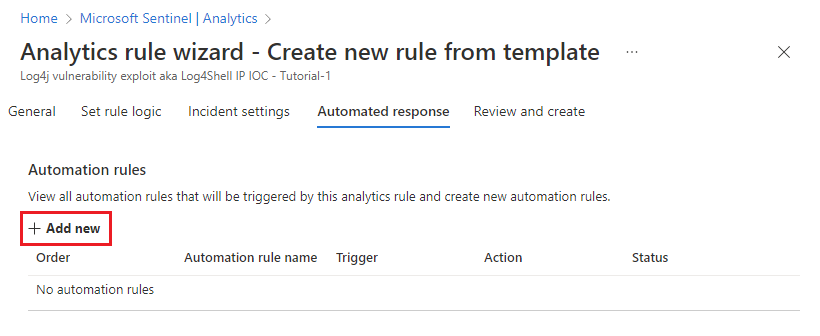

Di tab Respons otomatis:

Pilih + Tambahkan baru untuk membuat aturan otomatisasi baru untuk aturan analitik ini. Ini akan membuka wizard Buat aturan otomatisasi baru.

Di bidang Nama aturan automasi, masukkan deteksi eksploitasi kerentanan Log4J - Tutorial-1.

Biarkan bagian Pemicu dan Kondisi apa adanya.

Di bawah Tindakan, pilih Tambahkan tag dari daftar drop-down.

- Pilih + Tambahkan tag.

- Masukkan eksploitasi Log4J di kotak teks dan pilih OK.

Biarkan bagian Aturan kedaluwarsa dan Pesanan apa adanya.

Pilih Terapkan. Anda akan segera melihat aturan otomatisasi baru Anda dalam daftar di tab Respons otomatis.

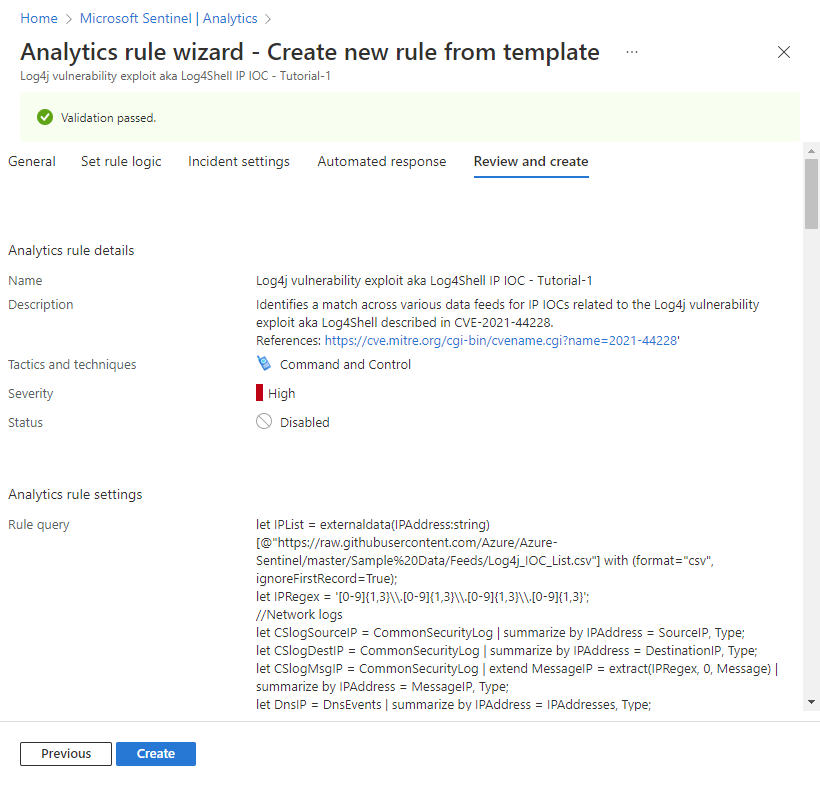

Pilih Berikutnya : Tinjau untuk meninjau semua pengaturan untuk aturan analitik baru Anda. Saat pesan "Validasi lulus" muncul, pilih Buat. Kecuali Anda mengatur aturan ke Dinonaktifkan di tab Umum di atas, aturan akan segera berjalan.

Pilih gambar di bawah ini untuk tampilan tinjauan lengkap (sebagian besar teks kueri diklip untuk dapat dilihat).

Memverifikasi keberhasilan aturan

Untuk melihat hasil aturan pemberitahuan yang Anda buat, buka halaman Insiden .

Untuk memfilter daftar insiden ke yang dihasilkan oleh aturan analitik Anda, masukkan nama (atau bagian dari nama) aturan analitik yang Anda buat di bilah Pencarian .

Buka insiden yang judulnya cocok dengan nama aturan analitik. Lihat bahwa bendera yang Anda tentukan dalam aturan otomatisasi diterapkan pada insiden tersebut.

Membersihkan sumber daya

Jika Anda tidak akan terus menggunakan aturan analitik ini, hapus (atau setidaknya nonaktifkan) aturan analitik dan otomatisasi yang Anda buat dengan langkah-langkah berikut:

Di halaman Analitik , pilih tab Aturan aktif.

Masukkan nama (atau bagian dari nama) aturan analitik yang Anda buat di bilah Pencarian .

(Jika tidak muncul, pastikan filter apa pun diatur ke Pilih semua.)Tandai kotak centang di samping aturan Anda dalam daftar, dan pilih Hapus dari banner atas.

(Jika Anda tidak ingin menghapusnya, Anda dapat memilih Nonaktifkan sebagai gantinya.)Di halaman Automation , pilih tab Aturan otomatisasi.

Masukkan nama (atau bagian dari nama) aturan otomatisasi yang Anda buat di bilah Pencarian .

(Jika tidak muncul, pastikan filter apa pun diatur ke Pilih semua.)Tandai kotak centang di samping aturan otomatisasi Anda dalam daftar, dan pilih Hapus dari banner atas.

(Jika Anda tidak ingin menghapusnya, Anda dapat memilih Nonaktifkan sebagai gantinya.)

Langkah berikutnya

Sekarang setelah Anda mempelajari cara mencari eksploitasi kerentanan umum menggunakan aturan analitik, pelajari selengkapnya tentang apa yang dapat Anda lakukan dengan analitik di Microsoft Azure Sentinel:

Pelajari tentang berbagai pengaturan dan konfigurasi dalam aturan analitik terjadwal.

Secara khusus, pelajari lebih lanjut tentang berbagai jenis pengayaan pemberitahuan yang Anda lihat di sini:

Pelajari tentang jenis aturan analitik lainnya di Microsoft Azure Sentinel dan fungsinya.

Pelajari selengkapnya tentang menulis kueri di Bahasa Kueri Kusto (KQL). Pelajari lebih lanjut tentang konsep dan kueri KQL, dan lihat panduan referensi cepat yang berguna ini.