Tentang jaringan dalam pemulihan bencana Azure VM

Artikel ini menyediakan panduan jaringan untuk konektivitas platform saat Anda mereplikasi Azure VM dari satu wilayah ke wilayah lain, menggunakan Azure Site Recovery.

Sebelum memulai

Pelajari bagaimana Site Recovery menyediakan pemulihan bencana untuk skenario ini.

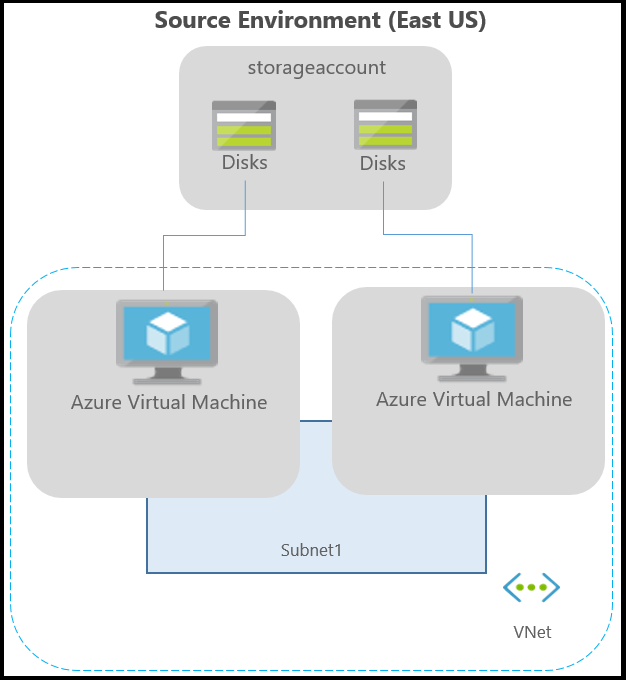

Infrastruktur jaringan

Diagram berikut ini menggambarkan lingkungan tipikal Azure, untuk aplikasi yang berjalan di Azure VM:

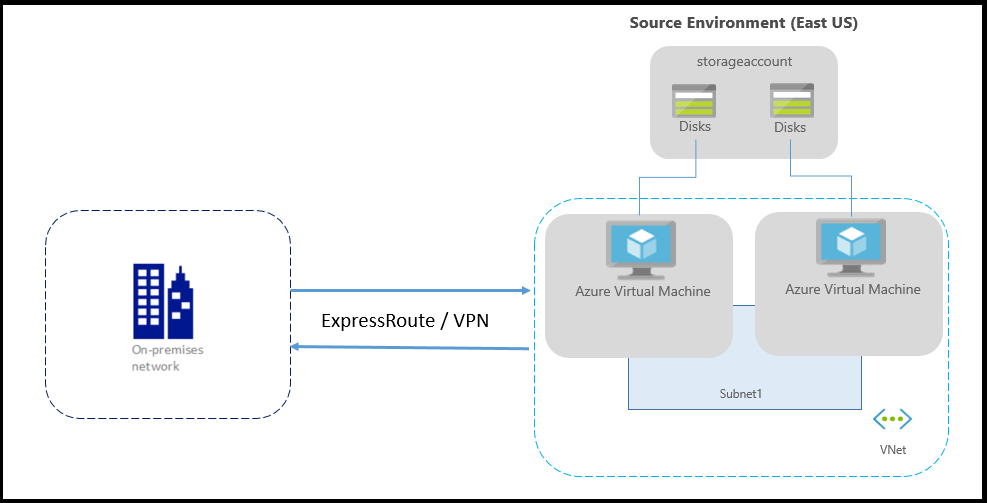

Jika Anda menggunakan Azure ExpressRoute atau koneksi VPN dari jaringan lokal Anda ke Azure, lingkungannya adalah sebagai berikut:

Biasanya, jaringan dilindungi menggunakan firewall dan grup keamanan jaringan (NSGs). Tag layanan harus digunakan untuk mengontrol konektivitas jaringan. NSGs harus memungkinkan beberapa tag layanan untuk mengontrol konektivitas outbound.

Penting

Menggunakan proksi terautentikasi untuk mengontrol konektivitas jaringan tidak didukung oleh Site Recovery, dan replikasi tidak dapat diaktifkan.

Catatan

- Pemfilteran berbasis alamat IP tidak boleh dilakukan untuk mengontrol konektivitas outbound.

- Alamat IP Azure Site Recovery tidak boleh ditambahkan dalam tabel Azure Routing untuk mengontrol konektivitas outbound.

Konektivitas keluar untuk URL

Jika Anda menggunakan proksi firewall berbasis URL untuk mengontrol konektivitas keluar, izinkan URL Site Recovery ini:

| URL | Detail |

|---|---|

| *.blob.core.windows.net | Diperlukan agar data dapat ditulis ke akun penyimpanan cache di wilayah sumber dari komputer virtual. Jika Anda mengetahui semua akun penyimpanan cache untuk komputer virtual Anda, Anda dapat mengizinkan akses ke URL akun penyimpanan tertentu (Misalnya: cache1.blob.core.windows.net dan cache2.blob.core.windows.net) alih-alih *.blob.core.windows.net |

| login.microsoftonline.com | Diperlukan untuk otorisasi dan autentikasi ke URL layanan Site Recovery. |

| *.hypervrecoverymanager.windowsazure.com | Diperlukan agar komunikasi layanan Site Recovery dapat terjadi dari komputer virtual. |

| *.servicebus.windows.net | Diperlukan agar data pemantauan dan diagnostik Site Recovery dapat ditulis dari VM. |

| *.vault.azure.net | Memungkinkan akses untuk mengaktifkan replikasi untuk komputer virtual berkemampuan ADE melalui portal |

| *.automation.ext.azure.com | Memungkinkan mengaktifkan autoupgrade agen mobilitas untuk item yang direplikasi melalui portal |

Konektivitas keluar menggunakan Tag Layanan

Selain mengontrol URL, Anda juga dapat menggunakan tag layanan untuk mengontrol konektivitas. Untuk melakukannya, Anda harus terlebih dahulu membuat Kelompok Keamanan Jaringan di Azure. Setelah dibuat, Anda perlu menggunakan tag layanan kami yang ada dan membuat aturan NSG untuk mengizinkan akses ke layanan Azure Site Recovery.

Keuntungan menggunakan tag layanan untuk mengontrol konektivitas, jika dibandingkan dengan mengontrol konektivitas menggunakan alamat IP, adalah bahwa tidak ada dependensi keras pada alamat IP tertentu untuk tetap terhubung ke layanan kami. Dalam skenario seperti itu, jika alamat IP salah satu layanan kami berubah, maka replikasi yang sedang berlangsung tidak terpengaruh untuk komputer Anda. Sedangkan, dependensi pada alamat IP yang dikodekan secara permanen menyebabkan status replikasi menjadi penting dan membahmakan sistem Anda. Selain itu, tag layanan memastikan keamanan, stabilitas, dan ketahanan yang lebih baik daripada alamat IP yang dikodekan secara permanen.

Saat menggunakan NSG untuk mengontrol konektivitas outbound, tag layanan ini perlu diizinkan.

- Untuk akun penyimpanan di wilayah sumber:

- Buat NSG berbasis tag layanan Penyimpanan untuk wilayah sumber.

- Izinkan alamat ini sehingga data dapat ditulis ke akun penyimpanan cache, dari komputer virtual.

- Membuat aturan NSG berbasis tag layanan Microsoft Entra untuk memungkinkan akses ke semua alamat IP yang sesuai dengan ID Microsoft Entra

- Buat aturan NSG berbasis tag layanan EventsHub untuk wilayah target, yang memungkinkan akses ke pemantauan Site Recovery.

- Buat aturan NSG berbasis tag layanan Azure Site Recovery untuk mengizinkan akses ke layanan Site Recovery di wilayah mana pun.

- Buat aturan NSG berbasis tag layanan AzureKeyVault. Ini diperlukan hanya untuk mengaktifkan replikasi komputer virtual yang mendukung ADE melalui portal.

- Buat aturan NSG berbasis tag layanan GuestAndHybridManagement. Ini diperlukan hanya untuk mengaktifkan autoupgrade agen mobilitas untuk item yang direplikasi melalui portal.

- Kami menyarankan agar Anda membuat aturan NSG yang diperlukan pada NSG pengujian, dan memverifikasi bahwa tidak ada masalah sebelum Anda membuat aturan tentang NSG produksi.

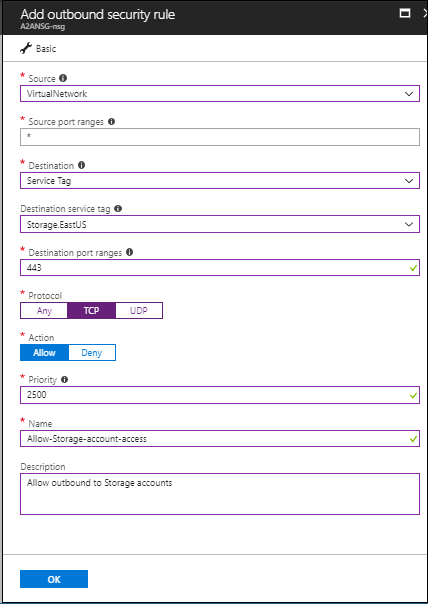

Contoh konfigurasi NSG

Contoh ini menunjukkan cara mengonfigurasi aturan NSG agar VM dapat mereplikasi.

- Jika Anda menggunakan aturan NSG untuk mengontrol konektivitas outbound, gunakan aturan “Izinkan HTTPS outbound” untuk port:443 untuk semua rentang alamat IP yang diperlukan.

- Contoh berikut menganggap bahwa lokasi sumber komputer virtual adalah “US Timur” dan lokasi target adalah “US Tengah”.

Aturan NSG - US Timur

Buat aturan keamanan HTTPS keluar (443) untuk "Storage.EastUS" pada NSG seperti yang ditunjukkan pada cuplikan layar berikut:

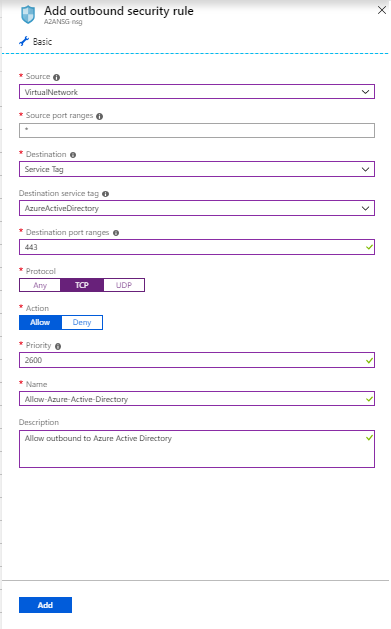

Buat aturan keamanan HTTPS keluar (443) untuk "AzureActiveDirectory" pada NSG seperti yang ditunjukkan pada cuplikan layar berikut:

Mirip dengan aturan keamanan, buat aturan keamanan HTTPS keluar (443) untuk "EventHub.CentralUS" pada NSG yang sesuai dengan lokasi target. Hal ini memungkinkan akses ke pemantauan Site Recovery.

Buat aturan keamanan HTTPS keluar (443) untuk "Azure Site Recovery" di NSG. Hal ini memungkinkan akses ke Layanan Site Recovery di wilayah mana pun.

Aturan NSG - US Tengah

Aturan ini diperlukan agar replikasi dapat diaktifkan dari wilayah target ke wilayah sumber pasca-failover:

Buat aturan keamanan HTTPS (443) outbound untuk "Storage.CentralUS" pada NSG.

Buat aturan keamanan HTTPS (443) outbound untuk "AzureSiteRecovery" pada NSG.

Mirip dengan aturan keamanan, buat aturan keamanan HTTPS keluar (443) untuk "EventHub.EastUS" pada NSG yang sesuai dengan lokasi sumber. Hal ini memungkinkan akses ke pemantauan Site Recovery.

Buat aturan keamanan HTTPS keluar (443) untuk "Azure Site Recovery" di NSG. Hal ini memungkinkan akses ke Layanan Site Recovery di wilayah mana pun.

Konfigurasi appliance virtual jaringan

Jika Anda menggunakan appliance virtual jaringan (NVA) untuk mengontrol lalu lintas jaringan keluar dari VM, appliance mungkin akan dibatasi jika semua lalu lintas replikasi melewati NVA. Sebaiknya buat titik akhir layanan jaringan di jaringan virtual Anda untuk “Storage" agar lalu lintas replikasi tidak masuk ke NVA.

Membuat titik akhir layanan jaringan untuk Penyimpanan

Anda dapat membuat titik akhir layanan jaringan di jaringan virtual Anda untuk "Penyimpanan" sehingga lalu lintas replikasi tidak meninggalkan batas Azure.

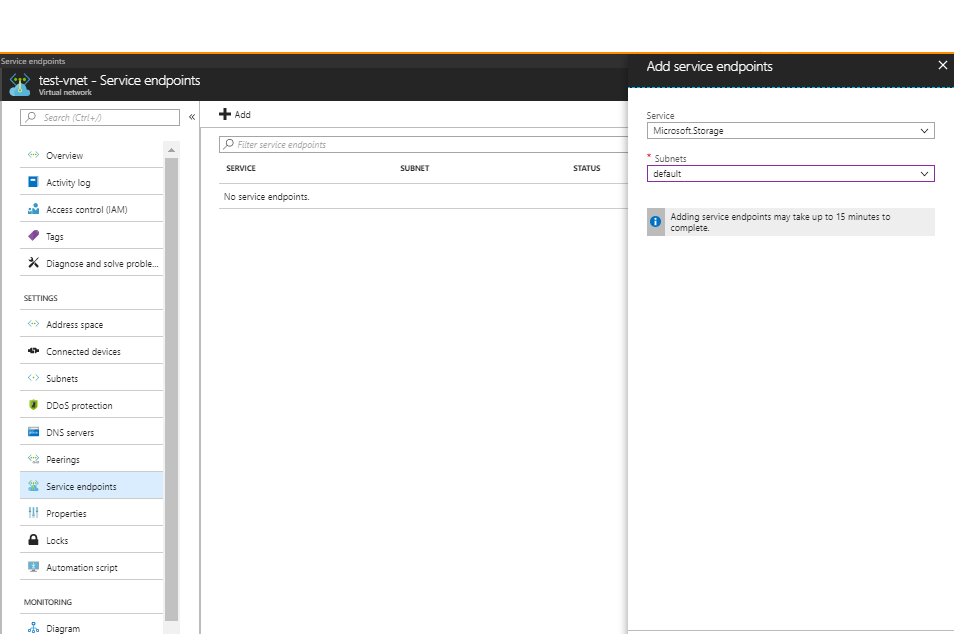

Pilih jaringan virtual Azure Anda dan klik 'Titik akhir layanan'

Buka tab ‘Tambahkan’ dan ‘Tambahkan titik akhir layanan’

Pilih 'Microsoft.Storage' pada 'Layanan' dan subjaringan yang diperlukan pada bidang 'Subnets' dan klik 'Tambahkan'

Catatan

Jika Anda menggunakan akun penyimpanan cache yang diaktifkan firewall atau akun penyimpanan target, pastikan Anda 'Izinkan layanan Microsoft tepercaya'. Selain itu, pastikan Anda mengizinkan akses ke setidaknya satu subnet sumber Vnet.

Penerowongan paksa

Anda dapat mengganti rute sistem default Azure untuk prefiks alamat 0.0.0.0/0 dengan rute kustom dan mengalihkan lalu lintas VM ke appliance virtual jaringan lokal (NVA), tetapi konfigurasi ini tidak disarankan untuk replikasi Site Recovery. Jika Anda menggunakan rute kustom, Anda harus membuat titik akhir layanan jaringan virtual di jaringan virtual Anda untuk "Penyimpanan" sehingga lalu lintas replikasi tidak meninggalkan batas Azure.

Langkah berikutnya

- Mulai lindungi beban kerja Anda dengan mereplikasi komputer virtual Azure.

- Pelajari selengkapnya tentang retensi alamat IP untuk failover komputer virtual Azure.

- Pelajari selengkapnya tentang pemulihan bencana komputer virtual Azure dengan ExpressRoute.