Pencatatan log sumber daya untuk grup keamanan jaringan

Grup keamanan jaringan (NSG) menyertakan aturan yang mengizinkan atau menolak lalu lintas ke subnet jaringan virtual, antarmuka jaringan, atau keduanya.

Saat mengaktifkan pencatatan log untuk NSG, Anda dapat memperoleh jenis informasi log sumber daya berikut:

- Acara: Entri dicatat di mana aturan NSG diterapkan ke komputer virtual, berdasarkan alamat MAC.

- Penghitung aturan: Berisi entri untuk berapa kali setiap aturan NSG diterapkan untuk mengizinkan atau menolak lalu lintas. Status untuk aturan ini dikumpulkan setiap 300 detik.

Log sumber daya hanya tersedia untuk NSG yang disebarkan melalui model penyebaran Azure Resource Manager. Anda tidak dapat mengaktifkan pengelogan sumber daya untuk NSG yang disebarkan melalui model penyebaran klasik. Untuk informasi selengkapnya, lihat Memahami model penyebaran.

Pengelogan sumber daya diaktifkan secara terpisah untuk setiap NSG untuk mengumpulkan data diagnostik. Jika Anda tertarik dengan aktivitas, atau operasional, log sebagai gantinya, lihat Gambaran Umum log platform Azure. Jika Anda tertarik dengan lalu lintas IP yang mengalir melalui NSG, lihat Log alur untuk grup keamanan jaringan.

Aktifkan pencatatan log

Anda dapat menggunakan portal Azure, Azure PowerShell, atau Azure CLI untuk mengaktifkan pengelogan sumber daya.

portal Microsoft Azure

Masuk ke portal Microsoft Azure.

Dalam kotak pencarian di bagian atas portal Azure, masukkan grup keamanan jaringan. Pilih Grup keamanan jaringan di hasil penelusuran.

Pilih NSG untuk mengaktifkan pengelogan.

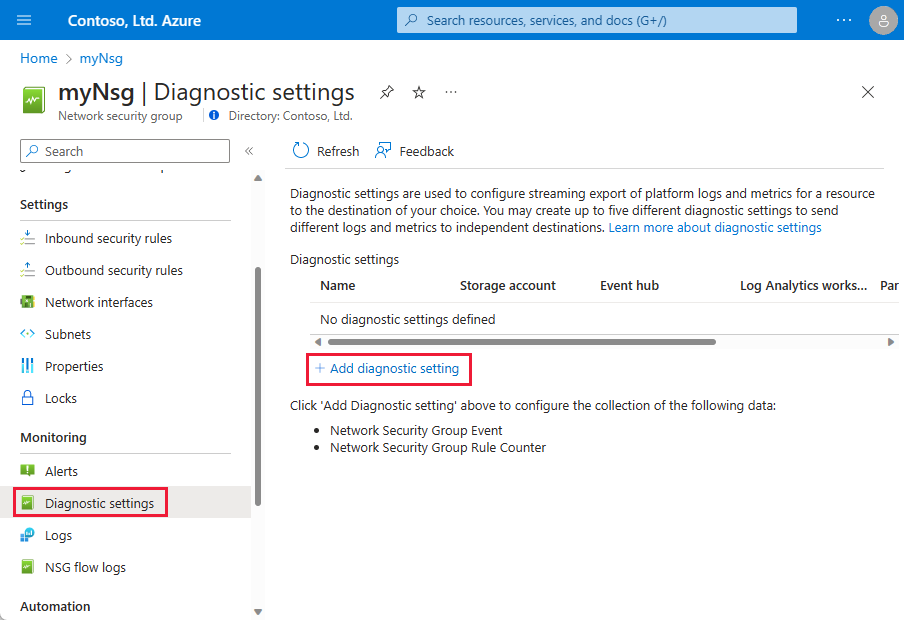

Di bawah Pemantauan, pilih Pengaturan diagnostik, lalu pilih Tambahkan pengaturan diagnostik:

Di Pengaturan diagnostik, masukkan nama, seperti myNsgDiagnostic.

Untuk Log, pilih semuaLog atau pilih kategori log individual. Untuk informasi selengkapnya tentang setiap kategori, lihat Kategori log.

Di bawah Detail tujuan, pilih satu atau beberapa tujuan:

- Kirim ke ruang kerja Analitik Log

- Mengarsipkan ke akun penyimpanan

- Melakukan streaming ke pusat aktivitas

- Kirim ke solusi mitra

Untuk informasi selengkapnya, lihat Tujuan Log.

Pilih Simpan.

Melihat dan menganalisis log. Untuk informasi selengkapnya, lihat Menampilkan dan menganalisis log.

Azure PowerShell

Catatan

Kami menyarankan agar Anda menggunakan modul Azure Az PowerShell untuk berinteraksi dengan Azure. Lihat Menginstal Azure PowerShell untuk memulai. Untuk mempelajari cara bermigrasi ke modul Az PowerShell, lihat Memigrasikan Azure PowerShell dari AzureRM ke Az.

Anda dapat menjalankan perintah yang ada di bagian ini di azure Cloud Shell, atau dengan menjalankan PowerShell dari komputer Anda. Azure Cloud Shell adalah shell interaktif gratis. Shell ini memiliki alat Azure umum yang telah dipasang sebelumnya dan dikonfigurasi untuk digunakan dengan akun Anda.

Jika menjalankan PowerShell dari komputer, Anda memerlukan modul Azure PowerShell versi 1.0.0 atau yang lebih baru. Jalankan Get-Module -ListAvailable Az untuk menemukan versi terinstal. Jika Anda perlu peningkatan, lihat Menginstal modul Azure PowerShell. Jika Anda menjalankan PowerShell secara lokal, Anda juga perlu menjalankan cmdlet Connect-AzAccount untuk masuk ke Azure dengan akun yang memiliki izin yang diperlukan.

Untuk mengaktifkan pengelogan sumber daya, Anda memerlukan ID NSG yang sudah ada. Jika Anda tidak memiliki NSG yang sudah ada, buat dengan menggunakan cmdlet New-AzNetworkSecurityGroup .

Dapatkan grup keamanan jaringan yang ingin Anda aktifkan pengelogan sumber dayanya dengan menggunakan cmdlet Get-AzNetworkSecurityGroup . Simpan NSG dalam variabel untuk digunakan nanti. Sebagai contoh, untuk mengambil NSG bernama myNsg yang ada dalam grup sumber daya bernama myResourceGroup, masukkan perintah berikut:

$Nsg=Get-AzNetworkSecurityGroup `

-Name myNsg `

-ResourceGroupName myResourceGroup

Anda dapat menulis log sumber daya ke berbagai jenis tujuan. Untuk informasi selengkapnya, lihat Tujuan Log. Dalam artikel ini, log dikirim ke tujuan ruang kerja Analitik Log . Jika Anda tidak memiliki ruang kerja yang sudah ada, Anda dapat membuatnya dengan menggunakan cmdlet New-AzOperationalInsightsWorkspace .

Ambil ruang kerja Analitik Log yang ada dengan cmdlet Get-AzOperationalInsightsWorkspace . Misalnya, untuk mendapatkan dan menyimpan ruang kerja yang sudah ada bernama myWorkspace dalam grup sumber daya bernama myWorkspaces, masukkan perintah berikut:

$Oms=Get-AzOperationalInsightsWorkspace `

-ResourceGroupName myWorkspaces `

-Name myWorkspace

Ada dua kategori pengelogan yang dapat Anda aktifkan. Untuk informasi selengkapnya, baca Kategori Log. Aktifkan pengelogan sumber daya untuk NSG dengan cmdlet New-AzDiagnosticSetting . Contoh berikut mencatat data kategori peristiwa dan penghitung ke ruang kerja untuk NSG. Ini menggunakan ID untuk NSG dan ruang kerja yang Anda dapatkan dengan perintah sebelumnya:

New-AzDiagnosticSetting `

-Name myDiagnosticSetting `

-ResourceId $Nsg.Id `

-WorkspaceId $Oms.ResourceId

Jika Anda ingin masuk ke tujuan yang berbeda dari ruang kerja Analitik Log, gunakan parameter yang sesuai dalam perintah . Untuk mengetahui informasi selengkapnya, lihat Log sumber daya Azure.

Untuk informasi selengkapnya tentang pengaturan, lihat New-AzDiagnosticSetting.

Melihat dan menganalisis log. Untuk informasi selengkapnya, lihat Menampilkan dan menganalisis log.

Azure CLI

Anda dapat menjalankan perintah di bagian ini di Azure Cloud Shell, atau dengan menjalankan Azure CLI dari komputer Anda. Azure Cloud Shell adalah shell interaktif gratis. Shell ini memiliki alat Azure umum yang telah dipasang sebelumnya dan dikonfigurasi untuk digunakan dengan akun Anda.

Jika menjalankan CLI dari komputer, Anda memerlukan versi 2.0.38 atau yang lebih baru. Jalankan az --version di komputer untuk menemukan versi yang telah terpasang. Jika Anda perlu memutakhirkan, lihat Menginstal Azure CLI. Jika Anda menjalankan CLI secara lokal, Anda juga perlu menjalankan az login untuk masuk ke Azure dengan akun yang memiliki izin yang diperlukan.

Untuk mengaktifkan pengelogan sumber daya, Anda memerlukan ID NSG yang sudah ada. Jika Anda tidak memiliki NSG yang sudah ada, buat dengan menggunakan az network nsg create.

Dapatkan dan simpan grup keamanan jaringan yang ingin Anda aktifkan pengelogan sumber dayanya dengan az network nsg show. Sebagai contoh, untuk mengambil NSG bernama myNsg yang ada dalam grup sumber daya bernama myResourceGroup, masukkan perintah berikut:

nsgId=$(az network nsg show \

--name myNsg \

--resource-group myResourceGroup \

--query id \

--output tsv)

Anda dapat menulis log sumber daya ke berbagai jenis tujuan. Untuk informasi selengkapnya, lihat Tujuan Log. Dalam artikel ini, log dikirim ke tujuan ruang kerja Analitik Log , sebagai contoh. Untuk informasi selengkapnya, baca Kategori Log.

Aktifkan pencatatan log sumber daya untuk NSG dengan az monitor diagnostic-settings create. Contoh berikut mencatat data kategori peristiwa dan penghitung ke ruang kerja yang sudah ada bernama myWorkspace, yang ada dalam grup sumber daya bernama myWorkspaces. Ini menggunakan ID NSG yang Anda simpan dengan menggunakan perintah sebelumnya.

az monitor diagnostic-settings create \

--name myNsgDiagnostics \

--resource $nsgId \

--logs '[ { "category": "NetworkSecurityGroupEvent", "enabled": true, "retentionPolicy": { "days": 30, "enabled": true } }, { "category": "NetworkSecurityGroupRuleCounter", "enabled": true, "retentionPolicy": { "days": 30, "enabled": true } } ]' \

--workspace myWorkspace \

--resource-group myWorkspaces

Jika Anda tidak memiliki ruang kerja yang sudah ada, buat ruang kerja menggunakan portal Azure atau Azure PowerShell. Ada dua kategori pengelogan yang dapat Anda aktifkan lognya.

Jika hanya ingin mencatat log data untuk suatu kategori atau yang lain, hapus kategori yang tidak Anda inginkan di perintah sebelumnya. Jika Anda ingin masuk ke tujuan yang berbeda dari ruang kerja Analitik Log, gunakan parameter yang sesuai. Untuk mengetahui informasi selengkapnya, lihat Log sumber daya Azure.

Melihat dan menganalisis log. Untuk informasi selengkapnya, lihat Menampilkan dan menganalisis log.

Tujuan log

Anda dapat mengirim data diagnostik ke opsi berikut:

Kategori log

Data berformat JSON ditulis untuk kategori log berikut: penghitung peristiwa dan aturan.

Kejadian

Log peristiwa berisi informasi tentang aturan NSG mana yang diterapkan ke komputer virtual, berdasarkan alamat MAC. Data berikut ini dicatat dalam log untuk setiap kejadian. Pada contoh berikut, data dicatat ke log untuk komputer virtual dengan alamat IP 192.168.1.4 dan alamat MAC 00-0D-3A-92-6A-7C:

{

"time": "[DATE-TIME]",

"systemId": "[ID]",

"category": "NetworkSecurityGroupEvent",

"resourceId": "/SUBSCRIPTIONS/[SUBSCRIPTION-ID]/RESOURCEGROUPS/[RESOURCE-GROUP-NAME]/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/[NSG-NAME]",

"operationName": "NetworkSecurityGroupEvents",

"properties": {

"vnetResourceGuid":"[ID]",

"subnetPrefix":"192.168.1.0/24",

"macAddress":"00-0D-3A-92-6A-7C",

"primaryIPv4Address":"192.168.1.4",

"ruleName":"[SECURITY-RULE-NAME]",

"direction":"[DIRECTION-SPECIFIED-IN-RULE]",

"priority":"[PRIORITY-SPECIFIED-IN-RULE]",

"type":"[ALLOW-OR-DENY-AS-SPECIFIED-IN-RULE]",

"conditions":{

"protocols":"[PROTOCOLS-SPECIFIED-IN-RULE]",

"destinationPortRange":"[PORT-RANGE-SPECIFIED-IN-RULE]",

"sourcePortRange":"[PORT-RANGE-SPECIFIED-IN-RULE]",

"sourceIP":"[SOURCE-IP-OR-RANGE-SPECIFIED-IN-RULE]",

"destinationIP":"[DESTINATION-IP-OR-RANGE-SPECIFIED-IN-RULE]"

}

}

}

Penghitung aturan

Log penghitung aturan berisi informasi tentang setiap aturan yang diterapkan ke sumber daya. Data contoh berikut ini dicatat ke log setiap kali aturan diterapkan. Pada contoh berikut, data dicatat ke log untuk komputer virtual dengan alamat IP 192.168.1.4 dan alamat MAC 00-0D-3A-92-6A-7C:

{

"time": "[DATE-TIME]",

"systemId": "[ID]",

"category": "NetworkSecurityGroupRuleCounter",

"resourceId": "/SUBSCRIPTIONS/[SUBSCRIPTION ID]/RESOURCEGROUPS/[RESOURCE-GROUP-NAME]/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/[NSG-NAME]",

"operationName": "NetworkSecurityGroupCounters",

"properties": {

"vnetResourceGuid":"[ID]",

"subnetPrefix":"192.168.1.0/24",

"macAddress":"00-0D-3A-92-6A-7C",

"primaryIPv4Address":"192.168.1.4",

"ruleName":"[SECURITY-RULE-NAME]",

"direction":"[DIRECTION-SPECIFIED-IN-RULE]",

"type":"[ALLOW-OR-DENY-AS-SPECIFIED-IN-RULE]",

"matchedConnections":125

}

}

Catatan

Alamat IP sumber untuk komunikasi tidak dicatat ke log. Anda dapat mengaktifkan pengelogan alur NSG untuk NSG, yang mencatat semua informasi penghitung aturan dan alamat IP sumber yang memulai komunikasi. Data log alur NSG ditulis ke akun Azure Storage. Anda dapat menganalisis data dengan kemampuan analitik lalu lintas Azure Network Watcher.

Melihat dan menganalisis log

Jika Anda mengirim data diagnostik ke:

Log Azure Monitor: Anda dapat menggunakan solusi analitik grup keamanan jaringan untuk wawasan yang lebih baik. Solusi ini menyediakan visualisasi untuk aturan NSG yang mengizinkan atau menolak lalu lintas per alamat MAC dari antarmuka jaringan dalam komputer virtual.

Akun Azure Storage: Data ditulis ke file PT1H.json . Anda dapat menemukan:

- Log peristiwa yang ada di jalur berikut: insights-logs-networksecuritygroupevent/resourceId=/SUBSCRIPTIONS/[ID]/RESOURCEGROUPS/[RESOURCE-GROUP-NAME-FOR-NSG]/PROVIDERS/MICROSOFT. NETWORK/NETWORKSECURITYGROUPS/[NSG NAME]/y=[YEAR]/m=[MONTH/d=[DAY]/h=[HOUR]/m=[MINUTE]

- Log penghitung aturan yang ada di jalur berikut: insights-logs-networksecuritygrouprulecounter/resourceId=/SUBSCRIPTIONS/[ID]/RESOURCEGROUPS/[RESOURCE-GROUP-NAME-FOR-NSG]/PROVIDERS/MICROSOFT. NETWORK/NETWORKSECURITYGROUPS/[NSG NAME]/y=[YEAR]/m=[MONTH/d=[DAY]/h=[HOUR]/m=[MINUTE]

Untuk mempelajari cara melihat data log sumber daya, baca Gambaran umum log platform Azure.

Langkah berikutnya

Untuk informasi selengkapnya tentang Pengelogan aktivitas, lihat Gambaran umum log platform Azure.

Pencatatan log aktivitas diaktifkan secara default untuk NSG yang dibuat melalui salah satu model penyebaran Azure. Untuk menentukan operasi mana yang diselesaikan pada NSG dalam log aktivitas, cari entri yang berisi jenis sumber daya berikut:

- Microsoft.ClassicNetwork/networkSecurityGroups

- Microsoft.ClassicNetwork/networkSecurityGroups/securityRules

- Microsoft.Network/networkSecurityGroups

- Microsoft.Network/networkSecurityGroups/securityRules

Untuk mempelajari cara mencatat informasi diagnostik, lihat Mencatat lalu lintas jaringan ke dan dari komputer virtual menggunakan portal Azure.