Tanya Jawab Umum VPN Gateway

Menyambungkan ke jaringan virtual

Dapatkah saya menyambungkan jaringan virtual di berbagai wilayah Azure?

Ya. Tidak ada batasan wilayah. Satu jaringan virtual dapat tersambung ke jaringan virtual lain di wilayah yang sama, atau di wilayah Azure yang berbeda.

Dapatkah saya menyambungkan jaringan virtual di berbagai langganan?

Ya.

Dapatkah saya menentukan server DNS privat di VNet saat mengonfigurasi gateway VPN?

Jika Anda menentukan server dns atau server saat membuat jaringan virtual, VPN Gateway menggunakan server DNS yang Anda tentukan. Jika Anda menentukan server DNS, pastikan bahwa server DNS Anda bisa mengatasi nama domain yang diperlukan untuk Azure.

Dapatkah saya tersambung ke beberapa situs dari satu jaringan virtual?

Anda dapat tersambung ke beberapa situs dengan menggunakan Windows PowerShell dan REST API Azure. Lihat bagian Tanya Jawab Umum Konektivitas Multi-Situs dan VNet-ke-VNet.

Apakah ada biaya tambahan untuk menyiapkan VPN gateway sebagai aktif-aktif?

Nomor. Namun, biaya untuk IP publik tambahan akan dikenakan biaya yang sesuai. Lihat Harga Alamat IP.

Apa saja opsi koneksi lintas lokasi saya?

Koneksi gateway jaringan virtual lintas lokasi berikut didukung:

- Situs-ke-situs: Koneksi VPN melalui IPsec (IKE v1 dan IKE v2). Jenis koneksi ini memerlukan perangkat VPN atau RRAS. Untuk informasi selengkapnya, lihat Situs-ke-situs.

- Titik-ke-situs: Koneksi VPN melalui SSTP (Secure Socket Tunneling Protocol) atau IKE v2. Koneksi ini tidak memerlukan perangkat VPN. Untuk informasi selengkapnya, lihat Titik-ke-situs.

- VNet-ke-VNet: Jenis koneksi ini sama dengan konfigurasi situs-ke-situs. VNet ke VNet adalah koneksi VPN melalui IPsec (IKE v1 dan IKE v2). Koneksi ini tidak memerlukan perangkat VPN. Untuk informasi selengkapnya, lihat VNet-ke-VNet.

- ExpressRoute: ExpressRoute adalah koneksi privat ke Azure dari WAN Anda, bukan koneksi VPN melalui Internet publik. Untuk informasi selengkapnya, lihat Ikhtisar Teknis ExpressRoute dan Tanya Jawab Umum ExpressRoute.

Untuk informasi selengkapnya tentang koneksi VPN Gateway, lihat Tentang VPN Gateway.

Apa perbedaan antara koneksi situs-ke-situs dan titik-ke-situs?

Konfigurasi situs-ke-situs (terowongan IPsec/IKE VPN) berada di antara lokasi lokal Anda dan Azure. Ini artinya Anda dapat tersambung dari salah satu komputer Anda yang terletak di lokasi Anda ke komputer virtual atau instans peran di dalam jaringan virtual Anda, tergantung pada cara Anda memilih konfigurasi perutean dan izin. Ini merupakan opsi yang bagus untuk koneksi lintas lokasi yang selalu tersedia dan sangat cocok untuk konfigurasi hibrid. Jenis koneksi ini bergantung pada appliance IPsec VPN (perangkat keras atau appliance lunak), yang harus disebarkan di tepi jaringan Anda. Untuk membuat jenis koneksi ini, Anda harus memiliki alamat IPv4 ke arah eksternal.

Konfigurasi titik-ke-situs (VPN melalui SSTP) memungkinkan Anda tersambung dari satu komputer di mana saja ke segala sesuatu yang terletak di jaringan virtual Anda. Ini menggunakan klien VPN Windows in-box. Sebagai bagian dari konfigurasi Titik-ke-Situs, Anda memasang sertifikat dan paket konfigurasi klien VPN, yang berisi pengaturan yang memungkinkan komputer Anda tersambung ke komputer virtual atau instans peran di dalam jaringan virtual. Ini pilihan yang bagus jika Anda ingin tersambung ke jaringan virtual, tetapi tidak berada di lokal. Ini juga merupakan opsi yang baik jika Anda tidak memiliki akses ke perangkat keras VPN atau alamat IPv4 ke arah eksternal, yang keduanya diperlukan untuk koneksi Situs-ke-situs.

Anda dapat mengonfigurasi jaringan virtual Anda untuk menggunakan situs-ke-situs dan titik-ke-situs secara bersamaan, selama Anda membuat koneksi situs-ke-situs menggunakan jenis VPN berbasis rute untuk gateway Anda. Jenis VPN berbasis rute merupakan gateway dinamis dalam model penyebaran klasik.

Privasi

Apakah layanan VPN menyimpan atau memproses data pelanggan?

Nomor.

Gateway jaringan virtual

Apakah VPN gateway merupakan gateway jaringan virtual?

Gateway VPN adalah tipe gateway jaringan virtual. VPN gateway mengirim lalu lintas terenkripsi antara jaringan virtual Anda dan lokasi lokal Anda di seluruh koneksi publik. Anda juga dapat menggunakan VPN gateway untuk mengirim lalu lintas di antara jaringan virtual. Ketika Anda membuat VPN gateway, Anda menggunakan nilai -GatewayType value 'Vpn'. Untuk informasi selengkapnya, lihat Tentang pengaturan konfigurasi VPN Gateway.

Mengapa saya tidak dapat menentukan jenis VPN berbasis kebijakan dan berbasis rute?

Pada 1 Okt 2023, Anda tidak dapat membuat gateway VPN berbasis kebijakan melalui portal Azure. Semua gateway VPN baru akan secara otomatis dibuat sebagai berbasis rute. Jika Anda sudah memiliki gateway berbasis kebijakan, Anda tidak perlu memutakhirkan gateway Anda ke berbasis rute. Anda dapat menggunakan Powershell/CLI untuk membuat gateway berbasis kebijakan.

Sebelumnya, SKU gateway yang lebih lama tidak mendukung IKEv1 untuk gateway berbasis rute. Sekarang, sebagian besar SKU gateway saat ini mendukung IKEv1 dan IKEv2.

| Jenis VPN Gateway | SKU Gateway | Versi IKE didukung |

|---|---|---|

| Gateway berbasis kebijakan | Dasar | IKEv1 |

| Gateway berbasis rute | Dasar | IKEv2 |

| Gateway berbasis rute | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 dan IKEv2 |

| Gateway berbasis rute | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 dan IKEv2 |

Dapatkah saya memperbarui VPN gateway berbasis kebijakan saya ke berbasis rute?

Nomor. Jenis gateway tidak dapat diubah dari berbasis kebijakan menjadi berbasis rute, atau dari berbasis rute menjadi berbasis kebijakan. Untuk mengubah jenis gateway, gateway harus dihapus dan dibuat ulang. Proses ini memerlukan waktu sekitar 60 menit. Saat Anda membuat gateway baru, Anda tidak dapat mempertahankan alamat IP gateway asli.

Hapus semua koneksi yang berkaitan dengan gateway tersebut.

Hapuslah gateway menggunakan salah satu artikel berikut ini:

Buat gateway baru menggunakan jenis gateway yang Anda inginkan, lalu selesaikan penyiapan VPN. Untuk langkah-langkahnya, lihat Tutorial situs-ke-situs.

Dapatkah saya menentukan pemilih lalu lintas berbasis kebijakan saya sendiri?

Ya, pemilih lalu lintas dapat ditentukan melalui atribut trafficSelectorPolicies pada koneksi melalui perintah PowerShell New-AzIpsecTrafficSelectorPolicy. Agar pemilih lalu lintas yang ditentukan diterapkan, pastikan opsi Gunakan Pemilih Lalu Lintas Berbasis Kebijakan diaktifkan.

Pemilih lalu lintas kustom yang dikonfigurasi hanya akan diusulkan saat gateway VPN Azure memulai koneksi. Gateway VPN menerima pemilih lalu lintas apa pun yang diusulkan oleh gateway jarak jauh (perangkat VPN lokal). Perilaku ini konsisten antara semua mode koneksi (Default, InitiatorOnly, dan ResponderOnly).

Apakah saya memerlukan 'GatewaySubnet'?

Ya. Subnet gateway berisi alamat IP yang digunakan layanan gateway jaringan virtual. Anda perlu membuat subnet gateway untuk jaringan virtual Anda untuk mengonfigurasi gateway jaringan virtual. Semua subnet gateway harus diberi nama 'GatewaySubnet' agar berfungsi dengan baik. Jangan beri subnet gateway Anda dengan nama lain. Dan jangan menyebarkan VM atau apa pun ke subnet gateway.

Saat Anda membuat subnet gateway, Anda menentukan jumlah alamat IP yang ditampung subnet. Alamat IP dalam subnet gateway dialokasikan ke layanan gateway. Beberapa konfigurasi memerlukan lebih banyak alamat IP untuk dialokasikan ke layanan gateway dibandingkan yang lain. Anda harus memastikan subnet gateway Anda berisi alamat IP yang cukup untuk mengakomodasi perkembangan masa mendatang dan kemungkinan konfigurasi koneksi tambahan baru. Jadi, meskipun Anda dapat membuat subnet gateway sekecil /29, kami sarankan Anda membuat subnet gateway /27 atau yang lebih besar (/27, /26, /25 dll.). Baca persyaratan untuk konfigurasi yang ingin Anda buat dan pastikan bahwa subnet gateway milik Anda akan memenuhi persyaratan tersebut.

Dapatkah saya menyebarkan Komputer Virtual atau instans peran ke subnet gateway saya?

Nomor.

Dapatkah saya mendapatkan alamat IP VPN gateway sebelum membuatnya?

Sumber daya IP publik Azure Standard SKU harus menggunakan metode alokasi statis. Oleh karena itu, Anda akan memiliki alamat IP publik untuk VPN gateway Anda segera setelah Anda membuat sumber daya IP publik SKU Standar yang ingin Anda gunakan untuk itu.

Bisakah saya meminta alamat IP publik statis untuk gateway VPN saya?

Sumber daya alamat IP publik SKU standar menggunakan metode alokasi statis. Ke depannya, Anda harus menggunakan alamat IP publik SKU Standar saat membuat gateway VPN baru. Ini berlaku untuk semua SKU gateway kecuali SKU Dasar. SKU gateway Dasar saat ini hanya mendukung alamat IP publik SKU Dasar. Kami akan segera menambahkan dukungan untuk alamat IP publik SKU Standar untuk SKU gateway Dasar.

Untuk gateway non-zona-redundan dan non-zonal yang sebelumnya dibuat (SKU gateway yang tidak memiliki AZ dalam nama), penetapan alamat IP dinamis didukung, tetapi sedang di-fase keluar. Saat Anda menggunakan alamat IP dinamis, alamat IP tidak berubah setelah ditetapkan ke gateway VPN Anda. Alamat IP VPN gateway hanya akan berubah pada saat gateway dihapus dan dibuat ulang. Alamat IP publik VPN gateway tidak berubah saat Anda mengubah ukuran, mengatur ulang, atau menyelesaikan pemeliharaan internal lainnya dan pemutakhiran VPN gateway Anda.

Bagaimana alamat IP Publik Penghentian SKU Dasar memengaruhi gateway VPN saya?

Kami mengambil tindakan untuk memastikan operasi berkelanjutan gateway VPN yang disebarkan yang menggunakan alamat IP publik SKU Dasar. Jika Anda sudah memiliki gateway VPN dengan alamat IP publik SKU Dasar, Anda tidak perlu mengambil tindakan apa pun.

Namun, penting untuk dicatat bahwa alamat IP publik SKU Dasar sedang ditahapkan. Ke depannya, saat membuat gateway VPN baru, Anda harus menggunakan alamat IP publik SKU Standar. Detail lebih lanjut tentang penghentian alamat IP publik SKU Dasar dapat ditemukan di sini.

Bagaimana cara terowongan VPN saya diautentikasi?

Azure VPN menggunakan autentikasi PSK (Pre-Shared Key). Kami menghasilkan Pre-Shared Key (PSK) ketika kami membuat terowongan VPN. Anda dapat mengubah PSK yang dihasilkan secara otomatis dengan milik Anda sendiri menggunakan Set Pre-Shared Key PowerShell cmdlet atau REST API.

Dapatkah saya menggunakan Set Pre-Shared Key API untuk mengonfigurasikan VPN gateway berbasis kebijakan (perutean statis) milik saya?

Ya, Set Pre-Shared Key API dan PowerShell cmdlet dapat digunakan untuk mengonfigurasi VPN berbasis kebijakan Azure (statis) dan VPN perutean berbasis rute (dinamis).

Dapatkah saya menggunakan opsi autentikasi lainnya?

Autentikasi kami terbatas pada penggunaan pre-shared key (PSK).

Bagaimana cara menentukan lalu lintas mana yang melewati VPN gateway?

Model penyebaran Resource Manager

- PowerShell: gunakan "AddressPrefix" untuk menentukan lalu lintas gateway jaringan lokal.

- Portal Microsoft Azure: buka Gateway jaringan lokal > Konfigurasi > Ruang alamat.

Model penyebaran klasik

- Portal Microsoft Azure: buka jaringan virtual klasik > Koneksi VPN > Koneksi VPN situs-ke-situs > Nama situs lokal > Situs lokal > Ruang alamat klien.

Dapatkah saya menggunakan NAT-T pada sambungan VPN saya?

Ya, NAT traversal (NAT-T) didukung. Azure VPN Gateway TIDAK akan melakukan fungsionalitas seperti NAT pada paket bagian dalam ke/dari terowongan IPsec. Dalam konfigurasi ini, pastikan perangkat lokal memulai penerowongan IPSec.

Dapatkah saya menyiapkan server VPN saya sendiri di Azure dan menggunakannya agar tersambung ke jaringan lokal saya?

Ya, Anda dapat menyebarkan gateway atau server VPN Anda sendiri di Azure dari Azure Marketplace atau membuat perute VPN Anda sendiri. Anda harus mengonfigurasi rute yang ditentukan pengguna di jaringan virtual untuk memastikan lalu lintas dirutekan dengan benar antara jaringan lokal dan subnet jaringan virtual.

Mengapa port tertentu dibuka pada gateway jaringan virtual saya?

Port tersebut diperlukan untuk komunikasi infrastruktur Azure. Port ini dilindungi (dikunci) oleh sertifikat Azure. Tanpa sertifikat yang tepat, entitas eksternal, termasuk pelanggan gateway tersebut, tidak akan memberi pengaruh apa pun pada titik akhir tersebut.

Gateway jaringan virtual pada dasarnya adalah perangkat multi-rumah dengan satu NIC mengakses jaringan pribadi pelanggan, dan satu NIC ke arah jaringan publik. Entitas infrastruktur Azure tidak dapat mengakses jaringan pribadi pelanggan karena alasan kepatuhan, sehingga entitas infrastruktur Azure perlu menggunakan titik akhir publik untuk komunikasi infrastruktur. Titik akhir publik dipindai secara berkala oleh audit keamanan Azure.

Bisakah saya membuat gateway VPN dengan SKU gateway Dasar di portal?

Tidak. SKU Dasar tidak tersedia di portal. Anda dapat membuat gateway VPN SKU Dasar menggunakan Azure CLI atau PowerShell.

Di mana saya dapat menemukan informasi tentang jenis gateway, persyaratan, dan throughput?

Lihat artikel berikut:

Penghentian SKU untuk SKU warisan

SKU Standar dan Performa Tinggi tidak akan digunakan lagi pada 30 September 2025. Anda dapat melihat pengumuman di sini. Tim produk akan menyediakan jalur migrasi untuk SKU ini selambat-lambatnya pada tanggal 30 November 2024. Untuk informasi selengkapnya, lihat artikel SKU warisan VPN Gateway. Saat ini, tidak ada tindakan yang perlu Anda ambil.

Dapatkah saya membuat SKU Standar/Performa Tinggi baru setelah pengumuman penghentian pada 30 November 2023?

Tidak. Mulai 1 Desember 2023 Anda tidak dapat membuat gateway baru dengan SKU Standar atau Performa Tinggi. Anda dapat membuat gateway baru menggunakan VpnGw1 dan VpnGw2 dengan harga yang sama dengan SKU Standar dan Performa Tinggi, yang masing-masing tercantum di halaman harga kami.

Berapa lama gateway saya yang ada akan didukung pada SKU Standar/Performa Tinggi?

Semua gateway yang ada menggunakan SKU Standar atau Performa Tinggi akan didukung hingga 30 September 2025.

Apakah saya perlu memigrasikan SKU gateway Standar/Performa Tinggi saya sekarang?

Tidak, tidak ada tindakan yang diperlukan sekarang. Anda akan dapat memigrasikan SKU mulai Desember 2024. Kami akan mengirim komunikasi dengan dokumentasi terperinci tentang langkah-langkah migrasi.

SKU mana yang dapat saya migrasikan gateway saya?

Saat migrasi SKU gateway tersedia, SKU dapat dimigrasikan sebagai berikut:

- Standar -> VpnGw1

- Performa Tinggi -> VpnGw2

Bagaimana jika saya ingin bermigrasi ke SKU AZ?

Anda tidak dapat memigrasikan SKU warisan Anda ke SKU AZ. Namun, perhatikan bahwa semua gateway yang masih menggunakan SKU Standar atau Performa Tinggi setelah 30 September 2025 akan dimigrasikan dan ditingkatkan secara otomatis ke SKU berikut:

- Standar -> VpnGw1AZ

- Performa Tinggi -> VpnGw2AZ

Anda dapat menggunakan strategi ini agar SKU Anda dimigrasikan dan ditingkatkan secara otomatis ke SKU AZ. Anda kemudian dapat mengubah ukuran SKU Anda dalam keluarga SKU tersebut jika perlu. Lihat halaman harga kami untuk harga AZ SKU. Untuk informasi throughput oleh SKU, lihat Tentang SKU gateway.

Apakah ada perbedaan harga untuk gateway saya setelah migrasi?

Jika Anda memigrasikan SKU Anda pada 30 September 2025, tidak akan ada perbedaan harga. SKU VpnGw1 dan VpnGw2 ditawarkan dengan harga yang sama dengan SKU Standar dan Performa Tinggi. Jika Anda tidak bermigrasi pada tanggal tersebut, SKU Anda akan secara otomatis dimigrasikan dan ditingkatkan ke SKU AZ. Dalam hal ini, ada perbedaan harga.

Apakah akan ada dampak performa pada gateway saya dengan migrasi ini?

Ya, Anda mendapatkan performa yang lebih baik dengan VpnGw1 dan VpnGw2. Saat ini, VpnGw1 pada 650 Mbps menyediakan 6,5x dan VpnGw2 pada 1 Gbps memberikan peningkatan performa 5x dengan harga yang sama dengan gateway Standar dan Performa Tinggi warisan. Untuk informasi throughput SKU selengkapnya, lihat Tentang SKU gateway.

Apa yang terjadi jika saya tidak memigrasikan SKU pada 30 September 2025?

Semua gateway yang masih menggunakan SKU Standar atau Performa Tinggi akan dimigrasikan secara otomatis dan ditingkatkan ke SKU AZ berikut:

- Standar -> VpnGw1AZ

- Performa Tinggi -> VpnGw2AZ

Komunikasi akhir akan dikirim sebelum memulai migrasi pada gateway apa pun.

Apakah VPN Gateway Basic SKU juga dihentikan?

Tidak, VPN Gateway Basic SKU ada di sini untuk tinggal. Anda dapat membuat gateway VPN menggunakan SKU gateway Dasar melalui PowerShell atau CLI. Saat ini, SKU gateway VPN Gateway Basic hanya mendukung sumber daya alamat IP publik SKU Dasar (yang berada di jalur untuk pensiun). Kami sedang berupaya menambahkan dukungan ke SKU gateway Vpn Gateway Basic untuk sumber daya alamat IP publik SKU Standar.

Koneksi situs-ke-situs dan perangkat VPN

Apa yang harus saya pertimbangkan saat memilih perangkat VPN?

Kami telah memvalidasi serangkaian perangkat VPN situs-ke-situs standar sebagai bentuk kemitraan dengan vendor perangkat. Daftar perangkat VPN kompatibel yang dikenal, petunjuk dan sampel konfigurasinya yang sesuai, serta spesifikasi perangkat dapat ditemukan di artikel Tentang perangkat VPN. Semua perangkat di kelompok perangkat yang dicantumkan sebagai perangkat kompatibel yang dikenal harus menggunakan Virtual Network. Untuk membantu mengonfigurasi perangkat VPN Anda, lihat sampel konfigurasi perangkat atau tautan yang cocok dengan kelompok perangkat yang sesuai.

Di mana saya dapat menemukan pengaturan pengonfigurasian perangkat VPN?

Untuk mengunduh skrip konfigurasi perangkat VPN:

Tergantung pada perangkat VPN yang dimiliki, Anda mungkin dapat mengunduh skrip konfigurasi perangkat VPN. Untuk mengetahui informasi selengkapnya, lihat Mengunduh skrip konfigurasi perangkat VPN.

Lihat tautan berikut untuk mengetahui informasi konfigurasi tambahan:

Untuk mengetahui informasi tentang perangkat VPN yang kompatibel, lihat Perangkat VPN.

Sebelum mengonfigurasi perangkat VPN Anda, periksa Masalah kompatibilitas perangkat yang diketahui untuk perangkat VPN yang ingin Anda gunakan.

Untuk tautan ke pengaturan konfigurasi perangkat, lihat Perangkat VPN yang Divalidasi. Tautan konfigurasi perangkat diberikan berdasarkan upaya terbaik. Ada baiknya untuk memeriksa produsen perangkat Anda untuk informasi konfigurasi terbaru. Daftar menunjukkan versi yang telah kami uji. Jika OS Anda tidak ada dalam daftar tersebut, masih ada kemungkinan bahwa versi tersebut kompatibel. Pastikan produsen perangkat untuk memverifikasi bahwa versi OS untuk perangkat VPN Anda kompatibel.

Untuk gambaran umum konfigurasi perangkat VPN, lihat Gambaran umum konfigurasi perangkat VPN.

Untuk mengetahui informasi tentang pengeditan sampel konfigurasi perangkat, lihat Pengeditan sampel.

Untuk persyaratan kriptografis, lihat Tentang persyaratan kriptografis dan gateway VPN Azure.

Untuk mengetahui informasi tentang parameter IPsec/IKE, lihat Tentang perangkat VPN dan parameter IPsec/IKE untuk koneksi gateway VPN Situs-ke-Situs. Tautan ini menunjukkan informasi tentang versi IKE, Grup Diffie-Hellman, Metode autentikasi, enkripsi dan algoritme hash, masa pakai SA, PFS, dan DPD, selain informasi parameter lain yang Anda perlukan untuk menyelesaikan konfigurasi.

Untuk langkah-langkah konfigurasi kebijakan IPsec/IKE, lihat Mengonfigurasi kebijakan IPsec/IKE untuk koneksi VPN S2S atau VNet-ke-VNet.

Untuk menyambungkan beberapa perangkat VPN berbasis kebijakan, lihat Menghubungkan gateway VPN Azure ke beberapa perangkat VPN berbasis kebijakan lokal menggunakan PowerShell.

Bagaimana cara saya mengedit sampel konfigurasi perangkat VPN?

Untuk informasi tentang mengedit sampel konfigurasi perangkat, lihat Mengedit sampel.

Di mana saya dapat menemukan parameter IPsec dan IKE?

Untuk parameter IPsec/IKE, lihat Parameter.

Mengapa performa terowongan VPN berbasis kebijakan saya turun ketika lalu lintas tanpa aktivitas?

Ini perilaku yang wajar untuk VPN gateway berbasis kebijakan (juga dikenal sebagai perutean statis). Ketika lalu lintas di atas terowongan menganggur selama lebih dari 5 menit, terowongan diruntuhkan. Ketika lalu lintas mulai mengalir di kedua arah, terowongan segera dibangun kembali.

Dapatkah saya menggunakan VPN perangkat lunak untuk menyambungkan ke Azure?

Kami mendukung server Perutean dan Akses Jarak jauh (RRAS) Windows Server 2012 untuk konfigurasi lintas lokasi situs-ke-situs.

Solusi VPN perangkat lunak lainnya seharusnya berfungsi dengan gateway kami selama perangkat lunak tersebut memenuhi implementasi IPsec standar industri. Hubungi vendor perangkat lunak untuk mendapatkan petunjuk konfigurasi dan dukungan.

Dapatkah saya terhubung ke gateway VPN melalui titik-ke-situs ketika berada di Situs yang memiliki koneksi situs-ke-situs yang aktif?

Ya, tetapi alamat IP Publik klien titik-ke-situs harus berbeda dari alamat IP Publik yang digunakan oleh perangkat VPN situs-ke-situs, atau koneksi titik-ke-situs tidak akan berfungsi. Koneksi titik-ke-situs dengan IKEv2 tidak dapat dimulai dari alamat IP Publik yang sama tempat koneksi VPN situs-ke-situs dikonfigurasi pada VPN Gateway Azure yang sama.

Titik-ke-situs - Autentikasi sertifikat

Bagian ini berlaku untuk model penyebaran Resource Manager.

Berapa banyak titik akhir klien VPN yang saya miliki di konfigurasi Titik-ke-Situs saya?

Ini tergantung pada SKU gateway. Untuk informasi selengkapnya tentang jumlah sambungan yang didukung, lihat SKU Gateway.

Sistem operasi klien apa yang dapat saya gunakan dengan titik-ke-situs?

Sistem operasi klien berikut didukung:

- Windows Server 2008 R2 (hanya 64 bit)

- Windows 8.1 (32-bit dan 64-bit)

- Windows Server 2012 (hanya 64 bit)

- Windows Server 2012 R2 (hanya 64 bit)

- Windows Server 2016 (hanya 64 bit)

- Windows Server 2019 (hanya 64 bit)

- Windows Server 2022 (hanya 64 bit)

- Windows 10

- Windows 11

- macOS versi 10.11 atau lebih tinggi

- Linux (StrongSwan)

- iOS

Bisakah saya melintasi proksi dan firewall menggunakan kemampuan titik-ke-situs?

Azure mendukung tiga jenis opsi VPN Titik ke situs:

Protokol Penerowongan Soket Aman (SSTP). SSTP adalah solusi berbasis SSL milik Microsoft yang dapat menembus firewall karena sebagian besar firewall membuka port TCP keluar yang digunakan 443 SSL.

OpenVPN. OpenVPN adalah solusi berbasis SSL yang dapat menembus firewall karena sebagian besar firewall membuka port TCP keluar yang digunakan 443 SSL.

IKEv2 VPN. IKEv2 VPN adalah solusi VPN IPsec berbasis standar yang menggunakan port UDP outbound 500 dan 4500 dan protokol IP no 50. Firewall tidak selalu membuka port ini, sehingga ada kemungkinan IKEv2 VPN tidak dapat melintasi proksi dan firewall.

Jika saya menghidupkan ulang komputer klien yang dikonfigurasi untuk Titik ke Situs, apakah VPN akan otomatis tersambung kembali?

Sambungkan kembali otomatis adalah fungsi klien yang sedang digunakan. Windows mendukung sambungkan kembali otomatis dengan mengonfigurasi fitur klien VPN Grup Ketersediaan AlwaysOn.

Apakah Titik-ke-Situs mendukung DDNS pada klien VPN?

DDNS saat ini tidak didukung di VPN titik-ke-situs.

Dapatkah saya mengonfigurasi Situs-ke-Situs dan titik-ke-situs untuk jaringan virtual yang sama?

Ya. Untuk model penerapan Resource Manager, Anda harus memiliki jenis VPN RouteBased untuk gateway Anda. Untuk model penyebaran klasik, Anda memerlukan gateway dinamis. Kami tidak mendukung Titik ke Situs untuk gateway VPN perutean statis atau gateway VPN PolicyBased.

Bisakah saya mengonfigurasi klien Titik ke Situs untuk tersambung ke beberapa gateway jaringan virtual secara bersamaan?

Bergantung pada perangkat lunak Klien VPN yang digunakan, Anda mungkin dapat tersambung ke beberapa Gateway Virtual Network asalkan jaringan virtual yang tersambung tidak memiliki konflik ruang alamat atau jaringan dari dengan klien yang tersambung. Sementara Klien VPN Azure mendukung banyak sambungan VPN, hanya satu sambungan yang dapat Tersambung pada waktu tertentu.

Bisakah saya mengonfigurasi klien Titik ke Situs untuk tersambung ke beberapa jaringan virtual secara bersamaan?

Ya, sambungan klien titik-ke-situs ke gateway jaringan virtual yang disebarkan di VNet yang di-peering dengan VNet lain mungkin memiliki akses ke VNet yang di-peering lainnya. Klien titik-ke-situs akan dapat tersambung ke VNet yang di-peering selama VNet yang di-peering menggunakan fitur UseRemoteGateway / AllowGatewayTransit. Untuk informasi selengkapnya, lihat Tentang perutean titik-ke-situs.

Berapa banyak throughput yang bisa saya harapkan melalui sambungan Situs-ke-Situs atau titik-ke-situs?

Sulit untuk mempertahankan throughput yang tepat dari terowongan VPN. IPsec dan SSTP adalah protokol VPN yang sangat terenkripsi. Throughput juga dibatasi oleh latensi dan bandwidth antara tempat Anda dan Internet. Untuk VPN Gateway dengan hanya sambungan VPN Titik ke Situs IKEv2, total throughput yang dapat Anda harapkan bergantung pada SKU Gateway. Untuk informasi selengkapnya tentang throughput, lihat SKU Gateway.

Dapatkah saya menggunakan klien VPN perangkat lunak untuk titik-ke-situs yang mendukung SSTP dan/atau IKEv2?

Nomor. Anda hanya dapat menggunakan klien VPN asli di Windows untuk SSTP, dan klien VPN asli di Mac untuk IKEv2. Namun, Anda dapat menggunakan klien OpenVPN di semua platform untuk tersambung melalui protokol OpenVPN. Lihat daftar sistem operasi klien yang didukung.

Dapatkah saya mengubah jenis autentikasi untuk sambungan titik-ke-situs?

Ya. Di portal, navigasikan ke halaman Gateway VPN -> Halaman konfigurasi titik-ke-situs. Untuk Jenis autentikasi, pilih jenis autentikasi yang ingin Anda gunakan. Perhatikan bahwa setelah Anda membuat perubahan pada jenis autentikasi, klien saat ini mungkin tidak dapat tersambung hingga profil konfigurasi klien VPN baru dibuat, diunduh, dan diterapkan ke setiap klien VPN.

Apakah Azure mendukung IKEv2 VPN dengan Windows?

IKEv2 didukung pada Windows 10 dan Server 2016. Namun, untuk menggunakan IKEv2 di versi OS tertentu, Anda harus memasang pembaruan dan mengatur nilai kunci registrasi secara lokal. Versi OS sebelum Windows 10 tidak didukung dan hanya dapat menggunakan SSTP atau Protokol OpenVPN®.

Catatan

Build OS Windows yang lebih baru dari Windows 10 Versi 1709 dan Windows Server 2016 Versi 1607 tidak memerlukan langkah-langkah ini.

Untuk menyiapkan Windows 10 atau Server 2016 untuk IKEv2:

Pasang pembaruan berdasarkan versi OS Anda:

Versi OS Tanggal Angka/Tautan Server Windows 2016

Windows 10 Versi 160717 Januari 2018 KB4057142 Windows 10 Versi 1703 17 Januari 2018 KB4057144 Windows 10 Versi 1709 22 Maret 2018 KB4089848 Tetapkan nilai kunci registrasi. Buat atau atur kunci REG_DWORD “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload” di registri menjadi 1.

Berapa batas pemilih lalu lintas IKEv2 untuk koneksi titik-ke-situs?

Windows 10 versi 2004 (dirilis September 2021) meningkatkan batas pemilih lalu lintas menjadi 255. Versi Windows yang lebih awal dari ini memiliki batas pemilih lalu lintas sebesar 25.

Batas pemilih lalu lintas di Windows menentukan jumlah maksimum ruang alamat di jaringan virtual dan jumlah maksimum jaringan lokal Anda, koneksi VNet-ke-VNet, dan VNet serekan yang terhubung ke gateway. Klien titik-ke-situs berbasis Windows akan gagal terhubung melalui IKEv2 jika klien melampaui batas ini.

Apa yang terjadi ketika saya mengonfigurasi SSTP dan IKEv2 untuk sambungan VPN P2S?

Saat Anda mengonfigurasi SSTP dan IKEv2 di lingkungan campuran (terdiri dari perangkat Windows dan Mac), klien Windows VPN akan selalu mencoba terowongan IKEv2 terlebih dahulu, tetapi akan kembali ke SSTP jika sambungan IKEv2 tidak berhasil. MacOSX hanya akan tersambung melalui IKEv2.

Ketika Anda mengaktifkan SSTP dan IKEv2 di Gateway, kumpulan alamat titik-ke-situs akan dibagi secara statis antara keduanya, sehingga klien yang menggunakan protokol yang berbeda akan diberi alamat IP dari kedua sub-rentang. Perhatikan bahwa jumlah maksimum klien SSTP selalu 128 bahkan jika rentang alamat lebih besar dari /24 yang menghasilkan jumlah alamat yang lebih besar yang tersedia untuk klien IKEv2. Untuk rentang yang lebih kecil, kumpulan akan sama-sama dibelah dua. Pemilih Lalu Lintas yang digunakan oleh gateway mungkin tidak menyertakan CIDR rentang alamat Titik ke Situs, tetapi dua CIDR sub-rentang.

Selain Windows dan Mac, platform lain mana yang didukung Azure untuk P2S VPN?

Azure mendukung Windows, Mac, dan Linux untuk P2S VPN.

Saya sudah menggunakan VPN Gateway. Dapatkah saya mengaktifkan RADIUS dan/atau IKEv2 VPN di VPN Gateway?

Ya, jika SKU gateway yang Anda gunakan mendukung RADIUS dan/atau IKEv2, Anda dapat mengaktifkan fitur ini di gerbang yang telah Anda gunakan menggunakan PowerShell atau portal Microsoft Azure. SKU Dasar tidak mendukung RADIUS atau IKEv2.

Bagaimana cara menghapus konfigurasi sambungan P2S?

Konfigurasi P2S dapat dihapus menggunakan Azure CLI dan PowerShell menggunakan perintah berikut:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

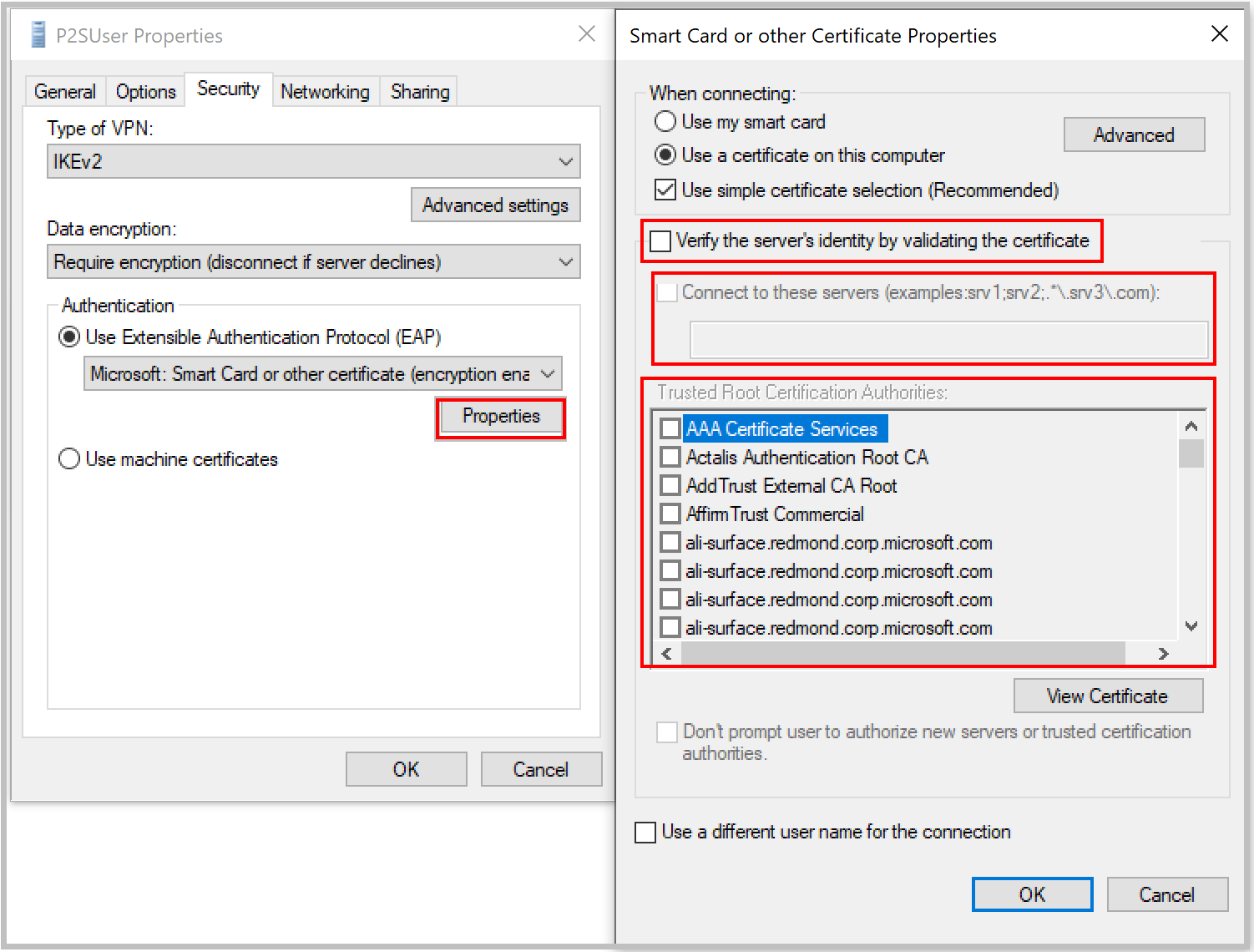

Apa yang harus saya lakukan jika sertifikat tidak cocok saat menyambungkan menggunakan autentikasi sertifikat?

Hapus centang "Verifikasi identitas server dengan memvalidasi sertifikat", atau tambahkan FQDN server bersama dengan sertifikat saat membuat profil secara manual. Anda dapat melakukannya dengan menjalankan rasphone dari perintah dan memilih profil dari daftar tarik-turun.

Umumnya tidak disarankan untuk melewatkan validasi identitas server, tetapi dengan autentikasi sertifikat Azure, sertifikat yang sama digunakan untuk validasi server dalam protokol penerowongan VPN (IKEv2/SSTP) dan protokol EAP. Karena sertifikat server dan FQDN sudah divalidasi oleh protokol penerowongan VPN, redundan untuk memvalidasi hal yang sama lagi di EAP.

Dapatkah saya menggunakan CA akar PKI internal saya sendiri untuk menghasilkan sertifikat untuk konektivitas Titik ke Situs?

Ya. Sebelumnya, hanya sertifikat akar yang ditandatangani sendiri yang dapat digunakan. Anda masih dapat mengunggah 20 sertifikat akar.

Bisakah saya menggunakan sertifikat dari Azure Key Vault?

Nomor.

Alat apa yang dapat saya gunakan untuk membuat sertifikat?

Anda dapat menggunakan solusi PKI Perusahaan (PKI internal Anda), Azure PowerShell, MakeCert, dan OpenSSL.

Apakah ada petunjuk untuk pengaturan dan parameter sertifikat?

Solusi PKI/PKI Perusahaan: Lihat langkah-langkah untuk Membuat sertifikat.

Azure PowerShell: Lihat artikel Azure PowerShell untuk mengetahui langkah-langkahnya.

MakeCert: Lihat artikel MakeCert untuk mengetahui langkah-langkahnya.

OpenSSL:

Saat mengekspor sertifikat, pastikan untuk mengonversi sertifikat akar ke Base64.

Untuk sertifikat klien:

- Saat membuat kunci privat, tentukan panjangnya sebagai 4096.

- Saat membuat sertifikat, untuk parameter -extensions, tentukan usr_cert.

Titik-ke-situs - Autentikasi RADIUS

Bagian ini berlaku untuk model penyebaran Resource Manager.

Berapa banyak titik akhir klien VPN yang saya miliki di konfigurasi Titik-ke-Situs saya?

Ini tergantung pada SKU gateway. Untuk informasi selengkapnya tentang jumlah sambungan yang didukung, lihat SKU Gateway.

Sistem operasi klien apa yang dapat saya gunakan dengan titik-ke-situs?

Sistem operasi klien berikut didukung:

- Windows Server 2008 R2 (hanya 64 bit)

- Windows 8.1 (32-bit dan 64-bit)

- Windows Server 2012 (hanya 64 bit)

- Windows Server 2012 R2 (hanya 64 bit)

- Windows Server 2016 (hanya 64 bit)

- Windows Server 2019 (hanya 64 bit)

- Windows Server 2022 (hanya 64 bit)

- Windows 10

- Windows 11

- macOS versi 10.11 atau lebih tinggi

- Linux (StrongSwan)

- iOS

Bisakah saya melintasi proksi dan firewall menggunakan kemampuan titik-ke-situs?

Azure mendukung tiga jenis opsi VPN Titik ke situs:

Protokol Penerowongan Soket Aman (SSTP). SSTP adalah solusi berbasis SSL milik Microsoft yang dapat menembus firewall karena sebagian besar firewall membuka port TCP keluar yang digunakan 443 SSL.

OpenVPN. OpenVPN adalah solusi berbasis SSL yang dapat menembus firewall karena sebagian besar firewall membuka port TCP keluar yang digunakan 443 SSL.

IKEv2 VPN. IKEv2 VPN adalah solusi VPN IPsec berbasis standar yang menggunakan port UDP outbound 500 dan 4500 dan protokol IP no 50. Firewall tidak selalu membuka port ini, sehingga ada kemungkinan IKEv2 VPN tidak dapat melintasi proksi dan firewall.

Jika saya menghidupkan ulang komputer klien yang dikonfigurasi untuk Titik ke Situs, apakah VPN akan otomatis tersambung kembali?

Sambungkan kembali otomatis adalah fungsi klien yang sedang digunakan. Windows mendukung sambungkan kembali otomatis dengan mengonfigurasi fitur klien VPN Grup Ketersediaan AlwaysOn.

Apakah Titik-ke-Situs mendukung DDNS pada klien VPN?

DDNS saat ini tidak didukung di VPN titik-ke-situs.

Dapatkah saya mengonfigurasi Situs-ke-Situs dan titik-ke-situs untuk jaringan virtual yang sama?

Ya. Untuk model penerapan Resource Manager, Anda harus memiliki jenis VPN RouteBased untuk gateway Anda. Untuk model penyebaran klasik, Anda memerlukan gateway dinamis. Kami tidak mendukung Titik ke Situs untuk gateway VPN perutean statis atau gateway VPN PolicyBased.

Bisakah saya mengonfigurasi klien Titik ke Situs untuk tersambung ke beberapa gateway jaringan virtual secara bersamaan?

Bergantung pada perangkat lunak Klien VPN yang digunakan, Anda mungkin dapat tersambung ke beberapa Gateway Virtual Network asalkan jaringan virtual yang tersambung tidak memiliki konflik ruang alamat atau jaringan dari dengan klien yang tersambung. Sementara Klien VPN Azure mendukung banyak sambungan VPN, hanya satu sambungan yang dapat Tersambung pada waktu tertentu.

Bisakah saya mengonfigurasi klien Titik ke Situs untuk tersambung ke beberapa jaringan virtual secara bersamaan?

Ya, sambungan klien titik-ke-situs ke gateway jaringan virtual yang disebarkan di VNet yang di-peering dengan VNet lain mungkin memiliki akses ke VNet yang di-peering lainnya. Klien titik-ke-situs akan dapat tersambung ke VNet yang di-peering selama VNet yang di-peering menggunakan fitur UseRemoteGateway / AllowGatewayTransit. Untuk informasi selengkapnya, lihat Tentang perutean titik-ke-situs.

Berapa banyak throughput yang bisa saya harapkan melalui sambungan Situs-ke-Situs atau titik-ke-situs?

Sulit untuk mempertahankan throughput yang tepat dari terowongan VPN. IPsec dan SSTP adalah protokol VPN yang sangat terenkripsi. Throughput juga dibatasi oleh latensi dan bandwidth antara tempat Anda dan Internet. Untuk VPN Gateway dengan hanya sambungan VPN Titik ke Situs IKEv2, total throughput yang dapat Anda harapkan bergantung pada SKU Gateway. Untuk informasi selengkapnya tentang throughput, lihat SKU Gateway.

Dapatkah saya menggunakan klien VPN perangkat lunak untuk titik-ke-situs yang mendukung SSTP dan/atau IKEv2?

Nomor. Anda hanya dapat menggunakan klien VPN asli di Windows untuk SSTP, dan klien VPN asli di Mac untuk IKEv2. Namun, Anda dapat menggunakan klien OpenVPN di semua platform untuk tersambung melalui protokol OpenVPN. Lihat daftar sistem operasi klien yang didukung.

Dapatkah saya mengubah jenis autentikasi untuk sambungan titik-ke-situs?

Ya. Di portal, navigasikan ke halaman Gateway VPN -> Halaman konfigurasi titik-ke-situs. Untuk Jenis autentikasi, pilih jenis autentikasi yang ingin Anda gunakan. Perhatikan bahwa setelah Anda membuat perubahan pada jenis autentikasi, klien saat ini mungkin tidak dapat tersambung hingga profil konfigurasi klien VPN baru dibuat, diunduh, dan diterapkan ke setiap klien VPN.

Apakah Azure mendukung IKEv2 VPN dengan Windows?

IKEv2 didukung pada Windows 10 dan Server 2016. Namun, untuk menggunakan IKEv2 di versi OS tertentu, Anda harus memasang pembaruan dan mengatur nilai kunci registrasi secara lokal. Versi OS sebelum Windows 10 tidak didukung dan hanya dapat menggunakan SSTP atau Protokol OpenVPN®.

Catatan

Build OS Windows yang lebih baru dari Windows 10 Versi 1709 dan Windows Server 2016 Versi 1607 tidak memerlukan langkah-langkah ini.

Untuk menyiapkan Windows 10 atau Server 2016 untuk IKEv2:

Pasang pembaruan berdasarkan versi OS Anda:

Versi OS Tanggal Angka/Tautan Server Windows 2016

Windows 10 Versi 160717 Januari 2018 KB4057142 Windows 10 Versi 1703 17 Januari 2018 KB4057144 Windows 10 Versi 1709 22 Maret 2018 KB4089848 Tetapkan nilai kunci registrasi. Buat atau atur kunci REG_DWORD “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload” di registri menjadi 1.

Berapa batas pemilih lalu lintas IKEv2 untuk koneksi titik-ke-situs?

Windows 10 versi 2004 (dirilis September 2021) meningkatkan batas pemilih lalu lintas menjadi 255. Versi Windows yang lebih awal dari ini memiliki batas pemilih lalu lintas sebesar 25.

Batas pemilih lalu lintas di Windows menentukan jumlah maksimum ruang alamat di jaringan virtual dan jumlah maksimum jaringan lokal Anda, koneksi VNet-ke-VNet, dan VNet serekan yang terhubung ke gateway. Klien titik-ke-situs berbasis Windows akan gagal terhubung melalui IKEv2 jika klien melampaui batas ini.

Apa yang terjadi ketika saya mengonfigurasi SSTP dan IKEv2 untuk sambungan VPN P2S?

Saat Anda mengonfigurasi SSTP dan IKEv2 di lingkungan campuran (terdiri dari perangkat Windows dan Mac), klien Windows VPN akan selalu mencoba terowongan IKEv2 terlebih dahulu, tetapi akan kembali ke SSTP jika sambungan IKEv2 tidak berhasil. MacOSX hanya akan tersambung melalui IKEv2.

Ketika Anda mengaktifkan SSTP dan IKEv2 di Gateway, kumpulan alamat titik-ke-situs akan dibagi secara statis antara keduanya, sehingga klien yang menggunakan protokol yang berbeda akan diberi alamat IP dari kedua sub-rentang. Perhatikan bahwa jumlah maksimum klien SSTP selalu 128 bahkan jika rentang alamat lebih besar dari /24 yang menghasilkan jumlah alamat yang lebih besar yang tersedia untuk klien IKEv2. Untuk rentang yang lebih kecil, kumpulan akan sama-sama dibelah dua. Pemilih Lalu Lintas yang digunakan oleh gateway mungkin tidak menyertakan CIDR rentang alamat Titik ke Situs, tetapi dua CIDR sub-rentang.

Selain Windows dan Mac, platform lain mana yang didukung Azure untuk P2S VPN?

Azure mendukung Windows, Mac, dan Linux untuk P2S VPN.

Saya sudah menggunakan VPN Gateway. Dapatkah saya mengaktifkan RADIUS dan/atau IKEv2 VPN di VPN Gateway?

Ya, jika SKU gateway yang Anda gunakan mendukung RADIUS dan/atau IKEv2, Anda dapat mengaktifkan fitur ini di gerbang yang telah Anda gunakan menggunakan PowerShell atau portal Microsoft Azure. SKU Dasar tidak mendukung RADIUS atau IKEv2.

Bagaimana cara menghapus konfigurasi sambungan P2S?

Konfigurasi P2S dapat dihapus menggunakan Azure CLI dan PowerShell menggunakan perintah berikut:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

Apakah autentikasi RADIUS didukung di semua SKU Gateway Azure VPN?

Autentikasi RADIUS didukung untuk semua SKU, kecuali SKU Dasar.

Untuk SKU warisan, autentikasi RADIUS didukung pada SKU Performa Standar dan Tinggi. Ini tidak didukung pada SKU Gateway Dasar.

Apakah autentikasi RADIUS didukung untuk model penyebaran klasik?

Nomor. Autentikasi RADIUS tidak didukung untuk model penyebaran klasik.

Berapa batas waktu untuk permintaan RADIUS yang dikirim ke server RADIUS?

Permintaan RADIUS diatur ke batas waktu setelah 30 detik. Nilai batas waktu yang ditentukan pengguna tidak didukung hari ini.

Apakah server RADIUS pihak ketiga didukung?

Ya, server RADIUS pihak ketiga didukung.

Apa saja persyaratan konektivitas untuk memastikan bahwa gateway Azure dapat menjangkau server RADIUS lokal?

Koneksi VPN situs-ke-situs ke situs lokal, dengan rute yang tepat dikonfigurasi, diperlukan.

Bisakah lalu lintas ke server RADIUS lokal (dari gateway Azure VPN) dirutekan melalui koneksi ExpressRoute?

Nomor. Ini hanya dapat dirutekan melalui koneksi situs-ke-situs.

Apakah ada perubahan jumlah koneksi SSTP yang didukung dengan autentikasi RADIUS? Berapa jumlah maksimum koneksi SSTP dan IKEv2 yang didukung?

Tidak ada perubahan dalam jumlah maksimum koneksi SSTP yang didukung pada gateway dengan autentikasi RADIUS. Tetap 128 untuk SSTP, tetapi bergantung pada SKU gateway untuk IKEv2. Untuk informasi selengkapnya tentang jumlah koneksi yang didukung, lihat SKU Gateway.

Apa perbedaan antara melakukan autentikasi sertifikat menggunakan server RADIUS versus menggunakan autentikasi sertifikat asli Azure (dengan mengunggah sertifikat tepercaya ke Azure)?

Dalam autentikasi sertifikat RADIUS, permintaan autentikasi diteruskan ke server RADIUS yang menangani validasi sertifikat aktual. Opsi ini berguna jika Anda ingin terintegrasi dengan infrastruktur autentikasi sertifikat yang sudah Anda miliki melalui RADIUS.

Saat menggunakan Azure untuk autentikasi sertifikat, gateway Azure VPN melakukan validasi sertifikat. Anda perlu mengunggah kunci umum sertifikat Anda ke gateway. Anda juga dapat menentukan daftar sertifikat yang dicabut yang seharusnya tidak diizinkan untuk disambungkan.

Apakah autentikasi RADIUS berfungsi dengan IKEv2, dan SSTP VPN?

Ya, autentikasi RADIUS didukung untuk IKEv2, dan SSTP VPN.

Apakah autentikasi RADIUS berfungsi dengan klien OpenVPN?

Autentikasi RADIUS didukung untuk protokol OpenVPN.

Koneksi VNet-ke-VNet dan Multi-Situs

FAQ VNet-ke-VNet berlaku untuk koneksi gateway VPN. Untuk informasi tentang peering VNet, lihat Peering jaringan virtual.

Apakah Azure mengenakan biaya untuk lalu lintas antar VNet?

Lalu lintas VNet-ke-VNet dalam wilayah yang sama gratis untuk kedua arah saat Anda menggunakan koneksi gateway VPN. Lalu lintas keluar lintas wilayah VNet-ke-VNet dibebankan dengan kecepatan transfer data antar-VNet keluar berdasarkan wilayah sumber. Untuk informasi selengkapnya, lihat laman harga VPN Gateway. Jika Anda menghubungkan VNet dengan menggunakan peering VNet alih-alih gateway VPN, lihat Harga jaringan virtual.

Apakah lalu lintas VNet-ke-VNet melintasi internet?

Nomor. Lalu lintas VNet-ke-VNet melintasi tulang punggung Microsoft Azure, bukan internet.

Dapatkah saya membuat koneksi VNet-ke-VNet di seluruh penyewa Microsoft Entra?

Ya, koneksi VNet-ke-VNet yang menggunakan gateway VPN Azure berfungsi di seluruh penyewa Microsoft Entra.

Apakah lalu lintas VNet-ke-VNet aman?

Ya, itu dilindungi oleh enkripsi IPsec/IKE.

Apakah saya memerlukan perangkat VPN untuk menghubungkan VNet secara bersamaan?

Nomor. Menghubungkan beberapa jaringan virtual Azure bersama-sama tidak memerlukan perangkat VPN kecuali konektivitas lintas lokasi diperlukan.

Apakah VNet saya harus berada di wilayah yang sama?

Nomor. Jaringan virtual dapat berada di wilayah (lokasi) Azure yang sama atau berbeda.

Jika VNet tidak dalam langganan yang sama, apakah langganan harus dikaitkan dengan penyewa Active Directory yang sama?

Nomor.

Dapatkah saya menggunakan VNet-to-VNet untuk menghubungkan jaringan virtual dalam contoh Azure terpisah?

Nomor. VNet-to-VNet mendukung menghubungkan jaringan virtual dalam contoh Azure yang sama. Misalnya, Anda tidak dapat membuat koneksi antara Azure global dan instans Azure pemerintah Tiongkok/Jerman/US. Pertimbangkan untuk menggunakan koneksi VPN Situs-ke-Situs untuk skenario ini.

Dapatkah saya menggunakan VNet-to-VNet bersama dengan koneksi multi-situs?

Ya. Konektivitas jaringan virtual dapat digunakan secara bersamaan dengan VPN multi-situs.

Berapa banyak situs lokal dan jaringan virtual yang dapat dihubungkan oleh satu jaringan virtual?

Lihat tabel Persyaratan gateway.

Dapatkah saya menggunakan VNet-to-VNet untuk menghubungkan VM atau layanan cloud di luar VNet?

Nomor. VNet-to-VNet mendukung menghubungkan jaringan virtual. Itu tidak mendukung menghubungkan mesin virtual atau layanan cloud yang tidak ada dalam jaringan virtual.

Bisakah layanan cloud atau titik akhir penyeimbang beban menjangkau VNets?

Nomor. Layanan cloud atau endpoint load-balancing tidak dapat menjangkau seluruh jaringan virtual, meskipun terhubung bersama.

Dapatkah saya menggunakan jenis VPN Berbasis Kebijakan untuk koneksi VNet-ke-VNet atau Multi-Situs?

Nomor. Koneksi VNet-ke-VNet dan Multi-Site memerlukan gateway VPN Azure dengan jenis VPN RouteBased (sebelumnya disebut perutean dinamis).

Dapatkah saya menghubungkan VNet dengan Jenis VPN Berbasis Rute ke VNet lain dengan jenis VPN Berbasis Kebijakan?

Tidak, kedua jaringan virtual HARUS menggunakan VPN berbasis rute (sebelumnya disebut perutean dinamis).

Apakah terowongan VPN berbagi bandwidth?

Ya. Semua terowongan VPN dari jaringan virtual berbagi bandwidth yang tersedia di gateway VPN Azure dan SLA waktu aktif gateway VPN yang sama di Azure.

Apakah terowongan berulang didukung?

Terowongan redundan antara sepasang jaringan virtual didukung ketika satu gateway jaringan virtual dikonfigurasi sebagai aktif-aktif.

Dapatkah saya memiliki ruang alamat yang tumpang tindih untuk konfigurasi VNet-ke-VNet?

Nomor. Anda tidak boleh memiliki rentang alamat IP yang tumpang tindih.

Bisakah ada ruang alamat yang tumpang tindih di antara jaringan virtual yang terhubung dan situs lokal?

Nomor. Anda tidak boleh memiliki rentang alamat IP yang tumpang tindih.

Bagaimana cara mengaktifkan perutean antara koneksi VPN situs-ke-situs saya dan ExpressRoute saya?

Jika Anda ingin mengaktifkan perutean antara cabang Anda yang tersambung ke ExpressRoute dan cabang Anda yang tersambung ke koneksi VPN situs-ke-situs, Anda harus menyiapkan Azure Route Server.

Dapatkah saya menggunakan Azure VPN gateway untuk transit lalu lintas antara situs lokal saya atau ke jaringan virtual lain?

Model penyebaran Resource Manager

Ya. Lihat bagian BGP untuk informasi selengkapnya.

Model penyebaran klasik

Transit lalu lintas melalui Azure VPN gateway dapat dilakukan menggunakan model penyebaran klasik, tetapi bergantung kepada ruang alamat yang ditentukan secara statis dalam file konfigurasi jaringan. BGP belum didukung oleh Azure Virtual Network dan VPN gateway melalui model penyebaran klasik. Tanpa BGP, menentukan ruang alamat transit secara manual akan rawan kesalahan dan kami tidak merekomendasikannya.

Apakah Azure membuat IPsec/IKE pre-shared key yang sama untuk semua koneksi VPN saya pada jaringan virtual yang sama?

Tidak, Azure secara default membuat pre-shared key berbeda untuk setiap koneksi VPN yang berbeda. Namun, Anda dapat menggunakan REST API Set VPN Gateway Key atau PowerShell cmdlet untuk mengatur nilai kunci yang Anda inginkan. Kunci hanya BOLEH berisi karakter ASCII yang dapat dicetak kecuali spasi, tanda hubung (-), atau tilde (~).

Apakah saya mendapatkan lebih banyak bandwidth dengan VPN situs-ke-situs yang lebih banyak dibandingkan satu jaringan virtual?

Tidak, semua terowongan VPN, termasuk VPN titik-ke-situs, berbagi VPN gateway Azure dan bandwidth tersedia yang sebanding.

Dapatkah saya mengonfigurasikan beberapa terowongan antara jaringan virtual saya dan situs lokal saya menggunakan VPN multi-situs?

Ya, namun Anda harus mengonfigurasikan BGP di kedua terowongan ke lokasi yang sama.

Apakah Azure VPN Gateway menghormati proses prepending Jalur AS untuk memengaruhi keputusan perutean antara beberapa koneksi ke situs lokal saya?

Ya, gateway Azure VPN menghormati prepending Jalur AS untuk membantu membuat keputusan perutean saat BGP diaktifkan. Jalur AS yang lebih pendek lebih disukai dalam pemilihan jalur BGP.

Dapatkah saya menggunakan properti RoutingWeight saat membuat koneksi VPN VirtualNetworkGateway baru?

Tidak, pengaturan tersebut dicadangkan untuk koneksi gateway ExpressRoute. Jika Anda ingin memengaruhi keputusan perutean antara beberapa koneksi, Anda perlu menggunakan prepending Jalur AS.

Dapatkah saya menggunakan VPN titik-ke-situs dengan jaringan virtual saya dengan beberapa terowongan VPN?

Ya, VPN titik-ke-situs (P2S) dapat digunakan dengan VPN gateway yang tersambung ke beberapa situs lokal dan jaringan virtual lainnya.

Dapatkah saya menyambungkan jaringan virtual dengan VPN IPsec ke sirkuit ExpressRoute saya?

Ya, ini didukung. Untuk informasi selengkapnya, lihat Mengonfigurasikan koneksi ExpressRoute dan VPN situs-ke-situs yang berdampingan.

Kebijakan IPsec/IKE

Apakah kebijakan IPsec/IKE kustom didukung di semua SKU Gateway Azure VPN?

Kebijakan IPsec/IKE kustom didukung di semua SKU Azure kecuali SKU Dasar.

Berapa banyak kebijakan yang dapat saya tentukan pada koneksi?

Anda hanya dapat menentukan satu kombinasi kebijakan untuk koneksi tertentu.

Bisakah saya menentukan kebijakan parsial pada koneksi? (misalnya, algoritma IKE saja tetapi bukan IPsec)

Tidak, Anda harus menentukan semua algoritma dan parameter untuk IKE (Mode Utama) dan IPsec (Mode Cepat). Spesifikasi kebijakan sebagian tidak diperbolehkan.

Apa saja kekuatan utama dan algoritma yang didukung dalam kebijakan kustom?

Tabel berikut mencantumkan algoritma kriptografi dan kekuatan kunci yang didukung yang dapat Anda konfigurasi. Anda harus memilih satu opsi untuk setiap bidang.

| IPsec/IKEv2 | Opsi |

|---|---|

| Enkripsi IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integritas IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grup DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Enkripsi IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Kosong |

| Integritas IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grup PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Kosong |

| Masa pakai QM SA | (Opsional: nilai default digunakan jika tidak ditentukan) Detik (bilangan bulat; min. 300/default 27000 detik) KBytes (bilangan bulat; min. 1024/default 102400000 KBytes) |

| Pemilih Lalu Lintas | UsePolicyBasedTrafficSelectors** ($True/$False; Opsional, default $False jika tidak ditentukan) |

| Batas waktu DPD | Detik (bilangan bulat: min. 9/maks. 3600 detik; default 45 detik) |

Konfigurasi perangkat VPN lokal Anda harus cocok atau berisi algoritma dan parameter berikut yang Anda tentukan di kebijakan Azure IPsec/IKE:

- Algoritma enkripsi IKE (Mode Utama / Fase 1)

- Algoritma integritas IKE (Mode Utama / Fase 1)

- Grup DH (Mode Utama / Fase 1)

- Algoritma enkripsi IPsec (Mode Cepat / Fase 2)

- Algoritma integritas IPsec (Mode Cepat / Fase 2)

- Grup PFS (Mode Cepat / Fase 2)

- Pemilih Lalu Lintas (jika digunakan UsePolicyBasedTrafficSelectors)

- Masa pakai SA hanya spesifikasi lokal, dan tidak perlu cocok.

Jika GCMAES digunakan untuk algoritma Enkripsi IPsec, Anda harus memilih algoritma GCMAES yang sama dan panjang kunci untuk Integritas IPsec; misalnya, menggunakan GCMAES128 untuk keduanya.

Dalam tabel Algoritma dan kunci:

- IKE sesuai dengan Mode Utama atau Fase 1.

- IPsec sesuai dengan Mode Cepat atau Fase 2.

- Grup DH menentukan Grup Diffie-Hellman yang digunakan dalam Mode Utama atau Fase 1.

- Grup PFS menentukan Grup Diffie-Hellman yang digunakan dalam Mode Cepat atau Fase 2.

Masa pakai IKE Main Mode SA diperbaiki pada 28.800 detik di gateway Azure VPN.

'UsePolicyBasedTrafficSelectors' adalah parameter opsional pada koneksi. Mengatur UsePolicyBasedTrafficSelectors" $True pada koneksi akan mengonfigurasi gateway Azure VPN untuk terhubung ke firewall VPN berbasis kebijakan secara lokal. Jika Anda mengaktifkan PolicyBasedTrafficSelectors, Anda perlu memastikan perangkat VPN Anda memiliki pemilih lalu lintas yang cocok yang ditentukan dengan semua kombinasi awalan jaringan lokal (gateway jaringan lokal) Anda ke/dari awalan jaringan virtual Azure, alih-alih apa pun. Gateway Azure VPN menerima pemilih lalu lintas apa pun yang diusulkan oleh gateway VPN jarak jauh terlepas dari apa yang dikonfigurasi di gateway VPN Azure.

Misalnya, jika awalan jaringan lokal Anda adalah 10.1.0.0/16 dan 10.2.0.0/16, dan awalan jaringan virtual Anda adalah 192.168.0.0/16 dan 172.16.0.0/16, Anda perlu menentukan pemilih lalu lintas berikut:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Untuk informasi selengkapnya tentang pemilih lalu lintas berbasis kebijakan, lihat Menghubungkan beberapa perangkat VPN berbasis kebijakan lokal.

Batas waktu DPD - Nilai default adalah 45 detik di gateway Azure VPN. Mengatur waktu habis ke periode yang lebih singkat akan menyebabkan IKE untuk rekey lebih agresif, menyebabkan koneksi tampak terputus dalam beberapa kasus. Hal ini mungkin tidak diinginkan jika lokasi lokal Anda lebih jauh dari wilayah Azure tempat gateway VPN berada, atau kondisi tautan fisik dapat menimbulkan kehilangan paket. Rekomendasi umum adalah mengatur waktu habis antara 30 hingga 45 detik.

Untuk informasi selengkapnya, lihat Menyambungkan beberapa perangkat VPN berbasis kebijakan lokal.

Grup Diffie-Hellman mana yang didukung?

Tabel berikut mencantumkan grup Diffie-Hellman terkait yang didukung oleh kebijakan kustom:

| Grup Diffie-Hellman | DHGroup | PFSGroup | Panjang kunci |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP 768-bit |

| 2 | DHGroup2 | PFS2 | MODP 1024-bit |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP 2048-bit |

| 19 | ECP256 | ECP256 | ECP 256-bit |

| 20 | ECP384 | ECP384 | 384-bit ECP |

| 24 | DHGroup24 | PFS24 | MODP 2048-bit |

Lihat RFC3526 dan RFC5114 untuk detail selengkapnya.

Apakah kebijakan kustom menggantikan kumpulan kebijakan IPsec/IKE default untuk gateway Azure VPN?

Ya, setelah kebijakan kustom ditentukan pada koneksi, gateway Azure VPN hanya akan menggunakan kebijakan pada koneksi, baik sebagai inisiator IKE dan penanggap IKE.

Jika saya menghapus kebijakan IPsec/IKE kustom, apakah koneksi menjadi tidak terlindungi?

Tidak, koneksi akan tetap dilindungi oleh IPsec / IKE. Setelah Anda menghapus kebijakan kustom dari koneksi, gateway Azure VPN akan kembali ke daftar default proposal IPsec/IKE dan mulai ulang penukar IKE lagi dengan perangkat VPN lokal Anda.

Apakah menambahkan atau memperbarui kebijakan IPsec/IKE akan mengganggu koneksi VPN saya?

Ya, upaya itu bisa menyebabkan gangguan kecil (beberapa detik) karena gateway Azure VPN mengganggu koneksi yang ada dan memulai kembali penukar IKE untuk membangun tunnel IPsec kembali dengan algoritma dan parameter kriptografi baru. Pastikan perangkat VPN lokal Anda juga dikonfigurasi dengan algoritme dan kekuatan kunci yang cocok untuk meminimalkan gangguan.

Bisakah saya menggunakan kebijakan yang berbeda pada koneksi yang berbeda?

Ya. Kebijakan kustom diterapkan berdasarkan per koneksi. Anda dapat membuat dan menerapkan kebijakan IPsec/IKE yang berbeda pada koneksi yang berbeda. Anda juga dapat memilih untuk menerapkan kebijakan kustom pada subset koneksi. Sisanya menggunakan kumpulan kebijakan IPsec/IKE default Azure.

Bisakah saya menggunakan kebijakan kustom pada koneksi VNet-ke-VNet juga?

Ya, Anda dapat menerapkan kebijakan kustom pada koneksi lintas lokal IPsec atau koneksi VNet-ke-VNet.

Apakah saya perlu menentukan kebijakan yang sama pada sumber daya koneksi VNet-ke-VNet?

Ya. Tunnel VNet-ke-VNet terdiri dari dua sumber daya koneksi di Azure, satu untuk setiap arah. Pastikan kedua sumber daya koneksi memiliki kebijakan yang sama, jika tidak koneksi VNet ke VNet tidak akan dibuat.

Berapa nilai batas waktu habis DPD default? Bisakah saya menentukan batas waktu habis DPD yang berbeda?

Batas waktu habis DPD default adalah 45 detik. Anda dapat menentukan nilai batas waktu DPD yang berbeda pada setiap koneksi IPsec atau VNet-ke-VNet, dari 9 detik hingga 3600 detik.

Catatan

Nilai defaultnya adalah 45 detik pada gateway VPN Azure. Mengatur waktu habis ke periode yang lebih singkat akan menyebabkan IKE untuk rekey lebih agresif, menyebabkan koneksi tampak terputus dalam beberapa kasus. Ini mungkin tidak diinginkan jika lokasi lokal Anda lebih jauh dari wilayah Azure tempat gateway VPN berada, atau ketika kondisi tautan fisik dapat menyebabkan kehilangan paket. Rekomendasi umumnya adalah mengatur batas waktu antara 30 dan 45 detik.

Apakah kebijakan IPsec/IKE kustom berfungsi pada koneksi ExpressRoute?

Nomor. Kebijakan IPsec/IKE hanya berfungsi pada koneksi S2S VPN dan VNet-ke-VNet melalui gateway Azure VPN.

Bagaimana cara membuat koneksi dengan jenis protokol IKEv1 atau IKEv2?

Koneksi IKEv1 dapat dibuat di semua SKU jenis VPN RouteBased, kecuali SKU Dasar, SKU Standar, dan SKU warisan lainnya. Anda dapat menentukan jenis protokol koneksi IKEv1 atau IKEv2 saat membuat koneksi. Jika Anda tidak menentukan jenis protokol koneksi, IKEv2 digunakan sebagai opsi default jika berlaku. Untuk informasi selengkapnya, lihat dokumentasi cmdlet Powershell. Untuk jenis SKU dan dukungan IKEv1/IKEv2, lihat Menyambungkan gateway ke perangkat VPN berbasis kebijakan.

Apakah transit antara koneksi IKEv1 dan IKEv2 diizinkan?

Ya. Transit antara koneksi IKEv1 dan IKEv2 didukung.

Bisakah saya memiliki koneksi situs ke situs IKEv1 di SKU Dasar jenis RouteBased VPN?

Nomor. SKU Dasar tidak mendukung ini.

Bisakah saya mengubah jenis protokol koneksi setelah koneksi dibuat (IKEv1 ke IKEv2 dan sebaliknya)?

Nomor. Setelah koneksi dibuat, protokol IKEv1/IKEv2 tidak dapat dihapus. Anda harus menghapus dan membuat ulang sambungan baru dengan jenis protokol yang diinginkan.

Mengapa koneksi IKEv1 saya sering terhubung kembali?

Jika koneksi IKEv1 berbasis perutean statis atau rute Anda terputus pada interval rutin, kemungkinan karena gateway VPN tidak mendukung kunci ulang di tempat. Ketika mode Utama sedang di-kunci ulang, terowongan IKEv1 Anda akan terputus dan memakan waktu hingga 5 detik untuk terhubung kembali. Nilai batas waktu negosiasi mode Utama Anda menentukan frekuensi kunci ulang. Untuk mencegah koneksi kembali ini, Anda dapat beralih menggunakan IKEv2, yang mendukung kunci ulang di tempat.

Jika koneksi Anda terhubung kembali secara acak, ikuti panduan pemecahan masalah kami.

Di mana saya dapat menemukan informasi dan langkah-langkah konfigurasi?

Lihat artikel berikut untuk informasi selengkapnya dan langkah-langkah konfigurasi.

- Mengonfigurasi kebijakan IPsec/IKE untuk koneksi S2S atau VNet-ke-VNet - portal Azure

- Mengonfigurasi kebijakan IPsec/IKE untuk koneksi S2S atau VNet-ke-VNet - Azure PowerShell

BGP dan perutean

Apakah BGP didukung di semua SKU Azure VPN Gateway?

BGP didukung di semua SKU Azure VPN Gateway kecuali SKU Dasar.

Bisakah saya menggunakan BGP dengan gateway VPN Azure Policy?

Tidak, BGP hanya didukung pada gateway VPN berbasis rute.

ASN (Nomor Sistem Otonom) apa yang dapat saya gunakan?

Anda dapat menggunakan ASN umum atau ASN privat Anda sendiri untuk jaringan lokal dan jaringan virtual Azure. Anda tidak dapat menggunakan rentang yang dicadangkan oleh Azure atau IANA.

ASN berikut dicadangkan oleh Azure atau IANA:

ASN yang dicadangkan oleh Azure:

- ASN umum: 8074, 8075, 12076

- ASN Privat: 65515, 65517, 65518, 65519, 65520

-

- 23456, 64496-64511, 65535-65551 dan 429496729

Anda tidak dapat menentukan ASN ini untuk perangkat VPN lokal saat Anda menyambungkan ke gateway VPN Azure.

Bisakah saya menggunakan ASN 32-bit (4-byte)?

Ya, VPN Gateway sekarang mendukung ASN 32-bit (4-byte). Untuk mengonfigurasi menggunakan ASN dalam format desimal, gunakan PowerShell, Azure CLI, atau Azure SDK.

ASN privat apa yang dapat saya gunakan?

Rentang ASN privat yang dapat digunakan adalah:

- 64512-65514 dan 65521-65534

ASN ini tidak dicadangkan oleh IANA atau Azure untuk digunakan, dan oleh karena itu dapat digunakan untuk menetapkan ke gateway VPN Azure Anda.

Alamat apa yang digunakan VPN Gateway untuk IP peer BGP?

Secara default, VPN Gateway mengalokasikan satu alamat IP dari rentang GatewaySubnet untuk gateway VPN siaga aktif, atau dua alamat IP untuk gateway VPN aktif-aktif. Alamat ini dialokasikan secara otomatis saat Anda membuat gateway VPN. Anda bisa mendapatkan alamat IP BGP aktual yang dialokasikan dengan menggunakan PowerShell atau dengan menempatkannya di portal Microsoft Azure. Di PowerShell, gunakan Get-AzVirtualNetworkGateway, dan cari properti bgpPeeringAddress. Di portal Microsoft Azure, pada halaman Konfigurasi Gateway, lihat di bawah properti Konfigurasi BGP ASN.

Jika router VPN lokal Anda menggunakan alamat IP APIPA (169.254.xx) sebagai alamat IP BGP, Anda harus menentukan satu atau beberapa alamat IP Azure APIPA BGP di gateway VPN Azure Anda. Azure VPN Gateway memilih alamat APIPA untuk digunakan dengan peer APIPA BGP lokal yang ditentukan di gateway jaringan lokal, atau alamat IP pribadi untuk peer BGP non-APIPA lokal. Untuk informasi selengkapnya, lihat Mengonfigurasi BGP.

Apa saja persyaratan untuk alamat IP serekan BGP pada perangkat VPN saya?

Alamat serekan BGP lokal Anda tidak boleh sama dengan alamat IP umum perangkat VPN Anda atau dari ruang alamat jaringan virtual gateway VPN. Gunakan alamat IP yang berbeda pada perangkat VPN untuk IP serekan BGP Anda. Ini bisa berupa alamat yang ditetapkan ke antarmuka loopback pada perangkat (baik alamat IP biasa atau alamat APIPA). Jika perangkat Anda menggunakan alamat APIPA untuk BGP, Anda harus menentukan satu atau beberapa alamat IP APIPA BGP di gateway VPN Azure, seperti yang dijelaskan dalam Mengonfigurasi BGP. Tentukan alamat ini di gateway jaringan lokal yang sesuai yang mewakili lokasi.

Apa yang harus saya tentukan sebagai awalan alamat saya untuk gateway jaringan lokal saat saya menggunakan BGP?

Penting

Ini adalah perubahan dari persyaratan yang didokumentasikan sebelumnya. Jika Anda menggunakan BGP untuk sambungan, biarkan bidang Ruang alamat kosong untuk sumber daya gateway jaringan lokal yang sesuai. Azure VPN Gateway menambahkan rute host secara internal ke IP peer BGP lokal melalui terowongan IPsec. Jangan tambahkan rute /32 di bidang Ruang alamat. Ini berlebihan dan jika Anda menggunakan alamat APIPA sebagai IP BGP perangkat VPN lokal, alamat tersebut tidak dapat ditambahkan ke bidang ini. Jika Anda menambahkan awalan lain di bidang Ruang alamat, awalan tersebut akan ditambahkan sebagai rute statis di gateway VPN Azure, selain rute yang dipelajari melalui BGP.

Dapatkah saya menggunakan ASN yang sama untuk jaringan VPN lokal dan jaringan virtual Azure?

Tidak, Anda harus menetapkan ASN yang berbeda antara jaringan lokal dan jaringan virtual Azure jika Anda menyambungkannya bersama-sama dengan BGP. Gateway VPN Azure memiliki ASN default 65515 yang ditetapkan, baik BGP diaktifkan atau tidak untuk konektivitas lintas lokal Anda. Anda dapat mengganti default ini dengan menetapkan ASN yang berbeda saat Anda membuat gateway VPN, atau Anda dapat mengubah ASN setelah gateway dibuat. Anda harus menetapkan ASN lokal Anda ke gateway jaringan lokal Azure yang sesuai.

Awalan alamat apa yang akan diberitahukan oleh gateway VPN Azure kepada saya?

Gateway memberitahukan rute berikut ke perangkat BGP lokal Anda:

- Awalan alamat jaringan virtual Anda.

- Alamat awalan untuk setiap gateway jaringan lokal yang terhubung ke gateway VPN Azure.

- Rute yang dipelajari dari sesi peering BGP lain yang terhubung ke gateway VPN Azure, kecuali untuk rute default atau rute yang tumpang tindih dengan awalan jaringan virtual apa pun.

Berapa banyak awalan yang dapat saya iklankan ke Azure VPN Gateway?

Azure VPN Gateway mendukung hingga 4000 gateway. Sesi BGP dihilangkan jika jumlah awalan melebihi batas.

Dapatkah saya mengiklankan rute default (0.0.0.0/0) ke gateway VPN Azure?

Ya. Perhatikan bahwa ini memaksa semua lalu lintas keluar jaringan virtual menuju situs lokal Anda. Ini juga mencegah VM jaringan virtual menerima komunikasi umum dari internet secara langsung, seperti RDP atau SSH dari internet ke VM.

Dapatkah saya memberitahukan awalan yang tepat sebagai awalan jaringan virtual saya?

Tidak, memberitahukan awalan yang sama dengan salah satu awalan alamat jaringan virtual Anda akan diblokir atau difilter oleh Azure. Namun, Anda dapat memberitahukan awalan yang merupakan superset dari apa yang Anda miliki di dalam jaringan virtual Anda.

Misalnya, jika jaringan virtual Anda menggunakan ruang alamat 10.0.0.0/16, Anda dapat memberitahukan 10.0.0.0/8. Tetapi Anda tidak dapat memberitahukan 10.0.0.0/16 atau 10.0.0.0/24.

Dapatkah saya menggunakan BGP dengan sambungan antar jaringan virtual?

Ya, Anda dapat menggunakan BGP untuk sambungan lintas lokasi dan sambungan antar jaringan virtual.

Bisakah saya menggabungkan sambungan BGP dengan non-BGP untuk gateway VPN Azure saya?

Ya, Anda dapat menggabungkan sambungan BGP dan non-BGP untuk gateway VPN Azure yang sama.

Apakah Azure VPN Gateway mendukung perutean transit BGP?

Ya, perutean transit BGP didukung, dengan pengecualian bahwa gateway VPN Azure tidak mengiklankan rute default ke rekan BGP lainnya. Untuk mengaktifkan perutean transit di beberapa gateway VPN Azure, Anda harus mengaktifkan BGP di semua sambungan perantara antara jaringan virtual. Untuk informasi lebih lanjut, lihat Tentang BGP.

Dapatkah saya memiliki lebih dari satu terowongan antara gateway VPN Azure dan jaringan lokal saya?

Ya, Anda dapat membuat lebih dari satu terowongan VPN situs-ke-situs (S2S) antara gateway VPN Azure dan jaringan lokal Anda. Perhatikan bahwa semua terowongan ini dihitung terhadap jumlah total terowongan untuk gateway VPN Azure Anda, dan Anda harus mengaktifkan BGP di kedua terowongan.

Misalnya, jika Anda memiliki dua terowongan redundan antara gateway VPN Azure dan salah satu jaringan lokal Anda, mereka menggunakan 2 terowongan dari total kuota untuk gateway VPN Azure Anda.

Bisakah saya memiliki beberapa terowongan antara dua jaringan virtual Azure dengan BGP?

Ya, tetapi setidaknya salah satu gateway jaringan virtual harus dalam konfigurasi aktif-aktif.

Bisakah saya menggunakan BGP untuk S2S VPN dalam konfigurasi koeksistensi Azure ExpressRoute dan S2S VPN?

Ya.

Apa yang harus saya tambahkan ke perangkat VPN lokal saya untuk sesi peering BGP?

Menambahkan rute host alamat IP rekan Azure BGP di perangkat VPN Anda. Rute ini menunjuk ke terowongan IPsec S2S VPN. Misalnya, jika IP peer Azure VPN adalah 10.12.255.30, Anda menambahkan rute host untuk 10.12.255.30 dengan antarmuka hop berikutnya dari antarmuka terowongan IPsec yang cocok pada perangkat VPN Anda.

Apakah gateway jaringan virtual mendukung BFD untuk koneksi S2S dengan BGP?

Nomor. Deteksi Penerusan Dua arah (BFD, Bidirectional Forwarding Detection) adalah protokol yang dapat Anda gunakan dengan BGP untuk mendeteksi waktu henti yang lebih cepat dibandingkan dengan menggunakan "keepalives" BGP standar. BFD menggunakan timer subdetik yang didesain untuk berfungsi di lingkungan LAN, tetapi tidak di seluruh internet publik atau koneksi Jaringan Area Lebar.

Untuk koneksi melalui internet umum, menunda atau bahkan menjatuhkan paket tertentu bukanlah hal yang aneh, jadi memperkenalkan pengatur waktu yang agresif ini dapat menambah ketidakstabilan. Ketidakstabilan ini dapat menyebabkan rute diredam oleh BGP. Sebagai alternatif, Anda dapat mengonfigurasi perangkat lokal Anda dengan timer yang lebih rendah dari default, interval "keepalive" 60 detik, dan timer tahan 180 detik. Ini menghasilkan waktu konvergensi yang lebih cepat. Namun, timer di bawah interval "keepalive" default 60 detik atau di bawah timer penahanan default 180 detik tidak dapat diandalkan. Disarankan untuk menjaga timer pada atau di atas nilai default.

Apakah gateway VPN Azure memulai sesi atau sambungan peering BGP?

Gateway memulai sesi peering BGP ke alamat IP serekan BGP lokal yang ditentukan dalam sumber daya gateway jaringan lokal menggunakan alamat IP privat di gateway VPN. Ini terlepas dari apakah alamat IP BGP lokal berada dalam rentang APIPA atau alamat IP privat biasa. Jika perangkat VPN lokal Anda menggunakan alamat APIPA sebagai IP BGP, Anda perlu mengonfigurasi speaker BGP untuk memulai sambungan.

Dapatkah saya mengonfigurasi penerowongan paksa?

Ya. Lihat Mengonfigurasikan penerowongan paksa.

NAT

Apakah NAT didukung di semua SKU Azure VPN Gateway?

NAT didukung pada VpnGw2~5 dan VpnGw2AZ~5AZ.

Dapatkah saya menggunakan NAT pada koneksi VNet-ke-VNet atau P2S?

Tidak.

Berapa banyak aturan NAT yang dapat saya gunakan pada gateway VPN?

Anda dapat membuat hingga 100 aturan NAT (gabungan aturan Ingress dan Egress) di gateway VPN.

Dapatkah saya menggunakan / dalam nama aturan NAT?

Tidak. Anda akan menerima kesalahan.

Apakah NAT disebarkan ke semua koneksi di gateway VPN?

NAT disebarkan pada koneksi dengan aturan NAT. Jika koneksi tidak memiliki aturan NAT, NAT tidak akan berpengaruh pada koneksi tersebut. Pada gateway VPN yang sama, Anda dapat memiliki beberapa koneksi dengan NAT, dan koneksi lain tanpa NAT bekerja sama.

Jenis NAT apa yang didukung di gateway VPN Azure?

Hanya NAT 1:1 statik dan NAT Dinamis yang didukung. NAT64 TIDAK didukung.

Apakah NAT berfungsi pada gateway VPN aktif-aktif?

Ya. NAT bekerja pada gateway VPN aktif-aktif dan aktif-siaga. Setiap aturan NAT diterapkan ke satu instans gateway VPN. Di gateway aktif-aktif, buat aturan NAT terpisah untuk setiap instans gateway melalui bidang "ID konfigurasi IP".

Apakah NAT bekerja dengan koneksi BGP?

Ya, Anda dapat menggunakan BGP dengan NAT. Berikut adalah beberapa pertimbangan penting:

Pilih Aktifkan Terjemahan Rute BGP pada halaman konfigurasi Aturan NAT untuk memastikan rute yang dipelajari dan rute yang diiklankan diterjemahkan ke awalan alamat pasca-NAT (Pemetaan Eksternal) berdasarkan aturan NAT yang terkait dengan koneksi. Anda perlu memastikan router BGP lokal mengiklankan awalan yang tepat seperti yang ditentukan dalam aturan IngressSNAT.

Jika router VPN lokal menggunakan alamat non-APIPA reguler dan bertabrakan dengan ruang alamat jaringan virtual atau ruang jaringan lokal lainnya, pastikan aturan IngressSNAT akan menerjemahkan IP rekan BGP ke alamat unik yang tidak tumpang tindih dan menempatkan alamat pasca-NAT di bidang alamat IP serekan BGP dari gateway jaringan lokal.

NAT tidak didukung dengan alamat BGP APIPA.

Apakah saya perlu membuat aturan DNAT yang cocok untuk aturan SNAT?

Nomor. Aturan SNAT tunggal mendefinisikan terjemahan untuk keduanya arah jaringan tertentu:

Aturan IngressSNAT menentukan terjemahan alamat IP sumber yang datang ke gateway VPN Azure dari jaringan lokal. Ini juga menangani terjemahan alamat IP tujuan yang berangkat dari jaringan virtual ke jaringan lokal yang sama.

Aturan EgressSNAT menentukan terjemahan alamat IP sumber jaringan virtual yang meninggalkan gateway AZURE VPN ke jaringan lokal. Ini juga menangani terjemahan alamat IP tujuan untuk paket yang masuk ke jaringan virtual melalui koneksi tersebut dengan aturan EgressSNAT.

Dalam kedua kasus tersebut, tidak ada aturan DNAT yang diperlukan.

Apa yang harus saya lakukan jika VNet atau ruang alamat gateway jaringan lokal saya memiliki dua atau lebih awalan? Bisakah saya menerapkan NAT ke semuanya? Atau hanya sebagian saja?

Anda perlu membuat satu aturan NAT untuk setiap awalan yang Anda perlukan untuk NAT karena setiap aturan NAT hanya dapat menyertakan satu awalan alamat untuk NAT. Misalnya, jika ruang alamat gateway jaringan lokal terdiri dari 10.0.1.0/24 dan 10.0.2.0/25, Anda dapat membuat dua aturan seperti yang ditunjukkan di bawah ini:

- Aturan IngressSNAT 1: Memetakan 10.0.1.0/24 hingga 100.0.1.0/24

- Aturan IngressSNAT 2: Memetakan 10.0.2.0/25 hingga 100.0.2.0/25

Kedua aturan harus cocok dengan panjang prefiks dari awalan alamat yang sesuai. Hal yang sama berlaku untuk aturan EgressSNAT untuk ruang alamat jaringan virtual.

Penting

Jika Anda hanya menautkan satu aturan ke koneksi di atas, ruang alamat lainnya TIDAK akan diterjemahkan.

Rentang IP apa yang dapat saya gunakan untuk Pemetaan Eksternal?

Anda dapat menggunakan rentang IP yang sesuai yang Anda inginkan untuk Pemetaan Eksternal, termasuk IP publik dan privat.

Dapatkah saya menggunakan aturan EgressSNAT yang berbeda untuk menerjemahkan ruang alamat VNet saya ke awalan yang berbeda ke jaringan lokal yang berbeda?

Ya, Anda dapat membuat beberapa aturan EgressSNAT untuk ruang alamat VNet yang sama, dan menerapkan aturan EgressSNAT ke koneksi yang berbeda.

Bisakah saya menggunakan aturan IngressSNAT yang sama pada koneksi yang berbeda?

Ya, ini biasanya digunakan saat koneksi untuk jaringan lokal yang sama untuk menyediakan redundansi. Anda tidak dapat menggunakan aturan Ingress yang sama jika koneksi untuk jaringan lokal yang berbeda.

Apakah saya memerlukan aturan Ingress dan Egress pada koneksi NAT?

Anda memerlukan aturan Ingress dan Egress pada koneksi yang sama ketika ruang alamat jaringan lokal tumpang tindih dengan ruang alamat jaringan virtual. Jika ruang alamat jaringan virtual unik di antara semua jaringan yang terhubung, Anda tidak memerlukan aturan EgressSNAT pada koneksi tersebut. Anda dapat menggunakan aturan Ingress untuk menghindari tumpang tindih alamat di antara jaringan lokal.

Apa yang harus saya pilih sebagai "ID konfigurasi IP"?

"ID konfigurasi IP" hanyalah nama dari objek konfigurasi IP yang Anda inginkan untuk digunakan oleh aturan NAT. Dengan pengaturan ini, Anda hanya memilih alamat IP publik gateway mana yang berlaku untuk aturan NAT. Jika Anda belum menentukan nama kustom apa pun pada waktu pembuatan gateway, alamat IP utama gateway ditetapkan ke IPconfiguration "default", dan IP sekunder ditetapkan ke IPconfiguration "activeActive".

Konektivitas lintas lokasi dan VM

Jika komputer virtual saya berada di jaringan virtual dan saya memiliki koneksi lintas lokasi, bagaimana cara agar saya tersambung ke VM?

Anda memiliki beberapa opsi. Jika Anda telah mengaktifkan RDP untuk VM, Anda dapat tersambung ke komputer virtual dengan menggunakan alamat IP privat. Dalam hal ini, Anda akan menentukan alamat IP privat dan port yang ingin Anda sambungkan (biasanya 3389). Anda harus mengonfigurasi port pada komputer virtual Anda untuk lalu lintas tersebut.

Anda juga dapat tersambung ke komputer virtual Anda dengan alamat IP privat dari komputer virtual lain yang terletak di jaringan virtual yang sama. Anda tidak dapat menggunakan RDP ke komputer virtual Anda dengan menggunakan alamat IP privat jika Anda tersambung dari lokasi di luar jaringan virtual Anda. Misalnya, jika Anda memiliki jaringan virtual titik-ke-situs yang dikonfigurasi dan Anda tidak membuat koneksi dari komputer, Anda tidak dapat tersambung ke komputer virtual dengan alamat IP privat.

Jika komputer virtual saya berada di jaringan virtual dengan konektivitas lintas lokasi, apakah semua lalu lintas dari VM saya melalui koneksi tersebut?

Nomor. Hanya lalu lintas yang memiliki IP tujuan yang termuat dalam jaringan virtual rentang alamat IP Jaringan Lokal yang Anda tentukan yang akan melalui gateway jaringan virtual. Lalu lintas memiliki IP tujuan yang terletak di dalam jaringan virtual tetap berada di dalam jaringan virtual. Lalu lintas lain dikirim melalui penyeimbang muatan ke jaringan publik, atau jika penerowongan paksa digunakan, dikirim melalui Azure VPN gateway.

Bagaimana cara pemecahan masalah koneksi RDP ke VM

Jika Anda mengalami masalah saat menyambungkan ke komputer virtual melalui koneksi VPN Anda, periksa item berikut:

- Pastikan sambungan VPN Anda aktif.

- Verifikasi bahwa Anda menyambungkan ke alamat IP private untuk VM itu.

- Jika Anda dapat tersambung ke VM menggunakan alamat IP pribadi, tetapi bukan nama komputer, pastikan Anda telah mengonfigurasi DNS dengan benar. Untuk informasi selengkapnya tentang cara kerja resolusi nama untuk VM, lihat Resolusi Nama untuk VM.

Saat Anda tersambung melalui Titik ke Situs, periksa item tambahan berikut:

- Gunakan 'ipconfig' untuk memeriksa alamat IPv4 yang ditetapkan ke adaptor Ethernet di komputer yang Anda sambungkan. Jika alamat IP berada dalam rentang alamat jaringan virtual yang Anda sambungkan, atau dalam rentang alamat VPNClientAddressPool Anda, ini disebut sebagai ruang alamat yang tumpang tindih. Ketika ruang alamat Anda tumpang tindih semacam ini, lalu lintas jaringan tidak mencapai Azure, ruang alamat Anda tetap berada di jaringan lokal.

- Verifikasi bahwa paket konfigurasi klien VPN dihasilkan setelah alamat IP server DNS ditentukan untuk jaringan virtual. Jika Anda memperbarui alamat IP server DNS, hasilkan dan instal paket konfigurasi klien VPN baru.

Untuk informasi selengkapnya tentang pemecahan masalah koneksi RDP, lihat Memecahkan masalah sambungan Desktop Jauh ke VM.

Pemeliharaan gateway yang dikontrol pelanggan

Layanan mana yang disertakan dalam cakupan Konfigurasi Pemeliharaan Gateway Jaringan?

Cakupan Gateway Jaringan menyertakan sumber daya gateway di layanan Jaringan. Ada empat jenis sumber daya dalam cakupan Gateway Jaringan:

- Gateway jaringan virtual di layanan ExpressRoute.

- Gateway jaringan virtual di layanan VPN Gateway.

- Gateway VPN (Situs-ke-Situs) di layanan Virtual WAN.

- Gateway ExpressRoute di layanan Virtual WAN.

Pemeliharaan mana yang didukung atau tidak didukung oleh pemeliharaan yang dikontrol pelanggan?