Apa itu Azure Web Application Firewall di Azure Application Gateway?

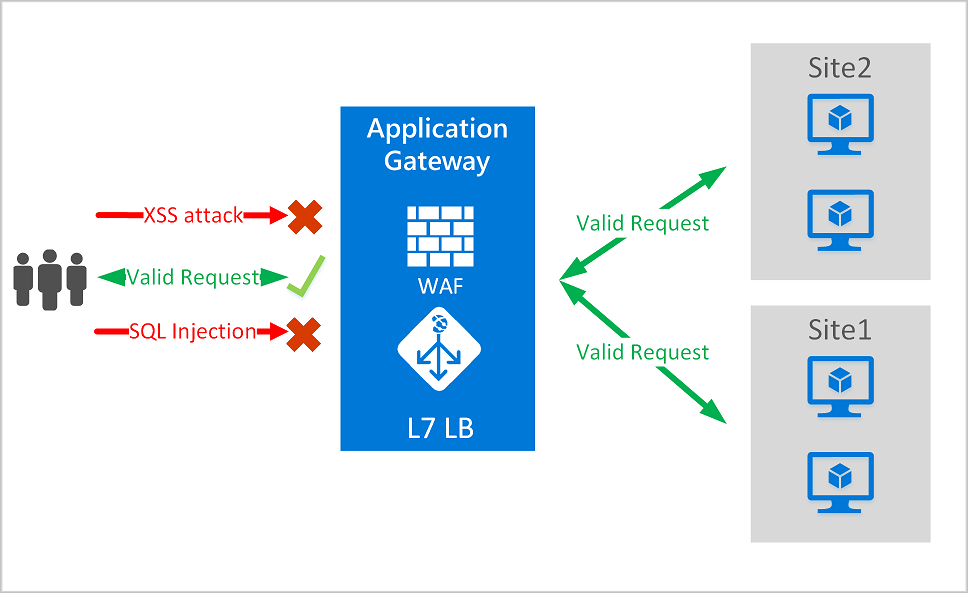

Azure Web Application Firewall (WAF) di Azure Application Gateway secara aktif melindungi aplikasi web Anda dari eksploitasi dan kerentanan umum. Karena aplikasi web menjadi target yang lebih sering untuk serangan berbahaya, serangan ini sering mengeksploitasi kerentanan terkenal seperti injeksi SQL dan pembuatan skrip lintas situs.

WAF di Application Gateway didasarkan pada Seperangkat Aturan Inti (CRS) dari Proyek Keamanan Aplikasi Web Terbuka (OWASP).

Semua fitur WAF berikut ada di dalam kebijakan WAF. Anda bisa membuat beberapa kebijakan, dan kebijakan tersebut dapat dikaitkan dengan Application Gateway, ke pendengar individual, atau ke aturan perutean berbasis jalur pada Application Gateway. Dengan cara ini, Anda dapat memiliki kebijakan terpisah untuk setiap situs di belakang Application Gateway Jika diperlukan. Untuk informasi selengkapnya tentang Kebijakan WAF, lihat Membuat Kebijakan WAF.

Catatan

Application Gateway memiliki dua versi sku WAF: Application Gateway WAF_v1 dan Application Gateway WAF_v2. Asosiasi kebijakan WAF hanya didukung untuk sku Application Gateway WAF_v2.

Application Gateway beroperasi sebagai pengontrol pengiriman aplikasi (ADC). Ini menawarkan Transport Layer Security (TLS), sebelumnya dikenal sebagai Secure Sockets Layer (SSL), penghentian, afinitas sesi berbasis cookie, distribusi beban round-robin, perutean berbasis konten, kemampuan untuk meng-host beberapa situs web, dan peningkatan keamanan.

Application Gateway meningkatkan keamanan melalui manajemen kebijakan TLS dan dukungan TLS end-to-end. Dengan mengintegrasikan WAF ke Dalam Application Gateway, waF akan memperkuat keamanan aplikasi. Kombinasi ini secara aktif mempertahankan aplikasi web Anda dari kerentanan umum dan menawarkan lokasi yang mudah dikelola secara terpusat dan mudah dikonfigurasi.

Keuntungan

Bagian ini menjelaskan manfaat inti yang diberikan WAF pada Application Gateway.

Proteksi

Lindungi aplikasi web Anda dari kerentanan web dan serangan tanpa modifikasi ke kode back-end.

Lindungi beberapa aplikasi web secara bersamaan. Instans Application Gateway dapat meng-host hingga situs web 40 yang dilindungi oleh firewall aplikasi web.

Buat kebijakan WAF kustom untuk situs yang berbeda di belakang WAF yang sama.

Lindungi aplikasi web Anda dari bot berbahaya dengan seperangkat aturan Reputasi IP.

Lindungi aplikasi Anda dari serangan DDoS. Untuk informasi selengkapnya, lihat Perlindungan DDoS Aplikasi.

Pemantauan

Pantau serangan terhadap aplikasi web Anda dengan menggunakan log WAF real-time. Log terintegrasi dengan Azure Monitor untuk melacak peringatan WAF dan dengan mudah memantau tren.

WAF Application Gateway terintegrasi dengan Pertahanan Microsoft untuk Cloud. Pertahanan untuk Cloud menyediakan tampilan sentral dari keadaan keamanan semua sumber daya Azure, hybrid, dan multi-cloud Anda.

Penyesuaian

Sesuaikan aturan WAF dan grup aturan agar sesuai dengan persyaratan aplikasi Anda dan hilangkan positif palsu.

Mengaitkan Kebijakan WAF untuk setiap situs di belakang WAF Anda untuk memungkinkan konfigurasi khusus situs

Buat aturan kustom agar sesuai dengan kebutuhan aplikasi Anda

Fitur

- Perlindungan injeksi SQL.

- Perlindungan scripting lintas situs.

- Perlindungan terhadap serangan web umum lainnya, seperti injeksi perintah, penyelundupan permintaan HTTP, pemisahan respons HTTP, dan penyertaan file jarak jauh.

- Perlindungan terhadap pelanggaran protokol HTTP.

- Perlindungan terhadap anomali protokol HTTP, seperti agen pengguna host yang hilang dan menerima header.

- Perlindungan terhadap crawler dan pemindai.

- Deteksi kesalahan konfigurasi aplikasi umum (misalnya, Apache dan IIS).

- Batas ukuran permintaan yang dapat dikonfigurasi dengan batas bawah dan atas.

- Daftar pengecualian memungkinkan Anda menghilangkan atribut permintaan tertentu dari evaluasi WAF. Contoh umumnya adalah token yang dimasukkan Direktori Aktif yang digunakan untuk autentikasi atau bidang kata sandi.

- Buat aturan kustom agar sesuai dengan kebutuhan tertentu aplikasi Anda.

- Lalu lintas geo-filter untuk memungkinkan atau memblokir negara/wilayah tertentu agar tidak mendapatkan akses ke aplikasi Anda.

- Lindungi aplikasi Anda dari bot dengan aturan mitigasi bot.

- Memeriksa JSON dan XML dalam isi permintaan

Kebijakan dan aturan WAF

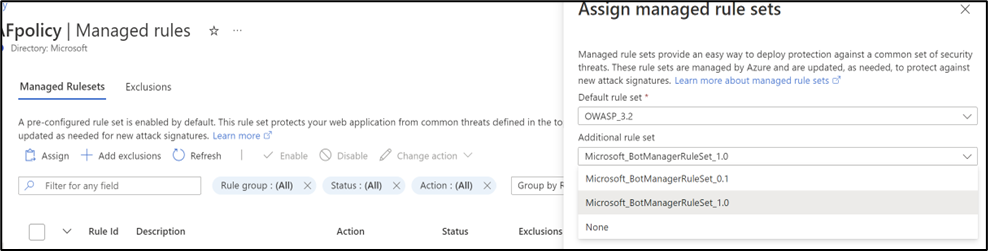

Untuk mengaktifkan Firewall Aplikasi Web pada Application Gateway, Anda harus membuat kebijakan WAF. Kebijakan ini adalah tempat semua aturan terkelola, aturan kustom, pengecualian, dan penyesuaian lainnya seperti batas unggahan file ada.

Anda dapat mengonfigurasi kebijakan WAF dan mengaitkan kebijakan tersebut ke satu atau beberapa gateway aplikasi untuk perlindungan. Kebijakan WAF terdiri dari dua jenis aturan keamanan:

Aturan kustom yang bisa Anda buat

Seperangkat aturan terkelola yang merupakan kumpulan aturan yang telah dikonfigurasi sebelumnya yang dikelola Azure

Ketika keduanya tersedia, aturan kustom diproses sebelum memproses aturan dalam seperangkat aturan terkelola. Aturan dibuat dari kondisi pencocokan, prioritas, dan tindakan. Tipe tindakan yang didukung adalah: ALLOW, BLOCK, dan LOG. Anda dapat membuat kebijakan yang dikustomisasi secara keseluruhan untuk memenuhi persyaratan perlindungan aplikasi spesifik Anda dengan menggabungkan aturan terkelola dan aturan kustom.

Aturan dalam kebijakan diproses dalam urutan prioritas. Prioritas adalah bilangan bulat unik yang menentukan urutan aturan untuk diproses. Nilai bilangan bulat yang lebih kecil menunjukkan prioritas yang lebih tinggi dan aturan tersebut dievaluasi lebih dulu daripada aturan dengan nilai bilangan bulat yang lebih tinggi. Setelah aturan dicocokkan, tindakan yang sesuai yang ditentukan dalam aturan diterapkan ke permintaan. Setelah kecocokan seperti itu diproses, aturan dengan prioritas yang lebih rendah tidak diproses lebih lanjut.

Aplikasi web yang disampaikan oleh Application Gateway dapat memiliki kebijakan WAF yang terkait dengannya di tingkat global, pada tingkat per situs, atau pada tingkat per-URI.

Kumpulan aturan inti

Application Gateway mendukung beberapa rangkaian aturan, termasuk CRS 3.2, CRS 3.1, dan CRS 3.0. Aturan ini melindungi aplikasi web Anda dari aktivitas berbahaya.

Untuk informasi selengkapnya, lihat Grup aturan dan aturan CRS firewall aplikasi Web.

Aturan kustom

Application Gateway juga mendukung aturan kustom. Dengan aturan khusus, Anda dapat membuat aturan Sendiri, yang dievaluasi untuk setiap permintaan yang melewati WAF. Aturan ini memiliki prioritas yang lebih tinggi daripada aturan lainnya dalam kumpulan aturan terkelola. Jika seperangkat kondisi terpenuhi, tindakan diambil untuk mengizinkan atau memblokir.

Operator geomatch kini tersedia untuk aturan kustom. lihat aturan kustom geomatch untuk informasi selengkapnya.

Untuk informasi selengkapnya tentang aturan kustom, lihat Aturan Kustom untuk Application Gateway.

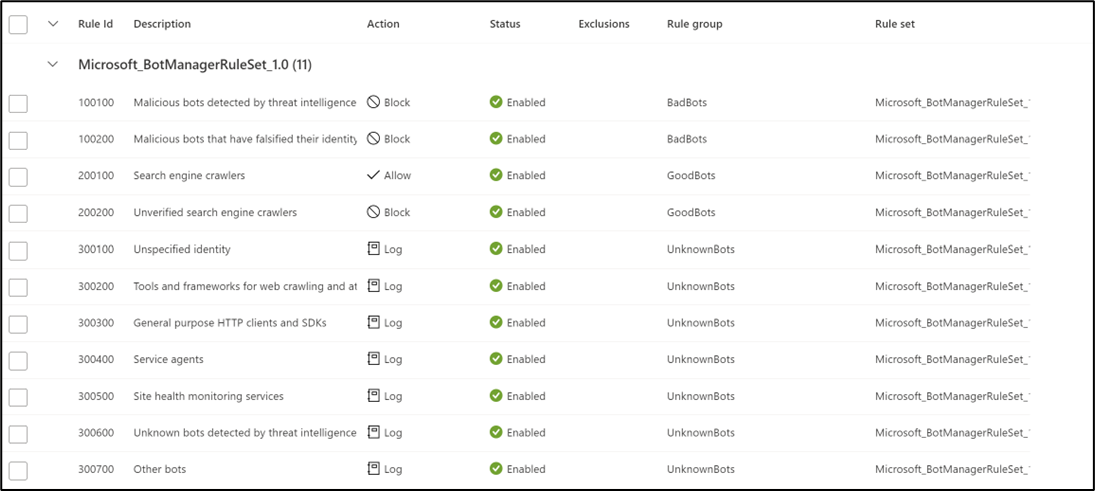

Seperangkat aturan perlindungan Bot

Anda dapat mengaktifkan seperangkat aturan perlindungan bot terkelola untuk mengambil tindakan kustom atas permintaan dari semua kategori bot.

Tiga kategori bot didukung:

Buruk

Bot buruk termasuk bot dari alamat IP berbahaya dan bot yang memalsukan identitas mereka. Bot buruk dengan IP berbahaya bersumber dari Indikator IP kompromi umpan Inteligensi Ancaman Microsoft yang tinggi.

Bagus

Bot yang baik termasuk mesin pencari yang divalidasi seperti Googlebot, bingbot, dan agen pengguna tepercaya lainnya.

Tidak diketahui

Bot yang tidak diketahui diklasifikasikan melalui agen pengguna yang diterbitkan tanpa validasi lebih lanjut. Misalnya, penganalisis pasar, pengambilan umpan, dan agen pengumpulan data. Bot yang tidak diketahui juga menyertakan alamat IP berbahaya yang bersumber dari Indikator IP keyakinan menengah umpan Inteligensi Ancaman Microsoft dari Kompromi.

Platform WAF secara aktif mengelola dan memperbarui tanda tangan bot secara dinamis.

Anda dapat menetapkan Microsoft_BotManagerRuleSet_1.0 dengan menggunakan opsi Tetapkan di bawah Aturan Terkelola:

Saat perlindungan Bot diaktifkan, bot memblokir, mengizinkan, atau mencatat permintaan masuk yang cocok dengan aturan bot berdasarkan tindakan yang telah Anda konfigurasi. Ini memblokir bot berbahaya, memungkinkan perayap mesin pencari terverifikasi, memblokir perayap mesin pencari yang tidak diketahui, dan mencatat bot yang tidak diketahui secara default. Anda memiliki opsi untuk mengatur tindakan kustom untuk memblokir, mengizinkan, atau mencatat berbagai jenis bot.

Anda dapat mengakses log WAF dari akun penyimpanan, pusat aktivitas, analitik log, atau mengirim log ke solusi mitra.

Mode WAF

Application Gateway WAF dapat dikonfigurasi untuk berjalan dalam dua mode berikut:

- Mode deteksi: Memantau dan mencatat semua peringatan ancaman. Anda mengaktifkan diagnostik pengelogan untuk Application Gateway di bagian Diagnostik. Anda juga harus memastikan bahwa log WAF dipilih dan diaktifkan. Firewall aplikasi web tidak memblokir permintaan masuk saat beroperasi dalam mode Deteksi.

- Mode pencegahan: Memblokir gangguan dan serangan yang dideteksi aturan. Penyerang menerima pengecualian "403 akses tidak sah", dan koneksi ditutup. Mode pencegahan mencatat serangan semacam itu di log WAF.

Catatan

Disarankan agar Anda menjalankan WAF yang baru diterapkan dalam mode Deteksi untuk waktu yang singkat di lingkungan produksi. Ini memberikan kesempatan untuk mendapatkan log firewall dan memperbarui pengecualian atau aturan kustom sebelum transisi ke mode Pencegahan. Ini dapat membantu mengurangi terjadinya lalu lintas yang diblokir secara tak terduga.

Mesin WAF

Mesin firewall aplikasi web (WAF) Azure adalah komponen yang memeriksa lalu lintas dan menentukan apakah permintaan menyertakan tanda tangan yang mewakili potensi serangan. Jika Anda menggunakan CRS 3.2 atau yang lebih baru, WAF Anda akan menjalankan mesin WAF baru, yang memberi Anda performa yang lebih tinggi dan serangkaian fitur yang ditingkatkan. Jika Anda menggunakan CRS versi yang lebih lama, WAF Anda akan berjalan pada mesin yang lebih lama. Fitur baru hanya tersedia di mesin Azure WAF baru.

Tindakan WAF

Anda dapat memilih tindakan mana yang dijalankan saat permintaan cocok dengan kondisi aturan. Tindakan berikut ini didukung:

- Izinkan: Permintaan melalui WAF dan diteruskan ke back-end. Tidak ada aturan prioritas lebih rendah yang dapat memblokir permintaan ini. Izinkan tindakan hanya berlaku untuk seperangkat aturan Bot Manager, dan tidak berlaku untuk Seperangkat Aturan Inti.

- Blokir: Permintaan diblokir dan WAF mengirimkan respons kepada klien tanpa meneruskan permintaan ke ujung belakang.

- Log: Permintaan dicatat dalam log WAF dan WAF melanjutkan mengevaluasi aturan prioritas yang lebih rendah.

- Skor anomali: Ini adalah tindakan default untuk set aturan CRS di mana skor anomali total bertahap ketika aturan dengan tindakan ini cocok. Penilaian anomali tidak berlaku untuk kumpulan aturan Bot Manager.

Mode Penilaian Anomali

OWASP memiliki dua mode untuk memutuskan apakah akan memblokir lalu lintas: Mode tradisional dan mode Skor Anomali.

Dalam mode Tradisional, lalu lintas yang cocok dengan aturan apa pun dianggap independen dari kecocokan aturan lainnya. Mode ini mudah dimengerti. Tetapi kurangnya informasi tentang berapa banyak aturan yang cocok dengan permintaan tertentu adalah batasan. Jadi, mode Anomali Scoring diperkenalkan. Ini adalah default untuk OWASP 3. x.

Dalam mode Pengaturan Skor Anomali, lalu lintas yang cocok dengan aturan apa pun tidak segera diblokir saat firewall berada dalam mode Pencegahan. Aturan memiliki tingkat keparahan tertentu: Kritis, Kesalahan, Peringatan, atau Pemberitahuan. Tingkat keparahan itu mempengaruhi nilai numerik untuk permintaan, yang disebut Skor Anomali. Misalnya, satu kecocokan aturan Peringatan berkontribusi 3 pada skor. Satu kecocokan aturan kritis berkontribusi 5.

| Tingkat keparahan | Value |

|---|---|

| Kritis | 5 |

| Error | 4 |

| Peringatan | 3 |

| Pemberitahuan | 2 |

Ada ambang batas 5 untuk Skor Anomali guna memblokir lalu lintas. Jadi, kecocokan aturan Kritis tunggal sudah cukup bagi Application Gateway WAF untuk memblokir permintaan, bahkan dalam mode Pencegahan. Namun satu kecocokan aturan Peringatan hanya meningkatkan Skor Anomali sebesar 3, yang tidak cukup dengan sendirinya untuk memblokir lalu lintas.

Catatan

Pesan yang dicatat saat aturan WAF cocok dengan lalu lintas menyertakan nilai tindakan "Cocok." Jika skor anomali total dari semua aturan yang cocok adalah 5 atau lebih besar, dan kebijakan WAF berjalan dalam mode Pencegahan, permintaan akan memicu aturan anomali wajib dengan nilai tindakan "Diblokir" dan permintaan akan dihentikan. Namun, jika kebijakan WAF berjalan dalam mode Deteksi, permintaan akan memicu nilai tindakan "Terdeteksi" dan permintaan akan dicatat dan diteruskan ke backend. Untuk informasi selengkapnya, lihat Memecahkan Masalah Firewall Aplikasi Web (WAF) untuk Azure Application Gateway.

Konfigurasi

Anda dapat mengonfigurasi dan menyebarkan semua jenis aturan WAF menggunakan portal Azure, API REST, templat Azure Resource Manager, dan Azure PowerShell. Anda juga dapat mengonfigurasi dan mengelola kebijakan Azure WAF dalam skala besar menggunakan integrasi Firewall Manager (pratinjau). Untuk informasi selengkapnya, lihat Menggunakan Azure Firewall Manager untuk mengelola kebijakan Web Application Firewall (pratinjau).

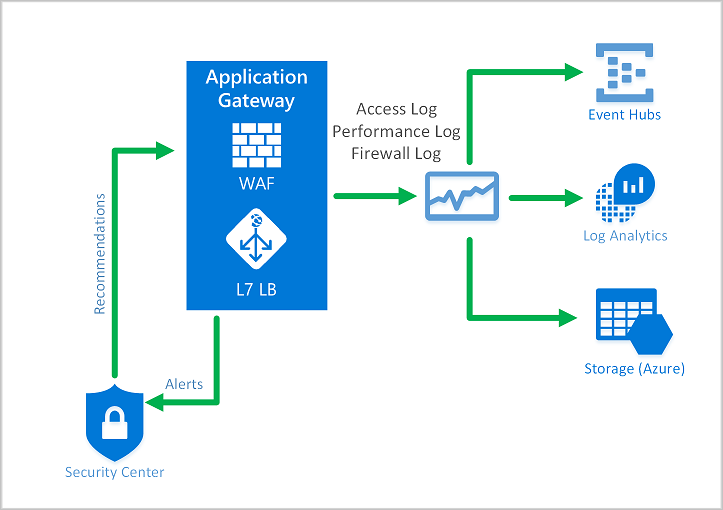

Pemantauan WAF

Penting untuk memantau kesehatan gateway aplikasi Anda. Anda dapat mendukung ini dengan mengintegrasikan WAF Anda dan aplikasi yang dilindunginya dengan log Microsoft Defender untuk Cloud, Azure Monitor, dan Azure Monitor.

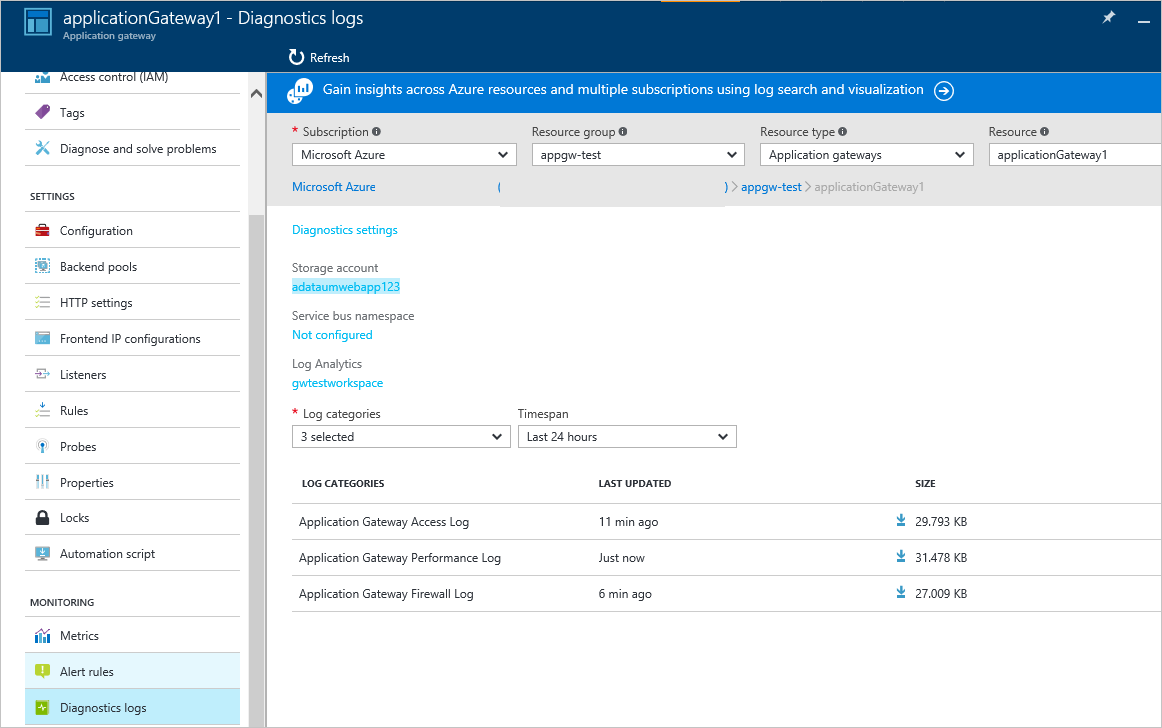

Azure Monitor

Log Application Gateway terintegrasi dengan diagnostik Azure Monitor. Ini memungkinkan Anda melacak informasi diagnostik, termasuk peringatan dan log WAF. Anda dapat mengakses kapabilitas ini pada tab Diagnostik di sumber daya Gateway Aplikasi di portal atau langsung melalui Azure Monitor. Untuk mempelajari selengkapnya tentang mengaktifkan log, lihat Diagnostik Application Gateway.

Microsoft Defender untuk Cloud

Pertahanan untuk Cloud membantu Anda mencegah, mendeteksi, dan merespons ancaman. Ini memberikan peningkatan visibilitas ke dalam dan kontrol atas keamanan sumber daya Azure Anda. Application Gateway terintegrasi dengan Pertahanan untuk Cloud. Pertahanan untuk Cloud memindai lingkungan Anda untuk mendeteksi aplikasi web yang tidak terlindungi. Ini dapat merekomendasikan Application Gateway WAF untuk melindungi sumber daya yang rentan ini. Anda membuat firewall langsung dari Pertahanan untuk Cloud. Instans WAF ini terintegrasi dengan Pertahanan untuk Cloud. Mereka mengirimkan peringatan dan informasi kesehatan ke Pertahanan untuk Cloud untuk pelaporan.

Microsoft Sentinel

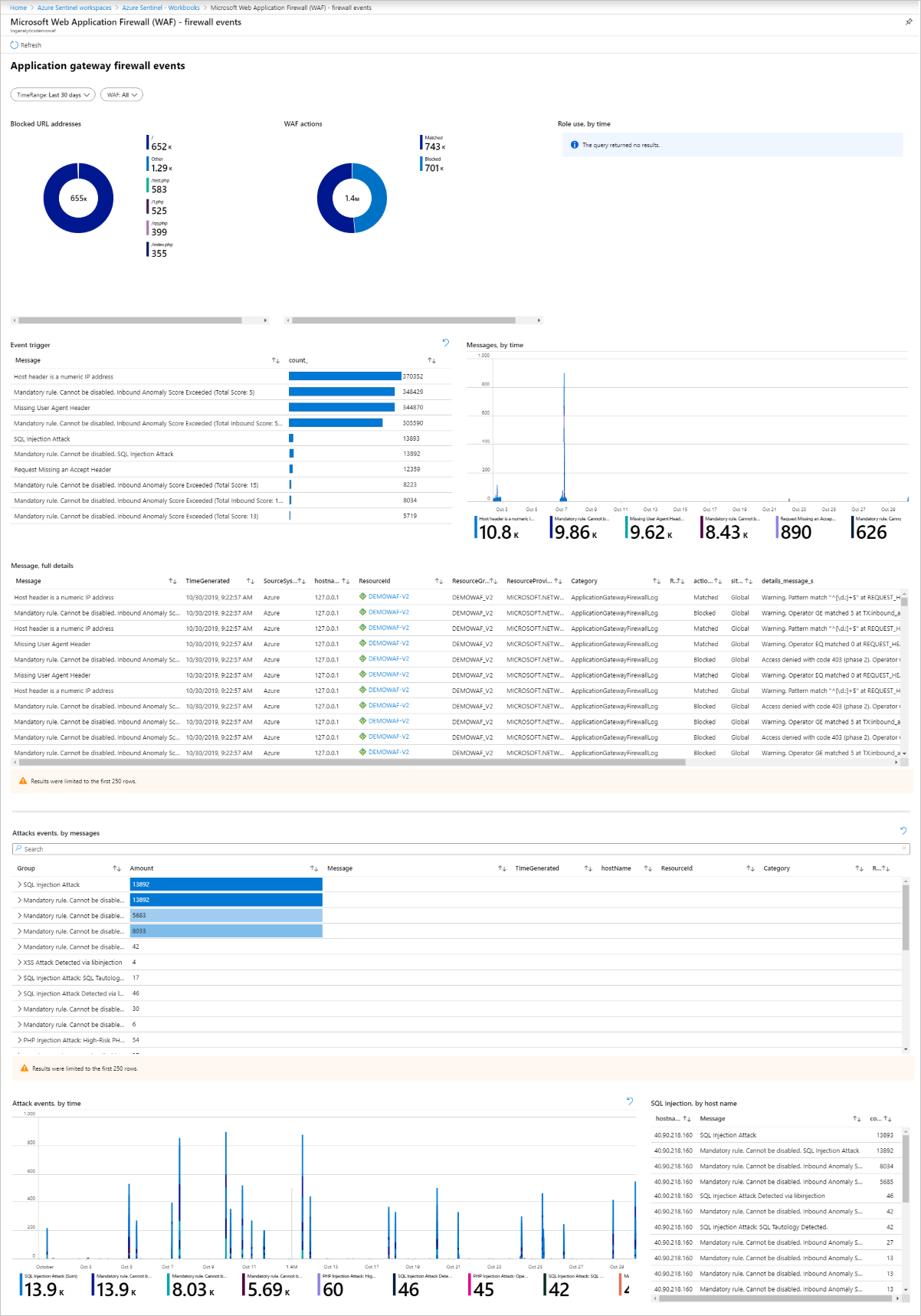

Microsoft Sentinel adalah solusi manajemen peristiwa informasi keamanan (SIEM) dan respons otomatis orkestrasi keamanan (SOAR) yang dapat diskalakan, berbasis cloud,. Microsoft Sentinel memberikan analitik keamanan cerdas dan inteligensi ancaman di seluruh perusahaan, menyediakan solusi tunggal untuk deteksi peringatan, visibilitas ancaman, perburuan proaktif, dan respons ancaman.

Dengan buku kerja peristiwa firewall Azure WAF bawaan, Anda bisa mendapatkan ringkasan peristiwa keamanan di WAF Anda. Ini termasuk peristiwa, aturan yang cocok dan diblokir, dan semua hal lain yang masuk ke log firewall. Informasi selengkapnya tentang pengelogan mengikuti.

Azure Monitor Workbook untuk WAF

Buku kerja ini memungkinkan visualisasi kustom peristiwa WAF yang relevan dengan keamanan di beberapa panel yang dapat difilter. Ini berfungsi dengan semua jenis WAF, termasuk Application Gateway, Front Door, dan CDN, dan dapat difilter berdasarkan jenis WAF atau instans WAF tertentu. Impor melalui Templat ARM atau Templat Galeri. Untuk menggunakan buku kerja ini, lihat Buku Kerja WAF.

Pencatatan

Application Gateway WAF menyediakan pelaporan terperinci tentang setiap ancaman yang dideteksinya. Pembuatan log terintegrasi dengan log Diagnostik Azure. Peringatan direkam dalam format .json. Log ini dapat diintegrasikan dengan log Azure Monitor.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "52.161.109.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/1496a758-b2ff-43ef-b738-8e9eb5161a86/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Harga SKU Application Gateway WAF

Model harga berbeda untuk SKU WAF_v1 WAF_v2 SKU. Lihat halaman harga Application Gateway untuk mempelajari selengkapnya.

Yang baru

Untuk mempelajari apa yang baru dengan Azure Web Application Firewall, lihat Perbarui Azure.

Langkah berikutnya

- Pelajari selengkapnya tentang aturan yang dikelola WAF

- Pelajari selengkapnya tentang Aturan Kustom

- Pelajari tentang Firewall Aplikasi Web di Azure Front Door

- Pelajari selengkapnya tentang keamanan jaringan Azure