Mengatur aplikasi yang ditemukan menggunakan Microsoft Defender untuk Titik Akhir

Integrasi Microsoft Defender untuk Cloud Apps dengan Microsoft Defender untuk Titik Akhir menyediakan visibilitas dan solusi kontrol Shadow IT yang mulus. Integrasi kami memungkinkan administrator Defender untuk Cloud Apps memblokir akses pengguna akhir ke aplikasi cloud, dengan mengintegrasikan kontrol tata kelola aplikasi Defender untuk Cloud Apps secara asli dengan perlindungan jaringan Microsoft Defender untuk Titik Akhir. Atau, administrator dapat mengambil pendekatan yang lebih lembut dari pengguna peringatan saat mereka mengakses aplikasi cloud berisiko.

Defender untuk Cloud Apps menggunakan bawaan Tag aplikasi yang tidak disanksi untuk menandai aplikasi cloud sebagai dilarang digunakan, tersedia di halaman katalog aplikasi Cloud Discovery dan Cloud. Dengan mengaktifkan integrasi dengan Defender for Endpoint, Anda dapat memblokir akses dengan mulus ke aplikasi yang tidak disanksi dengan satu klik di portal aplikasi Defender untuk Cloud.

Aplikasi yang ditandai sebagai Tidak Disanksi di aplikasi Defender untuk Cloud secara otomatis disinkronkan ke Defender for Endpoint. Lebih khusus lagi, domain yang digunakan oleh aplikasi yang tidak terlampir ini disebarkan ke perangkat titik akhir untuk diblokir oleh Antivirus Microsoft Defender dalam SLA Perlindungan Jaringan.

Catatan

Latensi waktu untuk memblokir aplikasi melalui Defender for Endpoint hingga tiga jam sejak Anda menandai aplikasi sebagai tidak disanksi di Defender untuk Cloud Apps hingga aplikasi diblokir di perangkat. Hal ini disebabkan oleh sinkronisasi hingga satu jam sinkronisasi aplikasi Defender untuk Cloud Apps yang disetujui/tidak disanksi ke Defender for Endpoint, dan hingga dua jam untuk mendorong kebijakan ke perangkat untuk memblokir aplikasi setelah indikator dibuat di Defender for Endpoint.

Prasyarat

Salah satu lisensi berikut:

- Defender untuk Cloud Apps (E5, AAD-P1m CAS-D) dan Microsoft Defender untuk Titik Akhir Paket 2, dengan titik akhir di-onboard ke Defender for Endpoint

- Microsoft 365 E5

Antivirus Microsoft Defender. Untuk informasi selengkapnya, lihat:

Salah satu sistem operasi yang didukung berikut:

- Windows: Windows versi 10 18.09 (RS5) OS Build 1776.3, 11, dan yang lebih tinggi

- Android: minimum versi 8.0: Untuk informasi selengkapnya lihat: Microsoft Defender untuk Titik Akhir di Android

- iOS: versi minimum 14.0: Untuk informasi selengkapnya lihat: Microsoft Defender untuk Titik Akhir di iOS

- macOS: versi minimum 11: Untuk informasi selengkapnya lihat: Perlindungan jaringan untuk macOS

- Persyaratan sistem Linux: Untuk informasi selengkapnya lihat: Perlindungan jaringan untuk Linux

Microsoft Defender untuk Titik Akhir onboarding. Untuk informasi selengkapnya, lihat Onboard aplikasi Defender untuk Cloud dengan Pertahanan untuk Titik Akhir.

Akses administrator untuk membuat perubahan di Defender untuk Cloud Apps. Untuk informasi selengkapnya, lihat Mengelola akses admin.

Mengaktifkan pemblokiran aplikasi cloud dengan Defender for Endpoint

Gunakan langkah-langkah berikut untuk mengaktifkan kontrol akses untuk aplikasi cloud:

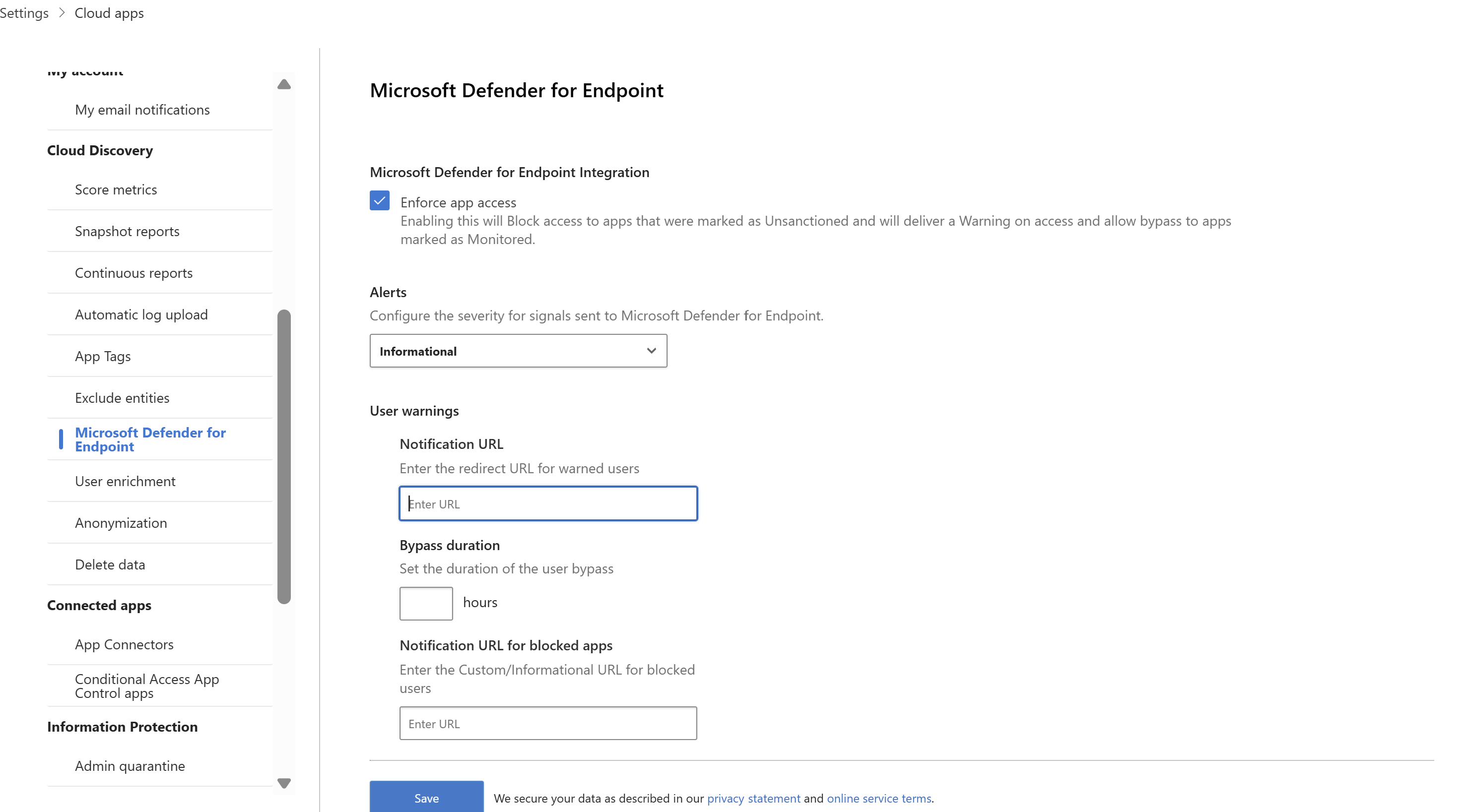

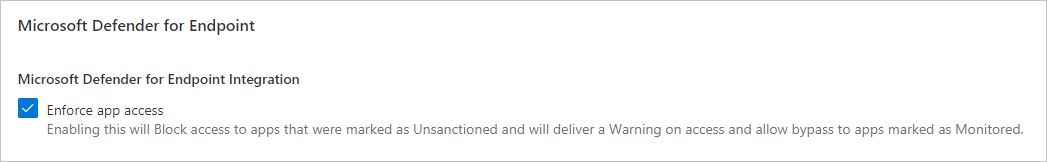

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah Cloud Discovery, pilih Microsoft Defender untuk Titik Akhir, lalu pilih Terapi akses aplikasi.

Catatan

Diperlukan waktu hingga 30 menit agar pengaturan ini berlaku.

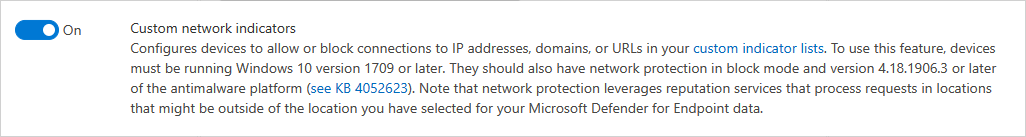

Di Microsoft Defender XDR, buka Pengaturan>Titik>Akhir Fitur tingkat lanjut, lalu pilih Indikator jaringan kustom. Untuk informasi tentang indikator jaringan, lihat Membuat indikator untuk IP dan URL/domain.

Ini memungkinkan Anda memanfaatkan kemampuan perlindungan jaringan Antivirus Microsoft Defender untuk memblokir akses ke serangkaian URL yang telah ditentukan sebelumnya menggunakan Defender untuk Cloud Apps, baik dengan menetapkan tag aplikasi secara manual ke aplikasi tertentu atau secara otomatis menggunakan kebijakan penemuan aplikasi.

Mendidik pengguna saat mengakses aplikasi yang diblokir & menyesuaikan halaman blokir

Admin sekarang dapat mengonfigurasi dan menyematkan URL dukungan/bantuan untuk halaman blokir. Dengan konfigurasi ini, admin dapat mendidik pengguna saat mereka mengakses aplikasi yang diblokir. Pengguna diminta dengan tautan pengalihan kustom ke halaman perusahaan yang mencantumkan aplikasi yang diblokir untuk digunakan dan langkah-langkah yang diperlukan untuk diikuti guna mengamankan pengecualian pada halaman blokir. Pengguna akhir akan diarahkan ke URL ini yang dikonfigurasi oleh admin ketika mereka mengklik "Kunjungi halaman Dukungan" di halaman blok.

Defender untuk Cloud Apps menggunakan bawaan Tag aplikasi yang tidak disanksi untuk menandai aplikasi cloud sebagai diblokir untuk digunakan. Tag tersedia di halaman Cloud Discovery dan Cloud App Catalog. Dengan mengaktifkan integrasi dengan Defender for Endpoint, Anda dapat mendidik pengguna dengan mulus pada aplikasi yang diblokir untuk digunakan dan langkah-langkah untuk mengamankan pengecualian dengan satu klik di portal Defender untuk Cloud Apps.

Aplikasi yang ditandai sebagai Tidak Disinkronkan secara otomatis disinkronkan ke indikator URL kustom Defender for Endpoint, biasanya dalam beberapa menit. Lebih khusus lagi, domain yang digunakan oleh aplikasi yang diblokir disebarkan ke perangkat titik akhir untuk memberikan pesan dengan Antivirus Microsoft Defender dalam SLA Perlindungan Jaringan.

Menyiapkan URL pengalihan kustom untuk halaman blok

Gunakan langkah-langkah berikut untuk mengonfigurasi URL bantuan/dukungan kustom yang menunjuk ke halaman web perusahaan atau tautan sharepoint tempat Anda dapat mendidik karyawan tentang alasan mereka diblokir agar tidak mengakses aplikasi dan menyediakan daftar langkah-langkah untuk mengamankan pengecualian atau membagikan kebijakan akses perusahaan untuk mematuhi penerimaan risiko organisasi Anda.

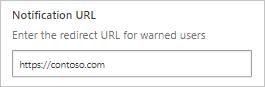

- Di portal Pertahanan Microsoft, pilih Pengaturan>Cloud Apps>Cloud Discovery> Microsoft Defender untuk Titik Akhir.

- Di menu dropdown Pemberitahuan , pilih Informasi.

- Di bawah URL Pemberitahuan peringatan>pengguna untuk aplikasi yang diblokir, masukkan URL Anda. Contohnya:

Memblokir aplikasi untuk grup perangkat tertentu

Untuk memblokir penggunaan untuk grup perangkat tertentu, lakukan langkah-langkah berikut:

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Kemudian di bawah Penemuan cloud, pilih Tag aplikasi dan buka tab Profil cakupan.

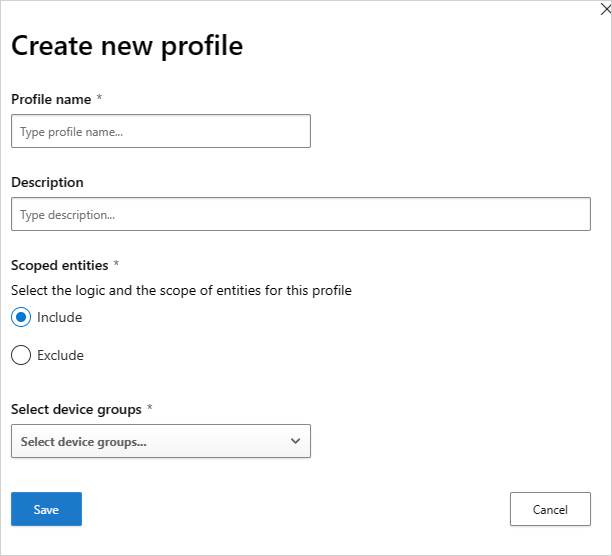

Pilih Tambahkan profil. Profil mengatur entitas yang dilingkup untuk memblokir/membuka blokir aplikasi.

Berikan nama dan deskripsi profil deskriptif.

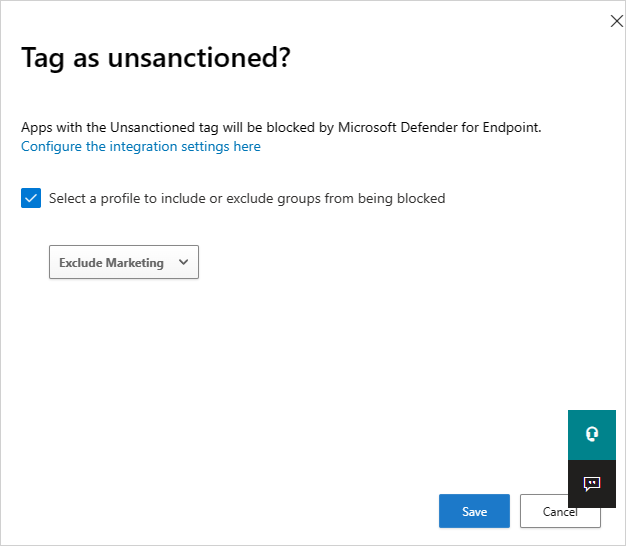

Pilih apakah profil harus berupa profil Sertakan atau Kecualikan .

Sertakan: hanya sekumpulan entitas yang disertakan yang akan dipengaruhi oleh penegakan akses. Misalnya, profil myContoso memiliki Sertakan untuk grup perangkat A dan B. Memblokir aplikasi Y dengan profil myContoso akan memblokir akses aplikasi hanya untuk grup A dan B.

Kecualikan: Sekumpulan entitas yang dikecualikan tidak akan terpengaruh oleh penegakan akses. Misalnya, profil myContoso memiliki Pengecualian untuk grup perangkat A dan B. Memblokir aplikasi Y dengan profil myContoso akan memblokir akses aplikasi untuk seluruh organisasi kecuali untuk grup A dan B.

Pilih grup perangkat yang relevan untuk profil. Grup perangkat yang tercantum ditarik dari Microsoft Defender untuk Titik Akhir. Untuk informasi selengkapnya, lihat Membuat grup perangkat.

Pilih Simpan.

Untuk memblokir aplikasi, lakukan langkah-langkah berikut:

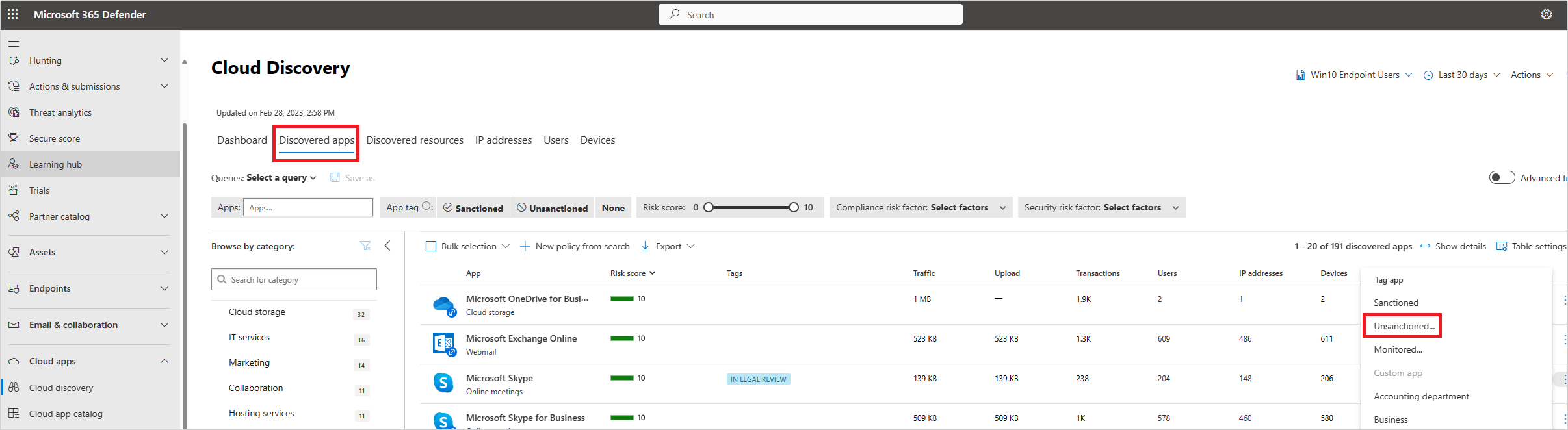

Di Portal Pertahanan Microsoft, di bawah Aplikasi Cloud, buka Cloud Discovery dan buka tab Aplikasi yang ditemukan.

Pilih aplikasi yang harus diblokir.

Tandai aplikasi sebagai Tidak Disanksi.

Untuk memblokir semua perangkat di organisasi Anda, dalam dialog Tag sebagai tidak disanksi? , pilih Simpan. Untuk memblokir grup perangkat tertentu di organisasi Anda, pilih Pilih profil untuk menyertakan atau mengecualikan grup agar tidak diblokir. Kemudian pilih profil tempat aplikasi akan diblokir, dan pilih Simpan.

Dialog Tag sebagai tidak disanksi? hanya muncul saat penyewa Anda mengaktifkan pemblokiran aplikasi cloud dengan Pertahanan untuk Titik Akhir dan jika Anda memiliki akses admin untuk membuat perubahan.

Catatan

- Kemampuan penegakan didasarkan pada indikator URL kustom Defender for Endpoint.

- Cakupan organisasi apa pun yang diatur secara manual pada indikator yang dibuat oleh Defender untuk Cloud Apps sebelum rilis fitur ini akan ditimpa oleh Defender untuk Cloud Apps. Cakupan yang diperlukan harus diatur dari pengalaman Defender untuk Cloud Apps menggunakan pengalaman profil tercakup.

- Untuk menghapus profil cakupan yang dipilih dari aplikasi yang tidak disanksi, hapus tag yang tidak disanksi lalu tandai aplikasi lagi dengan profil cakupan yang diperlukan.

- Diperlukan waktu hingga dua jam agar domain aplikasi disebarluaskan dan diperbarui di perangkat titik akhir setelah ditandai dengan tag atau/dan cakupan yang relevan.

- Saat aplikasi ditandai sebagai Dipantau, opsi untuk menerapkan profil terlingkup hanya menunjukkan apakah sumber data Pengguna Titik Akhir Win10 bawaan telah secara konsisten menerima data selama 30 hari terakhir.

Mendidik pengguna saat mengakses aplikasi berisiko

Admin memiliki opsi untuk memperingatkan pengguna saat mereka mengakses aplikasi berisiko. Daripada memblokir pengguna, mereka diminta dengan pesan yang menyediakan tautan pengalihan kustom ke halaman perusahaan yang mencantumkan aplikasi yang disetujui untuk digunakan. Perintah ini menyediakan opsi bagi pengguna untuk melewati peringatan dan melanjutkan ke aplikasi. Admin juga dapat memantau jumlah pengguna yang melewati pesan peringatan.

Defender untuk Cloud Apps menggunakan bawaan Tag aplikasi yang dipantau untuk menandai aplikasi cloud berisiko digunakan. Tag tersedia di halaman Cloud Discovery dan Cloud App Catalog. Dengan mengaktifkan integrasi dengan Defender for Endpoint, Anda dapat dengan mulus memperingatkan pengguna tentang akses ke aplikasi yang dipantau dengan satu klik di portal aplikasi Defender untuk Cloud.

Aplikasi yang ditandai sebagai Dipantau secara otomatis disinkronkan ke indikator URL kustom Defender for Endpoint, biasanya dalam beberapa menit. Lebih khusus lagi, domain yang digunakan oleh aplikasi yang dipantau disebarkan ke perangkat titik akhir untuk memberikan pesan peringatan dengan Antivirus Microsoft Defender dalam SLA Perlindungan Jaringan.

Menyiapkan URL pengalihan kustom untuk pesan peringatan

Gunakan langkah-langkah berikut untuk mengonfigurasi URL kustom yang menunjuk ke halaman web perusahaan tempat Anda dapat mendidik karyawan tentang mengapa mereka telah diperingatkan dan memberikan daftar aplikasi alternatif yang disetujui yang mematuhi penerimaan risiko organisasi Anda atau sudah dikelola oleh organisasi.

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah Cloud Discovery, pilih Microsoft Defender untuk Titik Akhir.

Dalam kotak URL Pemberitahuan, masukkan URL Anda.

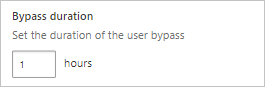

Menyiapkan durasi bypass pengguna

Karena pengguna dapat melewati pesan peringatan, Anda dapat menggunakan langkah-langkah berikut untuk mengonfigurasi durasi bypass yang berlaku. Setelah durasi berlalu, pengguna diminta dengan pesan peringatan saat berikutnya mereka mengakses aplikasi yang dipantau.

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah Cloud Discovery, pilih Microsoft Defender untuk Titik Akhir.

Dalam kotak Durasi Bypass, masukkan durasi (jam) bypass pengguna.

Memantau kontrol aplikasi yang diterapkan

Setelah kontrol diterapkan, Anda dapat memantau pola penggunaan aplikasi dengan kontrol yang diterapkan (akses, blok, bypass) menggunakan langkah-langkah berikut.

- Di Portal Pertahanan Microsoft, di bawah Aplikasi Cloud, buka Cloud Discovery lalu buka tab Aplikasi yang ditemukan. Gunakan filter untuk menemukan aplikasi yang dipantau yang relevan.

- Pilih nama aplikasi untuk melihat kontrol aplikasi yang diterapkan di halaman gambaran umum aplikasi.

Langkah berikutnya

Video terkait

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk