Menyelidiki aplikasi yang ditemukan oleh Microsoft Defender untuk Titik Akhir

Integrasi Microsoft Defender untuk Cloud Apps dengan Microsoft Defender untuk Titik Akhir menyediakan visibilitas dan solusi kontrol Shadow IT yang mulus. Integrasi kami memungkinkan administrator Defender untuk Cloud Apps untuk menyelidiki perangkat, peristiwa jaringan, dan penggunaan aplikasi yang ditemukan.

Prasyarat

Sebelum melakukan prosedur dalam artikel ini, pastikan Anda telah mengintegrasikan Microsoft Defender untuk Titik Akhir dengan aplikasi Microsoft Defender untuk Cloud.

Menyelidiki perangkat yang ditemukan di aplikasi Defender untuk Cloud

Setelah Anda mengintegrasikan Defender for Endpoint dengan Defender untuk Cloud Apps, selidiki data perangkat yang ditemukan di dasbor penemuan cloud.

Di portal Pertahanan Microsoft, di bawah Aplikasi Cloud, pilih Dasbor Penemuan>Cloud.

Di bagian atas halaman, pilih Titik akhir yang dikelola defender. Aliran ini berisi data dari sistem operasi apa pun yang disebutkan dalam prasyarat aplikasi Defender untuk Cloud.

Di bagian atas, Anda akan melihat jumlah perangkat yang ditemukan yang ditambahkan setelah integrasi.

Pilih tab Perangkat .

Telusuri paling detail ke setiap perangkat yang tercantum, dan gunakan tab untuk melihat data investigasi. Temukan korelasi antara perangkat, pengguna, alamat IP, dan aplikasi yang terlibat dalam insiden:

Ringkasan:

- Tingkat risiko perangkat: Menunjukkan seberapa berisiko profil perangkat relatif terhadap perangkat lain di organisasi Anda, seperti yang ditunjukkan oleh tingkat keparahan (tinggi, sedang, rendah, informasi). Defender untuk Cloud Apps menggunakan profil perangkat dari Defender for Endpoint untuk setiap perangkat berdasarkan analitik tingkat lanjut. Aktivitas yang anomali terhadap garis besar perangkat dievaluasi dan menentukan tingkat risiko perangkat. Gunakan tingkat risiko perangkat untuk menentukan perangkat mana yang akan diselidiki terlebih dahulu.

- Transaksi: Informasi tentang jumlah transaksi yang terjadi pada perangkat selama periode waktu yang dipilih.

- Total lalu lintas: Informasi tentang jumlah total lalu lintas (dalam MB) selama periode waktu yang dipilih.

- Unggahan: Informasi tentang jumlah total lalu lintas (dalam MB) yang diunggah oleh perangkat selama periode waktu yang dipilih.

- Unduhan: Informasi tentang jumlah total lalu lintas (dalam MB) yang diunduh oleh perangkat selama periode waktu yang dipilih.

Aplikasi yang ditemukan: Mencantumkan semua aplikasi yang ditemukan yang diakses oleh perangkat.

Riwayat pengguna: Mencantumkan semua pengguna yang masuk ke perangkat.

Riwayat alamat IP: Mencantumkan semua alamat IP yang ditetapkan ke perangkat.

Seperti halnya sumber penemuan cloud lainnya, Anda dapat mengekspor data dari laporan titik akhir yang dikelola Defender untuk penyelidikan lebih lanjut.

Catatan

- Defender for Endpoint meneruskan data ke aplikasi Defender untuk Cloud dalam potongan ~4 MB (~4000 transaksi titik akhir)

- Jika batas 4 MB tidak tercapai dalam waktu 1 jam, Defender for Endpoint melaporkan semua transaksi yang dilakukan selama satu jam terakhir.

Menemukan aplikasi melalui Pertahanan untuk Titik Akhir saat titik akhir berada di belakang proksi jaringan

Defender untuk Cloud Apps dapat menemukan peristiwa jaringan SHADOW IT yang terdeteksi dari perangkat Defender for Endpoint yang bekerja di lingkungan yang sama dengan proksi jaringan. Misalnya, jika perangkat titik akhir Windows 10 Anda berada di lingkungan yang sama dengan ZScalar, aplikasi Defender untuk Cloud dapat menemukan aplikasi Shadow IT melalui aliran Pengguna Titik Akhir Win10.

Menyelidiki peristiwa jaringan perangkat di Microsoft Defender XDR

Catatan

Peristiwa jaringan harus digunakan untuk menyelidiki aplikasi yang ditemukan dan tidak digunakan untuk men-debug data yang hilang.

Gunakan langkah-langkah berikut untuk mendapatkan visibilitas yang lebih terperinci pada aktivitas jaringan perangkat di Microsoft Defender untuk Titik Akhir:

- Di Portal Pertahanan Microsoft, di bawah Aplikasi Cloud, pilih Cloud Discovery. Lalu pilih tab Perangkat .

- Pilih komputer yang ingin Anda selidiki lalu di kiri atas pilih Tampilkan di Microsoft Defender untuk Titik Akhir.

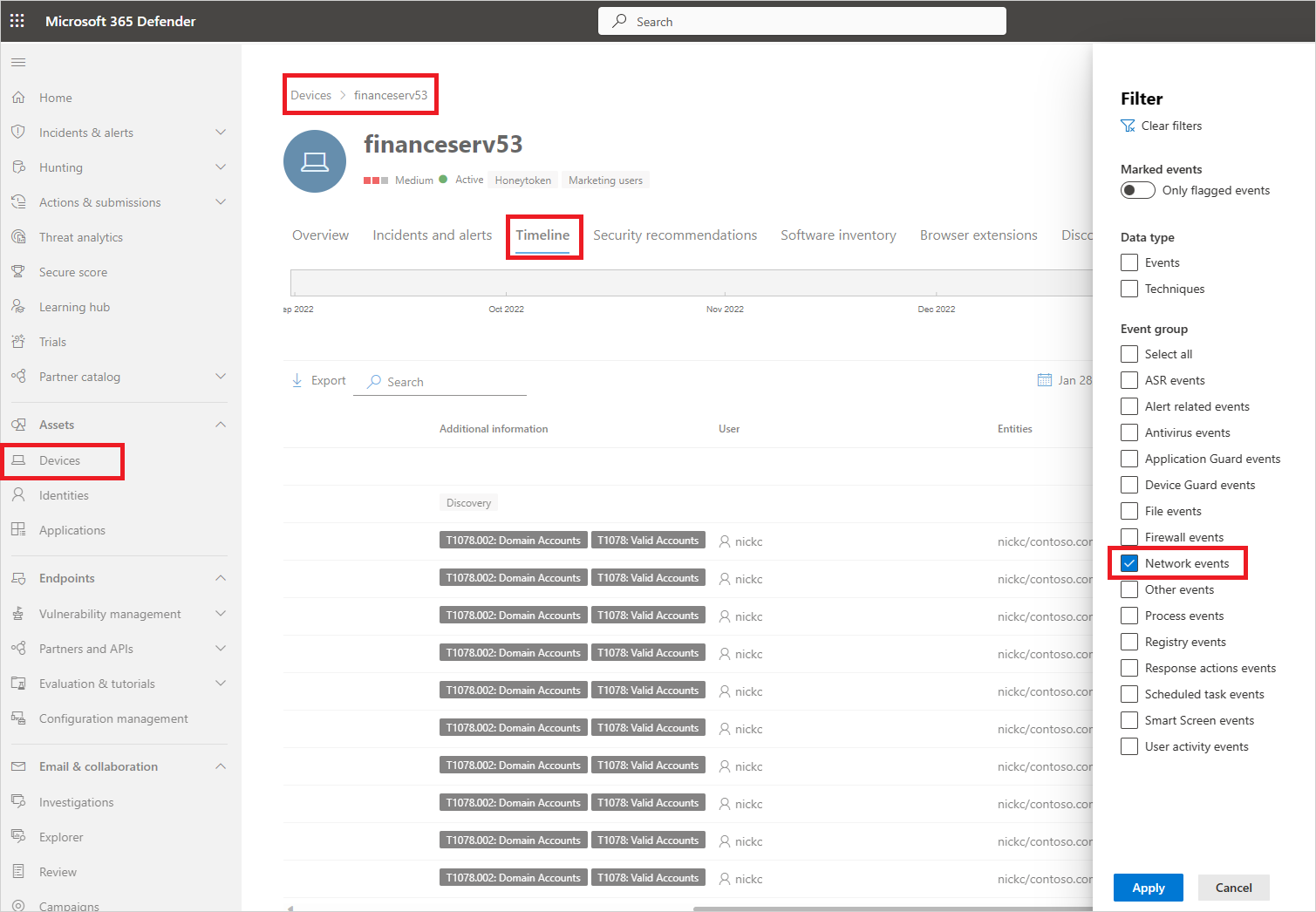

- Di Microsoft Defender XDR, di bawah Aset ->Perangkat {perangkat> yang dipilih}, pilih Garis Waktu.

- Di bawah Filter, pilih Peristiwa jaringan.

- Selidiki peristiwa jaringan perangkat sesuai kebutuhan.

Menyelidiki penggunaan aplikasi di Microsoft Defender XDR dengan perburuan tingkat lanjut

Gunakan langkah-langkah berikut untuk mendapatkan visibilitas yang lebih terperinci pada peristiwa jaringan terkait aplikasi di Defender for Endpoint:

Di Portal Pertahanan Microsoft, di bawah Aplikasi Cloud, pilih Cloud Discovery. Lalu pilih tab Aplikasi yang ditemukan.

Pilih aplikasi yang ingin Anda selidiki untuk membuka lacinya.

Pilih daftar Domain aplikasi lalu salin daftar domain.

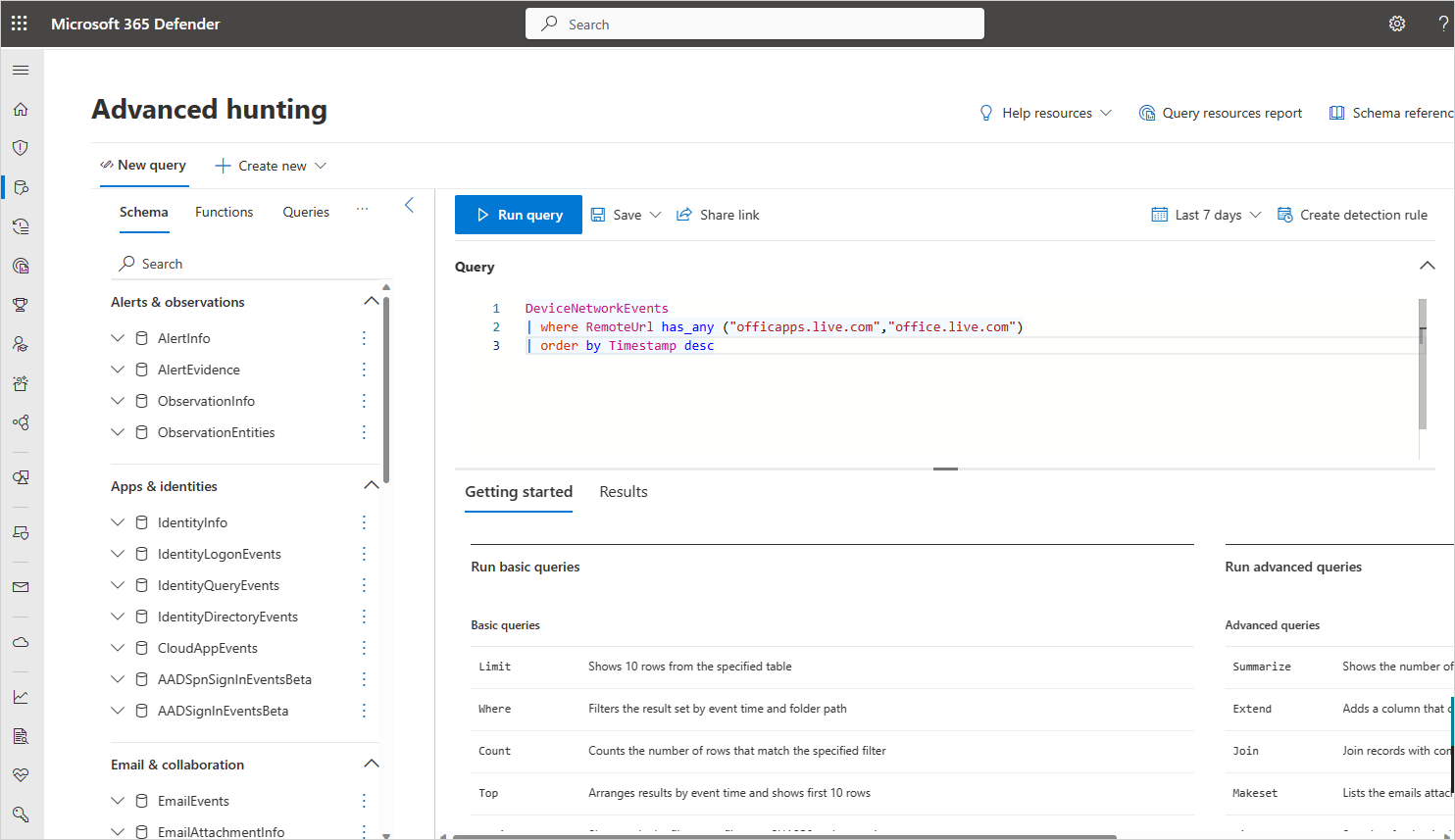

Di Microsoft Defender XDR, di bawah Perburuan, pilih Perburuan tingkat lanjut.

Tempelkan kueri berikut dan ganti

<DOMAIN_LIST>dengan daftar domain yang Anda salin sebelumnya.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descJalankan kueri dan selidiki peristiwa jaringan untuk aplikasi ini.

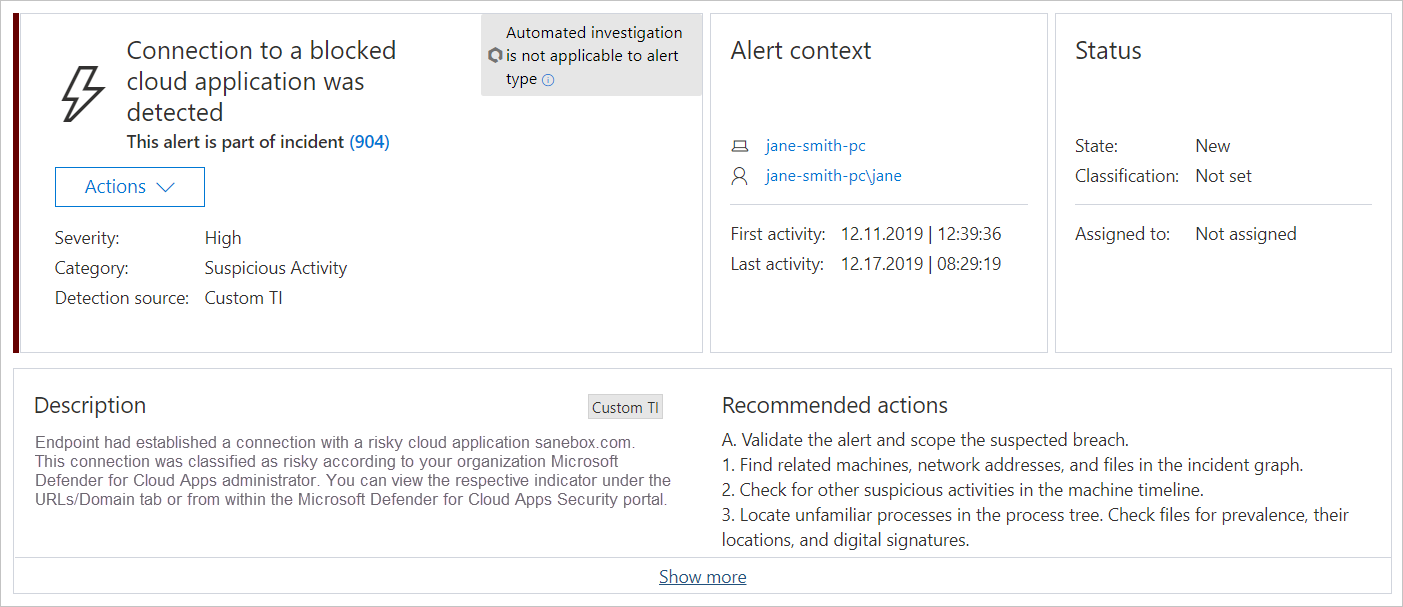

Menyelidiki aplikasi yang tidak disanksi di Pertahanan Microsoft XDR

Setiap upaya untuk mengakses aplikasi yang tidak disanksi memicu pemberitahuan di Microsoft Defender XDR dengan detail mendalam tentang seluruh sesi. Ini memungkinkan Anda untuk melakukan penyelidikan yang lebih mendalam tentang upaya untuk mengakses aplikasi yang tidak disanksi, serta memberikan informasi tambahan yang relevan untuk digunakan dalam penyelidikan perangkat titik akhir.

Terkadang, akses ke aplikasi yang tidak diblokir tidak diblokir, baik karena perangkat titik akhir tidak dikonfigurasi dengan benar atau jika kebijakan penegakan belum disebarluaskan ke titik akhir. Dalam hal ini, administrator Defender for Endpoint akan menerima pemberitahuan di Microsoft Defender XDR bahwa aplikasi yang tidak disanksi tidak diblokir.

Catatan

- Dibutuhkan waktu hingga dua jam setelah Anda menandai aplikasi sebagai Tidak Terlampir untuk domain aplikasi untuk disebarluaskan ke perangkat titik akhir.

- Secara default, aplikasi dan domain yang ditandai sebagai Tidak Disanksi di Defender untuk Cloud Apps, akan diblokir untuk semua perangkat titik akhir di organisasi.

- Saat ini, URL lengkap tidak didukung untuk aplikasi yang tidak disanksi. Oleh karena itu, saat membatalkan penyebaran aplikasi yang dikonfigurasi dengan URL penuh, aplikasi tersebut tidak disebarluaskan ke Defender for Endpoint dan tidak akan diblokir. Misalnya,

google.com/drivetidak didukung, saatdrive.google.comdidukung. - Pemberitahuan dalam browser dapat bervariasi di antara browser yang berbeda.

Langkah berikutnya

Video terkait

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.