Bagaimana Defender untuk Cloud Apps membantu melindungi lingkungan Amazon Web Services (AWS) Anda

Amazon Web Services adalah penyedia IaaS yang memungkinkan organisasi Anda untuk menghosting dan mengelola seluruh beban kerja mereka di cloud. Seiring dengan manfaat memanfaatkan infrastruktur di cloud, aset organisasi Anda yang paling penting mungkin terpapar ancaman. Aset yang diekspos termasuk instans penyimpanan dengan informasi yang berpotensi sensitif, sumber daya komputasi yang mengoperasikan beberapa aplikasi, port, dan jaringan privat virtual anda yang paling penting yang memungkinkan akses ke organisasi Anda.

Koneksi AWS ke Defender untuk Cloud Apps membantu Anda mengamankan aset dan mendeteksi potensi ancaman dengan memantau aktivitas administratif dan masuk, memberi tahu tentang kemungkinan serangan brute force, penggunaan berbahaya akun pengguna istimewa, penghapusan VM yang tidak biasa, dan wadah penyimpanan yang terbuka untuk umum.

Ancaman utama

- Penyalahgunaan sumber daya cloud

- Akun yang disusupi dan ancaman orang dalam

- Kebocoran data

- Kesalahan konfigurasi sumber daya dan kontrol akses yang tidak mencukup

Bagaimana aplikasi Defender untuk Cloud membantu melindungi lingkungan Anda

- Mendeteksi ancaman cloud, akun yang disusupi, dan orang dalam berbahaya

- Membatasi paparan data bersama dan menerapkan kebijakan kolaborasi

- Menggunakan jejak audit aktivitas untuk investigasi forensik

Mengontrol AWS dengan kebijakan bawaan dan templat kebijakan

Anda dapat menggunakan templat kebijakan bawaan berikut untuk mendeteksi dan memberi tahu Anda tentang potensi ancaman:

| Jenis | Nama |

|---|---|

| Templat kebijakan aktivitas | Kegagalan masuk konsol admin Perubahan konfigurasi CloudTrail Perubahan konfigurasi instans EC2 Perubahan kebijakan IAM Masuk dari alamat IP berisiko Perubahan daftar kontrol akses jaringan (ACL) Perubahan gateway jaringan Aktivitas Wadah S3 Perubahan konfigurasi grup keamanan Perubahan jaringan privat virtual |

| Kebijakan deteksi anomali bawaan | Aktivitas dari alamat IP anonim Aktivitas dari negara yang jarang Aktivitas dari alamat IP yang mencurigakan Perjalanan yang tidak memungkinkan Aktivitas yang dilakukan oleh pengguna yang dihentikan (memerlukan ID Microsoft Entra sebagai IdP) Beberapa upaya masuk yang gagal Aktivitas administratif yang tidak biasa Beberapa aktivitas penghapusan penyimpanan yang tidak biasa (pratinjau) Beberapa aktivitas hapus VM Beberapa aktivitas pembuatan VM yang tidak biasa (pratinjau) Wilayah yang tidak biasa untuk sumber daya cloud (pratinjau) |

| Templat kebijakan file | Wadah S3 dapat diakses secara publik |

Untuk informasi selengkapnya tentang membuat kebijakan, lihat Membuat kebijakan.

Mengotomatiskan kontrol tata kelola

Selain memantau potensi ancaman, Anda dapat menerapkan dan mengotomatiskan tindakan tata kelola AWS berikut untuk memulihkan ancaman yang terdeteksi:

| Jenis | Perbuatan |

|---|---|

| Tata kelola pengguna | - Beri tahu pengguna tentang pemberitahuan (melalui ID Microsoft Entra) - Mengharuskan pengguna untuk masuk lagi (melalui ID Microsoft Entra) - Menangguhkan pengguna (melalui MICROSOFT Entra ID) |

| Tata kelola data | - Membuat wadah S3 privat - Menghapus kolaborator untuk wadah S3 |

Untuk informasi selengkapnya tentang memulihkan ancaman dari aplikasi, lihat Mengatur aplikasi yang terhubung.

Lindungi AWS secara real time

Tinjau praktik terbaik kami untuk memblokir dan melindungi pengunduhan data sensitif ke perangkat yang tidak dikelola atau berisiko.

Koneksi Amazon Web Services ke Microsoft Defender untuk Cloud Apps

Bagian ini menyediakan instruksi untuk menyambungkan akun Amazon Web Services (AWS) anda yang sudah ada ke Microsoft Defender untuk Cloud Apps menggunakan API konektor. Untuk informasi tentang cara aplikasi Defender untuk Cloud melindungi AWS, lihat Melindungi AWS.

Anda dapat menyambungkan audit AWS Security ke koneksi Defender untuk Cloud Apps untuk mendapatkan visibilitas dan kontrol atas penggunaan aplikasi AWS.

Langkah 1: Mengonfigurasi audit Amazon Web Services

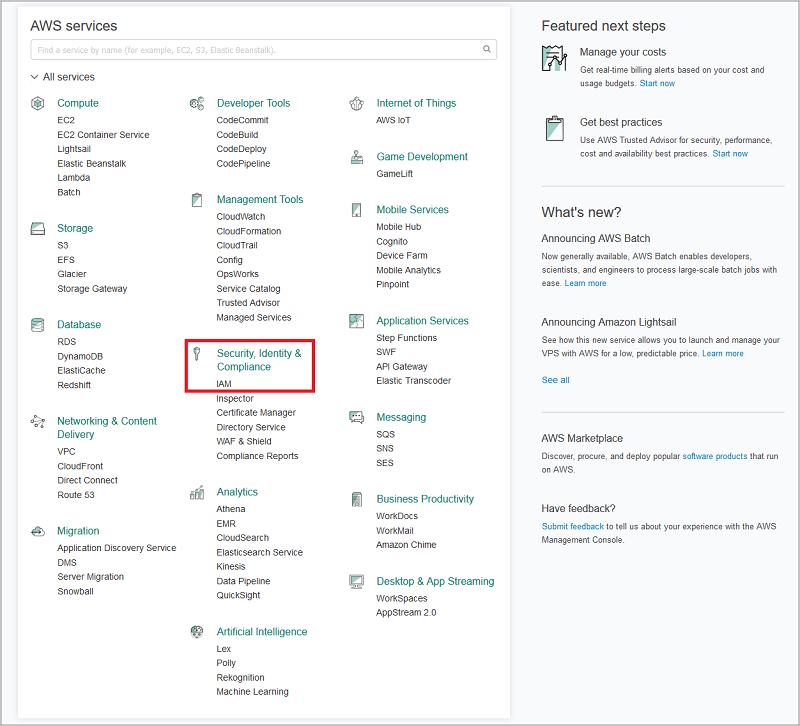

Di konsol Amazon Web Services Anda, di bawah Keamanan, Identitas & Kepatuhan, pilih IAM.

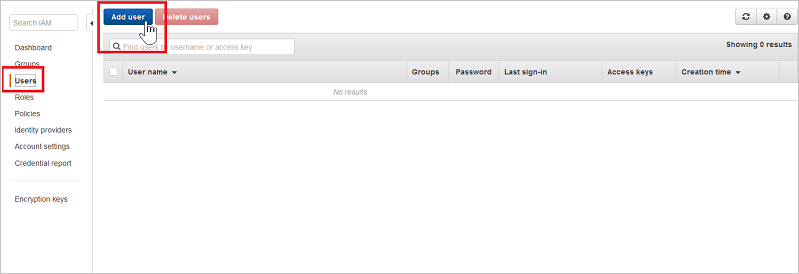

Pilih Pengguna lalu pilih Tambahkan pengguna.

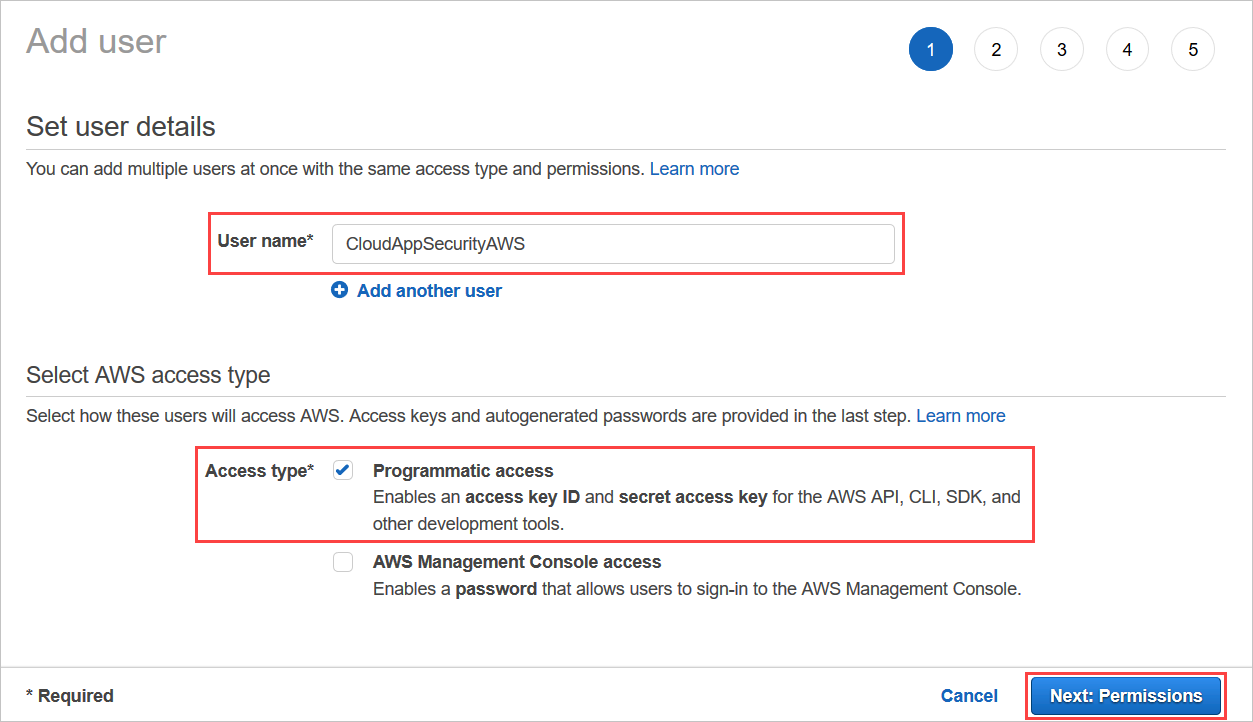

Pada langkah Detail, berikan nama pengguna baru untuk aplikasi Defender untuk Cloud. Pastikan bahwa di bawah Jenis akses Anda memilih Akses terprogram dan pilih Izin Berikutnya.

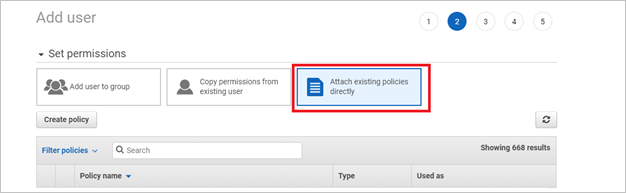

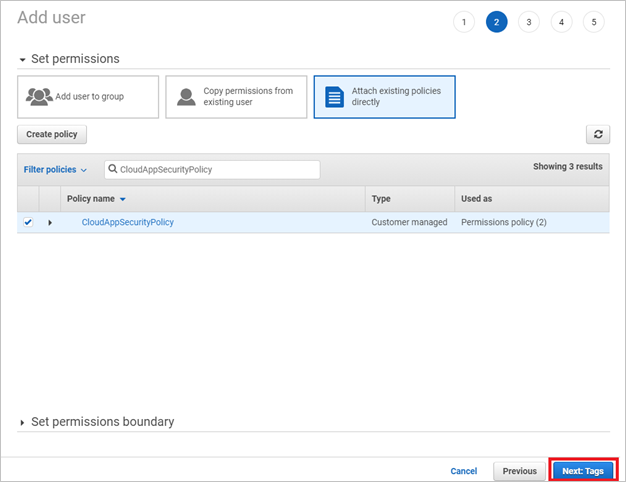

Pilih Lampirkan kebijakan yang ada secara langsung, lalu Buat kebijakan.

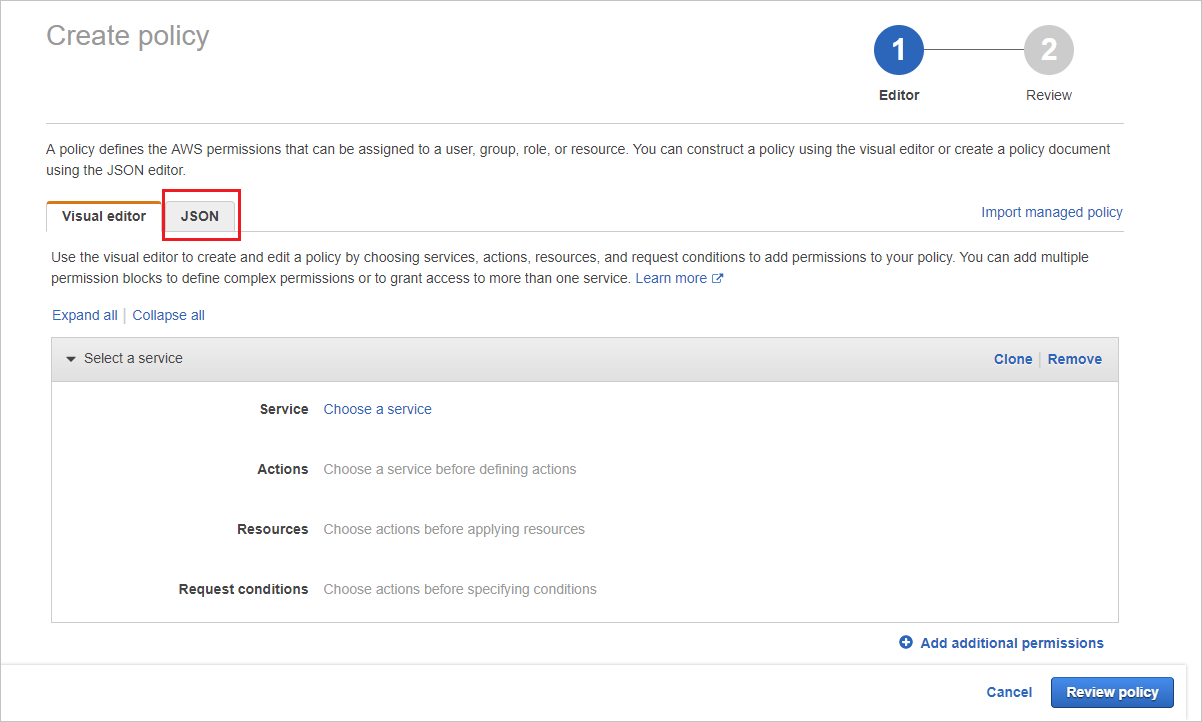

Pilih tab JSON :

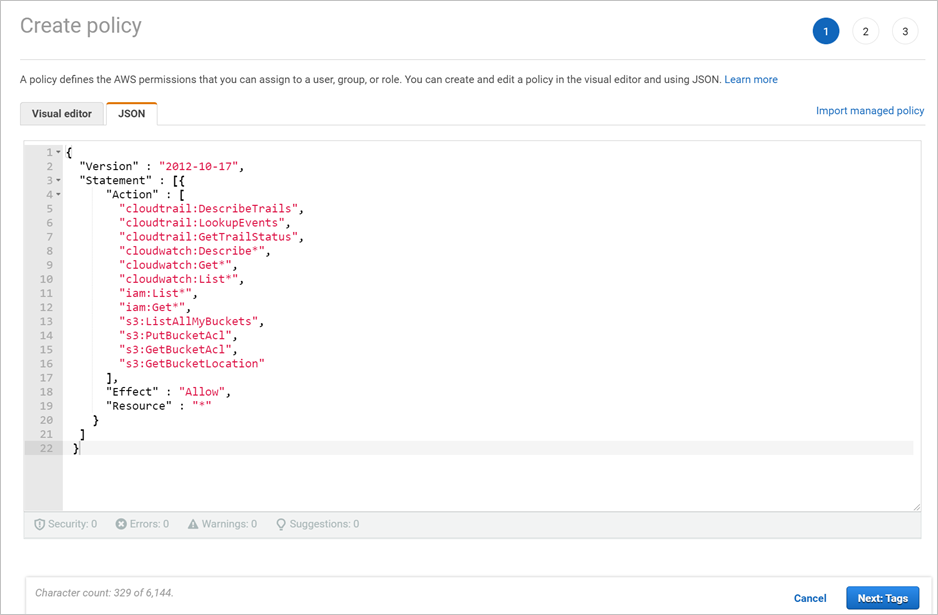

Tempelkan skrip berikut ke area yang disediakan:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Pilih Berikutnya: Tag

Pilih Berikutnya: Tinjauan.

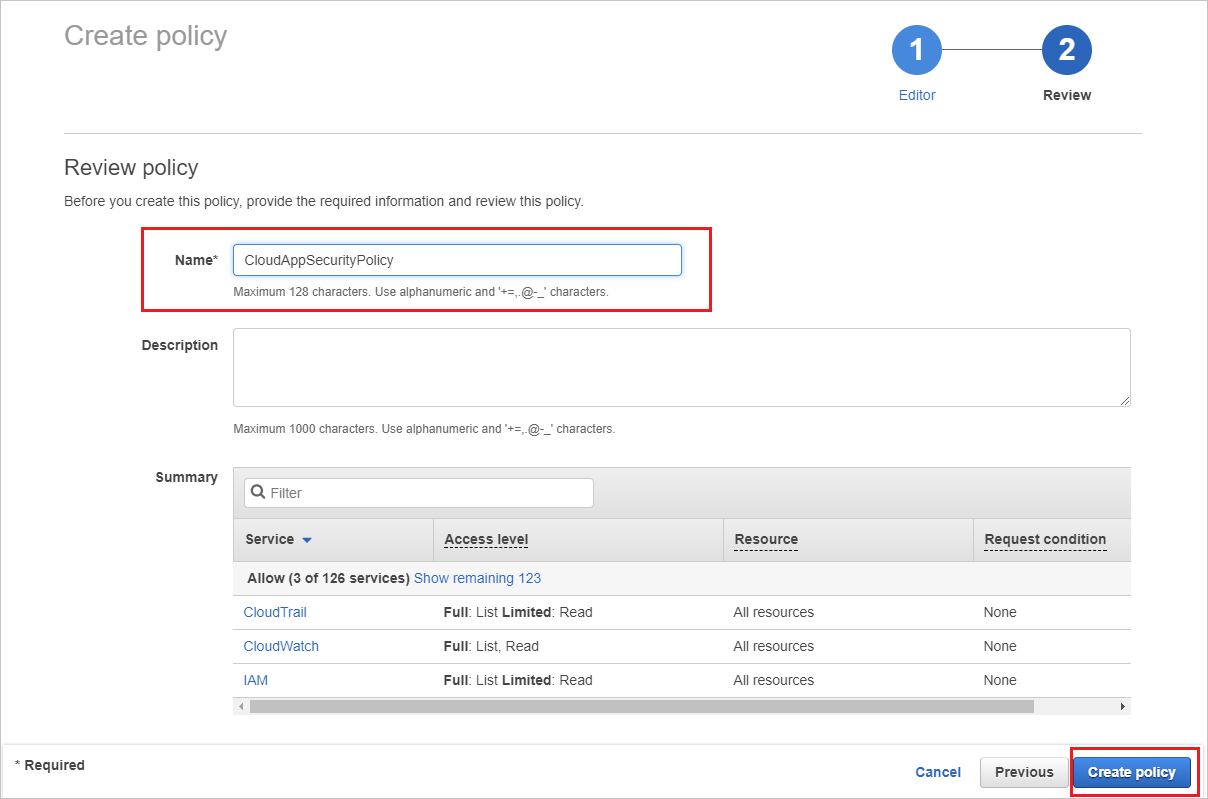

Berikan Nama dan pilih Buat kebijakan.

Kembali ke layar Tambahkan pengguna , refresh daftar jika perlu, dan pilih pengguna yang Anda buat, dan pilih Berikutnya: Tag.

Pilih Berikutnya: Tinjauan.

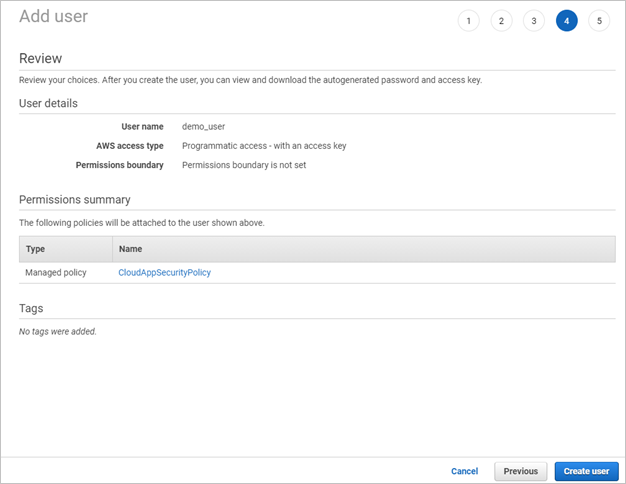

Jika semua detail sudah benar, pilih Buat pengguna.

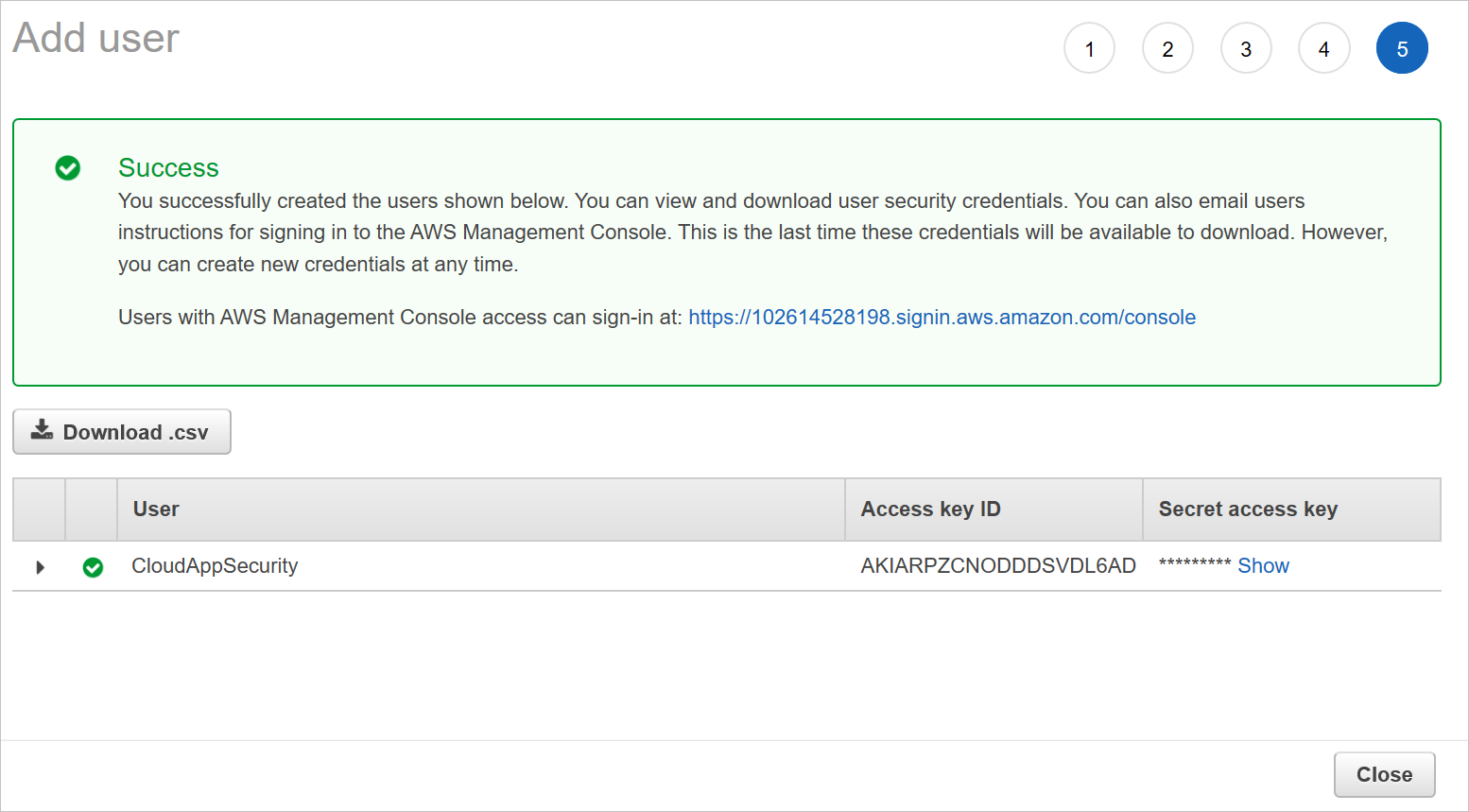

Saat Anda mendapatkan pesan keberhasilan, pilih Unduh .csv untuk menyimpan salinan kredensial pengguna baru. Anda akan membutuhkannya nanti.

Catatan

Setelah menghubungkan AWS, Anda akan menerima peristiwa selama tujuh hari sebelum koneksi. Jika Anda baru saja mengaktifkan CloudTrail, Anda akan menerima peristiwa sejak mengaktifkan CloudTrail.

Langkah 2: Koneksi audit Amazon Web Services ke aplikasi Defender untuk Cloud

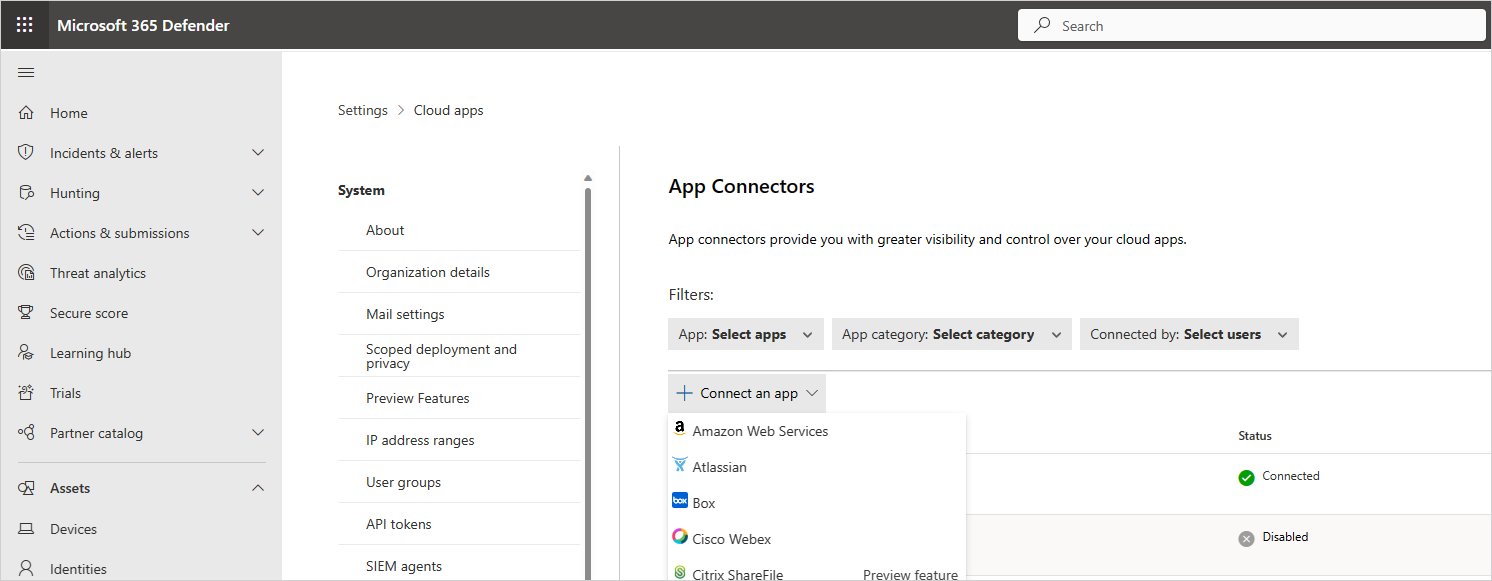

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah aplikasi yang Koneksi, pilih App Koneksi ors.

Di halaman Konektor aplikasi, untuk memberikan kredensial konektor AWS, lakukan salah satu hal berikut:

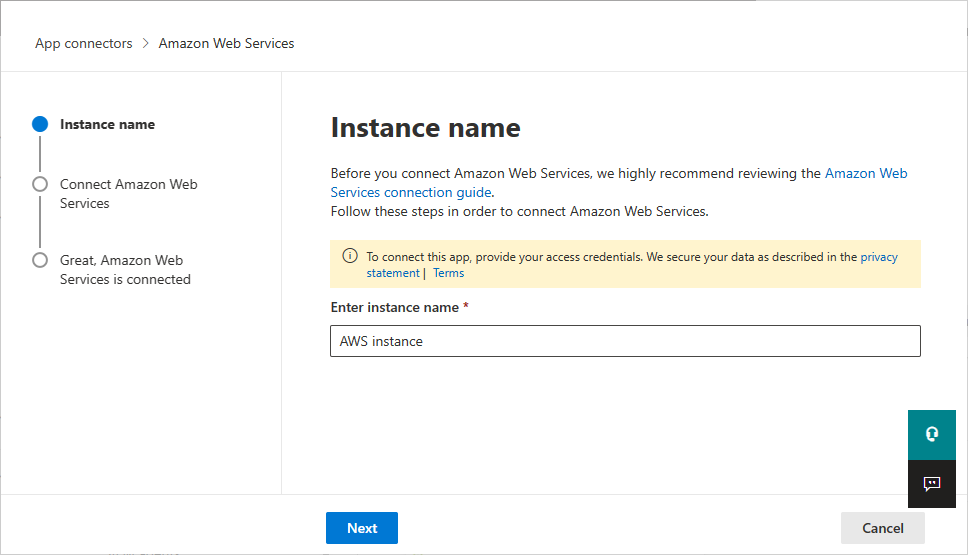

Untuk konektor baru

Pilih +Koneksi aplikasi, diikuti oleh Amazon Web Services.

Di jendela berikutnya, berikan nama untuk konektor, lalu pilih Berikutnya.

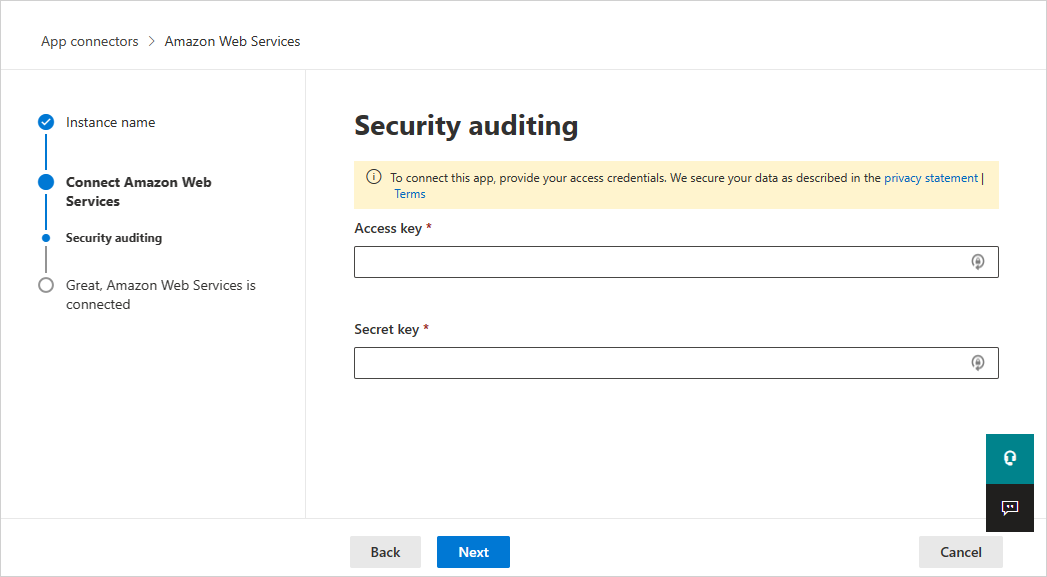

Pada halaman Koneksi Amazon Web Services, pilih Audit keamanan, lalu pilih Berikutnya.

Pada halaman Audit keamanan, tempelkan kunci Akses dan kunci Rahasia dari file .csv ke bidang yang relevan, dan pilih Berikutnya.

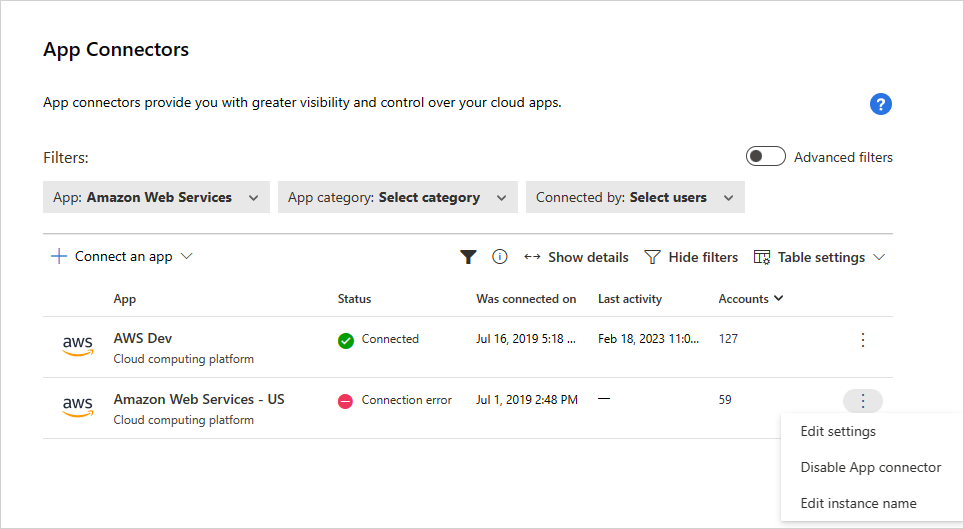

Untuk konektor yang sudah ada

Dalam daftar konektor, pada baris tempat konektor AWS muncul, pilih Edit pengaturan.

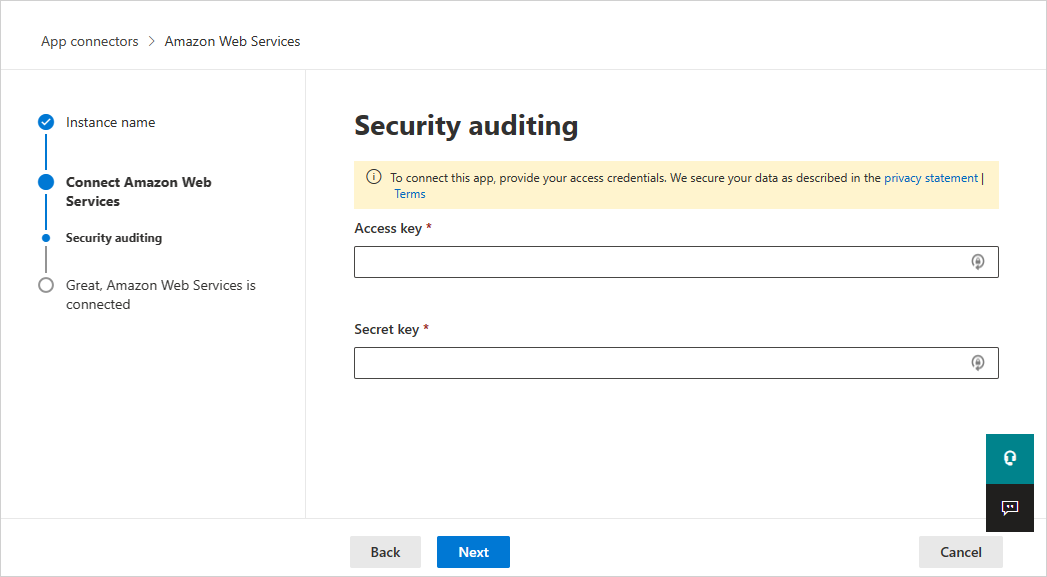

Pada halaman Nama instans dan Koneksi Amazon Web Services, pilih Berikutnya. Pada halaman Audit keamanan, tempelkan kunci Akses dan kunci Rahasia dari file .csv ke bidang yang relevan, dan pilih Berikutnya.

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah aplikasi yang Koneksi, pilih App Koneksi ors. Pastikan status App Koneksi or yang tersambung Koneksi.

Langkah berikutnya

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.