Mengonfigurasi Akun Layanan Direktori untuk Defender untuk Identitas dengan gMSA

Artikel ini menjelaskan cara membuat akun layanan terkelola grup (gMSA) untuk digunakan sebagai entri Defender for Identity DSA.

Untuk informasi selengkapnya, lihat Akun Layanan Direktori untuk Microsoft Defender untuk Identitas.

Tip

Di lingkungan multi-forest, multi-domain, sebaiknya buat gMSA dengan nama unik untuk setiap forest atau domain. Selain itu, buat grup universal di setiap domain, yang berisi semua akun komputer sensor sehingga semua sensor dapat mengambil kata sandi gMSA, dan melakukan autentikasi lintas domain.

Prasyarat: Memberikan izin untuk mengambil kata sandi akun gMSA

Sebelum Anda membuat akun gMSA, pertimbangkan cara menetapkan izin untuk mengambil kata sandi akun.

Saat menggunakan entri gMSA, sensor perlu mengambil kata sandi gMSA dari Direktori Aktif. Ini dapat dilakukan baik dengan menetapkan ke masing-masing sensor atau dengan menggunakan grup.

Di satu forest, penyebaran domain tunggal, jika Anda tidak berencana untuk menginstal sensor di server AD FS / AD CS apa pun, Anda dapat menggunakan grup keamanan Pengendali Domain bawaan.

Di forest dengan beberapa domain, saat menggunakan satu akun DSA, sebaiknya buat grup universal dan tambahkan masing-masing pengontrol domain dan server AD FS / AD CS ke grup universal.

Jika Anda menambahkan akun komputer ke grup universal setelah komputer menerima tiket Kerberos,akun tersebut tidak akan dapat mengambil kata sandi gMSA hingga menerima tiket Kerberos baru. Tiket Kerberos memiliki daftar grup yang menjadi anggota entitas saat tiket diterbitkan.

Dalam skenario seperti itu, lakukan salah satu hal berikut:

Tunggu hingga tiket Kerberos baru diterbitkan. Tiket Kerberos biasanya berlaku selama 10 jam.

Reboot server. Ketika server di-boot ulang, tiket Kerberos baru diminta dengan keanggotaan grup baru.

Hapus menyeluruh tiket Kerberos yang ada. Ini memaksa pengendali domain untuk meminta tiket Kerberos baru.

Untuk menghapus menyeluruh tiket, dari prompt perintah administrator pada pengendali domain, jalankan perintah berikut:

klist purge -li 0x3e7

Membuat akun gMSA

Bagian ini menjelaskan cara membuat grup tertentu yang dapat mengambil kata sandi akun, membuat akun gMSA, lalu menguji bahwa akun siap digunakan.

Perbarui kode berikut dengan nilai variabel untuk lingkungan Anda. Kemudian, jalankan perintah PowerShell sebagai administrator:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Memberikan izin DSA yang diperlukan

DSA memerlukan izin baca saja pada semua objek di Direktori Aktif, termasuk Kontainer Objek Yang Dihapus.

Izin baca-saja pada kontainer Objek Yang Dihapus memungkinkan Defender untuk Identitas mendeteksi penghapusan pengguna dari Direktori Aktif Anda.

Gunakan sampel kode berikut untuk membantu Anda memberikan izin baca yang diperlukan pada kontainer Objek Terhapus , baik Anda menggunakan akun gMSA atau tidak.

Tip

Jika DSA yang ingin Anda berikan izinnya adalah Akun Layanan Terkelola Grup (gMSA), Anda harus terlebih dahulu membuat grup keamanan, menambahkan gMSA sebagai anggota, dan menambahkan izin ke grup tersebut. Untuk informasi selengkapnya, lihat Mengonfigurasi Akun Layanan Direktori untuk Defender untuk Identitas dengan gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Untuk informasi selengkapnya, lihat Mengubah izin pada kontainer objek yang dihapus.

Verifikasi bahwa akun gMSA memiliki hak yang diperlukan

Layanan sensor Defender for Identity, Azure Advanced Threat Protection Sensor, berjalan sebagai LocalService dan melakukan peniruan akun DSA. Peniruan akan gagal jika kebijakan Masuk sebagai layanan dikonfigurasi tetapi izin belum diberikan ke akun gMSA. Dalam kasus seperti itu, Anda akan melihat masalah kesehatan berikut: Kredensial pengguna layanan direktori salah.

Jika Anda melihat pemberitahuan ini, sebaiknya periksa untuk melihat apakah kebijakan Masuk sebagai layanan dikonfigurasi. Jika Anda perlu mengonfigurasi kebijakan Masuk sebagai layanan , lakukan di pengaturan Kebijakan Grup atau dalam Kebijakan Keamanan Lokal.

Untuk memeriksa Kebijakan Lokal, jalankan

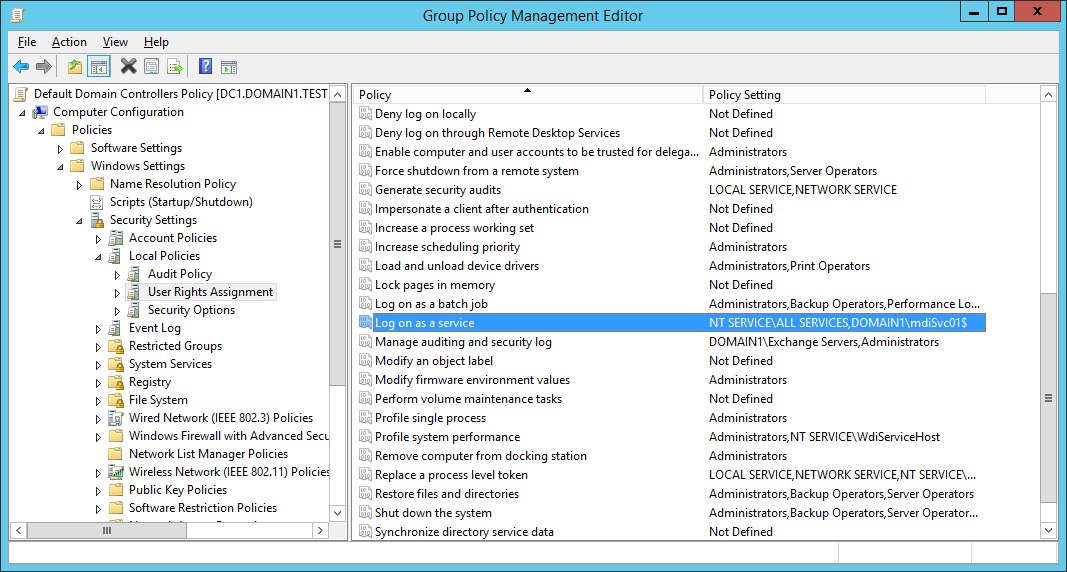

secpol.mscdan pilih Kebijakan Lokal. Di bawah Penetapan Hak Pengguna, buka pengaturan Kebijakan masuk sebagai layanan. Contohnya:

Jika kebijakan diaktifkan, tambahkan akun gMSA ke daftar akun yang dapat masuk sebagai layanan.

Untuk memeriksa apakah pengaturan dikonfigurasi dalam Kebijakan Grup: Jalankan

rsop.mscdan lihat apakah Konfigurasi Komputer -> Windows Pengaturan -> Pengaturan Keamanan -> Kebijakan Lokal -> Penetapan Hak Pengguna -> Masuk sebagai kebijakan layanan dipilih. Contohnya:Jika pengaturan dikonfigurasi, tambahkan akun gMSA ke daftar akun yang dapat masuk sebagai layanan di Editor Manajemen Kebijakan Grup.

Catatan

Jika Anda menggunakan Editor Manajemen Kebijakan Grup untuk mengonfigurasi pengaturan Masuk sebagai layanan , pastikan Anda menambahkan Layanan NT\Semua Layanan dan akun gMSA yang Anda buat.

Mengonfigurasi akun Layanan Direktori di Microsoft Defender XDR

Untuk menyambungkan sensor dengan domain Direktori Aktif, Anda harus mengonfigurasi akun Layanan Direktori di Pertahanan Microsoft XDR.

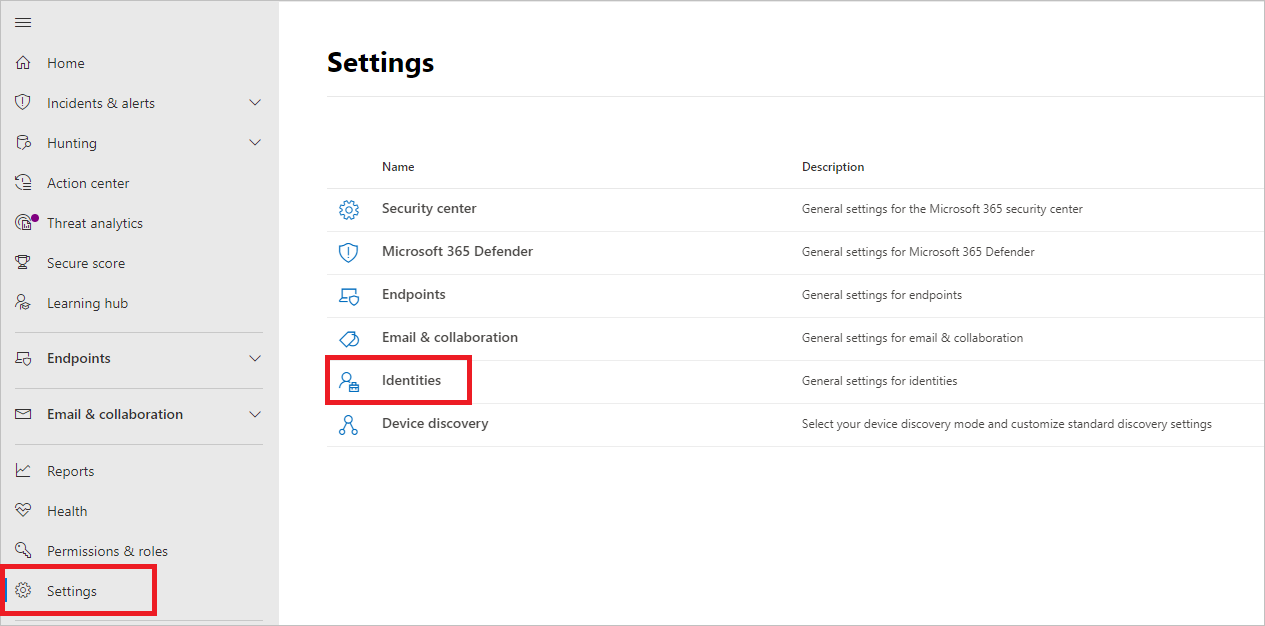

Di Microsoft Defender XDR, buka identitas Pengaturan>. Contohnya:

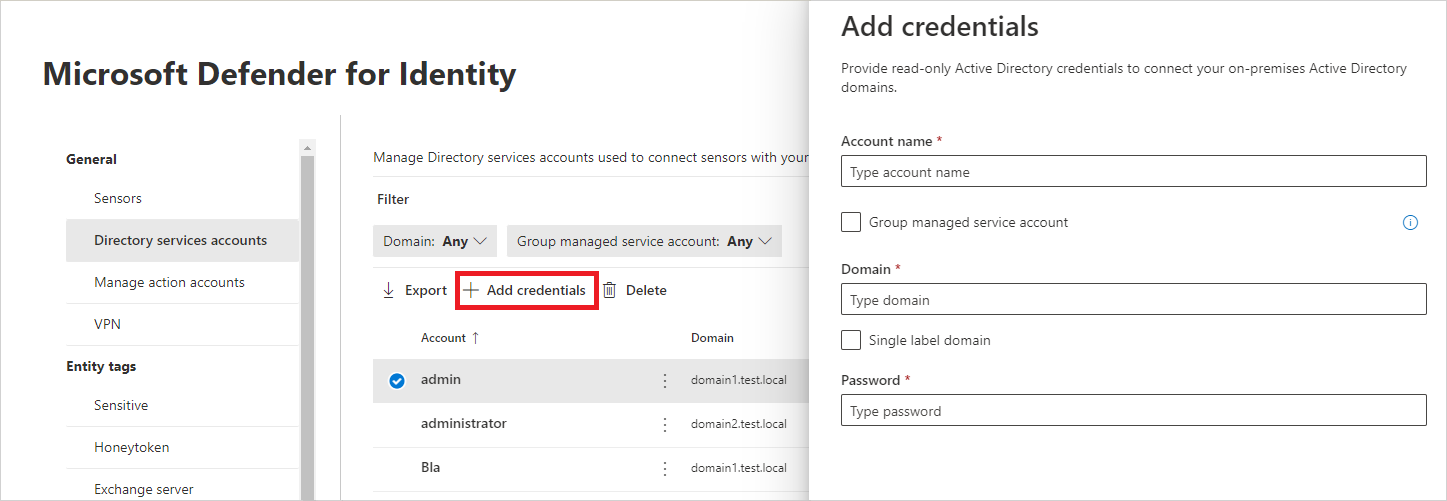

Pilih Akun Layanan Direktori. Anda akan melihat akun mana yang terkait dengan domain mana. Contohnya:

Untuk menambahkan kredensial akun Layanan Direktori, pilih Tambahkan kredensial dan masukkan Nama akun, Domain, dan Kata Sandi akun yang Anda buat sebelumnya. Anda juga dapat memilih apakah akun layanan terkelola Grup (gMSA), dan jika itu milik domain Label tunggal. Contohnya:

Bidang Komentar Nama akun (diperlukan) Masukkan nama pengguna AD baca-saja. Misalnya: DefenderForIdentityUser.

- Anda harus menggunakan pengguna AD standar atau akun gMSA.

- Jangan gunakan format UPN untuk nama pengguna Anda.

- Saat menggunakan gMSA, string pengguna harus diakhir$dengan tanda. Misalnya:mdisvc$

CATATAN: Kami menyarankan agar Anda menghindari penggunaan akun yang ditetapkan untuk pengguna tertentu.Kata sandi (diperlukan untuk akun pengguna AD standar) Hanya untuk akun pengguna AD, buat kata sandi yang kuat untuk pengguna baca-saja. Misalnya: PePR!BZ&}Y54UpC3aB.Akun layanan terkelola grup (diperlukan untuk akun gMSA) Hanya untuk akun gMSA, pilih Akun layanan terkelola grup. Domain (diperlukan) Masukkan domain untuk pengguna baca-saja. Misalnya: contoso.com.

Penting bahwa Anda memasukkan FQDN lengkap domain tempat pengguna berada. Misalnya, jika akun pengguna berada di domain corp.contoso.com, Anda perlu memasukkancorp.contoso.combukancontoso.com.

Untuk informasi selengkapnya, lihat Dukungan Microsoft untuk Domain Label Tunggal.Pilih Simpan.

(Opsional) Jika Anda memilih akun, panel detail akan terbuka dengan pengaturan untuk akun tersebut. Contohnya:

Catatan

Anda dapat menggunakan prosedur yang sama ini untuk mengubah kata sandi untuk akun pengguna Direktori Aktif standar. Tidak ada kata sandi yang ditetapkan untuk akun gMSA.

Pemecahan Masalah

Untuk informasi selengkapnya, lihat Sensor gagal mengambil kredensial gMSA.

Langkah selanjutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk