Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

BERLAKU UNTUK: Pengembang | Dasar | Standar | Standar v2 | Premium | Premium v2

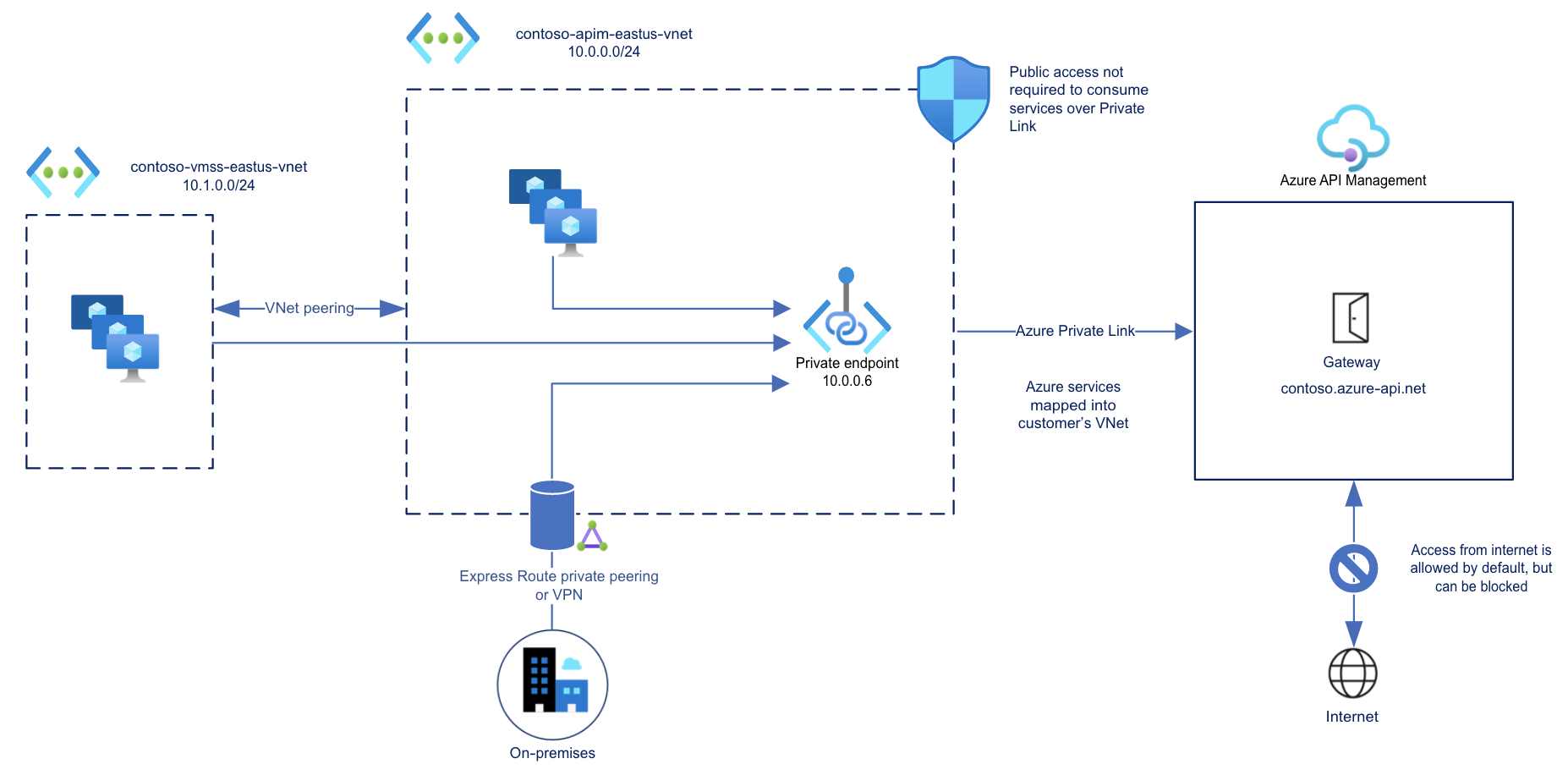

Anda dapat mengonfigurasi titik akhir privat masuk untuk instans API Management Anda, memungkinkan klien di jaringan privat Anda mengakses instans dengan aman melalui Azure Private Link.

Titik akhir privat menggunakan alamat IP dari jaringan virtual Azure tempat titik akhir dihosting.

Lalu lintas jaringan antara klien di jaringan privat Anda dan API Management melintasi jaringan virtual dan Private Link di jaringan backbone Microsoft, menghilangkan paparan dari internet publik.

Konfigurasikan pengaturan DNS kustom atau zona pribadi Azure DNS untuk memetakan nama host API Management ke alamat IP pribadi titik akhir.

Dengan titik akhir pribadi dan Private Link, Anda dapat:

Membuat beberapa koneksi Private Link ke instans API Management.

Menggunakan titik akhir pribadi untuk mengirim lalu lintas masuk pada koneksi aman.

Gunakan kebijakan untuk membedakan lalu lintas yang berasal dari titik akhir pribadi.

Membatasi lalu lintas masuk hanya ke titik akhir pribadi, mencegah penyelundupan data.

Gabungkan endpoint privat masuk ke dalam instans Standard v2 dengan integrasi jaringan virtual keluar untuk memberikan isolasi jaringan end-to-end pada klien dan layanan backend Anda dalam API Management.

Penting

- Anda hanya dapat mengonfigurasi koneksi titik akhir privat untuk lalu lintas masuk ke instans API Management.

- Anda hanya dapat menonaktifkan akses jaringan publik ke instans API Management setelah mengonfigurasi titik akhir privat.

Batasan

- Hanya titik akhir Gateway instans API Management yang mendukung koneksi Private Link masuk.

- Setiap instans API Management mendukung paling banyak 100 koneksi Private Link.

- Koneksi tidak didukung di gateway yang dihost sendiri atau di gateway ruang kerja.

- Di tingkat API Management klasik, endpoint privat tidak didukung dalam instans yang ditempatkan di jaringan virtual internal atau eksternal.

Skenario umum

Gunakan titik akhir privat masuk untuk mengaktifkan akses khusus privat langsung ke gateway API Management untuk membatasi paparan data sensitif atau backend.

Konfigurasi yang didukung meliputi:

Teruskan permintaan klien melalui firewall dan konfigurasikan aturan untuk merutekan permintaan secara privat ke gateway API Management.

Konfigurasikan Azure Front Door (atau Azure Front Door dengan Azure Application Gateway) untuk menerima lalu lintas eksternal dan kemudian mengarahkan lalu lintas secara privat ke gateway API Management. Misalnya, lihat Menyambungkan Azure Front Door Premium ke Azure API Management dengan Private Link.

Catatan

Saat ini, merutekan lalu lintas secara privat dari Azure Front Door ke instans API Management Premium v2 tidak didukung.

Prasyarat

- Instans API Management yang ada.

Buat jika Anda belum melakukannya.

- Saat menggunakan instans di tingkat Pengembang atau Premium klasik, jangan menyebarkan (menyuntikkan) instans ke jaringan virtual eksternal atau internal .

- Ketersediaan jenis titik akhir privat API Management di langganan dan wilayah Anda.

- Jaringan virtual yang berisi subnet untuk menghosting titik akhir privat. Subnet dapat berisi sumber daya Azure lainnya, tetapi tidak dapat didelegasikan ke layanan lain.

- (Direkomendasikan) Mesin virtual di subnet yang sama atau berbeda di jaringan virtual untuk menguji titik akhir pribadi.

Gunakan lingkungan Bash di Azure Cloud Shell. Untuk informasi selengkapnya, lihat Mulai menggunakan Azure Cloud Shell.

Jika Anda lebih suka menjalankan perintah referensi CLI secara lokal, instal Azure CLI. Jika Anda menjalankan Windows atau macOS, pertimbangkan untuk menjalankan Azure CLI dalam kontainer Docker. Untuk informasi lebih lanjut, lihat Cara menjalankan Azure CLI di kontainer Docker.

Jika Anda menggunakan instalasi lokal, masuk ke Azure CLI dengan menggunakan perintah login az. Untuk menyelesaikan proses autentikasi, ikuti langkah-langkah yang ditampilkan di terminal Anda. Untuk opsi masuk lainnya, lihat Mengautentikasi ke Azure menggunakan Azure CLI.

Saat Anda diminta, instal ekstensi Azure CLI pada penggunaan pertama. Untuk informasi selengkapnya tentang ekstensi, lihat Menggunakan dan mengelola ekstensi dengan Azure CLI.

Jalankan versi az untuk menemukan versi dan pustaka dependen yang diinstal. Untuk meningkatkan ke versi terbaru, jalankan az upgrade.

Metode persetujuan untuk titik akhir pribadi

Biasanya, administrator jaringan membuat titik akhir pribadi. Tergantung pada izin kontrol akses berbasis peran (RBAC) Azure Anda, titik akhir pribadi yang Anda buat disetujui secara otomatis untuk mengirim lalu lintas ke instans API Management, atau mengharuskan pemilik sumber daya untuk menyetujui secara manual sambungan tersebut.

| Metode persetujuan | Izin RBAC minimum |

|---|---|

| Otomatis | Microsoft.Network/virtualNetworks/**Microsoft.Network/virtualNetworks/subnets/**Microsoft.Network/privateEndpoints/**Microsoft.Network/networkinterfaces/**Microsoft.Network/locations/availablePrivateEndpointTypes/readMicrosoft.ApiManagement/service/**Microsoft.ApiManagement/service/privateEndpointConnections/** |

| Buku Petunjuk | Microsoft.Network/virtualNetworks/**Microsoft.Network/virtualNetworks/subnets/**Microsoft.Network/privateEndpoints/**Microsoft.Network/networkinterfaces/**Microsoft.Network/locations/availablePrivateEndpointTypes/read |

Langkah-langkah untuk mengonfigurasi titik akhir pribadi

Ikuti langkah-langkah ini untuk membuat dan mengonfigurasi titik akhir privat untuk instans API Management Anda.

Buat titik akhir pribadi - portal

Di tingkat Klasik, Anda dapat membuat titik akhir privat saat membuat instans API Management di portal Microsoft Azure, atau Anda dapat menambahkan titik akhir privat ke instans yang ada.

Buat titik akhir privat saat membuat instans API Management

Di wizard Buat layanan API Management, pilih tab Jaringan .

Di Jenis konektivitas, pilih Titik akhir privat.

Pilih + Tambahkan.

Pada halaman Buat titik akhir privat , masukkan atau pilih informasi berikut ini:

Pengaturan Nilai Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya yang sudah ada atau buat yang baru. Lokasinya harus berada di wilayah yang sama dengan jaringan virtual Anda. Lokasi Pilih lokasi untuk titik akhir pribadi. Lokasinya harus berada di wilayah yang sama dengan jaringan virtual Anda. Ini dapat berbeda dari wilayah tempat instans API Management Anda dihosting. Nama Masukkan nama untuk titik akhir seperti myPrivateEndpoint. Sub-sumber daya Pilih Gateway. Di bawah Jaringan, masukkan atau pilih jaringan virtual dan subnet untuk titik akhir privat Anda.

Di bawah Integrasi DNS privat, pilih Integrasikan dengan zona DNS privat. Zona DNS default ditampilkan: privatelink.azure-api.net.

Pilih OK.

Lanjutkan dengan pembuatan instans API Management.

Membuat titik akhir privat untuk instans API Management yang ada

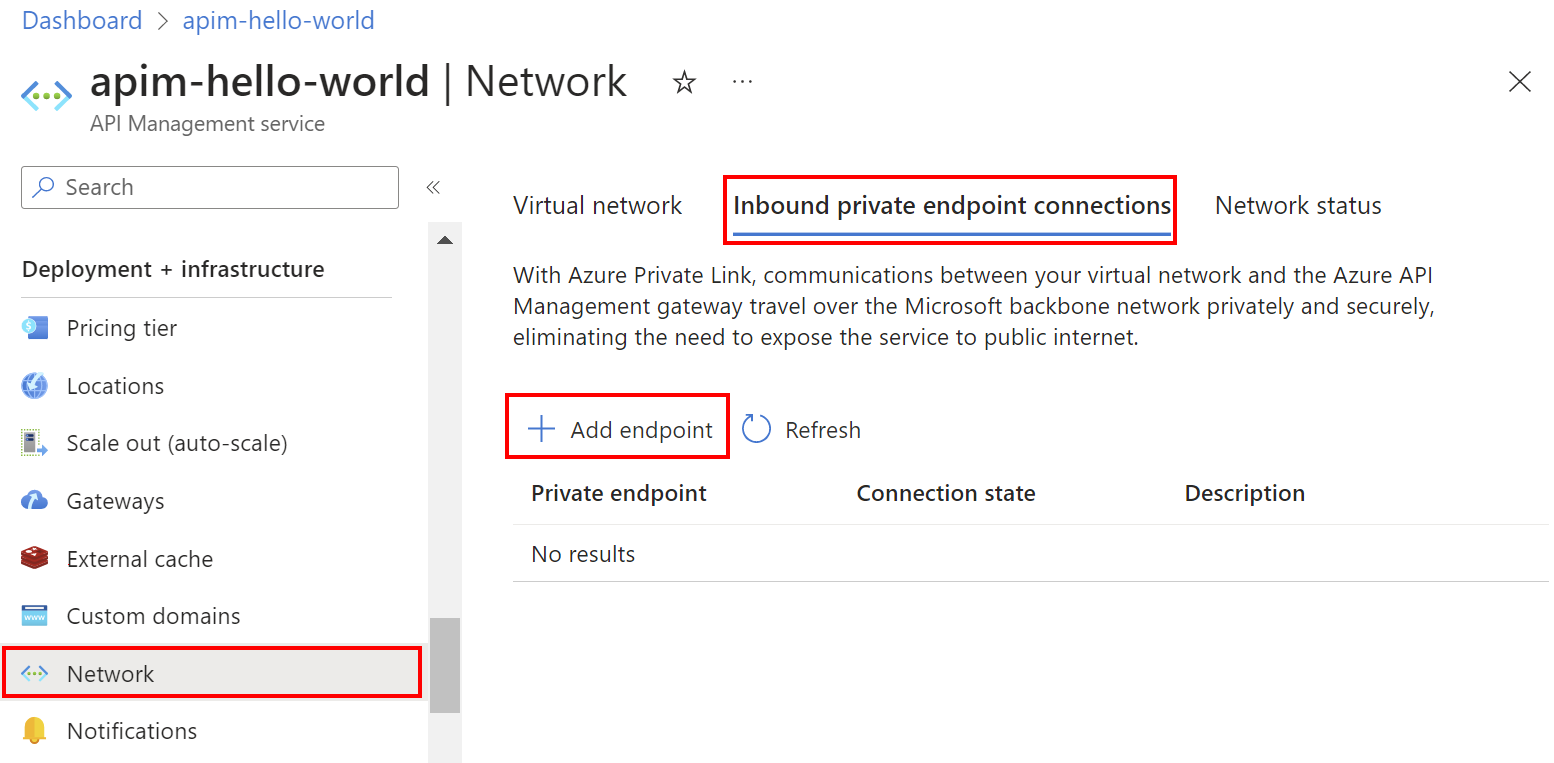

Buka layanan API Management Anda di portal Microsoft Azure.

Di menu sebelah kiri, di bawah Penyebaran + infrastruktur, pilih Jaringan.

Pilih Titik akhir privat koneksi masuk>+ Tambahkan titik akhir.

Di tab Dasar, masukkan atau pilih informasi berikut ini:

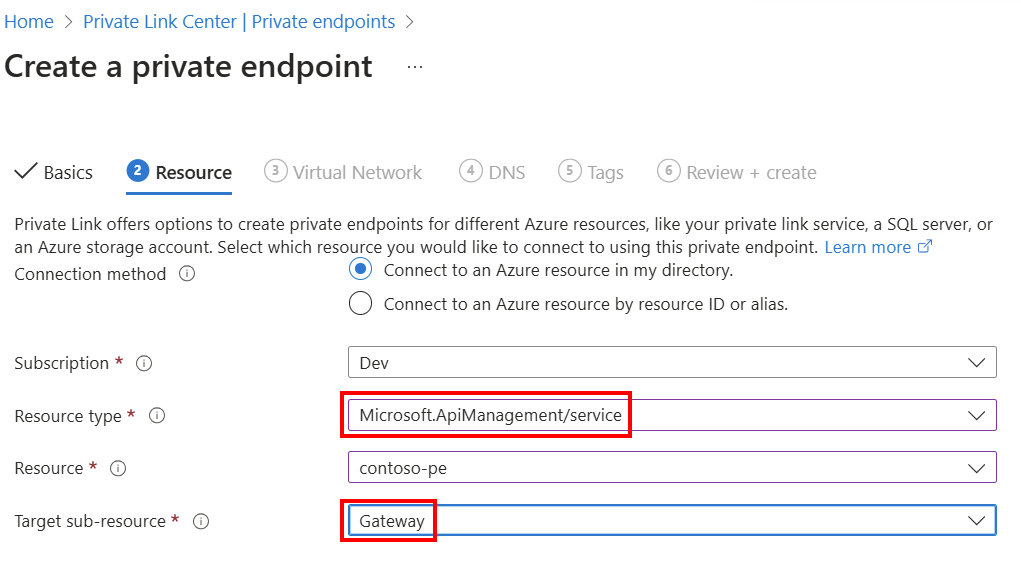

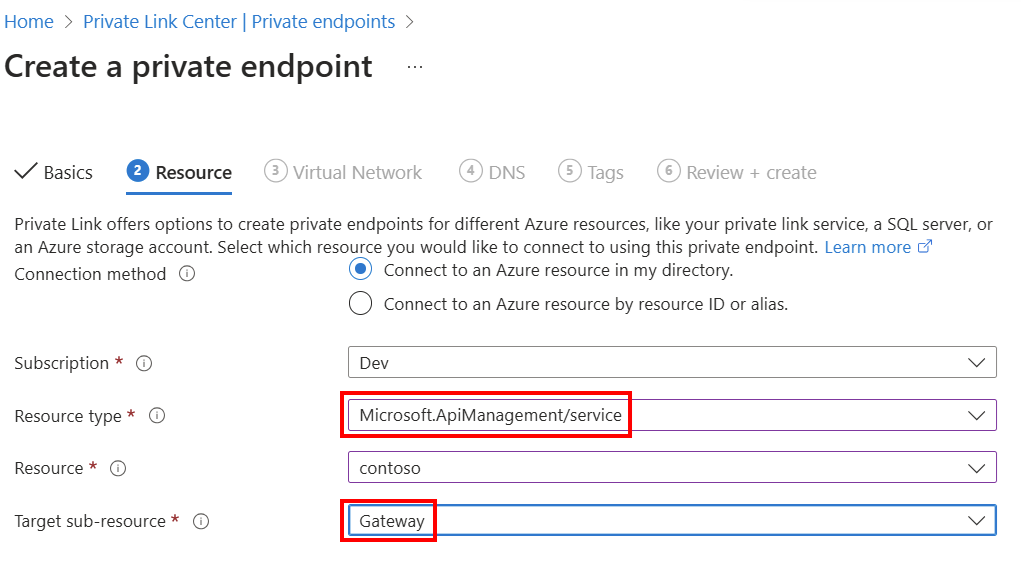

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya yang sudah ada atau buat yang baru. Lokasinya harus berada di wilayah yang sama dengan jaringan virtual Anda. Detail instans Nama Masukkan nama untuk titik akhir seperti myPrivateEndpoint. Nama Antarmuka Jaringan Masukkan nama untuk antarmuka jaringan, seperti myInterface Wilayah Pilih lokasi untuk titik akhir pribadi. Lokasinya harus berada di wilayah yang sama dengan jaringan virtual Anda. Ini dapat berbeda dari wilayah tempat instans API Management Anda dihosting. Pilih tombol Berikutnya: Sumber Daya di bagian bawah layar. Informasi berikut tentang instans API Management Anda sudah diisi:

- Langganan

- Jenis Sumber Daya

- Nama sumber daya

Di Sumber Daya, di Sub-sumber daya Target, pilih Gateway.

Penting

Hanya sub-sumber daya Gateway yang didukung untuk API Management. Sub-sumber daya lain tidak didukung.

Pilih tombol Berikutnya: Jaringan Virtual di bagian bawah layar.

Di Virtual Network, masukkan atau pilih informasi ini:

Pengaturan Nilai Jaringan virtual Pilih jaringan virtual Anda. Subnet Pilih subnet Anda. Konfigurasi IP privat Dalam kebanyakan kasus, pilih Alokasikan alamat IP secara dinamis. Kelompok keamanan aplikasi Secara opsional pilih grup keamanan aplikasi. Pilih tombol Berikutnya: DNS di bagian bawah layar.

Di Integrasi DNS Privat, masukkan atau pilih informasi ini:

Pengaturan Nilai Integrasikan dengan zona DNS privat Biarkan default Ya. Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya Anda. Zona DNS Private Nilai default ditampilkan: (baru) privatelink.azure-api.net. Pilih Berikutnya: Tab di bagian bawah layar. Jika mau, masukkan tag untuk menata sumber daya Azure Anda.

Pilih Berikutnya: Tinjau + buat di bagian bawah layar. Pilih Buat.

Buat daftar koneksi titik akhir pribadi ke instans

Setelah Anda membuat titik akhir privat dan memperbarui layanan, titik akhir privat muncul dalam daftar di halaman Koneksi titik akhir privat masuk instans API Management di portal.

Perhatikan status Koneksi titik akhir:

- Disetujui menunjukkan bahwa sumber daya API Management secara otomatis menyetujui sambungan.

- Tertunda menunjukkan bahwa sambungan harus disetujui secara manual oleh pemilik sumber daya.

Setujui koneksi titik akhir pribadi yang tertunda

Jika koneksi titik akhir privat dalam status tertunda, pemilik instans API Management harus menyetujuinya secara manual sebelum dapat digunakan.

Jika Anda memiliki izin yang memadai, setujui koneksi titik akhir pribadi di halaman Koneksi titik akhir pribadi instans API Management di portal. Di menu konteks koneksi (...), pilih Setujui.

Anda juga dapat menggunakan Api Management Private Endpoint Connection - Create Or Update REST API untuk menyetujui koneksi titik akhir privat yang tertunda.

Nonaktifkan akses jaringan publik secara opsional

Untuk membatasi lalu lintas masuk ke instans API Management hanya ke titik akhir privat, nonaktifkan properti akses jaringan publik.

Penting

- Anda dapat menonaktifkan akses jaringan publik setelah mengonfigurasi titik akhir privat.

- Anda dapat menonaktifkan akses jaringan publik dalam instans API Management yang ada , bukan selama proses penyebaran.

Catatan

Anda dapat menonaktifkan akses jaringan publik dalam instans API Management yang dikonfigurasi dengan titik akhir privat, bukan dengan konfigurasi jaringan lainnya.

Untuk menonaktifkan properti akses jaringan publik di tingkat klasik dengan menggunakan Azure CLI, jalankan perintah az apim update berikut, ganti nama instans API Management dan grup sumber daya Anda:

az apim update --name my-apim-service --resource-group my-resource-group --public-network-access false

Anda juga dapat menggunakan API Management Service - Update REST API untuk menonaktifkan akses jaringan publik, dengan mengatur publicNetworkAccess properti ke Disabled.

Memvalidasi koneksi titik akhir yang bersifat pribadi

Setelah Anda membuat titik akhir privat, konfirmasikan pengaturan DNS-nya di portal.

Buka layanan API Management Anda di portal Microsoft Azure.

Di menu sebelah kiri, di bawah Penyebaran + infrastruktur, pilih Jaringan>Koneksi titik akhir privat masuk, dan pilih titik akhir privat yang Anda buat.

Di navigasi sebelah kiri, di bawah Pengaturan, pilih Konfigurasi DNS.

Tinjau catatan DNS dan alamat IP dari titik akhir pribadi. Alamat IP adalah alamat privat di ruang alamat subnet tempat Anda mengonfigurasi titik akhir privat.

Uji di jaringan virtual

Hubungkan ke mesin virtual yang Anda siapkan di jaringan virtual.

Jalankan utilitas seperti nslookup atau dig untuk mencari alamat IP titik akhir Gateway default Anda melalui Private Link. Contohnya:

nslookup my-apim-service.privatelink.azure-api.net

Hasilnya harus menyertakan alamat IP pribadi yang terkait dengan titik akhir pribadi.

Panggilan API yang dimulai dalam jaringan virtual ke titik akhir Gateway default akan berhasil.

Pengujian dari internet

Dari luar jalur titik akhir pribadi, coba panggil titik akhir Gateway default instans API Management. Jika akses publik dinonaktifkan, output menyertakan kesalahan dengan kode 403 status dan pesan yang mirip dengan:

Request originated from client public IP address 192.0.2.12, public network access on this 'Microsoft.ApiManagement/service/my-apim-service' is disabled.

To connect to 'Microsoft.ApiManagement/service/my-apim-service', please use the Private Endpoint from inside your virtual network.

Batasan untuk nama domain kustom di tingkat v2

Saat ini, di tingkat Standar v2 dan Premium v2, API Management memerlukan nama DNS yang dapat diselesaikan secara publik untuk memungkinkan lalu lintas ke titik akhir Gateway. Jika Anda mengonfigurasi nama domain kustom untuk titik akhir Gateway, nama tersebut harus dapat diselesaikan secara publik, tidak dibatasi untuk zona DNS privat.

Sebagai solusi dalam skenario di mana Anda membatasi akses publik ke gateway dan mengonfigurasi nama domain privat, Anda dapat menyiapkan Application Gateway untuk menerima lalu lintas di nama domain privat dan merutekannya ke titik akhir Gateway instans API Management. Untuk contoh arsitektur, lihat repositori GitHub ini.

Konten terkait

- Gunakan ekspresi kebijakan dengan variabel

context.requestuntuk mengidentifikasi lalu lintas dari titik akhir pribadi. - Pelajari selengkapnya tentang titik akhir privat dan Private Link, termasuk harga Private Link.

- Kelola koneksi titik akhir privat.

- Memecahkan masalah konektivitas titik akhir pribadi Azure.

- Gunakan templat Resource Manager untuk membuat instans API Management klasik dan titik akhir privat.