Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Berlaku untuk:SQL Server

Artikel ini membantu Anda menyiapkan lingkungan Anda untuk migrasi tautan Instans Terkelola instans SQL Server Anda yang diaktifkan oleh Azure Arc ke Azure SQL Managed Instance di portal Microsoft Azure.

Dengan tautan , Anda dapat memigrasikan database SQL Server Anda ke Azure SQL Managed Instance dengan menggunakan replikasi real time dengan grup ketersediaan terdistribusi (migrasi online):

Nota

Anda dapat memberikan umpan balik tentang pengalaman migrasi Anda langsung ke grup produk.

Prasyarat

Untuk memigrasikan database SQL Server Anda ke Azure SQL Managed Instance melalui portal Microsoft Azure, Anda memerlukan prasyarat berikut:

- Langganan Azure aktif. Jika Anda tidak memilikinya, buat akun gratis.

- Instance SQL Server yang didukungdan diaktifkan oleh Azure Arc dengan ekstensi Azure untuk SQL Server versi

1.1.3238.349atau yang lebih baru. Anda dapat meningkatkan ekstensi dengan menggunakan portal Microsoft Azure atau Azure CLI.

Versi SQL Server yang didukung

Baik tingkat layanan Umum dan Kritis Bisnis dari Azure SQL Managed Instance mendukung koneksi Instans Terkelola. Migrasi dengan fitur tautan berfungsi dengan edisi Enterprise, Developer, dan Standard SQL Server di Windows Server.

Tabel berikut mencantumkan versi SQL Server minimum yang didukung untuk tautan:

| Versi SQL Server | Pembaruan layanan minimum yang diperlukan |

|---|---|

| SQL Server 2025 (17.x) | SQL Server 2025 RTM (17.0.1000.7) |

| SQL Server 2022 (16.x) | SQL Server 2022 RTM (16.0.1000.6) |

| SQL Server 2019 (15.x) | SQL Server 2019 CU20 (15.0.4312.2) |

| SQL Server 2017 (14.x) | SQL Server 2017 CU31 (14.0.3456.2) atau yang lebih baru dan pembangunan paket Azure Connect SQL Server 2017 yang sesuai (14.0.3490.10) |

| SQL Server 2016 (13.x) | SQL Server 2016 SP3 (13.0.6300.2) dan paket Azure Connect SQL Server 2016 yang cocok (build 13.0.7000.253) |

| SQL Server 2014 (12.x) dan yang lebih lama | Versi sebelum SQL Server 2016 tidak didukung. |

Migrasi terbalik hanya didukung ke SQL Server 2025 dan SQL Server 2022 dari instans terkelola SQL dengan kebijakan pembaruan yang sesuai. Anda dapat membalikkan migrasi secara manual melalui alat lain seperti pencadangan dan pemulihan asli, atau mengonfigurasi tautan secara manual di SSMS.

Permissions

Bagian ini menjelaskan izin yang Anda butuhkan untuk memigrasikan instans SQL Server Anda ke SQL Managed Instance melalui portal Microsoft Azure.

Pada instans SQL Server sumber, Anda memerlukan izin berikut:

- Jika Anda mengaktifkan hak istimewa paling sedikit, izin yang diperlukan seperti sysadmindiberikan sesuai kebutuhan selama proses migrasi database.

- Jika Anda tidak dapat menggunakan hak istimewa paling sedikit, orang yang melakukan migrasi memerlukan izin sysadmin pada instans SQL Server sumber. Selain itu, jika Anda perlu membatalkan migrasi, tetapkan juga izin sysadmin secara manual ke akun.

NT AUTHORITY\SYSTEM

Untuk bermigrasi dengan tautan Instans Terkelola, Anda memerlukan salah satu izin berikut pada target SQL Managed Instance:

- Peran Kontributor SQL Managed Instance

- Peran Kontributor atau Pemilik tingkat langganan

Untuk izin minimum, lihat Izin kustom.

Nota

Pengguna dengan izin SqlServerAvailabilityGroups_CreateManagedInstanceLink, SqlServerAvailabilityGroups_failoverMiLink, dan SqlServerAvailabilityGroups_deleteMiLink di Azure dapat melakukan tindakan pada panel Migrasi database selama proses migrasi yang meningkatkan izin SQL Server dari akun yang digunakan oleh ekstensi, termasuk peran sysadmin.

Menyiapkan instans SQL Server

Untuk menyiapkan instans SQL Server Anda, selesaikan langkah-langkah berikut:

- Validasi Bahwa Anda menggunakan versi yang didukung.

-

Buat kunci master database di

masterdatabase. - Aktifkan fitur grup ketersediaan.

- Tambahkan bendera pelacakan yang tepat saat startup.

- Mulai ulang SQL Server dan validasi konfigurasi.

- Atur database ke model pemulihan penuh.

- Impor kunci otoritas sertifikat akar tepercaya Azure ke SQL Server.

Anda perlu memulai ulang SQL Server agar perubahan ini berlaku.

Menginstal pembaruan layanan

Pastikan versi SQL Server Anda telah menginstal pembaruan layanan yang sesuai, seperti yang tercantum dalam tabel dukungan versi. Jika Anda perlu menginstal pembaruan apa pun, Anda harus memulai ulang instans SQL Server Anda selama pembaruan.

Untuk memeriksa versi SQL Server Anda, jalankan skrip Transact-SQL (T-SQL) di SQL Server:

-- Run on SQL Server

-- Shows the version and CU of the SQL Server

USE master;

GO

SELECT @@VERSION as 'SQL Server version';

Membuat kunci master database di database master

Tautan ini menggunakan sertifikat untuk mengenkripsi autentikasi dan komunikasi antara SQL Server dan SQL Managed Instance. Kunci master database melindungi sertifikat yang digunakan oleh tautan. Jika Anda sudah memiliki kunci master database, Anda dapat melewati langkah ini.

Buat kunci master database di master database. Sisipkan kata sandi Anda sebagai pengganti <strong_password> skrip berikut, dan simpan di tempat yang rahasia dan aman. Jalankan skrip T-SQL ini di SQL Server:

-- Run on SQL Server

-- Create a master key

USE master;

GO

CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<strong_password>';

Untuk memastikan bahwa Anda memiliki kunci master database, gunakan skrip T-SQL berikut di SQL Server:

-- Run on SQL Server

USE master;

GO

SELECT * FROM sys.symmetric_keys WHERE name LIKE '%DatabaseMasterKey%';

Menyiapkan instans SQL Server 2016

Untuk SQL Server 2016 (13.x), Anda harus menyelesaikan langkah-langkah tambahan yang didokumentasikan dalam Menyiapkan prasyarat SQL Server 2016 untuk tautan tersebut. Langkah-langkah tambahan ini tidak diperlukan untuk SQL Server 2017 (14.x) dan versi yang lebih baru yang didukung oleh tautan.

Mengaktifkan Grup Ketersediaan

Fitur tautan bergantung pada fitur grup ketersediaan AlwaysOn, yang dinonaktifkan secara default. Untuk informasi selengkapnya, lihat Mengaktifkan fitur grup ketersediaan AlwaysOn.

Untuk mengonfirmasi fitur grup ketersediaan diaktifkan, jalankan skrip T-SQL berikut di SQL Server:

-- Run on SQL Server

-- Is the availability groups feature enabled on this SQL Server

DECLARE @IsHadrEnabled sql_variant = (select SERVERPROPERTY('IsHadrEnabled'))

SELECT

@IsHadrEnabled as 'Is HADR enabled',

CASE @IsHadrEnabled

WHEN 0 THEN 'Availability groups DISABLED.'

WHEN 1 THEN 'Availability groups ENABLED.'

ELSE 'Unknown status.'

END

as 'HADR status'

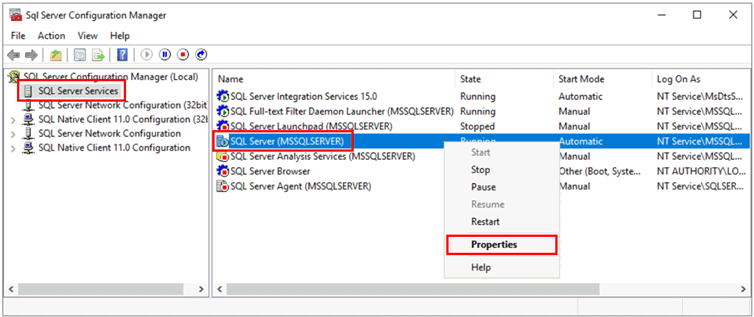

Jika fitur grup ketersediaan tidak diaktifkan, ikuti langkah-langkah berikut untuk mengaktifkannya:

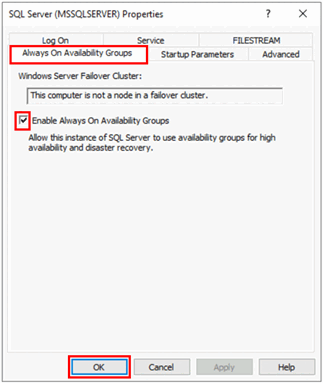

Pilih Layanan SQL Server dari panel kiri.

Klik kanan layanan SQL Server, lalu pilih Properti:

Buka tab Grup Ketersediaan AlwaysOn.

Pilih kotak centang Aktifkan Grup Ketersediaan AlwaysOn , lalu pilih OK.

- Jika Anda menggunakan SQL Server 2016 (13.x), dan opsi Aktifkan Grup Ketersediaan AlwaysOn dinonaktifkan dengan pesan

This computer is not a node in a failover cluster, ikuti langkah-langkah yang dijelaskan dalam Menyiapkan prasyarat SQL Server 2016 untuk tautan. Setelah Anda menyelesaikan langkah-langkah ini, kembali ke langkah ini dan coba lagi.

- Jika Anda menggunakan SQL Server 2016 (13.x), dan opsi Aktifkan Grup Ketersediaan AlwaysOn dinonaktifkan dengan pesan

Pilih OK dalam dialog.

Mulai ulang layanan SQL Server.

Mengaktifkan bendera pelacakan startup

Untuk mengoptimalkan performa tautan Anda, aktifkan bendera pelacakan berikut saat startup:

-

-T1800: Bendera pelacakan ini mengoptimalkan performa ketika file log untuk replika primer dan sekunder dalam grup ketersediaan ada di disk dengan ukuran sektor yang berbeda, seperti 512 byte dan 4 KB. Jika replika primer dan sekunder menggunakan ukuran sektor disk 4 KB, Anda tidak memerlukan bendera pelacakan ini. Untuk informasi lebih lanjut, lihat KB3009974. -

-T9567: Bendera pelacakan ini mengaktifkan kompresi aliran data untuk grup ketersediaan selama penempatan otomatis. Kompresi meningkatkan beban pada prosesor tetapi secara signifikan dapat mengurangi waktu transfer selama penempatan.

Untuk mengaktifkan bendera pelacakan ini saat startup, gunakan langkah-langkah berikut:

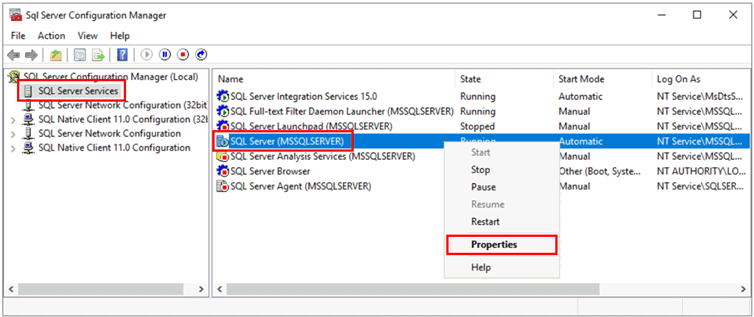

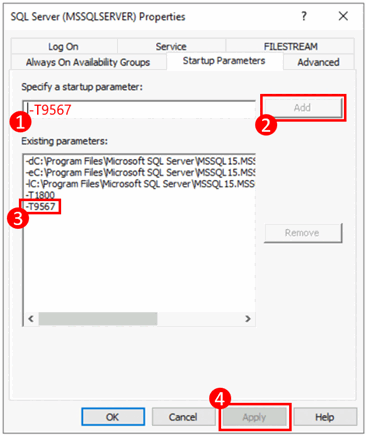

Buka Pengelola Konfigurasi SQL Server.

Pilih Layanan SQL Server dari panel kiri.

Klik kanan layanan SQL Server, lalu pilih Properti.

Buka tab Parameter Startup. Di Tentukan parameter startup, masukkan

-T1800dan pilih Tambahkan untuk menambahkan parameter startup. Lalu masukkan-T9567dan pilih Tambahkan untuk menambahkan bendera pelacakan lainnya. Pilih Terapkan untuk menyimpan perubahan.

Pilih OK untuk menutup jendela Properti.

Untuk informasi selengkapnya, lihat sintaks untuk mengaktifkan bendera pelacakan.

Menghidupkan ulang SQL Server dan memvalidasi konfigurasi

Jika Anda tidak perlu meningkatkan versi SQL Server, mengaktifkan fitur grup ketersediaan, atau menambahkan bendera pelacakan startup, Anda dapat melewati bagian ini.

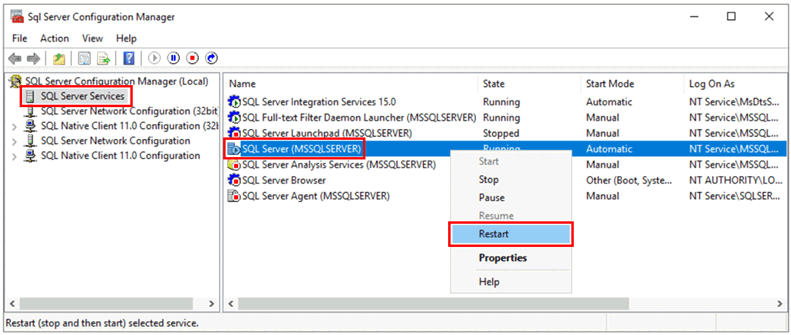

Setelah memastikan bahwa Anda menggunakan versi SQL Server yang didukung, aktifkan fitur grup ketersediaan AlwaysOn, dan tambahkan bendera pelacakan startup Anda, mulai ulang instans SQL Server Anda untuk menerapkan semua perubahan ini:

Buka Pengelola Konfigurasi SQL Server.

Pilih Layanan SQL Server dari panel kiri.

Klik kanan layanan SQL Server, lalu pilih Mulai Ulang.

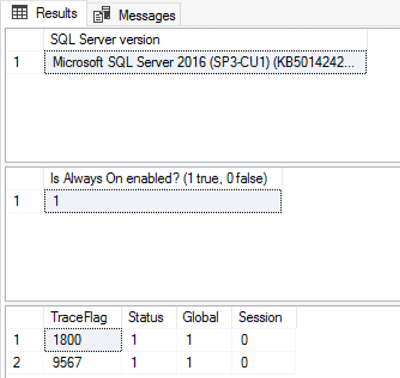

Setelah menghidupkan ulang, jalankan skrip T-SQL berikut pada SQL Server untuk memvalidasi konfigurasi instans SQL Server Anda:

-- Run on SQL Server

-- Shows the version and CU of SQL Server

USE master;

GO

SELECT @@VERSION as 'SQL Server version';

GO

-- Shows if the Always On availability groups feature is enabled

SELECT SERVERPROPERTY ('IsHadrEnabled') as 'Is Always On enabled? (1 true, 0 false)';

GO

-- Lists all trace flags enabled on SQL Server

DBCC TRACESTATUS;

Versi SQL Server Anda harus menjadi salah satu versi yang didukung dengan pembaruan layanan yang sesuai yang diterapkan. Fitur grup ketersediaan Always On harus diaktifkan, dan Anda harus mengaktifkan bendera jejak -T1800 dan -T9567. Cuplikan layar berikut adalah contoh hasil yang diharapkan untuk instans SQL Server yang dikonfigurasi dengan benar:

Mengatur database ke model pemulihan penuh

Database yang dimigrasikan melalui tautan harus dalam model pemulihan penuh dan memiliki setidaknya satu cadangan.

Jalankan kode berikut di SQL Server untuk semua database yang ingin Anda migrasikan. Ganti <DatabaseName> dengan nama database Anda yang sebenarnya.

-- Run on SQL Server

-- Set full recovery model for all databases you want to migrate.

ALTER DATABASE [<DatabaseName>] SET RECOVERY FULL

GO

-- Execute backup for all databases you want to migrate.

BACKUP DATABASE [<DatabaseName>] TO DISK = N'<DiskPath>'

GO

Mengimpor kunci otoritas sertifikat akar tepercaya Azure ke SQL Server

Untuk memercayai sertifikat kunci publik SQL Managed Instance yang diterbitkan oleh Azure, Anda perlu mengimpor kunci otoritas sertifikat akar (CA) yang tepercaya dari Azure ke SQL Server.

Anda dapat mengunduh kunci root CA dari detail Otoritas Sertifikat Azure. Minimal, unduh sertifikat DigiCert Global Root G2 dan Microsoft RSA Root Certificate Authority 2017 dan impor ke instans SQL Server Anda.

Nota

Sertifikat akar di jalur sertifikasi untuk sertifikat kunci publik SQL Managed Instance dikeluarkan oleh Otoritas Sertifikat (CA) akar tepercaya Azure. CA akar tertentu dapat berubah dari waktu ke waktu karena Azure memperbarui daftar CA tepercayanya. Untuk penyiapan yang disederhanakan, instal semua sertifikat CA akar yang tercantum di Otoritas Sertifikat Akar Azure. Anda hanya dapat menginstal kunci CA yang diperlukan dengan mengidentifikasi penerbit kunci publik SQL Managed Instance yang diimpor sebelumnya.

Simpan sertifikat lokal ke instans SQL Server, seperti ke jalur sampel C:\certs\<name of certificate>.crt , lalu impor sertifikat dari jalur tersebut dengan menggunakan skrip Transact-SQL berikut. Ganti <name of certificate> dengan nama sertifikat aktual: DigiCert Global Root G2 dan Microsoft RSA Root Certificate Authority 2017, yang merupakan nama yang diperlukan untuk kedua sertifikat ini.

-- Run on SQL Server-- Import <name of certificate> root-authority certificate (trusted by Azure), if not already present

CREATE CERTIFICATE [DigiCertPKI] FROM FILE = 'C:\certs\DigiCertGlobalRootG2.crt'

DECLARE @CERTID int

SELECT @CERTID = CERT_ID('DigiCertPKI')

EXEC sp_certificate_add_issuer @CERTID, N'*.database.windows.net';

GO

CREATE CERTIFICATE [MicrosoftPKI] FROM FILE = 'C:\certs\Microsoft RSA Root Certificate Authority 2017.crt'

DECLARE @CERTID int

SELECT @CERTID = CERT_ID('MicrosoftPKI')

EXEC sp_certificate_add_issuer @CERTID, N'*.database.windows.net';

GO

Petunjuk / Saran

sp_certificate_add_issuer Jika prosedur tersimpan hilang dari lingkungan SQL Server Anda, instans SQL Server Anda kemungkinan tidak memiliki pembaruan layanan yang sesuai yang terinstal.

Terakhir, verifikasi semua sertifikat yang dibuat dengan menggunakan tampilan manajemen dinamis (DMV) berikut:

-- Run on SQL Server

USE master

SELECT * FROM sys.certificates

Mengonfigurasi konektivitas jaringan

Agar link dapat berfungsi, harus ada konektivitas jaringan antara SQL Server dengan SQL Managed Instance. Opsi jaringan yang Anda pilih bergantung pada apakah instans SQL Server Anda berada di jaringan Azure atau tidak.

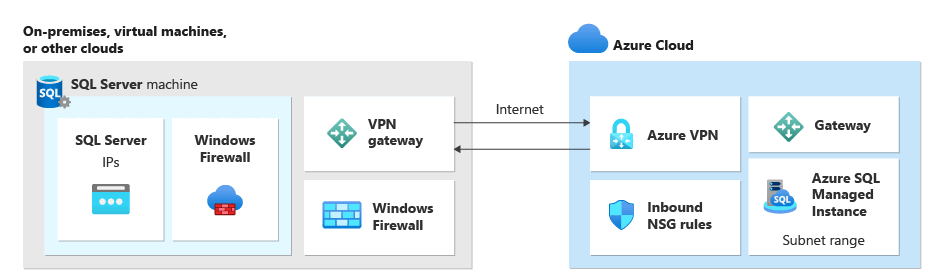

SQL Server di luar Azure

Jika Anda menghosting instans SQL Server di luar Azure, Anda dapat membuat koneksi VPN antara SQL Server dan SQL Managed Instance dengan menggunakan salah satu opsi ini:

Petunjuk / Saran

Untuk performa jaringan terbaik saat mereplikasi data, gunakan ExpressRoute. Provisikan gateway dengan bandwidth yang cukup untuk kasus penggunaan Anda.

SQL Server di Azure Virtual Machines

Menyebarkan SQL Server di Azure Virtual Machines di jaringan virtual Azure yang sama yang menghosting SQL Managed Instance adalah metode paling sederhana, karena konektivitas jaringan secara otomatis ada di antara kedua instans. Untuk informasi selengkapnya, lihat Mulai Cepat: Mengonfigurasi Komputer Virtual Azure untuk menyambungkan ke Azure SQL Managed Instance.

Jika SQL Server Anda pada instans Azure Virtual Machines berada di jaringan virtual yang berbeda dari instans terkelola SQL, Anda perlu menyambungkan dua jaringan virtual. Jaringan virtual tidak harus berada dalam langganan yang sama agar skenario ini berfungsi.

Anda memiliki dua opsi untuk menyambungkan jaringan virtual:

- Perekanan jaringan virtual Azure

- VPN Gateway VNet-ke-VNet (Portal Azure, PowerShell, Azure CLI)

Peering lebih disukai karena menggunakan jaringan backbone Microsoft. Jadi, dari perspektif konektivitas, tidak ada perbedaan latensi yang nyata antara komputer virtual dalam jaringan virtual yang di-peering dan di jaringan virtual yang sama. Peering jaringan virtual didukung antar jaringan di wilayah yang sama. Peering jaringan virtual global didukung untuk instans yang dihosting di subnet yang dibuat setelah 22 September 2020. Untuk informasi selengkapnya, lihat Tanya jawab umum (FAQ).

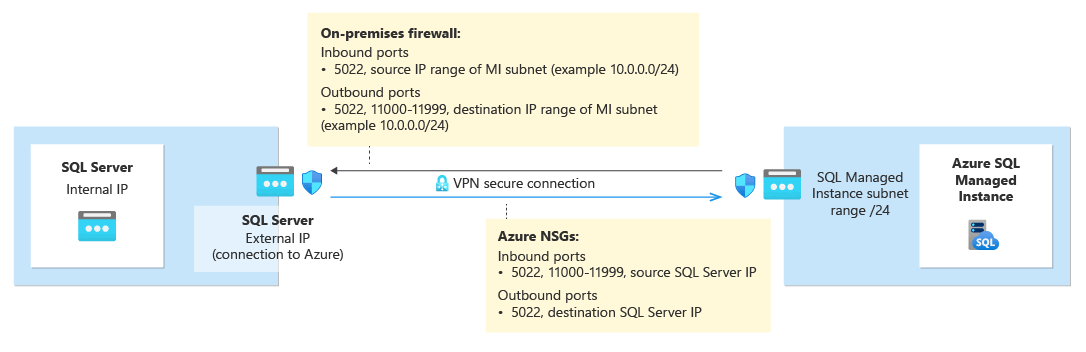

Port jaringan antara lingkungan

Terlepas dari mekanisme konektivitas, Anda harus memenuhi persyaratan berikut agar lalu lintas jaringan mengalir di antara lingkungan:

Aturan Kelompok Keamanan Jaringan (NSG) pada subnet yang menghosting SQL Managed Instance harus memungkinkan:

- Port masuk 5022 dan rentang port 11000-11999 untuk menerima lalu lintas dari alamat IP SQL Server sumber

- Port keluar 5022 untuk mengirim lalu lintas ke alamat IP SQL Server tujuan

Port 5022 tidak dapat diubah pada SQL Managed Instance.

Semua firewall di jaringan yang menghosting SQL Server, dan OS host harus mengizinkan:

- Port masuk 5022 dibuka untuk menerima lalu lintas dari rentang IP sumber subnet MI /24 (misalnya 10.0.0.0/24)

- Port keluar 5022, dan rentang port 11000-11999 dibuka untuk mengirim lalu lintas ke rentang IP tujuan subnet MI (misalnya 10.0.0.0/24)

Port 5022 dapat disesuaikan di sisi SQL Server, tetapi rentang port 11000-11999 harus dibuka apa adanya.

Tabel berikut menjelaskan tindakan port untuk setiap lingkungan:

| Lingkungan | Apa yang harus dilakukan |

|---|---|

| SQL Server (di luar Azure) | Buka lalu lintas masuk dan keluar di port 5022 untuk firewall jaringan ke seluruh subnet rentang IP dari SQL Managed Instance. Jika perlu, lakukan hal yang sama pada firewall Windows OS host SQL Server. |

| SQL Server (di dalam Azure) | Buka lalu lintas masuk dan keluar di port 5022 untuk firewall jaringan ke seluruh subnet rentang IP dari SQL Managed Instance. Jika perlu, lakukan hal yang sama pada firewall Windows OS host SQL Server. Untuk mengizinkan komunikasi pada port 5022, buat aturan kelompok keamanan jaringan (NSG) di jaringan virtual yang menghosting komputer virtual (VM). |

| SQL Managed Instance | Buat aturan NSG di portal Microsoft Azure untuk memungkinkan lalu lintas masuk dan keluar dari alamat IP dan jaringan yang menghosting SQL Server pada port 5022 dan rentang port 11000-11999. |

Untuk membuka port di Windows Firewall, gunakan skrip PowerShell berikut pada OS host Windows dari instans SQL Server:

New-NetFirewallRule -DisplayName "Allow TCP port 5022 inbound" -Direction inbound -Profile Any -Action Allow -LocalPort 5022 -Protocol TCP

New-NetFirewallRule -DisplayName "Allow TCP port 5022 outbound" -Direction outbound -Profile Any -Action Allow -LocalPort 5022 -Protocol TCP

Diagram berikut menunjukkan contoh lingkungan jaringan lokal, menunjukkan bahwa semua firewall di lingkungan harus memiliki port terbuka, termasuk firewall OS yang menghosting instans SQL Server, dan firewall dan gateway perusahaan apa pun:

Penting

- Anda perlu membuka port di setiap firewall di lingkungan jaringan, termasuk server host, dan firewall atau gateway perusahaan apa pun di jaringan. Di lingkungan perusahaan, Anda mungkin perlu menunjukkan informasi kepada administrator jaringan Anda di bagian ini untuk membantu membuka port tambahan di lapisan jaringan perusahaan.

- Meskipun Anda dapat memilih untuk menyesuaikan titik akhir di sisi SQL Server, Anda tidak dapat mengubah atau menyesuaikan nomor port untuk SQL Managed Instance.

- Rentang alamat IP subnet yang menghosting instans terkelola, dan SQL Server tidak boleh tumpang tindih.

Menambahkan URL ke daftar yang diizinkan

Bergantung pada pengaturan keamanan jaringan, Anda mungkin perlu menambahkan URL ke daftar yang diizinkan untuk FQDN SQL Managed Instance dan beberapa titik akhir Manajemen Sumber Daya yang digunakan oleh Azure.

Tambahkan sumber daya berikut ke daftar izin Anda:

- Nama domain yang sepenuhnya memenuhi syarat (FQDN) dari SQL Managed Instance Anda. Misalnya:

managedinstance.a1b2c3d4e5f6.database.windows.net. - Microsoft Entra Authority

- ID Sumber Daya Titik Akhir Microsoft Entra

- Titik Akhir Resource Manager

- Titik Akhir Layanan

Ikuti langkah-langkah di bagian Konfigurasikan SSMS untuk cloud pemerintah untuk mengakses antarmuka Alat di SQL Server Management Studio (SSMS) dan identifikasi URL tertentu untuk sumber daya dalam cloud yang perlu Anda tambahkan ke daftar yang diizinkan.

Memigrasikan sertifikat database yang dilindungi TDE (opsional)

Jika Anda menautkan database SQL Server yang dilindungi oleh Transparent Data Encryption (TDE) ke instans terkelola SQL, Anda harus memigrasikan sertifikat enkripsi yang sesuai dari instans SQL Server lokal atau Azure VM ke instans terkelola SQL sebelum menggunakan tautan. Untuk langkah-langkah terperinci, lihat Memigrasikan sertifikat database yang dilindungi TDE ke Azure SQL Managed Instance.

Database SQL Managed Instance yang dienkripsi dengan kunci TDE yang dikelola layanan tidak dapat ditautkan ke SQL Server. Anda hanya dapat menautkan database terenkripsi ke SQL Server jika Anda mengenkripsinya dengan kunci yang dikelola pelanggan dan server tujuan memiliki akses ke kunci yang sama yang digunakan untuk mengenkripsi database. Untuk informasi selengkapnya, lihat Menyiapkan SQL Server TDE dengan Azure Key Vault.

Nota

Azure Key Vault didukung oleh SQL Server di Linux yang dimulai dengan Pembaruan Kumulatif 14 untuk SQL Server 2022.

Menguji konektivitas jaringan

Sebelum Anda memulai migrasi, uji konektivitas jaringan antara instans SQL Server Anda dan SQL Managed Instance. Anda dapat menguji konektivitas langsung dari portal Microsoft Azure sebagai bagian dari proses migrasi. Namun, Anda juga dapat menguji konektivitas secara manual dengan menggunakan Transact-SQL dan SQL Server Agent. Untuk informasi selengkapnya, lihat Menguji konektivitas jaringan.

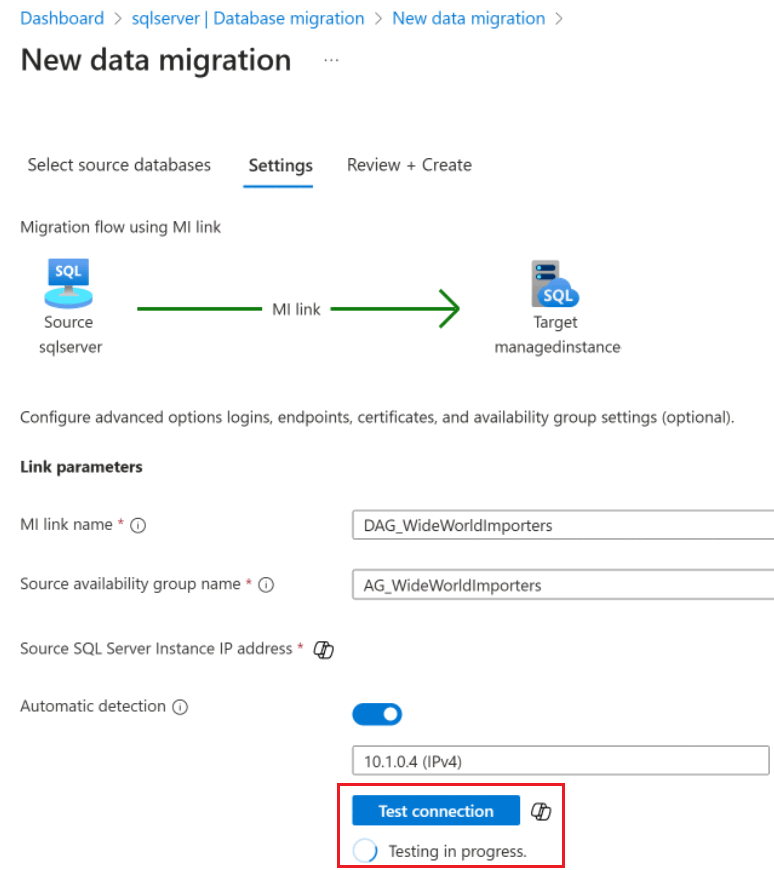

Untuk menguji konektivitas melalui portal Microsoft Azure, ikuti langkah-langkah berikut:

Pilih Migrasikan data pada panel Migrasi database untuk sumber daya instans SQL Server Anda.

Pilih opsi tautan MI .

Pilih database target yang ingin Anda migrasikan lalu gunakan Berikutnya: Pengaturan untuk masuk ke tab berikutnya.

Pada tab Pengaturan , berikan nama tautan dan grup ketersediaan sumber. Kemudian gunakan Uji koneksi untuk memvalidasi konektivitas jaringan antara SQL Server dan SQL Managed Instance:

Pertimbangkan poin-poin berikut:

- Untuk menghindari false negative, semua firewall di sepanjang jalur jaringan harus mengizinkan trafik Internet Control Message Protocol (ICMP).

- Untuk menghindari positif palsu, semua firewall sepanjang jalur jaringan harus mengizinkan lalu lintas pada protokol UCS yang dimiliki SQL Server. Memblokir protokol dapat menyebabkan pengujian koneksi yang berhasil, tetapi tautan gagal dibuat.

- Penyiapan firewall tingkat lanjut dengan pagar pembatas tingkat paket perlu dikonfigurasi dengan benar untuk memungkinkan lalu lintas antara SQL Server dan SQL Managed Instance.

Keterbatasan

Pertimbangkan batasan berikut:

- Batasan tautan Instans Terkelola berlaku untuk migrasi melalui portal Microsoft Azure.

- Membatalkan migrasi memerlukan izin sysadmin pada instans SQL Server sumber. Jika instans SQL Server Anda tidak menggunakan hak istimewa paling sedikit, tetapkan izin sysadmin secara manual ke akun.

NT AUTHORITY\SYSTEM - Mengonfigurasi tautan melalui portal Microsoft Azure untuk tujuan migrasi tidak kompatibel dengan tautan yang dibuat secara manual, baik melalui SQL Server Management Studio (SSMS), atau Transact-SQL (T-SQL). Tinjau masalah yang diketahui untuk mempelajari lebih lanjut.

- Memantau migrasi melalui portal Microsoft Azure hanya tersedia untuk instans SQL Server yang memenuhi persyaratan lisensi pemantauan.

Pemecahan Masalah Umum

Untuk memecahkan masalah umum saat bermigrasi ke Azure SQL Managed Instance, lihat Memecahkan masalah migrasi.

Konten terkait

- Praktik terbaik untuk tautan Instans Terkelola

- Migrasi SQL Server di Azure Arc

- Menyiapkan lingkungan untuk migrasi LRS

- Gambaran Umum SQL Server yang Diaktifkan Melalui Azure Arc

- Umpan balik pengalaman migrasi langsung ke grup produk

- Migrasi ke Azure SQL Managed Instance - Migrasi SQL Server di Azure Arc