Mengelola enkripsi BitLocker di Azure Stack HCI, versi 23H2

Berlaku untuk: Azure Stack HCI, versi 23H2

Artikel ini menjelaskan cara melihat dan mengaktifkan enkripsi BitLocker, dan mengambil kunci pemulihan BitLocker pada sistem Azure Stack HCI Anda.

Prasyarat

Sebelum memulai, pastikan Anda memiliki akses ke Azure Stack HCI, sistem versi 23H2 yang disebarkan, didaftarkan, dan terhubung ke Azure.

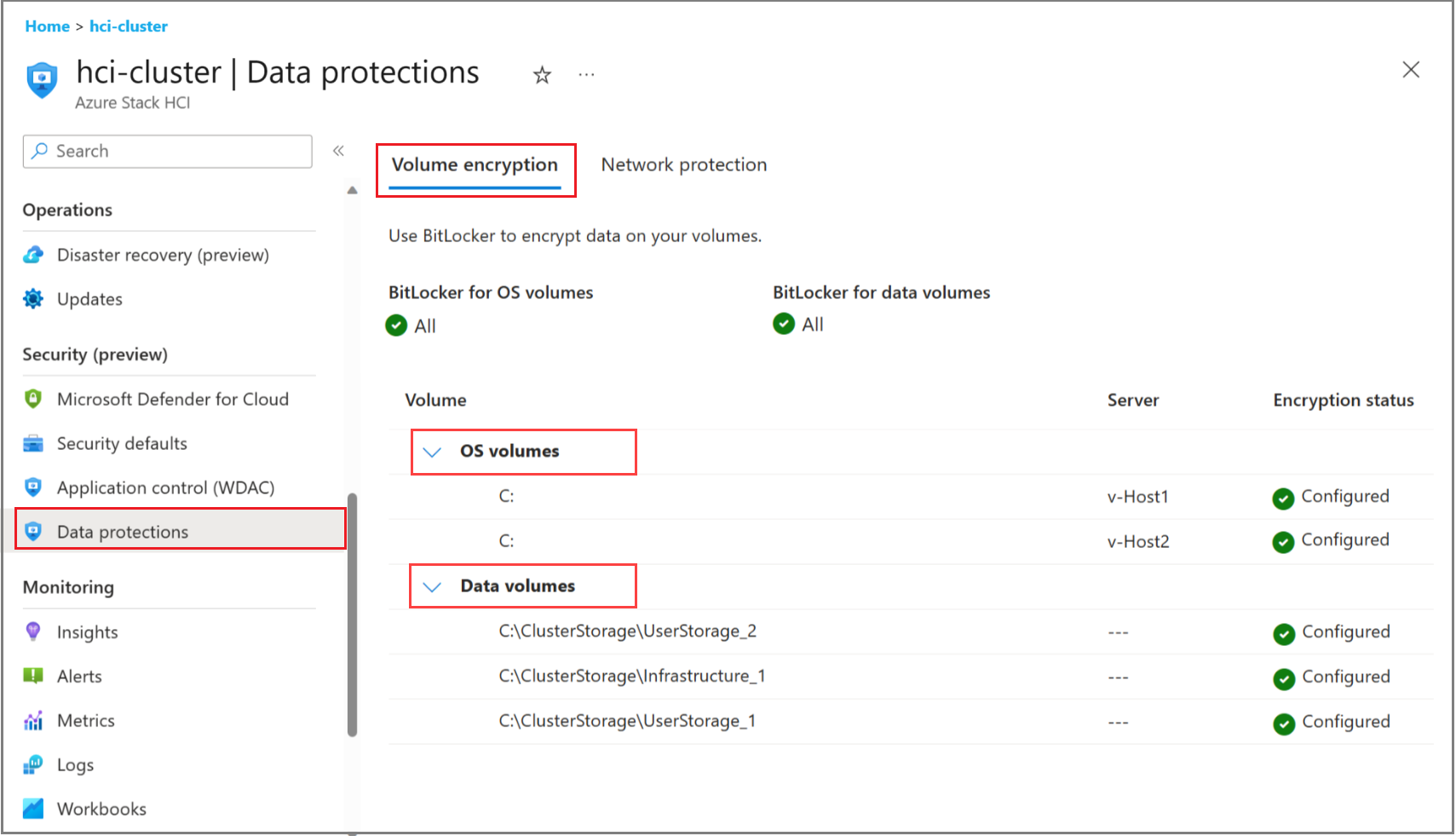

Lihat pengaturan BitLocker melalui portal Azure

Untuk melihat pengaturan BitLocker di portal Azure, pastikan Anda telah menerapkan inisiatif MCSB. Untuk informasi selengkapnya, lihat Menerapkan inisiatif Microsoft Cloud Security Benchmark.

BitLocker menawarkan dua jenis perlindungan: enkripsi untuk volume OS dan enkripsi untuk volume data. Anda hanya dapat melihat pengaturan BitLocker di portal Azure. Untuk mengelola pengaturan, lihat Mengelola pengaturan BitLocker dengan PowerShell.

Mengelola pengaturan BitLocker dengan PowerShell

Anda dapat melihat, mengaktifkan, dan menonaktifkan pengaturan enkripsi volume di kluster Azure Stack HCI Anda.

Properti cmdlet PowerShell

Properti cmdlet berikut adalah untuk enkripsi volume dengan modul BitLocker: AzureStackBitLockerAgent.

-

Get-ASBitLocker -<Local | PerNode>Di mana

LocaldanPerNodetentukan cakupan tempat cmdlet dijalankan.- Lokal - Dapat dijalankan dalam sesi PowerShell jarak jauh reguler dan menyediakan detail volume BitLocker untuk simpul lokal.

- PerNode - Memerlukan CredSSP (saat menggunakan PowerShell jarak jauh) atau sesi desktop jarak jauh (RDP). Menyediakan detail volume BitLocker per simpul.

-

Enable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume> -

Disable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume>

Melihat pengaturan enkripsi untuk enkripsi volume dengan BitLocker

Ikuti langkah-langkah berikut untuk melihat pengaturan enkripsi:

Sambungkan ke simpul Azure Stack HCI Anda.

Jalankan cmdlet PowerShell berikut menggunakan kredensial administrator lokal:

Get-ASBitLocker

Mengaktifkan, menonaktifkan enkripsi volume dengan BitLocker

Ikuti langkah-langkah berikut untuk mengaktifkan enkripsi volume dengan BitLocker:

Sambungkan ke simpul Azure Stack HCI Anda.

Jalankan cmdlet PowerShell berikut menggunakan kredensial administrator lokal:

Penting

Mengaktifkan enkripsi volume dengan BitLocker pada jenis volume BootVolume memerlukan TPM 2.0.

Saat mengaktifkan enkripsi volume dengan BitLocker pada jenis

ClusterSharedVolumevolume (CSV), volume akan dimasukkan ke dalam mode dialihkan dan VM beban kerja apa pun akan dijeda untuk waktu yang singkat. Operasi ini mengganggu; rencana yang sesuai. Untuk informasi selengkapnya, lihat Cara mengonfigurasi disk terkluster terenkripsi BitLocker di Windows Server 2012.

Enable-ASBitLocker

Ikuti langkah-langkah ini untuk menonaktifkan enkripsi volume dengan BitLocker:

Sambungkan ke simpul Azure Stack HCI Anda.

Jalankan cmdlet PowerShell berikut menggunakan kredensial administrator lokal:

Disable-ASBitLocker

Mendapatkan kunci pemulihan BitLocker

Catatan

Kunci BitLocker dapat diambil kapan saja dari Direktori Aktif lokal Anda. Jika kluster tidak berfungsi dan Anda tidak memiliki kuncinya, Anda mungkin tidak dapat mengakses data terenkripsi pada kluster. Untuk menyimpan kunci pemulihan BitLocker Anda, kami sarankan Anda mengekspor dan menyimpannya di lokasi eksternal yang aman seperti Azure Key Vault.

Ikuti langkah-langkah berikut untuk mengekspor kunci pemulihan untuk kluster Anda:

Sambungkan ke kluster Azure Stack HCI Anda sebagai administrator lokal. Jalankan perintah berikut dalam sesi konsol lokal atau sesi Protokol Desktop Jauh (RDP) lokal atau sesi PowerShell Jarak Jauh dengan autentikasi CredSSP:

Untuk mendapatkan informasi kunci pemulihan, jalankan perintah berikut ini di PowerShell:

Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKeyBerikut ini sampel outputnya:

PS C:\Users\ashciuser> Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKey ComputerName PasswordId RecoveryKey ------- ---------- ----------- ASB88RR1OU19 {Password1} Key1 ASB88RR1OU20 {Password2} Key2 ASB88RR1OU21 {Password3} Key3 ASB88RR1OU22 {Password4} Key4