Mengelola Pertahanan Windows Application Control untuk Azure Stack HCI, versi 23H2

Berlaku untuk: Azure Stack HCI, versi 23H2

Artikel ini menjelaskan cara menggunakan Pertahanan Windows Application Control (WDAC) untuk mengurangi permukaan serangan Azure Stack HCI. Untuk informasi selengkapnya, lihat Mengelola pengaturan keamanan garis besar di Azure Stack HCI, versi 23H2.

Prasyarat

Sebelum memulai, pastikan Anda memiliki akses ke Azure Stack HCI, sistem versi 23H2 yang disebarkan, didaftarkan, dan tersambung ke Azure.

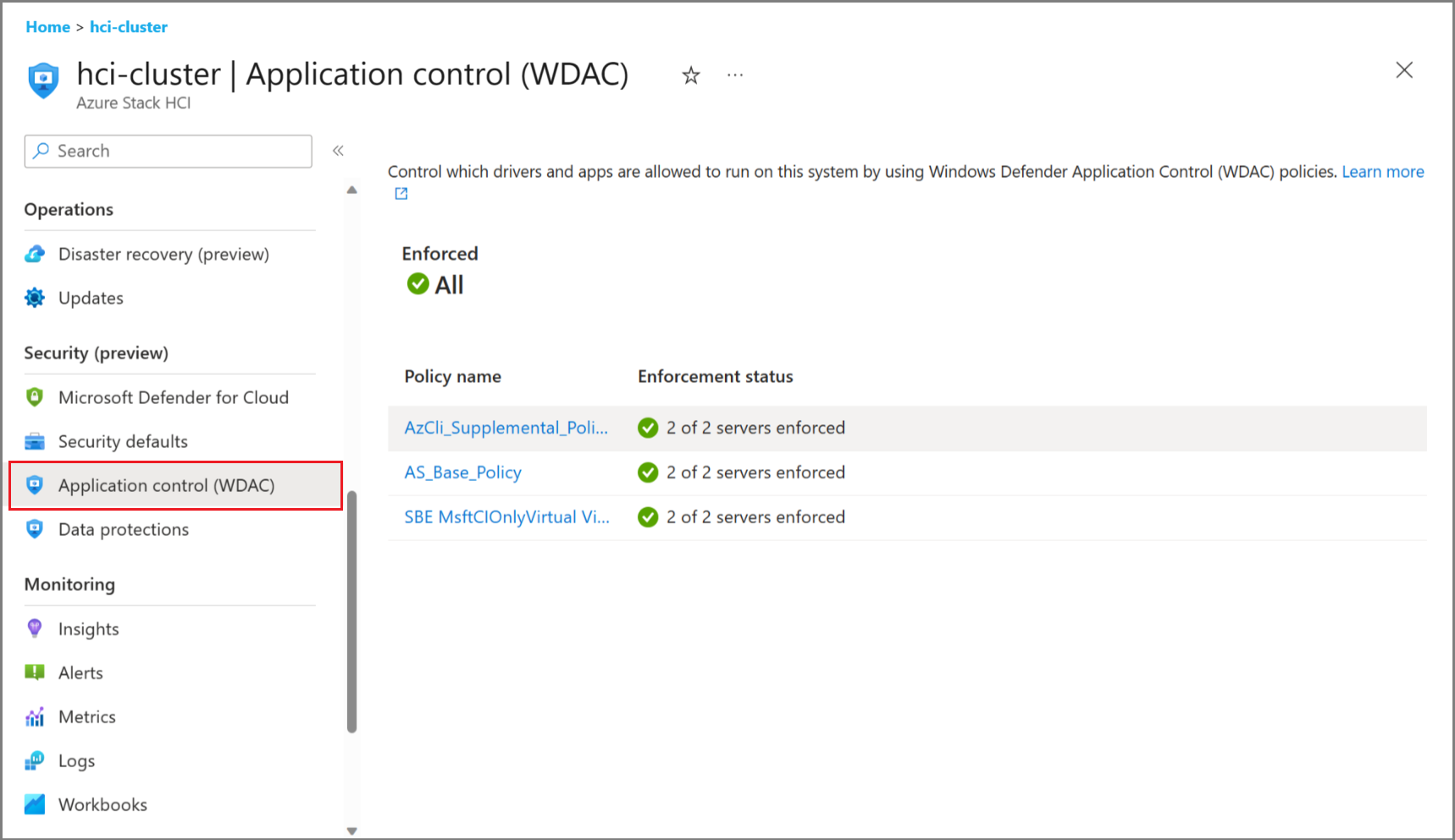

Lihat pengaturan WDAC melalui portal Azure

Untuk melihat pengaturan WDAC di portal Azure, pastikan Anda telah menerapkan inisiatif MCSB. Untuk informasi selengkapnya, lihat Menerapkan inisiatif Microsoft Cloud Security Benchmark.

Anda dapat Menggunakan kebijakan WDAC untuk mengontrol driver dan aplikasi mana yang diizinkan untuk berjalan di sistem Anda. Anda hanya dapat melihat pengaturan WDAC melalui portal Azure. Untuk mengelola pengaturan, lihat Mengelola pengaturan WDAC dengan PowerShell.

Mengelola pengaturan WDAC dengan PowerShell

Mengaktifkan mode kebijakan WDAC

Anda dapat mengaktifkan WDAC selama atau setelah penyebaran. Gunakan PowerShell untuk mengaktifkan atau menonaktifkan WDAC setelah penyebaran.

Sambungkan ke salah satu node kluster dan gunakan cmdlet berikut untuk mengaktifkan kebijakan WDAC yang diinginkan dalam mode "Audit" atau "Diberlakukan".

Dalam rilis build ini ada dua cmdlet:

-

Enable-AsWdacPolicy- Mempengaruhi semua node kluster. -

Enable-ASLocalWDACPolicy- Hanya memengaruhi simpul tempat cmdlet dijalankan.

Bergantung pada kasus penggunaan Anda, Anda harus menjalankan perubahan kluster global atau perubahan simpul lokal.

Ini berguna ketika:

- Anda mulai dengan pengaturan default yang direkomendasikan.

- Anda harus menginstal atau menjalankan perangkat lunak pihak ketiga baru. Anda dapat mengalihkan mode kebijakan untuk membuat kebijakan tambahan.

- Anda mulai dengan WDAC dinonaktifkan selama penyebaran dan sekarang Anda ingin mengaktifkan WDAC untuk meningkatkan perlindungan keamanan atau untuk memvalidasi bahwa perangkat lunak Anda berjalan dengan benar.

- Perangkat lunak atau skrip Anda diblokir oleh WDAC. Dalam hal ini Anda dapat menggunakan mode audit untuk memahami dan memecahkan masalah.

Catatan

Saat aplikasi Anda diblokir, WDAC membuat peristiwa yang sesuai. Tinjau Log peristiwa untuk memahami detail kebijakan yang memblokir aplikasi Anda. Untuk informasi selengkapnya, lihat panduan operasional Pertahanan Windows Application Control.

Beralih mode kebijakan WDAC

Ikuti langkah-langkah ini untuk beralih antarmode kebijakan WDAC. Perintah PowerShell ini berinteraksi dengan Orchestrator untuk mengaktifkan mode yang dipilih.

Sambungkan ke simpul Azure Stack HCI Anda.

Jalankan perintah PowerShell berikut menggunakan info masuk administrator lokal atau kredensial pengguna penyebaran (AzureStackLCMUser).

Penting

Cmdlet yang harus masuk sebagai pengguna penyebaran (AzureStackLCMUser) memerlukan otorisasi kredensial yang tepat melalui grup keamanan (PREFIX-ECESG) dan CredSSP (saat menggunakan PowerShell jarak jauh) atau sesi Konsol (RDP).

Jalankan cmdlet berikut untuk memeriksa mode kebijakan WDAC yang saat ini diaktifkan:

Get-AsWdacPolicyModeCmdlet ini mengembalikan Audit atau Mode Diberlakukan per Simpul.

Jalankan cmdlet berikut untuk mengalihkan mode kebijakan:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Misalnya, untuk mengalihkan mode kebijakan ke audit, jalankan:

Enable-AsWdacPolicy -Mode AuditPeringatan

Orchestrator akan membutuhkan waktu hingga dua hingga tiga menit untuk beralih ke mode yang dipilih.

Jalankan

Get-ASWDACPolicyModelagi untuk mengonfirmasi bahwa mode kebijakan telah diperbarui.Get-AsWdacPolicyModeBerikut adalah contoh output cmdlet ini:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting WDAC Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set WDAC Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Membuat kebijakan WDAC untuk mengaktifkan perangkat lunak pihak ketiga

Saat menggunakan WDAC dalam mode penegakan, agar perangkat lunak yang ditandatangani non-Microsoft Anda berjalan, bangun kebijakan dasar yang disediakan Microsoft dengan membuat kebijakan tambahan WDAC. Informasi tambahan dapat ditemukan dalam dokumentasi WDAC publik.

Catatan

Untuk menjalankan atau menginstal perangkat lunak baru, Anda mungkin perlu mengalihkan WDAC ke mode audit terlebih dahulu (lihat langkah-langkah di atas), menginstal perangkat lunak Anda, menguji bahwa perangkat lunak berfungsi dengan benar, membuat kebijakan tambahan baru, lalu beralih WDAC kembali ke mode yang diberlakukan.

Buat kebijakan baru dalam Format Beberapa Kebijakan seperti yang ditunjukkan di bawah ini. Kemudian gunakan Add-ASWDACSupplementalPolicy -Path Policy.xml untuk mengonversinya ke kebijakan tambahan dan menyebarkannya di seluruh node dalam kluster.

Membuat kebijakan tambahan WDAC

Gunakan langkah-langkah berikut untuk membuat kebijakan tambahan:

Sebelum Anda mulai, instal perangkat lunak yang akan dicakup oleh kebijakan tambahan ke dalam direktorinya sendiri. Tidak apa-apa jika ada subdirektori. Saat membuat kebijakan tambahan, Anda harus menyediakan direktori untuk dipindai, dan Anda tidak ingin kebijakan tambahan Anda mencakup semua kode pada sistem. Dalam contoh kami, direktori ini adalah C:\software\codetoscan.

Setelah Anda memiliki semua perangkat lunak Anda di tempat, jalankan perintah berikut untuk membuat kebijakan tambahan Anda. Gunakan nama kebijakan unik untuk membantu mengidentifikasinya.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanJalankan cmdlet berikut untuk mengubah metadata kebijakan tambahan Anda:

# Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath c:\wdac\Contoso-policy.xml -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Jalankan cmdlet berikut untuk menyebarkan kebijakan:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlJalankan cmdlet berikut untuk memeriksa status kebijakan baru:

Get-ASLocalWDACPolicyInfoBerikut adalah contoh output cmdlet ini:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM