Memberi aplikasi akses ke sumber daya Azure Stack Hub

Aplikasi yang menyebarkan atau mengonfigurasi sumber daya melalui Azure Resource Manager harus diwakili oleh identitasnya sendiri, yang dikenal sebagai prinsipal keamanan. Sama seperti pengguna diwakili oleh prinsipal pengguna, aplikasi diwakili oleh perwakilan layanan.

Identitas juga dapat digunakan untuk mendelegasikan izin yang diperlukan saja kepada pengguna atau aplikasi. Misalnya, aplikasi manajemen konfigurasi mungkin menggunakan Azure Resource Manager untuk menginventarisasi sumber daya Azure. Aplikasi akan terdaftar di direktori, kemudian ditambahkan ke peran "pembaca" pada cakupan yang sesuai, sehingga membatasi aplikasi untuk akses baca-saja.

Seperti pengguna, aplikasi harus menyajikan kredensial selama autentikasi, yang memerlukan dua elemen:

- ID Aplikasi, kadang-kadang disebut sebagai ID Klien. GUID yang secara unik mengidentifikasi pendaftaran aplikasi di penyewa Direktori Aktif Anda.

- Sebuah rahasia. Anda dapat membuat string rahasia klien (mirip dengan kata sandi), atau menentukan cap thumbprint sertifikat X509 (yang menggunakan kunci publiknya).

Menjalankan aplikasi dalam identitasnya sendiri lebih baik menjalankannya dalam identitas pengguna karena alasan berikut:

- Info masuk yang lebih kuat - aplikasi dapat masuk menggunakan sertifikat X509, sebagai ganti dari rahasia/kata sandi bersama tekstual.

- More restrictive Izin yang lebih ketat dapat ditetapkan ke aplikasi. Biasanya, izin ini dibatasi hanya pada apa yang perlu dilakukan aplikasi, yang dikenal sebagai prinsip hak istimewa paling sedikit.

- Kredensial dan izin tidak sering berubah untuk aplikasi sebagai kredensial pengguna. Misalnya, saat tanggung jawab pengguna berubah, persyaratan kata sandi menentukan perubahan, atau saat pengguna meninggalkan perusahaan.

Anda mengawali dengan membuat pendaftaran aplikasi baru di direktori Anda, yang membuat objek perwakilan layanan terkait untuk mewakili identitas aplikasi dalam direktori. Proses pendaftaran bervariasi tergantung pada direktori yang Anda pilih untuk instans Azure Stack Hub Anda:

- ID Microsoft Entra: ID Microsoft Entra adalah layanan manajemen direktori dan identitas berbasis cloud multi-penyewa. Anda dapat menggunakan ID Microsoft Entra dengan instans Azure Stack Hub yang tersambung. Contoh yang disajikan nanti akan menggunakan portal Azure untuk pendaftaran aplikasi Microsoft Entra.

- Active Directory Federation Services (AD FS): AD FS menyediakan kemampuan federasi identitas aman, dan akses menyeluruh web (SSO) yang disederhanakan. Anda dapat menggunakan AD FS baik dengan instans Azure Stack Hub yang terhubung maupun yang terputus. Contoh yang dihadirkan nanti akan menggunakan Azure Stack Hub PowerShell untuk pendaftaran aplikasi AD FS.

Setelah mendaftarkan aplikasi, Anda mempelajari cara menetapkannya ke sebuah peran, sehingga membatasi akses sumber dayanya.

Jika Anda menyebarkan Azure Stack Hub dengan ID Microsoft Entra sebagai layanan manajemen identitas, Anda membuat dan mengelola identitas untuk aplikasi seperti yang Anda lakukan untuk Azure. Bagian ini menunjukkan cara melakukan langkah tersebut menggunakan portal Microsoft Azure. Tinjau Izin yang diperlukan untuk mendaftarkan aplikasi sebelum memulai, untuk memastikan Anda memiliki izin yang cukup untuk mendaftarkan aplikasi.

Di bagian ini, Anda mendaftarkan aplikasi di penyewa Microsoft Entra menggunakan portal Azure. Dalam contoh berikut, Anda menentukan kredensial rahasia klien, tetapi portal juga mendukung kredensial berbasis sertifikat X509.

Masuk ke portal Microsoft Azure menggunakan akun Azure Anda.

Pilih ID> Microsoft Entra Pendaftaran aplikasi>Pendaftaran baru.

Masukkan nama untuk aplikasi.

Pilih Jenis akun yang didukung yang sesuai.

Di bawah Pengalihan URI, pilih Web sebagai jenis aplikasi, dan (opsional) tentukan URI pengalihan jika aplikasi Anda memerlukannya.

Setelah menetapkan nilai, pilih Daftar. Pendaftaran aplikasi dibuat dan halaman Gambaran Umum ditampilkan.

Salin ID Aplikasi untuk digunakan dalam kode aplikasi Anda. Nilai ini juga disebut sebagai ID Klien.

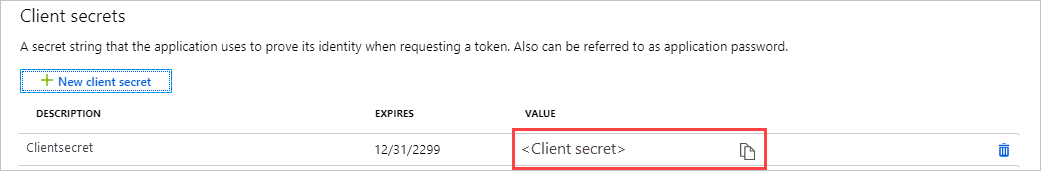

Untuk membuat rahasia klien, pilih halaman Sertifikat & rahasia . Pilih Rahasia klien baru.

Berikan deskripsi untuk rahasia, dan durasi kedaluwarsa.

Setelah selesai, pilih Simpan.

Nilai rahasia tersebut ditampilkan. Salin dan simpan nilai ini di lokasi lain, karena Anda tidak dapat mengambilnya nanti. Anda memberikan rahasia dengan ID Aplikasi di aplikasi klien Anda untuk masuk.

Lanjutkan ke Tetapkan peran guna mempelajari cara menetapkan kontrol akses berbasis peran untuk identitas aplikasi.

Lihat artikel Azure berikut ini untuk detail selengkapnya tentang mengelola aplikasi Microsoft Entra:

- Detail selengkapnya tentang mendaftarkan aplikasi Microsoft Entra, termasuk cara membuat pendaftaran aplikasi yang menggunakan kredensial sertifikat.

- Cara Menghapus registrasi aplikasi.

- Cara Memulihkan atau menghapus pendaftaran aplikasi.

Jika Anda menerapkan Azure Stack Hub dengan AD FS sebagai layanan manajemen identitas, Anda harus menggunakan PowerShell untuk mengelola identitas aplikasi Anda. Contoh-contoh berikut menunjukkan baik sertifikat X509 dan kredensial rahasia klien.

Skrip harus dijalankan di konsol PowerShell yang ditinggikan ("Jalankan sebagai administrator"), yang membuka sesi lain ke VM yang meng-hosting titik akhir istimewa untuk instans Azure Stack Hub Anda. Setelah sesi titik akhir istimewa ditetapkan, cmdlet tambahan digunakan untuk membuat dan mengelola pendaftaran aplikasi. Untuk informasi selengkapnya tentang titik akhir yang istimewa, lihat Menggunakan titik akhir istimewa di Azure Stack Hub.

Saat membuat kredensial sertifikat, persyaratan berikut harus dipenuhi:

- Untuk produksi, sertifikat harus dikeluarkan baik dari Otoritas Sertifikat internal atau Otoritas Sertifikat Publik. Saat menggunakan otoritas publik, Anda harus menyertakan otoritas dalam citra sistem operasi dasar sebagai bagian dari Microsoft Trusted Root Authority Program. Untuk daftar selengkapnya, lihat Daftar Peserta - Microsoft Trusted Root Program. Contoh pembuatan sertifikat uji "yang ditandatangani sendiri" juga akan ditampilkan kemudian selama Memperbarui kredensial sertifikat.

- Penyedia kriptografi harus ditentukan sebagai penyedia utama Cryptographic Service Provider (CSP) warisan Microsoft.

- Format sertifikat harus dalam file PFX, karena diperlukan kunci publik dan privat. Windows server menggunakan file .pfx yang berisi file kunci publik (file sertifikat TLS/SSL) dan file kunci privat terkait.

- Infrastruktur Azure Stack Hub Anda harus memiliki akses jaringan ke lokasi Certificate Revocation List (CRL) otoritas sertifikat yang diterbitkan dalam sertifikat. CRL ini harus berupa endpoint HTTP.

Setelah Anda memiliki sertifikat, gunakan skrip PowerShell di bawah ini untuk mendaftarkan aplikasi Anda dan masuk menggunakan identitas aplikasi. Ganti nilai Anda sendiri untuk tempat penampung berikut:

| Tempat penampung | Deskripsi | Contoh |

|---|---|---|

| <PepVM> | Nama VM titik akhir istimewa pada instans Azure Stack Hub Anda. | "AzS-ERCS01" |

| <YourCertificateLocation> | Lokasi sertifikat X509 Anda di penyimpanan sertifikat lokal. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <YourAppName> | Nama deskriptif untuk pendaftaran aplikasi baru. | "Alat manajemen saya" |

Buka sesi Windows PowerShell yang ditingkatkan dan jalankan skrip berikut.

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVm>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # To use a managed certificate from the certificate store, use the Get-Item cmdlet. # To use a certificate file, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # To use a test certificate, use the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter # $Cert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -ClientCertificates $using:cert} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $SpSignin = Connect-AzAccount -Environment "AzureStackUser" ` -ServicePrincipal ` -CertificateThumbprint $SpObject.Thumbprint ` -ApplicationId $SpObject.ClientId ` -TenantId $TenantID # Output the service principal details $SpObjectSetelah skrip selesai, skrip akan menampilkan info pendaftaran aplikasi.

ClientIDdanThumbprintdiautentikasi, dan nantinya diberi akses ke sumber daya yang dikelola oleh Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : 00001111-aaaa-2222-bbbb-3333cccc4444 Thumbprint : 30202C11BE6864437B64CE36C8D988442082A0F1 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a78c76bb-8cae-4db4-a45a-c1420613e01b

Jaga sesi konsol PowerShell Anda tetap terbuka, karena Anda menggunakannya dengan nilai ApplicationIdentifier di bagian berikutnya.

Kini setelah Anda mendaftarkan aplikasi, bagian ini akan menunjukkan kepada Anda cara:

- Membuat sertifikat X509 baru yang ditandatangani sendiri untuk pengujian.

- Memperbarui kredensial aplikasi, dengan memperbarui properti Thumbprint-nya agar sesuai dengan sertifikat baru.

Memperbarui kredensial sertifikat menggunakan PowerShell, sehingga mengganti nilai Anda sendiri untuk tempat penampung berikut:

| Tempat penampung | Deskripsi | Contoh |

|---|---|---|

| <PepVM> | Nama VM titik akhir istimewa pada instans Azure Stack Hub Anda. | "AzS-ERCS01" |

| <YourAppName> | Nama deskriptif untuk pendaftaran aplikasi baru. | "Alat manajemen saya" |

| <YourCertificateLocation> | Lokasi sertifikat X509 Anda di penyimpanan sertifikat lokal. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <AppIdentifier> | Pengidentifikasi yang ditetapkan untuk pendaftaran aplikasi. | "S-1-5-21-1512385356-3796245103-1243299919-1356" |

Dengan menggunakan sesi Windows PowerShell tinggi Anda, jalankan cmdlet berikut:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Create a self-signed certificate for testing purposes, using the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter $NewCert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange # In production, use Get-Item to retrieve a managed certificate from the certificate store. # Alteratively, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to update the certificate thumbprint, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ClientCertificates $using:NewCert} $Session | Remove-PSSession # Output the updated service principal details $SpObjectSetelah skrip selesai, skrip akan menampilkan info pendaftaran aplikasi yang diperbarui, termasuk nilai thumbprint untuk sertifikat baru yang ditandatangani sendiri.

ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : Thumbprint : AF22EE716909041055A01FE6C6F5C5CDE78948E9 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a580f894-8f9b-40ee-aa10-77d4d142b4e5

Peringatan

Menggunakan rahasia klien kurang aman daripada menggunakan kredensial sertifikat X509. Mekanisme autentikasinya tidak hanya kurang aman, tetapi juga biasanya mengharuskan penyematan rahasia dalam kode sumber aplikasi klien. Dengan demikian, untuk aplikasi produksi, Anda sangat disarankan untuk menggunakan kredensial sertifikat.

Sekarang Anda membuat pendaftaran aplikasi lain, tetapi kali ini tentukan kredensial rahasia klien. Tidak seperti kredensial sertifikat, direktori memiliki kemampuan untuk membuat kredensial rahasia klien. Alih-alih menentukan rahasia klien, Anda menggunakan tombol -GenerateClientSecret untuk meminta agar ia dihasilkan. Ganti nilai Anda sendiri untuk tempat penampung berikut:

| Tempat penampung | Deskripsi | Contoh |

|---|---|---|

| <PepVM> | Nama VM titik akhir istimewa pada instans Azure Stack Hub Anda. | "AzS-ERCS01" |

| <YourAppName> | Nama deskriptif untuk pendaftaran aplikasi baru. | "Alat manajemen saya" |

Buka sesi Windows PowerShell yang ditingkatkan, dan jalankan cmdlet berikut:

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -GenerateClientSecret} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $securePassword = $SpObject.ClientSecret | ConvertTo-SecureString -AsPlainText -Force $credential = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $SpObject.ClientId, $securePassword $SpSignin = Connect-AzAccount -Environment "AzureStackUser" -ServicePrincipal -Credential $credential -TenantId $TenantID # Output the service principal details $SpObjectSetelah skrip selesai, skrip akan menampilkan info pendaftaran aplikasi.

ClientIDdanClientSecretdiautentikasi, dan nantinya diberi akses ke sumber daya yang dikelola oleh Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 11112222-bbbb-3333-cccc-4444dddd5555 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : 6RUWLRoBw3EebBLgaWGiowCkoko5_j_ujIPjA8dS PSComputerName : azs-ercs01 RunspaceId : 286daaa1-c9a6-4176-a1a8-03f543f90998

Jaga sesi konsol PowerShell Anda tetap terbuka, karena Anda menggunakannya dengan nilai ApplicationIdentifier di bagian berikutnya.

Perbarui kredensial rahasia klien menggunakan PowerShell, menggunakan parameter ResetClientSecret, yang segera mengubah rahasia klien. Ganti nilai Anda sendiri untuk tempat penampung berikut:

| Tempat penampung | Deskripsi | Contoh |

|---|---|---|

| <PepVM> | Nama VM titik akhir istimewa pada instans Azure Stack Hub Anda. | "AzS-ERCS01" |

| <AppIdentifier> | Pengidentifikasi yang ditetapkan untuk pendaftaran aplikasi. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

Dengan menggunakan sesi Windows PowerShell tinggi Anda, jalankan cmdlet berikut:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to update the client secret, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ResetClientSecret} $Session | Remove-PSSession # Output the updated service principal details $SpObjectSetelah skrip selesai, skrip akan menampilkan info pendaftaran aplikasi yang diperbarui, termasuk rahasia klien yang baru dibuat.

ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 11112222-bbbb-3333-cccc-4444dddd5555 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : MKUNzeL6PwmlhWdHB59c25WDDZlJ1A6IWzwgv_Kn PSComputerName : azs-ercs01 RunspaceId : 6ed9f903-f1be-44e3-9fef-e7e0e3f48564

Sekarang Anda akan melihat cara menghapus pendaftaran aplikasi dari direktori Anda menggunakan PowerShell.

Ganti nilai Anda sendiri untuk tempat penampung berikut:

| Tempat penampung | Deskripsi | Contoh |

|---|---|---|

| <PepVM> | Nama VM titik akhir istimewa pada instans Azure Stack Hub Anda. | "AzS-ERCS01" |

| <AppIdentifier> | Pengidentifikasi yang ditetapkan untuk pendaftaran aplikasi. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin)

$Creds = Get-Credential

# Create a PSSession to the PrivilegedEndpoint VM

$Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# OPTIONAL: Use the privileged endpoint to get a list of applications registered in AD FS

$AppList = Invoke-Command -Session $Session -ScriptBlock {Get-GraphApplication}

# Use the privileged endpoint to remove application <AppIdentifier>

Invoke-Command -Session $Session -ScriptBlock {Remove-GraphApplication -ApplicationIdentifier "<AppIdentifier>"}

Tidak akan ada output yang dikembalikan dari memanggil cmdlet Remove-GraphApplication pada titik akhir istimewa, tetapi Anda akan melihat output konfirmasi verbatim ke konsol selama eksekusi cmdlet:

VERBOSE: Deleting graph application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623.

VERBOSE: Remove-GraphApplication : BEGIN on AZS-ADFS01 on ADFSGraphEndpoint

VERBOSE: Application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623 was deleted.

VERBOSE: Remove-GraphApplication : END on AZS-ADFS01 under ADFSGraphEndpoint configuration

Akses ke sumber daya Azure oleh pengguna dan aplikasi diotorisasi melalui Role-Based Access Control (RBAC). Untuk mengizinkan aplikasi mengakses sumber daya dalam langganan Anda, Anda harus menetapkan perwakilan layanannya ke peran untuk sumber daya tertentu. Terlebih dahulu putuskan peran mana yang mewakili izin yang tepat untuk aplikasi. Untuk mempelajari tentang peran yang tersedia, lihat Peran bawaan untuk sumber daya Azure.

Jenis sumber daya yang Anda pilih juga menetapkan cakupan akses untuk aplikasi. Anda dapat menetapkan cakupan di tingkat langganan, grup sumber daya, atau sumber daya. Izin diturunkan ke tingkat cakupan yang lebih rendah. Misalnya, menambahkan aplikasi ke peran “Pembaca” untuk grup sumber daya berarti aplikasi dapat membaca grup sumber daya dan sumber daya apa pun yang dimuatnya.

Masuk ke portal yang sesuai, berdasarkan direktori yang Anda tentukan selama penginstalan Azure Stack Hub (portal Azure untuk ID Microsoft Entra, atau portal pengguna Azure Stack Hub untuk LAYANAN Federasi Direktori Aktif, misalnya). Dalam contoh ini, kami menampilkan pengguna yang masuk ke portal pengguna Azure Stack Hub.

Catatan

Untuk menambahkan penetapan peran untuk sumber daya tertentu, akun pengguna Anda harus termasuk ke peran yang menyatakan izin

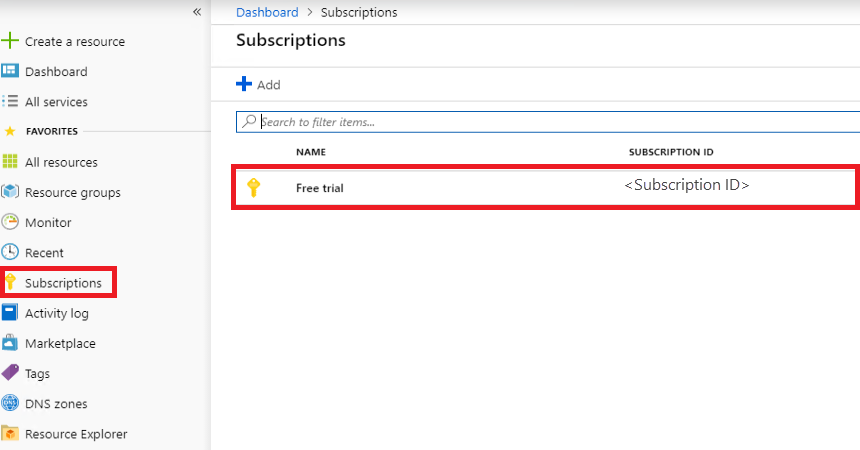

Microsoft.Authorization/roleAssignments/write. Misalnya, peran bawaan Pemilik atau Administrator Akses Pengguna.Navigasikan ke sumber daya yang ingin Anda izinkan diakses aplikasi. Dalam contoh ini, tetapkan aplikasi ke peran di cakupan langganan, dengan memilih Langganan, lalu langganan tertentu. Anda dapat memilih grup sumber daya, atau sumber daya tertentu seperti mesin virtual.

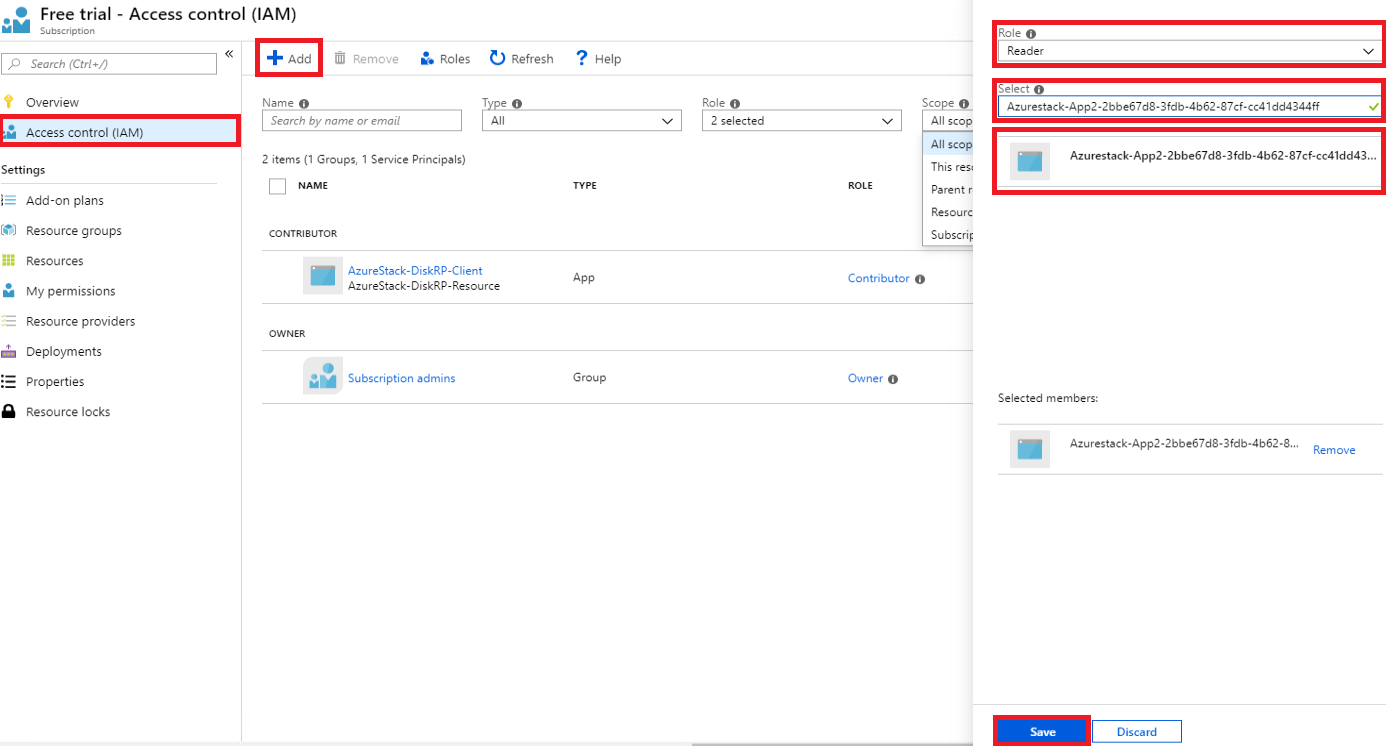

Pilih halaman Access Control (IAM), yang bersifat universal di semua sumber daya yang mendukung RBAC.

Pilih +Tambahkan

Di bawah Peran, pilih peran yang ingin Anda tetapkan ke aplikasi.

Di bawah Pilih, cari aplikasi Anda menggunakan Nama Aplikasi lengkap atau sebagian. Selama pendaftaran, Nama Aplikasi dihasilkan sebagai Azurestack-YourAppName-GUID<><>. Misalnya, jika Anda menggunakan nama aplikasi App2, dan GUID 2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff ditetapkan selama pembuatan, nama lengkapnya adalah Azurestack-App2-2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff. Anda dapat mencari string yang tepat, atau sebagian, seperti Azurestack atau Azurestack-App2.

Setelah Anda menemukan aplikasi, pilih aplikasi dan apklikasi akan ditampilkan di bawah Anggota terpilih.

Pilih Simpan untuk menyelesaikan penetapan peran.

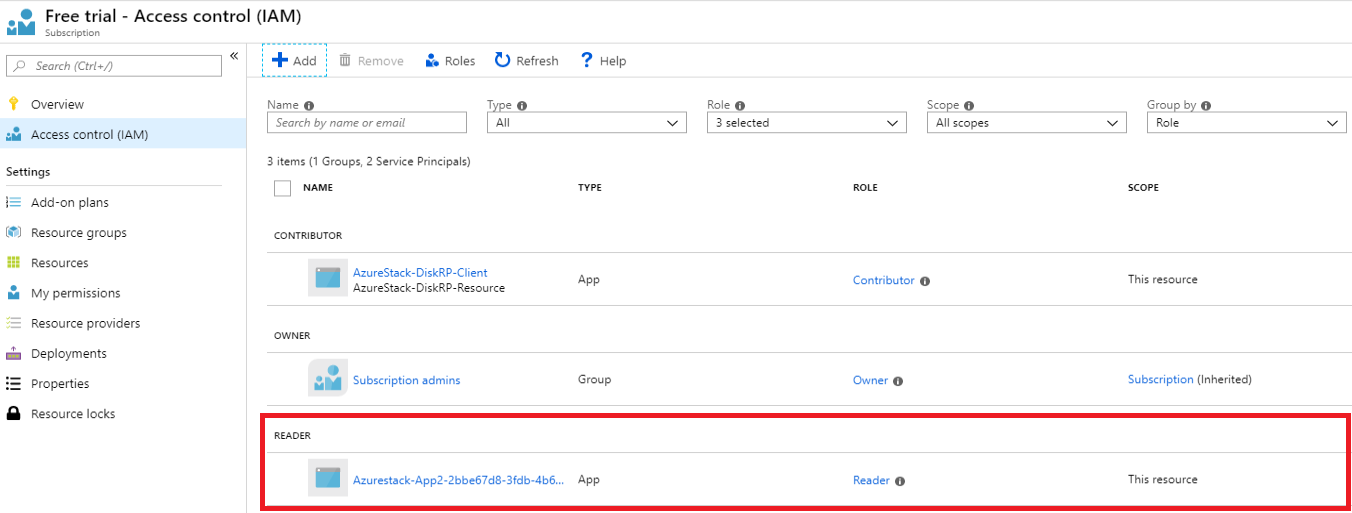

Setelah selesai, aplikasi akan muncul dalam daftar prinsipal yang ditetapkan untuk cakupan saat ini, untuk peran yang tertentu.

Sekarang setelah Anda memberi aplikasi Anda identitas dan mengizinkannya untuk akses sumber daya, Anda dapat mengaktifkan skrip atau kode Anda untuk masuk dan secara aman mengakses sumber daya Azure Stack Hub.

Mengelola izin pengguna

Dokumentasi Microsoft Entra

Layanan Federasi Direktori Aktif