Meneruskan token akses IdP ke aplikasi Anda di Azure Active Directory B2C

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

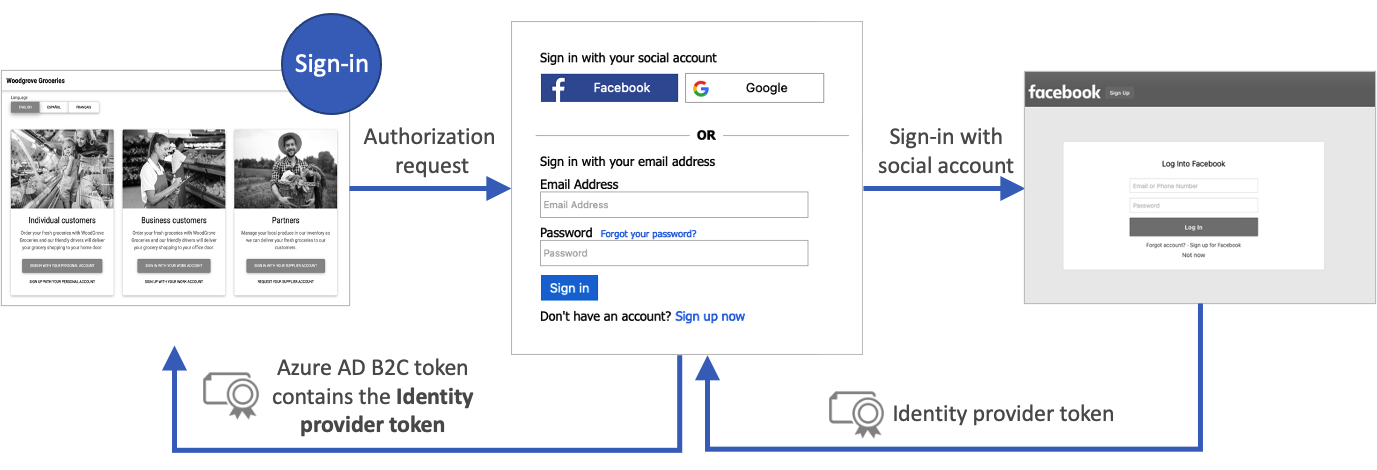

Alur pengguna di Azure Active Directory B2C (Azure AD B2C) memberi pengguna aplikasi Anda kesempatan untuk mendaftar atau masuk dengan IdP. Saat perjalanan dimulai, Azure AD B2C menerima token akses dari IdP. Azure AD B2C menggunakan token itu untuk mengambil informasi tentang pengguna. Anda mengaktifkan klaim dalam alur pengguna Anda untuk meneruskan token ke aplikasi yang Anda daftarkan di Azure AD B2C.

Azure AD B2C mendukung penerusan token akses IdP OAuth 2.0, yang mencakup Facebook dan Google. Untuk semua IdP lainnya, klaim dikembalikan kosong.

Azure AD B2C mendukung penerusan token akses IdP OAuth 2.0 dan OpenID Connect. Untuk semua IdP lainnya, klaim dikembalikan kosong. Untuk detail selengkapnya, lihat federasi penyedia identitas Demo langsung.

Diagram berikut menunjukkan bagaimana token IdP kembali ke aplikasi Anda:

Prasyarat

- Buat alur pengguna agar pengguna dapat mendaftar dan masuk ke aplikasi Anda.

- Daftarkan aplikasi web.

- Selesaikan langkah-langkah dalam Memulai dengan kebijakan kustom di Active Directory B2C

- Daftarkan aplikasi web.

Mengaktifkan klaim

Masuk ke portal Microsoft Azure sebagai administrator global penyewa Azure AD B2C Anda.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Pilih Semua layanan di pojok kiri atas portal Microsoft Azure, lalu cari dan pilih AAD B2C.

Pilih Alur pengguna (kebijakan), lalu pilih alur pengguna Anda. Misalnya, B2C_1_signupsignin1.

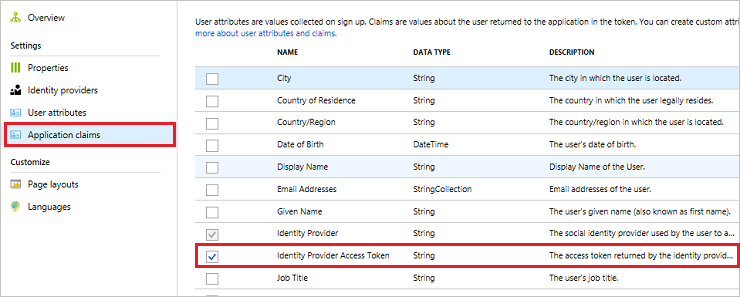

Pilih Klaim aplikasi.

Aktifkan klaim Token Akses IdP.

Klik Simpan untuk menyimpan alur pengguna.

Menguji alur pengguna

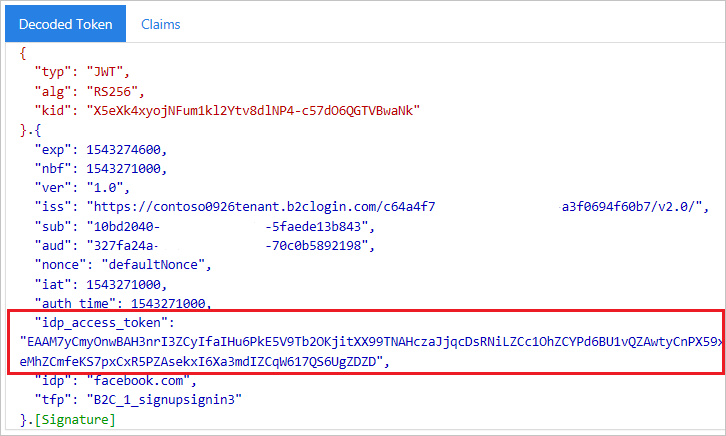

Saat menguji aplikasi Anda di Azure AD B2C, sebaiknya minta token Azure AD B2C dikembalikan ke https://jwt.ms untuk meninjau klaim di dalamnya.

Di halaman Gambaran Umum alur pengguna, pilih Jalankan alur pengguna.

Untuk Aplikasi, pilih aplikasi Anda yang sebelumnya Anda daftarkan. Untuk melihat token pada contoh di bawah ini, URL Balasan akan menampilkan

https://jwt.ms.Klik Jalankan alur pengguna, lalu masuk dengan informasi masuk akun Anda. Anda akan melihat token akses IdP di klaim idp_access_token.

Anda akan melihat sesuatu yang mirip dengan contoh berikut:

Menambahkan elemen klaim

Buka file TrustframeworkExtensions.xml Anda dan tambahkan elemen ClaimType berikut dengan pengidentifikasi

identityProviderAccessTokenke elemen ClaimsSchema:<BuildingBlocks> <ClaimsSchema> <ClaimType Id="identityProviderAccessToken"> <DisplayName>Identity Provider Access Token</DisplayName> <DataType>string</DataType> <AdminHelpText>Stores the access token of the identity provider.</AdminHelpText> </ClaimType> ... </ClaimsSchema> </BuildingBlocks>Tambahkan elemen OutputClaim ke elemen TechnicalProfile untuk setiap IdP OAuth 2.0 yang Anda inginkan token aksesnya. Contoh berikut menunjukkan elemen yang ditambahkan ke profil teknis Facebook:

<ClaimsProvider> <DisplayName>Facebook</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Facebook-OAUTH"> <OutputClaims> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="{oauth2:access_token}" /> </OutputClaims> ... </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Simpan file TrustframeworkExtensions.xml.

Buka file kebijakan pihak yang mengandalkan, seperti SignUpOrSignIn.xml, dan tambahkan elemen OutputClaim ke TechnicalProfile:

<RelyingParty> <DefaultUserJourney ReferenceId="SignUpOrSignIn" /> <TechnicalProfile Id="PolicyProfile"> <OutputClaims> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="idp_access_token"/> </OutputClaims> ... </TechnicalProfile> </RelyingParty>Simpan file kebijakan.

Menguji kebijakan Anda

Saat menguji aplikasi Anda di Azure AD B2C, akan berguna jika token Azure AD B2C ditampilkan ke https://jwt.ms untuk dapat meninjau klaim di dalamnya.

Unggah file

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Pilih Semua layanan di pojok kiri atas portal Microsoft Azure, lalu cari dan pilih AAD B2C.

- Pilih IEF.

- Pada halaman Kebijakan Kustom, klik Kebijakan Unggah.

- Pilih Timpa kebijakan jika ada, lalu telusuri dan pilih file TrustframeworkExtensions.xml.

- Pilih Unggah.

- Ulangi langkah 5 sampai 7 untuk file pihak yang mengandalkan, seperti SignUpOrSignIn.xml.

Menjalankan kebijakan

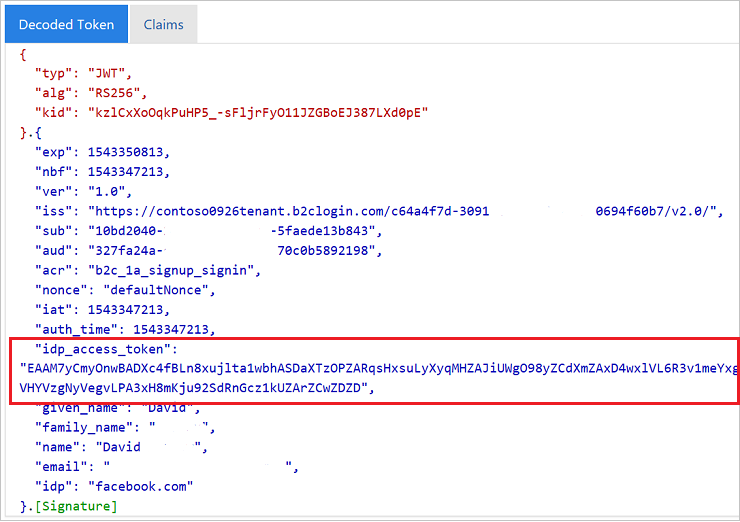

Buka kebijakan yang Anda ubah. Misalnya, B2C_1A_signup_signin.

Untuk Aplikasi, pilih aplikasi Anda yang sebelumnya Anda daftarkan. Untuk melihat token pada contoh di bawah ini, URL Balasan akan menampilkan

https://jwt.ms.Pilih Jalankan sekarang.

Anda akan melihat sesuatu yang mirip dengan contoh berikut:

Meneruskan token refresh IDP (opsional)

Token akses yang dikembalikan idP berlaku untuk waktu yang singkat. Beberapa penyedia identitas juga mengeluarkan token refresh bersama dengan token akses. Aplikasi klien Anda kemudian dapat menukar token refresh penyedia identitas dengan token akses baru saat diperlukan.

Kebijakan kustom Azure AD B2C mendukung melewati token refresh penyedia identitas OAuth 2.0, yang mencakup Facebook, Google, dan GitHub.

Untuk meneruskan token refresh idP, ikuti langkah-langkah berikut:

Buka file TrustframeworkExtensions.xml Anda dan tambahkan elemen ClaimType berikut dengan pengidentifikasi

identityProviderRefreshTokenke elemen ClaimsSchema.<ClaimType Id="identityProviderRefreshToken"> <DisplayName>Identity provider refresh token</DisplayName> <DataType>string</DataType> </ClaimType>Tambahkan elemen OutputClaim ke elemen TechnicalProfile untuk setiap idP OAuth 2.0 yang Anda inginkan untuk token refresh. Contoh berikut menunjukkan elemen yang ditambahkan ke profil teknis Facebook:

<ClaimsProvider> <DisplayName>Facebook</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Facebook-OAUTH"> <OutputClaims> <OutputClaim ClaimTypeReferenceId="identityProviderRefreshToken" PartnerClaimType="{oauth2:refresh_token}" /> </OutputClaims> ... </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Beberapa penyedia identitas mengharuskan Anda untuk menyertakan metadata atau cakupan ke profil teknis Penyedia Identitas.

Untuk IdP Google, tambahkan dua jenis

access_typeklaim danprompt. Kemudian tambahkan klaim input berikut ke profil teknis Penyedia Identitas:<InputClaims> <InputClaim ClaimTypeReferenceId="access_type" PartnerClaimType="access_type" DefaultValue="offline" AlwaysUseDefaultValue="true" /> <!-- The refresh_token is return only on the first authorization for a given user. Subsequent authorization request doesn't return the refresh_token. To fix this issue we add the prompt=consent query string parameter to the authorization request--> <InputClaim ClaimTypeReferenceId="prompt" PartnerClaimType="prompt" DefaultValue="consent" AlwaysUseDefaultValue="true" /> </InputClaims>Penyedia identitas lain mungkin memiliki metode yang berbeda untuk mengeluarkan token refresh. Ikuti audiens Penyedia Identitas dan tambahkan elemen yang diperlukan ke profil teknis IdP Anda.

Simpan perubahan yang Anda buat di file TrustframeworkExtensions.xml Anda.

Buka file kebijakan pihak yang mengandalkan, seperti SignUpOrSignIn.xml, dan tambahkan elemen OutputClaim ke TechnicalProfile:

<RelyingParty> <DefaultUserJourney ReferenceId="SignUpOrSignIn" /> <TechnicalProfile Id="PolicyProfile"> <OutputClaims> <OutputClaim ClaimTypeReferenceId="identityProviderRefreshToken" PartnerClaimType="idp_refresh_token"/> </OutputClaims> ... </TechnicalProfile> </RelyingParty>Simpan perubahan yang Anda buat dalam file kebijakan pihak yang mengandalkan kebijakan Anda.

Unggah file TrustframeworkExtensions.xml, lalu file kebijakan pihak yang mengandalkan.

Langkah berikutnya

Pelajari lebih lanjut di gambaran umum token Azure AD B2C.