Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Penting

Berlaku mulai 1 Mei 2025, Azure AD B2C tidak akan lagi tersedia untuk dibeli untuk pelanggan baru. Pelajari lebih lanjut di FAQ kami.

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan di bagian atas halaman ini untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

Di aplikasi Anda, Anda mungkin memiliki alur pengguna yang memungkinkan pengguna untuk mendaftar, masuk, atau mengelola profil mereka. Anda dapat membuat beberapa alur pengguna dari berbagai jenis di penyewa Azure Active Directory B2C (Azure AD B2C) Anda dan menggunakannya di aplikasi Anda sesuai kebutuhan. Alur pengguna dapat digunakan kembali di seluruh aplikasi.

Alur pengguna memungkinkan Anda menentukan bagaimana pengguna berinteraksi dengan aplikasi Anda saat mereka melakukan hal-hal seperti masuk, mendaftar, mengedit profil, atau mengatur ulang kata sandi. Dalam artikel ini, Anda akan mempelajari cara:

Kebijakan kustom adalah file konfigurasi yang menentukan perilaku penyewa Azure Active Directory B2C (Azure AD B2C) Anda. Dalam artikel ini, Anda akan mempelajari cara:

- Membuat alur pengguna untuk pendaftaran dan masuk

- Mengaktifkan pengaturan ulang kata sandi mandiri

- Membuat alur penggunaan pengeditan profil

Penting

Kami telah mengubah cara mereferensikan versi alur pengguna. Sebelumnya, kami menawarkan versi V1 (siap produksi), dan versi V1.1 dan V2 (pratinjau). Sekarang, kami telah mengkonsolidasikan alur pengguna ke dalam dua versi: Alur pengguna yang direkomendasikan dengan fitur terbaru, dan alur pengguna Standar (Warisan ). Semua alur pengguna versi pratinjau lama (V1.1 dan V2) sudah tidak didukung lagi. Untuk detailnya, lihat Versi alur pengguna di Azure AD B2C. Perubahan ini hanya berlaku untuk cloud publik Azure. Lingkungan lain akan terus menggunakan penggunaan versi alur pengguna lama.

Prasyarat

- Jika Anda belum memilikinya, buat tenant Azure AD B2C yang ditautkan ke langganan Azure Anda.

- Daftarkan aplikasi web, dan aktifkan pemberian implisit token ID.

- Jika Anda belum memilikinya, buat tenant Azure AD B2C yang ditautkan ke langganan Azure Anda.

- Daftarkan aplikasi web, dan aktifkan pemberian implisit token ID.

Membuat alur pengguna untuk pendaftaran dan masuk

Alur pengguna pendaftaran dan masuk menangani kedua pengalaman dengan satu konfigurasi. Pengguna aplikasi Anda ditunjukkan ke jalur yang tepat tergantung pada konteksnya. Untuk membuat alur pengguna pendaftaran dan masuk:

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan .

Di portal Microsoft Azure, cari dan pilih AAD B2C.

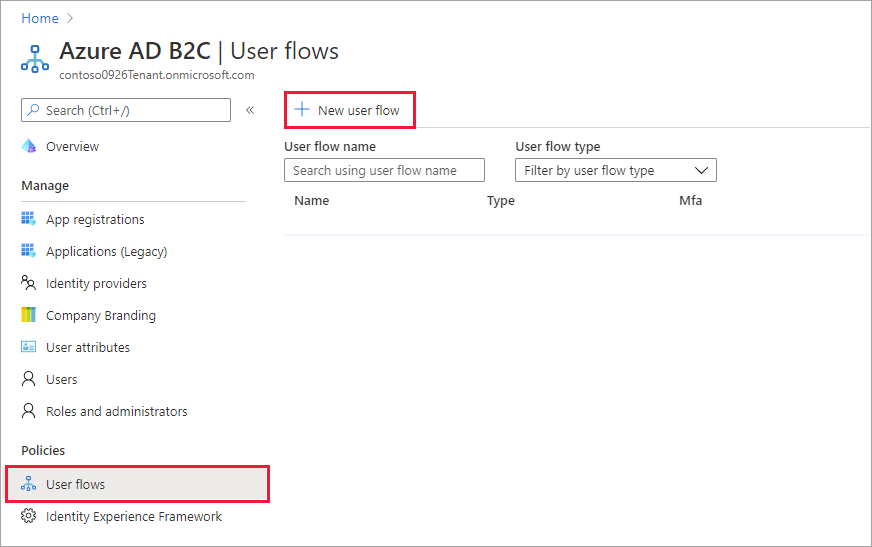

Di bawah Kebijakan, pilih Alur pengguna, lalu pilih Alur pengguna baru.

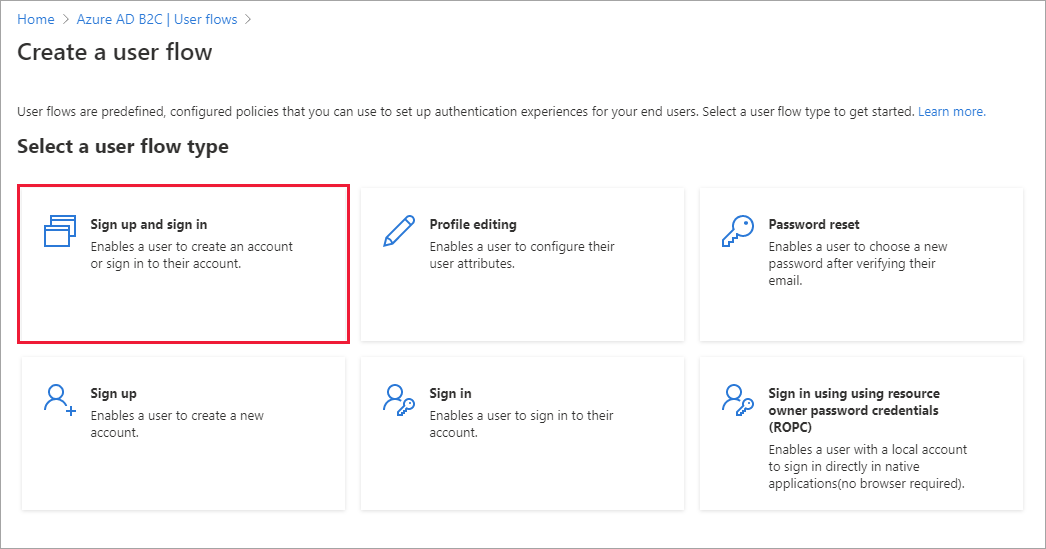

Pada laman Buat alur pengguna, pilih alur pengguna Daftar dan masuk.

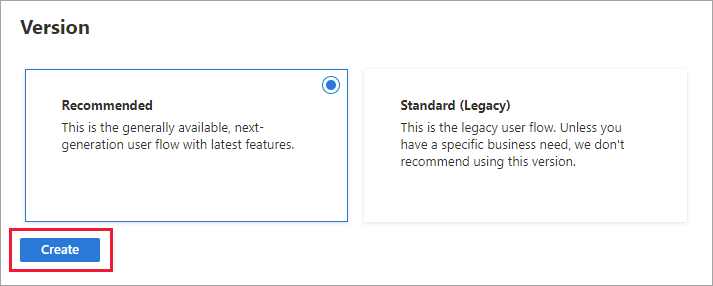

Di bawah Pilih versi, pilih Direkomendasikan, lalu pilih Buat. (Pelajari selengkapnya tentang versi alur pengguna.)

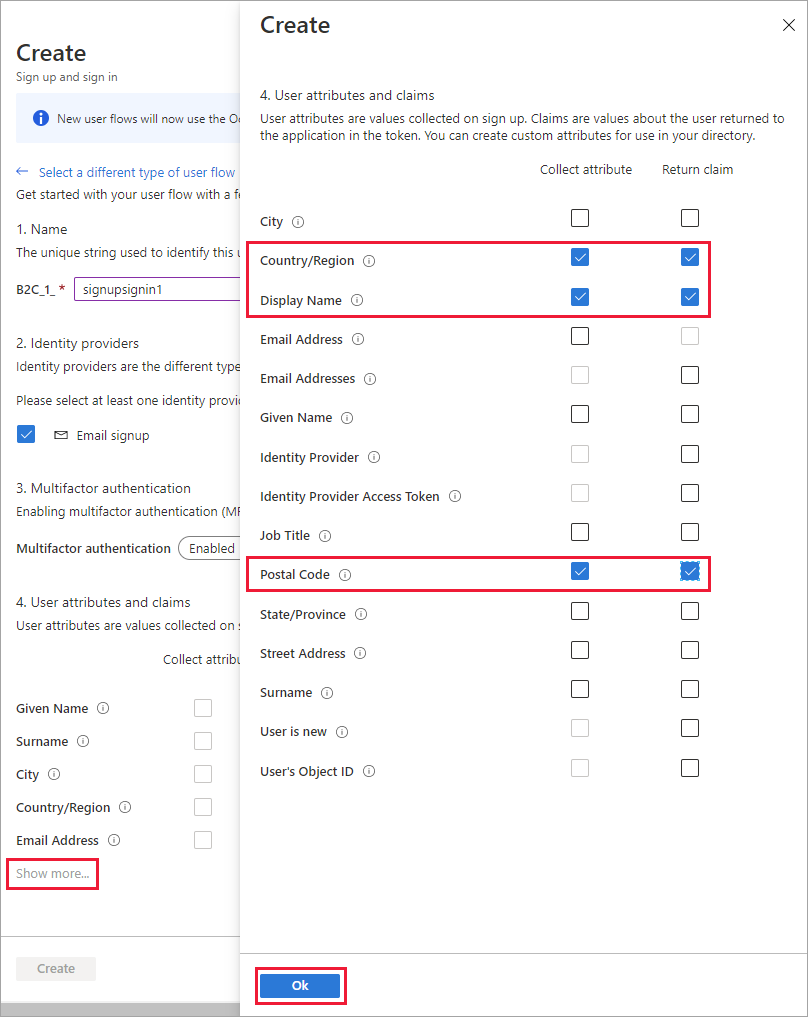

Masukkan Nama untuk alur pengguna. Misalnya, signupsignin1.

Untuk Penyedia identitas, pilih Pendaftaran email.

Untuk Atribut pengguna dan klaim token, pilih klaim dan atribut yang ingin Anda kumpulkan dan kirim dari pengguna selama pendaftaran. Misalnya, pilih Perlihatkan lainnya, lalu pilih atribut dan klaim untuk Negara/Kawasan, Nama Tampilan, dan Kode Pos. Pilih OK.

Pilih Buat untuk menambahkan alur pengguna. Awalan B2C_1_ secara otomatis diawali dengan nama yang Anda masukkan sebelumnya. Misalnya, B2C_1_signupsignin1.

Menguji alur pengguna

Dari halaman Alur pengguna , pilih alur pengguna yang baru saja Anda buat untuk membuka halaman gambaran umumnya.

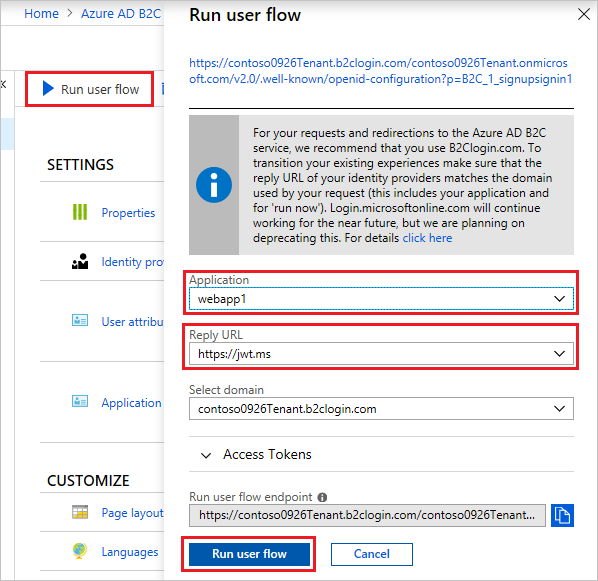

Di bagian atas halaman gambaran umum alur pengguna, pilih Jalankan alur pengguna. Panel akan terbuka di sisi kanan halaman.

Untuk Aplikasi, pilih aplikasi web yang ingin Anda uji, seperti yang bernama webapp1. URL Balasan harus menunjukkan

https://jwt.ms.Pilih Jalankan alur pengguna, lalu pilih Daftar sekarang.

Masukkan alamat email yang valid, pilih Kirim kode verifikasi, masukkan kode verifikasi yang Anda terima, lalu pilih Verifikasi kode.

Masukkan kata sandi baru dan konfirmasi kata sandi itu.

Pilih negara dan wilayah Anda, masukkan nama yang ingin Anda tampilkan, masukkan kode pos, lalu pilih Buat. Token dikembalikan ke

https://jwt.msdan harus ditampilkan kepada Anda di browser Anda.Anda sekarang dapat menjalankan alur pengguna lagi dan Anda harus dapat masuk dengan akun yang baru saja Anda buat. Token yang dikembalikan mencakup klaim yang Anda pilih dari negara/wilayah, nama, dan kode pos.

Nota

Pengalaman "Jalankan alur pengguna" saat ini tidak kompatibel dengan jenis URL balasan SPA menggunakan alur kode otorisasi. Untuk menggunakan pengalaman "Jalankan alur pengguna" dengan jenis aplikasi ini, daftarkan URL balasan jenis "Web" dan aktifkan alur implisit..

Mengaktifkan pengaturan ulang kata sandi mandiri

Untuk mengaktifkan pengaturan ulang kata sandi mandiri untuk alur pengguna pendaftaran atau masuk:

- Dari halaman Alur pengguna , pilih alur pengguna pendaftaran atau masuk yang baru saja Anda buat.

- Di bawah Pengaturan di menu sebelah kiri, pilih Properti.

- Di bawah Konfigurasi kata sandi, pilih Pengaturan ulang kata sandi mandiri.

- Pilih Simpan.

Menguji alur pengguna

- Dari halaman Alur pengguna , pilih alur pengguna yang baru saja Anda buat untuk membuka halaman gambaran umumnya, lalu pilih Jalankan alur pengguna.

- Untuk Aplikasi, pilih aplikasi web yang ingin Anda uji, seperti yang bernama webapp1.

URL Balasan harus menunjukkan

https://jwt.ms. - Pilih Jalankan alur pengguna.

- Dari halaman pendaftaran atau masuk, pilih Lupa kata sandi Anda?.

- Verifikasi alamat email akun yang sebelumnya Anda buat, lalu pilih Lanjutkan.

- Anda sekarang memiliki kesempatan untuk mengubah kata sandi untuk pengguna. Ubah kata sandi dan pilih Lanjutkan. Token dikembalikan ke

https://jwt.msdan harus ditampilkan di browser Anda.

Membuat alur penggunaan pengeditan profil

Jika Anda ingin mengaktifkan pengguna untuk mengedit profil mereka di aplikasi, Anda menggunakan alur pengguna pengeditan profil.

- Di menu halaman gambaran umum penyewa Azure AD B2C, pilih Alur pengguna, lalu pilih Alur pengguna baru.

- Pada halaman Buat alur pengguna , pilih alur pengguna pengeditan profil .

- Di bawah Pilih versi, pilih Direkomendasikan, lalu pilih Buat.

- Masukkan Nama untuk alur pengguna. Misalnya, profileediting1.

- Untuk Penyedia identitas, di bawah Akun lokal, pilih Pendaftaran email.

- Untuk Atribut pengguna, pilih atribut yang Anda inginkan agar dapat diedit pelanggan di profil mereka. Misalnya, pilih Tampilkan lainnya, lalu pilih atribut dan klaim untuk Nama tampilan dan Jabatan. Pilih OK.

- Pilih Buat untuk menambahkan alur pengguna. Awalan B2C_1_ secara otomatis ditambahkan ke nama.

Menguji alur pengguna

- Pilih alur pengguna yang Anda buat untuk membuka halaman gambaran umumnya.

- Di bagian atas halaman gambaran umum alur pengguna, pilih Jalankan alur pengguna. Panel akan terbuka di sisi kanan halaman.

- Untuk Aplikasi, pilih aplikasi web yang ingin Anda uji, seperti yang bernama webapp1.

URL Balasan harus menunjukkan

https://jwt.ms. - Pilih Jalankan alur pengguna, lalu masuk dengan akun yang sebelumnya Anda buat.

- Anda sekarang memiliki kesempatan untuk mengubah nama tampilan dan jabatan pekerjaan untuk pengguna. Pilih Lanjutkan. Token dikembalikan ke

https://jwt.msdan harus ditampilkan di browser Anda.

Petunjuk / Saran

Artikel ini menjelaskan cara menyiapkan penyewa Anda secara manual. Anda dapat mengotomatiskan seluruh proses dari artikel ini. Otomatisasi akan menerapkan paket pemula Azure AD B2C SocialAndLocalAccountsWithMFA, yang akan menyediakan alur Daftar dan Masuk, Atur Ulang Kata Sandi, dan Edit Profil. Untuk mengotomatiskan panduan di bawah ini, kunjungi Aplikasi Penyiapan IEF dan ikuti instruksinya.

Menambahkan kunci penandatanganan dan enkripsi untuk aplikasi Identity Experience Framework

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan .

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Pada halaman gambaran umum, di bawah Kebijakan, pilih Identity Experience Framework.

Membuat kunci penandatanganan

- Pilih Kunci Kebijakan lalu pilih Tambahkan.

- Untuk Opsi, pilih

Generate. - Di Nama, masukkan

TokenSigningKeyContainer. AwalanB2C_1A_mungkin ditambahkan secara otomatis. - Untuk Jenis kunci, pilih RSA.

- Untuk Penggunaan kunci, pilih Tanda Tangan.

- Pilih Buat.

Membuat kunci enkripsi

- Pilih Kunci Kebijakan lalu pilih Tambahkan.

- Untuk Opsi, pilih

Generate. - Di Nama, masukkan

TokenEncryptionKeyContainer. AwalanB2C_1A_ mungkin ditambahkan secara otomatis. - Untuk Jenis kunci, pilih RSA.

- Untuk Penggunaan kunci, pilih Enkripsi.

- Pilih Buat.

Mendaftarkan aplikasi Identity Experience Framework

Azure AD B2C mengharuskan Anda mendaftarkan dua aplikasi yang digunakannya untuk mendaftar dan memasukkan pengguna dengan akun lokal: IdentityExperienceFramework, API web, dan ProxyIdentityExperienceFramework, aplikasi asli dengan izin yang didelegasikan ke aplikasi IdentityExperienceFramework. Pengguna Anda dapat mendaftar dengan alamat email atau nama pengguna dan kata sandi untuk mengakses aplikasi yang terdaftar ke penyewa Anda, yang membuat "akun lokal." Akun lokal hanya ada di penyewa Azure AD B2C Anda.

Anda harus mendaftarkan kedua aplikasi ini di penyewa Azure AD B2C Anda hanya sekali.

Mendaftarkan aplikasi IdentityExperienceFramework

Untuk mendaftarkan aplikasi di penyewa Azure AD B2C, Anda dapat menggunakan pengalaman Pendaftaran aplikasi .

- Pilih Pendaftaran aplikasi, lalu pilih Pendaftaran baru.

- Untuk Nama, masukkan

IdentityExperienceFramework. - Di bawah Jenis akun yang didukung, pilih Hanya akun dalam direktori organisasi ini.

- Di bawah URI Pengalihan, pilih Web, lalu masukkan

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com, di manayour-tenant-namenama domain penyewa Azure AD B2C Anda. - Di bawah Izin, pilih kotak centang Berikan persetujuan admin untuk izin openid dan offline_access.

- Pilih Daftarkan.

- Rekam ID Aplikasi (klien) untuk digunakan di langkah selanjutnya.

Selanjutnya, ekspos API dengan menambahkan cakupan:

- Di menu sebelah kiri, di bawah Kelola, pilih Ekspos API.

- Pilih Tambahkan cakupan, lalu pilih Simpan dan lanjutkan untuk menerima URI ID aplikasi default.

- Masukkan nilai berikut untuk membuat cakupan yang memungkinkan eksekusi kebijakan kustom di penyewa Azure AD B2C Anda:

-

Nama cakupan:

user_impersonation -

Nama tampilan persetujuan admin:

Access IdentityExperienceFramework -

Deskripsi persetujuan admin:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

-

Nama cakupan:

- Pilih Tambahkan cakupan

Mendaftarkan aplikasi ProxyIdentityExperienceFramework

- Pilih Pendaftaran aplikasi, lalu pilih Pendaftaran baru.

- Untuk Nama, masukkan

ProxyIdentityExperienceFramework. - Di bawah Jenis akun yang didukung, pilih Hanya akun dalam direktori organisasi ini.

- Di bawah URI Pengalihan, gunakan menu drop-down untuk memilih Klien publik/asli (seluler &desktop).

- Untuk URI Pengalihan, masukkan

myapp://auth. - Di bawah Izin, pilih kotak centang Berikan persetujuan admin untuk izin openid dan offline_access.

- Pilih Daftarkan.

- Rekam ID Aplikasi (klien) untuk digunakan di langkah selanjutnya.

Selanjutnya, tentukan bahwa aplikasi harus diperlakukan sebagai klien publik:

- Di menu sebelah kiri, di bagian Kelola, pilih Autentikasi.

- Di bawah Pengaturan tingkat lanjut, di bagian Izinkan alur klien publik , atur Aktifkan alur seluler dan desktop berikut ke Ya.

- Pilih Simpan.

- Pastikan bahwa "isFallbackPublicClient": true diatur dalam Manifes Aplikasi Microsoft Graph (Baru):

- Di menu sebelah kiri, di bawah Kelola, pilih Manifes untuk membuka Manifes Aplikasi Microsoft Graph(Baru)

- Beralih dari tab Manifes Aplikasi Microsoft Graph (Baru) ke tab Manifes Aplikasi Grafik AAD (Segera Tidak Digunakan Lagi).

- Temukan kunci isFallbackPublicClient dan pastikan nilainya diatur ke true.

Sekarang, berikan izin ke cakupan API yang Anda ekspos sebelumnya dalam pendaftaran IdentityExperienceFramework :

- Di menu sebelah kiri, di bawah Kelola, pilih Izin API.

- Di Izin yang dikonfigurasi, pilih Tambahkan izin.

- Pilih tab API yang digunakan organisasi saya , lalu pilih aplikasi IdentityExperienceFramework .

- Di bawah Izin, pilih cakupan user_impersonation yang Anda tentukan sebelumnya.

- Pilih Tambahkan izin. Sesuai petunjuk, tunggu beberapa menit sebelum melanjutkan ke langkah berikutnya.

- Pilih Berikan persetujuan admin untuk <nama> penyewa Anda.

- Pilih Ya.

- Pilih Refresh, lalu verifikasi bahwa "Diberikan untuk ..." muncul di bawah Status untuk cakupan.

Paket kebijakan kustom pemula

Kebijakan kustom adalah sekumpulan file XML yang Anda unggah ke penyewa Azure AD B2C Anda untuk menentukan profil teknis dan perjalanan pengguna. Kami menyediakan paket awal siap pakai dengan beberapa kebijakan yang sudah disiapkan untuk mempermudah Anda memulai dengan cepat. Masing-masing paket pemula ini berisi sejumlah kecil profil teknis dan perjalanan pengguna yang diperlukan untuk mencapai skenario yang dijelaskan. Untuk panduan yang lebih mendalam tentang kebijakan kustom Azure AD B2C, ikuti seri panduan kebijakan kustom kami.

- LocalAccounts - Memungkinkan penggunaan akun lokal saja.

- SocialAccounts - Memungkinkan penggunaan akun sosial (atau federasi) saja.

- SocialAndLocalAccounts - Memungkinkan penggunaan akun lokal dan sosial.

- SocialAndLocalAccountsWithMFA - Memungkinkan opsi autentikasi sosial, lokal, dan multifaktor.

Setiap paket pemula berisi:

- File dasar - Sedikit modifikasi diperlukan pada fondasi. Contoh: TrustFrameworkBase.xml

- File pelokalan - File ini adalah tempat perubahan pelokalan dilakukan. Contoh: TrustFrameworkLocalization.xml

- File ekstensi - File ini adalah tempat sebagian besar perubahan konfigurasi dilakukan. Contoh: TrustFrameworkExtensions.xml

- File pihak yang bergantung - File khusus tugas yang dipanggil oleh aplikasi Anda. Contoh: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

Dalam artikel ini, Anda mengedit file kebijakan kustom XML di paket permulaan SocialAndLocalAccounts. Jika Anda memerlukan editor XML, coba Visual Studio Code, editor lintas platform yang ringan.

Dapatkan paket pemula

Dapatkan paket kebijakan kustom pemula dari GitHub, lalu perbarui file XML di paket kebijakan pemula SocialAndLocalAccounts dengan nama penyewa Azure AD B2C Anda.

Unduh file .zip atau kloning repositori:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackDi semua file di direktori SocialAndLocalAccounts , ganti string

yourtenantdengan nama penyewa Azure AD B2C Anda.Misalnya, jika nama penyewa B2C Anda adalah contosotenant, semua contoh

yourtenant.onmicrosoft.comakan menjadicontosotenant.onmicrosoft.com.

Menambahkan ID aplikasi ke kebijakan kustom

Tambahkan ID aplikasi ke file ekstensi TrustFrameworkExtensions.xml.

- Buka

SocialAndLocalAccounts/TrustFrameworkExtensions.xmldan temukan elemen<TechnicalProfile Id="login-NonInteractive">. - Ganti kedua instance

IdentityExperienceFrameworkAppIddengan ID aplikasi IdentityExperienceFramework yang Anda buat sebelumnya. - Ganti kedua instans

ProxyIdentityExperienceFrameworkAppIddengan ID aplikasi dari aplikasi ProxyIdentityExperienceFramework yang Anda buat sebelumnya. - Simpan file tersebut.

Menambahkan Facebook sebagai penyedia identitas

Paket awal SocialAndLocalAccounts mencakup masuk melalui media sosial Facebook. Facebook tidak diperlukan untuk menggunakan kebijakan kustom, tetapi kami menggunakannya di sini untuk menunjukkan bagaimana Anda dapat mengaktifkan login sosial federasi dalam kebijakan kustom. Jika Anda tidak perlu mengaktifkan login sosial terpusat, gunakan paket pemula LocalAccounts sebagai gantinya, dan langsung ke bagian Unggah kebijakan.

Membuat aplikasi Facebook

Gunakan langkah-langkah yang diuraikan dalam Membuat aplikasi Facebook untuk mendapatkan ID Aplikasi Facebook dan Rahasia Aplikasi. Lewati prasyarat dan langkah-langkah lainnya di artikel Menyiapkan pendaftaran dan masuk dengan akun Facebook .

Membuat kunci Facebook

Tambahkan Rahasia Aplikasi Aplikasi Facebook Anda sebagai kunci kebijakan. Anda dapat menggunakan Rahasia Aplikasi dari aplikasi yang Anda buat sebagai bagian dari prasyarat artikel ini.

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan .

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Pada halaman gambaran umum, di bawah Kebijakan, pilih Identity Experience Framework.

- Pilih Kunci Kebijakan lalu pilih Tambahkan.

- Untuk Opsi, pilih

Manual. - Untuk Nama, masukkan

FacebookSecret. AwalanB2C_1A_mungkin ditambahkan secara otomatis. - Di Rahasia, masukkan Rahasia Aplikasi Facebook Anda dari developers.facebook.com. Nilai ini adalah rahasia, bukan ID aplikasi.

- Untuk Penggunaan kunci, pilih Tanda Tangan.

- Pilih Buat.

Memperbarui TrustFrameworkExtensions.xml dalam paket awal kebijakan khusus

SocialAndLocalAccounts/

TrustFrameworkExtensions.xml Dalam file, ganti nilai client_id dengan ID aplikasi Facebook dan simpan perubahan.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Mengunggah kebijakan

- Pilih item menu Kerangka Kerja Pengalaman Identitas pada langganan B2C Anda di portal Azure.

- Pilih Unggah kebijakan kustom.

- Dalam urutan ini, unggah file kebijakan:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

Saat Anda mengunggah file, Azure menambahkan awalan B2C_1A_ ke masing-masing file.

Petunjuk / Saran

Jika editor XML Anda mendukung validasi, validasi file terhadap TrustFrameworkPolicy_0.3.0.0.xsd skema XML yang terletak di direktori akar paket pemula. Validasi skema XML mengidentifikasi kesalahan sebelum mengunggah.

Menguji kebijakan khusus

- Di bawah Kebijakan kustom, pilih B2C_1A_signup_signin.

- Untuk Pilih aplikasi pada halaman gambaran umum kebijakan kustom, pilih aplikasi web yang ingin Anda uji, seperti yang bernama webapp1.

- Pastikan URL Balasan adalah

https://jwt.ms. - Pilih Jalankan sekarang.

- Mendaftar menggunakan alamat email.

- Pilih Jalankan sekarang lagi.

- Masuk dengan akun yang sama untuk mengonfirmasi bahwa Anda memiliki konfigurasi yang benar.

- Pilih Jalankan sekarang lagi, dan pilih Facebook untuk masuk dengan Facebook dan menguji kebijakan kustom.

Langkah berikutnya

Dalam artikel ini, Anda mempelajari cara:

- Buat alur daftar dan masuk pengguna

- Membuat alur penggunaan pengeditan profil

- Buat alur pengguna untuk atur ulang kata sandi

Selanjutnya, pelajari cara menggunakan Azure AD B2C untuk masuk dan mendaftarkan pengguna dalam aplikasi. Ikuti contoh aplikasi yang ditautkan di bawah ini:

- Mengonfigurasi sampel aplikasi web ASP.NET Core

- Mengonfigurasi contoh aplikasi web ASP.NET Core yang memanggil API web

- Mengonfigurasi autentikasi dalam sampel aplikasi web Python

- Mengonfigurasi sampel Aplikasi halaman tunggal (SPA)

- Mengonfigurasi sampel aplikasi satu halaman Angular

- Mengonfigurasi contoh aplikasi seluler Android

- Mengonfigurasi contoh aplikasi seluler iOS

- Mengonfigurasi autentikasi dalam sampel aplikasi desktop WPF

- Mengaktifkan autentikasi di API web Anda

- Mengonfigurasi aplikasi SAML

Anda juga dapat mempelajari lebih lanjut di Seri Pendalaman Arsitektur Azure AD B2C.