Mengelola akun administrator di Azure Active Directory B2C

Di Azure Active Directory B2C (Azure AD B2C), penyewa mewakili direktori konsumen, akun kerja, dan tamu Anda. Dengan peran administrator, akun kantor dan tamu dapat mengelola penyewa.

Dalam artikel ini, Anda akan mempelajari cara:

- Menambahkan admin (akun kerja)

- Mengundang admin (akun tamu)

- Menambahkan penetapan peran ke akun pengguna

- Menghapus penetapan peran dari akun pengguna

- Menghapus akun administrator

- Melindungi akun administratif

Prasyarat

- Jika Anda belum membuat Penyewa Azure AD B2C Anda sendiri, buatlah itu sekarang. Anda bisa menggunakan penyewa Azure AD B2C yang sudah ada.

- Pahami akun pengguna di Azure AD B2C.

- Pahami peran pengguna untuk mengontrol akses sumber daya.

Menambahkan admin (akun kerja)

Untuk membuat akun administratif baru, ikuti langkah-langkah berikut:

Masuk ke portal Microsoft Azure dengan izin Administrator Global atau Administrator Peran Istimewa.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di bagian Layanan Azure, pilih Azure AD B2C. Atau gunakan kotak pencarian untuk menemukan dan memilih Azure AD B2C.

Pada Kelola, pilih Pengguna.

Pilih Pengguna baru.

Pilih Buat pengguna (Anda dapat membuat banyak pengguna sekaligus dengan memilih Saya ingin membuat pengguna secara massal).

Pada halaman Pengguna, masukkan informasi untuk pengguna ini:

- Nama pengguna. Diperlukan. Nama pengguna dari pengguna baru. Contohnya,

mary@contoso.com. Bagian domain dari nama pengguna harus menggunakan nama domain default awal, <tenant name>.onmicrosoft.com atau domain kustom seperticontoso.com. - Nama. Diperlukan. Nama depan dan belakang pengguna baru. Misalnya, Mary Parker.

- Grup. Opsional. Anda dapat menambahkan pengguna ke satu atau beberapa grup yang ada. Anda juga dapat menambahkan pengguna ke grup di lain waktu.

- Peran direktori: Jika Anda memerlukan izin administratif Microsoft Entra untuk pengguna, Anda dapat menambahkannya ke peran Microsoft Entra. Anda dapat menetapkan pengguna untuk menjadi administrator Global atau satu atau beberapa peran administrator terbatas di ID Microsoft Entra. Untuk informasi selengkapnya tentang menetapkan peran, lihat Menggunakan peran untuk mengontrol akses sumber daya.

- Info pekerjaan: Anda dapat menambahkan lebih banyak informasi tentang pengguna di sini, atau melakukannya nanti.

- Nama pengguna. Diperlukan. Nama pengguna dari pengguna baru. Contohnya,

Salin kata sandi yang dibuat secara otomatis yang disediakan dalam kotak Kata Sandi. Anda harus memberikan kata sandi ini kepada pengguna saat pertama kali masuk.

Pilih Buat.

Pengguna dibuat dan ditambahkan ke penyewa Azure AD B2C Anda. Sebaiknya memiliki setidaknya satu akun kerja asli penyewa Azure AD B2C Anda yang ditetapkan sebagai peran Administrator Global. Akun ini dapat dianggap sebagai akun break-glass atau akun akses darurat.

Mengundang admin (akun tamu)

Anda juga dapat mengundang pengguna tamu baru untuk mengelola penyewa Anda. Akun tamu adalah opsi yang disukai ketika organisasi Anda juga memiliki ID Microsoft Entra karena siklus hidup identitas ini dapat dikelola secara eksternal.

Untuk mengundang pengguna, ikuti langkah-langkah berikut:

Masuk ke portal Microsoft Azure dengan izin Administrator Global atau Administrator Peran Istimewa.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di bagian Layanan Azure, pilih Azure AD B2C. Atau gunakan kotak pencarian untuk menemukan dan memilih Azure AD B2C.

Pada Kelola, pilih Pengguna.

Pilih Akun tamu baru.

Pada halaman Pengguna, masukkan informasi untuk pengguna ini:

- Nama. Diperlukan. Nama depan dan belakang pengguna baru. Misalnya, Mary Parker.

- Alamat email. Diperlukan. Alamat email pengguna yang ingin Anda undang, yang harus berupa akun Microsoft. Contohnya,

mary@contoso.com. - Pesan pribadi: Anda menambahkan pesan pribadi yang akan disertakan dalam email undangan.

- Grup. Opsional. Anda dapat menambahkan pengguna ke satu atau beberapa grup yang ada. Anda juga dapat menambahkan pengguna ke grup di lain waktu.

- Peran direktori: Jika Anda memerlukan izin administratif Microsoft Entra untuk pengguna, Anda dapat menambahkannya ke peran Microsoft Entra. Anda dapat menetapkan pengguna untuk menjadi administrator Global atau satu atau beberapa peran administrator terbatas di ID Microsoft Entra. Untuk informasi selengkapnya tentang menetapkan peran, lihat Menggunakan peran untuk mengontrol akses sumber daya.

- Info pekerjaan: Anda dapat menambahkan lebih banyak informasi tentang pengguna di sini, atau melakukannya nanti.

Pilih Buat.

Email undangan dikirim ke pengguna. Pengguna harus menerima undangan agar bisa masuk.

Mengirim ulang email undangan

Jika tamu tidak menerima email undangan, atau undangan kedaluwarsa, Anda dapat mengirim ulang undangan. Selain mengirim email undangan, Anda dapat memberi tamu tautan langsung untuk menerima undangan. Untuk mengirim ulang undangan dan mendapatkan tautan langsung:

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di bagian Layanan Azure, pilih Azure AD B2C. Atau gunakan kotak pencarian untuk menemukan dan memilih Azure AD B2C.

Pada Kelola, pilih Pengguna.

Cari dan pilih pengguna yang ingin Anda kirim ulang undangannya.

Di Pengguna | Profil halaman, di bawah Identitas, pilih (Kelola).

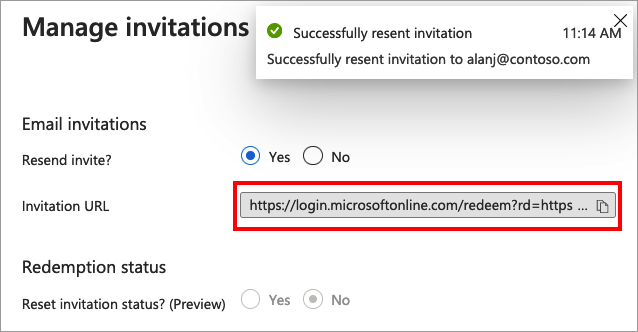

Untuk Kirim ulang undangan?, pilih Ya. Ketika Anda yakin ingin mengirim ulang undangan? muncul, pilih Ya.

Azure AD B2C mengirimkan undangan. Anda juga dapat menyalin URL undangan dan memberikannya langsung kepada tamu.

Tambahkan penetapan peran

Anda dapat menetapkan peran saat membuat pengguna atau mengundang pengguna tamu. Anda dapat menambahkan peran, mengubah peran, atau menghapus peran untuk pengguna:

- Masuk ke portal Microsoft Azure dengan izin Administrator Global atau Administrator Peran Istimewa.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Di bagian Layanan Azure, pilih Azure AD B2C. Atau gunakan kotak pencarian untuk menemukan dan memilih Azure AD B2C.

- Pada Kelola, pilih Pengguna.

- Pilih pengguna yang ingin Anda ubah perannya. Lalu pilih Peran yang ditetapkan.

- Pilih Tambahkan penugasan, pilih peran yang akan ditetapkan (misalnya, Administrator aplikasi), lalu pilih Tambahkan.

Menghapus penetapan peran

Jika Anda perlu menghapus penetapan peran dari pengguna, ikuti langkah-langkah berikut:

- Pilih Azure AD B2C, pilih Pengguna, lalu cari dan pilih pengguna.

- Pilih Peran yang ditetapkan. Pilih peran yang ingin Anda hapus, misalnya Administrator aplikasi, lalu pilih Hapus penugasan.

Meninjau penetapan peran akun administrator

Sebagai bagian dari proses audit, Anda biasanya meninjau pengguna mana yang ditetapkan untuk peran tertentu di direktori Azure AD B2C. Gunakan langkah-langkah berikut untuk mengaudit pengguna mana yang saat ini diberi peran istimewa.

- Masuk ke portal Microsoft Azure dengan izin Administrator Global atau Administrator Peran Istimewa.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Di bagian Layanan Azure, pilih Azure AD B2C. Atau gunakan kotak pencarian untuk menemukan dan memilih Azure AD B2C.

- Di bawah Kelola, pilih Peran dan admin.

- Pilih peran, seperti Administrator Global. Halaman Peran| Penugasan mencantumkan pengguna dengan peran tersebut.

Menghapus akun administrator

Untuk menghapus pengguna yang sudah ada, Anda harus memiliki penetapan peran Administrator Global. Admin global dapat menghapus pengguna apa pun, termasuk admin lain. Admin pengguna dapat menghapus pengguna non-admin.

- Di direktori Azure Active Directory B2C Anda, pilih Pengguna, lalu pilih pengguna yang ingin Anda hapus.

- Pilih Hapus, lalu Ya untuk mengonfirmasi penghapusan.

Pengguna dihapus dan tidak muncul di halaman Pengguna - Semua pengguna. Pengguna dapat dilihat di halaman Pengguna yang dihapus selama 30 hari ke depan dan dapat dipulihkan selama waktu tersebut. Untuk informasi selengkapnya tentang memulihkan pengguna, lihat Memulihkan atau menghapus pengguna yang baru dihapus menggunakan ID Microsoft Entra.

Melindungi akun administratif

Sebaiknya Anda melindungi semua akun administrator dengan autentikasi multifaktor (MFA) untuk keamanan yang lebih baik. MFA adalah proses verifikasi identitas selama proses masuk yang meminta pengguna untuk memberikan lebih banyak bentuk identifikasi, seperti kode verifikasi di perangkat seluler mereka atau permintaan di aplikasi Microsoft Authenticator mereka.

Jika Anda tidak menggunakan Akses Bersyar, Anda dapat mengaktifkan default keamanan Microsoft Entra untuk memaksa semua akun administratif menggunakan MFA.