Menambahkan Akses Bersyarat ke alur pengguna di Azure Active Directory B2C

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

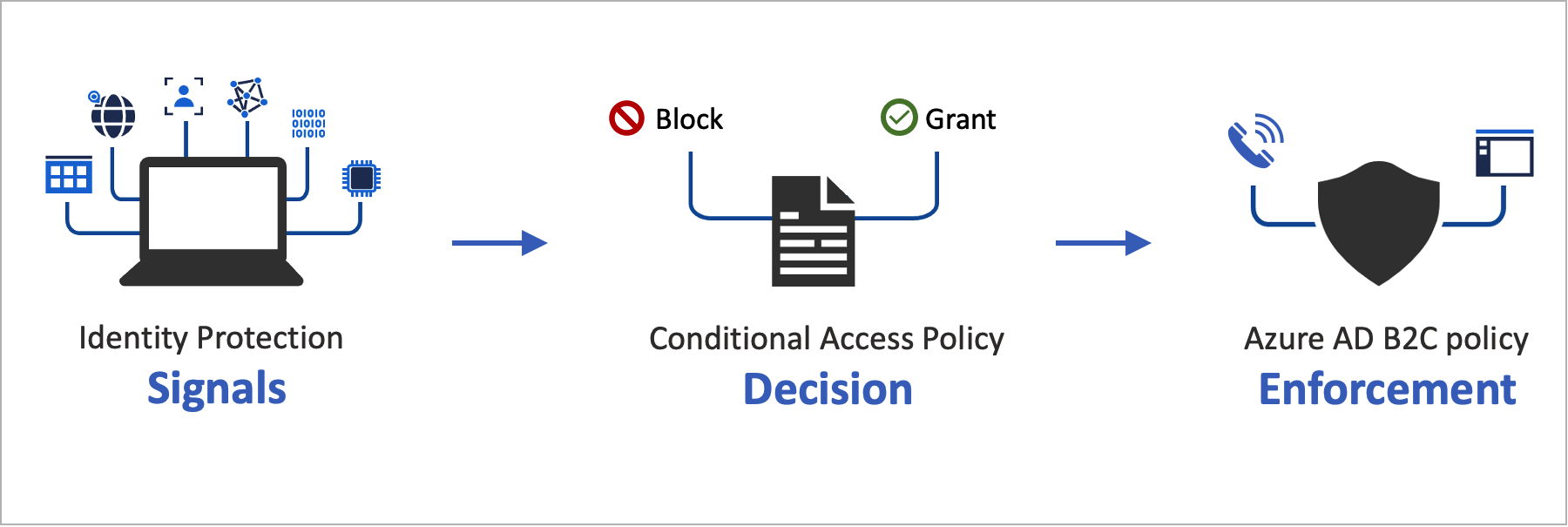

Akses Bersyarat dapat ditambahkan ke alur pengguna Azure Active Directory B2C (Azure AD B2C) atau kebijakan kustom untuk mengelola proses masuk riskan ke aplikasi Anda. Akses Bersyarat Microsoft Entra adalah alat yang digunakan oleh Azure AD B2C untuk menyaingkan sinyal, membuat keputusan, dan menerapkan kebijakan organisasi.

Mengotomatiskan penilaian risiko dengan kondisi kebijakan berarti proses masuk berisiko segera diidentifikasi dan kemudian diperbaiki atau diblokir.

Mengotomatiskan penilaian risiko dengan kondisi kebijakan berarti proses masuk berisiko segera diidentifikasi dan kemudian diperbaiki atau diblokir.

Gambaran umum layanan

Azure AD B2C mengevaluasi setiap peristiwa masuk dan memastikan bahwa semua persyaratan kebijakan terpenuhi sebelum memberikan akses pengguna. Selama fase Evaluasi ini, layanan Akses Bersyarat mengevaluasi sinyal yang dikumpulkan oleh deteksi risiko Perlindungan Identitas selama peristiwa masuk. Hasil dari proses evaluasi ini adalah serangkaian klaim yang menunjukkan apakah rincian masuk harus diberikan atau diblokir. Kebijakan Microsoft Azure AD B2C menggunakan klaim ini untuk mengambil tindakan dalam alur pengguna. Contohnya adalah memblokir akses atau menantang pengguna dengan perbaikan khusus seperti autentikasi multifaktor (MFA). "Blokir akses" mengambil alih semua pengaturan lainnya.

Contoh berikut memperlihatkan profil teknis Akses Bersyarat yang digunakan untuk mengevaluasi ancaman rincian masuk.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Untuk memastikan bahwa sinyal Perlindungan Identitas dievaluasi dengan benar, Anda sebaiknya menghubungi profil teknis ConditionalAccessEvaluation untuk semua pengguna, termasuk akun lokal dan akun sosial. Jika tidak, Perlindungan Identitas akan menunjukkan tingkat risiko yang salah yang terkait dengan pengguna.

Pada fase Remediasi yang mengikuti, pengguna ditantang dengan MFA. Setelah selesai, Azure AD B2C menginformasikan Perlindungan Identitas bahwa ancaman masuk yang diidentifikasi telah diperbaiki dan dengan metode yang mana. Dalam contoh ini, Azure Active Directory B2C memberi sinyal bahwa pengguna telah berhasil menyelesaikan tantangan autentikasi multifaktor. Remediasi juga dapat terjadi melalui saluran lain. Contohnya, saat sandi akun direset, baik oleh administrator maupun oleh pengguna. Anda dapat memeriksa Kondisi risiko pengguna pada laporan pengguna berisiko.

Penting

Agar perbaikan risiko dalam perjalanan berhasil, pastikan profil teknis Remediasi dipanggil setelah profil teknis Evaluasi dijalankan. Jika Evaluasi dijalankan tanpa Remediasi, status risiko akan Beresiko.

Saat rekomendasi profil teknis Evaluasi mengembalikan Block, panggilan ke profil teknis Evaluasi tidak diperlukan. Kondisi risiko diatur menjadi Berisiko.

Contoh berikut menunjukkan profil teknis Akses Bersyarat yang digunakan untuk memperbaiki ancaman yang diidentifikasi:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Komponen solusi

Berikut adalah komponen yang mengaktifkan Akses Bersyarat di Azure AD B2C:

- Alur pengguna atau kebijakan kustom yang memandu pengguna melalui proses masuk dan mendaftar.

- Kebijakan Akses Bersyarat yang menyatukan sinyal untuk membuat keputusan dan menegakkan kebijakan organisasi. Saat pengguna masuk ke aplikasi Anda melalui kebijakan Azure AD B2C, kebijakan Akses Bersyarat menggunakan sinyal Microsoft Entra ID Protection untuk mengidentifikasi proses masuk berisiko dan menyajikan tindakan remediasi yang sesuai.

- Aplikasi terdaftar yang mengarahkan pengguna ke alur pengguna Azure AD B2C atau kebijakan kustom yang sesuai.

- TOR Browser untuk menyimulasikan proses masuk riskan.

Batasan dan pertimbangan layanan

Saat menggunakan Microsoft Entra Conditional Access, pertimbangkan hal berikut:

- Perlindungan Identitas tersedia untuk identitas lokal dan sosial, seperti Google atau Facebook. Untuk identitas sosial, Anda perlu mengaktifkan Akses Bersyarat secara manual. Deteksi dibatasi karena info masuk akun sosial dikelola oleh penyedia identitas eksternal.

- Di penyewa Azure AD B2C, hanya subset kebijakan Akses Bersyar Microsoft Entra yang tersedia.

Prasyarat

- Selesaikan langkah-langkah dalam Memulai dengan kebijakan kustom di Azure Active Directory B2C.

- Jika Anda belum melakukannya, daftarkan aplikasi web.

Tingkatan harga

Azure AD B2C Premium P2 diperlukan untuk membuat kebijakan proses masuk riskan. Penyewa Premium P1 dapat membuat kebijakan yang didasarkan pada kebijakan lokasi, aplikasi, berbasis pengguna, atau berbasis grup. Untuk mengetahui informasi selengkapnya, lihat Mengubah tingkat harga Azure AD B2C Anda

Mempersiapkan penyewa Azure AD B2C Anda

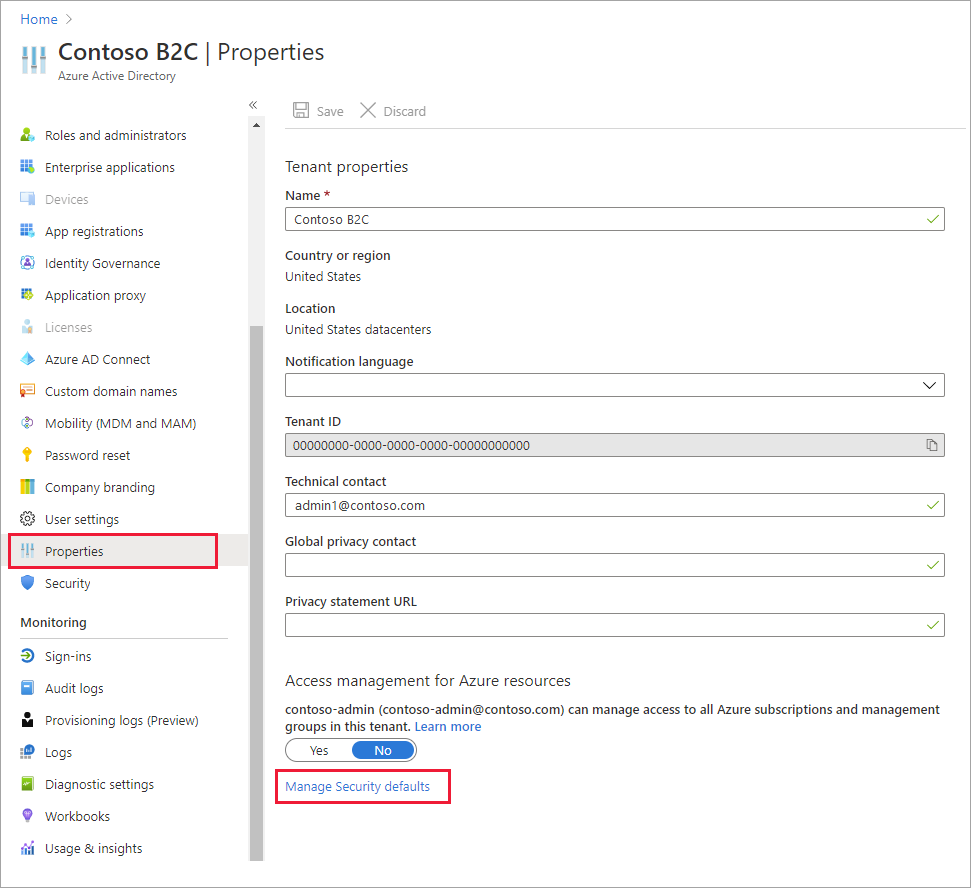

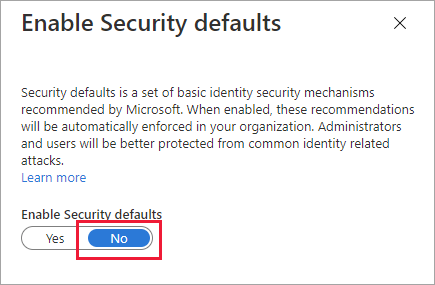

Untuk menambahkan kebijakan Akses Bersyarat, nonaktifkan default keamanan:

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di bawah Layanan Azure, pilih ID Microsoft Entra. Atau gunakan kotak pencarian untuk menemukan dan memilih ID Microsoft Entra.

Pilih Properti, lalu pilih Kelola default Keamanan.

Di bawah Aktifkan default Keamanan, pilih Tidak.

Menambahkan kebijakan Akses Bersyarat

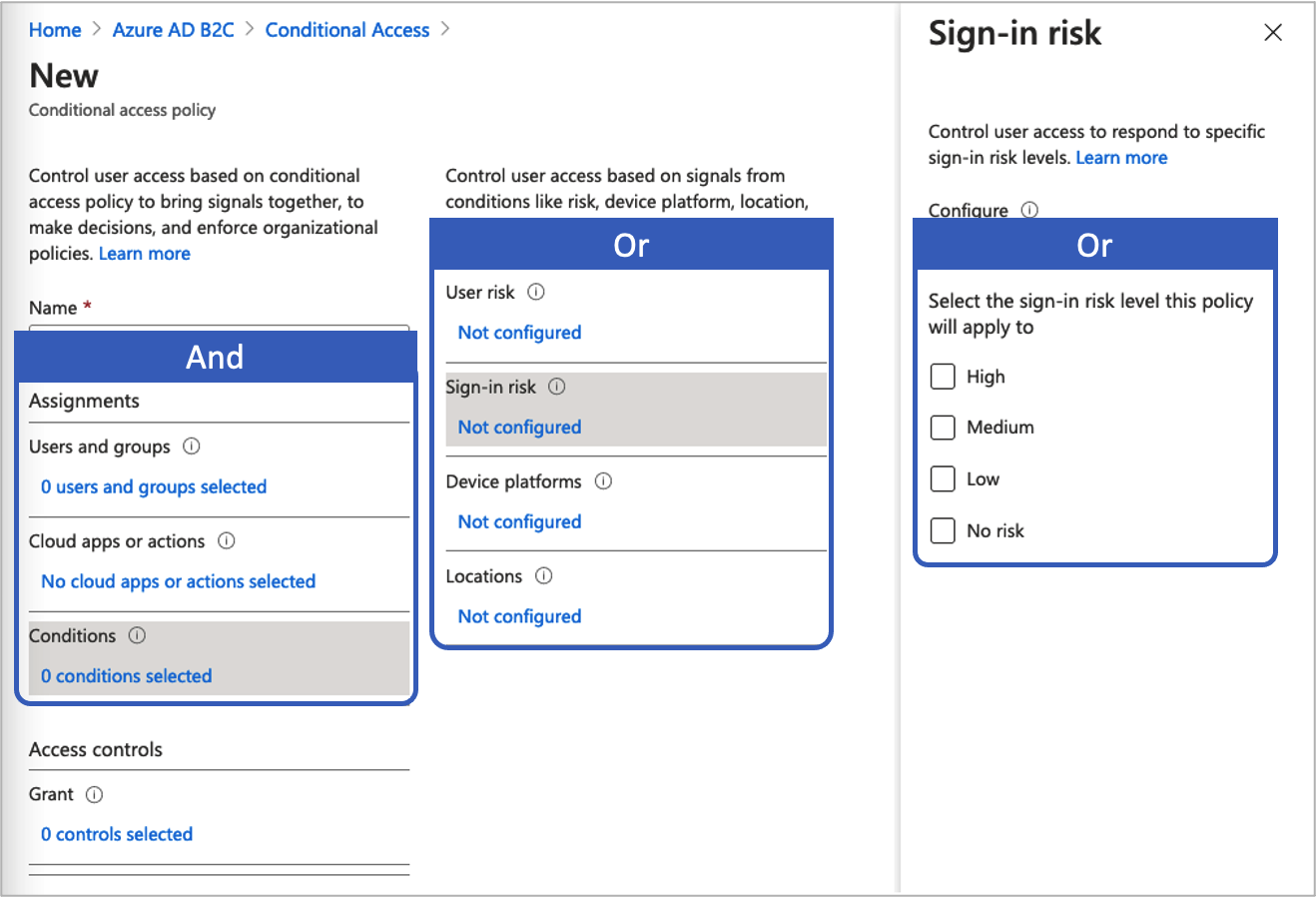

Kebijakan Akses Bersyarat adalah pernyataan tugas dan kontrol akses jika-maka. Kebijakan Akses Bersyarat menyatukan sinyal untuk membuat keputusan dan menegakkan kebijakan organisasi.

Tip

Pada langkah ini Anda mengonfigurasi kebijakan akses bersyarat. Kami sarankan untuk menggunakan salah satu templat berikut: Templat 1: Akses Bersyarat berbasis risiko masuk, Templat 2: Akses Bersyarat berbasis risiko pengguna, atau Templat 3: Memblokir lokasi menggunakan Akses Bersyarat. Anda dapat mengonfigurasi kebijakan akses bersyarat melalui portal Microsoft Azure, atau MS Graph API.

Operator logis antara tugas adalah Dan. Operator di setiap tugas adalah Atau.

Untuk menambahkan kebijakan Akses Bersyar:

Untuk menambahkan kebijakan Akses Bersyar:

Di portal Microsoft Azure, cari dan pilih AAD B2C.

Di bawah Keamanan, pilih Akses Bersyarat. Halaman Kebijakan Akses Bersyarat terbuka.

Pilih + Kebijakan baru.

Masukkan nama untuk kebijakan tersebut, seperti Blokir proses masuk riskan.

Di bawah Tugas, pilih Pengguna dan grup, lalu pilih salah satu konfigurasi yang didukung berikut ini:

Memasukkan Lisensi Catatan Semua pengguna P1, P2 Kebijakan ini akan berdampak semua pengguna Anda. Untuk memastikan Anda tidak mengunci diri, kecualikan akun administratif Anda dengan memilih Kecualikan, memilih Peran direktori, lalu memilih Administrator Global dalam daftar. Anda juga dapat memilih Pengguna dan Grup, lalu memilih akun Anda di daftar Pilih pengguna yang dikecualikan. Pilih Aplikasi atau tindakan cloud, lalu Pilih aplikasi. Telusuri aplikasi pihak yang mengandalkan.

Pilih Kondisi, lalu pilih dari kondisi berikut. Misalnya, pilih Risiko masuk dan tingkat risiko Tinggi, Sedang, dan Rendah.

Kondisi Lisensi Catatan Risiko pengguna P2 Risiko pengguna menunjukkan peluang identitas atau akun tertentu disusupi. Risiko masuk P2 Risiko rincian masuk menunjukkan peluang bahwa permintaan autentikasi yang diberikan tidak diotorisasi oleh pemilik identitas. Platform perangkat Tidak didukung Ditandai dengan sistem operasi yang berjalan pada perangkat. Untuk mengetahui informasi selengkapnya, lihat Platform perangkat. Lokasi P1, P2 Lokasi bernama dapat mencakup informasi jaringan IPv4 publik, negara atau wilayah, atau area tidak diketahui yang tidak dipetakan ke negara atau wilayah tertentu. Untuk mengetahui informasi selengkapnya, lihat Lokasi. Di bawah Kontrol akses, pilih Beri. Lalu, pilih apakah akan memblokir atau memberi akses:

Opsi Lisensi Catatan Memblokir akses P1, P2 Mencegah akses berdasarkan syarat yang ditentukan dalam kebijakan akses bersyarat ini. Memberi akses dengan Memerlukan autentikasi multifaktor P1, P2 Berdasarkan kondisi yang ditentukan dalam kebijakan akses bersyarat ini, pengguna harus melalui autentikasi multifaktor Azure Active Directory B2C. Di bawah Aktifkan kebijakan, pilih salah satu hal berikut:

Opsi Lisensi Catatan Hanya laporan P1, P2 Hanya laporan memungkinkan administrator mengevaluasi dampak kebijakan Akses Bersyarat sebelum mengaktifkannya di lingkungan mereka. Sebaiknya Anda memeriksa kebijakan dengan status ini, dan menentukan dampaknya bagi pengguna akhir tanpa memerlukan autentikasi multifaktor atau memblokir pengguna. Untuk mengetahui informasi selengkapnya, lihat Meninjau hasil Akses Bersyarat dalam laporan audit On P1, P2 Kebijakan akses dievaluasi dan tidak diberlakukan. Off P1, P2 Kebijakan akses tidak diaktifkan dan tidak berlaku pada pengguna. Aktifkan kebijakan Akses Bersyarat pengujian Anda dengan memilih Buat.

Templat 1: Akses Bersyarat berbasis risiko masuk

Sebagian besar pengguna memiliki perilaku normal yang dapat dilacak, jika mereka tidak berperilaku normal, memungkinkan mereka masuk begitu saja kemungkinan akan menimbulkan risiko. Anda mungkin ingin memblokir pengguna tersebut atau mungkin hanya meminta mereka untuk melakukan autentikasi multifaktor untuk membuktikan bahwa mereka benar-benar seperti yang mereka katakan. Risiko proses masuk menunjukkan ada kemungkinan bahwa permintaan autentikasi tertentu tidak diizinkan oleh pemilik identitas. Penyewa Azure AD B2C dengan lisensi P2 dapat membuat kebijakan Akses Bersyarat yang menggabungkan deteksi risiko masuk Microsoft Entra ID Protection.

Perhatikan batasan pada deteksi Perlindungan Identitas untuk B2C. Jika risiko terdeteksi, pengguna dapat melakukan autentikasi multifaktor untuk memulihkan diri dan menutup peristiwa masuk yang berisiko untuk mencegah gangguan yang tidak perlu bagi administrator.

Mengonfigurasi Akses Bersyarat melalui portal Microsoft Azure atau Microsoft Graph API untuk mengaktifkan kebijakan Akses Bersyarat berbasis risiko masuk memerlukan MFA saat risiko masuk sedang atau tinggi.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

- Pada Tindakan atau aplikasi cloud>Sertakan, pilih Semua aplikasi cloud.

- Pada Persyaratan>Risiko proses masuk, atur Konfigurasikan ke Ya. Pada Pilih tingkat risiko proses masuk yang akan diterapkan ke kebijakan ini

- Pilih Tinggi dan Sedang.

- Pilih Selesai.

- Di bawah Kontrol akses>Beri, pilih Berikan akses, Perlu autentikasi multifaktor, lalu pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Aktif.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Mengaktifkan templat 1 dengan API Akses Bersyarat (opsional)

Membuat kebijakan Akses Bersyarat berbasis risiko masuk menggunakan MS Graph API. Untuk informasi lebih lanjut, lihat API Akses Bersyarat. Templat berikut dapat digunakan untuk membuat kebijakan Akses Bersyarat dengan nama tampilan "Template 1: Require MFA for medium+ sign-in risk" pada mode khusus laporan.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Templat 2: Akses Bersyarat berbasis risiko pengguna

Perlindungan Identitas dapat menghitung apa yang dianggap normal untuk perilaku pengguna dan menggunakannya sebagai dasar keputusan untuk risiko mereka. Risiko pengguna adalah perhitungan probabilitas bahwa suatu identitas telah disusupi. Penyewa B2C dengan lisensi P2 dapat membuat kebijakan Akses Bersyarat yang menggabungkan risiko pengguna. Ketika pengguna terdeteksi sebagai berisiko, Anda dapat mengharuskan pengguna mengubah sandi dengan aman untuk memperbaiki risiko dan mendapatkan akses ke akun pengguna. Kami sangat menyarankan untuk mengatur kebijakan risiko pengguna yang mengharuskan perubahan sandi aman agar pengguna dapat memperbaiki mandiri.

Pelajari lebih lanjut risiko pengguna dalam Perlindungan Identitas, dengan mempertimbangkan batasan pada deteksi Perlindungan Identitas untuk B2C.

Konfigurasikan Akses Bersyarat melalui portal Microsoft Azure atau Microsoft Graph API untuk mengaktifkan kebijakan Akses Bersyarat berbasis risiko pengguna yang memerlukan autentikasi multifaktor (MFA) dan perubahan kata sandi saat risiko pengguna sedang ATAU tinggi.

Untuk mengonfigurasi akses bersyarat berbasis pengguna:

- Masuk ke portal Azure.

- Telusuri Azure AD B2C>Keamanan>Akses Bersyarat.

- Pilih Kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Penugasan, pilih Pengguna dan grup.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

- Pada Tindakan atau aplikasi cloud>Sertakan, pilih Semua aplikasi cloud.

- Di Kondisi>Risiko pengguna, atur Konfigurasikan ke Ya. Di Konfigurasi tingkat risiko pengguna agar kebijakan diberlakukan

- Pilih Tinggi dan Sedang.

- Pilih Selesai.

- Di Kontrol akses>Pemberian Izin, pilih Berikan akses, Perlu perubahan sandi, dan pilih Pilih. Memerlukan autentikasi multifaktor juga akan diperlukan secara default.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Aktif.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Mengaktifkan templat 2 dengan API Akses Bersyarat (opsional)

Untuk membuat kebijakan Akses Bersyarat berbasis risiko pengguna dengan API Akses Bersyarat, lihat dokumentasi untuk API Akses Bersyarat.

Templat berikut dapat digunakan untuk membuat kebijakan Akses Bersyarat dengan nama tampilan "Template 2: Require secure password change for medium+ user risk" pada mode khusus laporan.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Templat 3: Memblokir lokasi menggunakan Akses Bersyarat

Dengan kondisi lokasi di Akses Bersyarat, Anda dapat mengontrol akses ke aplikasi cloud berdasarkan lokasi jaringan pengguna. Mengonfigurasi Akses Bersyarat melalui portal Azure atau Microsoft Graph API untuk mengaktifkan kebijakan Akses Bersyarat yang memblokir akses ke lokasi tertentu. Untuk informasi selengkapnya, lihat Menggunakan syarat lokasi dalam kebijakan Akses Bersyarat

Tentukan lokasi

- Masuk ke portal Azure.

- Telusuri ke Microsoft Azure AD B2C>Keamanan>Akses Bersyarat>Lokasi Bernama.

- Pilih Lokasi negara atau Lokasi jangkauan IP

- Beri nama lokasi Anda.

- Berikan rentang IP atau pilih Negara/Wilayah untuk lokasi yang Anda tentukan. Jika Memilih Negara/Wilayah, Anda dapat memilih untuk menyertakan area yang tidak dikenal secara opsional.

- Pilih Simpan.

Untuk mengaktifkan dengan kebijakan akses bersyarat:

- Masuk ke portal Azure.

- Telusuri Azure AD B2C>Keamanan>Akses Bersyarat.

- Pilih Kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Penugasan, pilih Pengguna dan grup.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

- Pada Tindakan atau aplikasi cloud>Sertakan, pilih Semua aplikasi cloud.

- Di Ketentuan>Lokasi

- Atur Konfigurasikan ke Ya.

- Di Sertakan, pilih Lokasi yang dipilih

- Pilih lokasi bernama yang Anda buat.

- Klik Pilih

- Di bagian Kontrol akses> pilih Blokir Akses, dan pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Aktif.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Mengaktifkan templat 3 dengan API Akses Bersyarat (opsional)

Untuk membuat kebijakan Akses Bersyarat berbasis lokasi dengan API Akses Bersyarat, lihat dokumentasi untuk API Akses Bersyarat. Untuk mengatur Lokasi Bernama, lihat dokumentasi untuk Lokasi Bernama.

Templat berikut dapat digunakan untuk membuat kebijakan Akses Bersyarat dengan nama tampilan "Template 3: Block unallowed locations" pada mode khusus laporan.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Menambahkan Akses Bersyarat ke alur pengguna

Setelah Anda menambahkan kebijakan Microsoft Entra Conditional Access, aktifkan Akses Bersyar di alur pengguna atau kebijakan kustom Anda. Saat mengaktifkan Akses Bersyarat, Anda tidak perlu menentukan nama kebijakan. Beberapa kebijakan Akses Bersyarat mungkin berlaku untuk pengguna individual kapan saja. Dalam hal ini, kebijakan kontrol akses yang paling ketat lebih diutamakan. Contohnya, jika salah satu kebijakan memerlukan MFA sementara kebijakan lainnya memblokir akses, pengguna akan diblokir.

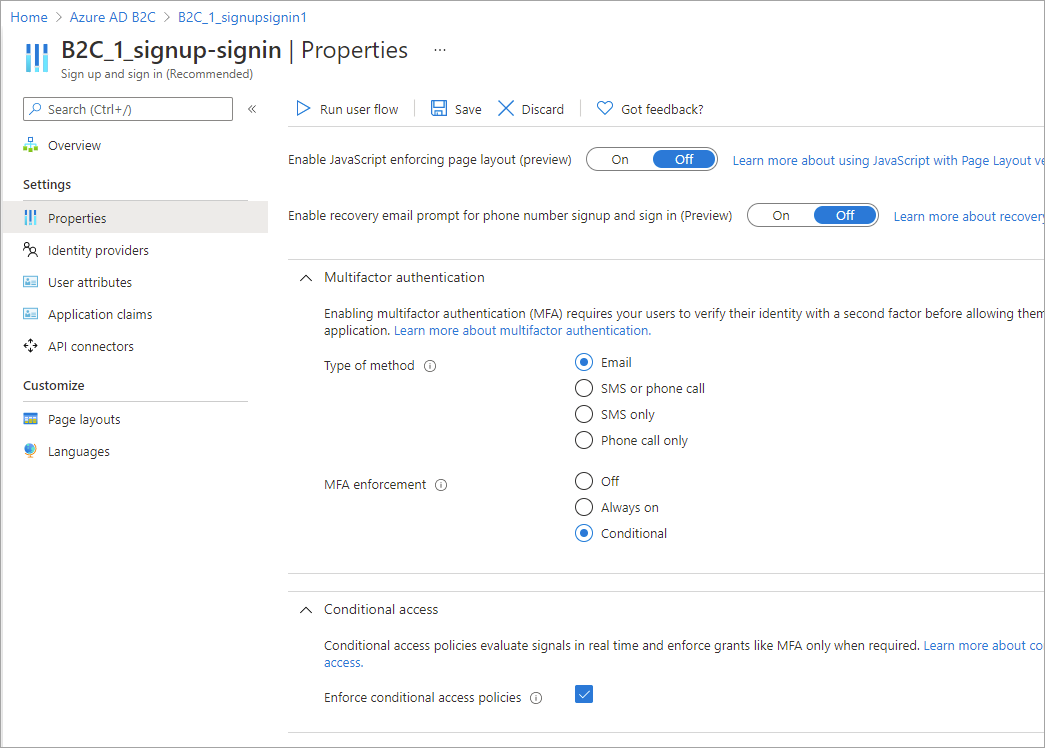

Aktifkan autentikasi multifaktor (opsional)

Ketika menambahkan Akses Bersyarat ke alur pengguna, pertimbangkan untuk menggunakan Autentikasi multifaktor (MFA). Pengguna dapat menggunakan kode satu kali melalui SMS atau suara, kata sandi satu kali melalui email, atau kode satu kali kata sandi (TOTP) berbasis waktu melalui aplikasi pengautentikasi untuk autentikasi multifaktor. Pengaturan MFA dikonfigurasi secara terpisah dari pengaturan Akses Bersyarat. Anda dapat memilih dari opsi MFA berikut:

- Nonaktif - MFA tidak pernah diberlakukan selama masuk, dan pengguna tidak diminta untuk mendaftar di MFA selama mendaftar atau masuk.

- Selalu aktif - MFA selalu diperlukan, terlepas dari pengaturan Akses Bersyarat Anda. Selama pendaftaran, pengguna diminta untuk mendaftar di MFA. Selama proses masuk, jika pengguna belum terdaftar di MFA, pengguna akan diminta untuk mendaftar.

- Bersyarat - Selama pendaftaran dan proses masuk, pengguna diminta untuk mendaftar di MFA (baik pengguna baru maupun pengguna yang sudah ada yang belum terdaftar di MFA). Selama masuk, MFA diberlakukan hanya ketika evaluasi kebijakan Akses Bersyarat aktif mengharuskannya:

- Jika hasilnya adalah tantangan MFA tanpa risiko, MFA diberlakukan. Jika pengguna belum terdaftar di MFA, pengguna diminta untuk mendaftar.

- Jika hasilnya adalah tantangan MFA karena risiko dan pengguna tidak terdaftar di MFA, rincian masuk diblokir.

Catatan

Dengan ketersediaan umum Akses Bersyarat pada Microsoft Azure AD B2C, pengguna kini diminta untuk mendaftar di metode MFA selama pendaftaran. Setiap alur pengguna pendaftaran yang Anda buat sebelum ketersediaan umum tidak akan menunjukkan perilaku baru ini, namun Anda dapat menyertakan perilaku tersebut dengan membuat alur pengguna baru.

Untuk mengaktifkan Akses Bersyarat untuk alur pengguna, pastikan versi mendukung Akses Bersyarat. Versi alur pengguna ini diberi label Direkomendasikan.

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Di bagian Layanan Azure, pilih Azure AD B2C. Atau gunakan kotak pencarian untuk menemukan dan memilih Azure AD B2C.

- Di bawah Kebijakan, pilih Alur pengguna. Kemudian, pilih alur pengguna.

- Pilih Properti dan pastikan alur pengguna mendukung Akses Bersyarat dengan mencari pengaturan berlabel Akses Bersyarat.

- Pada bagian Autentikasi multifaktor, pilih Jenis metode yang diinginkan, kemudian pada Pemberlakuan MFA, pilih Bersyarat.

- Pada bagian Akses bersyarat, pilih kotak centang Berlakukan kebijakan akses bersyarat.

- Pilih Simpan.

Menambahkan Akses Bersyarat ke kebijakan Anda

- Dapatkan contoh kebijakan akses bersyarat di GitHub.

- Di setiap file, ganti string

yourtenantdengan nama penyewa Azure AD B2C Anda. Misalnya, jika nama penyewa B2C Anda contosob2c, semua instansyourtenant.onmicrosoft.commenjadicontosob2c.onmicrosoft.com. - Unggah file kebijakan.

Mengonfigurasi klaim selain nomor telepon yang digunakan untuk MFA

Pada kebijakan Akses Bersyarat di atas, metode transformasi klaim DoesClaimExist memeriksa apakah klaim berisi nilai, contohnya jika klaim strongAuthenticationPhoneNumber berisi nomor telepon.

Transformasi klaim tidak terbatas pada klaim strongAuthenticationPhoneNumber. Tergantung pada skenarionya, Anda dapat menggunakan klaim lainnya. Pada cuplikan XML berikut, klaim strongAuthenticationEmailAddress dicentang sebagai gantinya. Klaim yang Anda pilih harus memiliki nilai yang valid, jika tidak klaim IsMfaRegistered akan diatur ke False. Saat diatur ke False, evaluasi kebijakan Akses Bersyarat mengembalikan jenis perizinan Block, mencegah pengguna menyelesaikan alur pengguna.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Menguji kebijakan kustom Anda

- Pilih kebijakan

B2C_1A_signup_signin_with_caatauB2C_1A_signup_signin_with_ca_whatifuntuk membuka halaman gambaran umumnya. Lalu, pilih Jalankan alur pengguna. Di bawah Aplikasi, pilih webapp1. URL Balasan harus menunjukkanhttps://jwt.ms. - Salin URL di bawah Jalankan titik akhir alur pengguna.

- Untuk menyimulasikan proses masuk riskan, buka Tor Browser dan gunakan URL yang Anda salin di langkah sebelumnya untuk masuk ke aplikasi terdaftar.

- Masukkan informasi yang diminta di halaman masuk, lalu coba masuk. Token dikembalikan ke

https://jwt.msdan ditampilkan kepada Anda. Dalam token yang didekode jwt.ms, Anda akan melihat bahwa rincian masuk diblokir.

Menguji alur pengguna Anda

- Pilih alur pengguna yang Anda buat untuk membuka halaman gambaran umumnya, lalu pilih Jalankan alur pengguna. Di bawah Aplikasi, pilih webapp1. URL Balasan harus menunjukkan

https://jwt.ms. - Salin URL di bawah Jalankan titik akhir alur pengguna.

- Untuk menyimulasikan proses masuk riskan, buka Tor Browser dan gunakan URL yang Anda salin di langkah sebelumnya untuk masuk ke aplikasi terdaftar.

- Masukkan informasi yang diminta di halaman masuk, lalu coba masuk. Token dikembalikan ke

https://jwt.msdan ditampilkan kepada Anda. Dalam token yang didekode jwt.ms, Anda akan melihat bahwa rincian masuk diblokir.

Meninjau hasil Akses Bersyarat dalam laporan audit

Untuk meninjau hasil peristiwa Akses Bersyarat:

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Di bagian Layanan Azure, pilih Azure AD B2C. Atau gunakan kotak pencarian untuk menemukan dan memilih Azure AD B2C.

- Di bawah Aktivitas, pilih Log audit.

- Filter log audit dengan mengatur Kategori ke B2C dan mengatur Jenis Sumber Daya Aktivitas ke IdentityProtection. Lalu, pilih Terapkan.

- Tinjau aktivitas audit hingga tujuh hari terakhir. Jenis aktivitas berikut disertakan:

- Mengevaluasi kebijakan akses bersyarat: Entri log audit ini menunjukkan bahwa evaluasi Akses Bersyarat dilakukan selama autentikasi.

- Memulihkan pengguna: Entri ini menunjukkan bahwa pemberian izin atau persyaratan kebijakan Akses Bersyarat dipenuhi oleh pengguna akhir, dan aktivitas ini dilaporkan ke mesin risiko untuk mengurangi (mengurangi risiko) pengguna.

- Pilih entri Log Kebijakan Akses Bersyarkat Evaluasi dalam daftar untuk membuka halaman Detail Aktivitas: Log audit, yang memperlihatkan pengidentifikasi log audit, bersama dengan informasi ini di bagian Detail Tambahan:

- ConditionalAccessResult: Pemberian izin yang diperlukan oleh evaluasi kebijakan bersyarat.

- AppliedPolicies: Daftar semua kebijakan Akses Bersyarat saat syarat terpenuhi dan kebijakan AKTIF.

- ReportingPolicies: Daftar kebijakan Akses Bersyarat yang ditetapkan ke mode khusus laporan dan saat syarat terpenuhi.

Langkah berikutnya

Menyesuaikan antarmuka pengguna dalam alur pengguna Azure AD B2C