Mengurangi serangan kredensial pada Microsoft Azure Active Directory B2C dengan penguncian cerdas

Serangan kredensial menyebabkan akses tidak sah ke sumber daya. Kata sandi yang ditetapkan oleh pengguna harus cukup kompleks. Azure AD B2C memiliki teknik mitigasi untuk serangan kredensial. Mitigasi termasuk deteksi serangan kredensial brute force dan serangan kredensial kamus. Dengan berbagai sinyal, Azure Active Directory B2C (Azure AD B2C) menganalisis integritas permintaan. Azure Active Directory B2C dirancang untuk secara cerdas membedakan pengguna yang dituju dari peretas dan botnet.

Azure Active Directory B2C menggunakan strategi canggih untuk mengunci akun. Akun dikunci berdasarkan IP permintaan dan kata sandi yang dimasukkan. Durasi penguncian juga meningkat berdasarkan kemungkinan serangan. Setelah kata sandi tidak berhasil dimasukkan sebanyak 10 kali (ambang batas percobaan default), maka penguncian akan terjadi selama satu menit. Kali berikutnya tidak berhasil masuk setelah akun dibuka kuncinya (yaitu, setelah akun dibuka secara otomatis oleh layanan setelah periode penguncian berakhir), penguncian satu menit lagi akan terjadi dan berlanjut untuk setiap masuk yang tidak berhasil. Memasukkan kata sandi yang sama atau serupa berulang kali tidak dihitung sebagai beberapa masuk yang gagal.

Catatan

Fitur ini didukung oleh alur pengguna, kebijakan kustom, dan alur ROPC. Ini diaktifkan secara default sehingga Anda tidak perlu mengonfigurasinya dalam alur pengguna atau kebijakan kustom.

Periode untuk 10 penguncian pertama adalah satu menit. Periode untuk 10 penguncian berikutnya sedikit lebih lama dan meningkat durasinya setelah setiap periode 10 penguncian. Penghitung penguncian direset ke nol setelah masuk yang berhasil saat akun tidak dikunci. Periode penguncian dapat berlangsung hingga lima jam. Pengguna harus menunggu hingga durasi penguncian berakhir. Namun, pengguna dapat membuka kunci menggunakan alur pengguna kata sandi layanan mandiri.

Untuk mengelola pengaturan penguncian cerdas, yang termasuk ambang batas penguncian:

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di menu sebelah kiri, pilih Azure AD B2C. Atau, pilih Semua layanan lalu cari dan pilih Azure AD B2C.

Di bawah Keamanan, pilih Metode autentikasi (Pratinjau), lalu pilih Proteksi kata sandi.

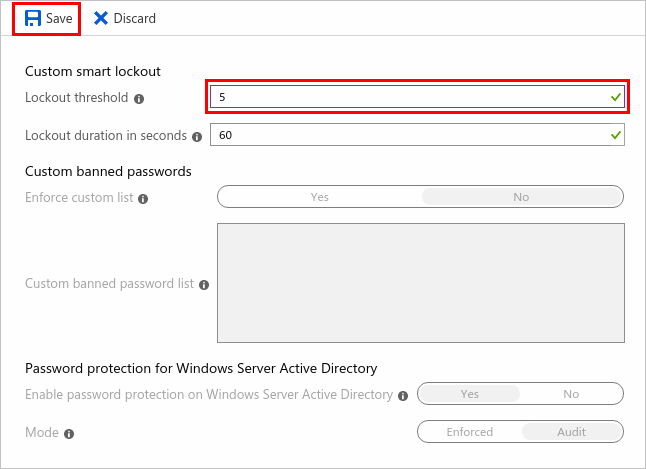

Di bagian Penguncian cerdas kustom, masukkan pengaturan perlindungan kata sandi yang diinginkan:

Ambang batas penguncian:Jumlah percobaan masuk yang gagal yang diizinkan sebelum akun dikunci pertama kalinya. Jika masuk pertama setelah penguncian juga gagal, akun akan terkunci lagi.

Durasi penguncian dalam detik: Durasi minimum setiap penguncian dalam detik. Jika akun terkunci berulang kali, durasi ini akan bertambah.

Mengatur ambang penguncian ke 5 di setelan Perlindungan sandi .

Pilih Simpan.

Fitur penguncian cerdas menggunakan banyak faktor untuk menentukan kapan akun harus dikunci, tetapi faktor utamanya adalah pola kata sandi. Fitur penguncian cerdas mempertimbangkan sedikit variasi kata sandi sebagai satu set, dan dihitung sebagai percobaan tunggal. Contohnya:

- Kata sandi seperti 12456! dan 1234567! (atau newAccount1234 dan newaccount1234) sangat mirip sehingga algoritma menafsirkannya sebagai kesalahan manusia dan menghitungnya sebagai percobaan tunggal.

- Variasi pola yang lebih besar, seperti 12456! dan ABCD2!, dihitung sebagai percobaan terpisah.

Saat menguji fitur penguncian cerdas, gunakan pola khusus untuk setiap kata sandi yang Anda masukkan. Sebaiknya gunakan aplikasi web pembuatan kata sandi, seperti https://password-gen.com/.

Saat ambang batas penguncian cerdas tercapai, Anda akan melihat pesan berikut saat akun dikunci: Akun Anda dikunci untuk sementara waktu untuk mencegah penggunaan yang tidak sah. Coba lagi nanti. Pesan kesalahan dapat dilokalisasi.

Catatan

Saat Anda menguji penguncian cerdas, permintaan masuk Anda mungkin ditangani oleh pusat data yang berbeda karena sifat layanan autentikasi Microsoft Entra yang didistribusikan secara geografis dan seimbang. Dalam skenario tersebut, karena setiap pusat data Microsoft Entra melacak penguncian secara independen, mungkin diperlukan lebih dari jumlah ambang batas penguncian yang ditentukan untuk menyebabkan penguncian. Pengguna memiliki jumlah maksimum percobaan buruk (threshold_limit * datacenter_count) sebelum benar-benar terkunci. Untuk informasi selengkapnya, lihat Infrastruktur global Azure.

Untuk mendapatkan informasi tentang akun yang dikunci, Anda dapat memeriksa laporan aktivitas masuk Direktori Aktif. Di bawah Status, pilih Kegagalan. Upaya masuk yang gagal dengan kode galat masuk dari 50053 menunjukkan akun terkunci:

Untuk mempelajari tentang menampilkan laporan aktivitas masuk di ID Microsoft Entra, lihat Kode kesalahan laporan aktivitas masuk.