Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Penting

Berlaku mulai 1 Mei 2025, Azure AD B2C tidak akan lagi tersedia untuk dibeli untuk pelanggan baru. Pelajari lebih lanjut di FAQ kami.

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan di bagian atas halaman ini untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

Dalam perjalanan pendaftaran dan masuk, pengguna dapat mengatur ulang kata sandi mereka sendiri dengan menggunakan tautan Lupa kata sandi Anda? Alur pengaturan ulang kata sandi mandiri ini berlaku untuk akun lokal di Azure Active Directory B2C (Azure AD B2C) yang menggunakan alamat email atau nama pengguna dengan kata sandi untuk masuk.

Petunjuk / Saran

Pengguna dapat mengubah kata sandi mereka dengan menggunakan alur pengaturan ulang kata sandi mandiri jika mereka lupa kata sandi mereka dan ingin meresetnya. Anda juga dapat memilih salah satu opsi alur pengguna berikut untuk mengubah kata sandi pengguna:

- Jika pengguna mengetahui kata sandi mereka dan ingin mengubahnya, gunakan alur perubahan kata sandi.

- Jika Anda ingin memaksa pengguna untuk mengatur ulang kata sandi mereka (misalnya, saat mereka masuk untuk pertama kalinya, ketika kata sandi mereka telah direset oleh admin, atau setelah dimigrasikan ke Azure AD B2C dengan kata sandi acak), gunakan alur reset kata sandi paksa .

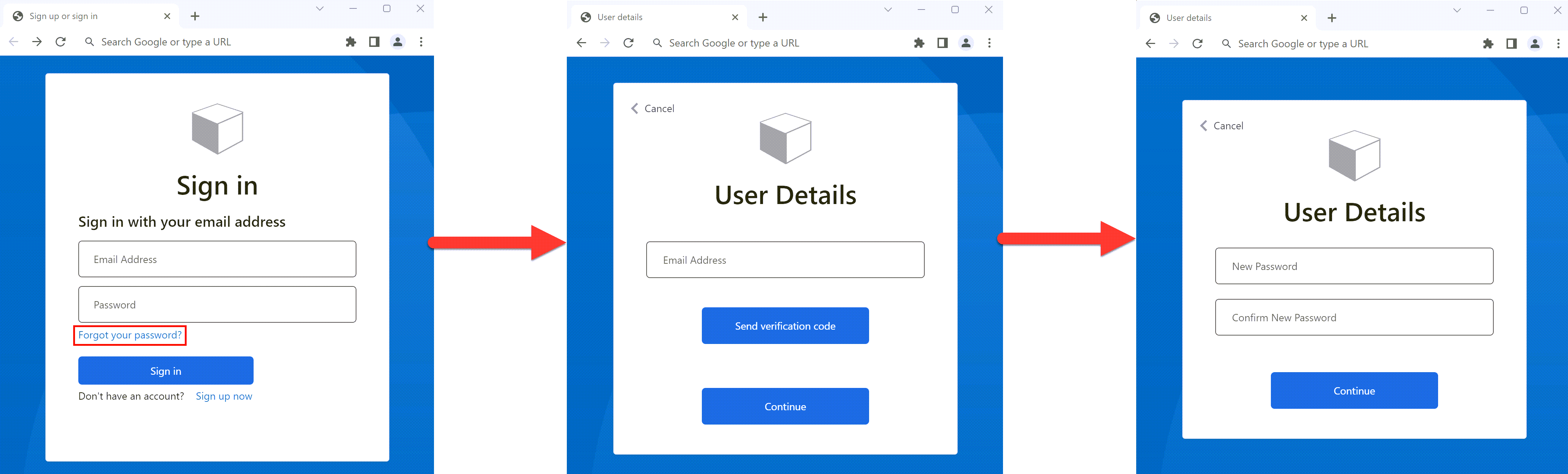

Alur reset kata sandi melibatkan langkah-langkah berikut:

- Pada halaman pendaftaran dan masuk, pengguna memilih tautan Lupa kata sandi Anda? Azure AD B2C memulai alur reset kata sandi.

- Dalam dialog berikutnya yang muncul, pengguna memasukkan alamat email mereka, lalu memilih Kirim kode verifikasi. Azure AD B2C mengirimkan kode verifikasi ke akun email pengguna. Pengguna menyalin kode verifikasi dari email, memasukkan kode dalam dialog reset kata sandi Azure AD B2C, lalu memilih Verifikasi kode.

- Pengguna kemudian dapat memasukkan kata sandi baru. (Setelah email diverifikasi, pengguna masih dapat memilih tombol Ubah email ; lihat Menyembunyikan tombol ubah email jika Anda ingin menghapusnya.)

Nama default tombol Ubah email di selfAsserted.html adalah changeclaims. Untuk menemukan nama tombol, pada halaman pendaftaran, periksa sumber halaman dengan menggunakan alat browser seperti Inspeksi.

Prasyarat

- Buat alur pengguna agar pengguna dapat mendaftar dan masuk ke aplikasi Anda.

- Daftarkan aplikasi web.

- Selesaikan langkah-langkah dalam Mulai menggunakan kebijakan kustom di Active Directory B2C. Tutorial ini memandu Anda cara memperbarui file kebijakan kustom untuk menggunakan konfigurasi penyewa Azure AD B2C Anda.

- Daftarkan aplikasi web.

- Pengguna B2C harus memiliki metode autentikasi yang ditentukan untuk pengaturan ulang kata sandi layanan mandiri. Pilih Pengguna B2C, di menu sebelah kiri di bawah Kelola, pilih Metode autentikasi. Pastikan info kontak Autentikasi diatur. Pengguna B2C yang dibuat melalui alur Pendaftaran memiliki pengaturan ini secara default. Untuk pengguna yang dibuat melalui Azure Portal atau oleh Graph API, Anda perlu mengatur info kontak Autentikasi agar SSPR berfungsi.

Pengaturan ulang kata sandi mandiri (disarankan)

Pengalaman reset kata sandi baru sekarang menjadi bagian dari kebijakan pendaftaran atau masuk. Saat pengguna memilih tautan Lupa kata sandi Anda? , mereka segera dikirim ke pengalaman Lupa Kata Sandi. Aplikasi Anda tidak perlu lagi menangani kode kesalahan AADB2C90118, dan Anda tidak memerlukan kebijakan terpisah untuk reset kata sandi.

Pengalaman pengaturan ulang kata sandi mandiri dapat dikonfigurasi untuk alur pengguna Masuk (Disarankan) atau Daftar dan masuk (Disarankan). Jika Anda tidak memiliki salah satu penyiapan alur pengguna ini, buat alur pengguna pendaftaran atau masuk .

Untuk menyiapkan pengaturan ulang kata sandi mandiri untuk alur pengguna pendaftaran atau masuk:

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan .

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Pilih alur pengguna .

- Pilih alur pengguna pendaftaran atau masuk (tipe Disarankan) yang ingin Anda kustomisasi.

- Di menu di bawah Pengaturan, pilih Properti.

- Di bawah Konfigurasi kata sandi, pilih Pengaturan ulang kata sandi mandiri.

- Pilih Simpan.

- Di menu sebelah kiri di bawah Kustomisasi, pilih Tata letak halaman.

- Di Versi Tata Letak Halaman, pilih 2.1.3 atau yang lebih baru.

- Pilih Simpan.

Bagian berikut menjelaskan cara menambahkan pengalaman kata sandi layanan mandiri ke kebijakan kustom. Sampel didasarkan pada file kebijakan yang disertakan dalam paket kebijakan awal kustom.

Petunjuk / Saran

Anda dapat menemukan sampel lengkap kebijakan Daftar dan Masuk dengan Pengaturan Ulang Kata Sandi di GitHub.

Menunjukkan bahwa pengguna memilih Lupa kata sandi Anda? tautan

Untuk menunjukkan kebijakan bahwa pengguna memilih tautan Lupa kata sandi Anda? , tentukan klaim Boolean. Gunakan klaim untuk mengarahkan perjalanan pengguna ke profil teknis Lupa Kata Sandi . Klaim juga dapat dikeluarkan ke token, sehingga aplikasi mendeteksi bahwa pengguna masuk dengan menggunakan alur pengguna Lupa Kata Sandi.

Nyatakan klaim Anda dalam skema klaim. Buka file ekstensi kebijakan Anda, misalnya, di SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

Cari elemen BuildingBlocks . Jika elemen tidak ada, tambahkan elemen tersebut.

Temukan elemen ClaimsSchema . Jika elemen tidak ada, tambahkan elemen tersebut.

Tambahkan klaim berikut ke elemen ClaimsSchema .

<!-- <BuildingBlocks> <ClaimsSchema> --> <ClaimType Id="isForgotPassword"> <DisplayName>isForgotPassword</DisplayName> <DataType>boolean</DataType> <AdminHelpText>Whether the user has selected Forgot your Password</AdminHelpText> </ClaimType> <!-- </ClaimsSchema> </BuildingBlocks> -->

Memutakhirkan versi tata letak halaman

Tata letak halaman versi 2.1.2 diperlukan untuk mengaktifkan alur pengaturan ulang kata sandi secara mandiri dalam proses pendaftaran atau masuk. Untuk memutakhirkan versi tata letak halaman:

Buka file dasar kebijakan Anda, misalnya, SocialAndLocalAccounts/TrustFrameworkBase.xml.

Cari elemen BuildingBlocks . Jika elemen tidak ada, tambahkan elemen tersebut.

Temukan elemen ContentDefinitions . Jika elemen tidak ada, tambahkan elemen tersebut.

Ubah elemen DataURI dalam elemen ContentDefinition untuk memiliki ID

api.signuporsignin:<!-- <BuildingBlocks> <ContentDefinitions> --> <ContentDefinition Id="api.signuporsignin"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:2.1.2</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Menambahkan profil teknis

Profil teknis transformasi klaim mengakses isForgotPassword klaim. Profil teknis dirujuk nanti. Ketika dipanggil, ia menetapkan nilai isForgotPassword klaim ke true.

- Buka file ekstensi kebijakan Anda, misalnya, di SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

- Temukan elemen ClaimsProviders (jika elemen tidak ada, buatlah), lalu tambahkan penyedia klaim berikut:

<!--

<ClaimsProviders> -->

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="ForgotPassword">

<DisplayName>Forgot your password?</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ClaimsTransformationProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="isForgotPassword" DefaultValue="true" AlwaysUseDefaultValue="true"/>

</OutputClaims>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" />

</TechnicalProfile>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<Metadata>

<Item Key="setting.forgotPasswordLinkOverride">ForgotPasswordExchange</Item>

</Metadata>

</TechnicalProfile>

<TechnicalProfile Id="LocalAccountWritePasswordUsingObjectId">

<UseTechnicalProfileForSessionManagement ReferenceId="SM-AAD" />

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

<!--

</ClaimsProviders> -->

Pengaturan profil teknis SelfAsserted-LocalAccountSignin-Emailsetting.forgotPasswordLinkOverride mendefinisikan pertukaran klaim pengaturan ulang kata sandi yang dieksekusi dalam perjalanan pengguna Anda.

Profil teknis LocalAccountWritePasswordUsingObjectId dengan pengelola sesi UseTechnicalProfileForSessionManagementSM-AAD diperlukan agar pengguna berhasil melakukan login berikutnya dalam kondisi SSO.

Menambahkan sub proses reset kata sandi

Pengguna sekarang dapat masuk, mendaftar, dan melakukan reset kata sandi dalam perjalanan pengguna mereka. Untuk mengatur perjalanan pengguna dengan lebih baik, Anda dapat menggunakan sub perjalanan untuk mengelola alur pengaturan ulang kata sandi.

Subalur dipanggil dari alur pengguna dan melaksanakan langkah-langkah khusus yang menghadirkan pengalaman pengaturan ulang kata sandi kepada pengguna. Gunakan sub perjalanan tipe Call sehingga setelah sub perjalanan selesai, kendali dikembalikan ke langkah orkestrasi yang memulai sub perjalanan.

- Buka file ekstensi kebijakan Anda, seperti SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

- Temukan elemen SubJourneys . Jika elemen tidak ada, tambahkan setelah elemen Perjalanan Pengguna . Kemudian, tambahkan sub perjalanan berikut:

<!--

<SubJourneys>-->

<SubJourney Id="PasswordReset" Type="Call">

<OrchestrationSteps>

<!-- Validate user's email address. -->

<OrchestrationStep Order="1" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="PasswordResetUsingEmailAddressExchange" TechnicalProfileReferenceId="LocalAccountDiscoveryUsingEmailAddress" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Collect and persist a new password. -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="NewCredentials" TechnicalProfileReferenceId="LocalAccountWritePasswordUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

</OrchestrationSteps>

</SubJourney>

<!--

</SubJourneys>-->

Siapkan rangkaian pengalaman pengguna Anda

Selanjutnya, untuk menyambungkan tautan Lupa kata sandi Anda? ke sub perjalanan Lupa Kata Sandi , Anda perlu mereferensikan ID sub perjalanan Lupa Kata Sandi di elemen ClaimsProviderSelection dari langkah CombinedSignInAndSignUp .

Jika Anda tidak memiliki perjalanan pengguna kustom Anda sendiri yang memiliki langkah CombinedSignInAndSignUp , selesaikan langkah-langkah berikut untuk menduplikasi perjalanan pengguna pendaftaran atau masuk yang sudah ada. Jika tidak, lanjutkan ke bagian berikutnya.

- Dalam paket pemula, buka file TrustFrameworkBase.xml seperti SocialAndLocalAccounts/TrustFrameworkBase.xml.

- Temukan dan salin seluruh konten elemen UserJourney yang menyertakan

Id="SignUpOrSignIn". - Buka file TrustFrameworkExtensions.xml , seperti SocialAndLocalAccounts/TrustFrameworkExtensions.xml, dan temukan elemen UserJourneys . Jika elemen tidak ada, buatlah.

- Buat elemen turunan dari elemen UserJourneys dengan menempelkan seluruh konten elemen UserJourney yang Anda salin di langkah 2.

- Ganti nama ID perjalanan pengguna. Contohnya,

Id="CustomSignUpSignIn".

Sambungkan tautan Lupa Kata Sandi ke sub perjalanan Lupa Kata Sandi

Dalam perjalanan pengguna, Anda dapat mewakili sub perjalanan Lupa Kata Sandi sebagai ClaimsProviderSelection. Dengan menambahkan elemen ini, Anda menyambungkan tautan Lupa kata sandi Anda? ke sub perjalanan Lupa Kata Sandi.

Buka file TrustFrameworkExtensions.xml , seperti SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

Dalam pengalaman pengguna, temukan elemen langkah orkestrasi yang menyertakan

Type="CombinedSignInAndSignUp"atauType="ClaimsProviderSelection". Biasanya ini adalah langkah orkestrasi pertama. Elemen ClaimsProviderSelections berisi daftar penyedia identitas yang dapat digunakan pengguna untuk masuk. Tambahkan baris berikut:<ClaimsProviderSelection TargetClaimsExchangeId="ForgotPasswordExchange" />Pada langkah orkestrasi berikutnya, tambahkan elemen ClaimsExchange dengan menambahkan baris berikut:

<ClaimsExchange Id="ForgotPasswordExchange" TechnicalProfileReferenceId="ForgotPassword" />Tambahkan langkah orkestrasi berikut antara langkah saat ini dan langkah berikutnya. Langkah orkestrasi baru yang Anda tambahkan memeriksa apakah klaim isForgotPassword ada. Jika klaim ada, akan memanggil proses sub reset kata sandi.

<OrchestrationStep Order="3" Type="InvokeSubJourney"> <Preconditions> <Precondition Type="ClaimsExist" ExecuteActionsIf="false"> <Value>isForgotPassword</Value> <Action>SkipThisOrchestrationStep</Action> </Precondition> </Preconditions> <JourneyList> <Candidate SubJourneyReferenceId="PasswordReset" /> </JourneyList> </OrchestrationStep>Setelah Anda menambahkan langkah orkestrasi baru, hitung ulang langkah-langkah secara berurutan tanpa melewati bilangan bulat dari 1 ke N.

Atur perjalanan pengguna yang akan dijalankan

Sekarang setelah Anda memodifikasi atau membuat perjalanan pengguna, di bagian Pihak Yang Mengandalkan , tentukan perjalanan yang akan dijalankan Azure AD B2C untuk kebijakan kustom ini.

Buka file yang memiliki elemen Pihak Yang Mengandalkan , seperti SocialAndLocalAccounts/SignUpOrSignin.xml.

Dalam elemen RelyingParty , temukan elemen DefaultUserJourney .

Perbarui DefaultUserJourney ReferenceId agar sesuai dengan ID perjalanan pengguna tempat Anda menambahkan ClaimsProviderSelections.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Menunjukkan alur Lupa Kata Sandi ke Aplikasi Anda

Aplikasi Anda mungkin perlu mendeteksi apakah pengguna masuk dengan menggunakan alur pengguna Lupa Kata Sandi. Klaim isForgotPassword berisi nilai Boolean yang menunjukkan bahwa mereka melakukannya. Klaim bisa diterbitkan dalam token yang dikirim ke aplikasi Anda. Jika perlu, tambahkan isForgotPassword ke klaim output di bagian Pihak Yang Mengandalkan . Aplikasi Anda dapat memeriksa klaim isForgotPassword untuk menentukan apakah pengguna mengatur ulang kata sandi mereka.

<RelyingParty>

<OutputClaims>

...

<OutputClaim ClaimTypeReferenceId="isForgotPassword" DefaultValue="false" />

</OutputClaims>

</RelyingParty>

Mengunggah kebijakan kustom

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C dari menu Direktori + langganan .

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Di menu di bawah Kebijakan, pilih Kerangka Kerja Pengalaman Identitas.

- Pilih Unggah kebijakan kustom. Dalam urutan berikut, unggah file kebijakan yang Anda ubah:

- File dasar kebijakan Anda, misalnya TrustFrameworkBase.xml.

- Kebijakan ekstensi, misalnya, TrustFrameworkExtensions.xml.

- Kebijakan pihak yang bergantung, misalnya, SignUpSignIn.xml.

Sembunyikan tombol ubah email (Opsional)

Setelah email diverifikasi, pengguna masih dapat memilih Ubah email, masukkan alamat email lain, lalu ulangi verifikasi email. Jika Anda lebih suka menyembunyikan tombol Ubah email , Anda dapat mengubah CSS untuk menyembunyikan elemen HTML terkait dalam dialog. Misalnya, Anda dapat menambahkan entri CSS berikut ke selfAsserted.html dan menyesuaikan antarmuka pengguna dengan menggunakan templat HTML:

<style type="text/css">

.changeClaims

{

visibility: hidden;

}

</style>

Menguji alur reset kata sandi

- Pilih alur pengguna pendaftaran atau masuk (Jenis yang disarankan) yang ingin Anda uji.

- Pilih Jalankan alur pengguna.

- Untuk Aplikasi, pilih aplikasi web bernama webapp1 yang Anda daftarkan sebelumnya.

URL Balasan harus menunjukkan

https://jwt.ms. - Pilih Jalankan alur pengguna.

- Pada halaman pendaftaran atau masuk, pilih Lupa kata sandi Anda?.

- Verifikasi alamat email akun yang Anda buat sebelumnya, lalu pilih Lanjutkan.

- Dalam dialog yang ditampilkan, ubah kata sandi untuk pengguna, lalu pilih Lanjutkan. Token dikembalikan ke

https://jwt.msdan browser menampilkannya. - Periksa nilai klaim isForgotPassword pada token pengembali. Jika ada dan diatur ke

true, pengguna telah mengatur ulang kata sandi.

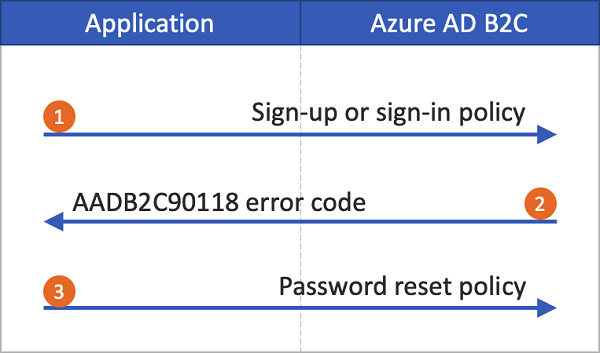

Kebijakan pengaturan ulang kata sandi (warisan)

Jika pengalaman pengaturan ulang kata sandi mandiri tidak diaktifkan, memilih tautan ini tidak secara otomatis memicu alur pengguna reset kata sandi. Sebagai gantinya, kode AADB2C90118 kesalahan dikembalikan ke aplikasi Anda. Aplikasi Anda harus menangani kode kesalahan ini dengan menginisialisasi ulang pustaka autentikasi untuk mengautentikasi alur pengguna reset kata sandi Azure AD B2C.

Diagram berikut menggambarkan prosesnya:

- Dalam aplikasi, pengguna memilih Masuk. Aplikasi ini memulai permintaan otorisasi dan mengalihkan ke Azure AD B2C sehingga pengguna dapat menyelesaikan proses masuk. Permintaan otorisasi menentukan nama kebijakan pendaftaran atau masuk, seperti B2C_1_signup_signin.

- Pengguna memilih tautan Lupa kata sandi Anda? Azure AD B2C mengembalikan

AADB2C90118kode kesalahan ke aplikasi. - Aplikasi menangani kode kesalahan dan memulai permintaan otorisasi baru. Permintaan otorisasi menentukan nama kebijakan pengaturan ulang kata sandi, seperti B2C_1_pwd_reset.

Anda dapat melihat demonstrasi dasar tentang bagaimana alur pengguna saling terhubung dalam sampel ASP.NET kami.

Buat alur pengguna untuk atur ulang kata sandi

Untuk mengizinkan pengguna aplikasi Anda mengatur ulang kata sandi mereka, buat alur pengguna reset kata sandi:

- Di portal Azure, buka menu ringkasan tenant Azure AD B2C.

- Di menu sebelah kiri di bawah Kebijakan, pilih Alur pengguna, lalu pilih Alur pengguna baru.

- Di Buat alur pengguna, pilih alur pengguna reset kata sandi .

- Di bawah Pilih versi, pilih Direkomendasikan, lalu pilih Buat.

- Untuk Nama, masukkan nama untuk alur pengguna. Misalnya, passwordreset1.

- Untuk Penyedia identitas, aktifkan Atur ulang kata sandi menggunakan nama pengguna atau Atur ulang kata sandi menggunakan alamat email.

- Di bawah Autentikasi multifaktor, jika Anda ingin mengharuskan pengguna memverifikasi identitas mereka dengan menggunakan metode autentikasi kedua, pilih jenis metode dan kapan harus menerapkan autentikasi multifaktor. Pelajari selengkapnya.

- Di bawah Akses Bersyarat, jika Anda telah mengonfigurasi kebijakan akses bersyarat untuk penyewa Azure AD B2C dan Anda ingin menggunakannya dalam alur pengguna ini, pilih kotak centang Terapkan kebijakan akses bersyarat. Anda tidak perlu menentukan nama kebijakan. Pelajari selengkapnya.

- Di bawah Klaim aplikasi, pilih Perlihatkan lainnya. Pilih klaim yang ingin Anda kembalikan dalam token otorisasi yang dikirim kembali ke aplikasi Anda. Misalnya, pilih ID Objek Pengguna.

- Pilih OK.

- Pilih Buat untuk menambahkan alur pengguna. Awalan B2C_1 secara otomatis ditambahkan ke nama.

Menguji alur pengguna

Untuk menguji alur pengguna:

- Pilih alur pengguna yang Anda buat. Pada halaman gambaran umum alur pengguna, pilih Jalankan alur pengguna.

- Untuk Aplikasi, pilih aplikasi web yang ingin Anda uji, seperti yang bernama webapp1 jika Anda mendaftarkan itu sebelumnya.

URL Balasan harus

https://jwt.ms. - Pilih Jalankan alur pengguna, verifikasi alamat email akun yang ingin Anda reset kata sandinya, lalu pilih Lanjutkan.

- Ubah kata sandi, lalu pilih Lanjutkan. Token dikembalikan ke

https://jwt.msdan browser menampilkannya.

Membuat kebijakan reset kata sandi

Kebijakan kustom adalah sekumpulan file XML yang Anda unggah ke penyewa Azure AD B2C Anda untuk menentukan perjalanan pengguna. Kami menyediakan paket pemula yang memiliki beberapa kebijakan bawaan, termasuk pendaftaran dan masuk, pengaturan ulang kata sandi, dan kebijakan pengeditan profil. Untuk informasi selengkapnya, lihat Mulai menggunakan kebijakan kustom di Azure AD B2C.

Memecahkan masalah alur pengguna dan kebijakan kustom Azure AD B2C

Aplikasi Anda perlu menangani kesalahan tertentu yang berasal dari layanan Azure B2C. Pelajari cara memecahkan masalah alur pengguna dan kebijakan kustom Azure AD B2C.

Konten terkait

Siapkan reset kata sandi paksa.

Daftar dan Masuk dengan pengaturan ulang kata sandi yang disematkan.