Mengaktifkan audit keamanan dan DNS untuk Microsoft Entra Domain Services

Audit DNS dan keamanan Microsoft Entra Domain Services memungkinkan Azure mengalirkan peristiwa ke sumber daya yang ditargetkan. Sumber daya ini termasuk Azure Storage, ruang kerja Azure Log Analytics, atau Azure Event Hub. Setelah Anda mengaktifkan peristiwa audit keamanan, Domain Services mengirimkan semua peristiwa yang diaudit untuk kategori yang dipilih ke sumber daya yang ditargetkan.

Anda dapat mengarsipkan peristiwa ke penyimpanan Azure dan mengalirkan peristiwa ke dalam perangkat lunak informasi keamanan dan manajemen peristiwa (SIEM) (atau yang setara) menggunakan Azure Event Hubs, atau melakukan analisis Anda sendiri dan menggunakan ruang kerja Azure Log Analytics dari pusat admin Microsoft Entra.

Tujuan audit keamanan

Anda dapat menggunakan ruang kerja Azure Storage, Azure Event Hubs, atau Azure Log Analytics sebagai sumber daya target untuk audit keamanan Layanan Domain. Destinasi ini dapat digabungkan. Misalnya, Anda dapat menggunakan Azure Storage untuk mengarsipkan peristiwa audit keamanan, tetapi menggunakan ruang kerja Azure Log Analytics untuk menganalisis dan melaporkan informasi dalam jangka pendek.

Tabel berikut menguraikan skenario untuk setiap jenis sumber daya tujuan.

Penting

Anda perlu membuat sumber daya target sebelum mengaktifkan audit keamanan Domain Services. Anda dapat membuat sumber daya ini menggunakan pusat admin Microsoft Entra, Azure PowerShell, atau Azure CLI.

| Sumber Daya Target | Skenario |

|---|---|

| Azure Storage | Target ini harus digunakan ketika kebutuhan utama Anda adalah menyimpan peristiwa audit keamanan untuk tujuan pengarsipan. Target lain dapat digunakan untuk tujuan pengarsipan, namun target tersebut memberikan kemampuan di luar kebutuhan utama pengarsipan. Sebelum Anda mengaktifkan peristiwa audit keamanan Domain Services, pertama-tama Buat akun Azure Storage. |

| Azure Event Hubs | Target ini harus digunakan ketika kebutuhan utama Anda adalah berbagi peristiwa audit keamanan dengan perangkat lunak tambahan seperti perangkat lunak analisis data atau perangkat lunak informasi keamanan & manajemen peristiwa (SIEM). Sebelum Anda mengaktifkan peristiwa audit keamanan Layanan Domain, Buat hub peristiwa menggunakan pusat admin Microsoft Entra |

| Ruang Kerja Azure Log Analytics | Target ini harus digunakan ketika kebutuhan utama Anda adalah menganalisis dan meninjau audit aman dari pusat admin Microsoft Entra secara langsung. Sebelum Anda mengaktifkan peristiwa audit keamanan Domain Services, Buat ruang kerja Analitik Log di pusat admin Microsoft Entra. |

Mengaktifkan peristiwa audit keamanan menggunakan pusat admin Microsoft Entra

Untuk mengaktifkan peristiwa audit keamanan Layanan Domain menggunakan pusat admin Microsoft Entra, selesaikan langkah-langkah berikut.

Penting

Audit keamanan Layanan Domain tidak surut. Anda tidak dapat mengambil atau memutar ulang peristiwa dari masa lalu. Layanan Domain hanya dapat mengirim peristiwa yang terjadi setelah audit keamanan diaktifkan.

Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

Cari dan pilih Microsoft Entra Domain Services. Pilih domain terkelola Anda, seperti aaddscontoso.com.

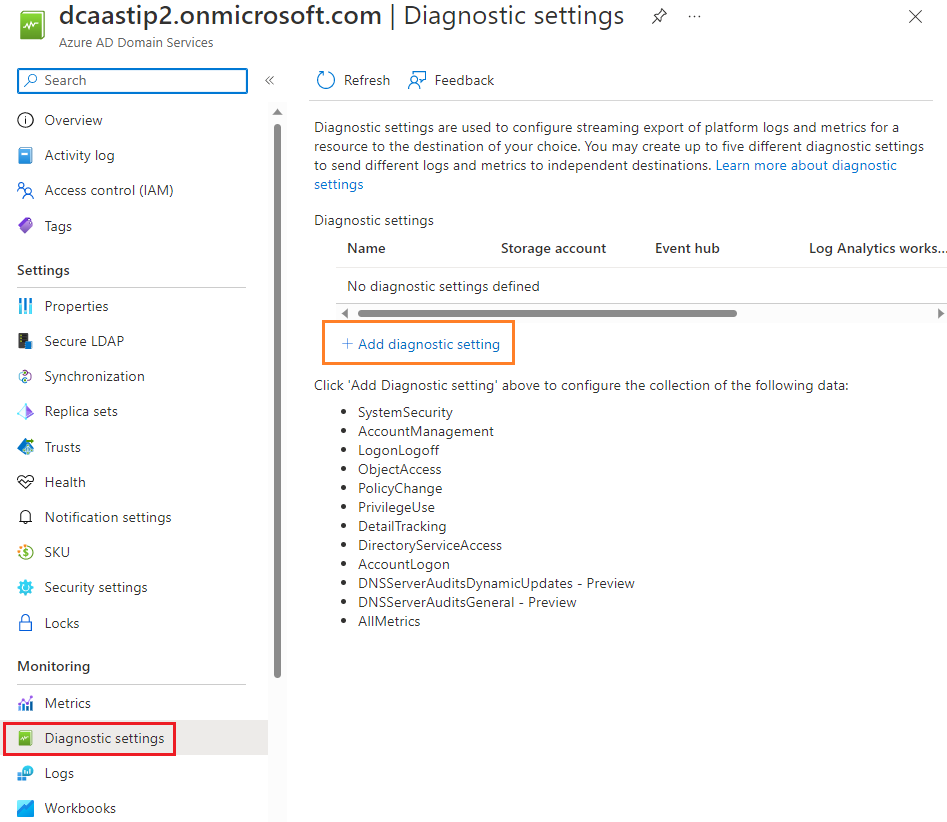

Di jendela Layanan Domain, pilih Pengaturan diagnostik di sisi kiri.

Tidak ada diagnostik yang dikonfigurasi secara default. Untuk memulai, pilih Tambahkan pengaturan diagnostik.

Masukkan nama untuk konfigurasi diagnostik, seperti aadds-auditing.

Centang kotak untuk tujuan keamanan atau audit DNS yang Anda inginkan. Anda dapat memilih dari ruang kerja Analitik Log, akun Azure Storage, hub peristiwa Azure, atau solusi mitra. Sumber daya tujuan ini harus sudah ada di langganan Azure Anda. Anda tidak dapat membuat sumber daya tujuan di wizard ini.

- Ruang kerja Azure Log Analytic

- Pilih Kirim ke Analitik Log, lalu pilih Langganan dan Ruang Kerja Analitik Log yang ingin Anda gunakan untuk menyimpan peristiwa audit.

- Penyimpanan Azure

- Pilih Arsipkan ke akun penyimpanan, lalu pilih Konfigurasikan.

- Pilih Langganan dan akun Penyimpanan yang ingin Anda gunakan untuk mengarsipkan peristiwa audit.

- Jika sudah siap, pilih OK.

- Pusat aktivitas Azure

- Pilih Streaming ke pusat aktivitas, lalu pilih Konfigurasikan.

- Pilih Langganan dan Namespace pusat aktivitas. Jika perlu, pilih juga Nama pusat aktivitas lalu Nama kebijakan pusat aktivitas.

- Jika sudah siap, pilih OK.

- Solusi mitra

- Pilih Kirim ke solusi mitra, lalu pilih Langganan dan Tujuan yangingin Anda gunakan untuk menyimpan peristiwa audit.

- Ruang kerja Azure Log Analytic

Pilih kategori log yang ingin Anda sertakan untuk sumber daya target tertentu. Jika Anda mengirim peristiwa audit ke akun Azure Storage, Anda juga dapat mengonfigurasi kebijakan penyimpanan yang menentukan jumlah hari untuk menyimpan data. Pengaturan default 0 mempertahankan semua data dan tidak memutar peristiwa setelah jangka waktu tertentu.

Anda dapat memilih kategori log yang berbeda untuk setiap sumber daya yang ditargetkan dalam satu konfigurasi. Kemampuan ini memungkinkan Anda memilih kategori log mana yang ingin Anda simpan untuk Log Analytics dan kategori log mana yang ingin Anda arsipkan, misalnya.

Setelah selesai, pilih Simpan untuk menerapkan perubahan Anda. Sumber daya target mulai menerima peristiwa audit Layanan Domain segera setelah konfigurasi disimpan.

Mengaktifkan peristiwa audit keamanan dan DNS menggunakan Azure PowerShell

Untuk mengaktifkan peristiwa keamanan Domain Services dan audit DNS menggunakan Azure PowerShell, selesaikan langkah-langkah berikut. Jika perlu, pertama-tama pasang modul Azure PowerShell dan sambungkan ke langganan Azure Anda.

Penting

Audit Layanan Domain tidak surut. Anda tidak dapat mengambil atau memutar ulang peristiwa dari masa lalu. Layanan Domain hanya dapat mengirim peristiwa yang terjadi setelah audit diaktifkan.

Autentikasikan ke langganan Azure Anda menggunakan cmdlet Connect-AzAccount. Saat diminta, masukkan informasi masuk akun Anda.

Connect-AzAccountBuat sumber daya target untuk peristiwa audit.

Ruang kerja Azure Log Analytic - Buat ruang kerja Log Analytics dengan Azure PowerShell.

Penyimpanan Azure - Buat akun penyimpanan menggunakan Azure PowerShell

Pusat aktivitas Azure - Buat pusat aktivitas menggunakan Azure PowerShell. Anda mungkin juga perlu menggunakan cmdlet New-AzEventHubAuthorizationRule untuk membuat aturan otorisasi yang memberikan izin Layanan Domain ke namespace layanan pusat aktivitas. Aturan otorisasi harus menyertakan hak Mengelola, Mendengarkan, dan Mengirimkan.

Penting

Pastikan Anda menetapkan aturan otorisasi pada namespace pusat aktivitas dan bukan pusat aktivitas itu sendiri.

Dapatkan ID sumber daya untuk domain terkelola Domain Services Anda menggunakan cmdlet Get-AzResource . Buat variabel bernama $aadds.ResourceId untuk menyimpan nilai:

$aadds = Get-AzResource -name aaddsDomainNameKonfigurasikan pengaturan Diagnostik Azure menggunakan cmdlet Set-AzDiagnosticSetting untuk menggunakan sumber daya target untuk peristiwa audit Microsoft Entra Domain Services. Dalam contoh berikut, variabel $aadds.ResourceId digunakan dari langkah sebelumnya.

Penyimpanan Azure - Ganti storageAccountId dengan nama akun penyimpanan Anda:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $truePusat aktivitas Azure - Ganti eventHubName dengan nama pusat aktivitas dan eventHubRuleId dengan ID aturan otorisasi Anda:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueRuang kerja Azure Log Analytic - Ganti workspaceId dengan ID ruang kerja Log Analytics:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Mengkueri dan menampilkan peristiwa audit keamanan dan DNS menggunakan Azure Monitor

Ruang kerja Analitik Log memungkinkan Anda melihat dan menganalisis peristiwa audit keamanan dan DNS menggunakan Azure Monitor dan bahasa kueri Kusto. Bahasa kueri ini dirancang untuk penggunaan baca-saja yang menawarkan kemampuan analisis daya dengan sintaks yang mudah dibaca. Untuk informasi selengkapnya untuk mulai menggunakan bahasa kueri Kusto, lihat artikel berikut ini:

- Dokumentasi Azure Monitor

- Mulai menggunakan Analitik Log di Azure Monitor

- Mulai menggunakan kueri log di Azure Monitor

- Membuat dan membagikan dasbor data Analitik Log

Contoh kueri berikut dapat digunakan untuk mulai menganalisis peristiwa audit dari Domain Services.

Sampel kueri 1

Lihat semua peristiwa penguncian akun selama tujuh hari terakhir:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Sampel kueri 2

Tampilkan semua peristiwa penguncian akun (4740) antara 3 Juni 2020 pukul 9 pagi dan 10 Juni 2020 tengah malam, diurutkan naik berdasarkan tanggal dan waktu:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Sampel kueri 3

Lihat peristiwa masuk akun tujuh hari yang lalu (dari sekarang) untuk akun bernama pengguna:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Sampel kueri 4

Lihat peristiwa masuk akun tujuh hari yang lalu dari sekarang untuk pengguna bernama akun yang mencoba masuk menggunakan kata sandi yang buruk (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Sampel kueri 5

Lihat peristiwa masuk akun tujuh hari yang lalu dari sekarang untuk akun bernama pengguna yang mencoba masuk saat akun terkunci (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Sampel kueri 6

Lihat jumlah peristiwa masuk akun tujuh hari yang lalu dari sekarang untuk semua upaya masuk yang terjadi untuk semua pengguna yang terkunci:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Mengaudit kategori peristiwa keamanan dan DNS

Keamanan Domain Services dan audit DNS selaras dengan audit tradisional untuk pengontrol domain AD DS tradisional. Di lingkungan hibrid, Anda dapat menggunakan kembali pola audit yang ada sehingga logika yang sama dapat digunakan saat menganalisis peristiwa. Bergantung pada skenario yang Anda butuhkan untuk memecahkan masalah atau menganalisis, berbagai kategori peristiwa audit perlu ditargetkan.

Kategori peristiwa audit berikut tersedia:

| Nama Kategori Audit | Deskripsi |

|---|---|

| Logon Akun | Audit mencoba mengautentikasi data akun di pengontrol domain atau di Pengelola Akun Keamanan (SAM) lokal. -Pengaturan kebijakan masuk dan Logoff dan peristiwa melacak upaya untuk mengakses komputer tertentu. Pengaturan dan peristiwa dalam kategori ini berfokus pada database akun yang digunakan. Kategori ini mencakup subkategori berikut: -Mengaudit Validasi Informasi Masuk -Mengaudit Layanan Autentikasi Kerberos -Mengaudit Operasi Tiket Layanan Kerberos -Mengaudit Peristiwa Logon/Logoff Lainnya |

| Manajemen Akun | Mengaudit perubahan pada akun dan grup pengguna dan komputer. Kategori ini mencakup subkategori berikut: -Mengaudit Manajemen Grup Aplikasi -Mengaudit Manajemen Akun Komputer -Mengaudit Manajemen Grup Distribusi -Mengaudit Manajemen Akun Lainnya -Mengaudit Manajemen Kelompok Keamanan -Mengaudit Manajemen Akun Pengguna |

| Server DNS | Mengaudit perubahan pada lingkungan DNS. Kategori ini mencakup subkategori berikut: - DNSServerAuditsDynamicUpdates (pratinjau) - DNSServerAuditsGeneral (pratinjau) |

| Pelacakan Detail | Mengaudit aktivitas aplikasi dan pengguna individual di komputer itu, dan untuk memahami bagaimana komputer digunakan. Kategori ini mencakup subkategori berikut: -Mengaudit Aktivitas DPAPI -Mengaudit aktivitas PNP -Mengaudit Pembuatan Proses -Mengaudit Penghentian Proses -Mengaudit Peristiwa RPC |

| Akses Layanan Direktori | Audit mencoba mengakses dan mengubah objek di Active Directory Domain Services (AD DS). Peristiwa audit ini hanya dicatat pada pengendali domain. Kategori ini mencakup subkategori berikut: -Mengaudit Replikasi Layanan Direktori Terperinci -Mengaudit Akses Layanan Direktori -Mengaudit Perubahan Layanan Direktori -Mengaudit Replikasi Layanan Direktori |

| Logon-Logoff | Audit mencoba masuk ke komputer secara interaktif atau melalui jaringan. Peristiwa ini berguna untuk melacak aktivitas pengguna dan mengidentifikasi potensi serangan pada sumber daya jaringan. Kategori ini mencakup subkategori berikut: -Mengaudit Penguncian Akun -Mengaudit Klaim Pengguna/Perangkat -Mengaudit Mode Perluasan IPsec -Mengaudit Keanggotaan Grup -Mengaudit Mode Utama IPsec -Mengaudit Mode Cepat IPsec -Mengaudit Logoff -Mengaudit Logon -Mengaudit Server Kebijakan Jaringan -Mengaudit Peristiwa Logon/Logoff Lainnya -Mengaudit Logon Khusus |

| Akses Objek | Audit mencoba mengakses objek atau jenis objek tertentu di jaringan atau komputer. Kategori ini mencakup subkategori berikut: -Mengaudit Aplikasi yang Dibuat -Mengaudit Layanan Sertifikasi -Mengaudit Berbagi File Terperinci -Mengaudit Berbagi File -Mengaudit Sistem File -Mengaudit Sambungan Platform Pemfilteran -Mengaudit Pelepasan Paket Platform Pemfilteran -Mengaudit Manipulasi Penanganan -Mengaudit Obyek Kernel -Mengaudit Peristiwa Akses Objek Lainnya -Mengaudit Registri -Mengaudit Penyimpanan yang Dapat Dilepas -Mengaudit SAM -Mengaudit Penahapan Kebijakan Akses Pusat |

| Perubahan Kebijakan | Audit mengubah kebijakan keamanan penting pada sistem atau jaringan lokal. Kebijakan biasanya dibuat oleh administrator untuk membantu mengamankan sumber daya jaringan. Memantau perubahan atau upaya untuk mengubah kebijakan ini dapat menjadi aspek penting dari manajemen keamanan untuk jaringan. Kategori ini mencakup subkategori berikut: -Mengaudit Perubahan Kebijakan Audit -Mengaudit Perubahan Kebijakan Autentikasi -Mengaudit Perubahan Kebijakan Otorisasi -Mengaudit Perubahan Kebijakan Platform Pemfilteran -Mengaudit Perubahan Kebijakan Tingkat Aturan MPSSVC -Mengaudit Perubahan Kebijakan Lainnya |

| Penggunaan Hak Istimewa | Mengaudit penggunaan izin tertentu pada satu atau beberapa sistem. Kategori ini mencakup subkategori berikut: -Mengaudit Penggunaan Hak Istimewa Non-Sensitif -Mengaudit Penggunaan Hak Istimewa Sensitif -Mengaudit Peristiwa Penggunaan Hak Istimewa Lainnya |

| Sistem | Mengaudit perubahan tingkat sistem ke komputer yang tidak termasuk dalam kategori lain dan yang memiliki implikasi keamanan potensial. Kategori ini mencakup subkategori berikut: -Mengaudit Driver IPsec -Mengaudit Peristiwa Sistem Lainnya -Mengaudit Perubahan Status Keamanan -Mengaudit Ekstensi Sistem Keamanan -Mengaudit Integritas Sistem |

ID peristiwa per kategori

Keamanan Domain Services dan audit DNS merekam ID peristiwa berikut saat tindakan tertentu memicu peristiwa yang dapat diaudit:

| Nama Kategori Kejadian | ID peristiwa |

|---|---|

| Keamanan Logon akun | 4767, 4774, 4775, 4776, 4777 |

| Keamanan Manajemen akun | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Keamanan Pelacakan detail | Tidak |

| Server DNS | 513-523, 525-531, 533-537, 540-582 |

| Keamanan Akses DS | 5136, 5137, 5138, 5139, 5141 |

| Keamanan Logon-Logoff | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Keamanan Akses objek | Tidak |

| Keamanan Perubahan kebijakan | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Keamanan Penggunaan Hak Istimewa | 4985 |

| Keamanan sistem | 4612, 4621 |

Langkah berikutnya

Untuk informasi spesifik tentang Kusto, lihat artikel berikut ini:

- Gambaran umum bahasa kueri Kusto.

- Tutorial Kusto untuk membiasakan Anda dengan dasar-dasar kueri.

- Sampel kueri yang membantu Anda mempelajari cara baru untuk melihat data Anda.

- Praktik terbaik Kusto untuk mengoptimalkan kueri Anda agar berhasil.