Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Untuk berkomunikasi dengan domain terkelola Microsoft Entra Domain Services, gunakan Protokol Akses Direktori Ringan (LDAP). Secara default, lalu lintas LDAP tidak dienkripsi, yang merupakan masalah keamanan bagi banyak lingkungan.

Dengan Microsoft Entra Domain Services, Anda dapat mengonfigurasi domain terkelola untuk menggunakan Protokol Akses Direktori Ringan (LDAPS) yang aman. Ketika Anda menggunakan LDAP yang aman, lalu lintas akan dienkripsi. Secure LDAP juga dikenal sebagai LDAP melalui Secure Sockets Layer (SSL) / Transport Layer Security (TLS).

Tutorial ini menunjukkan kepada Anda cara mengonfigurasi LDAPS untuk domain terkelola Domain Services.

Dalam tutorial ini, Anda akan mempelajari cara:

- Membuat sertifikat digital untuk digunakan dengan Microsoft Entra Domain Services

- Mengaktifkan LDAP aman untuk Microsoft Entra Domain Services

- Mengkonfigurasi LDAP aman untuk digunakan melalui internet publik

- Mengikat dan menguji LDAP aman untuk domain terkelola

Jika Anda tidak memiliki langganan Azure, buat sebuah akun sebelum Anda memulai.

Prasyarat

Untuk menyelesaikan tutorial ini, Anda memerlukan sumber daya dan hak istimewa berikut:

- Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, buat akun.

- Penyewa Microsoft Entra yang terkait dengan langganan Anda, baik disinkronkan dengan direktori lokal maupun direktori yang khusus di cloud.

- Jika diperlukan, buat penyewa Microsoft Entra atau asosiasikan langganan Azure dengan akun Anda.

- Domain terkelola Microsoft Entra Domain Services diaktifkan dan dikonfigurasi di penyewa Microsoft Entra Anda.

- Jika diperlukan, buat dan konfigurasikan domain terkelola Microsoft Entra Domain Services.

- Alat LDP.exe terpasang di komputer Anda.

- Jika diperlukan, pasang Remote Server Administration Tools (RSAT)untuk Active Directory Domain Services dan LDAP.

- Anda memerlukan Administrator Aplikasi dan Administrator Grup Microsoft Entra di penyewa Anda untuk mengaktifkan LDAP yang aman.

Masuk ke pusat admin Microsoft Entra

Dalam tutorial ini, Anda mengonfigurasi LDAP aman untuk domain terkelola menggunakan pusat admin Microsoft Entra. Untuk memulai, pertama-tama masuk ke pusat admin Microsoft Entra.

Membuat sertifikat untuk LDAP aman

Untuk menggunakan LDAP aman, sertifikat digital digunakan untuk mengenkripsi komunikasi. Sertifikat digital ini diterapkan ke domain terkelola Anda, dan memungkinkan alat seperti LDP.exe menggunakan komunikasi terenkripsi aman saat meminta data. Ada dua cara untuk membuat sertifikat untuk akses LDAP yang aman ke domain terkelola:

- Sertifikat dari otoritas sertifikat publik (CA) atau CA perusahaan.

- Jika organisasi Anda mendapatkan sertifikat dari OS publik, dapatkan sertifikat LDAP aman dari OS publik tersebut. Jika Anda menggunakan CA perusahaan di organisasi Anda, dapatkan sertifikat LDAP aman dari CA perusahaan.

- CA publik hanya berfungsi saat Anda menggunakan nama DNS kustom dengan domain terkelola Anda. Jika nama domain DNS dari domain terkelola Anda berakhiran .onmicrosoft.com, Anda tidak bisa membuat sertifikat digital untuk mengamankan koneksi dengan domain default ini. Microsoft memiliki domain .onmicrosoft.com, sehingga CA publik tidak akan menerbitkan sertifikat. Dalam situasi ini, buat sertifikat yang ditandatangani sendiri dan gunakan untuk mengonfigurasi LDAP yang aman.

- Sertifikat yang ditandatangani sendiri yang Anda buat sendiri.

- Pendekatan ini baik untuk tujuan pengujian, dan apa yang ditunjukkan dalam tutorial ini.

Sertifikat yang Anda minta atau buat harus memenuhi persyaratan berikut. Domain terkelola Anda mengalami masalah jika Anda mengaktifkan LDAP aman dengan sertifikat yang tidak valid:

- Penerbit tepercaya - Sertifikat harus dikeluarkan oleh otoritas yang dipercaya oleh komputer yang terhubung ke domain terkelola menggunakan LDAP aman. Otoritas ini mungkin merupakan CA publik atau CA Perusahaan yang dipercaya oleh komputer ini.

- Masa Berlaku - Sertifikat harus berlaku setidaknya selama 3-6 bulan ke depan. Akses LDAP aman ke domain terkelola Anda dapat terganggu saat sertifikat kedaluwarsa.

-

Nama subjek - Nama subjek pada sertifikat harus menjadi domain terkelola Anda. Misalnya, jika domain Anda bernama aaddscontoso.com, nama subjek sertifikat harus *.aaddscontoso.com.

- Nama DNS atau nama alternatif subjek sertifikat harus berupa sertifikat wildcard untuk memastikan LDAP aman berfungsi dengan baik dengan Layanan Domain. Pengendali Domain menggunakan nama acak dan dapat dihapus atau ditambahkan untuk memastikan layanan tetap tersedia.

- Penggunaan kunci - Sertifikat harus dikonfigurasi untuk tanda tangan digital dan penyandian kunci.

- Tujuan sertifikat - Sertifikat harus valid untuk autentikasi server TLS.

Ada beberapa alat yang tersedia untuk membuat sertifikat yang ditandatangani sendiri seperti OpenSSL, Keytool, MakeCert, cmdlet New-SelfSignedCertificate , dan sebagainya.

Dalam tutorial ini, mari kita membuat sertifikat yang ditandatangani sendiri untuk LDAP yang aman menggunakan cmdlet New-SelfSignedCertificate.

Buka jendela PowerShell sebagai Administrator dan jalankan perintah berikut ini. Ganti variabel $dnsName dengan nama DNS yang digunakan oleh domain terkelola Anda sendiri, seperti aaddscontoso.com:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

Contoh output berikut menunjukkan bahwa sertifikat berhasil dibuat dan disimpan di penyimpanan sertifikat lokal(LocalMachine\MY):

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

Memahami dan mengekspor sertifikat yang diperlukan

Untuk menggunakan LDAP yang aman, lalu lintas jaringan dienkripsi menggunakan infrastruktur kunci publik (PKI).

- Kunci privat diterapkan ke domain terkelola.

- Kunci pribadi ini digunakan untuk mendekripsi lalu lintas LDAP yang aman. Kunci privat hanya boleh diterapkan ke domain terkelola dan tidak didistribusikan secara luas ke komputer klien.

- Sertifikat yang menyertakan kunci privat menggunakan format file .PFX.

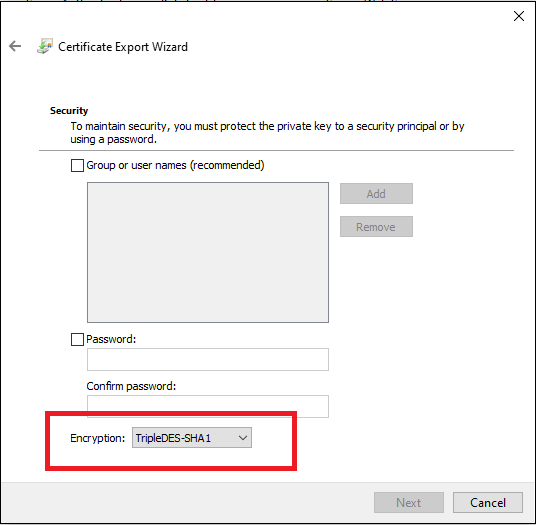

- Saat mengekspor sertifikat, Anda harus menentukan algoritma enkripsi TripleDES-SHA1. Ini berlaku untuk file .pfx saja dan tidak berdampak pada algoritma yang digunakan oleh sertifikat itu sendiri. Perhatikan bahwa opsi TripleDES-SHA1 hanya tersedia dimulai dengan Windows Server 2016.

-

Kunci publik diterapkan ke komputer klien.

- Kunci publik ini digunakan untuk mengenkripsi lalu lintas LDAP yang aman. Kunci publik dapat didistribusikan ke komputer klien.

- Sertifikat tanpa kunci privat menggunakan format file .CER.

Kedua kunci ini, kunci pribadidan kunci publik, memastikan bahwa hanya komputer yang sesuai yang dapat berhasil berkomunikasi satu sama lain. Jika Anda menggunakan OS publik atau OS perusahaan, Anda akan diterbitkan dengan sertifikat yang menyertakan kunci privat dan dapat diterapkan ke domain terkelola. Kunci publik harus sudah diketahui dan dipercaya oleh komputer klien.

Dalam tutorial ini, Anda membuat sertifikat yang ditandatangani sendiri dengan kunci pribadi, jadi Anda perlu mengekspor komponen pribadi dan publik yang sesuai.

Mengekspor sertifikat untuk Microsoft Entra Domain Services

Sebelum Anda bisa menggunakan sertifikat digital yang dibuat di langkah sebelumnya dengan domain terkelola Anda, ekspor sertifikat ke file sertifikat .PFX yang menyertakan kunci pribadi.

Untuk membuka dialog Jalankan, pilih tombolWindows + R.

Buka Microsoft Management Console (MMC) dengan memasukkan mmc dalam dialog Jalankan, lalu pilih OK.

Pada prompt Kontrol Akun Pengguna, lalu pilih Ya untuk meluncurkan MMC sebagai administrator.

Dari menu File, pilih Tambahkan/Hapus Snap-in...

Di panduan snap-in Sertifikat, klik Akun Komputer, kemudian klik Berikutnya.

Pada halaman Pilih Komputer, pilih Komputer lokal: (komputer yang dijalankan konsol ini), lalu pilih Selesai.

Dalam dialog Tambahkan atau Hapus Snap-in, pilih OK untuk menambahkan snap-in sertifikat ke MMC.

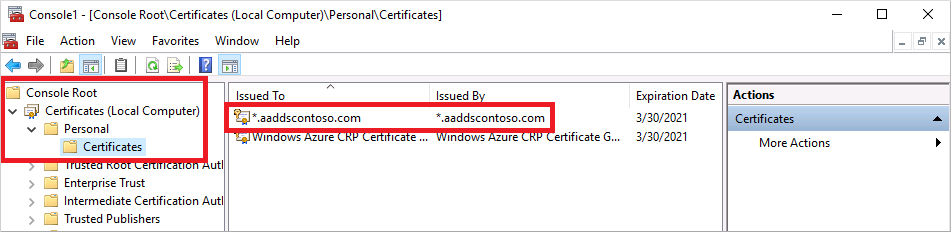

Di jendela MMC, perluas Console Root. Pilih Sertifikat (Komputer Lokal), lalu perluas simpul Pribadi, diikuti oleh simpul Sertifikat.

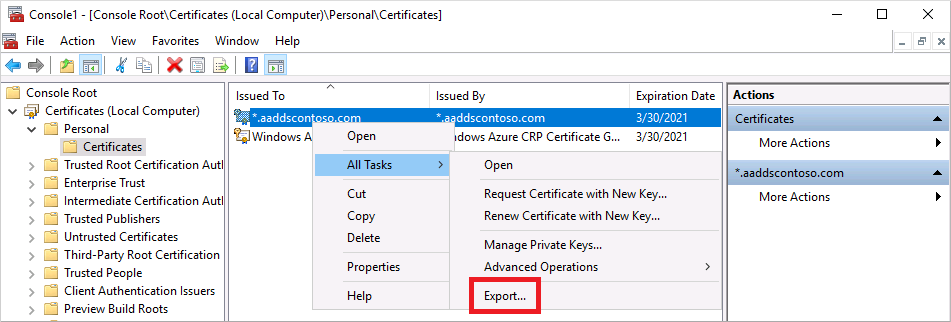

Sertifikat yang ditandatangani sendiri yang dibuat pada langkah sebelumnya ditampilkan, seperti aaddscontoso.com. Klik kanan sertifikat ini, lalu pilih Semua Tugas > Ekspor...

Pada Wizard Ekspor Sertifikat, pilih Selanjutnya.

Kunci privat untuk sertifikat harus diekspor. Jika kunci privat tidak disertakan dalam sertifikat yang diekspor, proses pengaktifan LDAP aman untuk domain terkelola Anda gagal.

Pada halaman Ekspor Kunci Pribadi, pilih Ya, ekspor kunci pribadi, lalu pilih Berikutnya.

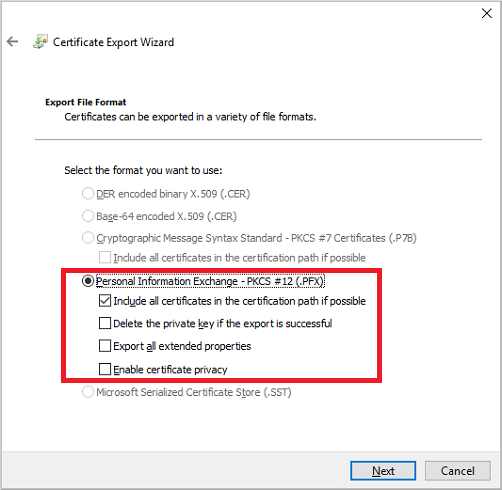

Domain terkelola hanya mendukung format file sertifikat .PFX yang menyertakan kunci pribadi. Jangan ekspor sertifikat sebagai format file sertifikat .CER tanpa kunci pribadi.

Pada halaman Ekspor Format File, pilih Pertukaran Informasi Pribadi - PKCS #12 (.PFX) sebagai format file untuk sertifikat yang diekspor. Centang kotak Sertakan semua sertifikat di jalur sertifikasi jika memungkinkan:

Karena sertifikat ini digunakan untuk mendekripsi data, Anda harus mengontrol akses dengan hati-hati. Kata sandi dapat digunakan untuk melindungi penggunaan sertifikat. Tanpa kata sandi yang benar, sertifikat tidak dapat diterapkan ke layanan.

Pada halaman Keamanan, pilih opsi Kata Sandi untuk memproteksi file sertifikat .PFX. Algoritma enkripsi harus TripleDES-SHA1. Masukkan dan konfirmasi kata sandi, lalu pilih Berikutnya. Kata sandi ini digunakan di bagian berikutnya untuk mengaktifkan LDAP aman untuk domain terkelola Anda.

Jika Anda mengekspor menggunakan cmdlet export-pfxcertificate PowerShell, Anda perlu melewati bendera -CryptoAlgorithmOption menggunakan TripleDES_SHA1.

Pada halaman File ke Ekspor , tentukan nama file dan lokasi tempat Anda ingin mengekspor sertifikat, seperti

C:\Users\<account-name>\azure-ad-ds.pfx. Perhatikan kata sandi dan lokasi file .PFX karena informasi ini akan diperlukan di langkah-langkah selanjutnya.Pada halaman tinjau, pilih Selesai untuk mengekspor sertifikat file sertifikat .PFX. Dialog konfirmasi ditampilkan ketika sertifikat berhasil diekspor.

Biarkan MMC terbuka untuk digunakan di bagian berikut.

Mengekspor sertifikat untuk komputer klien

Komputer klien harus mempercayai penerbit sertifikat LDAP aman untuk dapat tersambung ke domain terkelola menggunakan LDAPS. Komputer klien memerlukan sertifikat untuk berhasil mengenkripsi data yang didekripsi oleh Layanan Domain. Jika Anda menggunakan OS publik, komputer harus secara otomatis mempercayai penerbit sertifikat ini dan memiliki sertifikat yang sesuai.

Dalam tutorial ini Anda menggunakan sertifikat yang ditandatangani sendiri, dan menghasilkan sertifikat yang menyertakan kunci pribadi pada langkah sebelumnya. Sekarang mari kita ekspor dan kemudian memasang sertifikat yang ditandatangani sendiri ke dalam penyimpanan sertifikat tepercaya di komputer klien:

Kembali ke MMC untuk >. Sertifikat yang ditandatangani sendiri yang dibuat pada langkah sebelumnya ditampilkan, seperti aaddscontoso.com. Klik kanan sertifikat ini, lalu pilih Semua Tugas > Ekspor...

Pada Wizard Ekspor Sertifikat, pilih Selanjutnya.

Karena Anda tidak memerlukan kunci pribadi untuk klien, pada halaman Ekspor Kunci Pribadi pilih Tidak, jangan ekspor kunci pribadi, lalu pilih Berikutnya.

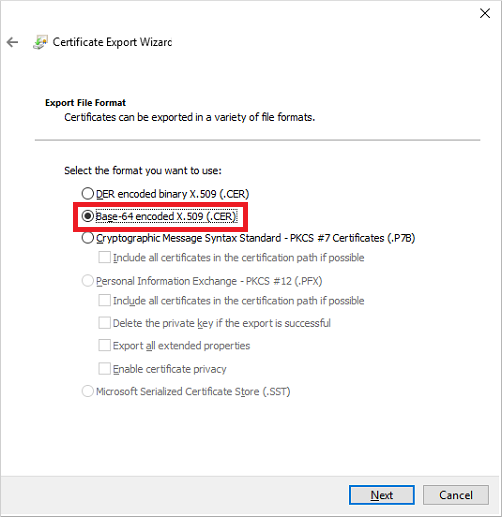

Pada halaman Ekspor Format File, pilih Base-64 encoded X.509 (.CER) sebagai format file untuk sertifikat yang diekspor:

Pada halaman File ke Ekspor , tentukan nama file dan lokasi tempat Anda ingin mengekspor sertifikat, seperti

C:\Users\<account-name>\azure-ad-ds-client.cer.Pada halaman tinjau, pilih Selesai untuk mengekspor sertifikat menjadi file sertifikat .CER. Dialog konfirmasi ditampilkan ketika sertifikat berhasil diekspor.

File sertifikat .CER sekarang dapat didistribusikan ke komputer klien yang butuh kepercayaan sambungan LDAP yang aman ke domain terkelola. Mari kita pasang sertifikat di komputer lokal.

Buka File Explorer dan telusuri ke lokasi tempat Anda menyimpan . File sertifikat CER , seperti

C:\Users\<account-name>\azure-ad-ds-client.cer.Klik kanan file sertifikat .CER, lalu pilih Pasang Sertifikat.

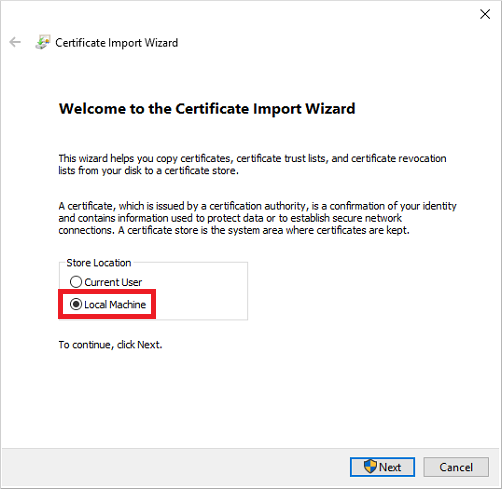

Dalam Wizard Impor Sertifikat, pilih untuk menyimpan sertifikat di komputer lokal, lalu pilih Berikutnya:

Ketika diminta, pilih Ya untuk mengizinkan komputer melakukan perubahan.

Pilih Memilih penyimpanan sertifikat secara otomatis berdasarkan tipe sertifikat, lalu pilih Berikutnya.

Pada halaman tinjau, pilih Selesai untuk mengimpor sertifikat .CER. Dialog konfirmasi ditampilkan ketika sertifikat telah berhasil diimpor.

Mengaktifkan LDAP aman untuk Microsoft Entra Domain Services

Dengan sertifikat digital yang dibuat dan diekspor yang menyertakan kunci pribadi, dan komputer klien diatur untuk mempercayai koneksi, sekarang aktifkan LDAP aman pada domain terkelola Anda. Untuk mengaktifkan LDAP aman pada domain terkelola, lakukan langkah-langkah konfigurasi berikut:

Di pusat admin Microsoft Entra, masukkan layanan domain di kotak Cari sumber daya. Pilih Microsoft Entra Domain Services dari hasil pencarian.

Pilih domain terkelola Anda, seperti aaddscontoso.com.

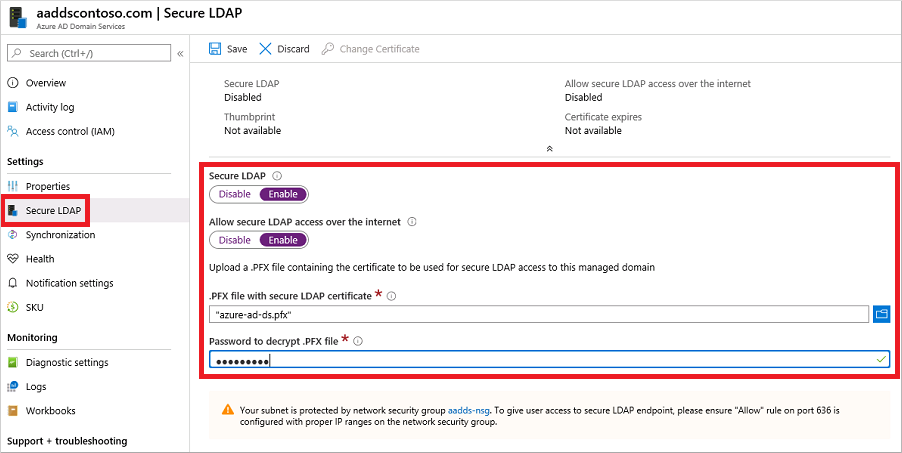

Di sisi kiri jendela Microsoft Entra Domain Services, pilih LDAP Aman.

Secara default, akses LDAP aman ke domain terkelola Anda akan dinonaktifkan. Ubah LDAP Aman ke Aktif.

Akses LDAP aman ke domain terkelola Anda melalui internet dinonaktifkan secara default. Ketika Anda mengaktifkan akses LDAP terjamin publik, domain Anda menjadi rentan terhadap serangan brute force pada kata sandi melalui internet. Pada langkah berikutnya, grup keamanan jaringan dikonfigurasi untuk mengunci akses hanya ke rentang alamat IP sumber yang diperlukan.

Hidupkan Izinkan akses LDAP aman melalui internet untuk Mengaktifkan.

Pilih ikon folder di samping file .PFX dengan sertifikat LDAP aman. Telusuri ke jalur file .PFX, lalu pilih sertifikat yang dibuat pada langkah sebelumnya yang menyertakan kunci pribadi.

Penting

Seperti yang dijelaskan di bagian sebelumnya tentang persyaratan sertifikat, Anda tidak dapat menggunakan sertifikat dari CA publik dengan domain .onmicrosoft.com default. Microsoft memiliki domain .onmicrosoft.com, sehingga CA publik tidak akan menerbitkan sertifikat.

Pastikan sertifikat Anda dalam format yang sesuai. Jika tidak, platform Azure akan mengalami kesalahan validasi sertifikat saat Anda mengaktifkan LDAP aman.

Masukkan Kata Sandi untuk mendekripsi file .PFX yang diatur dalam langkah sebelumnya ketika sertifikat diekspor ke file .PFX.

Pilih Simpan untuk mengaktifkan LDAP aman.

Pemberitahuan menunjukkan bahwa LDAP aman sedang dikonfigurasi untuk domain terkelola. Anda tidak bisa mengubah setelan lain untuk domain terkelola hingga operasi ini selesai.

Diperlukan beberapa menit untuk mengaktifkan LDAP aman untuk domain terkelola Anda. Jika sertifikat LDAP aman yang Anda berikan tidak cocok dengan kriteria yang diperlukan, tindakan untuk mengaktifkan LDAP aman untuk domain terkelola gagal.

Beberapa alasan umum kegagalan adalah jika nama domain salah, algoritma enkripsi untuk sertifikat bukan TripleDES-SHA1, atau sertifikat akan segera kedaluwarsa atau telah kedaluwarsa. Anda dapat membuat ulang sertifikat dengan parameter yang valid, lalu mengaktifkan LDAP aman menggunakan sertifikat yang diperbarui ini.

Mengubah sertifikat yang kedaluwarsa

- Buat sertifikat LDAP aman pengganti dengan mengikuti langkah-langkah membuat sertifikat untuk LDAP aman.

- Untuk menerapkan sertifikat pengganti ke Layanan Domain, di menu sebelah kiri untuk Microsoft Entra Domain Services di pusat admin Microsoft Entra, pilih LDAP Aman, lalu pilih Ubah Sertifikat.

- Distribusikan sertifikat ke klien mana pun yang terhubung dengan menggunakan LDAP aman.

Mengunci akses LDAP aman melalui internet

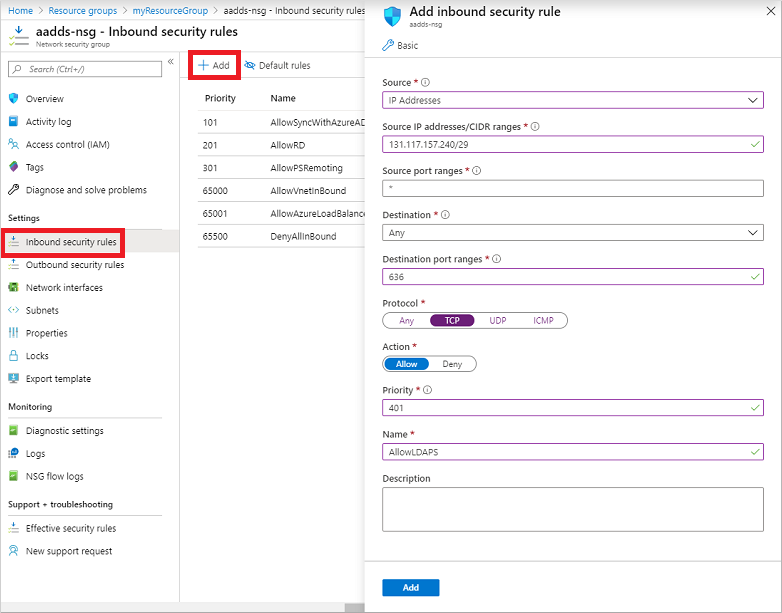

Saat Anda mengaktifkan akses LDAP aman melalui internet ke domain terkelola Anda, hal ini dapat menimbulkan ancaman keamanan. Domain terkelola dapat dijangkau dari internet pada port TCP 636. Disarankan untuk membatasi akses ke domain terkelola ke alamat IP tertentu yang diketahui untuk lingkungan Anda. Aturan grup keamanan jaringan Azure dapat digunakan untuk membatasi akses ke LDAP aman.

Mari kita buat aturan untuk memungkinkan akses LDAP aman masuk melalui port TCP 636 dari sekumpulan alamat IP tertentu saja. Aturan default DenyAll dengan prioritas lebih rendah berlaku untuk semua lalu lintas masuk lainnya dari internet, sehingga hanya alamat yang ditentukan yang dapat menjangkau domain terkelola Anda menggunakan LDAP aman.

Di pusat admin Microsoft Entra, cari dan pilih Grup sumber daya.

Pilih grup sumber daya Anda, seperti myResourceGroup, lalu pilih grup keamanan jaringan Anda, seperti aaads-nsg.

Daftar aturan keamanan masuk dan keluar yang ada ditampilkan. Di sisi kiri jendela kelompok keamanan jaringan, pilih Pengaturan > Aturan keamanan masuk.

Pilih Tambahkan, lalu buat aturan untuk memperbolehkan port TCP636. Untuk keamanan yang ditingkatkan, pilih sumber sebagai Alamat IP lalu tentukan alamat atau rentang IP Anda sendiri yang valid untuk organisasi Anda.

Pengaturan Nilai Sumber Alamat IP Alamat IP sumber / rentang CIDR Alamat atau rentang IP yang valid untuk lingkungan Anda Rentang port sumber * Tujuan Apapun Rentang port tujuan 636 Protokol PKT Tindakan Izinkan Prioritas 401 Nama Izinkan LDAPS Saat siap, pilih Tambahkan untuk menyimpan dan menerapkan aturan.

Mengkonfigurasi zona DNS untuk akses eksternal

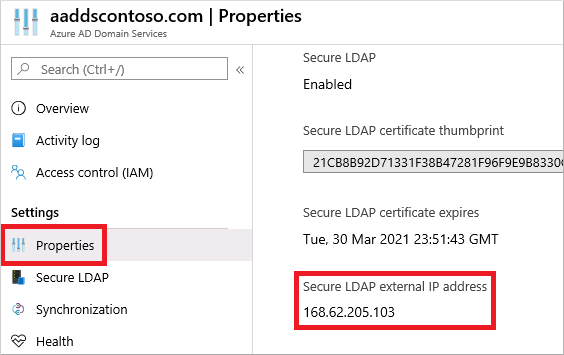

Dengan akses LDAP aman diaktifkan melalui internet, perbarui zona DNS sehingga komputer klien dapat menemukan domain terkelola ini. Alamat IP eksternal LDAP Aman tercantum pada tab Properti untuk domain terkelola Anda:

Konfigurasikan penyedia DNS eksternal Anda untuk membuat catatan host, seperti ldaps, untuk mengatasi alamat IP eksternal ini. Untuk menguji secara lokal pada komputer Anda terlebih dahulu, Anda dapat membuat entri dalam file host Windows. Agar berhasil mengedit file host di komputer lokal Anda, buka Notepad sebagai administrator, lalu buka file C:\Windows\System32\drivers\etc\hosts.

Contoh entri DNS berikut, baik dengan penyedia DNS eksternal Anda atau di file host lokal, menghubungkan lalu lintas untuk ldaps.aaddscontoso.com ke alamat IP eksternal dari 168.62.205.103.

168.62.205.103 ldaps.aaddscontoso.com

Menguji perintah ke domain terkelola

Untuk menyambungkan dan mengikat ke domain terkelola Anda dan mencari melalui LDAP, Anda dapat menggunakan alat LDP.exe. Alat ini termasuk dalam paket Alat Administrasi Server Jarak Jauh (RSAT). Untuk informasi selengkapnya, lihat memasang Alat Administrasi Server Jarak Jauh.

- Buka LDP.exe dan sambungkan ke domain terkelola. Pilih Koneksi, lalu pilih Sambungkan....

- Masukkan nama domain DNS LDAP aman dari domain terkelola Anda yang dibuat di langkah sebelumnya, seperti ldaps.aaddscontoso.com. Untuk menggunakan LDAP aman, atur Port ke 636, lalu centang kotak SSL.

- Pilih OK untuk menyambungkan ke domain terkelola.

Selanjutnya, ikat ke domain terkelola Anda. Pengguna (dan akun layanan) tidak dapat melakukan ikatan sederhana LDAP jika Anda telah menonaktifkan sinkronisasi hash kata sandi NTLM pada domain terkelola Anda. Untuk informasi selengkapnya tentang menonaktifkan sinkronisasi hash kata sandi NTLM, lihat Mengamankan domain terkelola Anda.

- Pilih opsi menu Koneksi, lalu pilih Ikat....

- Berikan kredensial akun pengguna milik domain terkelola. Masukkan kata sandi akun pengguna, lalu masukkan domain Anda, seperti aaddscontoso.com.

- Untuk Jenis ikatan, pilih opsi Mengikat dengan kredensial.

- Pilih OK untuk mengikat ke domain terkelola Anda.

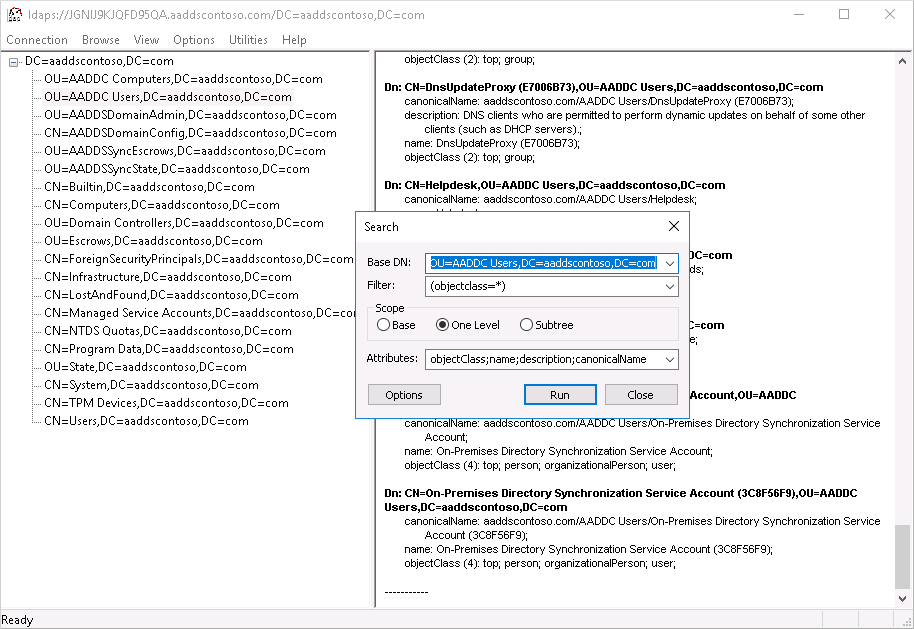

Untuk melihat objek yang disimpan di domain terkelola Anda:

Pilih opsi menu Tampilan, lalu pilih Pohon.

Biarkan bidang BaseDN kosong, lalu pilih OK.

Pilih kontainer, seperti Pengguna AADDC, lalu klik kanan kontainer dan pilih Cari.

Tinggalkan kumpulan bidang yang telah diisi sebelumnya, lalu pilih Jalankan. Hasil kueri ditampilkan di jendela sebelah kanan, seperti yang diperlihatkan dalam contoh output berikut:

Untuk mengkueri kontainer tertentu secara langsung, dari menu Tampilkan > Pohon, Anda dapat menentukan BaseDN seperti OU=AADDC Users,DC=AADDSCONTOSO,DC=COM atau OU=AADDC Computers,DC=AADDSCONTOSO,DC=COM. Untuk informasi selengkapnya tentang cara memformat dan membuat kueri, lihat Dasar-dasar kueri LDAP.

Catatan

Jika sertifikat yang ditandatangani sendiri digunakan, pastikan sertifikat yang ditandatangani sendiri tersebut ditambahkan ke Otoritas Sertifikasi Akar Tepercaya untuk LDAPS guna bekerja dengan LDP.exe

Membersihkan sumber daya

Jika Anda menambahkan entri DNS ke file host lokal komputer Anda untuk menguji konektivitas untuk tutorial ini, hapus entri ini dan tambahkan catatan formal di zona DNS Anda. Untuk menghapus entri dari file host lokal, selesaikan langkah-langkah berikut:

- Di mesin lokal Anda, buka Notepad sebagai administrator

- Telusuri dan buka file

C:\Windows\System32\drivers\etc\hosts. - Hapus baris untuk rekaman yang Anda tambahkan, seperti

168.62.205.103 ldaps.aaddscontoso.com

Pemecahan Masalah

Jika Anda mendapatkan tanda kesalahan yang menyatakan bahwa LDAP.exe tidak dapat terhubung, coba lakukan beberapah hal berikut untuk mendapatkan koneksi:

- Mengkonfigurasi pengendali domain

- Mengkonfigurasi klien

- Jaringan

- Membuat sesi TLS

Untuk mencocokkan nama subjek sertifikat, DC akan menggunakan nama domain Domain Services (bukan nama domain Microsoft Entra) untuk mencari sertifikat di penyimpanan sertifikatnya. Kesalahan ejaan, misalnya, membuat DC tidak dapat menemukan sertifikat yang dicari.

Klien mencoba membuat koneksi TLS menggunakan nama yang Anda berikan. Lalu lintas perlu dapat mengalir dengan lancar hingga tujuan. DC mengirimkan kunci publik dari sertifikat autentikasi server. Sertifikat harus memiliki penggunaan yang tepat yang ditentukan dalam sertifikat, nama yang ditandatangani dalam nama subjek harus kompatibel agar klien dapat mempercayai bahwa server adalah nama DNS yang sedang Anda sambungkan (artinya, wildcard akan berfungsi, tanpa ada kesalahan ejaan), dan klien harus mempercayai penerbit sertifikat. Anda dapat memeriksa masalah apa pun dalam rantai tersebut pada log sistem di Penampil Peristiwa, dan memfilter peristiwa di mana sumber sama dengan Schannel. Setelah bagian-bagian tersebut siap, maka terbentuklah kunci sesi.

Untuk informasi selengkapnya, lihat TLS Handshake.

Langkah berikutnya

Dalam tutorial ini, Anda mempelajari cara:

- Membuat sertifikat digital untuk digunakan dengan Microsoft Entra Domain Services

- Mengaktifkan LDAP aman untuk Microsoft Entra Domain Services

- Mengkonfigurasi LDAP aman untuk digunakan melalui internet publik

- Mengikat dan menguji LDAP aman untuk domain terkelola