Mengeraskan domain terkelola Microsoft Entra Domain Services

Secara default, Microsoft Entra Domain Services memungkinkan penggunaan cipher seperti NTLM v1 dan TLS v1. Cipher ini mungkin diperlukan untuk beberapa aplikasi warisan, tetapi dianggap lemah dan dapat dinonaktifkan jika Anda tidak membutuhkannya. Jika Anda memiliki konektivitas hibrid lokal menggunakan Microsoft Entra Koneksi, Anda juga dapat menonaktifkan sinkronisasi hash kata sandi NTLM.

Artikel ini memperlihatkan cara memperkuat domain terkelola dengan menggunakan pengaturan seperti:

- Menonaktifkan cipher NTLM v1 dan TLS v1

- Menonaktifkan sinkronisasi hash kata sandi NTLM

- Menonaktifkan kemampuan untuk mengubah kata sandi dengan enkripsi RC4

- Mengaktifkan Kerberos Armoring

- Masuk LDAP

- Pengikatan saluran LDAP

Prasyarat

Untuk menyelesaikan langkah-langkah dalam artikel ini, Anda memerlukan sumber daya berikut:

- Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, buat akun.

- Penyewa Microsoft Entra yang terkait dengan langganan Anda, baik disinkronkan dengan direktori lokal atau direktori khusus cloud.

- Jika diperlukan, buat penyewa Microsoft Entra atau kaitkan langganan Azure dengan akun Anda.

- Domain terkelola Microsoft Entra Domain Services diaktifkan dan dikonfigurasi di penyewa Microsoft Entra Anda.

- Jika diperlukan, buat dan konfigurasikan domain terkelola Microsoft Entra Domain Services.

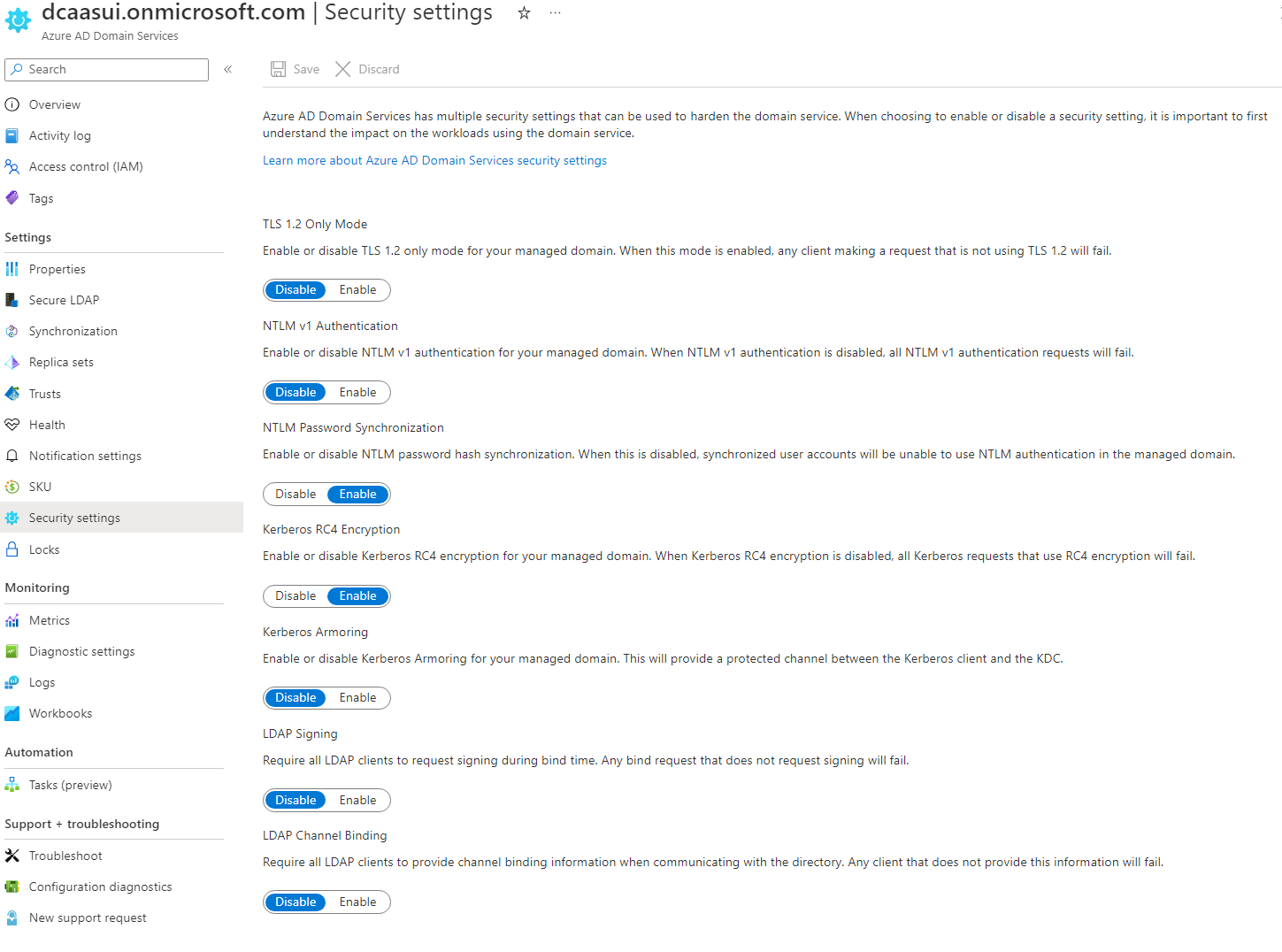

Menggunakan pengaturan Keamanan untuk memperkuat domain Anda

Masuk ke portal Azure.

Cari dan pilih Microsoft Entra Domain Services.

Pilih domain terkelola Anda, seperti aaddscontoso.com.

Di sisi kiri, pilih Pengaturan keamanan.

Klik Aktifkan atau Nonaktifkan untuk pengaturan berikut ini:

- Mode Hanya TLS 1.2

- Autentikasi NTLM v1

- Sinkronisasi Kata Sandi NTLM

- Enkripsi Kerberos RC4

- Kerberos Armoring

- Penandatanganan LDAP

- Pengikatan Saluran LDAP

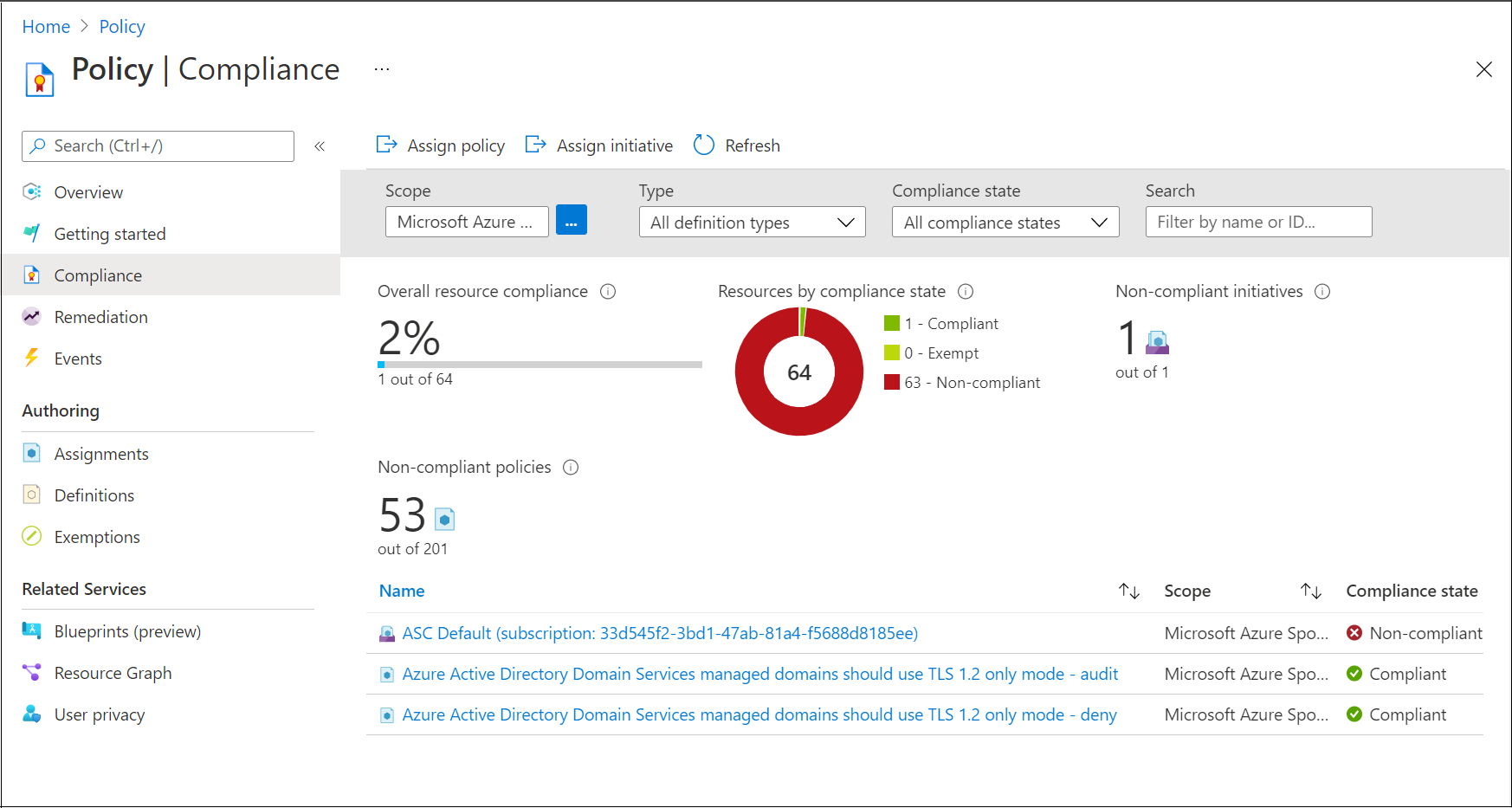

Menetapkan kepatuhan Azure Policy untuk penggunaan TLS 1.2

Selain Pengaturan keamanan, Microsoft Azure Policy memiliki pengaturan Kepatuhan untuk memberlakukan penggunaan TLS 1.2. Kebijakan ini tidak berdampak sampai ditetapkan. Ketika kebijakan ditetapkan, kebijakan akan muncul di Kepatuhan:

- Jika penugasan adalah Audit, kepatuhan akan melaporkan jika instans Domain Services sesuai.

- Jika penugasan ditolak, kepatuhan akan mencegah instans Layanan Domain dibuat jika TLS 1.2 tidak diperlukan dan mencegah pembaruan apa pun ke instans Layanan Domain hingga TLS 1.2 diperlukan.

Kegagalan Audit NTLM

Sementara menonaktifkan sinkronisasi kata sandi NTLM akan meningkatkan keamanan, banyak aplikasi dan layanan tidak dirancang untuk bekerja tanpanya. Sebagai contoh, menghubungkan ke sumber daya apa pun dengan alamat IP-nya, seperti manajemen Server DNS atau RDP, akan gagal dengan Akses yang Ditolak. Jika Anda menonaktifkan sinkronisasi kata sandi NTLM dan aplikasi atau layanan Anda tidak berfungsi seperti yang diharapkan, Anda dapat memeriksa kegagalan autentikasi NTLM dengan mengaktifkan audit keamanan untuk kategori kejadian Masuk/Keluar>Masuk Audit, tempat NTLM ditetapkan sebagai Paket Autentikasi dalam detail acara. Untuk informasi selengkapnya, lihat Mengaktifkan audit keamanan untuk Microsoft Entra Domain Services.

Menggunakan PowerShell untuk memperkuat domain Anda

Jika diperlukan, pasang dan konfigurasi Azure PowerShell. Pastikan Anda masuk ke langganan Azure Anda menggunakan cmdlet Connect-AzAccount.

Juga jika diperlukan, instal Microsoft Graph PowerShell SDK. Pastikan Anda masuk ke penyewa Microsoft Entra menggunakan cmdlet Koneksi-MgGraph.

Untuk menonaktifkan suite sandi yang lemah dan sinkronisasi hash kredensial NTLM, masuk ke akun Azure Anda, lalu dapatkan sumber daya Layanan Domain menggunakan cmdlet Get-AzResource :

Tip

Jika Anda menerima kesalahan menggunakan perintah Get-AzResource bahwa sumber daya Microsoft.AAD/DomainServices tidak ada, tingkatkan akses Anda untuk mengelola semua langganan dan grup manajemen Azure.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Berikutnya, tentukan DomainSecuritySettings untuk mengonfigurasi opsi keamanan berikut:

- Nonaktifkan dukungan NTLM v1.

- Nonaktifkan sinkronisasi hash kata sandi NTLM dari Active Directory lokal Anda.

- Nonaktifkan TLS v1.

Penting

Pengguna dan akun layanan tidak dapat melakukan pengikatan sederhana LDAP jika Anda menonaktifkan sinkronisasi hash kata sandi NTLM di domain terkelola Domain Services. Jika Anda perlu melakukan ikatan sederhana LDAP, jangan atur opsi konfigurasi keamanan "SyncNtlmPasswords"="Disabled"; di perintah berikut.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Disabled"}}

Terakhir, terapkan pengaturan keamanan yang ditentukan ke domain terkelola menggunakan cmdlet Set-AzResource. Tentukan sumber daya Layanan Domain dari langkah pertama, dan pengaturan keamanan dari langkah sebelumnya.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

Diperlukan beberapa saat agar pengaturan keamanan diterapkan ke domain terkelola.

Penting

Setelah Anda menonaktifkan NTLM, lakukan sinkronisasi hash kata sandi lengkap di Microsoft Entra Koneksi untuk menghapus semua hash kata sandi dari domain terkelola. Jika Anda menonaktifkan NTLM tetapi tidak memaksa sinkronisasi hash kata sandi, hash kata sandi NTLM untuk akun pengguna hanya dihapus pada perubahan kata sandi berikutnya. Perilaku ini dapat memungkinkan pengguna untuk terus masuk jika mereka memiliki cache info masuk pada sistem di mana NTLM digunakan sebagai metode autentikasi.

Setelah hash kata sandi NTLM berbeda dari hash kata sandi Kerberos, fallback ke NTLM tidak akan berfungsi. Cache info masuk juga tidak lagi berfungsi jika komputer virtual memiliki konektivitas ke pengontrol domain terkelola.

Langkah berikutnya

Untuk mempelajari selengkapnya tentang proses sinkronisasi, lihat Cara objek dan mandat disinkronkan di domain terkelola.