Mulai menggunakan autentikasi berbasis sertifikat di ID Microsoft Entra dengan federasi

Autentikasi berbasis sertifikat (CBA) dengan federasi memungkinkan Anda untuk diautentikasi oleh ID Microsoft Entra dengan sertifikat klien di perangkat Windows, Android, atau iOS saat menyambungkan akun online Exchange Anda ke:

- Aplikasi seluler Microsoft seperti Microsoft Outlook dan Microsoft Word

- Klien Exchange ActiveSync (EAS)

Mengonfigurasi fitur ini menghilangkan kebutuhan untuk memasukkan kombinasi nama pengguna dan sandi ke dalam surat tertentu dan aplikasi Microsoft Office pada perangkat seluler Anda.

Catatan

Sebagai alternatif, organisasi dapat menyebarkan Microsoft Entra CBA tanpa memerlukan federasi. Untuk informasi selengkapnya, lihat Gambaran Umum autentikasi berbasis sertifikat Microsoft Entra terhadap ID Microsoft Entra.

Topik ini:

- Memberikan langkah mengonfigurasi dan memanfaatkan CBA untuk pengguna dari penyewa dalam perencanaan Office 365 Enterprise, Bisnis, Azure for Education, dan Pemerintah AS.

- Anggap saja Anda sudah mengonfigurasi infrastruktur kunci publik (PKI) dan AD FS.

Persyaratan

Untuk mengonfigurasi CBA dengan federasi, pernyataan berikut pasti benar:

- CBA dengan federasi hanya didukung untuk lingkungan Federasi bagi aplikasi browser, klien native menggunakan autentikasi modern (ADAL), atau pustaka MSAL. Satu-satunya pengecualian adalah Exchange Active Sync (EAS) untuk Exchange Online (EXO), yang dapat digunakan untuk akun gabungan dan terkelola. Untuk mengonfigurasi Microsoft Entra CBA tanpa memerlukan federasi, lihat Cara mengonfigurasi autentikasi berbasis sertifikat Microsoft Entra.

- Otoritas sertifikat akar dan otoritas sertifikat perantara apa pun harus dikonfigurasi dalam ID Microsoft Entra.

- Setiap otoritas sertifikat harus memiliki daftar pencabutan sertifikat (CRL) yang dapat dirujuk melalui URL yang mengarah ke internet.

- Anda harus memiliki setidaknya satu otoritas sertifikat yang dikonfigurasi dalam ID Microsoft Entra. Anda dapat menemukan langkah terkait pada bagian Mengonfigurasi otoritas sertifikat.

- Untuk klien Exchange ActiveSync, sertifikat klien harus meliputi alamat email pengguna yang dapat dirutekan pada Exchange online, baik dalam Nama Utama atau nilai Nama RFC822 dari bidang Nama Alternatif Subyek. MICROSOFT Entra ID memetakan nilai RFC822 ke atribut Alamat Proksi di direktori.

- Perangkat klien Anda harus memiliki akses ke setidaknya satu otoritas sertifikat yang menerbitkan sertifikat klien.

- Sertifikat klien untuk autentikasi klien harus diterbitkan ke klien Anda.

Penting

Ukuran maksimum CRL untuk ID Microsoft Entra agar berhasil diunduh dan cache adalah 20MB, dan waktu yang diperlukan untuk mengunduh CRL tidak boleh melebihi 10 detik. Jika ID Microsoft Entra tidak dapat mengunduh CRL, autentikasi berbasis sertifikat menggunakan sertifikat yang dikeluarkan oleh CA terkait akan gagal. Praktik terbaik untuk memastikan file CRL berada dalam batasan ukuran adalah dengan menjaga masa pakai sertifikat dalam batas yang wajar dan untuk membersihkan sertifikat yang kedaluwarsa.

Langkah 1: Pilih platform perangkat Anda

Sebagai langkah pertama, untuk platform perangkat yang dipertimbangkan, Anda perlu meninjau hal-hal berikut:

- Dukungan aplikasi seluler Office

- Persyaratan implementasi khusus

Informasi terkait hadir untuk platform perangkat berikut:

Langkah 2: Mengonfigurasi otoritas sertifikat

Untuk mengonfigurasi otoritas sertifikat Anda di ID Microsoft Entra, untuk setiap otoritas sertifikat, unggah hal berikut:

- Bagian publik sertifikat, dalam format .cer

- URL yang mengarah ke internet tempat Daftar Pencabutan Sertifikat (CRL) berada

Skema untuk otoritas sertifikat tampak sebagai berikut:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Untuk konfigurasi, Anda dapat menggunakan Microsoft Graph PowerShell:

Mulai Windows PowerShell dengan hak administrator.

Instal Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Sebagai langkah awal konfigurasi, Anda perlu membangun koneksi dengan penyewa Anda. Segera setelah koneksi dengan penyewa terbentuk, Anda dapat meninjau, menambahkan, menghapus, dan mengubah otoritas sertifikat yang terpercaya yang ditentukan dalam direktori Anda.

Sambungkan

Untuk membuat koneksi dengan penyewa Anda, gunakan Koneksi-MgGraph:

Connect-MgGraph

Mengambil

Untuk mengambil otoritas sertifikat tepercaya yang ditentukan di direktori Anda, gunakan Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Untuk menambahkan, mengubah, atau menghapus CA, gunakan pusat admin Microsoft Entra:

Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

Telusuri perlindungan >memperlihatkan lebih banyak>otoritas Sertifikat Security Center (atau Skor Aman Identitas). >

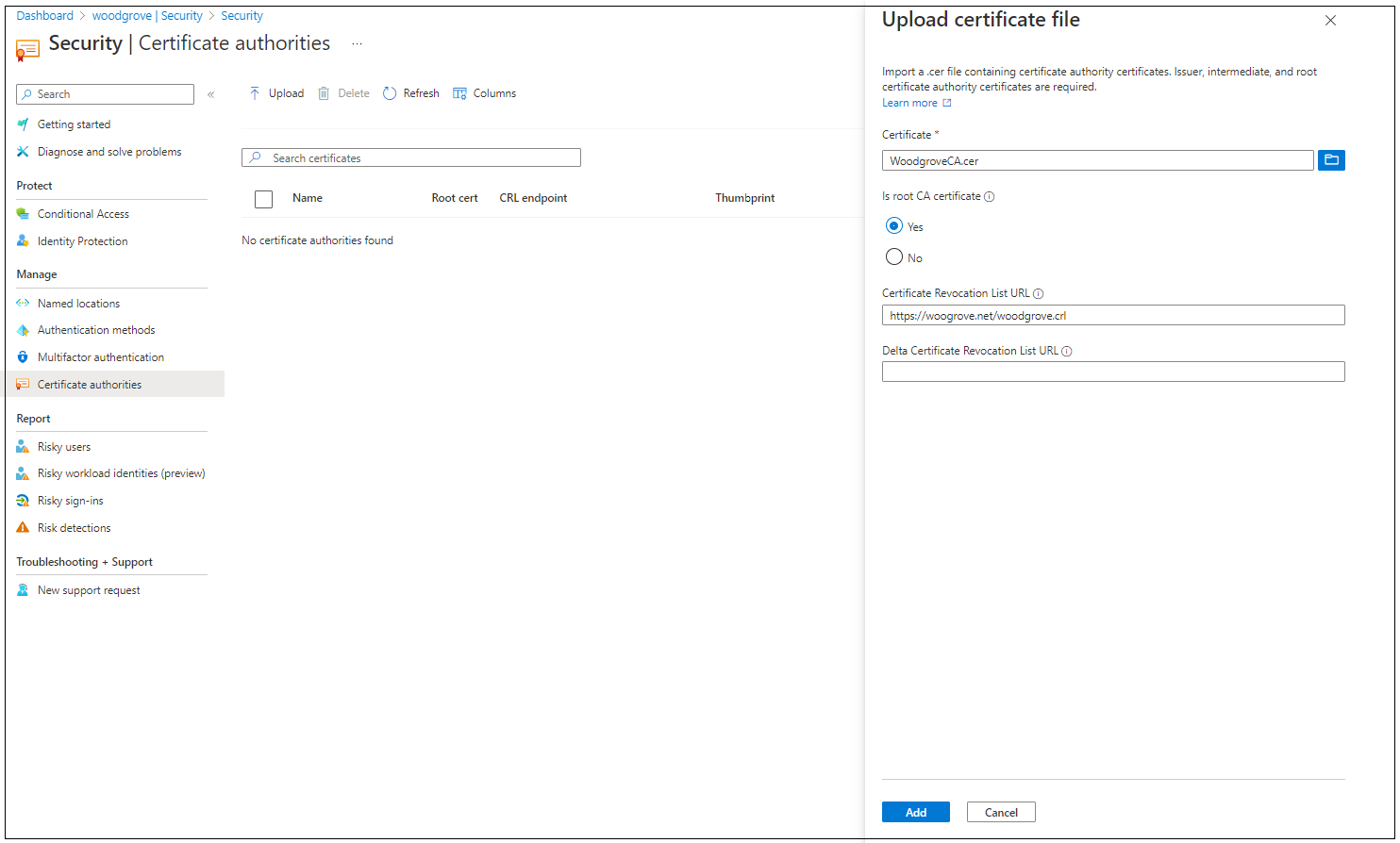

Untuk mengunggah CA, pilih Unggah:

Pilih file CA.

Pilih Ya jika CA adalah sertifikat akar, jika tidak pilih Tidak.

Untuk URL Daftar Pencabutan Sertifikat, atur URL yang menghadap internet untuk CRL dasar CA yang berisi semua sertifikat yang dicabut. Jika URL tidak diatur, autentikasi dengan sertifikat yang dicabut tidak akan gagal.

Untuk URL Daftar Pencabutan Sertifikat Delta, atur URL yang menghadap internet untuk CRL yang berisi semua sertifikat yang dicabut sejak CRL dasar terakhir diterbitkan.

Pilih Tambahkan.

Untuk menghapus sertifikat CA, pilih sertifikat dan pilih Hapus.

Pilih Kolom untuk menambahkan atau menghapus kolom.

Langkah 3: Mengonfigurasi pencabutan

Untuk mencabut sertifikat klien, MICROSOFT Entra ID mengambil daftar pencabutan sertifikat (CRL) dari URL yang diunggah sebagai bagian dari informasi otoritas sertifikat dan menyimpannya di cache. Tanda waktu penerbitan terakhir (properti Tanggal Efektif) pada CRL digunakan untuk memastikan CRL masih valid. CRL dirujuk secara berkala untuk mencabut akses pada sertifikat yang merupakan bagian dari daftar tersebut.

Jika diperlukan pencabutan yang lebih instan (contohnya, jika pengguna kehilangan perangkatnya), token autorisasi pengguna dapat dibatalkan. Untuk membatalkan token autorisasi, atur bidang StsRefreshTokenValidFrom untuk pengguna tertentu ini menggunakan Windows PowerShell. Anda harus memperbarui bidang StsRefreshTokenValidFrom untuk setiap pengguna yang aksesnya ingin Anda cabut.

Untuk memastikan pencabutan tetap berlangsung, Anda harus mengatur Tanggal Efektif CRL ke tanggal setelah nilai yang diatur oleh StsRefreshTokenValidFrom dan memastikan bahwa sertifikat tersebut ada dalam CRL.

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Catatan: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

Langkah berikut menggarisbawahi proses pembaruan dan pembatalan token otorisasi dengan mengatur bidang StsRefreshTokenValidFrom.

Koneksi ke PowerShell:

Connect-MgGraphAmbil nilai StsRefreshTokensValidFrom saat ini untuk pengguna:

$user = Get-MsolUser -UserPrincipalName test@yourdomain.com` $user.StsRefreshTokensValidFromKonfigurasikan nilai StsRefreshTokensValidFrom baru untuk pengguna yang sama dengan tanda waktu saat ini:

Set-MsolUser -UserPrincipalName test@yourdomain.com -StsRefreshTokensValidFrom ("03/05/2021")

Tanggal yang Anda atur harus berada di masa depan. Jika tanggal tidak berada di masa depan, properti StsRefreshTokensValidFrom tidak diatur. Jika tanggal berada di masa depan, StsRefreshTokensValidFrom diatur ke waktu saat ini (bukan tanggal yang ditunjukkan oleh perintah Set-MsolUser).

Langkah 4: Uji konfigurasi Anda

Menguji sertifikat Anda

Sebagai pengujian konfigurasi pertama, Anda harus mencoba masuk ke Outlook Web Access atau SharePoint Online menggunakan browser bawaan perangkat Anda.

Jika berhasil masuk, maka Anda mengetahui bahwa:

- Sertifikat pengguna telah diprovisi ke perangkat pengujian Anda

- AD FS dikonfigurasikan dengan benar

Menguji aplikasi seluler Office

- Pada perangkat pengujian Anda, instal aplikasi seluler Offie (misalnya, OneDrive).

- Luncurkan aplikasi tersebut.

- Masukkan nama pengguna, kemudian pilih sertifikat pengguna yang ingin Anda gunakan.

Anda seharusnya berhasil masuk.

Menguji aplikasi klien Exchange ActiveSync

Untuk mengakses Exchange ActiveSync (EAS) melalui autentikasi berbasis sertifikat, profil EAS berisi sertifikat klien harus tersedia untuk aplikasi tersebut.

Profil EAS harus berisi informasi berikut:

Sertifikat pengguna yang digunakan untuk autentikasi

Titik akhir EAS (contohnya, outlook.office365.com)

Profil EAS dapat dikonfigurasi dan ditempatkan pada perangkat melalui pemanfaatan Manajemen perangkat seluler (MDM) seperti Microsoft Intune atau dengan menempatkan sertifikat secara manual di profil EAS pada perangkat.

Menguji aplikasi klien EAS pada Android

- Konfigurasikan profil EAS pada aplikasi yang memenuhi persyaratan di bagian sebelumnya.

- Buka aplikasi, verifikasikan bahwa mail sedang sinkronisasi.

Langkah berikutnya

Informasi tambahan mengenai autentikasi berbasis sertifikat pada perangkat Android.

Informasi tambahan mengenai autentikasi berbasis sertifikat pada perangkat iOS.