Migrasi Server MFA

Topik ini membahas cara memigrasikan pengaturan MFA untuk pengguna Microsoft Entra dari Azure MFA Server lokal ke autentikasi multifaktor Microsoft Entra.

Ikhtisar solusi

MFA Server Migration Utility membantu menyinkronkan data autentikasi multifaktor yang disimpan di Azure MFA Server lokal langsung ke autentikasi multifaktor Microsoft Entra. Setelah data autentikasi dimigrasikan ke ID Microsoft Entra, pengguna dapat melakukan MFA berbasis cloud dengan mulus tanpa harus mendaftar lagi atau mengonfirmasi metode autentikasi. Admin dapat menggunakan Utilitas Migrasi Server MFA untuk menargetkan satu pengguna atau sekelompok pengguna untuk tujuan pengujian dan peluncuran terkontrol tanpa harus membuat perubahan di seluruh penyewa.

Video: Cara menggunakan Utilitas Migrasi Server MFA

Lihat video kami untuk gambaran umum MFA Server Migration Utility dan cara kerjanya.

Keterbatasan dan persyaratan

Utilitas Migrasi Server MFA memerlukan build baru solusi MFA Server untuk diinstal di Server MFA Utama Anda. Build tersebut memperbarui file data Server MFA serta menyertakan Utilitas Migrasi Server MFA yang baru. Anda tidak perlu memperbarui WebSDK atau portal Pengguna. Menginstal pembaruan tidak akan memulai migrasi secara otomatis.

Catatan

Utilitas Migrasi Server MFA dapat dijalankan di Server MFA sekunder. Untuk informasi selengkapnya, silakan periksa Jalankan Server MFA sekunder (opsional).

Utilitas Migrasi Server MFA menyalin data dari file database ke objek pengguna di ID Microsoft Entra. Selama migrasi, pengguna dapat ditargetkan untuk autentikasi multifaktor Microsoft Entra untuk tujuan pengujian menggunakan Peluncuran Bertahap. Migrasi bertahap memungkinkan Anda melakukan pengujian tanpa mengubah pengaturan pada federasi domain Anda. Setelah migrasi selesai, Anda harus menyelesaikan migrasi dengan membuat perubahan pada pengaturan federasi domain Anda.

Layanan Federasi Direktori Aktif yang menjalankan Windows Server 2016 atau yang lebih tinggi diperlukan untuk menyediakan autentikasi MFA pada pihak yang mengandalkan Layanan Federasi Direktori Aktif apa pun, tidak termasuk ID Microsoft Entra dan Office 365.

Tinjau kebijakan kontrol akses Layanan Federasi Direktori Aktif Anda dan pastikan tidak ada yang mengharuskan MFA dilakukan secara lokal sebagai bagian dari proses autentikasi.

Peluncuran bertahap dapat menargetkan maksimal 500.000 pengguna (dalam 10 grup dengan 50.000 pengguna pada setiap grupnya).

Panduan migrasi

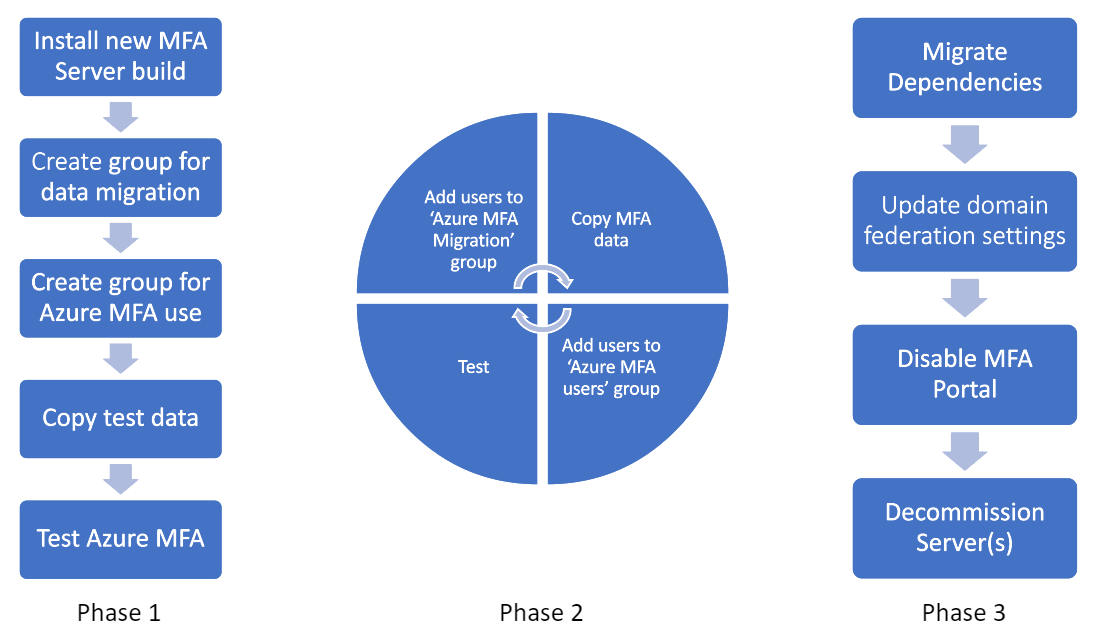

Proses migrasi Server MFA pada umumnya terdiri dari beberapa langkah dalam proses berikut:

Beberapa poin penting:

Fase 1 harus diulang saat Anda menambahkan pengguna uji.

- Alat migrasi menggunakan grup Microsoft Entra untuk menentukan pengguna yang data autentikasinya harus disinkronkan antara MFA Server dan autentikasi multifaktor Microsoft Entra. Setelah data pengguna disinkronkan, pengguna tersebut kemudian siap menggunakan autentikasi multifaktor Microsoft Entra.

- Peluncuran Bertahap memungkinkan Anda untuk mengalihkan pengguna ke autentikasi multifaktor Microsoft Entra, juga menggunakan grup Microsoft Entra. Meskipun Anda pasti dapat menggunakan grup yang sama untuk kedua alat, kami sarankan terhadapnya karena pengguna berpotensi dialihkan ke autentikasi multifaktor Microsoft Entra sebelum alat telah menyinkronkan data mereka. Sebaiknya siapkan grup Microsoft Entra untuk menyinkronkan data autentikasi oleh Utilitas Migrasi Server MFA, dan sekumpulan grup lain untuk Peluncuran Bertahap untuk mengarahkan pengguna yang ditargetkan ke autentikasi multifaktor Microsoft Entra daripada lokal.

Fase 2 harus diulangi saat Anda memigrasikan basis pengguna Anda. Pada akhir Fase 2, seluruh basis pengguna Anda harus menggunakan autentikasi multifaktor Microsoft Entra untuk semua beban kerja yang digabungkan terhadap ID Microsoft Entra.

Selama fase sebelumnya, Anda dapat menghapus pengguna dari folder Peluncuran Bertahap untuk mengeluarkannya dari cakupan autentikasi multifaktor Microsoft Entra dan merutekannya kembali ke server Azure MFA lokal Anda untuk semua permintaan MFA yang berasal dari ID Microsoft Entra.

Fase 3 mengharuskan memindahkan semua klien yang mengautentikasi ke Server MFA lokal (VPN, pengelola kata sandi, dan sebagainya) ke federasi Microsoft Entra melalui SAML/OAUTH. Jika standar autentikasi modern tidak didukung, Anda diharuskan untuk berdiri di server NPS dengan ekstensi autentikasi multifaktor Microsoft Entra yang diinstal. Setelah dependensi dimigrasikan, pengguna tidak boleh lagi menggunakan portal Pengguna di MFA Server, melainkan harus mengelola metode autentikasi mereka di ID Microsoft Entra (aka.ms/mfasetup). Setelah pengguna mulai mengelola data autentikasi mereka di ID Microsoft Entra, metode tersebut tidak akan disinkronkan kembali ke MFA Server. Jika Anda kembali ke MFA Server lokal setelah pengguna membuat perubahan pada Metode Autentikasi mereka di ID Microsoft Entra, perubahan tersebut akan hilang. Setelah migrasi pengguna selesai, ubah pengaturan federasi domain federatedIdpMfaBehavior. Perubahan ini memberi tahu Microsoft Entra ID untuk tidak lagi melakukan MFA lokal dan melakukan semua permintaan MFA dengan autentikasi multifaktor Microsoft Entra, terlepas dari keanggotaan grup.

Bagian berikut menjelaskan langkah-langkah migrasi secara lebih rinci.

Mengidentifikasi dependensi Azure Multi-Factor Authentication Server

Kami telah bekerja keras untuk memastikan bahwa beralih ke solusi autentikasi multifaktor Microsoft Entra berbasis cloud kami akan mempertahankan dan bahkan meningkatkan postur keamanan Anda. Ada tiga kategori yang harus digunakan untuk mengelompokkan dependensi:

Untuk membantu migrasi Anda, kami telah mencocokkan fitur MFA Server yang banyak digunakan dengan fungsional yang setara dalam autentikasi multifaktor Microsoft Entra untuk setiap kategori.

Metode MFA

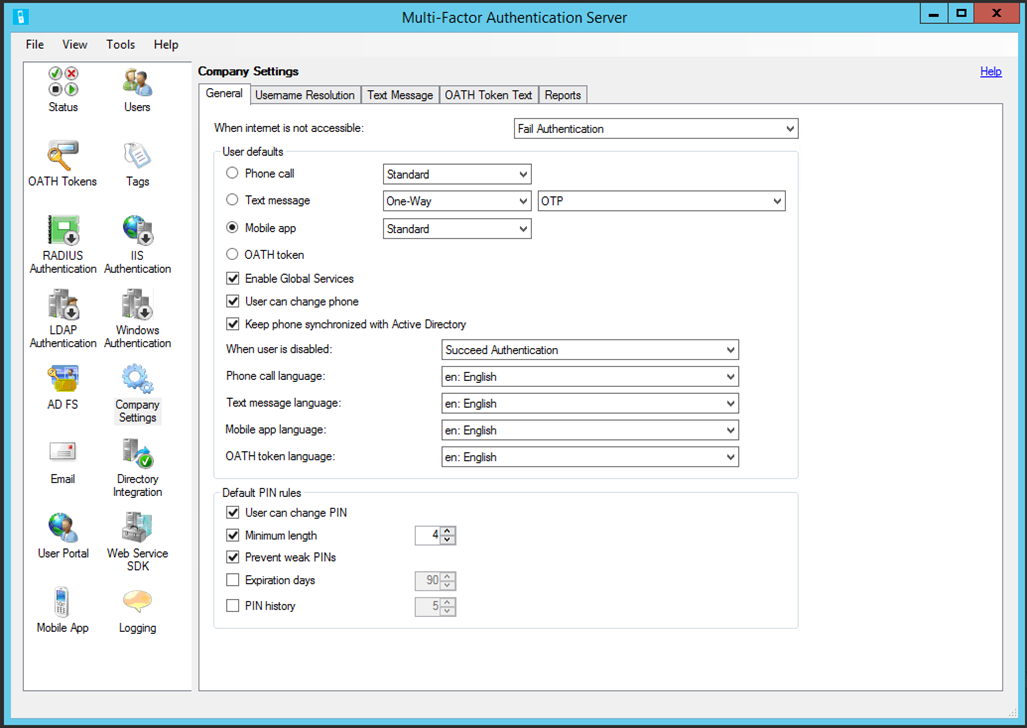

Buka MFA Server, lalu klik Pengaturan Perusahaan:

| Server MFA | Autentikasi multifaktor Microsoft Entra |

|---|---|

| Tab Umum | |

| Bagian Default Pengguna | |

| Panggilan telepon (Standar) | Tidak ada tindakan yang diperlukan |

| SMS (OTP)* | Tidak ada tindakan yang diperlukan |

| Aplikasi ponsel (Standar) | Tidak ada tindakan yang diperlukan |

| Panggilan Telepon (PIN)* | Mengaktifkan Voice OTP |

| SMS (OTP + PIN)** | Tidak ada tindakan yang diperlukan |

| Aplikasi ponsel (PIN)* | Mengaktifkan pencocokan angka |

| Panggilan telepon/SMS/aplikasi ponsel/bahasa token OATH | Pengaturan bahasa akan diterapkan secara otomatis ke pengguna berdasarkan pengaturan lokal di browser mereka |

| Bagian aturan PIN default | Tidak berlaku; lihat metode yang diperbarui di cuplikan layar sebelumnya |

| Tab Resolusi Nama Pengguna | Tidak berlaku; resolusi nama pengguna tidak diperlukan untuk autentikasi multifaktor Microsoft Entra |

| Tab SMS | Tidak berlaku; Autentikasi multifaktor Microsoft Entra menggunakan pesan default untuk pesan teks |

| Tab Token OATH | Tidak berlaku; Autentikasi multifaktor Microsoft Entra menggunakan pesan default untuk token OATH |

| Laporan | Laporan Aktivitas Metode autentikasi Microsoft Entra |

*Ketika PIN digunakan untuk memberikan fungsionalitas bukti kehadiran, fungsi yang setara telah disediakan di atas. PIN yang tidak terkait secara kriptografis dengan perangkat tidak cukup melindungi dari skenario di mana perangkat telah disusupi. Untuk melindungi perangkat Anda, termasuk dari serangan pertukaran SIM, pindahkan pengguna ke metode yang lebih aman, sesuai dengan praktik terbaik metode autentikasi Microsoft.

**Pengalaman MFA Teks default dalam autentikasi multifaktor Microsoft Entra mengirimkan kode kepada pengguna, yang harus mereka masukkan di jendela masuk sebagai bagian dari autentikasi. Persyaratan untuk melakukan roundtrip kode menyediakan fungsionalitas bukti kehadiran.

Portal pengguna

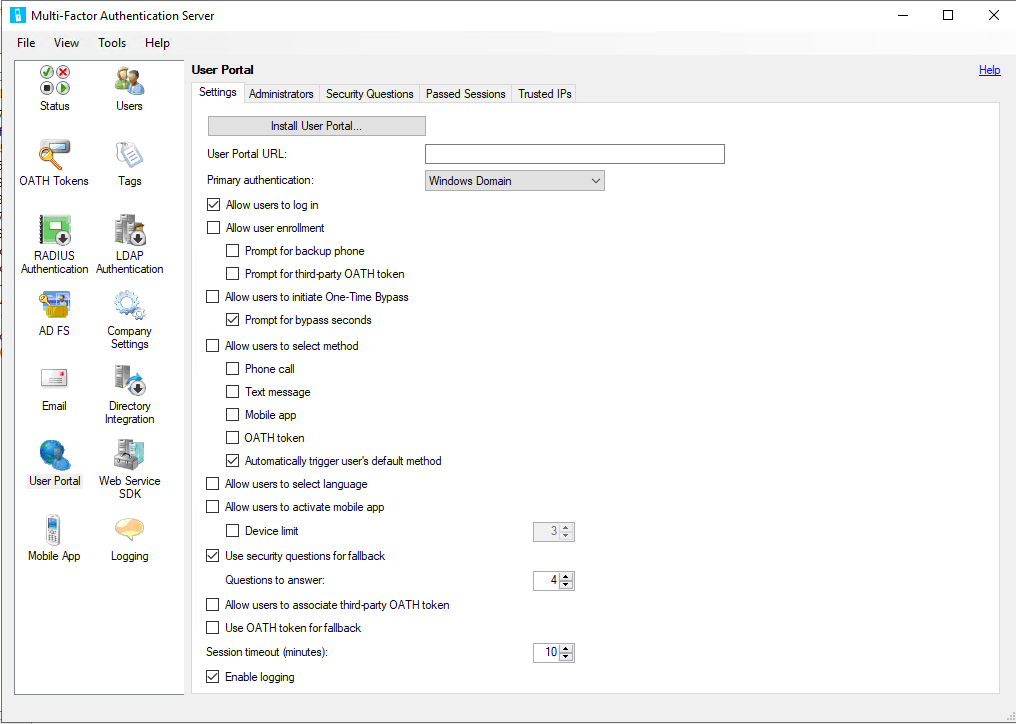

Buka Server MFA, kemudian klik Portal Pengguna:

| Server MFA | Autentikasi multifaktor Microsoft Entra |

|---|---|

| Tab Pengaturan | |

| URL portal Pengguna | aka.ms/mfasetup |

| Mengizinkan pendaftaran pengguna | Lihat Pendaftaran informasi keamanan gabungan |

| - Meminta telepon cadangan | Lihat Pengaturan Layanan MFA |

| - Meminta token OATH pihak ketiga | Lihat Pengaturan Layanan MFA |

| Mengizinkan pengguna memulai Lewatan Satu Kali | Lihat Fungsionalitas TAP ID Microsoft Entra |

| Mengizinkan pengguna memilih metode | Lihat Pengaturan Layanan MFA |

| - Panggilan telepon | Lihat Dokumentasi panggilan telepon |

| - SMS | Lihat Pengaturan Layanan MFA |

| - Aplikasi ponsel | Lihat Pengaturan Layanan MFA |

| - Token OATH | Lihat Dokumentasi token OATH |

| Mengizinkan pengguna memilih bahasa | Pengaturan bahasa akan diterapkan secara otomatis ke pengguna berdasarkan pengaturan lokal di browser mereka |

| Mengizinkan pengguna mengaktifkan aplikasi seluler | Lihat Pengaturan Layanan MFA |

| - Batas perangkat | MICROSOFT Entra ID membatasi pengguna ke lima perangkat kumulatif (instans aplikasi seluler + token OATH perangkat keras + token OATH perangkat lunak) per pengguna |

| Menggunakan pertanyaan keamanan untuk fallback | MICROSOFT Entra ID memungkinkan pengguna untuk memilih metode fallback pada waktu autentikasi jika metode autentikasi yang dipilih gagal |

| - Pertanyaan yang harus dijawab | Pertanyaan Keamanan di ID Microsoft Entra hanya dapat digunakan untuk SSPR. Lihat detail selengkapnya untuk Pertanyaan Keamanan Kustom Microsoft Entra |

| Mengizinkan pengguna mengaitkan token OATH pihak ketiga | Lihat Dokumentasi token OATH |

| Menggunakan token OATH untuk fallback | Lihat Dokumentasi token OATH |

| Batas Waktu Sesi | |

| Tab Pertanyaan Keamanan | Pertanyaan keamanan di Server MFA dulunya digunakan untuk mendapatkan akses ke portal Pengguna. Autentikasi multifaktor Microsoft Entra hanya mendukung pertanyaan keamanan untuk pengaturan ulang kata sandi mandiri. Lihat dokumentasi pertanyaan keamanan. |

| Tab Sesi yang Dilewatkan | Semua alur pendaftaran metode autentikasi dikelola oleh MICROSOFT Entra ID dan tidak memerlukan konfigurasi |

| IP tepercaya | IP tepercaya MICROSOFT Entra ID |

Metode MFA apa pun yang tersedia di MFA Server harus diaktifkan dalam autentikasi multifaktor Microsoft Entra dengan menggunakan pengaturan Layanan MFA. Pengguna tidak dapat mencoba metode MFA mereka yang baru dimigrasikan kecuali metode tersebut diaktifkan terlebih dahulu.

Layanan autentikasi

Server Multi-Factor Authentication dapat menyediakan fungsionalitas MFA untuk solusi pihak ketiga yang menggunakan RADIUS atau LDAP dengan bertindak sebagai proksi autentikasi. Untuk menemukan dependensi RADIUS atau LDAP, klik opsi Autentikasi RADIUS dan Autentikasi LDAP di Server MFA. Untuk setiap dependensi ini, tentukan apakah pihak ketiga ini mendukung autentikasi modern. Jika demikian, pertimbangkan federasi secara langsung dengan ID Microsoft Entra.

Untuk penyebaran RADIUS yang tidak dapat ditingkatkan, Anda harus menyebarkan Server NPS dan menginstal ekstensi NPS autentikasi multifaktor Microsoft Entra.

Untuk penyebaran LDAP yang tidak dapat ditingkatkan atau dipindahkan ke RADIUS, tentukan apakah Microsoft Entra Domain Services dapat digunakan. Dalam kebanyakan kasus, LDAP disebarkan untuk mendukung perubahan kata sandi sebaris untuk pengguna akhir. Setelah dimigrasikan, pengguna akhir dapat mengelola kata sandi mereka dengan menggunakan pengaturan ulang kata sandi layanan mandiri di ID Microsoft Entra.

Jika Anda mengaktifkan penyedia Autentikasi Server MFA di Layanan Federasi Direktori Aktif 2.0 pada kepercayaan pihak yang mengandalkan kecuali untuk kepercayaan pihak yang mengandalkan Office 365, Anda harus memutakhirkan ke Layanan Federasi Direktori Aktif 3.0 atau menggabungkan pihak yang mengandalkan tersebut langsung ke ID Microsoft Entra jika mereka mendukung metode autentikasi modern. Tentukan rencana tindakan terbaik untuk setiap dependensi.

Mencadangkan data Server Autentikasi Multifaktor Azure

Buat cadangan file data MFA Server yang terletak di %programfiles%\Multi-Factor Authentication Server\Data\PhoneFactor.pfdata (lokasi default) di MFA Server utama Anda. Pastikan bahwa Anda memiliki salinan alat penginstal untuk versi yang sudah diinstal untuk berjaga-jaga jika Anda perlu melakukan proses gulung balik. Jika Anda tidak memiliki salinannya, hubungi Layanan Dukungan Pelanggan.

File data dapat kedaluwarsa dengan cepat, yang tergantung aktivitas pengguna. Setiap perubahan yang dilakukan pada Server MFA atau perubahan pengguna akhir yang dilakukan melalui portal setelah tindakan pencadangan tidak akan tersimpan. Jika Anda menggulung balik, perubahan apa pun yang dilakukan setelah titik ini tidak akan dipulihkan.

Menginstal pembaruan Server MFA

Jalankan alat penginstal baru di setiap Server MFA Utama. Sebelum meningkatkan server, hapus server tersebut dari penyeimbangan beban atau berbagi lalu lintas dengan Server MFA lainnya. Anda tidak perlu menghapus instalan Server MFA saat ini sebelum menjalankan alat penginstal. Alat penginstal melakukan peningkatan di tempat dengan menggunakan jalur penginstalan saat ini (misalnya, C:\Program Files\Multi-Factor Authentication Server). Jika Anda diminta untuk menginstal paket pembaruan Microsoft Visual C++ 2015 Redistributable, terima prompt tersebut. Baik versi x86 dan x64 dari paket diinstal. Anda tidak perlu menginstal pembaruan untuk Portal pengguna, SDK Web, atau Adapter Active Directory Federation Services.

Catatan

Setelah Anda menjalankan alat penginstal di server utama Anda, server sekunder mungkin akan mulai mencatat entri SB yang Tidak Tertangani. Tindakan server sekunder ini disebabkan oleh perubahan skema yang dilakukan pada server utama yang tidak akan dikenali oleh server sekunder. Kesalahan ini sudah diprediksi. Di lingkungan yang berisi 10.000 pengguna atau lebih, jumlah entri log dapat meningkat secara signifikan. Untuk mengatasi masalah ini, Anda dapat meningkatkan ukuran file log Server MFA Anda atau meningkatkan versi server sekunder Anda.

Mengonfigurasi Utilitas Migrasi Server MFA

Setelah menginstal pembaruan Server MFA, buka perintah PowerShell yang ditingkatkan: arahkan mouse ke atas ikon PowerShell, klik kanan, dan klik Jalankan sebagai Administrator. Jalankan skrip .\Configure-MultiFactorAuthMigrationUtility.ps1 yang ditemukan di direktori penginstalan MFA Server Anda (C:\Program Files\Multi-Factor Authentication Server secara default).

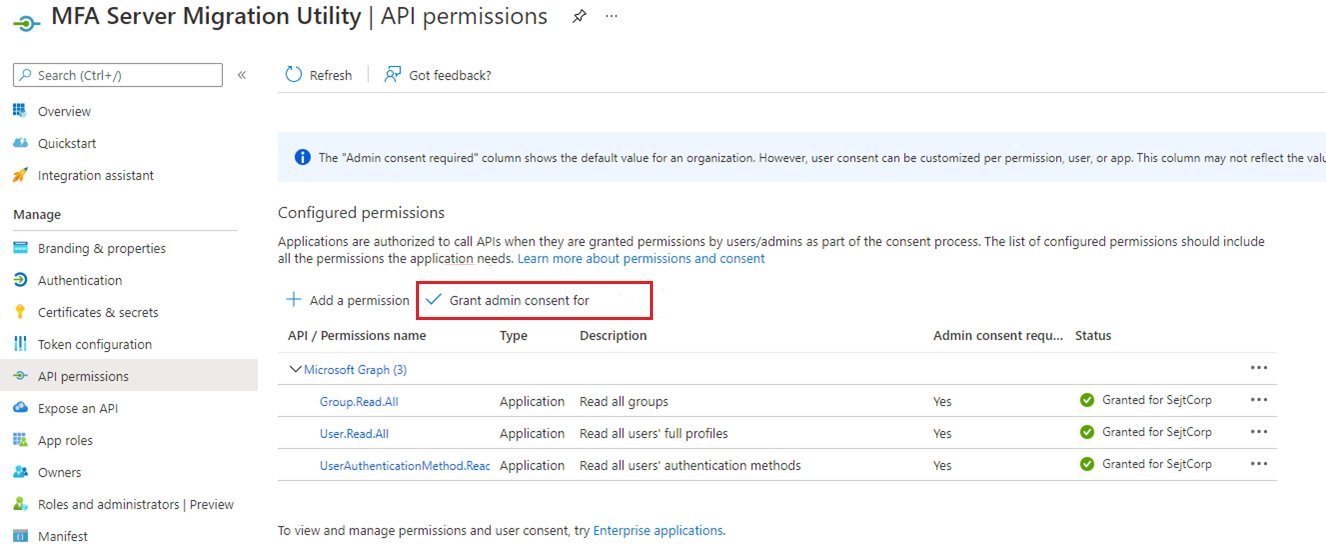

Skrip ini akan mengharuskan Anda memberikan kredensial untuk Administrator Aplikasi di penyewa Microsoft Entra Anda. Skrip kemudian akan membuat aplikasi Utilitas Migrasi Server MFA baru dalam ID Microsoft Entra, yang akan digunakan untuk menulis metode autentikasi pengguna ke setiap objek pengguna Microsoft Entra.

Untuk pelanggan cloud pemerintah yang ingin melakukan migrasi, ganti entri ".com" dalam skrip dengan ".us". Skrip ini kemudian akan menulis entri registri HKLM:\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\ StsUrl dan GraphUrl dan menginstruksikan Utilitas Migrasi agar menggunakan titik akhir GRAPH yang sesuai.

Anda juga memerlukan akses ke URL berikut:

https://graph.microsoft.com/*(atauhttps://graph.microsoft.us/*untuk pelanggan cloud pemerintah)https://login.microsoftonline.com/*(atauhttps://login.microsoftonline.us/*untuk pelanggan cloud pemerintah)

Skrip tersebut akan menginstruksikan Anda untuk memberikan persetujuan admin ke aplikasi yang baru dibuat. Navigasikan ke URL yang disediakan, atau di dalam pusat admin Microsoft Entra, klik Pendaftaran Aplikasi, temukan dan pilih aplikasi Utilitas Migrasi Server MFA, klik izin API lalu berikan izin yang sesuai.

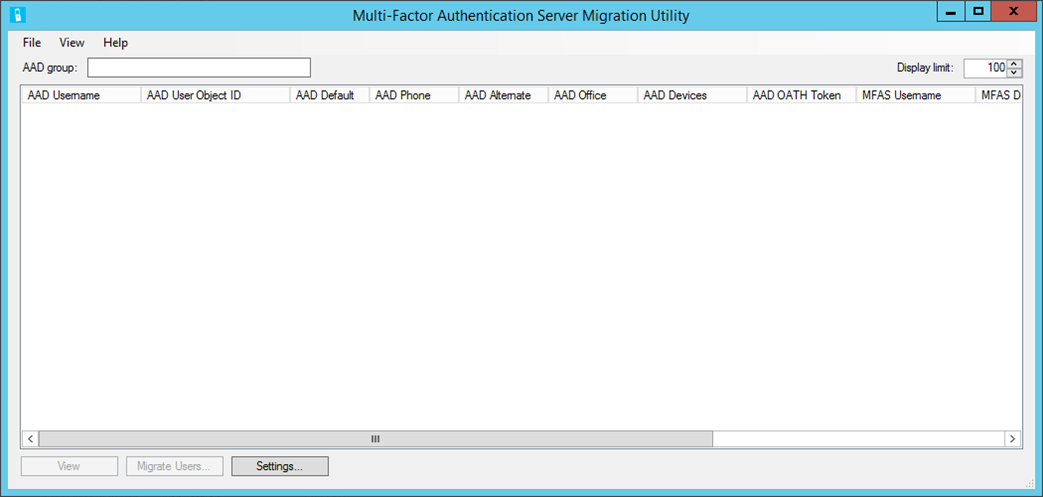

Setelah selesai, navigasikan ke folder Server Autentikasi Multifaktor, dan buka aplikasi MultiFactorAuthMigrationUtilityUI . Anda kemudian akan melihat layar berikut:

Anda berhasil menginstal Utilitas Migrasi.

Catatan

Untuk memastikan tidak ada perubahan perilaku selama migrasi, jika Server MFA Anda dikaitkan dengan Penyedia MFA tanpa referensi penyewa, Anda harus memperbarui pengaturan MFA default (seperti salam kustom) untuk penyewa yang Anda migrasikan agar sesuai dengan pengaturan di Penyedia MFA Anda. Sebaiknya lakukan ini sebelum memigrasikan pengguna apa pun.

Menjalankan MFA Server sekunder (opsional)

Jika implementasi MFA Server Anda memiliki sejumlah besar pengguna atau Server MFA utama yang sibuk, Anda mungkin ingin mempertimbangkan untuk menyebarkan MFA Server sekunder khusus untuk menjalankan layanan MFA Server Migration Utility dan Migration Sync. Setelah memutakhirkan Server MFA utama Anda, tingkatkan server sekunder yang ada atau sebarkan server sekunder baru. Server sekunder yang Anda pilih tidak boleh menangani lalu lintas MFA lainnya.

Skrip Configure-MultiFactorAuthMigrationUtility.ps1 harus dijalankan di server sekunder untuk mendaftarkan sertifikat dengan pendaftaran aplikasi MFA Server Migration Utility. Sertifikat digunakan untuk mengautentikasi ke Microsoft Graph. Menjalankan layanan Utilitas Migrasi dan Sinkronisasi di Server MFA sekunder harus meningkatkan performa migrasi pengguna manual dan otomatis.

Memigrasikan data pengguna

Migrasi data pengguna tidak akan menghapus atau mengubah data apa pun di database Server Multi-Factor Authentication. Demikian juga, proses ini tidak akan berubah saat pengguna melakukan MFA. Proses ini adalah salinan data satu arah dari server lokal ke objek pengguna yang sesuai di ID Microsoft Entra.

Utilitas Migrasi Server MFA menargetkan satu grup Microsoft Entra untuk semua aktivitas migrasi. Anda dapat menambahkan pengguna ke grup ini atau menambahkan grup lain secara langsung. Anda juga dapat menambahkannya secara bertahap selama migrasi.

Untuk memulai proses migrasi, masukkan nama atau GUID grup Microsoft Entra yang ingin Anda migrasikan. Setelah selesai, tekan Tab atau klik di luar jendela untuk mulai mencari grup yang sesuai. Semua pengguna dalam grup diisi. Grup yang berukuran besar membutuhkan waktu beberapa menit.

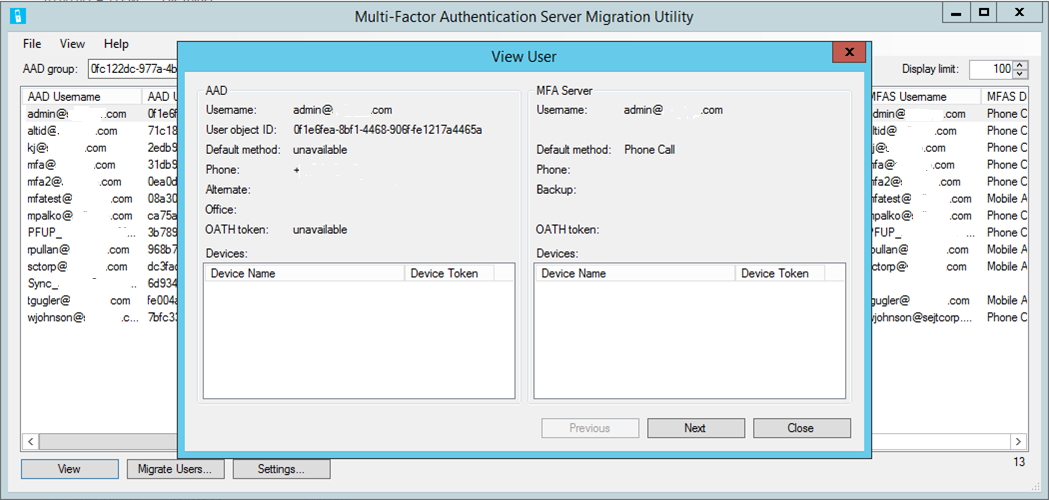

Untuk melihat data atribut untuk pengguna, sorot pengguna, dan pilih Tampilkan:

Jendela ini menampilkan atribut untuk pengguna yang dipilih di ID Microsoft Entra dan MFA Server lokal. Anda dapat menggunakan jendela ini untuk melihat bagaimana data ditulis kepada pengguna setelah migrasi.

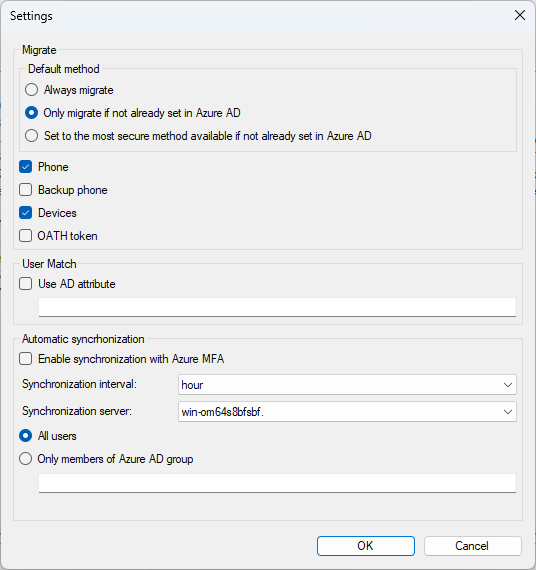

Opsi Pengaturan memungkinkan Anda mengubah pengaturan untuk proses migrasi:

Migrasi - ada tiga opsi untuk memigrasikan metode autentikasi default pengguna:

- Selalu migrasi

- Hanya migrasi jika belum diatur di ID Microsoft Entra

- Atur ke metode paling aman yang tersedia jika belum diatur di ID Microsoft Entra

Opsi ini memberikan fleksibilitas saat Anda memigrasikan metode default. Selain itu, kebijakan Metode autentikasi diperiksa selama migrasi. Jika metode default yang dimigrasikan tidak diizinkan oleh kebijakan, metode ini diatur ke metode yang paling aman yang tersedia sebagai gantinya.

Kecocokan Pengguna – Memungkinkan Anda menentukan atribut Active Directory lokal yang berbeda untuk mencocokkan Microsoft Entra UPN alih-alih kecocokan default dengan userPrincipalName:

- Utilitas migrasi mencoba pencocokan langsung dengan UPN sebelum menggunakan atribut Active Directory lokal.

- Jika tidak ada kecocokan yang ditemukan, ia memanggil API Windows untuk menemukan Microsoft Entra UPN dan mendapatkan SID, yang digunakannya untuk mencari daftar pengguna MFA Server.

- Jika Windows API tidak menemukan pengguna atau SID tidak ditemukan di MFA Server, maka api tersebut akan menggunakan atribut Direktori Aktif yang dikonfigurasi untuk menemukan pengguna di Active Directory lokal, lalu menggunakan SID untuk mencari daftar pengguna MFA Server.

Sinkronisasi otomatis – Memulai layanan latar belakang yang akan terus memantau perubahan metode autentikasi apa pun kepada pengguna di MFA Server lokal, dan menulisnya ke ID Microsoft Entra pada interval waktu yang ditentukan.

Server sinkronisasi – Memungkinkan layanan Sinkronisasi Migrasi Server MFA berjalan pada Server MFA sekunder daripada hanya berjalan di primer. Untuk mengonfigurasi layanan Sinkronisasi Migrasi agar berjalan di server sekunder,

Configure-MultiFactorAuthMigrationUtility.ps1skrip harus dijalankan di server untuk mendaftarkan sertifikat dengan pendaftaran aplikasi MFA Server Migration Utility. Sertifikat digunakan untuk mengautentikasi ke Microsoft Graph.

Proses migrasi bisa otomatis atau manual.

Langkah-langkah migrasi sebagai proses manual adalah:

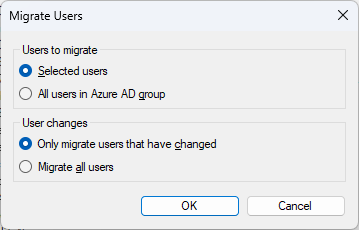

Untuk memulai proses migrasi bagi pengguna atau pilihan beberapa pengguna, tekan dan tahan tombol Ctrl sambil memilih setiap pengguna yang ingin Anda migrasikan.

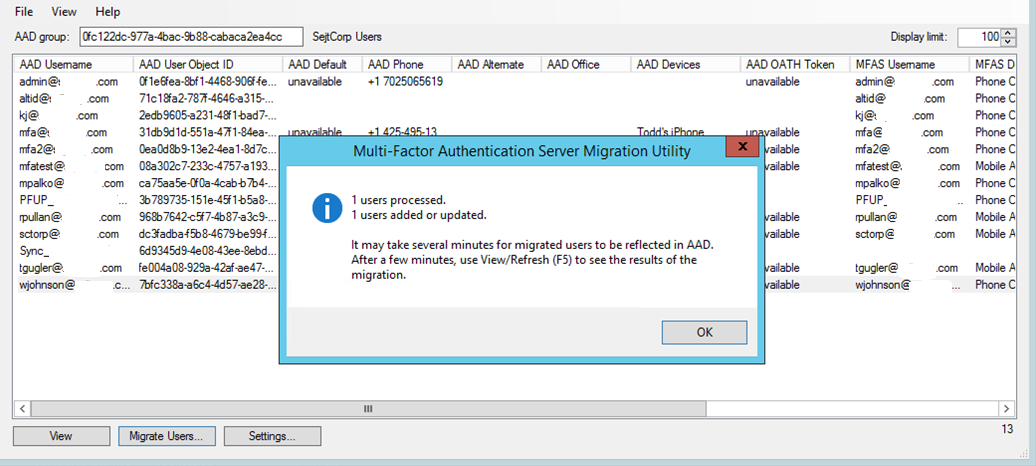

Setelah Anda memilih pengguna yang ingin dimigrasikan, klik Migrasikan Pengguna>Pengguna yang dipilih>OK.

Untuk memigrasikan semua pengguna dalam grup, klik Migrasikan Pengguna>Semua pengguna di grup>Microsoft Entra OK.

Anda dapat memigrasikan pengguna bahkan jika mereka tidak berubah. Secara default, utilitas diatur ke Hanya memigrasikan pengguna yang telah berubah. Klik Migrasikan semua pengguna untuk memigrasikan ulang pengguna yang sebelumnya dimigrasikan yang tidak berubah. Memigrasikan pengguna yang tidak berubah dapat berguna selama pengujian jika administrator perlu mengatur ulang pengaturan Azure MFA pengguna dan ingin memigrasikannya kembali.

Untuk proses otomatis, klik Sinkronisasi otomatis di Pengaturan, lalu pilih apakah Anda ingin semua pengguna disinkronkan, atau hanya anggota grup Microsoft Entra tertentu.

Tabel berikut berisi logika sinkronisasi untuk berbagai metode.

| Metode | Logika |

|---|---|

| Nomor | Jika tidak ada ekstensi, perbarui telepon MFA. Jika ada ekstensi, perbarui telepon Office. Pengecualian: Jika metode default adalah SMS, hilangkan ekstensi dan perbarui telepon MFA. |

| Telepon Pencadangan | Jika tidak ada ekstensi, perbarui telepon Alternatif. Jika ada ekstensi, perbarui telepon Office. Pengecualian: Jika Telepon dan Telepon Cadangan memiliki ekstensi, lompati Telepon Cadangan. |

| Aplikasi Ponsel | Jumlah perangkat yang akan dimigrasikan adalah lima perangkat, atau hanya empat perangkat saja jika pengguna juga memiliki token OATH perangkat keras. Jika ada beberapa perangkat dengan nama yang sama, hanya migrasikan perangkat yang terbaru. Perangkat akan diurutkan dari yang terbaru ke yang terlama. Jika perangkat sudah ada di MICROSOFT Entra ID, cocokkan pada Kunci Rahasia Token OATH dan perbarui. - Jika tidak ada yang cocok pada Kunci Rahasia Token OATH, cocokkan pada Token Perangkat -- Jika ada yang cocok, buat Token OATH Perangkat Lunak untuk perangkat MFA Server agar metode Token OATH dapat digunakan. Pemberitahuan masih akan berfungsi menggunakan perangkat autentikasi multifaktor Microsoft Entra yang ada. -- Jika tidak ditemukan, buat perangkat baru. Jika dengan ditambahkannya perangkat baru batas lima perangkat tercapai, perangkat tersebut akan dilompati. |

| Token OATH | Jika perangkat sudah ada di MICROSOFT Entra ID, cocokkan pada Kunci Rahasia Token OATH dan perbarui. - Jika tidak ditemukan, tambahkan perangkat Token OATH Perangkat Keras baru. Jika dengan ditambahkannya perangkat baru batas lima perangkat tercapai, token OATH tersebut akan dilompati. |

Metode MFA akan diperbarui berdasarkan apa yang dimigrasikan dan metode default akan diatur. MFA Server akan melacak tanda waktu migrasi terakhir dan hanya memigrasikan pengguna lagi jika pengaturan MFA pengguna berubah atau admin memodifikasi apa yang harus dimigrasikan dalam dialog Pengaturan.

Selama pengujian, sebaiknya lakukan migrasi manual terlebih dahulu, dan uji untuk memastikan bahwa sejumlah pengguna tertentu berfungsi seperti yang diharapkan. Setelah pengujian berhasil, aktifkan sinkronisasi otomatis untuk grup Microsoft Entra yang ingin Anda migrasikan. Saat Anda menambahkan pengguna ke grup ini, informasi mereka akan secara otomatis disinkronkan ke ID Microsoft Entra. Utilitas Migrasi Server MFA menargetkan satu grup Microsoft Entra, namun grup tersebut dapat mencakup pengguna dan grup pengguna berlapis.

Setelah selesai, sebuah konfirmasi akan memberi tahu Anda mengenai tugas yang diselesaikan:

Seperti disebutkan dalam pesan konfirmasi, diperlukan waktu beberapa menit agar data yang dimigrasikan muncul pada objek pengguna dalam ID Microsoft Entra. Pengguna dapat menampilkan metode yang dimigrasikan dengan membuka aka.ms/mfasetup.

Tip

Anda dapat mengurangi waktu yang diperlukan untuk menampilkan grup jika Anda tidak perlu melihat metode Microsoft Entra MFA. Klik Tampilkan>Metode Azure AD MFA untuk mengalihkan tampilan kolom untuk Default AAD, AAD Telepon, AAD Alternatif, AAD Office, Perangkat AAD, dan Token OATH AAD. Saat kolom disembunyikan, beberapa panggilan Microsoft Graph API dilewati, yang sangat meningkatkan waktu muat pengguna.

Lihat detail migrasi

Anda dapat menggunakan log Audit atau Analitik Log untuk melihat detail MFA Server ke migrasi pengguna Azure MFA.

Menggunakan log Audit

Untuk mengakses log Audit di pusat admin Microsoft Entra untuk melihat detail MFA Server ke migrasi pengguna Azure MFA, ikuti langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Autentikasi.

Telusuri ke Pemantauan Identitas>& log Audit kesehatan.> Untuk memfilter log, klik Tambahkan filter.

Pilih Dimulai oleh (aktor) dan klik Terapkan.

Ketik Azure MFA Management dan klik Terapkan.

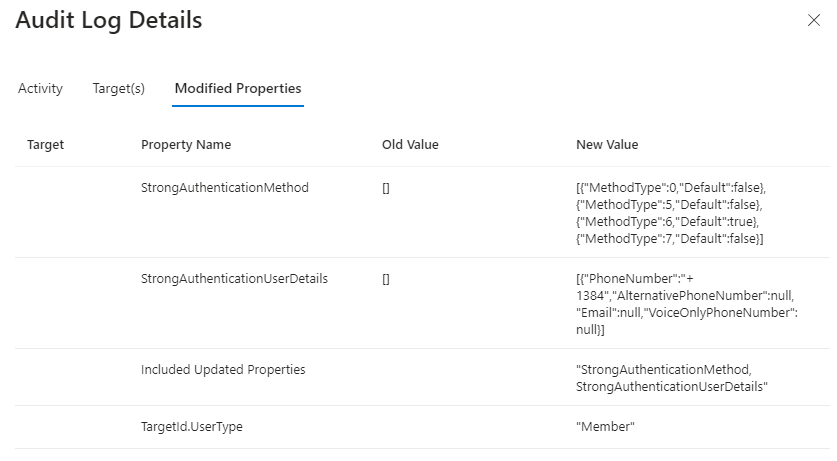

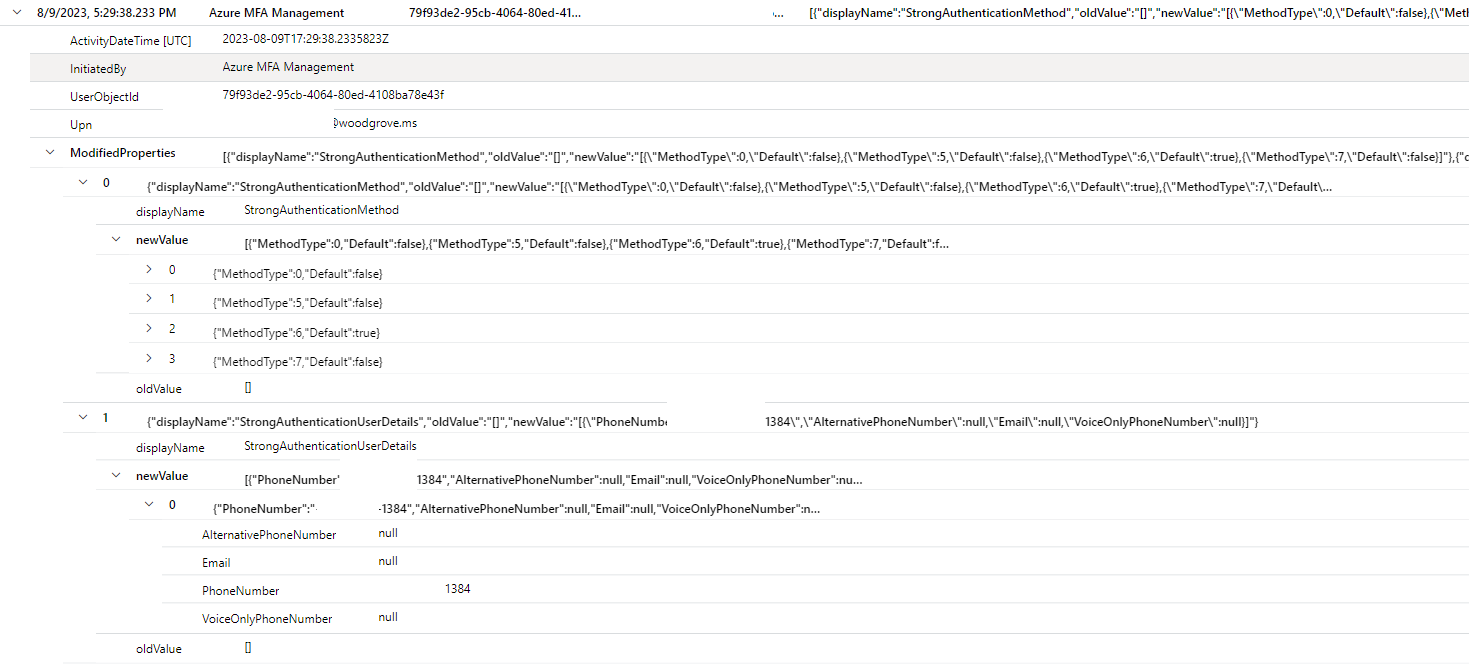

Filter ini hanya menampilkan log Utilitas Migrasi Server MFA. Untuk melihat detail migrasi pengguna, klik baris, lalu pilih tab Properti yang Dimodifikasi. Tab ini memperlihatkan perubahan pada metode MFA terdaftar dan nomor telepon.

Tabel berikut mencantumkan metode autentikasi untuk setiap kode.

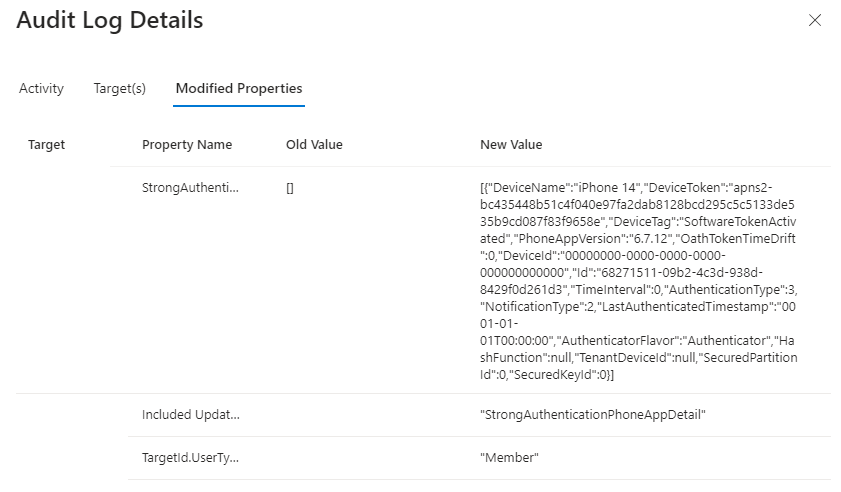

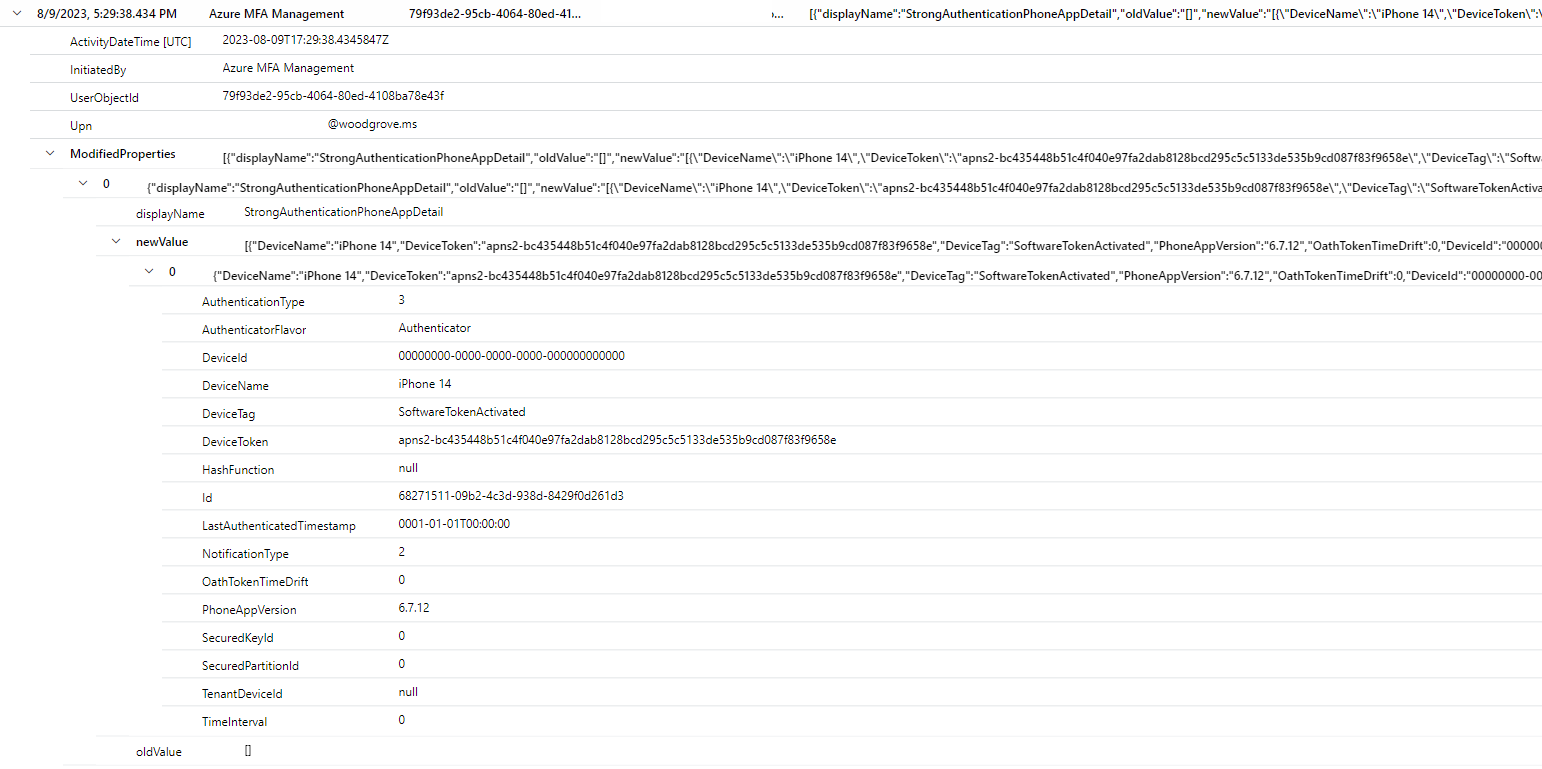

Kode Metode 0 Seluler suara 2 Kantor suara 3 Seluler alternatif suara 5 SMS 6 Microsoft Authenticator pemberitahuan push 7 OTP token perangkat keras atau perangkat lunak Jika ada perangkat pengguna yang dimigrasikan, ada entri log terpisah.

Gunakan Analitik Log

Detail migrasi pengguna MFA Server ke Azure MFA juga dapat dikueri menggunakan Analitik Log.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Azure MFA Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| extend Upn = tostring(TargetResources[0]["userPrincipalName"])

| extend ModifiedProperties = TargetResources[0]["modifiedProperties"]

| project ActivityDateTime, InitiatedBy, UserObjectId, Upn, ModifiedProperties

| order by ActivityDateTime asc

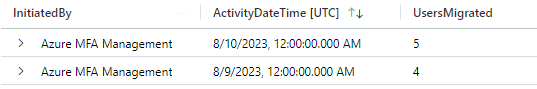

Cuplikan layar ini memperlihatkan perubahan untuk migrasi pengguna:

Cuplikan layar ini menunjukkan perubahan untuk migrasi perangkat:

Analitik Log juga dapat digunakan untuk meringkas aktivitas migrasi pengguna.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Azure MFA Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| summarize UsersMigrated = dcount(UserObjectId) by InitiatedBy, bin(ActivityDateTime, 1d)

Memvalidasi dan menguji

Setelah berhasil memigrasikan data pengguna, Anda dapat memvalidasi pengalaman pengguna akhir dengan menggunakan Peluncuran Bertahap sebelum membuat perubahan penyewa global. Proses berikut akan memungkinkan Anda menargetkan grup Microsoft Entra tertentu untuk Peluncuran Bertahap untuk MFA. Peluncuran Bertahap memberi tahu Microsoft Entra ID untuk melakukan MFA dengan menggunakan autentikasi multifaktor Microsoft Entra untuk pengguna di grup yang ditargetkan, daripada mengirimnya secara lokal untuk melakukan MFA. Anda dapat memvalidasi dan menguji—sebaiknya gunakan pusat admin Microsoft Entra, tetapi jika mau, Anda juga dapat menggunakan Microsoft Graph.

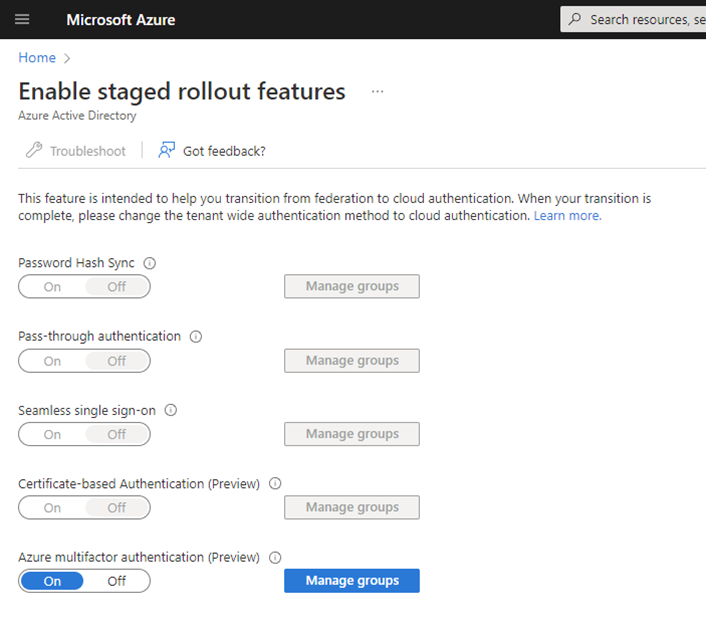

Mengaktifkan Peluncuran Bertahap

Buka url berikut: Mengaktifkkan fitur peluncuran bertahap - Microsoft Azure.

Ubah autentikasi multifaktor Azure menjadi Aktif, lalu klik Kelola grup.

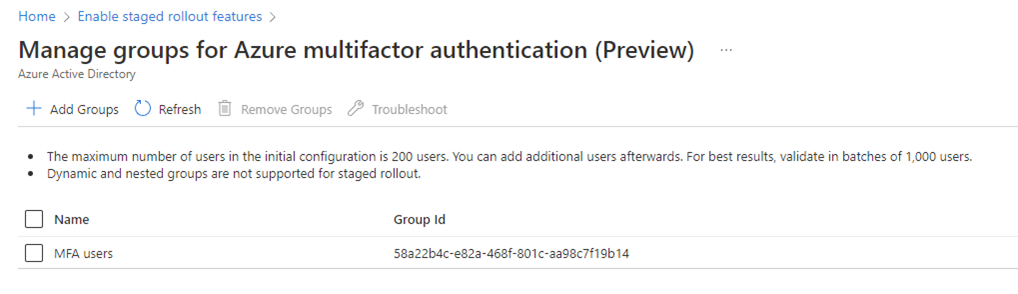

Klik Tambahkan grup dan tambahkan grup yang berisi pengguna yang Azure MFA-nya ingin Anda aktifkan. Grup yang dipilih akan muncul dalam daftar yang ditampilkan.

Catatan

Grup apa pun yang Anda targetkan dengan menggunakan metode Microsoft Graph di bawah ini juga akan muncul dalam daftar ini.

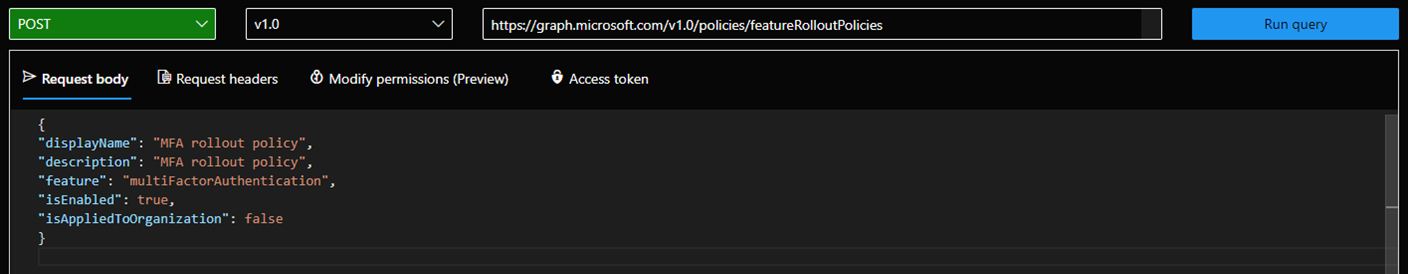

Mengaktifkan Peluncuran Bertahap dengan menggunakan Microsoft Graph

Membuat featureRolloutPolicy

Bukae aka.ms/ge dan masuk ke Penjelajah Graph dengan menggunakan akun Administrator Identitas Hibrid di penyewa yang Peluncuran Bertahapnya ingin Anda siapkan.

Pastikan bahwa POST dipilih dengan menargetkan titik akhir berikut:

https://graph.microsoft.com/v1.0/policies/featureRolloutPoliciesIsi permintaan Anda harus terdiri dari keterangan berikut (ubah kebijakan peluncuran MFA menjadi nama dan deskripsi untuk organisasi Anda):

{ "displayName": "MFA rollout policy", "description": "MFA rollout policy", "feature": "multiFactorAuthentication", "isEnabled": true, "isAppliedToOrganization": false }

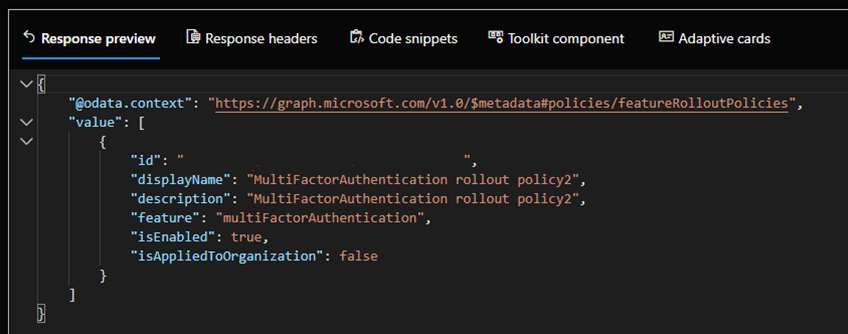

Lakukan GET dengan titik akhir yang sama dan catat nilai ID (dicoret dalam gambar berikut):

Menargetkan grup Microsoft Entra yang berisi pengguna yang ingin Anda uji

Buat permintaan POST dengan titik akhir berikut (ganti {ID kebijakan} dengan nilai ID yang sudah Anda salin dari langkah 1d):

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{ID of policy}/appliesTo/$refIsi permintaan harus berisi keterangan berikut ini (ganti {ID grup} dengan ID objek grup yang menjadi target peluncuran bertahap):

{ "@odata.id": "https://graph.microsoft.com/v1.0/directoryObjects/{ID of group}" }Ulangi langkah a dan b untuk grup lain yang ingin Anda jadikan target peluncuran bertahap.

Anda dapat menampilkan kebijakan saat ini dengan melakukan GET terhadap URL berikut:

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{policyID}?$expand=appliesToProses sebelumnya menggunakan sumber daya featureRolloutPolicy. Dokumentasi publik belum diperbarui dengan fitur multifaktorAuthentication yang baru, tetapi dokumentasi tersebut sudah memiliki informasi terperinci mengenai cara berinteraksi dengan API.

Memastikan pengalaman MFA pengguna akhir. Berikut adalah beberapa hal yang perlu diperiksa:

- Apakah pengguna sudah melihat metode mereka dalam aka.ms/mfasetup?

- Apakah pengguna menerima panggilan telepon/SMS?

- Apakah pengguna berhasil mengautentikasi dengan menggunakan metode di atas?

- Apakah pengguna berhasil menerima pemberitahuan Authenticator? Apakah pengguna dapat menyetujui pemberitahuan ini? Apakah proses autentikasi berhasil?

- Apakah pengguna berhasil mengautentikasi dengan menggunakan token OATH Perangkat Keras?

Mendidik pengguna

Pastikan bahwa pengguna mengetahui apa yang diharapkan saat dipindahkan ke Azure MFA, termasuk alur autentikasi yang baru. Anda mungkin juga ingin menginstruksikan pengguna untuk menggunakan portal Pendaftaran Gabungan ID Microsoft Entra (aka.ms/mfasetup) untuk mengelola metode autentikasi mereka daripada portal Pengguna setelah migrasi selesai. Setiap perubahan yang dilakukan pada metode autentikasi di ID Microsoft Entra tidak akan disebarluaskan kembali ke lingkungan lokal Anda. Dalam situasi di mana Anda harus kembali ke MFA Server, setiap perubahan yang telah dilakukan pengguna di ID Microsoft Entra tidak akan tersedia di portal Pengguna MFA Server.

Jika Anda menggunakan solusi pihak ketiga yang bergantung pada Azure MFA Server untuk autentikasi (lihat Layanan autentikasi), Anda akan ingin pengguna terus membuat perubahan pada metode MFA mereka di portal Pengguna. Perubahan ini akan disinkronkan ke ID Microsoft Entra secara otomatis. Setelah memigrasikan solusi pihak ketiga ini, Anda dapat memindahkan pengguna ke halaman pendaftaran gabungan ID Microsoft Entra.

Menyelesaikan migrasi pengguna

Ulangi langkah-langkah migrasi yang ada di bagian Memigrasikan data pengguna dan Memvalidasi dan menguji hingga semua data pengguna berhasil dimigrasikan.

Memigrasikan dependensi Server MFA

Dengan menggunakan poin data yang telah Anda kumpulkan di layanan Autentikasi, mulai lakukan berbagai migrasi yang diperlukan. Setelah selesai, pertimbangkan untuk meminta agar pengguna mengelola metode autentikasi mereka di portal pendaftaran gabungan, bukan di portal Pengguna di server MFA.

Memperbarui pengaturan federasi domain

Setelah Anda menyelesaikan migrasi pengguna, dan memindahkan semua layanan Autentikasi Anda dari MFA Server, saatnya untuk memperbarui pengaturan federasi domain Anda. Setelah pembaruan, Microsoft Entra tidak lagi mengirim permintaan MFA ke server federasi lokal Anda.

Untuk mengonfigurasi MICROSOFT Entra ID untuk mengabaikan permintaan MFA ke server federasi lokal Anda, instal Microsoft Graph PowerShell SDK dan atur federatedIdpMfaBehavior ke rejectMfaByFederatedIdp, seperti yang ditunjukkan dalam contoh berikut.

Permintaan

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Respons

Catatan: Objek respons yang ditampilkan di sini mungkin disingkat agar mudah dibaca.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "MIIE3jCCAsagAwIBAgIQQcyDaZz3MI",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "MIIE3jCCAsagAwIBAgIQQcyDaZz3MI",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Pengguna tidak akan lagi dialihkan ke server federasi lokal Anda untuk MFA, baik mereka ditargetkan oleh alat Peluncuran Bertahap atau tidak. Perubahan ini memerlukan waktu hingga 24 jam sebelum berlaku.

Catatan

Pembaruan pengaturan federasi domain dapat memakan waktu hingga 24 jam untuk diterapkan.

Opsional: Menonaktifkan portal Pengguna Server MFA

Setelah Anda menyelesaikan migrasi semua data pengguna, pengguna akhir dapat mulai menggunakan halaman pendaftaran gabungan ID Microsoft Entra untuk mengelola Metode MFA. Ada beberapa cara untuk mencegah pengguna dalam menggunakan portal Pengguna di Server MFA:

- Alihkan URL portal Pengguna Server MFA Anda ke aka.ms/mfasetup

- Bersihkan kotak centang Izinkan pengguna untuk masuk pada tab Pengaturan di bagian Portal pengguna Server MFA agar pengguna tidak masuk ke portal.

Menonaktifkan server MFA

Saat Anda tidak lagi memerlukan server MFA Azure, ikuti praktik penghentian server Anda seperti biasa. Tidak ada tindakan khusus yang diperlukan dalam ID Microsoft Entra untuk menunjukkan penghentian MFA Server.

Rencana untuk memutar kembali

Jika peningkatan mengalami masalah, ikuti langkah-langkah berikut untuk menggulung balik:

Hapus instalan MFA Server 8.1.

Ganti PhoneFactor.pfdata dengan cadangan yang dibuat sebelum peningkatan.

Catatan

Setiap perubahan sejak pencadangan dibuat akan hilang, tetapi perubahannya tidak akan terlalu banyak jika pencadangan dilakukan tepat sebelum peningkatan, dan peningkatannya tidak berhasil.

Jalankan alat penginstal versi Anda sebelumnya (misalnya, 8.0.x.x).

Konfigurasikan ID Microsoft Entra untuk menerima permintaan MFA ke server federasi lokal Anda. Gunakan PowerShell Graph untuk mengatur federatedIdpMfaBehavior ke

enforceMfaByFederatedIdp, seperti yang ditunjukkan dalam contoh berikut.Permintaan

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc Content-Type: application/json { "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }Objek respons berikut dipersingkat untuk keterbacaan.

Respons

HTTP/1.1 200 OK Content-Type: application/json { "@odata.type": "#microsoft.graph.internalDomainFederation", "id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc", "issuerUri": "http://contoso.com/adfs/services/trust", "metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex", "signingCertificate": "MIIE3jCCAsagAwIBAgIQQcyDaZz3MI", "passiveSignInUri": "https://sts.contoso.com/adfs/ls", "preferredAuthenticationProtocol": "wsFed", "activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed", "signOutUri": "https://sts.contoso.com/adfs/ls", "promptLoginBehavior": "nativeSupport", "isSignedAuthenticationRequestRequired": true, "nextSigningCertificate": "MIIE3jCCAsagAwIBAgIQQcyDaZz3MI", "signingCertificateUpdateStatus": { "certificateUpdateResult": "Success", "lastRunDateTime": "2021-08-25T07:44:46.2616778Z" }, "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }

Atur Peluncuran Bertahap MFA Azure ke Nonaktif. Sekali lagi, pengguna akan dialihkan ke server federasi lokal Anda untuk MFA.