Migrasi ke autentikasi multifaktor Microsoft Entra dan autentikasi pengguna Microsoft Entra

Autentikasi multifaktor membantu mengamankan infrastruktur dan aset Anda dari pelaku jahat. Microsoft Multi-Factor Authentication Server (MFA Server) tidak lagi ditawarkan untuk penyebaran baru. Pelanggan yang menggunakan MFA Server harus pindah ke autentikasi multifaktor Microsoft Entra (autentikasi multifaktor Microsoft Entra).

Ada beberapa opsi untuk bermigrasi dari MFA Server ke MICROSOFT Entra ID:

- Bagus: Hanya memindahkan layanan MFA Anda ke MICROSOFT Entra ID.

- Lebih baik: Memindahkan layanan MFA dan autentikasi pengguna Anda ke ID Microsoft Entra, yang tercakup dalam artikel ini.

- Terbaik: Memindahkan semua aplikasi, layanan MFA, dan autentikasi pengguna Anda ke ID Microsoft Entra. Lihat bagian pindahkan aplikasi ke ID Microsoft Entra di artikel ini jika Anda berencana memindahkan aplikasi, yang tercakup dalam artikel ini.

Untuk memilih opsi migrasi MFA yang sesuai untuk organisasi Anda, lihat pertimbangan dalam Migrasi dari MFA Server ke autentikasi multifaktor Microsoft Entra.

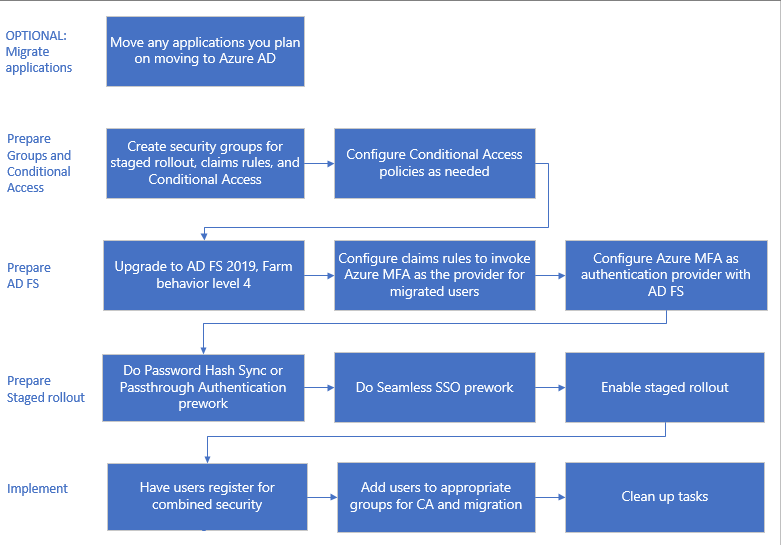

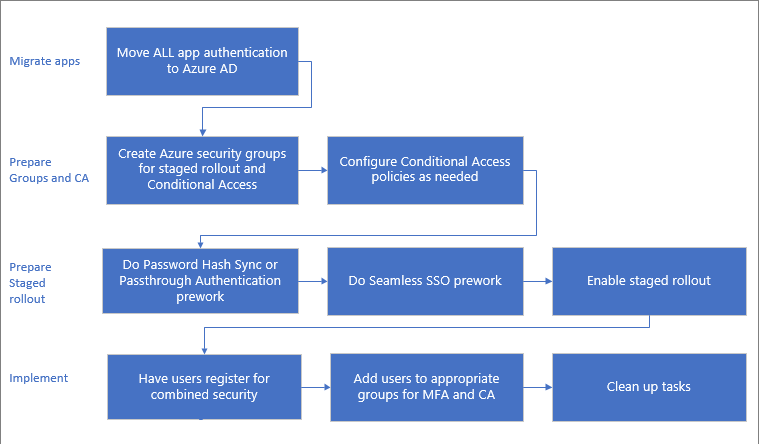

Diagram berikut menunjukkan proses migrasi ke autentikasi multifaktor Microsoft Entra dan autentikasi cloud sambil menyimpan beberapa aplikasi Anda di Layanan Federasi Direktori Aktif. Proses ini memungkinkan migrasi berulang pengguna dari MFA Server ke autentikasi multifaktor Microsoft Entra berdasarkan keanggotaan grup.

Setiap langkah dijelaskan di bagian selanjutnya dari artikel ini.

Catatan

Jika Anda berencana memindahkan aplikasi apa pun ke MICROSOFT Entra ID sebagai bagian dari migrasi ini, Anda harus melakukannya sebelum migrasi MFA Anda. Jika Anda memindahkan semua aplikasi, Anda dapat melewati bagian dari proses migrasi MFA. Lihat bagian tentang memindahkan aplikasi di akhir artikel ini.

Proses untuk bermigrasi ke ID Microsoft Entra dan autentikasi pengguna

Menyiapkan grup dan Akses Bersyarat

Kelompok digunakan dalam tiga kapasitas untuk migrasi MFA.

Untuk memindahkan pengguna secara berulang ke autentikasi multifaktor Microsoft Entra dengan Peluncuran Bertahap.

Gunakan grup yang dibuat di ID Microsoft Entra, juga dikenal sebagai grup khusus cloud. Anda dapat menggunakan grup keamanan Microsoft Entra atau Grup Microsoft 365 untuk memindahkan pengguna ke MFA dan untuk kebijakan Akses Bersyar.

Penting

Grup berlapis dan dinamis tidak didukung untuk Peluncuran Bertahap. Jangan gunakan jenis grup ini.

Kebijakan Akses Bersyarat. Anda dapat menggunakan ID Microsoft Entra atau grup lokal untuk Akses Bersyar.

Untuk memanggil autentikasi multifaktor Microsoft Entra untuk aplikasi AD FS dengan aturan klaim. Langkah ini berlaku hanya jika Anda menggunakan aplikasi dengan Active Directory Federation Services.

Anda harus menggunakan kelompok keamanan Active Directory lokal. Setelah autentikasi multifaktor Microsoft Entra adalah metode autentikasi tambahan, Anda dapat menunjuk grup pengguna untuk menggunakan metode tersebut pada setiap kepercayaan pihak yang mengandalkan. Misalnya, Anda dapat memanggil autentikasi multifaktor Microsoft Entra untuk pengguna yang sudah Anda migrasikan, dan MFA Server untuk pengguna yang belum dimigrasikan. Strategi ini berguna untuk pengujian maupun saat migrasi.

Catatan

Kami tidak menyarankan Anda untuk menggunakan kembali grup yang telah digunakan untuk keamanan. Hanya gunakan kelompok keamanan untuk mengamankan sekelompok aplikasi bernilai tinggi dengan kebijakan Akses Bersyarat.

Menghapus kebijakan Akses Bersyarat

Jika Anda sudah menggunakan Akses Bersyar untuk menentukan kapan pengguna diminta untuk MFA, Anda tidak memerlukan perubahan apa pun pada kebijakan Anda. Saat pengguna dimigrasikan ke autentikasi cloud, mereka akan mulai menggunakan autentikasi multifaktor Microsoft Entra seperti yang didefinisikan oleh kebijakan Akses Bersyar anda. Mereka tidak akan dialihkan ke Layanan Federasi Direktori Aktif dan Server MFA lagi.

Jika domain federasi Anda memiliki federatedIdpMfaBehavior yang diatur ke enforceMfaByFederatedIdp atau bendera SupportsMfa yang diatur ke $True (federatedIdpMfaBehavior mengambil alih SupportsMfa ketika keduanya diatur), Anda kemungkinan menerapkan MFA pada Active Directory Federation Services menggunakan aturan klaim.

Dalam hal ini, Anda harus menganalisis aturan klaim Anda pada ID Microsoft Entra yang mengandalkan kepercayaan pihak dan membuat kebijakan Akses Bersyar yang mendukung tujuan keamanan yang sama.

Jika diperlukan, konfigurasikan kebijakan Akses Bersyarat sebelum Anda mengaktifkan Peluncuran Bertahap. Untuk informasi selengkapnya, lihat sumber daya berikut:

Menyiapkan Layanan Federasi Direktori Aktif

Jika tidak memiliki aplikasi apa pun di Active Directory Federation Services yang memerlukan MFA, Anda dapat melewati bagian ini dan membuka bagian Menyiapkan Peluncuran Bertahap.

Meningkatkan farm sever Layanan Federasi Direktori Aktif ke 2019, FBL 4

Dalam Active Directory Federation Services 2019, Microsoft merilis fungsionalitas baru untuk membantu menentukan metode autentikasi tambahan untuk pihak yang mengandalkan, seperti aplikasi. Anda dapat menentukan metode autentikasi tambahan menggunakan keanggotaan grup untuk menentukan penyedia autentikasi. Dengan menentukan metode autentikasi tambahan, Anda dapat beralih ke autentikasi multifaktor Microsoft Entra sambil menjaga autentikasi lain tetap utuh selama transisi.

Untuk informasi selengkapnya, lihat Meningkatkan ke Layanan Federasi Direktori Aktif di Windows Server 2016 menggunakan database WID. Artikel ini mencakup peningkatan farm Anda ke Layanan Federasi Direktori Aktif 2019 dan peningkatan FBL Anda ke 4.

Mengonfigurasi aturan klaim untuk memanggil autentikasi multifaktor Microsoft Entra

Sekarang setelah autentikasi multifaktor Microsoft Entra adalah metode autentikasi tambahan, Anda dapat menetapkan grup pengguna untuk menggunakan autentikasi multifaktor Microsoft Entra dengan mengonfigurasi aturan klaim, juga dikenal sebagai kepercayaan pihak yang mengandalkan. Dengan menggunakan grup, Anda dapat mengontrol penyedia autentikasi yang disebut secara global atau pun berdasarkan aplikasi. Misalnya, Anda dapat memanggil autentikasi multifaktor Microsoft Entra untuk pengguna yang mendaftar untuk informasi keamanan gabungan atau memigrasikan nomor telepon mereka, saat memanggil MFA Server untuk pengguna yang nomor teleponnya belum dimigrasikan.

Catatan

Mengklaim aturan membutuhkan kelompok keamanan lokal.

Aturan pencadangan

Sebelum mengonfigurasi aturan klaim baru, cadangkan aturan Anda. Anda harus memulihkan aturan klaim sebagai bagian dari langkah-langkah pembersihan Anda.

Tergantung konfigurasi Anda lakukan, Anda mungkin perlu menyalin aturan yang ada dan menambahkan aturan baru yang dibuat untuk migrasi.

Untuk melihat aturan global, jalankan:

Get-AdfsAdditionalAuthenticationRule

Untuk melihat kepercayaan pihak yang mengandalkan, jalankan perintah berikut dan ganti RPTrustName dengan nama aturan klaim kepercayaan pihak yang mengandalkan:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Kebijakan kontrol akses

Catatan

Kebijakan kontrol akses tidak dapat dikonfigurasi sehingga penyedia autentikasi tertentu dipanggil berdasarkan keanggotaan grup.

Untuk melakukan transisi dari kebijakan kontrol akses ke aturan autentikasi tambahan, jalankan perintah berikut untuk masing-masing Kepercayaan Pihak Yang Mengandalkan menggunakan penyedia autentikasi Server MFA:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Perintah ini akan memindahkan logika dati Kebijakan Kontrol Akses Anda ke Aturan Autentikasi Tambahan.

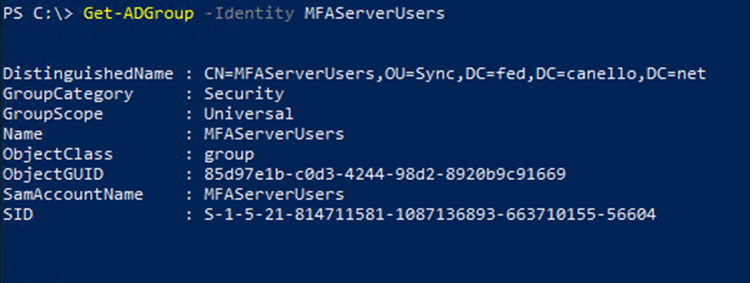

Mengatur grup, dan menemukan SID

Anda harus memiliki grup tertentu tempat Anda menempatkan pengguna yang ingin Anda panggil autentikasi multifaktor Microsoft Entra. Anda perlu menemukan pengidentifikasi keamanan (SID) untuk grup tersebut.

Untuk menemukan SID grup, jalankan perintah berikut dan ganti GroupName dengan nama grup Anda:

Get-ADGroup GroupName

Mengatur aturan klaim untuk memanggil autentikasi multifaktor Microsoft Entra

Cmdlet Microsoft Graph PowerShell berikut memanggil autentikasi multifaktor Microsoft Entra untuk pengguna dalam grup saat mereka tidak berada di jaringan perusahaan.

Ganti "YourGroupSid" dengan SID yang ditemukan dengan menjalankan cmdlet sebelumnya.

Pastikan Anda meninjau Cara Memilih Penyedia Autentikasi Tambahan di 2019.

Penting

Cadangkan aturan klaim Anda sebelum melanjutkan.

Menetapkan aturan klaim global

Jalankan perintah berikut dan ganti RPTrustName dengan nama aturan klaim kepercayaan pihak yang mengandalkan:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Perintah tersebut mengembalikan aturan autentikasi tambahan Anda saat ini untuk kepercayaan pihak yang mengandalkan.

Tambahkan aturan berikut ke aturan klaim Anda saat ini:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Contoh berikut mengasumsikan bahwa aturan klaim Anda saat ini telah dikonfigurasi untuk meminta MFA ketika pengguna terhubung dari luar jaringan. Contoh ini mencakup aturan tambahan yang perlu Anda tambahkan.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Menetapkan aturan klaim per aplikasi

Contoh ini memodifikasi aturan klaim pada kepercayaan pihak yang mengandalkan tertentu (aplikasi). Ini termasuk aturan tambahan yang perlu Anda tambahkan.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

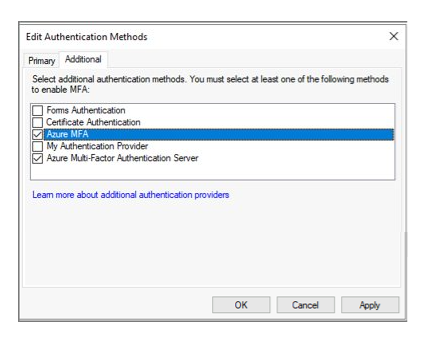

Mengonfigurasi autentikasi multifaktor Microsoft Entra sebagai penyedia autentikasi di LAYANAN Federasi Direktori Aktif

Untuk mengonfigurasi autentikasi multifaktor Microsoft Entra untuk LAYANAN Federasi Direktori Aktif, Anda harus mengonfigurasi setiap server LAYANAN Federasi Direktori Aktif. Jika beberapa server Layanan Federasi Direktori Aktif berada di farm Anda, Anda dapat mengonfigurasinya dari jarak jauh menggunakan Microsoft Graph PowerShell.

Untuk petunjuk langkah demi langkah pada proses ini, lihat Mengonfigurasi server AD FS.

Setelah mengonfigurasi server, Anda dapat menambahkan autentikasi multifaktor Microsoft Entra sebagai metode autentikasi tambahan.

Menyiapkan Peluncuran Bertahap

Sekarang Anda siap untuk mengaktifkan Peluncuran Bertahap. Peluncuran Bertahap membantu Anda memindahkan pengguna Anda secara berulang ke PHS atau PTA sambil juga memigrasikan pengaturan MFA lokal mereka.

- Pastikan untuk meninjau skenario yang didukung.

- Pertama, Anda perlu menyelesaikan pekerjaan awal untuk PHS atau pekerjaan awal untuk PTA. Kami menyarankan PHS.

- Selanjutnya Anda akan menyelesaikan pekerjaan awal untuk SSO yang mulus.

- Aktifkan Peluncuran Bertahap autentikasi cloud untuk metode autentikasi yang Anda pilih.

- Tambahkan grup yang Anda buat untuk Peluncuran Bertahap. Ingat bahwa Anda akan menambahkan pengguna ke grup secara berulang dan bahwa grup tersebut bukan grup dinamis atau grup berlapis.

Mendaftarkan pengguna untuk autentikasi multifaktor Microsoft Entra

Bagian ini mencakup cara pengguna dapat mendaftar untuk keamanan gabungan (MFA dan pengaturan ulang kata sandi mandiri) dan cara memigrasikan pengaturan MFA-nya. Microsoft Authenticator dapat digunakan sebagaimana dalam mode tanpa kata sandi. Aplikasi ini juga dapat digunakan sebagai faktor kedua untuk MFA dengan metode pendaftaran.

Mendaftar untuk pendaftaran keamanan gabungan (disarankan)

Kami meminta pengguna mendaftar informasi keamanan gabungan, yang merupakan suatu tempat untuk mendaftarkan metode dan perangkat autentikasi mereka untuk MFA dan SSPR.

Microsoft menyediakan templat komunikasi yang dapat Anda beri kepada pengguna untuk memandu mereka melalui proses pendaftaran gabungan.

Templat ini mencakup templat untuk email, poster, tenda tabel, dan berbagai aset lainnya. Pengguna mendaftarkan informasi mereka di https://aka.ms/mysecurityinfo, yang membawa mereka ke layar pendaftaran keamanan gabungan.

Kami menyarankan Anda untuk mengamankan proses pendaftaran keamanan dengan Akses Bersyarat yang memerlukan pendaftaran dari perangkat atau lokasi terpercaya. Untuk informasi tentang melacak status pendaftaran, lihat Aktivitas metode autentikasi untuk ID Microsoft Entra.

Catatan

Pengguna yang DIHARUSKAN mendaftarkan informasi keamanan gabungan mereka dari lokasi atau perangkat yang tidak terpercaya dapat mengeluarkan Kode Akses Sementara atau untuk sementara waktu dikeluarkan dari kebijakan.

Memigrasikan pengaturan MFA dari Server MFA

Anda dapat menggunakan utilitas Migrasi Server MFA untuk menyinkronkan pengaturan MFA terdaftar untuk pengguna dari MFA Server ke ID Microsoft Entra. Anda dapat menyinkronkan nomor telepon, token perangkat keras, dan pendaftaran perangkat seperti pengaturan aplikasi Microsoft Authenticator.

Menambahkan pengguna ke grup yang sesuai

- Jika Anda membuat kebijakan Akses Bersyar baru, tambahkan pengguna yang sesuai ke grup tersebut.

- Jika Anda membuat kelompok keamanan lokal untuk aturan klaim, tambahkan pengguna yang sesuai ke grup tersebut.

- Hanya setelah Anda menambahkan pengguna ke aturan Akses Bersyarah yang sesuai, tambahkan pengguna ke grup yang Anda buat untuk Peluncuran Bertahap. Setelah selesai, mereka akan mulai menggunakan metode autentikasi Azure yang Anda pilih (PHS atau PTA) dan autentikasi multifaktor Microsoft Entra saat diperlukan untuk melakukan MFA.

Penting

Grup berlapis dan dinamis tidak didukung untuk Peluncuran Bertahap. Jangan gunakan jenis kelompok ini.

Kami tidak menyarankan Anda untuk menggunakan kembali grup yang telah digunakan untuk keamanan. Jika Anda menggunakan grup keamanan untuk mengamankan grup aplikasi bernilai tinggi dengan kebijakan Akses Bersyarat, hanya gunakan grup untuk tujuan tersebut.

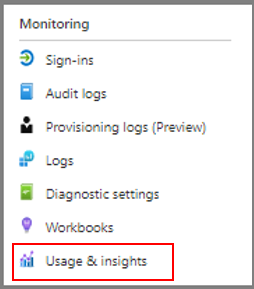

Pemantauan

Banyak buku kerja Azure Monitor dan laporan Penggunaan & Wawasan tersedia untuk memantau penyebaran Anda. Laporan ini dapat ditemukan di ID Microsoft Entra di panel navigasi di bawah Pemantauan.

Pemantauan Peluncuran Bertahap

Di bagian buku kerja, pilih Templat Publik. Di bawah bagian Autentikasi Hibrida, pilih buku kerja Grup, Pengguna, dan Masuk dalam Peluncuran Bertahap.

Buku kerja ini dapat digunakan untuk memantau aktivitas berikut:

- Pengguna dan grup ditambahkan ke Staged Rollout.

- Pengguna dan grup dihapus dari Staged Rollout.

- Kegagalan masuk untuk pengguna dalam Peluncuran Bertahap, dan alasan kegagalan.

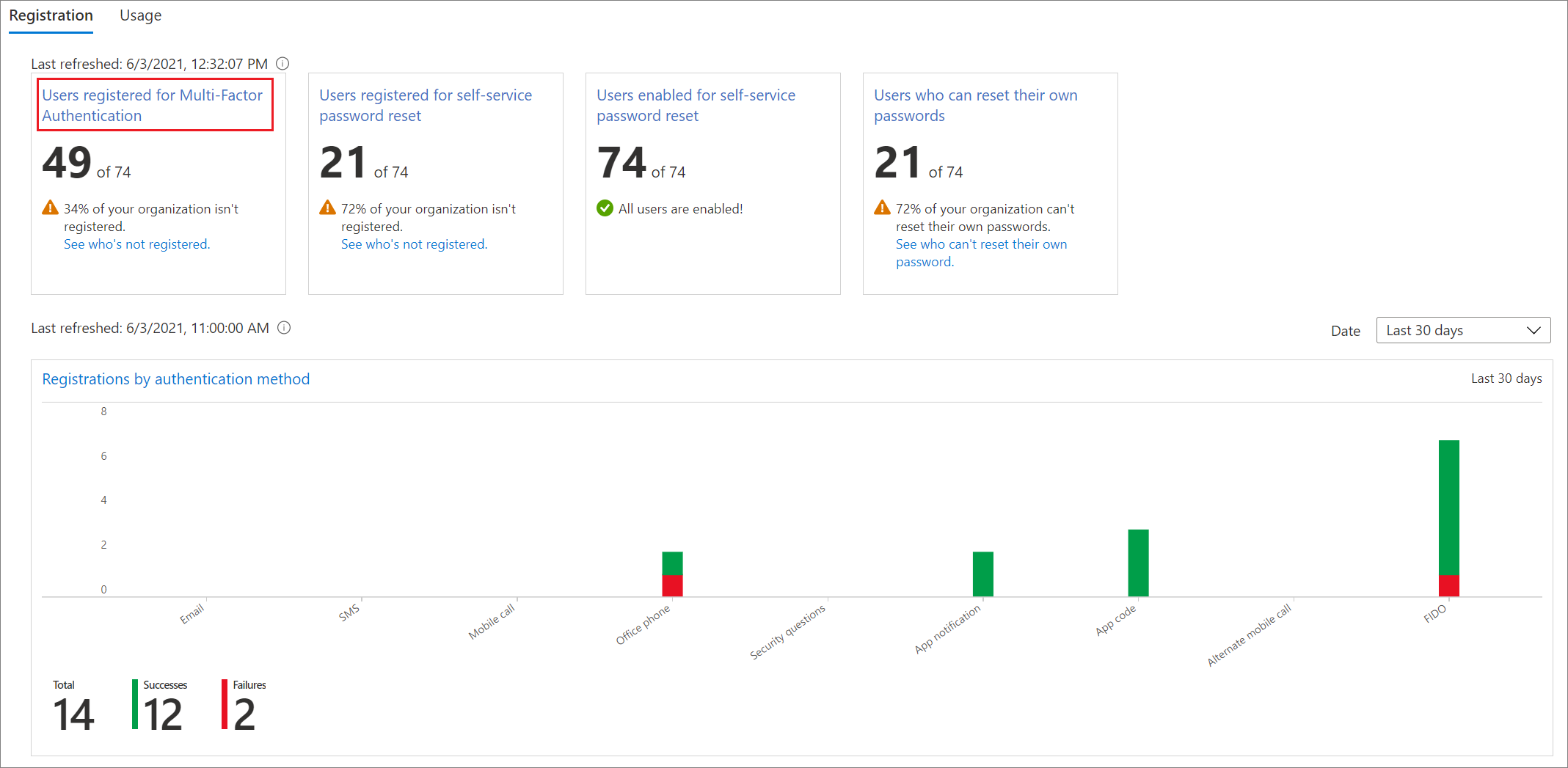

Memantau pendaftaran autentikasi multifaktor Microsoft Entra

Pendaftaran autentikasi multifaktor Microsoft Entra dapat dipantau menggunakan laporan penggunaan &wawasan metode autentikasi. Laporan ini dapat ditemukan di ID Microsoft Entra. Pilih Pemantauan, kemudian pilih Penggunaan dan wawasan.

Di bagian Penggunaan dan wawasan, pilih Metode autentikasi.

Informasi pendaftaran autentikasi multifaktor Microsoft Entra terperinci dapat ditemukan di tab Pendaftaran. Anda dapat menelusuri paling detail untuk melihat daftar pengguna terdaftar dengan memilih hyperlink autentikasi multifaktor Pengguna yang terdaftar untuk Azure.

Memantau kesehatan masuk aplikasi

Pantau aplikasi yang Anda pindahkan ke ID Microsoft Entra dengan buku kerja kesehatan masuk Aplikasi atau laporan penggunaan aktivitas aplikasi.

- Buku kerja kesehatan masuk aplikasi. Lihat Memantau kesehatan masuk aplikasi untuk ketahanan untuk panduan mendetail tentang penggunaan buku kerja ini.

- Laporan penggunaan aktivitas aplikasi Microsoft Entra. Laporan ini dapat digunakan untuk melihat keberhasilan dan gagal sign-in untuk aplikasi individu serta kemampuan untuk menelusuri dan melihat aktivitas masuk untuk aplikasi tertentu.

Membersihkan tugas

Setelah memindahkan semua pengguna ke autentikasi cloud Microsoft Entra dan autentikasi multifaktor Microsoft Entra, Anda siap untuk menonaktifkan MFA Server Anda. Kami menyarankan pengguna meninjau log MFA Servers untuk memastikan tidak ada pengguna atau aplikasi yang menggunakannya sebelum Anda menghapus server.

Mengonversi domain Anda menjadi autentikasi terkelola

Anda sekarang harus mengonversi domain federasi Anda di ID Microsoft Entra untuk dikelola dan menghapus konfigurasi Peluncuran Bertahap. Konversi ini memastikan pengguna menggunakan autentikasi cloud tanpa ditambahkan ke grup migrasi.

Mengembalikan aturan klaim pada Layanan Federasi Direktori Aktif dan menghapus penyedia autentikasi Server MFA

Ikuti langkah-langkah di bawah Mengonfigurasi aturan klaim untuk memanggil autentikasi multifaktor Microsoft Entra untuk mengembalikan aturan klaim dan menghapus aturan klaim AzureMFAServerAuthentication apa pun.

Misalnya, hapus bagian berikut dari aturan:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Menonaktifkan server MFA sebagai penyedia autentikasi di Layanan Federasi Direktori Aktif

Perubahan ini memastikan hanya autentikasi multifaktor Microsoft Entra yang digunakan sebagai penyedia autentikasi.

- Buka konsol manajemen Layanan Federasi Direktori Aktif.

- Di bawah Layanan, klik kanan Metode Autentikasi, dan pilih Edit Metode autentikasi multifaktor.

- Hapus kotak centang Server Microsoft Azure Multi-Factor Authentication.

Menonaktifkan Server MFA

Ikuti proses penonaktifan server perusahaan Anda untuk menghapus Server MFA di lingkungan Anda.

Kemungkinan pertimbangan saat penonaktifan Server MFA meliputi:

- Kami menyarankan pengguna meninjau log MFA Servers untuk memastikan tidak ada pengguna atau aplikasi yang menggunakannya sebelum Anda menghapus server.

- Hapus instalan Server Multi-Factor Authentication dari Panel Kontrol di server.

- Secara opsional bersihkan log dan direktori data yang tertinggal setelah mencadangkannya terlebih dahulu.

- Hapus instalan SDK Server Web autentikasi multifaktor, jika berlaku termasuk file apa pun yang tersisa di direktori inetpub\wwwroot\MultiFactorAuthWebServiceSdk dan/atau MultiFactorAuth.

- Untuk versi MFA Server pra-8.0.x, mungkin juga perlu untuk menghapus autentikasi multifaktor Telepon App Web Service.

Memindahkan autentikasi aplikasi ke ID Microsoft Entra

Jika Anda memigrasikan semua autentikasi aplikasi dengan MFA dan autentikasi pengguna, Anda akan dapat menghapus sebagian besar infrastruktur lokal Anda, mengurangi biaya dan risiko. Jika Anda memindahkan semua autentikasi aplikasi, Anda dapat melewati tahap Menyiapkan Layanan Federasi Direktori Aktif dan menyederhanakan migrasi autentikasi multifaktor Anda.

Proses untuk memindahkan semua autentikasi aplikasi ditampilkan dalam diagram berikut.

Jika Anda tidak dapat memindahkan semua aplikasi sebelum migrasi, pindahkan sebanyak mungkin aplikasi sebelum memulai. Untuk informasi selengkapnya tentang memigrasikan aplikasi ke Azure, lihat Sumber Daya untuk memigrasikan aplikasi ke ID Microsoft Entra.