Cara: Merencanakan implementasi gabungan Microsoft Entra Anda

Anda dapat menggabungkan perangkat langsung ke ID Microsoft Entra tanpa perlu bergabung ke Active Directory lokal sambil menjaga pengguna Anda tetap produktif dan aman. Gabungan Microsoft Entra siap untuk penyebaran dalam skala besar dan cakupan. Akses menyeluruh (SSO) ke sumber daya lokal juga tersedia untuk perangkat yang bergabung dengan Microsoft Entra. Untuk informasi selengkapnya, lihat Cara kerja SSO ke sumber daya lokal di perangkat yang bergabung dengan Microsoft Entra.

Artikel ini memberi Anda informasi yang Anda butuhkan untuk merencanakan implementasi gabungan Microsoft Entra Anda.

Prasyarat

Artikel ini mengasumsikan bahwa Anda terbiasa dengan Pengenalan manajemen perangkat di ID Microsoft Entra.

Merencanakan implementasi Anda

Untuk merencanakan implementasi gabungan Microsoft Entra, Anda harus membiasakan diri dengan:

- Meninjau skenario Anda

- Meninjau infrastruktur identitas Anda

- Menilai manajemen perangkat Anda

- Memahami pertimbangan untuk aplikasi dan sumber daya

- Memahami opsi provisi Anda

- Konfigurasikan Roaming Status Perusahaan

- Mengonfigurasi Akses Bersyarat

Meninjau skenario Anda

Gabungan Microsoft Entra memungkinkan Anda beralih ke model cloud-first dengan Windows. Jika Anda berencana untuk memodernisasi manajemen perangkat dan mengurangi biaya IT terkait perangkat, gabungan Microsoft Entra memberikan fondasi yang bagus untuk mencapai tujuan tersebut.

Pertimbangkan gabungan Microsoft Entra jika tujuan Anda selaras dengan kriteria berikut:

- Anda mengadopsi Microsoft 365 sebagai rangkaian produktivitas untuk pengguna Anda.

- Anda ingin mengelola perangkat dengan solusi manajemen perangkat cloud.

- Anda ingin menyederhanakan penyediaan perangkat untuk pengguna yang terdistribusi secara geografis.

- Anda berencana untuk memodernisasi infrastruktur aplikasi Anda.

Meninjau infrastruktur identitas Anda

Gabungan Microsoft Entra berfungsi di lingkungan terkelola dan terfederasi. Kami pikir sebagian besar organisasi akan menyebarkan domain terkelola. Skenario domain terkelola tidak memerlukan konfigurasi dan pengelolaan server federasi seperti Active Directory Federation Services (LAYANAN Federasi Direktori Aktif).

Lingkungan terkelola

Lingkungan terkelola dapat disebarkan baik melalui Sinkronisasi Hash Kata Sandi atau Autentikasi Pass Through dengan akses menyeluruh Tanpa Hambatan.

Lingkungan terfederasi

Lingkungan terfederasi harus memiliki penyedia identitas yang mendukung protokol WS-Trust dan WS-Fed:

- WS-Fed: Protokol ini diperlukan untuk menggabungkan perangkat ke ID Microsoft Entra.

- WS-Trust: Protokol ini diperlukan untuk masuk ke perangkat yang bergabung dengan Microsoft Entra.

Saat menggunakan AD FS, Anda harus mengaktifkan titik akhir WS-Trust berikut: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Jika penyedia identitas Anda tidak mendukung protokol ini, gabungan Microsoft Entra tidak berfungsi secara asli.

Catatan

Saat ini, gabungan Microsoft Entra tidak berfungsi dengan LAYANAN Federasi Direktori Aktif 2019 yang dikonfigurasi dengan penyedia autentikasi eksternal sebagai metode autentikasi utama. Microsoft Entra bergabung secara default ke autentikasi kata sandi sebagai metode utama, yang menghasilkan kegagalan autentikasi dalam skenario ini

Konfigurasi pengguna

Jika Anda membuat pengguna di:

- Active Directory lokal, Anda perlu menyinkronkannya ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi.

- ID Microsoft Entra, tidak diperlukan penyiapan tambahan.

Nama prinsipal pengguna (UPN) lokal yang berbeda dari UPN Microsoft Entra tidak didukung di perangkat yang bergabung dengan Microsoft Entra. Jika pengguna Anda menggunakan UPN lokal, Anda harus berencana untuk beralih menggunakan UPN utama mereka di ID Microsoft Entra.

Perubahan UPN hanya didukung mulai pembaruan Windows 10 2004. Pengguna di perangkat dengan pembaruan ini tidak akan memiliki masalah apa pun setelah mengubah UPN mereka. Untuk perangkat sebelum pembaruan Windows 10 2004, pengguna akan mengalami masalah SSO dan Akses Bersyarat di perangkat mereka. Mereka perlu masuk ke Windows melalui ubin "Pengguna lain" menggunakan UPN baru mereka untuk mengatasi masalah ini.

Menilai manajemen perangkat Anda

Perangkat yang didukung

Gabungan Microsoft Entra:

- Mendukung perangkat Windows 10 dan Windows 11.

- Tidak didukung pada versi Windows sebelumnya atau sistem operasi lainnya. Jika Anda memiliki perangkat Windows 7/8.1, Anda harus meningkatkan setidaknya ke Windows 10 untuk menyebarkan gabungan Microsoft Entra.

- Didukung untuk Modul Platform Tepercaya (TPM) 2.0 yang mematuhi Standar Pemrosesan Informasi Federal (FIPS) tetapi tidak didukung untuk TPM 1.2. Jika perangkat Anda memiliki TPM 1.2 yang mematuhi FIPS, Anda harus menonaktifkannya sebelum melanjutkan dengan gabungan Microsoft Entra. Microsoft tidak menyediakan alat apa pun guna menonaktifkan mode FIPS untuk TPM karena mode tersebut bergantung pada produsen TPM. Hubungi OEM perangkat keras Anda untuk dukungan.

Rekomendasi: Selalu gunakan rilis Windows terbaru untuk memanfaatkan fitur yang diperbarui.

Platform manajemen

Manajemen perangkat untuk perangkat yang bergabung dengan Microsoft Entra didasarkan pada platform manajemen perangkat seluler (MDM) seperti Intune, dan CSP MDM. Mulai dari Windows 10, terdapat agen MDM bawaan yang berfungsi dengan semua solusi MDM yang kompatibel.

Catatan

Kebijakan grup tidak didukung di perangkat yang bergabung dengan Microsoft Entra karena tidak tersambung ke Active Directory lokal. Manajemen perangkat yang bergabung dengan Microsoft Entra hanya dimungkinkan melalui MDM

Ada dua pendekatan untuk mengelola perangkat yang bergabung dengan Microsoft Entra:

- Khusus MDM - Perangkat dikelola secara eksklusif oleh penyedia MDM seperti Intune. Semua kebijakan disampaikan sebagai bagian dari proses pendaftaran MDM. Untuk pelanggan Microsoft Entra ID P1 atau P2 atau EMS, pendaftaran MDM adalah langkah otomatis yang merupakan bagian dari gabungan Microsoft Entra.

- Manajemen bersama - Perangkat dikelola oleh penyedia MDM dan Microsoft Configuration Manager. Dalam pendekatan ini, agen Microsoft Configuration Manager diinstal pada perangkat yang dikelola MDM untuk mengelola aspek tertentu.

Jika Anda menggunakan Kebijakan Grup, evaluasi paritas kebijakan Objek Kebijakan Grup (GPO) dan MDM Anda dengan menggunakan analitik Kebijakan Grup di Microsoft Intune.

Tinjau kebijakan yang didukung dan tidak didukung untuk menentukan apakah Anda bisa menggunakan solusi MDM, bukan kebijakan Grup. Untuk kebijakan yang tidak didukung, pertimbangkan pertanyaan berikut:

- Apakah kebijakan yang tidak didukung diperlukan untuk perangkat atau pengguna yang bergabung dengan Microsoft Entra?

- Apakah kebijakan yang tidak didukung berlaku dalam penyebaran berbasis cloud?

Jika solusi MDM Anda tidak tersedia melalui galeri aplikasi Microsoft Entra, Anda dapat menambahkannya mengikuti proses yang diuraikan dalam integrasi Microsoft Entra dengan MDM.

Melalui manajemen bersama, Anda dapat menggunakan Microsoft Configuration Manager untuk mengelola aspek tertentu dari perangkat Anda saat kebijakan dikirimkan melalui platform MDM Anda. Microsoft Intune memungkinkan manajemen bersama dengan Microsoft Configuration Manager. Untuk informasi selengkapnya tentang manajemen bersama untuk perangkat Windows 10 atau yang lebih baru, lihat Apa itu manajemen bersama?. Jika Anda menggunakan produk MDM selain Intune, periksa penyedia MDM tentang skenario manajemen bersama yang berlaku.

Rekomendasi: Pertimbangkan manajemen MDM saja untuk perangkat yang bergabung dengan Microsoft Entra.

Memahami pertimbangan untuk aplikasi dan sumber daya

Sebaiknya migrasi aplikasi dari lokal ke cloud untuk pengalaman pengguna dan kontrol akses yang lebih baik. Perangkat yang bergabung dengan Microsoft Entra dapat dengan mulus menyediakan akses ke aplikasi lokal dan cloud. Untuk informasi selengkapnya, lihat Cara kerja SSO ke sumber daya lokal di perangkat yang bergabung dengan Microsoft Entra.

Bagian berikut ini mencantumkan pertimbangan untuk berbagai jenis aplikasi dan sumber daya.

Aplikasi berbasis cloud

Jika aplikasi ditambahkan ke galeri aplikasi Microsoft Entra, pengguna mendapatkan SSO melalui perangkat yang bergabung dengan Microsoft Entra. Tidak diperlukan konfigurasi lainnya. Pengguna mendapatkan SSO di browser Microsoft Edge dan Chrome. Untuk Chrome, Anda perlu menggunakan ekstensi Akun Windows 10.

Semua aplikasi Win32 yang:

- Mengandalkan Web Account Manager (WAM) untuk permintaan token juga mendapatkan SSO di perangkat yang bergabung dengan Microsoft Entra.

- Jangan mengandalkan WAM mungkin meminta autentikasi kepada pengguna.

Aplikasi web lokal

Jika aplikasi Anda dibuat atau dihosting secara kustom, Anda perlu menambahkannya ke situs tepercaya browser Anda ke:

- Fungsikan autentikasi terintegrasi Windows untuk bekerja

- Berikan pengalaman SSO tanpa perintah kepada pengguna.

Jika Anda menggunakan Layanan Federasi Direktori Aktif, lihat Memverifikasi dan mengelola akses menyeluruh dengan Layanan Federasi Direktori Aktif.

Rekomendasi: Pertimbangkan hosting di cloud (misalnya, Azure) dan integrasikan dengan ID Microsoft Entra untuk pengalaman yang lebih baik.

Aplikasi lokal mengandalkan protokol warisan

Pengguna mendapatkan SSO dari perangkat yang bergabung dengan Microsoft Entra jika perangkat memiliki akses ke pengontrol domain.

Catatan

Perangkat yang bergabung dengan Microsoft Entra dapat dengan mulus menyediakan akses ke aplikasi lokal dan cloud. Untuk informasi selengkapnya, lihat Cara kerja SSO ke sumber daya lokal di perangkat yang bergabung dengan Microsoft Entra.

Rekomendasi: Sebarkan proksi aplikasi Microsoft Entra untuk mengaktifkan akses aman untuk aplikasi ini.

Berbagi jaringan lokal

Pengguna Anda memiliki SSO dari perangkat yang bergabung dengan Microsoft Entra saat perangkat memiliki akses ke pengontrol domain lokal. Pelajari cara kerjanya

Printer

Sebaiknya sebarkan Universal Print untuk memiliki solusi manajemen cetak berbasis cloud tanpa dependensi lokal.

Aplikasi lokal mengandalkan autentikasi mesin

Perangkat yang bergabung dengan Microsoft Entra tidak mendukung aplikasi lokal yang mengandalkan autentikasi komputer.

Rekomendasi: Pertimbangkan untuk pensiun aplikasi ini dan pindah ke alternatif modern mereka.

Layanan Desktop Jarak Jauh

Koneksi desktop jarak jauh ke perangkat yang bergabung dengan Microsoft Entra mengharuskan komputer host bergabung dengan Microsoft Entra atau gabungan hibrid Microsoft Entra. Desktop jarak jauh dari perangkat yang tidak tergabung atau non-Windows tidak didukung. Untuk informasi selengkapnya, lihat Koneksi ke PC gabungan Microsoft Entra jarak jauh

Dimulai dengan pembaruan Windows 10 2004, pengguna juga dapat menggunakan desktop jarak jauh dari Windows 10 terdaftar Microsoft Entra atau perangkat yang lebih baru ke perangkat yang bergabung dengan Microsoft Entra lainnya.

Autentikasi RADIUS dan Wi-Fi

Saat ini, perangkat yang bergabung dengan Microsoft Entra tidak mendukung autentikasi RADIUS menggunakan objek komputer lokal dan sertifikat untuk menyambungkan ke titik akses Wi-Fi, karena RADIUS bergantung pada keberadaan objek komputer lokal dalam skenario ini. Sebagai alternatif, Anda dapat menggunakan sertifikat yang diterapkan melalui Intune atau info masuk pengguna untuk mengautentikasi ke Wi-Fi.

Memahami opsi provisi Anda

Catatan

[Perangkat yang bergabung dengan Microsoft Entra tidak dapat disebarkan menggunakan Alat Persiapan Sistem (Sysprep) atau alat pencitraan serupa.

Anda dapat memprovisikan perangkat yang bergabung dengan Microsoft Entra menggunakan pendekatan berikut:

- Layanan mandiri di OOBE/Pengaturan - Dalam mode layanan mandiri, pengguna melalui proses gabungan Microsoft Entra baik selama Windows Out of Box Experience (OOBE) atau dari Windows Pengaturan. Untuk informasi selengkapnya, lihat Bergabung dengan perangkat kerja Anda ke jaringan organisasi Anda.

- Windows Autopilot - Windows Autopilot memungkinkan prakonfigurasi perangkat untuk pengalaman gabungan Microsoft Entra yang lebih lancar di OOBE. Untuk informasi selengkapnya, lihat Gambaran Umum Windows Autopilot.

- Pendaftaran massal - Pendaftaran massal memungkinkan gabungan Microsoft Entra yang digerakkan administrator dengan menggunakan alat provisi massal untuk mengonfigurasi perangkat. Untuk informasi selengkapnya, lihat Pendaftaran massal untuk perangkat Windows.

Berikut adalah perbandingan dari ketiga pendekatan ini

| Elemen | Penyetelan layanan mandiri | Windows Autopilot | Pendaftaran massal |

|---|---|---|---|

| Mengharuskan interaksi pengguna untuk menyiapkan | Ya | Ya | Tidak |

| Perlu upaya IT | Tidak | Ya | Ya |

| Alur yang berlaku | OOBE & Pengaturan | Hanya OOBE | Hanya OOBE |

| Hak admin lokal untuk pengguna utama | Ya, secara default | Dapat dikonfigurasi | No |

| Memerlukan dukungan OEM perangkat | Tidak | Ya | Tidak |

| Versi yang didukung | 1511+ | 1709+ | 1703+ |

Pilih pendekatan atau pendekatan penyebaran dengan meninjau tabel sebelumnya dan meninjau pertimbangan berikut untuk mengadopsi salah satu pendekatan:

- Apakah pengguna Anda paham teknologi untuk melalui pengaturan itu sendiri?

- Layanan mandiri dapat bekerja paling baik untuk pengguna ini. Pertimbangkan Windows Autopilot untuk meningkatkan pengalaman pengguna.

- Apakah pengguna Anda terpencil atau dalam tempat perusahaan?

- Layanan mandiri atau Autopilot berfungsi paling baik untuk pengguna jarak jauh untuk pengaturan yang bebas rumit.

- Apakah Anda lebih suka pengguna yang didorong atau konfigurasi yang dikelola admin?

- Pendaftaran massal berfungsi lebih baik untuk penyebaran yang didukung admin untuk menyiapkan perangkat sebelum menyerahkannya kepada pengguna.

- Apakah Anda membeli perangkat dari 1-2 OEMS, atau apakah Anda memiliki distribusi perangkat OEM yang luas?

- Jika membeli dari OEM terbatas yang juga mendukung Autopilot, Anda dapat memperoleh manfaat dari integrasi yang lebih ketat dengan Autopilot.

Mengonfigurasi pengaturan perangkat Anda

Pusat admin Microsoft Entra memungkinkan Anda mengontrol penyebaran perangkat yang bergabung dengan Microsoft Entra di organisasi Anda. Untuk mengonfigurasi pengaturan terkait, telusuri ke Perangkat>Identitas>Semua pengaturan Perangkat.> Pelajari lebih lanjut

Pengguna mungkin menggabungkan perangkat ke ID Microsoft Entra

Atur opsi ini ke Semua atau Dipilih berdasarkan cakupan penyebaran Anda dan siapa yang ingin Anda siapkan perangkat gabungan Microsoft Entra.

Administrator lokal tambahan di perangkat yang bergabung dengan Microsoft Entra

Pilih Dipilih dan pilih pengguna yang ingin Anda tambahkan ke grup administrator lokal di semua perangkat yang bergabung dengan Microsoft Entra.

Memerlukan autentikasi multifaktor (MFA) untuk menggabungkan perangkat

Pilih "Ya jika Anda mengharuskan pengguna melakukan MFA saat menggabungkan perangkat ke ID Microsoft Entra.

Rekomendasi: Gunakan tindakan pengguna Daftarkan atau gabungkan perangkat di Akses Bersyarat untuk memberlakukan MFA untuk bergabung dengan perangkat.

Konfigurasikan pengaturan mobilitas Anda

Sebelum dapat mengonfigurasi pengaturan mobilitas, Anda mungkin harus menambahkan penyedia MDM, terlebih dahulu.

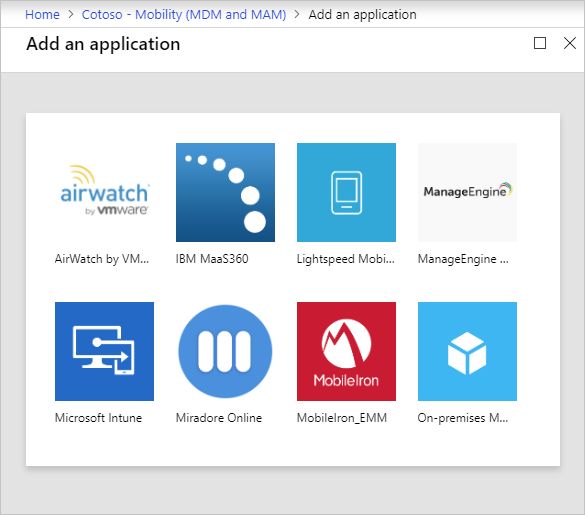

Untuk menambahkan penyedia MDM:

Pada halaman ID Microsoft Entra, di bagian Kelola, pilih

Mobility (MDM and MAM).Pilih Tambahkan aplikasi.

Pilih penyedia MDM Anda dari daftar.

Pilih penyedia MDM Anda untuk mengonfigurasi pengaturan terkait.

Cakupan pengguna MDM

Pilih Beberapa atau Semua berdasarkan lingkup penyebaran Anda.

Berdasarkan lingkup Anda, salah satu hal berikut ini terjadi:

- Pengguna berada dalam cakupan MDM: Jika Anda memiliki langganan Microsoft Entra ID P1 atau P2, pendaftaran MDM diotomatisasi bersama dengan gabungan Microsoft Entra. Semua pengguna tercakup harus memiliki lisensi yang sesuai untuk MDM Anda. Jika pendaftaran MDM gagal dalam skenario ini, gabungan Microsoft Entra juga akan digulung balik.

- Pengguna tidak berada dalam cakupan MDM: Jika pengguna tidak berada dalam cakupan MDM, gabungan Microsoft Entra selesai tanpa pendaftaran MDM. Cakupan ini menghasilkan perangkat yang terkelola.

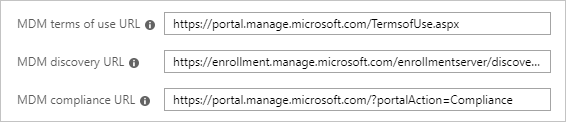

URL MDM

Ada tiga URL yang terkait dengan konfigurasi MDM Anda:

- URL ketentuan penggunaan MDM

- URL pencarian MDM

- URL kesesuaian MDM

Setiap URL memiliki nilai default yang telah ditentukan sebelumnya. Jika bidang ini kosong, hubungi penyedia MDM Anda untuk informasi selengkapnya.

Pengaturan MAM

Manajemen Aplikasi Seluler (MAM) tidak berlaku untuk gabungan Microsoft Entra.

Konfigurasikan Roaming Status Perusahaan

Jika Anda ingin mengaktifkan roaming status ke ID Microsoft Entra sehingga pengguna dapat menyinkronkan pengaturan mereka di seluruh perangkat, lihat Mengaktifkan Enterprise State Roaming di ID Microsoft Entra.

Rekomendasi: Aktifkan pengaturan ini bahkan untuk perangkat gabungan hibrid Microsoft Entra.

Mengonfigurasi Akses Bersyarat

Jika Anda memiliki penyedia MDM yang dikonfigurasi untuk perangkat yang bergabung dengan Microsoft Entra Anda, penyedia menandai perangkat sesegera mungkin setelah perangkat berada di bawah manajemen.

Anda dapat menggunakan implementasi ini untuk memerlukan perangkat terkelola untuk akses aplikasi cloud dengan Akses Bersyarat.