Menyiapkan pembatasan penyewa v2

Berlaku untuk:  Penyewa Tenaga Kerja Penyewa

Penyewa Tenaga Kerja Penyewa  eksternal (pelajari lebih lanjut)

eksternal (pelajari lebih lanjut)

Catatan

Fitur tertentu yang dijelaskan dalam artikel ini adalah fitur pratinjau. Untuk mengetahui informasi selengkapnya mengenai pratinjau, lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure.

Untuk meningkatkan keamanan, Anda dapat membatasi apa yang dapat diakses pengguna saat mereka menggunakan akun eksternal untuk masuk dari jaringan atau perangkat Anda. Pengaturan Pembatasan penyewa, yang disertakan dengan pengaturan akses lintas penyewa, memungkinkan Anda membuat kebijakan untuk mengontrol akses ke aplikasi eksternal.

Misalnya, pengguna di organisasi Anda telah membuat akun terpisah di penyewa yang tidak dikenal, atau organisasi eksternal telah memberi pengguna Anda akun yang memungkinkan mereka masuk ke organisasi mereka. Anda dapat menggunakan pembatasan penyewa untuk mencegah pengguna menggunakan beberapa atau semua aplikasi eksternal saat mereka masuk dengan akun eksternal di jaringan atau perangkat Anda.

| Langkah-langkah | Deskripsi |

|---|---|

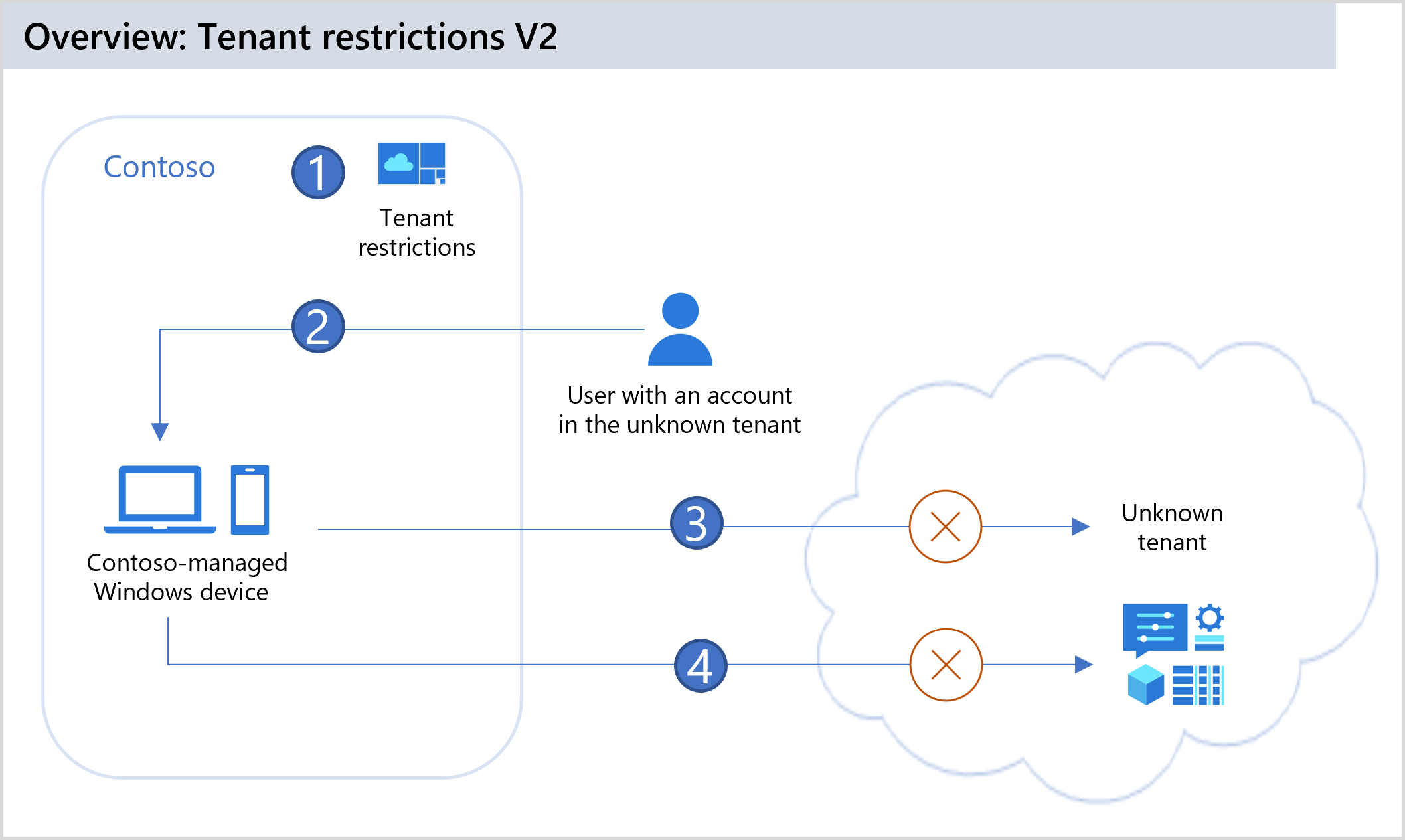

| 1 | Contoso mengonfigurasi pembatasan Penyewa di pengaturan akses lintas penyewa mereka untuk memblokir semua akun eksternal dan aplikasi eksternal. Contoso menambahkan sinyal penegakan TRv2 dengan header TRv2 baik melalui Universal TRv2 atau proksi perusahaan dan ID Microsoft Entra akan memberlakukan kebijakan TRv2 ketika header ada pada permintaan. |

| 2 | Pengguna yang menggunakan perangkat yang dikelola Contoso mencoba masuk ke aplikasi eksternal menggunakan akun dari penyewa yang tidak dikenal. Header HTTP TRv2 dengan ID penyewa Contoso dan ID kebijakan pembatasan penyewa ditambahkan ke permintaan autentikasi. |

| 3 | Perlindungan bidang autentikasi: ID Microsoft Entra akan memberlakukan kebijakan TRv2 Contoso dan memblokir akun eksternal agar tidak mengakses penyewa eksternal selama autentikasi sesuai kebijakan Contoso TRv2. |

| 4 | Perlindungan sarana data (pratinjau): ID Microsoft Entra akan memblokir akses anonim ke file SharePoint atau gabungan rapat tim anonim serta memblokir akses pengguna ke sumber daya dengan token yang disusupi. |

Pembatasan penyewa v2 menyediakan opsi untuk perlindungan bidang autentikasi dan perlindungan sarana data.

Perlindungan bidang autentikasi mengacu pada penggunaan kebijakan pembatasan penyewa v2 untuk memblokir rincian masuk menggunakan identitas eksternal. Misalnya, Anda dapat mencegah orang dalam berbahaya membocorkan data melalui email eksternal dengan mencegah penyerang masuk ke penyewa berbahaya mereka. Pembatasan penyewa perlindungan bidang autentikasi v2 umumnya tersedia.

Perlindungan Data Plane mengacu pada mencegah serangan yang melewati autentikasi. Misalnya, penyerang mungkin mencoba mengizinkan akses ke aplikasi penyewa berbahaya dengan menggunakan gabungan rapat anonim Teams atau akses file anonim SharePoint. Atau penyerang mungkin menyalin token akses dari perangkat di penyewa berbahaya dan mengimpornya ke perangkat organisasi Anda. Pembatasan penyewa perlindungan sarana data v2 memaksa pengguna untuk mengautentikasi saat mencoba mengakses sumber daya dan memblokir akses jika autentikasi gagal.

Meskipun pembatasan penyewa v1 memberikan perlindungan bidang autentikasi melalui daftar izin penyewa yang dikonfigurasi pada proksi perusahaan Anda, pembatasan penyewa v2 memberi Anda opsi untuk autentikasi terperinci dan perlindungan bidang data, dengan atau tanpa proksi perusahaan. Jika Anda menggunakan proksi perusahaan untuk injeksi header, opsi hanya menyertakan perlindungan bidang autentikasi.

Gambaran umum pembatasan penyewa v2

Di pengaturan akses lintas penyewa organisasi, Anda dapat mengonfigurasi kebijakan pembatasan penyewa v2. Setelah Anda membuat kebijakan, ada tiga cara untuk menerapkan kebijakan di organisasi Anda.

- Pembatasan penyewa universal v2. Opsi ini menyediakan bidang autentikasi dan perlindungan sarana data tanpa proksi perusahaan. Pembatasan penyewa universal menggunakan Akses Aman Global (pratinjau) untuk menandai semua lalu lintas terlepas dari sistem operasi, browser, atau faktor bentuk perangkat. Ini memungkinkan dukungan untuk konektivitas jaringan klien dan jarak jauh.

- Batasan penyewa sarana autentikasi v2. Anda dapat menyebarkan proksi perusahaan di organisasi Anda dan mengonfigurasi proksi untuk mengatur sinyal pembatasan penyewa v2 pada semua lalu lintas ke ID Microsoft Entra dan Akun Microsoft (MSA).

- Pembatasan penyewa Windows v2. Untuk perangkat Windows milik perusahaan, Anda dapat memberlakukan perlindungan bidang autentikasi dan bidang data dengan memberlakukan pembatasan penyewa langsung pada perangkat. Pembatasan penyewa diberlakukan pada akses sumber daya, memberikan cakupan jalur data dan perlindungan terhadap infiltrasi token. Proksi perusahaan tidak diperlukan untuk penegakan kebijakan. Perangkat dapat berupa perangkat terkelola ID Microsoft Entra atau yang bergabung dengan domain yang dikelola melalui Kebijakan Grup.

Catatan

Artikel ini menjelaskan cara mengonfigurasi pembatasan penyewa v2 menggunakan pusat admin Microsoft Entra. Anda juga dapat menggunakan API akses lintas penyewa Microsoft Graph untuk membuat kebijakan pembatasan penyewa yang sama ini.

Skenario yang didukung

Pembatasan penyewa v2 dapat dilingkupkan ke pengguna, grup, organisasi, atau aplikasi eksternal tertentu. Aplikasi yang dibangun di tumpukan jaringan sistem operasi Windows dilindungi. Skenario berikut didukung:

- Semua aplikasi Office (semua versi/saluran rilis).

- aplikasi .NET Platform Windows Universal (UWP).

- Perlindungan bidang autentikasi untuk semua aplikasi yang mengautentikasi dengan ID Microsoft Entra, termasuk semua aplikasi pihak pertama Microsoft dan aplikasi pihak ketiga apa pun yang menggunakan ID Microsoft Entra untuk autentikasi.

- Perlindungan sarana data untuk SharePoint Online dan Exchange Online.

- Perlindungan akses anonim untuk SharePoint Online, OneDrive, dan Teams (dengan Kontrol Federasi dikonfigurasi).

- Perlindungan autentikasi dan Bidang data untuk akun penyewa atau Konsumen Microsoft.

- Saat menggunakan pembatasan penyewa Universal di Akses Aman Global (pratinjau), semua browser dan platform.

- Saat menggunakan Kebijakan Grup Windows, Microsoft Edge, dan semua situs web di Microsoft Edge.

Skenario yang tidak didukung

- Pemblokiran anonim ke akun OneDrive konsumen. Pelanggan dapat bekerja di tingkat proksi dengan memblokir https://onedrive.live.com/.

- Saat pengguna mengakses aplikasi pihak ketiga, seperti Slack, menggunakan tautan anonim atau akun non-Azure AD.

- Saat pengguna menyalin token yang dikeluarkan ID Microsoft Entra dari komputer rumah ke mesin kerja dan menggunakannya untuk mengakses aplikasi pihak ketiga seperti Slack.

- Pembatasan penyewa per pengguna untuk Akun Microsoft.

Membandingkan pembatasan penyewa v1 dan v2

Tabel berikut membandingkan fitur di setiap versi.

| Pembatasan penyewa v1 | Pembatasan penyewa v2 | |

|---|---|---|

| Penerapan Azure Policy | Proksi perusahaan memberlakukan kebijakan pembatasan penyewa di sarana kontrol ID Microsoft Entra. | Opsi: - Pembatasan penyewa universal di Akses Aman Global (pratinjau), yang menggunakan sinyal kebijakan untuk menandai semua lalu lintas, menyediakan dukungan autentikasi dan sarana data di semua platform. - Perlindungan khusus bidang autentikasi, di mana proksi perusahaan menetapkan pembatasan penyewa sinyal v2 pada semua lalu lintas. - Manajemen perangkat Windows, tempat perangkat dikonfigurasi untuk mengarahkan lalu lintas Microsoft ke kebijakan pembatasan penyewa, dan kebijakan diberlakukan di cloud. |

| Batasan penegakan kebijakan | Kelola proksi perusahaan dengan menambahkan penyewa ke daftar izin lalu lintas Microsoft Entra. Batas karakter nilai header di Restrict-Access-To-Tenants: <allowed-tenant-list> membatasi jumlah penyewa yang dapat ditambahkan. |

Dikelola oleh kebijakan cloud dalam kebijakan akses lintas penyewa. Kebijakan mitra dibuat untuk setiap penyewa eksternal. Saat ini, konfigurasi untuk semua penyewa eksternal terkandung dalam satu kebijakan dengan batas ukuran 25KB. |

| Permintaan penyewa berbahaya | ID Microsoft Entra memblokir permintaan autentikasi penyewa berbahaya untuk memberikan perlindungan bidang autentikasi. | ID Microsoft Entra memblokir permintaan autentikasi penyewa berbahaya untuk memberikan perlindungan bidang autentikasi. |

| Granularitas | Terbatas pada penyewa dan semua Akun Microsoft. | Granularitas penyewa, pengguna, grup, dan aplikasi. (Granularitas tingkat pengguna tidak didukung dengan Akun Microsoft.) |

| Akses anonim | Akses anonim ke rapat Teams dan berbagi file diizinkan. | Akses anonim ke rapat Teams diblokir. Akses ke sumber daya yang dibagikan secara anonim ("Siapa pun dengan tautan") diblokir. |

| Akun Microsoft | Menggunakan header Restrict-MSA untuk memblokir akses ke akun konsumen. | Memungkinkan kontrol autentikasi Akun Microsoft (MSA dan LIVE ID) pada sarana identitas dan data. Misalnya, jika Anda menerapkan pembatasan penyewa secara default, Anda dapat membuat kebijakan khusus Akun Microsoft yang memungkinkan pengguna mengakses aplikasi tertentu dengan Akun Microsoft mereka, misalnya: Microsoft Learn (ID 18fbca16-2224-45f6-85b0-f7bf2b39b3f3aplikasi ), atau Microsoft Enterprise Skills Initiative (ID 195e7f27-02f9-4045-9a91-cd2fa1c2af2faplikasi ). |

| Manajemen proksi | Kelola proksi perusahaan dengan menambahkan penyewa ke daftar izin lalu lintas Microsoft Entra. | Untuk perlindungan bidang autentikasi proksi perusahaan, konfigurasikan proksi untuk mengatur pembatasan penyewa sinyal v2 pada semua lalu lintas. |

| Dukungan platform | Didukung di semua platform. Hanya menyediakan perlindungan bidang autentikasi. | Pembatasan penyewa universal di Akses Aman Global (pratinjau) mendukung sistem operasi, browser, atau faktor bentuk perangkat apa pun. Perlindungan bidang autentikasi proksi perusahaan mendukung aplikasi macOS, browser Chrome, dan .NET. Manajemen perangkat Windows mendukung sistem operasi Windows dan Microsoft Edge. |

| Dukungan portal | Tidak ada antarmuka pengguna di pusat admin Microsoft Entra untuk mengonfigurasi kebijakan. | Antarmuka pengguna tersedia di pusat admin Microsoft Entra untuk menyiapkan kebijakan cloud. |

| Aplikasi yang tidak didukung | T/A | Blokir penggunaan aplikasi yang tidak didukung dengan titik akhir Microsoft dengan menggunakan Windows Defender Application Control (WDAC) atau Windows Firewall (misalnya, untuk Chrome, Firefox, dan sebagainya). Lihat Memblokir aplikasi Chrome, Firefox, dan .NET seperti PowerShell. |

Memigrasikan pembatasan penyewa kebijakan v1 ke v2 pada proksi

Memigrasikan kebijakan pembatasan penyewa dari v1 ke v2 adalah operasi satu kali. Setelah migrasi, tidak ada perubahan sisi klien yang diperlukan. Anda dapat membuat perubahan kebijakan sisi server berikutnya melalui pusat admin Microsoft Entra.

Saat mengaktifkan TRv2 pada proksi, Anda akan dapat memberlakukan TRv2 hanya pada bidang autentikasi. Untuk mengaktifkan TRv2 pada autentikasi dan bidang data, Anda harus mengaktifkan sinyal sisi klien TRv2 menggunakan Universal TRv2

Langkah 1: Mengonfigurasi daftar penyewa mitra yang diizinkan

TRv1: Pembatasan Penyewa v1 (TRv1) memungkinkan Anda membuat daftar ID penyewa yang diizinkan dan/atau titik akhir masuk Microsoft untuk memastikan bahwa pengguna mengakses penyewa eksternal yang diotorisasi organisasi Anda. TRv1 mencapainya dengan menambahkan Restrict-Access-To-Tenants: <allowed-tenant-list> header pada proksi. Misalnya: 'Batasi Akses-Ke-Penyewa: " contoso.com, fabrikam.com, dogfood.com". Pelajari selengkapnya tentang pembatasan penyewa v1.

TRv2: Dengan Pembatasan Penyewa v2 (TRv2), konfigurasi dipindahkan ke kebijakan cloud sisi server dan tidak perlu header TRv1.

- Pada proksi perusahaan Anda, Anda harus menghapus batasan penyewa header v1,

Restrict-Access-To-Tenants: <allowed-tenant-list>. - Untuk setiap penyewa dalam daftar penyewa yang diizinkan, buat kebijakan penyewa mitra dengan mengikuti langkah-langkah di Langkah 2: Mengonfigurasi pembatasan penyewa v2 untuk mitra tertentu. Pastikan untuk mengikuti panduan berikut:

Catatan

- Pertahankan kebijakan default pembatasan penyewa v2 yang memblokir semua akses penyewa eksternal menggunakan identitas asing (misalnya,

user@externaltenant.com). - Buat kebijakan penyewa mitra untuk setiap penyewa yang tercantum dalam daftar izin v1 Anda dengan mengikuti langkah-langkah di Langkah 2: Mengonfigurasi pembatasan penyewa v2 untuk mitra tertentu.

- Izinkan hanya pengguna tertentu untuk mengakses aplikasi tertentu. Desain ini meningkatkan postur keamanan Anda dengan membatasi akses hanya untuk pengguna yang diperlukan.

Langkah 2: Memblokir akun Konsumen atau penyewa Akun Microsoft

TRv1: Untuk tidak mengizinkan pengguna masuk ke aplikasi konsumen. Trv1 memerlukan header sec-Restrict-Tenant-Access-Policy untuk disuntikkan ke lalu lintas yang mengunjungi login.live.com seperti sec-Restrict-Tenant-Access-Policy: restrict-msa'

TRv2: Dengan TRv2, konfigurasi dipindahkan ke kebijakan cloud sisi server dan tidak perlu header TRv1.

- Pada proksi perusahaan, Anda harus menghapus pembatasan penyewa header v1 sec-Restrict-Tenant-Access-Policy: restrict-msa'.

- Buat kebijakan penyewa mitra untuk penyewa Akun Microsoft dengan mengikuti Langkah 2: Mengonfigurasi pembatasan penyewa v2 untuk mitra tertentu. Karena penetapan tingkat pengguna tidak tersedia untuk penyewa MSA, kebijakan berlaku untuk semua pengguna MSA. Namun, granularitas tingkat aplikasi tersedia, dan Anda harus membatasi aplikasi yang dapat diakses oleh akun MSA atau konsumen hanya ke aplikasi yang diperlukan.

Catatan

Memblokir penyewa MSA tidak akan memblokir lalu lintas tanpa pengguna untuk perangkat, termasuk:

- Lalu lintas untuk Autopilot, Windows Update, dan telemetri organisasi.

- Autentikasi B2B akun konsumen, atau autentikasi "passthrough", di mana aplikasi Azure dan aplikasi Office.com menggunakan ID Microsoft Entra untuk memasukkan pengguna konsumen dalam konteks konsumen.

Langkah 3: Aktifkan pembatasan Penyewa v2 pada proksi perusahaan

TRv2: Anda dapat mengonfigurasi proksi perusahaan untuk mengaktifkan penandaan sisi klien dari header V2 pembatasan penyewa dengan menggunakan pengaturan proksi perusahaan berikut: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>

di mana <DirectoryID> adalah ID penyewa Microsoft Entra Anda dan <policyGUID> merupakan ID objek untuk kebijakan akses lintas penyewa Anda.

Pembatasan penyewa vs. pengaturan masuk dan keluar

Meskipun pembatasan penyewa dikonfigurasi bersama dengan pengaturan akses lintas penyewa Anda, pembatasan tersebut beroperasi secara terpisah dari pengaturan akses masuk dan keluar. Pengaturan akses lintas penyewa memberi Anda kontrol saat pengguna masuk dengan akun dari organisasi Anda. Sebaliknya, pembatasan penyewa memberi Anda kontrol saat pengguna menggunakan akun eksternal. Pengaturan masuk dan keluar Anda untuk kolaborasi B2B dan koneksi langsung B2B tidak memengaruhi (dan tidak terpengaruh oleh) pengaturan pembatasan penyewa Anda.

Pertimbangkan berbagai pengaturan akses lintas penyewa dengan cara ini:

- Pengaturan masuk mengontrol akses akun eksternal ke aplikasi internal Anda.

- Pengaturan keluar mengontrol akses akun internal ke aplikasi eksternal .

- Pembatasan penyewa mengontrol akses akun eksternal ke aplikasi eksternal .

Pembatasan penyewa vs. Kolaborasi B2B

Saat pengguna Anda memerlukan akses ke organisasi dan aplikasi eksternal, sebaiknya aktifkan pembatasan penyewa untuk memblokir akun eksternal dan menggunakan kolaborasi B2B sebagai gantinya. Kolaborasi B2B memberi Anda kemampuan untuk:

- Gunakan Akses Bersyarah dan paksa autentikasi multifaktor untuk pengguna kolaborasi B2B.

- Mengelola akses masuk dan keluar.

- Hentikan sesi dan kredensial saat status pekerjaan pengguna kolaborasi B2B berubah atau kredensial mereka dilanggar.

- Gunakan log masuk untuk melihat detail tentang pengguna kolaborasi B2B.

Prasyarat

Untuk mengonfigurasi pembatasan penyewa, Anda memerlukan:

- Microsoft Entra ID P1 atau P2

- Akun dengan peran setidaknya Administrator Keamanan

- Perangkat Windows yang menjalankan Windows 10, Windows 11 dengan pembaruan terbaru

Mengonfigurasi kebijakan cloud pembatasan penyewa sisi server v2

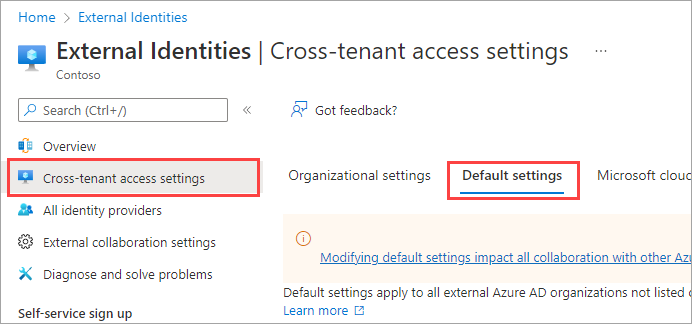

Langkah 1: Mengonfigurasi pembatasan penyewa default v2

Pengaturan untuk pembatasan penyewa v2 terletak di pusat admin Microsoft Entra di bawah Pengaturan akses lintas penyewa. Pertama, konfigurasikan pembatasan penyewa default yang ingin Anda terapkan untuk semua pengguna, grup, aplikasi, dan organisasi. Kemudian, jika Anda memerlukan konfigurasi khusus mitra, Anda dapat menambahkan organisasi mitra dan menyesuaikan pengaturan apa pun yang berbeda dari default Anda.

Untuk mengonfigurasi pembatasan penyewa default

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Keamanan.

Telusuri ke Pengaturan akses lintas penyewa Identitas Eksternal Identitas>Eksternal>, lalu pilih Pengaturan akses lintas penyewa.

Pilih tab Pengaturan bawaan.

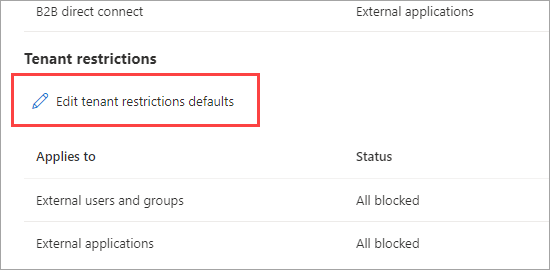

Gulir ke bagian Pembatasan penyewa.

Pilih tautan Edit batasan penyewa default .

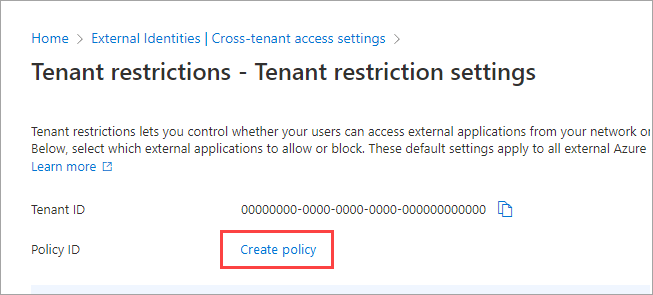

Jika kebijakan default belum ada di penyewa, di samping IDKebijakan, tautan Buat Kebijakan akan muncul. Pilih tautan ini.

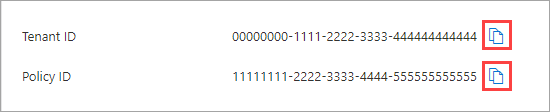

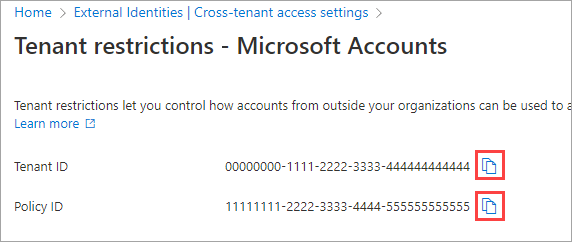

Halaman Pembatasan penyewa menampilkan ID Penyewa dan ID Kebijakan pembatasan penyewa Anda. Gunakan ikon salin untuk menyalin kedua nilai ini. Anda menggunakannya nanti saat mengonfigurasi klien Windows untuk mengaktifkan pembatasan penyewa.

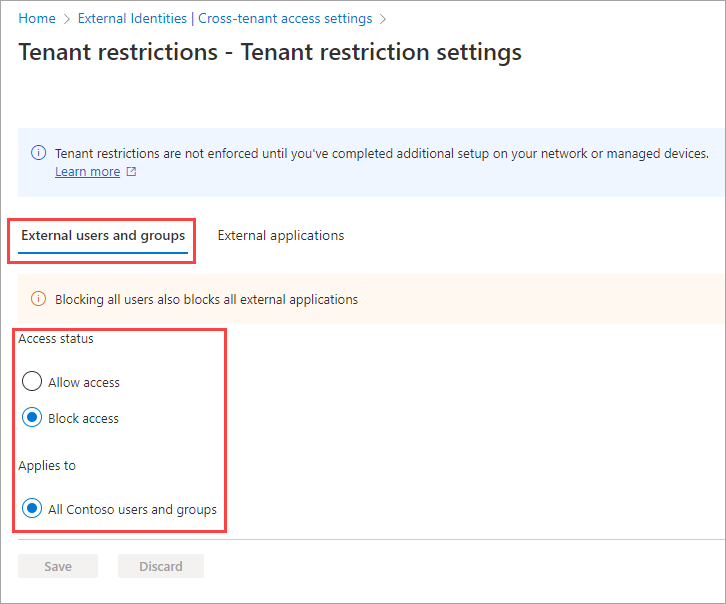

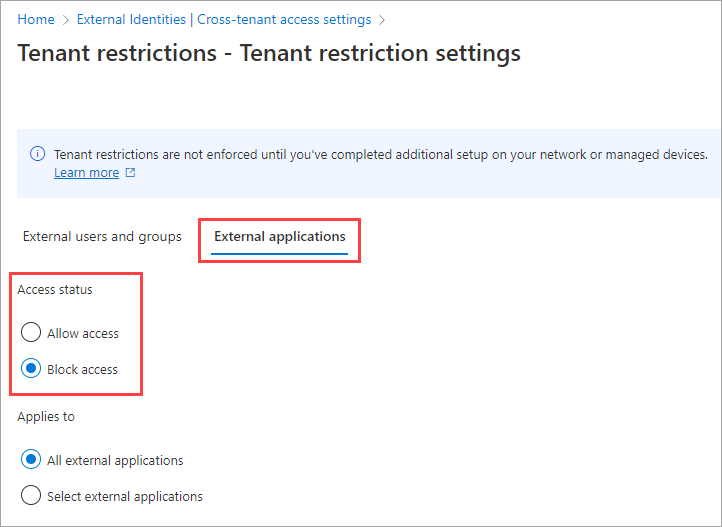

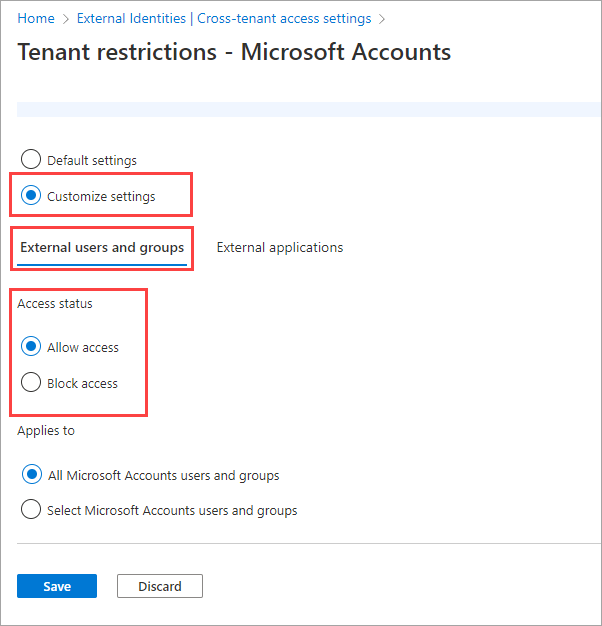

Pilih tab Pengguna dan grup eksternal. Di bawah Status akses, pilih salah satu hal berikut ini:

- Izinkan akses: Memungkinkan semua pengguna yang masuk dengan akun eksternal untuk mengakses aplikasi eksternal (ditentukan pada tab Aplikasi eksternal).

- Blokir akses: Memblokir semua pengguna yang masuk dengan akun eksternal agar tidak mengakses aplikasi eksternal (ditentukan pada tab Aplikasi eksternal).

Catatan

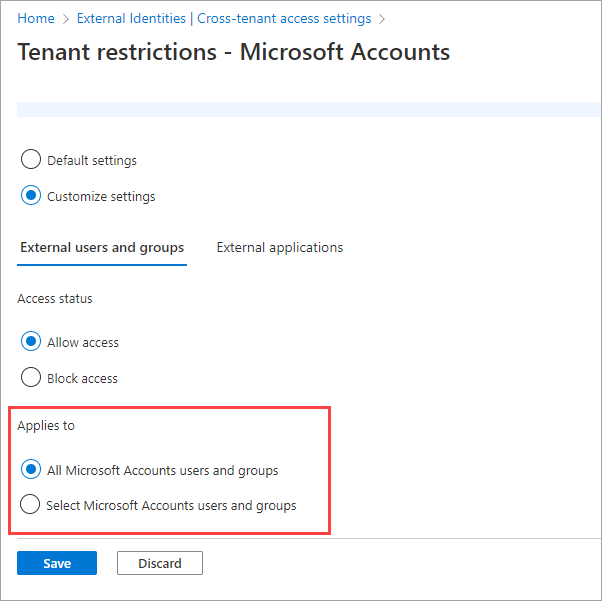

Pengaturan default tidak dapat dilingkupkan ke akun atau grup individual, jadi Berlaku untuk selalu sama dengan Semua <pengguna dan grup penyewa> Anda. Ketahuilah bahwa jika Anda memblokir akses untuk semua pengguna dan grup, Anda juga perlu memblokir akses ke semua aplikasi eksternal (pada tab Aplikasi eksternal).

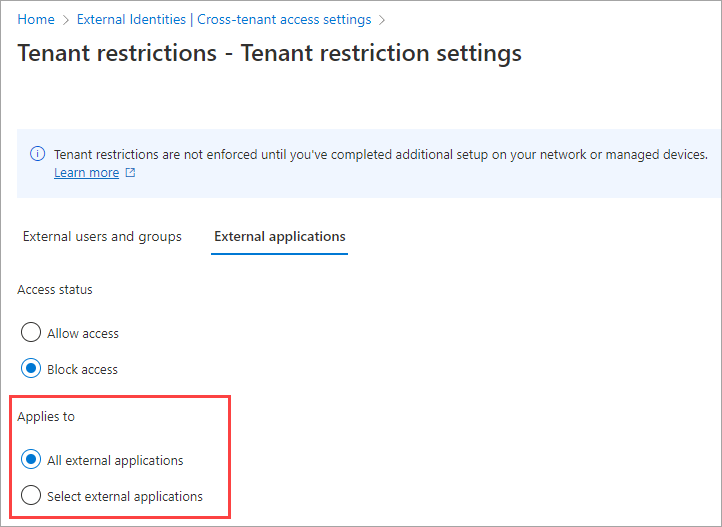

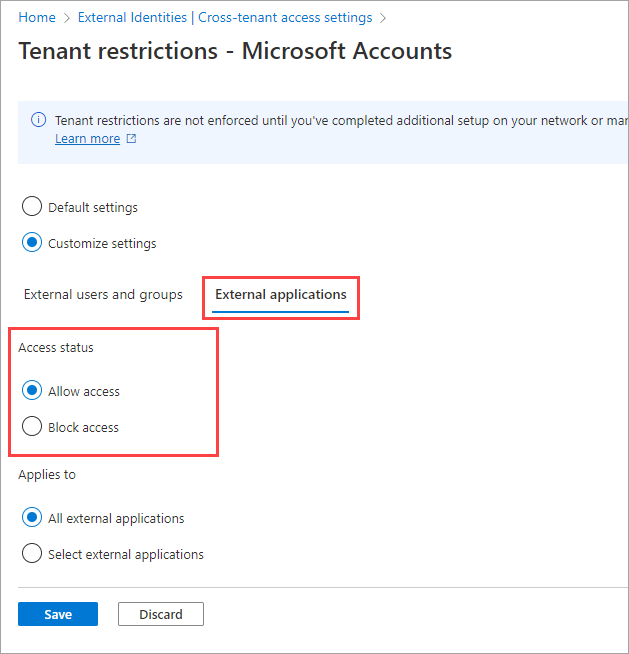

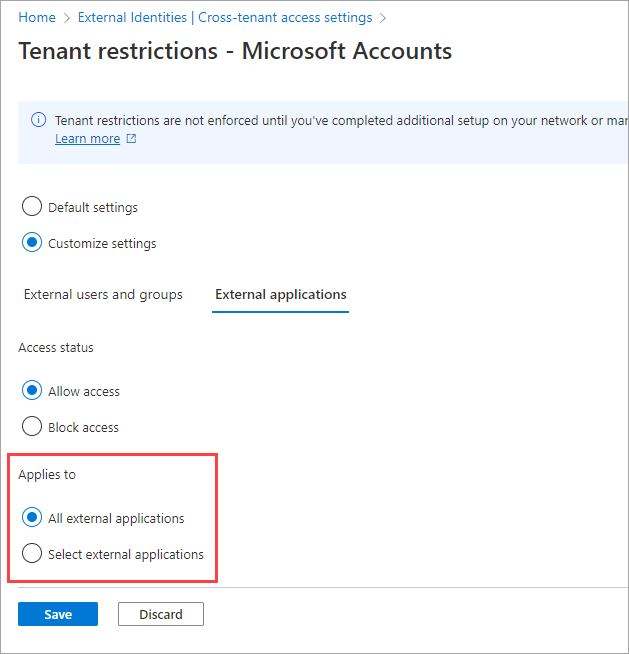

Pilih tab Aplikasi eksternal. Di bawah Status akses, pilih salah satu hal berikut ini:

- Izinkan akses: Memungkinkan semua pengguna yang masuk dengan akun eksternal untuk mengakses aplikasi yang ditentukan di bagian Berlaku untuk .

- Blokir akses: Memblokir semua pengguna yang masuk dengan akun eksternal agar tidak mengakses aplikasi yang ditentukan di bagian Berlaku untuk .

Pada Berlaku untuk, pilih salah satu dari pilihan berikut:

- Semua aplikasi eksternal: Terapkan tindakan yang Anda pilih di bawah Status akses ke semua aplikasi eksternal. Jika memblokir akses untuk semua aplikasi eksternal, Anda juga perlu memblokir akses ke semua pengguna dan grup (pada tab Pengguna dan grup).

- Pilih aplikasi eksternal: Memungkinkan Anda memilih aplikasi eksternal yang Anda inginkan tindakannya di bawah Status akses untuk diterapkan. Untuk memilih aplikasi, pilih Tambahkan aplikasi Microsoft atau Tambahkan aplikasi lain. Kemudian cari berdasarkan nama aplikasi atau ID aplikasi (ID aplikasi klien atau ID aplikasi sumber daya) dan pilih aplikasi. (Lihat daftar ID untuk aplikasi Microsoft yang umum digunakan.) Jika Anda ingin menambahkan lebih banyak aplikasi, gunakan tombol Tambahkan . Setelah selesai, pilih Kirim.

Pilih Simpan.

Langkah 2: Mengonfigurasi pembatasan penyewa v2 untuk mitra tertentu

Misalkan Anda menggunakan pembatasan penyewa untuk memblokir akses secara default, tetapi Anda ingin mengizinkan pengguna mengakses aplikasi tertentu menggunakan akun eksternal mereka sendiri. Misalnya, Anda ingin pengguna dapat mengakses Microsoft Learn dengan Akun Microsoft mereka sendiri. Instruksi di bagian ini menjelaskan cara menambahkan pengaturan khusus organisasi yang lebih diutamakan daripada pengaturan default.

Contoh: Mengonfigurasi pembatasan penyewa v2 untuk mengizinkan Akun Microsoft

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Keamanan atau Administrator Akses Bersyarat.

Telusuri ke Pengaturan akses lintas penyewa Identitas Eksternal Identitas>Eksternal.>

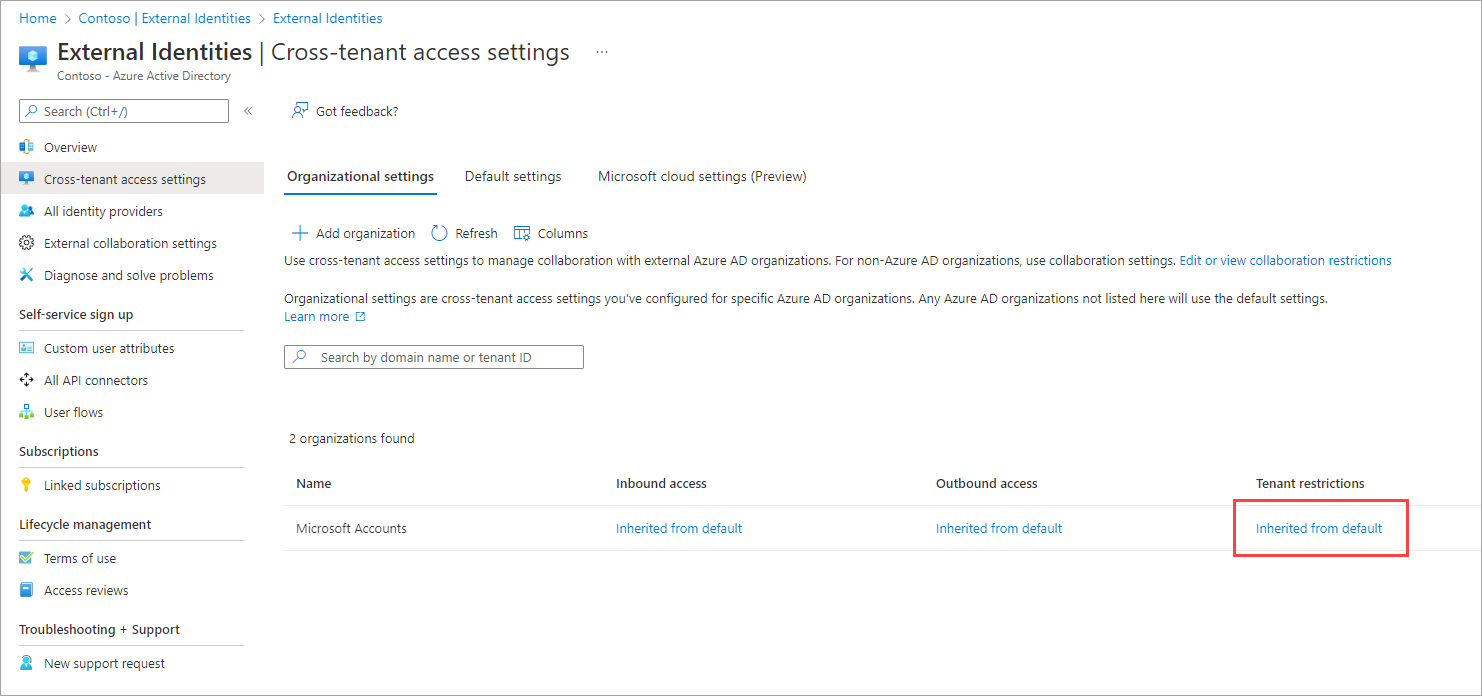

Pilih Pengaturan organisasi.

Catatan

Jika organisasi yang ingin Anda tambahkan telah ditambahkan ke daftar, Anda dapat melewati penambahan dan langsung mengubah pengaturan.

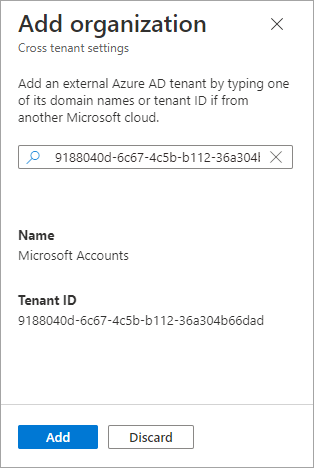

Pilih Tambah organisasi.

Pada panel Tambahkan organisasi, ketikkan nama domain lengkap (atau ID penyewa) untuk organisasi.

Contoh: Cari ID penyewa Akun Microsoft berikut ini:

9188040d-6c67-4c5b-b112-36a304b66dad

Pilih organisasi di hasil pencarian, lalu pilih Tambahkan.

Mengubah pengaturan: Temukan organisasi di daftar Pengaturan organisasi, lalu gulir secara horizontal untuk melihat kolom Pembatasan penyewa. Pada titik ini, semua pengaturan pembatasan penyewa untuk organisasi ini diwarisi dari pengaturan default Anda. Untuk mengubah pengaturan organisasi ini, pilih tautan Diwariskan dari default di bawah kolom Pembatasan penyewa.

Halaman Pembatasan penyewa untuk organisasi muncul. Salin nilai untuk ID Penyewa dan ID Kebijakan. Anda menggunakannya nanti saat mengonfigurasi klien Windows untuk mengaktifkan pembatasan penyewa.

Pilih Kustomisasi pengaturan, lalu pilih tab Pengguna dan grup eksternal. Di bawah Status akses, pilih opsi:

- Izinkan akses: Memungkinkan pengguna dan grup yang ditentukan di bawah Berlaku untuk siapa yang masuk dengan akun eksternal untuk mengakses aplikasi eksternal (ditentukan pada tab Aplikasi eksternal).

- Blokir akses: Memblokir pengguna dan grup yang ditentukan di bawah Berlaku untuk siapa yang masuk dengan akun eksternal agar tidak mengakses aplikasi eksternal (ditentukan pada tab Aplikasi eksternal).

Catatan

Untuk contoh Akun Microsoft kami, kami memilih Izinkan akses.

Di bawah Berlaku untuk, pilih Semua <pengguna dan grup organisasi>.

Catatan

Granularitas pengguna tidak didukung dengan Akun Microsoft, sehingga kemampuan Pilih <pengguna dan grup organisasi> tidak tersedia. Untuk organisasi lain, Anda dapat memilih Pilih <pengguna dan grup organisasi>, lalu lakukan langkah-langkah ini untuk setiap pengguna atau grup yang ingin Anda tambahkan:

- Pilih Tambahkan pengguna dan grup eksternal.

- Di panel Pilih, ketik nama pengguna atau grup dalam kotak pencarian.

- Pilih pengguna atau grup dalam hasil pencarian.

- Jika Anda ingin menambahkan lainnya, pilih Tambahkan dan ulangi langkah-langkah ini. Setelah selesai memilih pengguna dan grup yang ingin Anda tambahkan, pilih Kirim.

Pilih tab Aplikasi eksternal. Di bawah Status akses, pilih apakah akan mengizinkan atau memblokir akses ke aplikasi eksternal.

- Izinkan akses: Memungkinkan aplikasi eksternal yang ditentukan di bawah Berlaku untuk diakses oleh pengguna Anda saat menggunakan akun eksternal.

- Blokir akses: Memblokir aplikasi eksternal yang ditentukan di bawah Berlaku agar tidak diakses oleh pengguna Anda saat menggunakan akun eksternal.

Catatan

Untuk contoh Akun Microsoft kami, kami memilih Izinkan akses.

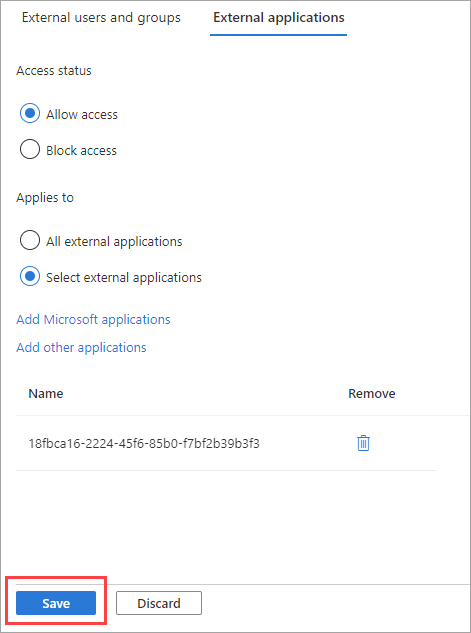

Pada Berlaku untuk, pilih salah satu dari pilihan berikut:

- Semua aplikasi eksternal: Terapkan tindakan yang Anda pilih di bawah Status akses ke semua aplikasi eksternal.

- Pilih aplikasi eksternal: Terapkan tindakan yang Anda pilih di bawah Status akses ke semua aplikasi eksternal.

Catatan

- Untuk contoh Akun Microsoft kami, kami memilih Pilih aplikasi eksternal.

- Jika memblokir akses untuk semua aplikasi eksternal, Anda juga perlu memblokir akses ke semua pengguna dan grup (pada tab Pengguna dan grup).

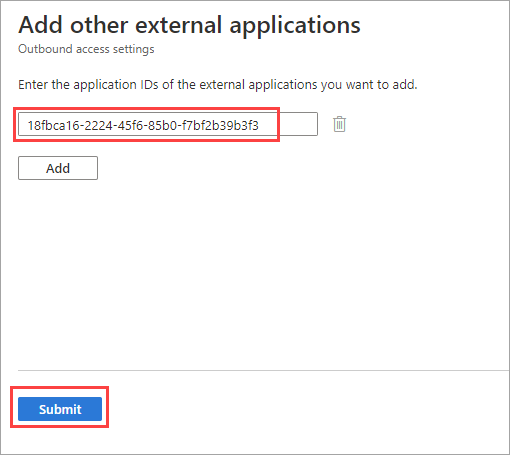

Jika Anda memilih Pilih aplikasi eksternal, lakukan hal berikut untuk setiap aplikasi yang ingin Anda tambahkan:

- Pilih Tambahkan aplikasi Microsoft atau Tambahkan aplikasi lain. Untuk contoh Microsoft Learn kami, kami memilih Tambahkan aplikasi lain.

- Di kotak pencarian, ketik nama atau ID aplikasi (baik ID aplikasi klien atau ID aplikasi sumber daya). (Lihat daftar ID untuk aplikasi Microsoft yang umum digunakan.) Untuk contoh Microsoft Learn kami, kami memasukkan ID

18fbca16-2224-45f6-85b0-f7bf2b39b3f3aplikasi . - Pilih aplikasi di hasil pencarian, lalu pilih Tambahkan.

- Ulangi untuk setiap aplikasi yang ingin Anda tambahkan.

- Setelah selesai memilih aplikasi, pilih Kirim.

Aplikasi yang Anda pilih tercantum di tab Aplikasi eksternal. Pilih Simpan.

Catatan

Memblokir penyewa MSA tidak akan memblokir:

- Lalu lintas tanpa pengguna untuk perangkat. Ini termasuk lalu lintas untuk Autopilot, Windows Update, dan telemetri organisasi.

- Autentikasi B2B akun konsumen.

- Autentikasi "Passthrough", digunakan oleh banyak aplikasi Azure dan Office.com, di mana aplikasi menggunakan ID Microsoft Entra untuk memasukkan pengguna konsumen dalam konteks konsumen.

Mengonfigurasi pembatasan penyewa sisi klien v2

Ada tiga opsi untuk memberlakukan pembatasan penyewa v2 untuk klien:

- Opsi 1: Pembatasan penyewa universal v2 sebagai bagian dari Microsoft Entra Global Secure Access (pratinjau)

- Opsi 2: Menyiapkan pembatasan penyewa v2 pada proksi perusahaan Anda

- Opsi 3: Mengaktifkan pembatasan penyewa pada perangkat terkelola Windows (pratinjau)

Opsi 1: Pembatasan penyewa universal v2 sebagai bagian dari Microsoft Entra Global Secure Access (pratinjau)

Pembatasan penyewa universal v2 sebagai bagian dari Microsoft Entra Global Secure Access direkomendasikan karena menyediakan autentikasi dan perlindungan sarana data untuk semua perangkat dan platform. Opsi ini memberikan perlindungan lebih terhadap upaya canggih untuk melewati autentikasi. Misalnya, penyerang mungkin mencoba mengizinkan akses anonim ke aplikasi penyewa berbahaya, seperti bergabung dalam rapat anonim di Teams. Atau, penyerang mungkin mencoba mengimpor ke perangkat organisasi Anda token akses yang diangkat dari perangkat di penyewa berbahaya. Pembatasan penyewa universal v2 mencegah serangan ini dengan mengirim sinyal pembatasan penyewa v2 pada bidang autentikasi (ID Microsoft Entra dan Akun Microsoft) dan bidang data (aplikasi cloud Microsoft).

Opsi 2: Menyiapkan pembatasan penyewa v2 pada proksi perusahaan Anda

Untuk memastikan rincian masuk dibatasi pada semua perangkat dan aplikasi di jaringan perusahaan Anda, konfigurasikan proksi perusahaan Anda untuk memberlakukan pembatasan penyewa v2. Meskipun mengonfigurasi pembatasan penyewa pada proksi perusahaan Anda tidak memberikan perlindungan bidang data, itu memberikan perlindungan bidang autentikasi.

Penting

Jika sebelumnya Anda telah menyiapkan pembatasan penyewa, Anda harus berhenti mengirim restrict-msa ke login.live.com. Jika tidak, pengaturan baru akan bertentangan dengan instruksi Anda yang ada ke layanan login MSA.

Konfigurasikan header v2 pembatasan penyewa sebagai berikut:

Nama header Nilai Header sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>TenantIDadalah ID penyewa Microsoft Entra Anda. Temukan nilai ini dengan masuk ke pusat admin Microsoft Entra sebagai administrator dan telusuri Gambaran Umum Identitas>dan pilih tab Gambaran Umum.policyGUIDadalah ID objek untuk kebijakan akses lintas penyewa Anda. Temukan nilai ini dengan memanggil/crosstenantaccesspolicy/defaultdan menggunakan bidang "id" yang dikembalikan.

Di proksi perusahaan Anda, kirim header pembatasan penyewa v2 ke domain masuk Microsoft berikut:

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Header ini memberlakukan kebijakan v2 pembatasan penyewa Anda pada semua rincian masuk di jaringan Anda. Header ini tidak memblokir akses anonim ke rapat Teams, file SharePoint, atau sumber daya lain yang tidak memerlukan autentikasi.

Pembatasan penyewa v2 tanpa dukungan untuk istirahat dan inspeksi

Untuk platform non-Windows, Anda dapat memutus dan memeriksa lalu lintas untuk menambahkan batasan penyewa parameter v2 ke header melalui proksi. Namun, beberapa platform tidak mendukung jeda dan inspeksi, sehingga pembatasan penyewa v2 tidak berfungsi. Untuk platform ini, fitur ID Microsoft Entra berikut dapat memberikan perlindungan:

- Akses Bersyar: Hanya izinkan penggunaan perangkat terkelola/patuh

- Akses Bersyar: Mengelola akses untuk pengguna tamu/eksternal

- Kolaborasi B2B: Membatasi aturan keluar dengan akses Lintas penyewa untuk penyewa yang sama yang tercantum dalam parameter "Restrict-Access-To-Tenants"

- Kolaborasi B2B: Membatasi undangan untuk pengguna B2B ke domain yang sama yang tercantum dalam parameter "Batasi Akses-ke-Penyewa"

- Manajemen aplikasi: Membatasi bagaimana pengguna menyetujui aplikasi

- Intune: Terapkan Kebijakan Aplikasi melalui Intune untuk membatasi penggunaan aplikasi terkelola hanya ke UPN akun yang mendaftarkan perangkat (di bawah Izinkan hanya akun organisasi yang dikonfigurasi di aplikasi)

Meskipun alternatif ini memberikan perlindungan, skenario tertentu hanya dapat dibahas melalui pembatasan penyewa, seperti penggunaan browser untuk mengakses layanan Microsoft 365 melalui web, bukan aplikasi khusus.

Opsi 3: Mengaktifkan pembatasan penyewa pada perangkat terkelola Windows (pratinjau)

Setelah membuat kebijakan pembatasan penyewa v2, Anda dapat menerapkan kebijakan pada setiap perangkat Windows 10, Windows 11, dan Windows Server 2022 dengan menambahkan ID penyewa dan ID kebijakan ke konfigurasi Pembatasan Penyewa perangkat. Ketika pembatasan penyewa diaktifkan pada perangkat Windows, proksi perusahaan tidak diperlukan untuk penegakan kebijakan. Perangkat tidak perlu menjadi ID Microsoft Entra yang dikelola untuk memberlakukan pembatasan penyewa v2; perangkat yang bergabung dengan domain yang dikelola dengan Kebijakan Grup juga didukung.

Catatan

Pembatasan penyewa V2 pada Windows adalah solusi parsial yang melindungi autentikasi dan bidang data untuk beberapa skenario. Ini berfungsi pada perangkat Windows terkelola dan tidak melindungi tumpukan .NET, Chrome, atau Firefox. Solusi Windows menyediakan solusi sementara hingga ketersediaan umum pembatasan penyewa Universal di Microsoft Entra Global Secure Access (pratinjau).

Templat Administratif (.admx) untuk Pembaruan Windows 10 November 2021 (21H2) dan Pengaturan kebijakan grup

Anda dapat menggunakan Kebijakan Grup untuk menyebarkan konfigurasi pembatasan penyewa ke perangkat Windows. Lihat sumber daya ini:

- Templat Administratif untuk Windows 10

- Lembar Bentang Referensi Pengaturan Kebijakan Grup untuk Windows 10

Menguji kebijakan pada perangkat

Untuk menguji kebijakan pembatasan penyewa v2 pada perangkat, ikuti langkah-langkah ini.

Catatan

- Perangkat harus menjalankan Windows 10 atau Windows 11 dengan pembaruan terbaru.

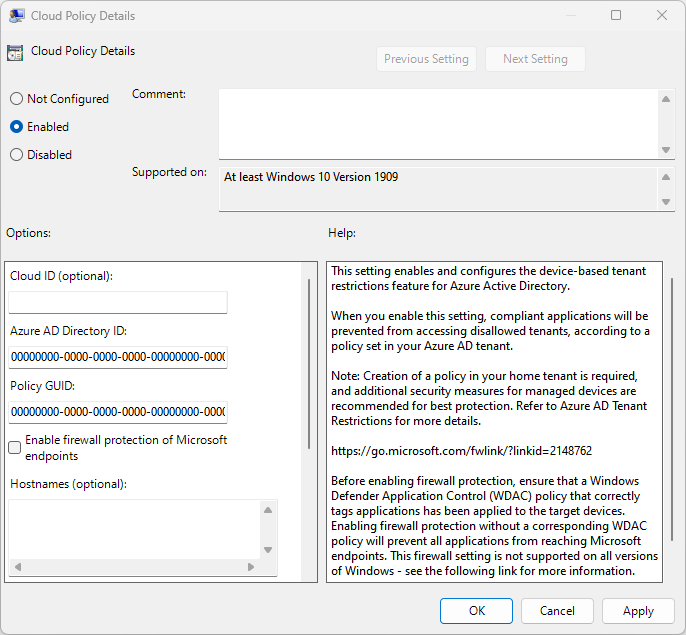

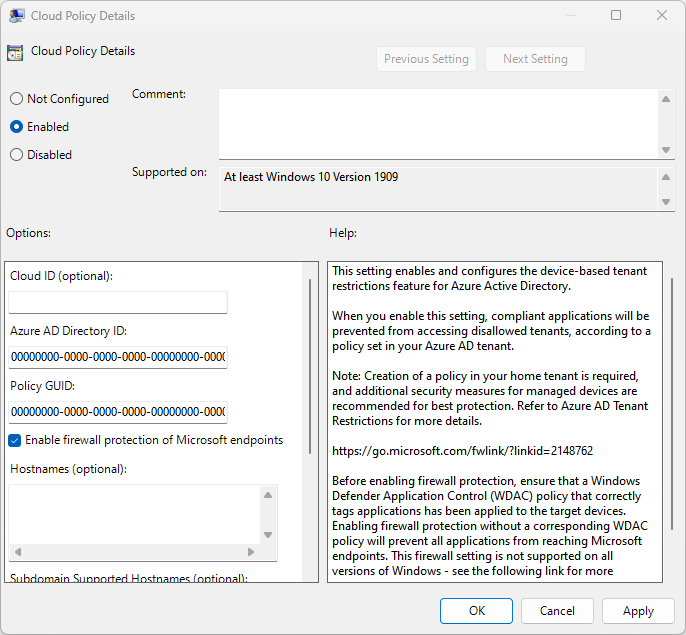

Pada komputer Windows, tekan tombol Windows, ketik gpedit, lalu pilih Edit kebijakan grup (Panel kontrol).

Buka Templat>Administratif Konfigurasi>Komputer Pembatasan Penyewa Komponen>Windows.

Klik kanan Detail Kebijakan Cloud di panel kanan, lalu pilih Edit.

Ambil ID Penyewa dan ID Kebijakan yang Anda rekam sebelumnya (di langkah 7 di bawah Untuk mengonfigurasi pembatasan penyewa default) dan masukkan di bidang berikut (biarkan semua bidang lain kosong):

- ID Microsoft Entra Directory: Masukkan ID Penyewa yang Anda rekam sebelumnya. dengan masuk ke pusat admin Microsoft Entra sebagai administrator dan menelusuri Gambaran Umum Identitas>dan memilih tab Gambaran Umum.

- GUID Kebijakan: ID untuk kebijakan akses lintas penyewa Anda. Ini adalah ID Kebijakan yang Anda rekam sebelumnya. Anda juga dapat menemukan ID ini dengan menggunakan perintah https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/defaultGraph Explorer .

Pilih OK.

Memblokir aplikasi Chrome, Firefox, dan .NET seperti PowerShell

Anda dapat menggunakan fitur Windows Firewall untuk memblokir aplikasi yang tidak terlindungi agar tidak mengakses sumber daya Microsoft melalui aplikasi Chrome, Firefox, dan .NET seperti PowerShell. Aplikasi yang akan diblokir/diizinkan sesuai kebijakan pembatasan penyewa v2.

Misalnya, jika pelanggan menambahkan PowerShell ke kebijakan CIP v2 pembatasan penyewa mereka dan memiliki graph.microsoft.com dalam daftar titik akhir kebijakan v2 pembatasan penyewa mereka, maka PowerShell harus dapat mengaksesnya dengan firewall diaktifkan.

Pada komputer Windows, tekan tombol Windows, ketik gpedit, lalu pilih Edit kebijakan grup (Panel kontrol).

Buka Templat>Administratif Konfigurasi>Komputer Pembatasan Penyewa Komponen>Windows.

Klik kanan Detail Kebijakan Cloud di panel kanan, lalu pilih Edit.

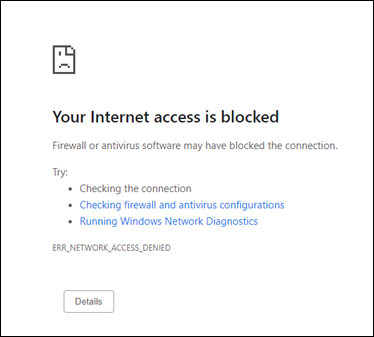

Pilih kotak centang Aktifkan perlindungan firewall titik akhir Microsoft, lalu pilih OK.

Setelah Mengaktifkan pengaturan firewall, coba masuk menggunakan browser Chrome. Masuk harus gagal dengan pesan berikut:

Melihat pembatasan penyewa peristiwa v2

Lihat peristiwa yang terkait dengan pembatasan penyewa di Pemantau Peristiwa.

- Di Pemantau Peristiwa, buka Log Aplikasi dan Layanan.

- Navigasikan ke Microsoft>Windows>TenantRestrictions>Operational dan cari peristiwa.

Pembatasan penyewa dan dukungan Sarana data (pratinjau)

Trv2 diberlakukan oleh sumber daya berikut yang akan mengatasi skenario infiltrasi token di mana aktor jahat mengakses sumber daya secara langsung dengan token yang disusupi atau secara anonim.

- Teams

- SharePoint Online seperti aplikasi OneDrive

- Exchange Online seperti aplikasi Outlook

- Office.com / Aplikasi Office

Pembatasan penyewa dan Microsoft Teams (pratinjau)

Teams secara default memiliki federasi terbuka, yang berarti kami tidak memblokir siapa pun yang bergabung dalam rapat yang dihosting oleh penyewa eksternal. Untuk kontrol yang lebih besar atas akses ke rapat Teams, Anda dapat menggunakan Kontrol Federasi di Teams untuk mengizinkan atau memblokir penyewa tertentu, bersama dengan pembatasan penyewa v2 untuk memblokir akses anonim ke rapat Teams. Untuk menerapkan pembatasan penyewa untuk Teams, Anda perlu mengonfigurasi pembatasan penyewa v2 di pengaturan akses lintas penyewa Microsoft Entra Anda. Anda juga perlu menyiapkan Kontrol Federasi di portal Admin Teams dan memulai ulang Teams. Pembatasan penyewa yang diterapkan pada proksi perusahaan tidak akan memblokir akses anonim ke rapat Teams, file SharePoint, dan sumber daya lain yang tidak memerlukan autentikasi.

- Teams saat ini memungkinkan pengguna untuk bergabung dalam rapat yang dihosting secara eksternal menggunakan identitas perusahaan/rumah yang disediakan. Anda dapat menggunakan pengaturan akses lintas penyewa keluar untuk mengontrol pengguna dengan identitas perusahaan/rumah yang disediakan untuk bergabung dalam rapat Teams yang dihosting secara eksternal.

- Pembatasan penyewa mencegah pengguna menggunakan identitas yang dikeluarkan secara eksternal untuk bergabung dalam rapat Teams.

Catatan

Aplikasi Microsoft Teams memiliki dependensi pada aplikasi SharePoint Online dan Exchange Online. Sebaiknya atur kebijakan TRv2 pada aplikasi Office 365 alih-alih Microsoft Teams Services atau SharePoint Online atau Exchange Online secara terpisah. Jika Anda mengizinkan/memblokir salah satu aplikasi (SPO atau EXO, dan sebagainya) yang merupakan bagian dari Office 365, itu juga akan memengaruhi aplikasi seperti Microsoft Teams. Demikian pula, jika aplikasi Microsoft Teams diizinkan/diblokir, SPO dan EXO dengan di aplikasi Teams akan terpengaruh.

Gabungan rapat anonim murni

Pembatasan penyewa v2 secara otomatis memblokir semua akses identitas yang tidak diautentikasi dan dikeluarkan secara eksternal ke rapat Teams yang dihosting secara eksternal. Misalnya, Contoso menggunakan Kontrol Federasi Teams untuk memblokir penyewa Fabrikam. Jika seseorang dengan perangkat Contoso menggunakan akun Fabrikam untuk bergabung dalam rapat Contoso Teams, mereka diizinkan masuk ke dalam rapat sebagai pengguna anonim. Sekarang, jika Contoso juga mengaktifkan pembatasan penyewa v2, Teams memblokir akses anonim, dan pengguna tidak dapat bergabung dalam rapat.

Bergabung dalam rapat menggunakan identitas yang dikeluarkan secara eksternal

Anda dapat mengonfigurasi kebijakan pembatasan penyewa v2 untuk memungkinkan pengguna atau grup tertentu dengan identitas yang dikeluarkan secara eksternal untuk bergabung dalam rapat Teams tertentu yang dihosting secara eksternal. Dengan konfigurasi ini, pengguna dapat masuk ke Teams dengan identitas yang dikeluarkan secara eksternal dan bergabung dengan rapat Teams penyewa yang dihosting secara eksternal yang ditentukan.

| Identitas autentikasi | Sesi terautentikasi | Hasil |

|---|---|---|

| Pengguna Anggota Penyewa (sesi terautentikasi) Contoh: Pengguna menggunakan identitas rumah mereka sebagai pengguna anggota (misalnya, user@mytenant.com) |

Terautentikasi | Pembatasan penyewa v2 memungkinkan akses ke rapat Teams. TRv2 tidak pernah diterapkan ke pengguna anggota penyewa. Kebijakan masuk/keluar akses lintas penyewa berlaku. |

| Anonim (tidak ada sesi terautentikasi) Contoh: Pengguna mencoba menggunakan sesi yang tidak diautentikasi, misalnya di jendela browser InPrivate, untuk mengakses rapat Teams. |

Tidak diautentikasi | Pembatasan penyewa v2 memblokir akses ke rapat Teams. |

| Identitas yang dikeluarkan secara eksternal (sesi terautentikasi) Contoh: Pengguna menggunakan identitas apa pun selain identitas rumah mereka (misalnya, user@externaltenant.com) |

Diautentikasi sebagai identitas yang dikeluarkan secara eksternal | Mengizinkan atau memblokir akses ke rapat Teams per kebijakan Pembatasan penyewa v2. Jika diizinkan oleh kebijakan, pengguna dapat bergabung dalam rapat. Jika tidak, akses diblokir. |

Pembatasan penyewa v2 dan SharePoint Online

SharePoint Online mendukung pembatasan penyewa v2 pada bidang autentikasi dan bidang data.

Sesi terautentikasi

Saat pembatasan penyewa v2 diaktifkan pada penyewa, akses yang tidak sah diblokir selama autentikasi. Jika pengguna langsung mengakses sumber daya SharePoint Online tanpa sesi terautentikasi, mereka akan diminta untuk masuk. Jika kebijakan v2 pembatasan penyewa memungkinkan akses, pengguna dapat mengakses sumber daya; jika tidak, akses diblokir.

Akses anonim (pratinjau)

Jika pengguna mencoba mengakses file anonim menggunakan penyewa rumah/identitas perusahaan mereka, mereka dapat mengakses file tersebut. Tetapi jika pengguna mencoba mengakses file anonim menggunakan identitas yang dikeluarkan secara eksternal, akses diblokir.

Misalnya, pengguna menggunakan perangkat terkelola yang dikonfigurasi dengan pembatasan penyewa v2 untuk Penyewa A. Jika mereka memilih tautan akses anonim yang dihasilkan untuk sumber daya Penyewa A, mereka harus dapat mengakses sumber daya secara anonim. Tetapi jika mereka memilih tautan akses anonim yang dihasilkan untuk Penyewa B SharePoint Online, mereka diminta untuk masuk. Akses anonim ke sumber daya menggunakan identitas yang dikeluarkan secara eksternal selalu diblokir.

Pembatasan penyewa v2 dan OneDrive

Sesi terautentikasi

Saat pembatasan penyewa v2 diaktifkan pada penyewa, akses yang tidak sah diblokir selama autentikasi. Jika pengguna langsung mengakses OneDrive tanpa sesi terautentikasi, mereka akan diminta untuk masuk. Jika kebijakan v2 pembatasan penyewa memungkinkan akses, pengguna dapat mengakses sumber daya; jika tidak, akses diblokir.

Akses anonim (pratinjau)

Seperti SharePoint, OneDrive mendukung pembatasan penyewa v2 pada bidang autentikasi dan bidang data. Memblokir akses anonim ke OneDrive juga didukung. Misalnya, pembatasan penyewa penegakan kebijakan v2 berfungsi di titik akhir OneDrive (microsoft-my.sharepoint.com).

Tidak dalam cakupan

OneDrive untuk akun konsumen (melalui onedrive.live.com) tidak mendukung pembatasan penyewa v2. Beberapa URL (seperti onedrive.live.com) tidak terkonvergensi dan menggunakan tumpukan warisan kami. Saat pengguna mengakses penyewa konsumen OneDrive melalui URL ini, kebijakan tidak diberlakukan. Sebagai solusinya, Anda dapat memblokir https://onedrive.live.com/ di tingkat proksi.

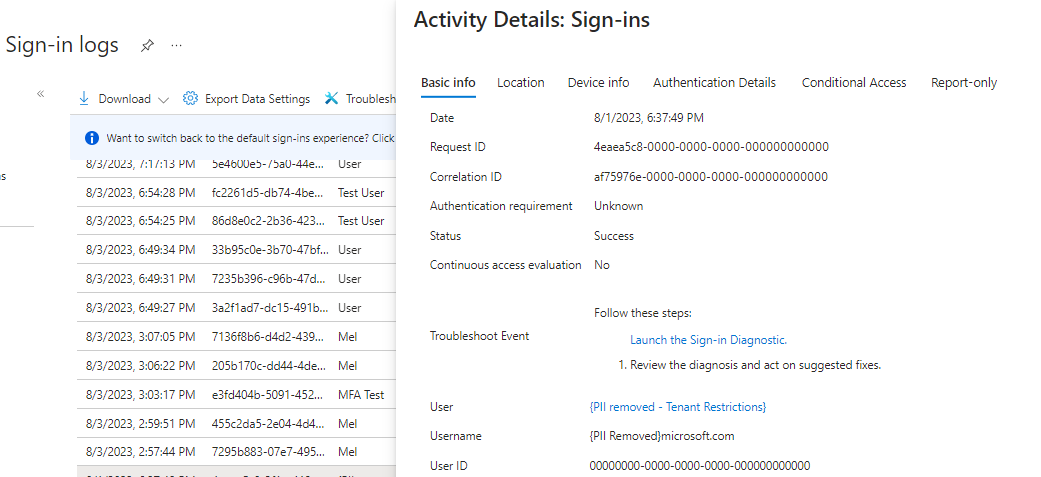

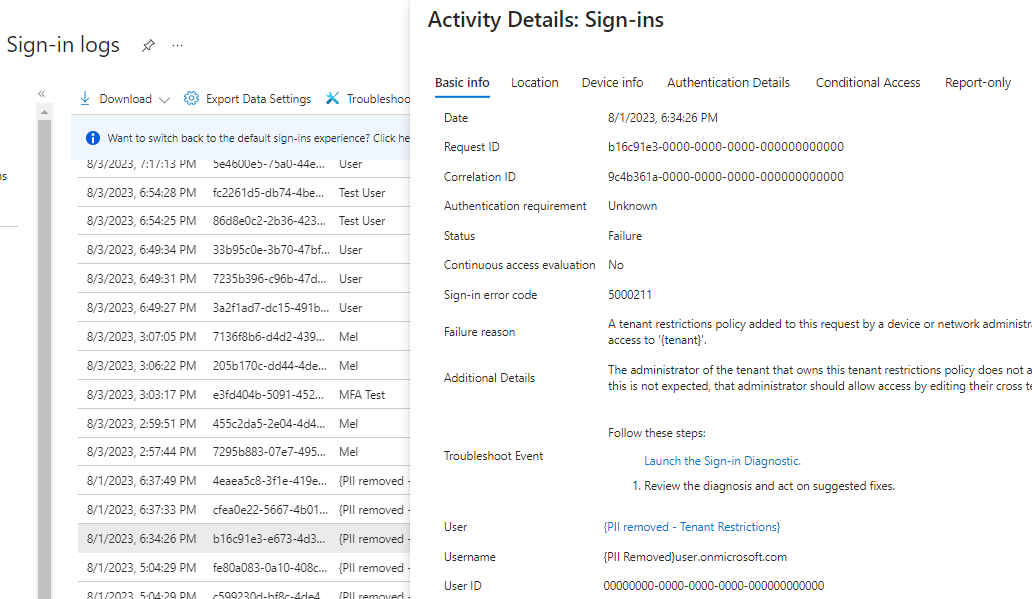

Log rincian masuk

Log masuk Microsoft Entra memungkinkan Anda melihat detail tentang masuk dengan kebijakan pembatasan penyewa v2. Ketika pengguna B2B masuk ke penyewa sumber daya untuk berkolaborasi, log masuk dibuat di penyewa beranda dan penyewa sumber daya. Log ini mencakup informasi seperti aplikasi yang digunakan, alamat email, nama penyewa, dan ID penyewa untuk penyewa beranda dan penyewa sumber daya. Contoh berikut menunjukkan keberhasilan masuk:

Jika proses masuk gagal, Detail Aktivitas memberikan informasi tentang alasan kegagalan:

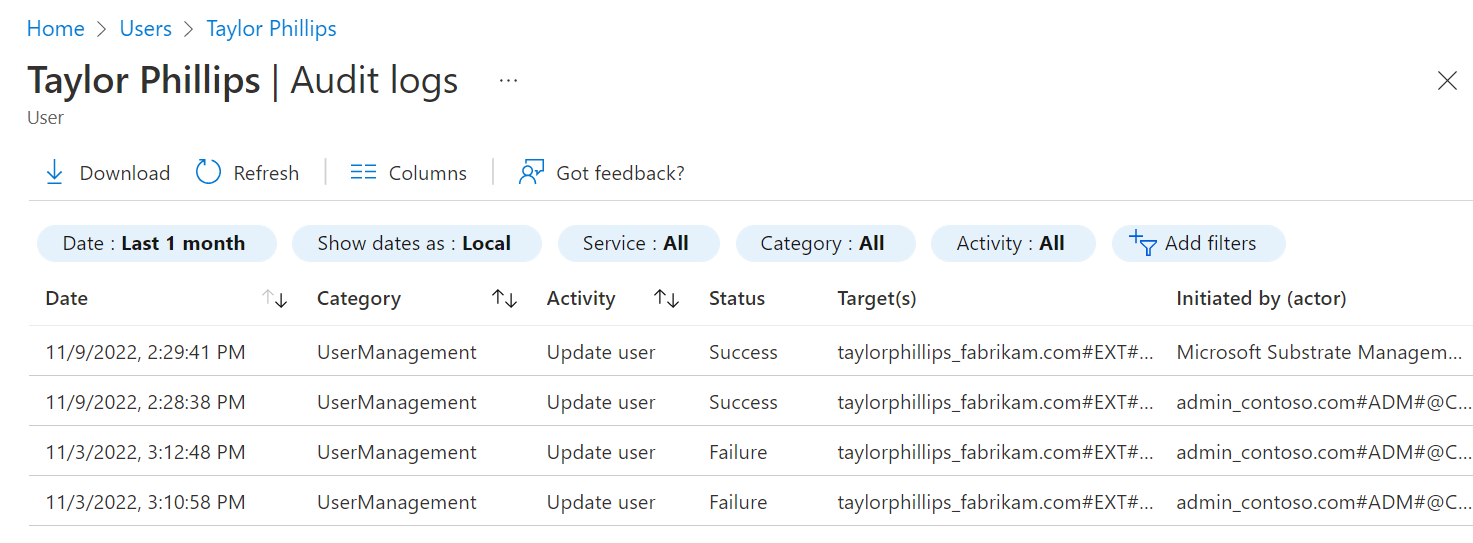

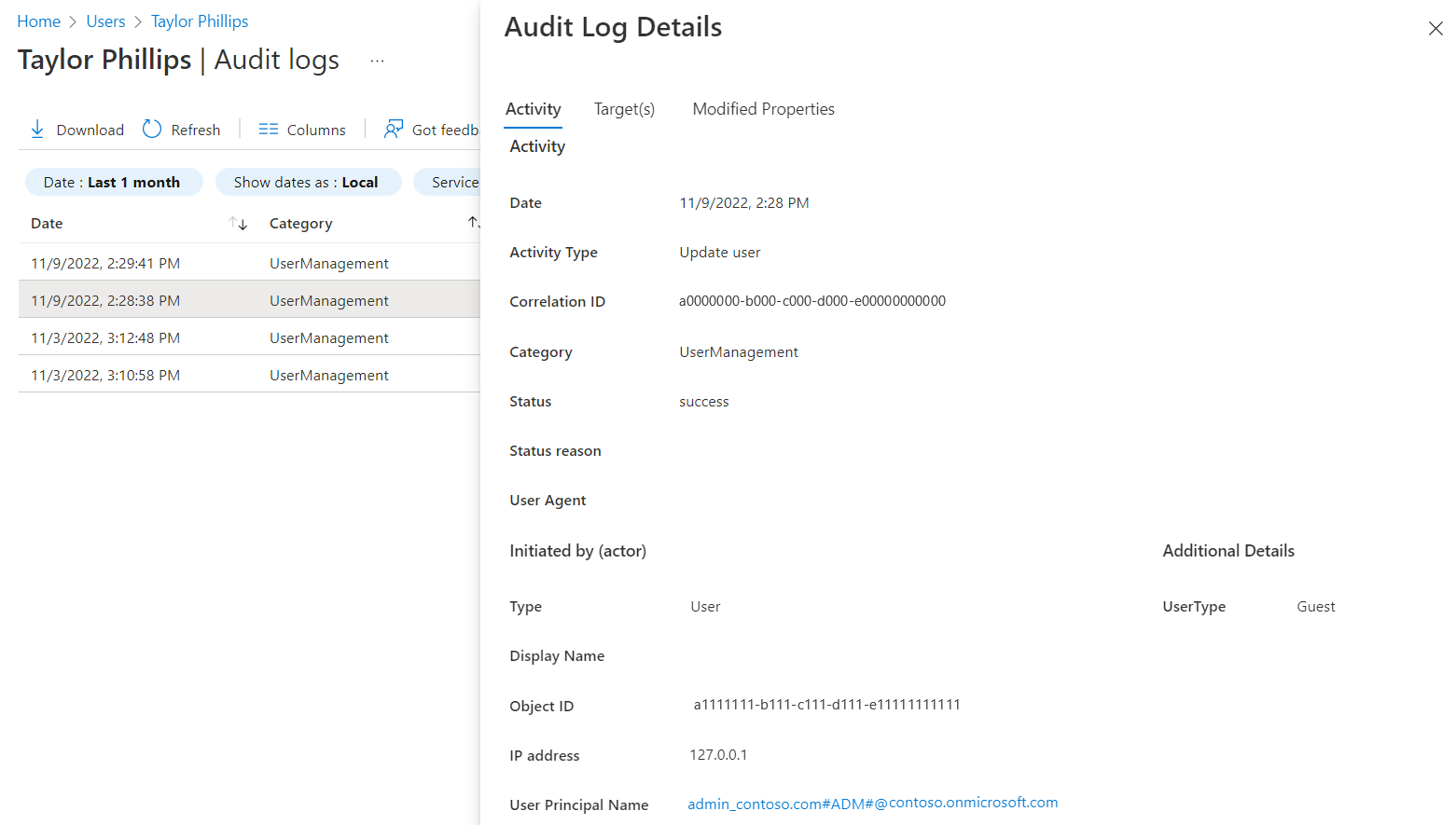

Log audit

Log Audit menyediakan catatan aktivitas sistem dan pengguna, termasuk aktivitas yang dimulai oleh pengguna tamu. Anda dapat melihat log audit untuk penyewa di bawah Pemantauan, atau melihat log audit untuk pengguna tertentu dengan menavigasi ke profil pengguna.

Pilih peristiwa di log untuk mendapatkan detail selengkapnya tentang peristiwa tersebut, misalnya:

Anda juga dapat mengekspor log ini dari ID Microsoft Entra dan menggunakan alat pelaporan pilihan Anda untuk mendapatkan laporan yang disesuaikan.

Microsoft Graph

Gunakan Microsoft Graph untuk mendapatkan informasi kebijakan:

Permintaan HTTP

Mendapatkan kebijakan default

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultReset ke default sistem

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultMendapatkan konfigurasi mitra

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersMendapatkan konfigurasi mitra tertentu

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadMemperbarui mitra tertentu

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Isi permintaan

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Langkah berikutnya

Lihat Mengonfigurasi pengaturan kolaborasi eksternal untuk kolaborasi B2B dengan identitas non-Azure AD, identitas sosial, dan akun eksternal yang dikelola non-TI.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk