Panduan referensi operasi manajemen autentikasi Microsoft Entra

Bagian panduan referensi operasi Microsoft Entra ini menjelaskan pemeriksaan dan tindakan yang harus Anda ambil untuk mengamankan dan mengelola kredensial, menentukan pengalaman autentikasi (AuthN), mendelegasikan penugasan, mengukur penggunaan, dan menentukan kebijakan akses berdasarkan postur keamanan perusahaan.

Catatan

Rekomendasi ini berlaku tanggal penerbitan, tetapi dapat berubah dari waktu ke waktu. Organisasi harus terus mengevaluasi praktik identitas mereka seiring berkembangnya produk dan layanan Microsoft dari waktu ke waktu.

Proses operasi kunci

Tetapkan pemilik ke tugas kunci

Mengelola MICROSOFT Entra ID memerlukan eksekusi berkelanjutan dari tugas dan proses operasional utama, yang mungkin bukan bagian dari proyek peluncuran. Masih penting untuk menyiapkan tugas-tugas ini untuk mengoptimalkan lingkungan Anda. Tugas kunci dan pemilik yang direkomendasikan meliputi:

| Tugas | Pemilik |

|---|---|

| Mengelola siklus hidup konfigurasi akses menyeluruh (SSO) di ID Microsoft Entra | Tim Operasi Manajemen Identitas dan Akses (IAM) |

| Mendesain kebijakan Akses Bersyar untuk aplikasi Microsoft Entra | Tim Arsitektur InfoSec |

| Mengarsipkan aktivitas masuk dalam sistem manajemen peristiwa dan informasi keamanan (SIEM) | Tim Operasi InfoSec |

| Mengarsipkan kejadian risiko dalam sistem SIEM | Tim Operasi InfoSec |

| Memprioritaskan dan menyelidiki laporan keamanan | Tim Operasi InfoSec |

| Memprioritaskan dan menyelidiki kejadian risiko | Tim Operasi InfoSec |

| Triase dan selidiki pengguna yang ditandai untuk laporan risiko dan kerentanan dari Microsoft Entra ID Protection | Tim Operasi InfoSec |

Catatan

Microsoft Entra ID Protection memerlukan lisensi Microsoft Entra ID P2. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Membandingkan fitur yang tersedia secara umum dari edisi Microsoft Entra ID Free dan Microsoft Entra ID P1 atau P2.

Saat meninjau daftar, Anda mungkin perlu menetapkan pemilik untuk tugas yang kehilangan pemilik atau menyesuaikan kepemilikan untuk tugas dengan pemilik yang tidak selaras dengan rekomendasi di atas.

Bacaan yang direkomendasikan

Manajemen kredensial

Kebijakan kata sandi

Mengelola kata sandi dengan aman adalah salah satu bagian paling penting dari Manajemen Identitas dan Akses dan sering menjadi target serangan terbesar. MICROSOFT Entra ID mendukung beberapa fitur yang dapat membantu mencegah serangan berhasil.

Gunakan tabel berikut untuk menemukan solusi yang direkomendasikan untuk mengurangi masalah yang perlu ditangani:

| Masalah | Rekomendasi |

|---|---|

| Tidak ada mekanisme untuk melindungi dari kata sandi yang lemah | Mengaktifkan pengaturan ulang kata sandi mandiri (SSPR) id Microsoft Entra dan perlindungan kata sandi |

| Tidak ada mekanisme untuk mendeteksi kata sandi yang bocor | Aktifkan sinkronisasi hash kata sandi (PHS) untuk mendapatkan wawasan |

| Menggunakan Layanan Federasi Direktori Aktif dan tidak dapat berpindah ke autentikasi terkelola | Mengaktifkan Penguncian Cerdas Ekstranet Layanan Federasi Direktori Aktif dan / atau Penguncian Cerdas Microsoft Entra |

| Kebijakan kata sandi menggunakan aturan berbasis kompleksitas seperti panjang, beberapa set karakter, atau masa berakhir | Pertimbangkan kembali demi Praktik yang Direkomendasikan Microsoft dan alihkan pendekatan Anda ke manajemen kata sandi dan sebarkan perlindungan kata sandi Microsoft Entra. |

| Pengguna tidak terdaftar untuk menggunakan autentikasi multifaktor | Daftarkan semua informasi keamanan pengguna agar dapat digunakan sebagai mekanisme untuk memverifikasi identitas pengguna bersama dengan kata sandi mereka |

| Tidak ada pencabutan kata sandi berdasarkan risiko pengguna | Menyebarkan kebijakan risiko pengguna Microsoft Entra Identity Protection untuk memaksa perubahan kata sandi pada kredensial yang bocor menggunakan SSPR |

| Tidak ada mekanisme penguncian cerdas untuk melindungi autentikasi berbahaya dari pelaku jahat yang berasal dari alamat IP yang diidentifikasi | Sebarkan autentikasi yang dikelola cloud dengan sinkronisasi hash kata sandi atau autentikasi pass-through (PTA) |

Bacaan rekomendasi kata sandi

Aktifkan pengaturan ulang kata sandi layanan mandiri dan perlindungan kata sandi

Pengguna yang perlu mengubah atau menyetel ulang kata sandi mereka adalah salah satu sumber volume dan biaya panggilan staf dukungan terbesar. Selain biaya, mengubah kata sandi sebagai alat untuk mengurangi risiko pengguna adalah langkah mendasar dalam meningkatkan postur keamanan organisasi Anda.

Minimal, disarankan Agar Anda menyebarkan pengaturan ulang kata sandi mandiri (SSPR) ID Microsoft Entra dan perlindungan kata sandi lokal untuk dicapai:

- Alihkan panggilan staf dukungan.

- Ganti penggunaan kata sandi sementara.

- Ganti solusi manajemen kata sandi layanan mandiri yang ada yang bergantung pada solusi lokal.

- Menghilangkan kata sandi yang buruk di organisasi Anda.

Catatan

Untuk organisasi dengan langganan Microsoft Entra ID P2, disarankan untuk menyebarkan SSPR dan menggunakannya sebagai bagian dari Kebijakan Risiko Pengguna Perlindungan Identitas.

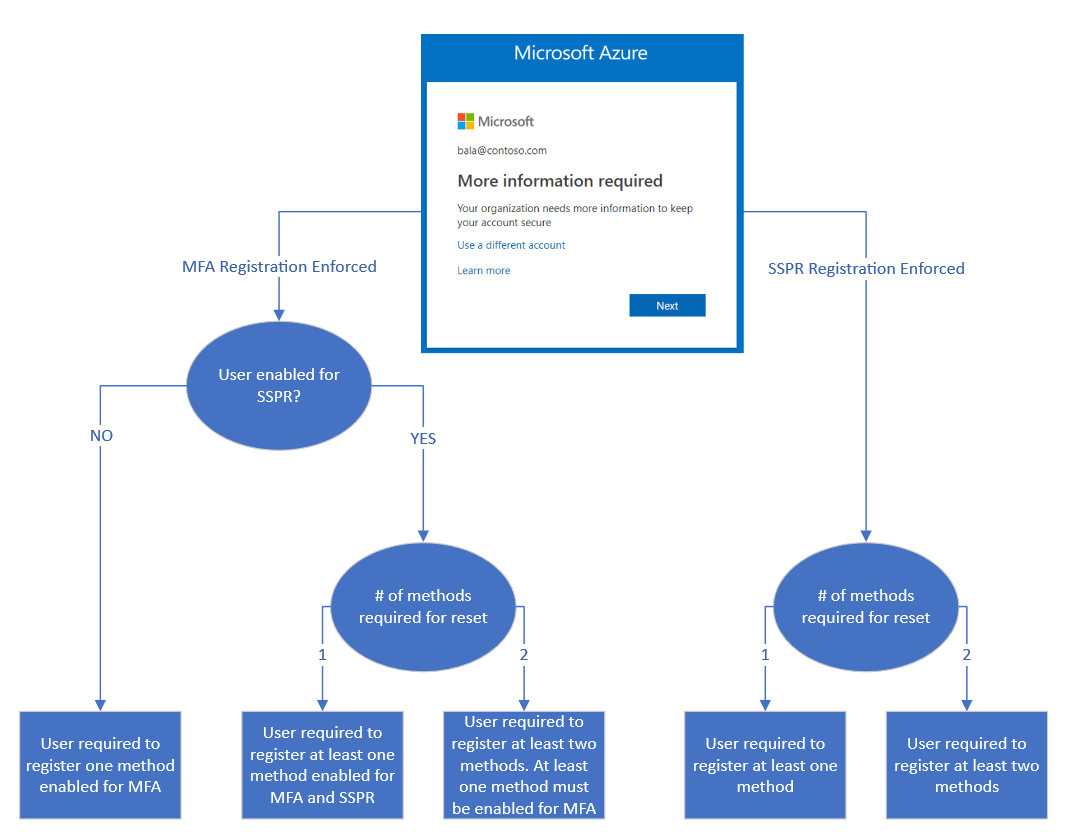

Manajemen kredensial yang kuat

Kata sandi sendiri tidak cukup aman untuk mencegah aktor buruk mendapatkan akses ke lingkungan Anda. Minimal, setiap pengguna dengan akun istimewa harus diaktifkan untuk autentikasi multifaktor. Idealnya, Anda harus mengaktifkan pendaftaran gabungan dan mengharuskan semua pengguna mendaftar untuk autentikasi multifaktor dan SSPR menggunakan pengalaman pendaftaran gabungan. Terakhir, sebaiknya adopsi strategi untuk memberikan ketahanan guna mengurangi risiko penguncian karena keadaan yang tidak terduga.

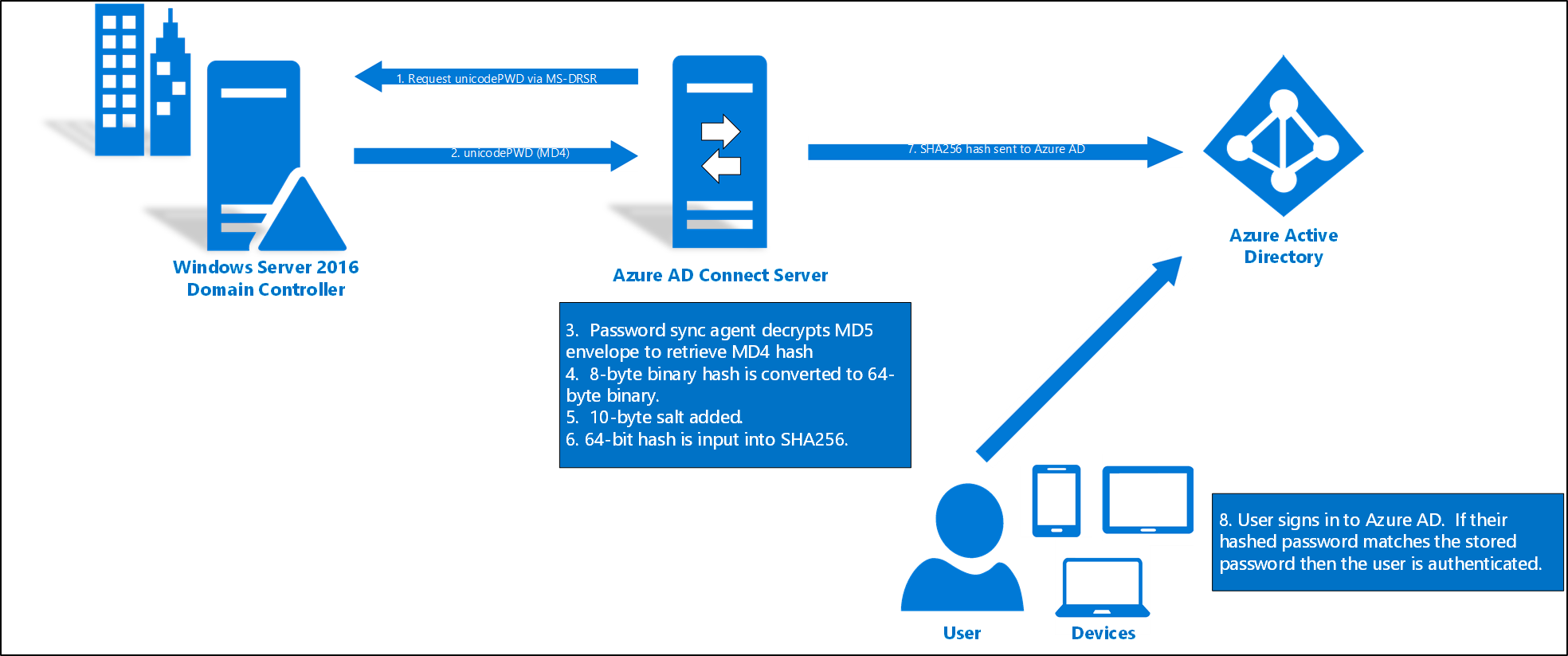

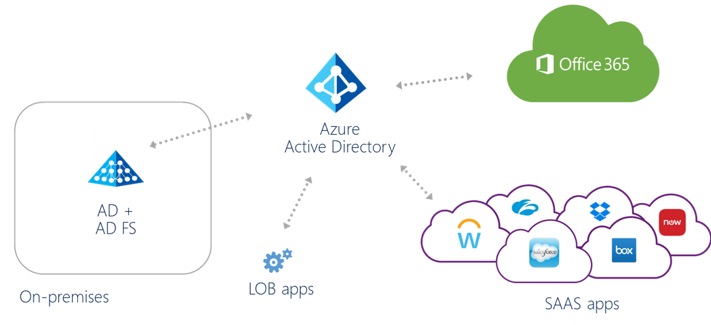

Ketahanan autentikasi penonaktifan lokal

Selain manfaat kesederhanaan dan mengaktifkan deteksi kredensial bocor, Microsoft Entra Password Hash Sync (PHS) dan autentikasi multifaktor Microsoft Entra memungkinkan pengguna untuk mengakses aplikasi perangkat lunak sebagai layanan (SaaS) dan Microsoft 365 terlepas dari pemadaman lokal karena serangan cyber seperti NotPetya. Dimungkinkan juga untuk mengaktifkan PHS saat bersama dengan federasi. Mengaktifkan PHS memungkinkan pengembalian autentikasi saat layanan federasi tidak tersedia.

Jika organisasi lokal Anda tidak memiliki strategi ketahanan pemadaman atau memiliki strategi yang tidak terintegrasi dengan MICROSOFT Entra ID, Anda harus menyebarkan Microsoft Entra PHS dan menentukan rencana pemulihan bencana yang menyertakan PHS. Mengaktifkan Microsoft Entra PHS akan memungkinkan pengguna untuk mengautentikasi terhadap ID Microsoft Entra jika Active Directory lokal Anda tidak tersedia.

Untuk lebih memahami opsi autentikasi Anda, lihat Memilih metode autentikasi yang tepat untuk solusi identitas hibrid Microsoft Entra Anda.

Penggunaan kredensial terprogram

Skrip ID Microsoft Entra menggunakan PowerShell atau aplikasi menggunakan Microsoft Graph API memerlukan autentikasi yang aman. Manajemen kredensial yang buruk yang menjalankan skrip dan alat tersebut meningkatkan risiko pencurian kredensial. Jika Anda menggunakan skrip atau aplikasi yang mengandalkan kata sandi atau permintaan kata sandi yang dikodekan secara permanen, Anda harus terlebih dahulu meninjau kata sandi dalam file konfigurasi atau kode sumber, lalu mengganti dependensi tersebut dan menggunakan Identitas Terkelola Azure, Autentikasi Windows Terintegrasi, atau sertifikat jika memungkinkan. Untuk aplikasi tempat solusi sebelumnya tidak dimungkinkan, pertimbangkan untuk menggunakan Azure Key Vault.

Jika Anda menentukan ada perwakilan layanan dengan kredensial kata sandi dan Anda tidak yakin bagaimana kredensial kata sandi tersebut diamankan oleh skrip atau aplikasi, hubungi pemilik aplikasi untuk lebih memahami pola penggunaan.

Microsoft juga menyarankan Anda menghubungi pemilik aplikasi untuk memahami pola penggunaan jika ada perwakilan layanan dengan kredensial kata sandi.

Pengalaman autentikasi

Autentikasi lokal

Autentikasi Federasi dengan autentikasi Windows terintegrasi (IWA) atau autentikasi terkelola Akses Menyeluruh Tanpa Hambatan (SSO) dengan sinkronisasi hash kata sandi atau autentikasi pass-through adalah pengalaman pengguna terbaik ketika berada di dalam jaringan perusahaan dengan pandangan ke pengendali domain lokal. Ini meminimalkan kelelahan perintah kredensial dan mengurangi risiko pengguna menjadi mangsa serangan phishing. Jika Anda sudah menggunakan autentikasi yang dikelola cloud dengan PHS atau PTA, tetapi pengguna masih perlu mengetikkan kata sandi mereka saat mengautentikasi lokal, maka Anda harus segera menyebarkan SSO Tanpa Hambatan. Di sisi lain, jika Anda saat ini terfederasi dengan rencana untuk akhirnya bermigrasi ke autentikasi yang dikelola cloud, maka Anda harus menerapkan SSO Tanpa Hambatan sebagai bagian dari proyek migrasi.

Kebijakan akses kepercayaan perangkat

Seperti pengguna di organisasi Anda, perangkat adalah identitas inti yang ingin Anda lindungi. Anda dapat menggunakan identitas perangkat untuk melindungi sumber daya Anda kapan saja dan dari lokasi mana pun. Mengautentikasi perangkat dan menjelaskan jenis kepercayaannya meningkatkan postur keamanan dan kegunaan Anda dengan:

- Menghindari gesekan, misalnya, dengan autentikasi multifaktor, ketika perangkat tepercaya

- Memblokir akses dari perangkat yang tidak tepercaya

- Untuk perangkat Windows 10, sediakan akses masuk tunggal ke sumber daya lokal tanpa gangguan.

Anda dapat melakukan tujuan ini dengan membawa identitas perangkat dan mengelolanya di ID Microsoft Entra dengan menggunakan salah satu metode berikut:

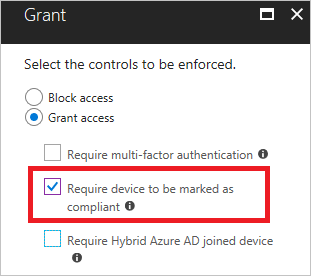

- Organisasi dapat menggunakan Microsoft Intune untuk mengelola perangkat dan memberlakukan kebijakan kepatuhan, membuktikan kesehatan perangkat, dan mengatur kebijakan Akses Bersyarar berdasarkan apakah perangkat mematuhinya. Microsoft Intune dapat mengelola perangkat iOS, desktop Mac (Melalui integrasi JAMF), desktop Windows (secara asli menggunakan Mobile Manajemen Perangkat untuk Windows 10, dan manajemen bersama dengan Microsoft Configuration Manager) dan perangkat seluler Android.

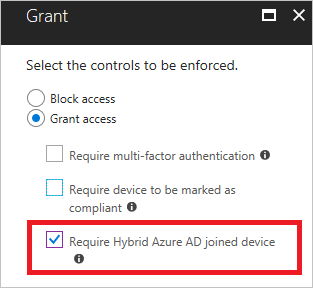

- Gabungan hibrid Microsoft Entra menyediakan manajemen dengan Kebijakan Grup atau Microsoft Configuration Manager di lingkungan dengan perangkat komputer yang bergabung dengan domain Active Directory. Organisasi dapat menyebarkan lingkungan terkelola melalui PHS maupun PTA dengan SSO Tanpa Gangguan. Membawa perangkat Anda ke MICROSOFT Entra ID memaksimalkan produktivitas pengguna melalui SSO di seluruh sumber daya cloud dan lokal Anda sekaligus memungkinkan Anda mengamankan akses ke sumber daya cloud dan lokal Anda dengan Akses Bersyar pada saat yang sama.

Jika Anda memiliki perangkat Windows yang bergabung dengan domain yang tidak terdaftar di cloud, atau perangkat Windows yang bergabung dengan domain yang terdaftar di cloud tetapi tanpa kebijakan Akses Bersyar, maka Anda harus mendaftarkan perangkat yang tidak terdaftar dan, dalam kedua kasus, gunakan gabungan hibrid Microsoft Entra sebagai kontrol dalam kebijakan Akses Bersyar anda.

Jika Anda mengelola perangkat dengan MDM atau Microsoft Intune, tetapi tidak menggunakan kontrol perangkat dalam kebijakan Akses Bersyarat Anda, sebaiknya gunakan Wajibkan perangkat ditandai sebagai sesuai sebagai kontrol dalam kebijakan tersebut.

Bacaan rekomendasi kebijakan akses kepercayaan perangkat

- Cara: Merencanakan implementasi gabungan hibrid Microsoft Entra Anda

- Konfigurasi akses identitas dan perangkat

Windows Hello untuk Bisnis

Di Windows 10, Windows Hello for Business mengganti kata sandi dengan autentikasi dua faktor yang kuat pada PC. Windows Hello untuk Bisnis memungkinkan pengalaman autentikasi multifaktor yang lebih efisien bagi pengguna dan mengurangi dependensi Anda pada kata sandi. Jika Anda belum mulai meluncurkan perangkat Windows 10, atau hanya menyebarkannya sebagian, sebaiknya tingkatkan ke Windows 10 dan aktifkan Windows Hello for Business di semua perangkat.

Jika Anda ingin mempelajari selengkapnya tentang autentikasi tanpa kata sandi, lihat Dunia tanpa kata sandi dengan ID Microsoft Entra.

Autentikasi dan penugasan aplikasi

Akses menyeluruh untuk aplikasi

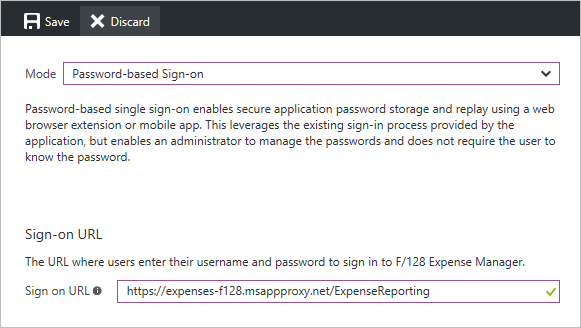

Menyediakan mekanisme akses menyeluruh standar ke seluruh perusahaan sangat penting untuk pengalaman pengguna terbaik, pengurangan risiko, kemampuan untuk melaporkan, dan tata kelola. Jika Anda menggunakan aplikasi yang mendukung SSO dengan MICROSOFT Entra ID tetapi saat ini dikonfigurasi untuk menggunakan akun lokal, Anda harus mengonfigurasi ulang aplikasi tersebut untuk menggunakan SSO dengan MICROSOFT Entra ID. Demikian juga, jika Anda menggunakan aplikasi apa pun yang mendukung SSO dengan ID Microsoft Entra tetapi menggunakan Penyedia Identitas lain, Anda harus mengonfigurasi ulang aplikasi tersebut untuk menggunakan SSO dengan MICROSOFT Entra ID juga. Untuk aplikasi yang tidak mendukung protokol federasi tetapi mendukung autentikasi berbasis formulir, kami sarankan Anda mengonfigurasi aplikasi untuk menggunakan brankas kata sandi dengan proksi aplikasi Microsoft Entra.

Catatan

Jika Anda tidak memiliki mekanisme untuk menemukan aplikasi yang tidak dikelola di organisasi Anda, sebaiknya terapkan proses penemuan menggunakan broker keamanan aplikasi cloud (CASB) seperti Microsoft Defender untuk Cloud Apps.

Terakhir, jika Anda memiliki galeri aplikasi Microsoft Entra dan menggunakan aplikasi yang mendukung SSO dengan MICROSOFT Entra ID, sebaiknya cantumkan aplikasi di galeri aplikasi.

Bacaan rekomendasi akses menyeluruh

Migrasi aplikasi Layanan Federasi Direktori Aktif ke ID Microsoft Entra

Memigrasikan aplikasi dari Layanan Federasi Direktori Aktif ke MICROSOFT Entra ID memungkinkan kemampuan tambahan pada keamanan, pengelolaan yang lebih konsisten, dan pengalaman kolaborasi yang lebih baik. Jika Anda memiliki aplikasi yang dikonfigurasi di Layanan Federasi Direktori Aktif yang mendukung SSO dengan ID Microsoft Entra, maka Anda harus mengonfigurasi ulang aplikasi tersebut untuk menggunakan SSO dengan ID Microsoft Entra. Jika Anda memiliki aplikasi yang dikonfigurasi di Layanan Federasi Direktori Aktif dengan konfigurasi yang tidak biasa yang tidak didukung oleh ID Microsoft Entra, Anda harus menghubungi pemilik aplikasi untuk memahami apakah konfigurasi khusus adalah persyaratan absolut aplikasi. Jika tidak diperlukan, maka Anda harus mengonfigurasi ulang aplikasi untuk menggunakan SSO dengan MICROSOFT Entra ID.

Catatan

Microsoft Entra Connect Health untuk LAYANAN Federasi Direktori Aktif dapat digunakan untuk mengumpulkan detail konfigurasi tentang setiap aplikasi yang berpotensi dimigrasikan ke ID Microsoft Entra.

Menetapkan pengguna ke aplikasi

Menetapkan pengguna ke aplikasi paling baik dipetakan saat menggunakan grup, karena mereka memungkinkan fleksibilitas dan kemampuan yang lebih besar untuk mengelola sesuai skala. Manfaat menggunakan grup termasuk keanggotaan grup dinamis berbasis atribut dan delegasi untuk pemilik aplikasi. Oleh karena itu, jika Anda sudah menggunakan dan mengelola grup, kami sarankan Anda mengambil tindakan berikut untuk meningkatkan manajemen dalam skala besar:

- Mendelegasikan manajemen grup dan tata kelola kepada pemilik aplikasi.

- Mengizinkan akses layanan mandiri ke aplikasi.

- Menentukan grup dinamis jika atribut pengguna dapat secara konsisten menentukan akses ke aplikasi.

- Terapkan pengesahan ke grup yang digunakan untuk akses aplikasi menggunakan tinjauan akses Microsoft Entra.

Di sisi lain, jika Anda menemukan aplikasi yang memiliki penugasan ke pengguna individual, pastikan untuk menerapkan tata kelola di sekitar aplikasi tersebut.

Menetapkan pengguna ke bacaan rekomendasi aplikasi

- Menetapkan pengguna dan grup ke aplikasi di ID Microsoft Entra

- Mendelegasikan izin pendaftaran aplikasi di MICROSOFT Entra ID

- Aturan keanggotaan dinamis untuk grup di ID Microsoft Entra

Kebijakan akses

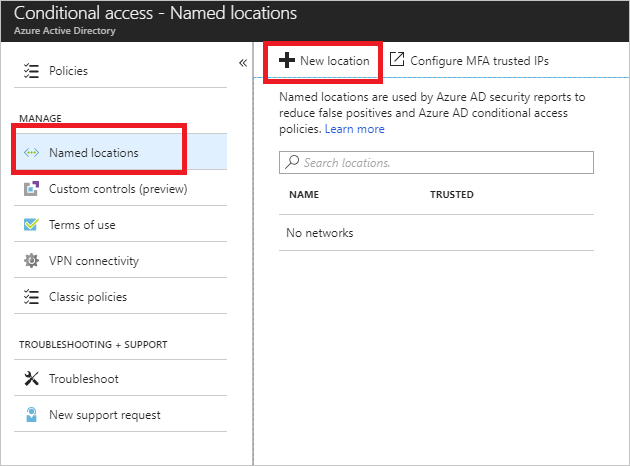

Lokasi bernama

Dengan lokasi bernama di ID Microsoft Entra, Anda dapat memberi label rentang alamat IP tepercaya di organisasi Anda. MICROSOFT Entra ID menggunakan lokasi bernama untuk:

- Mencegah positif palsu dalam kejadian risiko. Masuk dari lokasi jaringan tepercaya menurunkan risiko masuk pengguna.

- Mengkofigurasikan Akses Bersyarat berbasis lokasi.

Berdasarkan prioritas, gunakan tabel berikut untuk menemukan solusi yang direkomendasikan yang paling sesuai dengan kebutuhan organisasi Anda:

| Prioritas | Skenario | Rekomendasi |

|---|---|---|

| 1 | Jika Anda menggunakan PHS atau PTA dan lokasi bernama belum ditentukan | Tentukan lokasi bernama untuk meningkatkan deteksi kejadian risiko |

| 2 | Jika Anda terfederasi dan tidak menggunakan klaim "insideCorporateNetwork" dan lokasi bernama belum ditentukan | Tentukan lokasi bernama untuk meningkatkan deteksi kejadian risiko |

| 3 | Jika Anda tidak menggunakan lokasi bernama dalam kebijakan Akses Bersyarkat dan tidak ada kontrol risiko atau perangkat dalam kebijakan Akses Bersyarkat | Mengonfigurasi kebijakan Akses Bersyar untuk menyertakan lokasi bernama |

| 4 | Jika Anda terfederasi dan menggunakan klaim "insideCorporateNetwork" dan lokasi bernama belum ditentukan | Tentukan lokasi bernama untuk meningkatkan deteksi kejadian risiko |

| 5 | Jika Anda menggunakan alamat IP tepercaya dengan autentikasi multifaktor daripada lokasi bernama dan menandainya sebagai tepercaya | Menentukan lokasi bernama dan menandainya sebagai tepercaya untuk meningkatkan deteksi kejadian risiko |

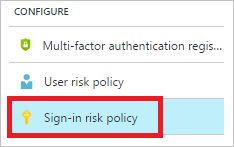

Kebijakan akses berbasis risiko

ID Microsoft Entra dapat menghitung risiko untuk setiap masuk dan setiap pengguna. Menggunakan risiko sebagai kriteria dalam kebijakan akses dapat memberikan pengalaman pengguna yang lebih baik, misalnya, lebih sedikit permintaan autentikasi, dan keamanan yang lebih baik, misalnya, hanya meminta pengguna saat diperlukan, dan mengotomatiskan respons dan remediasi.

Jika Anda sudah memiliki lisensi Microsoft Entra ID P2 yang mendukung penggunaan risiko dalam kebijakan akses, tetapi tidak digunakan, sebaiknya tambahkan risiko ke postur keamanan Anda.

Bacaan rekomendasi kebijakan akses berbasis risiko

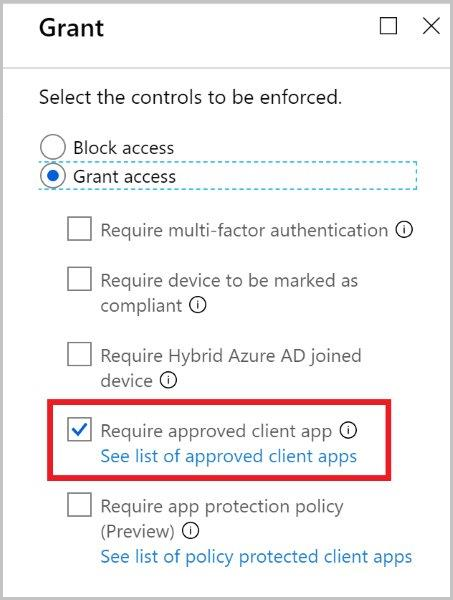

Kebijakan akses aplikasi klien

Microsoft Intune Application Management (MAM) menyediakan kemampuan untuk mendorong kontrol perlindungan data seperti enkripsi penyimpanan, PIN, pembersihan penyimpanan jarak jauh, dan sebagainya. ke aplikasi seluler klien yang kompatibel seperti Outlook Mobile. Selain itu, kebijakan Akses Bersyar dapat dibuat untuk membatasi akses ke layanan cloud seperti Exchange Online dari aplikasi yang disetujui atau kompatibel.

Jika karyawan Anda menginstal aplikasi berkemampuan MAM seperti aplikasi seluler Office untuk mengakses sumber daya perusahaan seperti Exchange Online atau SharePoint di Microsoft 365, dan Anda juga mendukung BYOD (bawa perangkat Anda sendiri), kami sarankan Anda menyebarkan kebijakan MAM aplikasi untuk mengelola konfigurasi aplikasi di perangkat milik pribadi tanpa pendaftaran MDM lalu memperbarui kebijakan Akses Bersyarkat Anda untuk hanya mengizinkan akses dari klien berkemampuan MAM.

Jika karyawan menginstal aplikasi berkemampuan MAM pada sumber daya perusahaan dan akses dibatasi pada perangkat Intune Managed, Anda harus mempertimbangkan untuk menyebarkan kebijakan MAM aplikasi untuk mengelola konfigurasi aplikasi untuk perangkat pribadi, dan memperbarui kebijakan Akses Bersyarat untuk hanya mengizinkan akses dari klien yang berkemampuan MAM.

Implementasi Akses Bersyarat

Akses Bersyarat adalah alat penting untuk meningkatkan postur keamanan organisasi Anda. Oleh karena itu, penting bagi Anda untuk mengikuti praktik terbaik ini:

- Memastikan semua aplikasi SaaS memiliki setidaknya satu kebijakan yang diterapkan

- Menghindari penggabungan filter Semua aplikasi dengan kontrol blokir untuk menghindari risiko penguncian

- Menghindari penggunaan Semua pengguna sebagai filter dan secara tidak sengaja menambahkan Tamu

- Memigrasikan semua kebijakan "warisan" ke portal Microsoft Azure

- Menangkap semua kriteria untuk pengguna, perangkat, dan aplikasi

- Gunakan kebijakan Akses Bersyar untuk menerapkan autentikasi multifaktor, daripada menggunakan MFA per pengguna

- Memiliki seperangkat kebijakan inti kecil yang dapat berlaku untuk beberapa aplikasi

- Menentukan grup pengecualian kosong dan menambahkan ke kebijakan untuk memiliki strategi pengecualian

- Merencanakan akun break glass tanpa kontrol autentikasi multifaktor

- Pastikan pengalaman yang konsisten di seluruh aplikasi klien Microsoft 365, misalnya, Teams, OneDrive, Outlook, dan sebagainya.) dengan menerapkan serangkaian kontrol yang sama untuk layanan seperti Exchange Online dan SharePoint di Microsoft 365

- Penugasan terhadap kebijakan harus diterapkan melalui grup, bukan individu

- Melakukan tinjauan rutin terhadap grup pengecualian yang digunakan dalam kebijakan untuk membatasi waktu pengguna berada di luar postur keamanan. Jika Anda memiliki Microsoft Entra ID P2, maka Anda dapat menggunakan tinjauan akses untuk mengotomatiskan proses

Bacaan rekomendasi Akses Bersyarat

- Praktik terbaik untuk Akses Bersyar di ID Microsoft Entra

- Konfigurasi akses identitas dan perangkat

- Referensi pengaturan Akses Bersyar Microsoft Entra

- Kebijakan Akses Bersyarat Umum

Area permukaan akses

Autentikasi warisan

Kredensial yang kuat seperti autentikasi multifaktor tidak dapat melindungi aplikasi menggunakan protokol autentikasi lama, yang menjadikannya vektor serangan pilihan oleh aktor jahat. Mengunci autentikasi warisan sangat penting untuk meningkatkan postur keamanan akses.

Autentikasi warisan adalah istilah yang mengacu pada protokol autentikasi yang digunakan oleh aplikasi seperti:

- Klien Office lama yang tidak menggunakan autentikasi modern (misalnya, klien Office 2010)

- Klien yang menggunakan protokol email seperti Internet Message Access Protocol (IMAP)/Simple Mail Transfer Protocol (SMTP)/point of presence (POP)

Penyerang sangat menyukai protokol ini - pada kenyataannya, hampir 100% serangan password spray menggunakan protokol autentikasi warisan! Peretas menggunakan protokol autentikasi lama, karena mereka tidak mendukung masuk interaktif, yang diperlukan untuk tantangan keamanan tambahan seperti autentikasi multifaktor dan autentikasi perangkat.

Jika autentikasi warisan banyak digunakan di lingkungan Anda, Anda sesegera mungkin harus berencana untuk memigrasikan klien warisan ke klien yang mendukung autentikasi modern. Dalam token yang sama, jika Anda memiliki beberapa pengguna yang sudah menggunakan autentikasi modern, tetapi yang lainnya masih menggunakan autentikasi warisan, Anda harus mengambil langkah-langkah berikut untuk mengunci klien autentikasi warisan:

Gunakan laporan Aktivitas Masuk untuk mengidentifikasi pengguna yang masih menggunakan autentikasi warisan dan merencanakan remediasi:

Tingkatkan ke klien berkemampuan autentikasi modern untuk pengguna yang terpengaruh.

Rencanakan kerangka waktu langsung untuk mengunci per langkah di bawah ini.

Identifikasi aplikasi warisan apa yang memiliki dependensi keras pada autentikasi warisan. Lihat langkah 3 di bawah ini.

Nonaktifkan protokol warisan di sumber (misalnya Exchange Mailbox) untuk pengguna yang tidak menggunakan auth warisan untuk menghindari lebih banyak paparan.

Untuk akun yang tersisa (idealnya identitas non-manusia seperti akun layanan), gunakan Akses Bersyar untuk membatasi protokol warisan pasca-autentikasi .

Bacaan rekomendasi autentikasi warisan

Pemberian persetujuan

Dalam serangan pemberian persetujuan terlarang, penyerang membuat aplikasi terdaftar Microsoft Entra yang meminta akses ke data seperti informasi kontak, email, atau dokumen. Pengguna mungkin memberikan persetujuan untuk aplikasi berbahaya melalui serangan phishing saat mendarat di situs web berbahaya.

Di bawah ini adalah daftar aplikasi dengan izin yang mungkin ingin Anda cermati untuk layanan Microsoft Cloud:

- Aplikasi dengan Izin *.ReadWrite aplikasi atau yang didelegasikan

- Aplikasi dengan izin yang didelegasikan dapat membaca, mengirim, atau mengelola email atas nama pengguna

- Aplikasi yang diberikan menggunakan izin berikut:

| Sumber daya | Izin |

|---|---|

| Exchange Online | EAS.AccessAsUser.All |

| EWS.AccessAsUser.All | |

| Mail.Read | |

| API Microsoft Graph | Mail.Read |

| Mail.Read.Shared | |

| Mail.ReadWrite |

- Aplikasi yang diberikan peniruan pengguna penuh dari pengguna yang masuk. Contohnya:

| Sumber daya | Izin |

|---|---|

| API Microsoft Graph | Directory.AccessAsUser.All |

| REST API Azure | user_impersonation |

Untuk menghindari skenario ini, Anda harus merujuk ke Mendeteksi dan memulihkan pemberian persetujuan terlarang di Office 365 untuk mengidentifikasi dan memperbaiki aplikasi apa pun dengan hibah atau aplikasi terlarang yang memiliki lebih banyak hibah daripada yang diperlukan. Selanjutnya, hapus semua layanan mandiri dan tetapkan prosedur tata kelola. Terakhir, jadwalkan ulasan rutin izin aplikasi dan hapus ketika tidak diperlukan.

Bacaan rekomendasi pemberian persetujuan

Pengaturan pengguna dan grup

Di bawah ini adalah pengaturan pengguna dan grup yang dapat dikunci jika tidak ada kebutuhan bisnis eksplisit:

Pengaturan pengguna

- Pengguna Eksternal - kolaborasi eksternal dapat terjadi secara organik di perusahaan dengan layanan seperti Teams, Power BI, SharePoint di Microsoft 365, dan Perlindungan Informasi Azure. Jika Anda memiliki batasan eksplisit untuk mengontrol kolaborasi eksternal yang dimulai pengguna, disarankan agar Anda mengaktifkan pengguna eksternal dengan menggunakan pengelolaan Pemberian Hak Microsoft Entra atau operasi terkontrol seperti melalui staf bantuan Anda. Jika Anda tidak ingin mengizinkan kolaborasi eksternal organik untuk layanan, Anda dapat memblokir anggota agar tidak mengundang pengguna eksternal sepenuhnya. Atau, Anda juga dapat mengizinkan atau memblokir domain tertentu dalam undangan pengguna eksternal.

- Registrasi Aplikasi - ketika Pendaftaran aplikasi diaktifkan, pengguna akhir dapat melakukan onboarding aplikasi sendiri dan memberikan akses ke data mereka. Contoh umum Pendaftaran aplikasi adalah pengguna yang mengaktifkan plug-in Outlook, atau asisten suara seperti Alexa dan Siri untuk membaca email dan kalender mereka atau mengirim email atas nama mereka. Jika pelanggan memutuskan untuk menonaktifkan Pendaftaran aplikasi, tim InfoSec dan IAM harus terlibat dalam manajemen pengecualian (pendaftaran aplikasi yang diperlukan berdasarkan persyaratan bisnis), karena mereka perlu mendaftarkan aplikasi dengan akun admin, dan kemungkinan besar harus merancang proses untuk mengoperasionalkan proses.

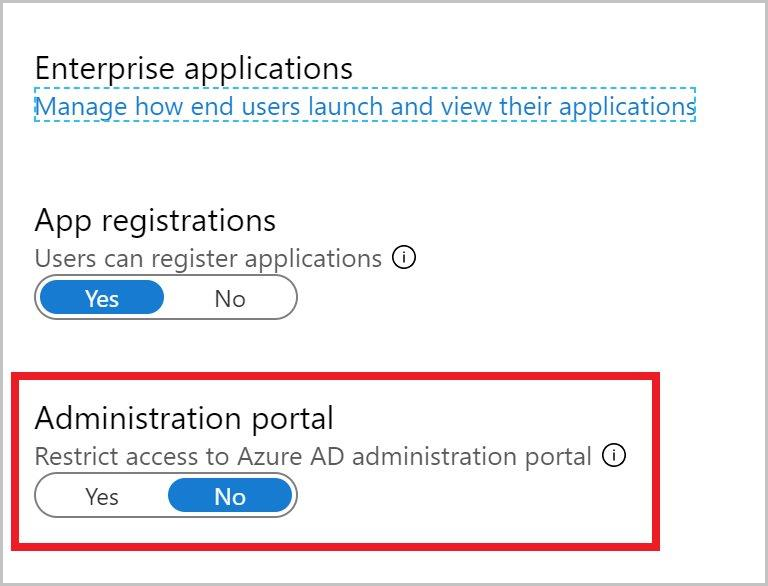

- Portal Administrasi - organisasi dapat mengunci bilah Microsoft Entra di portal Azure sehingga non-administrator tidak dapat mengakses manajemen Microsoft Entra di portal Azure dan bingung. Buka pengaturan pengguna di portal manajemen Microsoft Entra untuk membatasi akses:

Catatan

Non-administrator masih dapat mengakses antarmuka manajemen Microsoft Entra melalui baris perintah dan antarmuka terprogram lainnya.

Pengaturan grup

Manajemen Grup Layanan Mandiri/Pengguna dapat membuat grup Keamanan/grup Microsoft 365. Jika tidak ada inisiatif layanan mandiri saat ini untuk grup di cloud, pelanggan mungkin memutuskan untuk menonaktifkannya hingga mereka siap menggunakan kemampuan ini.

Bacaan rekomendasi grup

- Apa itu kolaborasi Microsoft Entra B2B?

- Mengintegrasikan Aplikasi dengan ID Microsoft Entra

- Aplikasi, izin, dan persetujuan di ID Microsoft Entra.

- Menggunakan grup untuk mengelola akses ke sumber daya di ID Microsoft Entra

- Menyiapkan manajemen akses aplikasi layanan mandiri di ID Microsoft Entra

Lalu lintas dari lokasi tidak terduga

Penyerang berasal dari berbagai belahan dunia. Kelola risiko ini dengan menggunakan kebijakan Akses Bersyarah dengan lokasi sebagai kondisi. Kondisi lokasi kebijakan Akses Bersyarat memungkinkan Anda memblokir akses untuk lokasi dari mana tidak ada alasan bisnis untuk masuk.

Jika tersedia, gunakan solusi security information and event management (SIEM) untuk menganalisis dan menemukan pola akses di seluruh wilayah. Jika Anda tidak menggunakan produk SIEM, atau tidak menyerap informasi autentikasi dari ID Microsoft Entra, kami sarankan Anda menggunakan Azure Monitor untuk mengidentifikasi pola akses di seluruh wilayah.

Penggunaan akses

Log Microsoft Entra diarsipkan dan terintegrasi dengan rencana respons insiden

Memiliki akses ke aktivitas masuk, audit, dan peristiwa risiko untuk ID Microsoft Entra sangat penting untuk pemecahan masalah, analitik penggunaan, dan investigasi forensik. MICROSOFT Entra ID menyediakan akses ke sumber ini melalui REST API yang memiliki periode retensi terbatas. Sistem security information and event management (SIEM), atau teknologi arsip yang setara, adalah kunci untuk penyimpanan audit dan dukungan jangka panjang. Untuk mengaktifkan penyimpanan jangka panjang log Microsoft Entra, Anda harus menambahkannya ke solusi SIEM yang ada atau menggunakan Azure Monitor. Arsipkan log yang dapat digunakan sebagai bagian dari rencana respons insiden dan investigasi Anda.

Bacaan rekomendasi log

- Referensi API audit Microsoft Entra

- Referensi API laporan aktivitas masuk Microsoft Entra

- Mendapatkan data menggunakan API pelaporan Microsoft Entra dengan sertifikat

- Microsoft Graph untuk Microsoft Entra ID Protection

- Referensi API Aktivitas Manajemen Office 365

- Cara menggunakan Paket Konten Microsoft Entra ID Power BI

Ringkasan

Ada 12 aspek untuk Infrastruktur identitas yang aman. Daftar ini akan membantu Anda lebih mengamankan dan mengelola kredensial, menentukan pengalaman autentikasi, mendelegasikan penugasan, mengukur penggunaan, dan menentukan kebijakan akses berdasarkan postur keamanan perusahaan.

- Tetapkan pemilik ke tugas kunci.

- Terapkan solusi untuk mendeteksi kata sandi yang lemah atau bocor, meningkatkan manajemen dan perlindungan kata sandi, dan lebih mengamankan akses pengguna ke sumber daya.

- Kelola identitas perangkat untuk melindungi sumber daya Anda kapan saja dan dari lokasi mana pun.

- Terapkan autentikasi tanpa kata sandi.

- Sediakan mekanisme akses menyeluruh standar di seluruh organisasi.

- Migrasikan aplikasi dari LAYANAN Federasi Direktori Aktif ke ID Microsoft Entra untuk memungkinkan keamanan yang lebih baik dan pengelolaan yang lebih konsisten.

- Tetapkan pengguna ke aplikasi menggunakan grup untuk memungkinkan fleksibilitas dan kemampuan yang lebih besar untuk mengelola sesuai skala.

- Konfigurasikan kebijakan akses berbasis risiko.

- Kunci protokol autentikasi warisan.

- Deteksi dan pulihkan pemberian persetujuan terlarang.

- Kunci pengaturan pengguna dan grup.

- Aktifkan penyimpanan jangka panjang log Microsoft Entra untuk pemecahan masalah, analitik penggunaan, dan investigasi forensik.

Langkah berikutnya

Mulai dengan pemeriksaan dan tindakan operasional tata kelola identitas.