Ringkasan Penguncian Ekstranet Layanan Federasi Direktori Aktif dan Penguncian Cerdas Ekstranet

Extranet Smart Lockout (ESL) melindungi pengguna Anda dari mengalami penguncian akun ekstranet dari aktivitas berbahaya.

ESL memungkinkan Layanan Federasi Direktori Aktif untuk membedakan antara upaya masuk dari lokasi yang sudah dikenal untuk pengguna dan upaya masuk dari apa yang mungkin menjadi penyerang. Layanan Federasi Direktori Aktif dapat mengunci penyerang sambil membiarkan pengguna yang valid terus menggunakan akun mereka. Perbedaan ini mencegah dan melindungi dari penolakan layanan dan kelas serangan semprotan kata sandi tertentu pada pengguna. ESL tersedia untuk Layanan Federasi Direktori Aktif di Windows Server 2016 dan dibangun ke dalam Layanan Federasi Direktori Aktif di Windows Server 2019.

ESL hanya tersedia untuk permintaan autentikasi nama pengguna dan kata sandi yang masuk melalui ekstranet dengan web Proksi Aplikasi atau proksi pihak ketiga. Setiap proksi pihak ketiga harus mendukung protokol MS-ADFSPIP untuk digunakan sebagai pengganti Proksi Aplikasi Web, seperti F5 BIG-IP Access Policy Manager. Lihat dokumentasi proksi pihak ketiga untuk menentukan apakah proksi mendukung protokol MS-ADFSPIP.

Fitur dalam Layanan Federasi Direktori Aktif 2019

Extranet Smart Lockout di LAYANAN Federasi Direktori Aktif 2019 menambahkan keunggulan berikut dibandingkan dengan Layanan Federasi Direktori Aktif 2016:

- Ambang batas penguncian independen untuk lokasi yang familier dan tidak dikenal. Pengguna di lokasi yang dikenal baik dapat memiliki lebih banyak ruang untuk kesalahan daripada permintaan dari lokasi yang mencurigakan.

- Mode audit untuk penguncian cerdas sambil terus memberlakukan perilaku penguncian sementara sebelumnya. Perbedaan ini memungkinkan Anda mempelajari tentang lokasi yang dikenal pengguna dan masih dilindungi oleh fitur penguncian ekstranet yang tersedia dari Layanan Federasi Direktori Aktif 2012 R2.

Informasi konfigurasi

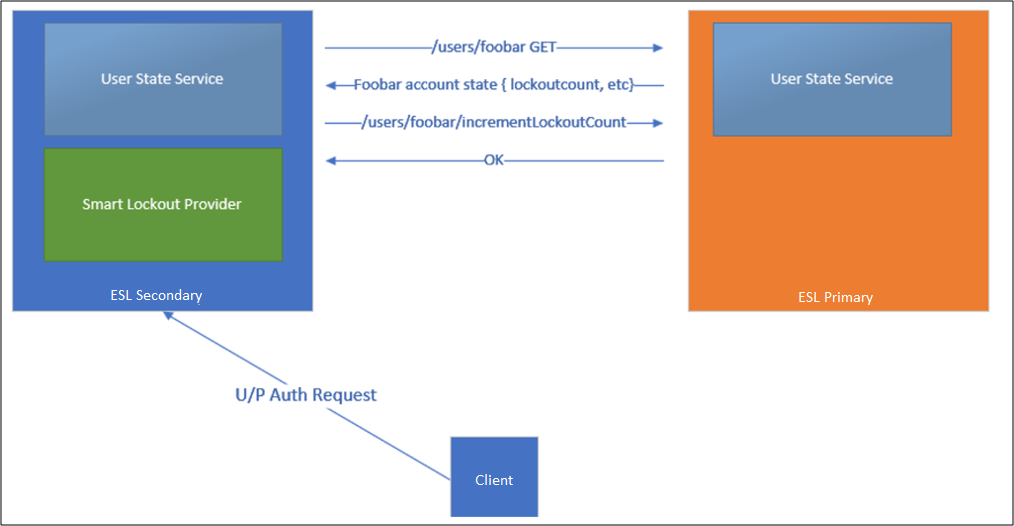

Saat ESL diaktifkan, tabel baru di database Artefak, AdfsArtifactStore.AccountActivity, dibuat. Simpul juga dipilih di farm Layanan Federasi Direktori Aktif sebagai simpul utama "Aktivitas Pengguna". Dalam konfigurasi Database Internal Windows (WID), simpul ini selalu merupakan simpul utama. Dalam konfigurasi SQL, satu simpul dipilih untuk menjadi simpul utama Aktivitas Pengguna.

Untuk melihat simpul yang dipilih sebagai simpul utama "Aktivitas Pengguna", gunakan (Get-AdfsFarmInformation).FarmRoles.

Semua simpul sekunder menghubungi node utama pada setiap rincian masuk baru melalui Port 80 untuk mempelajari nilai terbaru dari jumlah kata sandi buruk dan nilai lokasi baru yang sudah dikenal. Simpul sekunder juga memperbarui simpul utama setelah masuk diproses.

Jika simpul sekunder tidak dapat menghubungi simpul utama, simpul sekunder menulis peristiwa kesalahan ke dalam log admin Layanan Federasi Direktori Aktif. Autentikasi terus diproses, tetapi LAYANAN Federasi Direktori Aktif hanya menulis status yang diperbarui secara lokal. Layanan Federasi Direktori Aktif mencoba kembali menghubungi simpul utama setiap 10 menit. Layanan Federasi Direktori Aktif beralih kembali ke simpul utama setelah simpul utama tersedia.

Terminologi

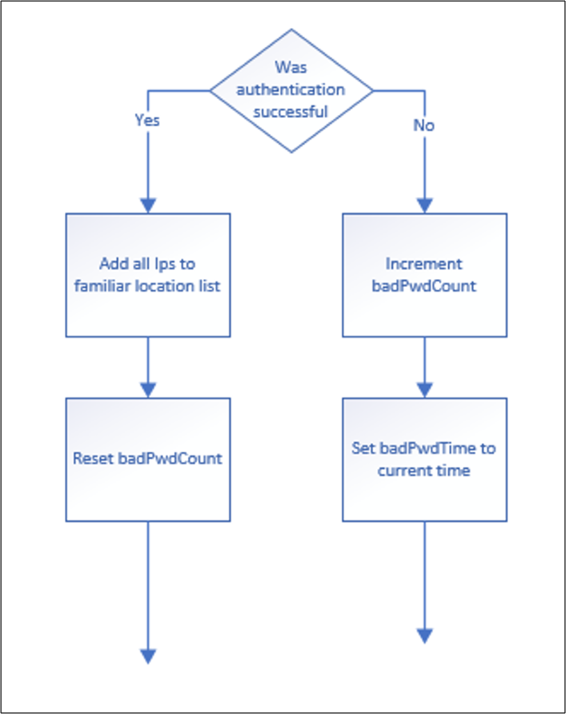

- FamiliarLocation: Selama permintaan autentikasi, ESL memeriksa semua Protokol Internet (IP) yang disajikan. IP ini adalah kombinasi IP jaringan, IP yang diteruskan, dan x-forwarded-for IP opsional. Jika permintaan berhasil, semua IP ditambahkan ke tabel Aktivitas Akun sebagai "IP yang sudah dikenal." Jika permintaan memiliki semua IP yang ada di "IP yang familier", permintaan diperlakukan sebagai lokasi "familiar".

- UnknownLocation: Jika permintaan yang masuk memiliki setidaknya satu IP yang tidak ada dalam daftar FamiliarLocation yang ada, maka permintaan diperlakukan sebagai lokasi "Tidak Diketahui". Tindakan ini menangani skenario proksi seperti autentikasi warisan Exchange Online di mana alamat Exchange Online menangani permintaan yang berhasil dan gagal.

- badPwdCount: Nilai yang menunjukkan berapa kali kata sandi yang salah dikirimkan, dan autentikasi tidak berhasil. Untuk setiap pengguna, penghitung terpisah disimpan untuk lokasi yang familier dan lokasi yang tidak diketahui.

- UnknownLockout: Nilai boolean per pengguna jika pengguna dikunci dari akses dari lokasi yang tidak diketahui. Nilai ini dihitung berdasarkan nilai badPwdCountUnfamiliar dan ExtranetLockoutThreshold .

- ExtranetLockoutThreshold: Nilai ini menentukan jumlah maksimum upaya kata sandi yang buruk. Ketika ambang tercapai, Layanan Federasi Direktori Aktif menolak permintaan dari ekstranet hingga jendela pengamatan berlalu.

- ExtranetObservationWindow: Nilai ini menentukan durasi permintaan nama pengguna dan kata sandi dari lokasi yang tidak diketahui dikunci. Ketika jendela telah berlalu, Layanan Federasi Direktori Aktif mulai melakukan autentikasi nama pengguna dan kata sandi dari lokasi yang tidak diketahui lagi.

- ExtranetLockoutRequirePDC: Saat diaktifkan, penguncian ekstranet memerlukan pengendali domain utama (PDC). Ketika dinonaktifkan, penguncian ekstranet kembali ke pengontrol domain lain jika PDC tidak tersedia.

- ExtranetLockoutMode: Mengontrol mode Log-Only vs Enforced ESL.

- ADFSSmartLockoutLogOnly: ESL diaktifkan. Layanan Federasi Direktori Aktif menulis peristiwa admin dan audit tetapi tidak menolak permintaan autentikasi. Mode ini dimaksudkan untuk diaktifkan agar FamiliarLocation diisi sebelum ADFSSmartLockoutEnforce diaktifkan.

- ADFSSmartLockoutEnforce: Dukungan penuh untuk memblokir permintaan autentikasi yang tidak dikenal saat ambang batas tercapai.

Alamat IPv4 dan IPv6 didukung.

Anatomi transaksi

Pemeriksaan Pra-Autentikasi: Selama permintaan autentikasi, ESL memeriksa semua IP yang disajikan. IP ini adalah kombinasi IP jaringan, IP yang diteruskan, dan x-forwarded-for IP opsional. Dalam log audit, IP ini tercantum di

<IpAddress>bidang dalam urutan x-ms-forwarded-client-ip, x-forwarded-for, x-ms-proxy-client-ip.Berdasarkan IP ini, LAYANAN Federasi Direktori Aktif menentukan apakah permintaan berasal dari lokasi yang sudah dikenal dan kemudian memeriksa apakah badPwdCount masing-masing kurang dari batas ambang yang ditetapkan atau jika upaya terakhir yang gagal terjadi lebih lama dari jangka waktu jendela pengamatan. Jika salah satu kondisi ini benar, Layanan Federasi Direktori Aktif memungkinkan transaksi ini untuk pemrosesan lebih lanjut dan validasi kredensial. Jika kedua kondisi salah, akun sudah dalam keadaan terkunci sampai jendela pengamatan berlalu. Setelah jendela pengamatan berlalu, pengguna diizinkan satu upaya untuk mengautentikasi. Di Windows Server 2019, Layanan Federasi Direktori Aktif memeriksa batas ambang yang sesuai berdasarkan apakah alamat IP cocok dengan lokasi yang sudah dikenal.

Berhasil Masuk: Jika login berhasil, MAKA IP dari permintaan ditambahkan ke daftar IP lokasi pengguna yang familier.

Gagal Masuk: Jika login gagal, badPwdCount akan ditingkatkan. Pengguna masuk ke status penguncian jika penyerang mengirim lebih banyak kata sandi buruk ke sistem daripada ambang batas yang diizinkan. (badPwdCount > ExtranetLockoutThreshold)

Nilai UnknownLockout sama dengan True saat akun dikunci. Penguncian ini berarti bahwa badPwdCount pengguna melebihi ambang batas. Misalnya, seseorang mencoba lebih banyak kata sandi daripada yang diizinkan sistem. Dalam status ini, ada dua cara agar pengguna yang valid dapat masuk:

- Tunggu hingga waktu ObservationWindow berlalu.

- Untuk mengatur ulang status Penguncian, reset badPwdCount kembali ke nol dengan Reset-ADFSAccountLockout.

Jika tidak ada reset yang terjadi, akun diizinkan melakukan satu upaya kata sandi terhadap AD untuk setiap jendela pengamatan. Setelah upaya itu, akun kembali ke status terkunci, dan jendela pengamatan dimulai ulang. Nilai badPwdCount hanya diatur ulang secara otomatis setelah berhasil masuk kata sandi.

Mode Log-Only versus mode Terpaksa

Tabel AccountActivity diisi baik selama mode Log-Only maupun Mode terpaksa . Jika mode Log-Only dilewati, dan ESL dipindahkan langsung ke mode Berlakukan tanpa periode tunggu yang disarankan, IP pengguna yang sudah dikenal tidak dikenal oleh LAYANAN Federasi Direktori Aktif. ESL kemudian bertingkah seperti ADBadPasswordCounter, berpotensi memblokir lalu lintas pengguna yang sah jika akun pengguna berada di bawah serangan brute force aktif. Jika mode Log-Only dilewati, dan pengguna memasuki status terkunci di mana UnknownLockout sama dengan True dan mencoba masuk dengan kata sandi yang baik dari IP yang tidak ada dalam daftar IP "familiar", maka mereka tidak dapat masuk. Mode Log-Only disarankan selama 3-7 hari untuk menghindari skenario ini. Jika akun aktif diserang, minimal 24 jam mode Log-Only diperlukan untuk mencegah penguncian kepada pengguna yang sah.

Konfigurasi Penguncian Cerdas Ekstranet

Bagian berikut menjelaskan prasyarat dan konfigurasi untuk mengaktifkan ESL untuk LAYANAN Federasi Direktori Aktif 2016.

Prasyarat untuk Layanan Federasi Direktori Aktif 2016

Instal pembaruan pada semua simpul di farm.

Pertama, pastikan semua server Layanan Federasi Direktori Aktif Windows Server 2016 sudah diperbarui pada Pembaruan Windows Juni 2018 dan bahwa farm Layanan Federasi Direktori Aktif 2016 berjalan di tingkat perilaku farm 2016.

Verifikasi Izin.

ESL mengharuskan manajemen Windows Remote diaktifkan di setiap server LAYANAN Federasi Direktori Aktif.

Memperbarui izin database artefak.

ESL mengharuskan akun layanan Layanan Federasi Direktori Aktif memiliki izin untuk membuat tabel baru di database artefak Layanan Federasi Direktori Aktif. Masuk ke server Layanan Federasi Direktori Aktif apa pun sebagai admin Layanan Federasi Direktori Aktif. Kemudian berikan izin ini di jendela Prompt Perintah PowerShell dengan menjalankan perintah berikut:

PS C:\>$cred = Get-Credential PS C:\>Update-AdfsArtifactDatabasePermission -Credential $credCatatan

Tempat penampung $cred adalah akun yang memiliki izin administrator Layanan Federasi Direktori Aktif. Ini harus memberikan izin tulis untuk membuat tabel.

Perintah sebelumnya mungkin gagal karena kurangnya izin yang memadai karena farm LAYANAN Federasi Direktori Aktif Anda menggunakan SQL Server, dan kredensial yang disediakan sebelumnya tidak memiliki izin admin di server SQL Anda. Dalam hal ini, Anda dapat mengonfigurasi izin database secara manual di Database SQL Server saat Anda tersambung ke database AdfsArtifactStore dengan menjalankan perintah berikut:

# when prompted with “Are you sure you want to perform this action?”, enter Y. [CmdletBinding(SupportsShouldProcess=$true,ConfirmImpact = 'High')] Param() $fileLocation = "$env:windir\ADFS\Microsoft.IdentityServer.Servicehost.exe.config" if (-not [System.IO.File]::Exists($fileLocation)) { write-error "Unable to open AD FS configuration file." return } $doc = new-object Xml $doc.Load($fileLocation) $connString = $doc.configuration.'microsoft.identityServer.service'.policystore.connectionString $connString = $connString -replace "Initial Catalog=AdfsConfigurationV[0-9]*", "Initial Catalog=AdfsArtifactStore" if ($PSCmdlet.ShouldProcess($connString, "Executing SQL command sp_addrolemember 'db_owner', 'db_genevaservice' ")) { $cli = new-object System.Data.SqlClient.SqlConnection $cli.ConnectionString = $connString $cli.Open() try { $cmd = new-object System.Data.SqlClient.SqlCommand $cmd.CommandText = "sp_addrolemember 'db_owner', 'db_genevaservice'" $cmd.Connection = $cli $rowsAffected = $cmd.ExecuteNonQuery() if ( -1 -eq $rowsAffected ) { write-host "Success" } } finally { $cli.CLose() } }

Pastikan Pengelogan Audit Keamanan Layanan Federasi Direktori Aktif diaktifkan

Fitur ini menggunakan log Audit Keamanan, sehingga audit harus diaktifkan di Layanan Federasi Direktori Aktif dan kebijakan lokal di semua server Layanan Federasi Direktori Aktif.

Instruksi Konfigurasi

ESL menggunakan properti Layanan Federasi Direktori Aktif ExtranetLockoutEnabled. Properti ini sebelumnya digunakan untuk mengontrol Penguncian Sementara Ekstranet di Server 2012 R2. Jika ESL diaktifkan, dan Anda ingin melihat konfigurasi properti saat ini, jalankan Get-AdfsProperties.

Rekomendasi konfigurasi

Saat mengonfigurasi ESL, ikuti praktik terbaik untuk mengatur ambang batas:

ExtranetObservationWindow (new-timespan -Minutes 30)

ExtranetLockoutThreshold: Half of AD Threshold Value

AD value: 20, ExtranetLockoutThreshold: 10

Penguncian Direktori Aktif berfungsi secara independen dari ESL. Namun, jika penguncian Direktori Aktif diaktifkan, pilih ExtranetLockoutThreshold di Ad FS dan Ambang Penguncian Akun di AD.

ExtranetLockoutRequirePDC - $false

Saat diaktifkan, penguncian ekstranet memerlukan pengendali domain utama (PDC). Ketika dinonaktifkan dan dikonfigurasi sebagai false, penguncian ekstranet kembali ke pengontrol domain lain jika PDC tidak tersedia.

Untuk mengatur properti ini, jalankan:

Set-AdfsProperties -EnableExtranetLockout $true -ExtranetLockoutThreshold 15 -ExtranetObservationWindow (New-TimeSpan -Minutes 30) -ExtranetLockoutRequirePDC $false

Aktifkan Mode Log-Saja

Dalam mode Log-Only , AD FS mengisi informasi lokasi pengguna yang familier dan menulis peristiwa audit keamanan tetapi tidak memblokir permintaan apa pun. Mode ini digunakan untuk memvalidasi bahwa penguncian cerdas sedang berjalan dan untuk mengaktifkan LAYANAN Federasi Direktori Aktif untuk "mempelajari" lokasi yang dikenal bagi pengguna sebelum mengaktifkan mode Terapkan . Seperti yang dipelajari Ad FS, Layanan Federasi Direktori Aktif menyimpan aktivitas masuk per pengguna (baik dalam mode Log-Only atau mode Berlakukan ). Atur perilaku penguncian ke Log-Only dengan menjalankan cmdlet berikut:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartlockoutLogOnly

Mode Log-Only dimaksudkan untuk menjadi status sementara sehingga sistem dapat mempelajari perilaku masuk sebelum memperkenalkan penerapan penguncian dengan perilaku penguncian cerdas. Durasi yang disarankan untuk mode Log-Only adalah 3-7 hari. Jika akun aktif diserang, mode Log-Only harus berjalan selama minimal 24 jam.

Pada Layanan Federasi Direktori Aktif 2016, jika perilaku Penguncian Sementara Ekstranet R2 2012 diaktifkan sebelum mengaktifkan Penguncian Cerdas Ekstranet, mode Hanya Log menonaktifkan perilaku Penguncian Sementara Ekstranet. Penguncian Cerdas Layanan Federasi Direktori Aktif tidak mengunci pengguna dalam mode Hanya Log. Namun, AD lokal mungkin mengunci pengguna berdasarkan konfigurasi AD. Tinjau kebijakan Penguncian AD untuk mempelajari bagaimana AD lokal dapat mengunci pengguna.

Pada Layanan Federasi Direktori Aktif 2019, keuntungan lain adalah dapat mengaktifkan mode Log-Only untuk penguncian cerdas sambil terus memberlakukan perilaku penguncian sementara sebelumnya dengan menggunakan PowerShell di bawah ini:

Set-AdfsProperties -ExtranetLockoutMode 3

Agar mode baru berlaku, mulai ulang layanan Layanan Federasi Direktori Aktif pada semua simpul di farm dengan menggunakan:

Restart-service adfssrv

Setelah mode dikonfigurasi, Anda dapat mengaktifkan penguncian cerdas dengan menggunakan parameter EnableExtranetLockout :

Set-AdfsProperties -EnableExtranetLockout $true

Aktifkan Mode Pemberlakuan

Setelah Anda nyaman dengan ambang batas penguncian dan jendela pengamatan, ESL dapat dipindahkan ke mode Terlaksana dengan menggunakan cmdlet PSH berikut:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartLockoutEnforce

Agar mode baru berlaku, mulai ulang layanan Layanan Federasi Direktori Aktif pada semua simpul di farm dengan menggunakan perintah berikut.

Restart-service adfssrv

Mengelola aktivitas akun pengguna

Layanan Federasi Direktori Aktif menyediakan tiga cmdlet untuk mengelola data aktivitas akun. Cmdlet ini secara otomatis terhubung ke simpul di farm yang memegang peran utama.

Catatan

Anda dapat menggunakan Just Enough Administration (JEA) untuk mendelegasikan commandlet LAYANAN Federasi Direktori Aktif untuk mengatur ulang penguncian akun. Misalnya, Anda dapat mendelegasikan izin ke personel Help Desk untuk menggunakan commandlet ESL. Untuk informasi selengkapnya, lihat Mendelegasikan akses commandlet Ad FS Powershell ke Pengguna nonadmin.

Anda dapat mengambil alih perilaku ini dengan meneruskan -Server parameter .

Get-ADFSAccountActivity -UserPrincipalName

Cmdlet secara otomatis tersambung ke simpul utama farm dengan menggunakan titik akhir REST Aktivitas Akun. Oleh karena itu, semua data harus selalu konsisten. Baca aktivitas akun saat ini untuk akun pengguna dengan menggunakan:

Get-ADFSAccountActivity user@contoso.com

Properti:

- BadPwdCountFamiliar: Bertambah ketika autentikasi tidak berhasil dari lokasi yang diketahui.

- BadPwdCountUnknown: Bertambah saat autentikasi tidak berhasil dari lokasi yang tidak diketahui.

- LastFailedAuthFamiliar: Jika autentikasi tidak berhasil dari lokasi yang sudah dikenal, LastFailedAuthFamiliar diatur ke waktu autentikasi yang gagal.

- LastFailedAuthUnknown: Jika autentikasi tidak berhasil dari lokasi yang tidak diketahui, LastFailedAuthUnknown diatur ke waktu autentikasi yang gagal.

- FamiliarLockout: Nilai Boolean yang Benar jika BadPwdCountFamiliar>ExtranetLockoutThreshold.

- UnknownLockout: Nilai Boolean yang True jika BadPwdCountUnknown>ExtranetLockoutThreshold.

- FamiliarIP: maksimum 20 IP yang terbiasa dengan pengguna. Ketika 20 IP terlampaui, IP terlama dalam daftar dihapus.

Set-ADFSAccountActivity

Set-ADFSAccountActivity menambahkan lokasi baru yang sudah dikenal. Daftar IP yang familier memiliki maksimum 20 entri. Jika 20 entri terlampaui, IP terlama dalam daftar akan dihapus.

Set-ADFSAccountActivity user@contoso.com -AdditionalFamiliarIps “1.2.3.4”

Reset-ADFSAccountLockout

Mengatur ulang penghitung penguncian untuk akun pengguna untuk setiap lokasi Familiar (badPwdCountFamiliar) atau Penghitung Lokasi Asing (badPwdCountUnfamiliar). Saat Anda mengatur ulang penghitung, nilai FamiliarLockout atau UnfamiliarLockout diperbarui, karena penghitung reset kurang dari ambang batas.

Reset-ADFSAccountLockout user@contoso.com -Location Familiar

Reset-ADFSAccountLockout user@contoso.com -Location Unknown

Pengelogan peristiwa & informasi aktivitas pengguna untuk penguncian ekstranet Layanan Federasi Direktori Aktif

Bagian berikut menjelaskan cara memantau pengelogan peristiwa, aktivitas akun pengguna, dan penguncian.

Menyambungkan Kesehatan

Cara yang disarankan untuk memantau aktivitas akun pengguna adalah melalui Koneksi Health. Koneksi Health menghasilkan pelaporan yang dapat diunduh tentang IP Berisiko dan upaya kata sandi yang buruk. Setiap item dalam laporan IP Berisiko menunjukkan informasi agregat tentang aktivitas masuk Layanan Federasi Direktori Aktif yang gagal yang melebihi ambang batas yang ditunjuk. Pemberitahuan email dapat diatur ke administrator pemberitahuan dengan pengaturan email yang dapat disesuaikan saat aktivitas masuk Layanan Federasi Direktori Aktif gagal terjadi. Untuk informasi selengkapnya dan instruksi penyiapan, lihat Memantau Layanan Federasi Direktori Aktif menggunakan Microsoft Entra Koneksi Health.

Peristiwa Penguncian Cerdas Ekstranet Layanan Federasi Direktori Aktif

Catatan

Untuk memecahkan masalah ESL, lihat Mengurangi serangan semprotan kata sandi dan penguncian akun.

Agar peristiwa Extranet Smart Lockout ditulis, ESL harus diaktifkan dalam mode Log-Only atau Enforce , dan audit keamanan AD FS harus diaktifkan. Layanan Federasi Direktori Aktif menulis peristiwa penguncian ekstranet ke log audit keamanan saat:

- Pengguna dikunci, yang berarti bahwa pengguna mencapai ambang batas penguncian untuk upaya masuk yang tidak berhasil.

- Layanan Federasi Direktori Aktif menerima upaya masuk untuk pengguna yang sudah dalam status penguncian.

Saat berada dalam mode Log-Only , Anda dapat memeriksa log audit keamanan untuk peristiwa penguncian. Untuk peristiwa apa pun yang ditemukan, Anda dapat memeriksa status pengguna dengan menggunakan Get-ADFSAccountActivity cmdlet untuk menentukan apakah penguncian terjadi dari alamat IP yang sudah dikenal atau tidak dikenal. Anda juga dapat menggunakan Get-ADFSAccountActivity cmdlet untuk memeriksa kembali daftar alamat IP yang sudah dikenal untuk pengguna tersebut.

| ID Peristiwa | Deskripsi |

|---|---|

| 1203 | Kejadian ini ditulis untuk setiap upaya kata sandi yang buruk. Segera setelah badPwdCount mencapai nilai yang ditentukan dalam ExtranetLockoutThreshold, akun dikunci pada Layanan Federasi Direktori Aktif selama durasi yang ditentukan dalam ExtranetObservationWindow. ID Aktivitas: %1 XML: %2 |

| 1210 | Kejadian ini ditulis setiap kali pengguna dikunci. ID Aktivitas: %1 XML: %2 |

| 557 (Layanan Federasi Direktori Aktif 2019) | Terjadi kesalahan saat mencoba berkomunikasi dengan layanan penyimpanan akun pada simpul %1. Jika Anda menggunakan farm WID, node utama mungkin offline. Jika Anda menggunakan farm SQL, Layanan Federasi Direktori Aktif secara otomatis memilih simpul baru untuk menghosting peran utama penyimpanan pengguna. |

| 562 (Layanan Federasi Direktori Aktif 2019) | Terjadi kesalahan saat berkomunikasi dengan titik akhir penyimpanan akun di server %1. Pesan Pengecualian: %2 |

| 563 (Layanan Federasi Direktori Aktif 2019) | Terjadi kesalahan saat menghitung status penguncian ekstranet. Karena nilai %1, autentikasi pengaturan diizinkan untuk pengguna ini, dan penerbitan token berlanjut. Jika Anda menggunakan farm WID, node utama mungkin offline. Jika Anda menggunakan farm SQL, Layanan Federasi Direktori Aktif secara otomatis memilih simpul baru untuk menghosting peran utama penyimpanan pengguna. Nama server penyimpanan akun: %2 ID Pengguna: %3 Pesan Pengecualian: %4 |

| 512 | Akun untuk pengguna berikut dikunci. Upaya masuk diizinkan karena konfigurasi sistem. ID Aktivitas: %1 Pengguna: %2 IP Klien: %3 Jumlah Kata Sandi Buruk: %4 Upaya Kata Sandi Buruk Terakhir: %5 |

| 515 | Akun pengguna berikut dalam status terkunci, dan kata sandi yang benar disediakan. Akun ini mungkin disusupi. ID Aktivitas Data Lainnya: %1 Pengguna: %2 IP Klien: %3 |

| 516 | Akun pengguna berikut telah dikunci karena terlalu banyak upaya kata sandi yang buruk. ID Aktivitas: %1 Pengguna: %2 IP Klien: %3 Jumlah Kata Sandi Buruk: %4 Upaya Kata Sandi Buruk Terakhir: %5 |

Tanya jawab umum ESL

Apakah farm Layanan Federasi Direktori Aktif yang menggunakan Extranet Smart Lockout dalam mode Berlakukan pernah melihat penguncian pengguna berbahaya?

Jika Penguncian Cerdas Layanan Federasi Direktori Aktif diatur ke mode Terapkan, maka Anda tidak pernah melihat akun pengguna yang sah dikunci oleh brute force atau penolakan layanan. Satu-satunya cara penguncian akun berbahaya dapat mencegah masuknya pengguna adalah jika pelaku jahat memiliki kata sandi pengguna atau dapat mengirim permintaan dari alamat IP yang diketahui baik (akrab) untuk pengguna tersebut.

Apa yang terjadi jika ESL diaktifkan dan pelaku jahat memiliki kata sandi pengguna?

Tujuan umum dari skenario serangan brute force adalah untuk menebak kata sandi dan berhasil masuk. Jika pengguna di-phish atau jika kata sandi ditebak, maka fitur ESL tidak memblokir akses karena masuk memenuhi kriteria kata sandi yang berhasil ditambah IP baru. IP aktor jahat kemudian akan muncul sebagai yang akrab. Mitigasi terbaik dalam skenario ini adalah menghapus aktivitas pengguna di Layanan Federasi Direktori Aktif dan memerlukan autentikasi multifaktor bagi pengguna. Anda harus menginstal Perlindungan Kata Sandi Microsoft Entra untuk memastikan kata sandi yang dapat ditebak tidak masuk ke sistem.

Jika pengguna saya belum pernah berhasil masuk dari IP dan kemudian mencoba dengan kata sandi yang salah beberapa kali, apakah mereka dapat masuk setelah mereka akhirnya mengetik kata sandi mereka dengan benar?

Jika pengguna mengirimkan beberapa kata sandi yang buruk (misalnya, dengan salah ketik) dan pada upaya berikut mendapatkan kata sandi yang benar, maka pengguna segera masuk dengan sukses. Proses masuk yang berhasil ini menghapus jumlah kata sandi yang buruk dan menambahkan IP tersebut ke daftar FamiliarIP . Namun, jika mereka melampaui ambang batas masuk yang gagal dari lokasi yang tidak diketahui, mereka masuk ke status penguncian. Mereka kemudian harus menunggu melewati jendela pengamatan dan masuk dengan kata sandi yang valid. Mereka mungkin memerlukan intervensi admin untuk mengatur ulang akun mereka.

Apakah ESL juga berfungsi pada intranet?

Jika klien terhubung langsung ke server Layanan Federasi Direktori Aktif dan bukan melalui server web Proksi Aplikasi, maka perilaku ESL tidak berlaku.

Saya melihat alamat IP Microsoft di bidang IP Klien. Apakah ESL memblokir serangan brute force yang diproksi EXO?

ESL bekerja dengan baik untuk mencegah Exchange Online atau skenario serangan brute force autentikasi warisan lainnya. Autentikasi warisan memiliki "ID Aktivitas" 00000000-0000-0000-0000-0000000000000. Dalam serangan ini, pelaku jahat memanfaatkan autentikasi dasar Exchange Online (juga dikenal sebagai autentikasi warisan) sehingga alamat IP klien muncul sebagai Microsoft. Server Exchange Online di proksi cloud verifikasi autentikasi atas nama klien Outlook. Dalam skenario ini, alamat IP pengirim berbahaya berada di x-ms-forwarded-client-ip, dan IP server Microsoft Exchange Online berada dalam nilai x-ms-client-ip. Extranet Smart Lockout memeriksa IP jaringan, IP yang diteruskan, x-forwarded-client-IP, dan nilai x-ms-client-ip. Jika permintaan berhasil, semua IP ditambahkan ke daftar yang sudah dikenal. Jika permintaan masuk, dan salah satu IP yang disajikan tidak ada dalam daftar yang sudah dikenal, maka permintaan ditandai sebagai tidak dikenal. Pengguna yang akrab dapat berhasil masuk sementara permintaan dari lokasi yang tidak dikenal diblokir.

Dapatkah saya memperkirakan ukuran ADFSArtifactStore sebelum mengaktifkan ESL?

Dengan ESL diaktifkan, Layanan Federasi Direktori Aktif melacak aktivitas akun dan lokasi yang diketahui untuk pengguna di database ADFSArtifactStore . Database ini menskalakan ukurannya relatif terhadap jumlah pengguna dan lokasi yang diketahui yang dilacak. Saat berencana mengaktifkan ESL, Anda dapat memperkirakan ukuran database ADFSArtifactStore untuk tumbuh pada tingkat hingga 1 GB per 100.000 pengguna. Jika farm Layanan Federasi Direktori Aktif menggunakan Database Internal Windows (WID), lokasi default untuk file database adalah C:\Windows\WID\Data. Untuk mencegah pengisian drive ini, pastikan Anda memiliki penyimpanan gratis minimal 5 GB sebelum mengaktifkan ESL. Selain penyimpanan disk, rencanakan total memori proses tumbuh setelah mengaktifkan ESL hingga 1 GB RAM untuk populasi pengguna 500.000 atau kurang.