panduan referensi operasi Tata Kelola ID Microsoft Entra

Bagian panduan referensi operasi Microsoft Entra ini menjelaskan pemeriksaan dan tindakan yang harus Anda ambil untuk menilai dan membuktikan akses yang diberikan identitas, audit, dan kontrol yang tidak memiliki hak istimewa, audit, dan kontrol perubahan pada lingkungan.

Catatan

Rekomendasi ini berlaku tanggal penerbitan, tetapi dapat berubah dari waktu ke waktu. Organisasi harus terus mengevaluasi praktik tata kelola seiring berkembangnya produk dan layanan Microsoft dari waktu ke waktu.

Proses operasi kunci

Tetapkan pemilik ke tugas kunci

Mengelola ID Microsoft Entra memerlukan eksekusi berkelanjutan dari tugas dan proses operasional utama, yang mungkin bukan bagian dari proyek peluncuran. Masih penting untuk menyiapkan tugas-tugas ini untuk mengoptimalkan lingkungan Anda. Tugas kunci dan pemilik yang direkomendasikan meliputi:

| Tugas | Pemilik |

|---|---|

| Mengarsipkan log audit Microsoft Entra dalam sistem SIEM | Tim Operasi InfoSec |

| Temukan aplikasi yang dikelola di luar kepatuhan | Tim Operasi IAM |

| Meninjau akses ke aplikasi secara berkala | Tim Arsitektur InfoSec |

| Meninjau akses ke identitas eksternal secara berkala | Tim Arsitektur InfoSec |

| Meninjau siapa orang yang memiliki peran istimewa secara berkala | Tim Arsitektur InfoSec |

| Tentukan gerbang keamanan untuk mengaktifkan peran istimewa | Tim Arsitektur InfoSec |

| Meninjau hibah persetujuan secara berkala | Tim Arsitektur InfoSec |

| Katalog Desain dan Paket Akses untuk aplikasi dan sumber daya yang berbasis karyawan di organisasi | Pemilik Aplikasi |

| Tentukan Kebijakan Keamanan untuk menetapkan pengguna guna mengakses paket | Tim InfoSec + Pemilik Aplikasi |

| Jika kebijakan menyertakan alur kerja persetujuan, tinjau persetujuan alur kerja secara berkala | Pemilik Aplikasi |

| Tinjau pengecualian dalam kebijakan keamanan, seperti kebijakan Akses Bersyar, menggunakan tinjauan akses | Tim Operasi InfoSec |

Saat meninjau daftar, Anda mungkin perlu menetapkan pemilik untuk tugas yang kehilangan pemilik atau menyesuaikan kepemilikan untuk tugas dengan pemilik yang tidak selaras dengan rekomendasi di atas.

Bacaan yang direkomendasikan

Pengujian perubahan konfigurasi

Ada perubahan yang memerlukan pertimbangan khusus saat pengujian, dari teknik sederhana seperti meluncurkan subset target pengguna hingga menyebarkan perubahan penyewa pengujian paralel. Jika Anda belum menerapkan strategi pengujian, Anda harus menentukan pendekatan pengujian berdasarkan panduan dalam tabel di bawah ini:

| Skenario | Rekomendasi |

|---|---|

| Mengubah jenis autentikasi dari federasi ke PHS/PTA atau sebaliknya | Gunakan peluncuran bertahap untuk menguji dampak perubahan jenis autentikasi. |

| Meluncurkan kebijakan Akses Bersyar baru atau Kebijakan Perlindungan Identitas | Buat kebijakan Akses Bersyarat baru dan tetapkan untuk menguji pengguna. |

| Onboarding lingkungan pengujian aplikasi | Tambah aplikasi ke lingkungan produksi, sembunyikan dari panel MyApps, dan tetapkan untuk menguji pengguna selama fase jaminan kualitas (QA). |

| Mengubah aturan sinkronisasi | Lakukan perubahan dalam pengujian Microsoft Entra Koneksi dengan konfigurasi yang sama yang saat ini dalam produksi, juga dikenal sebagai mode penahapan, dan analisis Hasil CSExport. Jika puas, tukar dengan produksi ketika siap. |

| Mengubah branding | Uji di penyewa pengujian terpisah. |

| Meluncurkan fitur baru | Jika fitur mendukung peluncuran ke kumpulan target pengguna, identifikasi pengguna pilot dan bangun. Contohnya, pengaturan ulang kata sandi mandiri dan autentikasi multifaktor dapat menargetkan pengguna atau grup tertentu. |

| Memotong aplikasi dari Penyedia Identitas (IdP) lokal, misalnya, Direktori Aktif, ke ID Microsoft Entra | Jika aplikasi mendukung beberapa konfigurasi IdP, misalnya, Salesforce, konfigurasikan dan uji ID Microsoft Entra selama jendela perubahan (jika aplikasi memperkenalkan halaman HRD). Jika aplikasi tidak mendukung beberapa IdP, jadwalkan pengujian selama jendela kontrol perubahan dan waktu henti program. |

| Memperbarui aturan grup dinamis | Membuat grup dinamis paralel dengan aturan baru. Bandingkan dengan hasil terhitung, contohnya, jalankan PowerShell dengan kondisi yang sama. Jika lulus tes, tukar tempat di mana kelompok lama digunakan (jika layak). |

| Melakukan migrasi lisensi produk | Lihat Mengubah lisensi untuk satu pengguna dalam grup berlisensi di ID Microsoft Entra. |

| Mengubah aturan AD FS seperti Otorisasi, Penerbitan, MFA | Gunakan klaim grup untuk menargetkan subset pengguna. |

| Mengubah pengalaman autentikasi AD FS atau perubahan di seluruh pertanian serupa | Buat pertanian paralel dengan nama host yang sama, terapkan perubahan konfigurasi, uji dari klien menggunakan file HOSTS, aturan perutean NLB, atau perutean serupa. Jika platform target tidak mendukung file HOSTS (misalnya perangkat seluler), kontrol berubah. |

Tinjauan akses

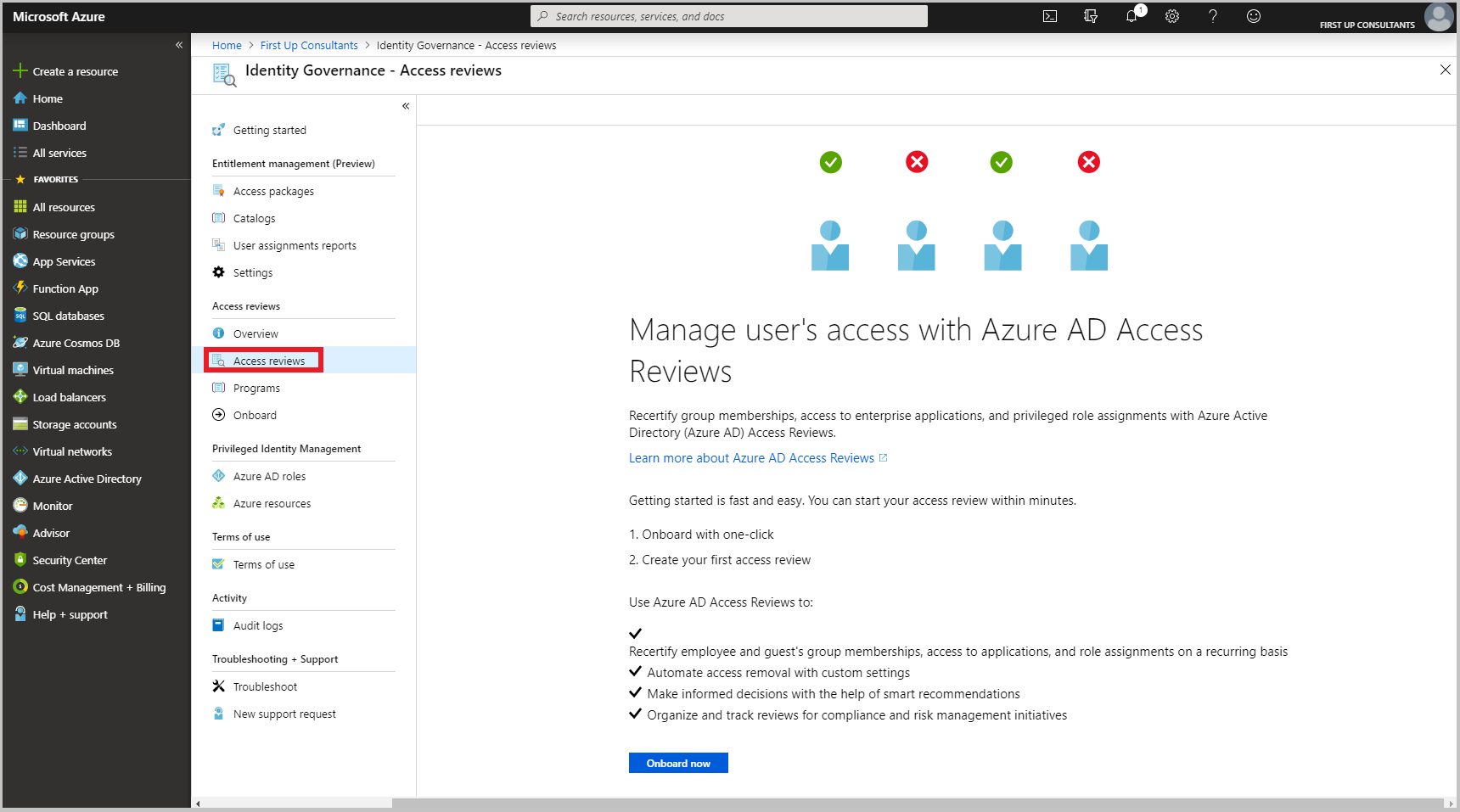

Mengakses tinjauan ke aplikasi

Seiring waktu, pengguna dapat mengumpulkan akses ke sumber daya ketika mereka bergerak di seluruh tim dan posisi yang berbeda. Penting bagi pemilik sumber daya untuk meninjau akses ke aplikasi secara teratur dan menghapus hak istimewa yang tidak lagi diperlukan sepanjang siklus hidup pengguna. Tinjauan akses Microsoft Entra memungkinkan organisasi mengelola keanggotaan grup, akses ke aplikasi perusahaan, dan penetapan peran secara efisien. Pemilik sumber daya harus meninjau akses pengguna secara teratur untuk memastikan hanya orang yang tepat yang memiliki akses berkelanjutan. Idealnya, Anda harus mempertimbangkan untuk menggunakan tinjauan akses Microsoft Entra untuk tugas ini.

Catatan

Setiap pengguna yang berinteraksi dengan tinjauan akses harus memiliki lisensi Microsoft Entra ID P2 berbayar.

Mengakses tinjauan ke identitas eksternal

Sangat penting untuk menjaga akses ke identitas eksternal dibatasi hanya untuk sumber daya yang diperlukan, selama waktu yang diperlukan. Buat proses tinjauan akses otomatis reguler untuk semua identitas eksternal dan akses aplikasi menggunakan tinjauan akses Microsoft Entra. Jika proses sudah ada di tempat, pertimbangkan untuk menggunakan tinjauan akses Microsoft Entra. Setelah aplikasi dihentikan atau tidak lagi digunakan, hapus semua identitas eksternal yang memiliki akses ke aplikasi.

Catatan

Setiap pengguna yang berinteraksi dengan tinjauan akses harus memiliki lisensi Microsoft Entra ID P2 berbayar.

Manajemen akun istimewa

Penggunaan akun istimewa

Peretas sering kali menargetkan akun admin dan elemen akses istimewa lainnya untuk mendapatkan akses cepat ke data dan sistem sensitif. Karena pengguna dengan peran istimewa cenderung terakumulasi dari waktu ke waktu, penting untuk meninjau dan mengelola akses admin secara teratur dan menyediakan akses istimewa just-in-time ke ID Microsoft Entra dan sumber daya Azure.

Jika tidak ada proses di organisasi Anda untuk mengelola akun istimewa, atau saat ini Anda memiliki admin yang menggunakan akun pengguna reguler untuk mengelola layanan dan sumber daya, Anda harus segera mulai menggunakan akun terpisah, contohnya satu untuk aktivitas sehari-hari reguler; lainnya untuk akses istimewa dan dikonfigurasi dengan MFA. Lebih baik lagi, jika organisasi Anda memiliki langganan Microsoft Entra ID P2, maka Anda harus segera menyebarkan Microsoft Entra Privileged Identity Management (PIM). Dalam token yang sama, Anda juga harus meninjau akun istimewa dan menetapkan peran kurang istimewa jika berlaku.

Aspek lain dari manajemen akun istimewa yang harus diterapkan adalah dalam mendefinisikan tinjauan akses untuk akun tersebut, baik secara manual maupun otomatis melalui PIM.

Manajemen akun istimewa yang direkomendasikan dibaca

Akun akses darurat

Organisasi harus membuat akun darurat yang akan disiapkan untuk mengelola ID Microsoft Entra untuk kasus seperti pemadaman autentikasi seperti:

- Komponen pemadaman infrastruktur autentikasi (AD FS, AD lokal, layanan MFA)

- Pergantian staf administratif

Untuk mencegah dikunci secara tidak sengaja dari penyewa Anda karena Anda tidak dapat masuk atau mengaktifkan akun pengguna individu yang ada sebagai administrator, Anda harus membuat dua atau beberapa akun darurat dan memastikan mereka diterapkan dan selaras dengan praktik terbaik Microsoft dan prosedur pemecahan kaca.

Akses istimewa ke portal EA Microsoft Azure

Portal Microsoft Azure Enterprise Agreement (Microsoft Azure EA) memungkinkan Anda membuat langganan Microsoft Azure terhadap Perjanjian Perusahaan utama, yang memiliki peran kuat dalam perusahaan. Adalah umum untuk bootstrap pembuatan portal ini bahkan sebelum mendapatkan ID Microsoft Entra, jadi perlu menggunakan identitas Microsoft Entra untuk menguncinya, menghapus akun pribadi dari portal, memastikan bahwa delegasi yang tepat ada, dan mengurangi risiko penguncian.

Agar jelas, jika tingkat otorisasi portal EA saat ini diatur ke "mode campuran", Anda harus menghapus akun Microsoft apa pun dari semua akses istimewa di portal EA dan mengonfigurasi portal EA untuk menggunakan akun Microsoft Entra saja. Jika peran yang didelegasikan portal EA tidak dikonfigurasi, Anda juga harus menemukan dan menerapkan peran yang didelegasikan untuk departemen dan akun.

Akses istimewa yang direkomendasikan dibaca

Pengelolaan pemberian hak

Pengelolaan pemberian hak (EM) memungkinkan pemilik aplikasi untuk membuat paket sumber daya dan menetapkannya ke persona tertentu dalam organisasi (baik internal maupun eksternal). EM memungkinkan pendaftaran dan delegasi layanan mandiri kepada pemilik bisnis sambil menjaga kebijakan tata kelola untuk memberikan akses, mengatur durasi akses, dan mengizinkan alur kerja persetujuan.

Catatan

Microsoft Entra Entitlement Management memerlukan lisensi Microsoft Entra ID P2.

Ringkasan

Ada delapan aspek untuk tata kelola Identitas yang aman. Daftar ini akan membantu Anda mengidentifikasi tindakan yang harus Anda ambil untuk menilai dan membuktikan akses yang diberikan kepada identitas, audit, dan kontrol yang tidak istimewa dan istimewa pada lingkungan.

- Tetapkan pemilik ke tugas kunci.

- Menerapkan strategi pengujian.

- Gunakan tinjauan akses Microsoft Entra untuk mengelola keanggotaan grup, akses ke aplikasi perusahaan, dan penetapan peran secara efisien.

- Menetapkan proses peninjauan akses otomatis reguler untuk semua identitas eksternal dan akses aplikasi.

- Buat proses tinjauan akses untuk meninjau dan mengelola akses admin secara teratur dan menyediakan akses istimewa just-in-time ke ID Microsoft Entra dan sumber daya Azure.

- Menyediakan akun darurat yang akan disiapkan untuk mengelola ID Microsoft Entra untuk pemadaman tak terduga.

- Kunci akses ke portal Microsoft Azure EA.

- Menerapkan Pengelolaan Pemberian Hak untuk menyediakan akses yang diatur ke kumpulan sumber daya.

Langkah berikutnya

Mulai menggunakan pemeriksaan dan tindakan operasional Microsoft Entra.