Referensi panduan operasi umum Microsoft Entra

Bagian panduan referensi operasi Microsoft Entra ini menjelaskan pemeriksaan dan tindakan yang harus Anda ambil untuk mengoptimalkan operasi umum ID Microsoft Entra.

Catatan

Rekomendasi ini berlaku tanggal penerbitan, tetapi dapat berubah dari waktu ke waktu. Organisasi harus terus mengevaluasi praktik operasional mereka seiring berkembangnya produk dan layanan Microsoft dari waktu ke waktu.

Proses operasi kunci

Tetapkan pemilik ke tugas kunci

Mengelola ID Microsoft Entra memerlukan eksekusi berkelanjutan dari tugas dan proses operasional utama, yang mungkin bukan bagian dari proyek peluncuran. Masih penting untuk menyiapkan tugas-tugas ini untuk mengoptimalkan lingkungan Anda. Tugas kunci dan pemilik yang direkomendasikan meliputi:

| Tugas | Pemilik |

|---|---|

| Peningkatan Drive pada Skor Aman Identitas | Tim Operasi InfoSec |

| Mempertahankan Microsoft Entra Koneksi Server | Tim Operasi IAM |

| Secara teratur jalankan dan triase Laporan IdFix | Tim Operasi IAM |

| Triase Microsoft Entra Koneksi Health Alerts untuk Sync dan AD FS | Tim Operasi IAM |

| Jika tidak menggunakan Microsoft Entra Koneksi Health, maka pelanggan memiliki proses dan alat yang setara untuk memantau infrastruktur kustom | Tim Operasi IAM |

| Jika tidak menggunakan Layanan Federasi Direktori Aktif, pelanggan memiliki proses dan alat yang ekuivalen untuk memantau infrastruktur kustom | Tim Operasi IAM |

| Memantau Log Hibrid: Konektor jaringan privat Microsoft Entra | Tim Operasi IAM |

| Pantau Log Hibrid: Agen Autentikasi Passthrough | Tim Operasi IAM |

| Log Hibrid Monitor: Layanan Writeback Kata Sandi | Tim Operasi IAM |

| Log Hibrid Monitor: Gateway proteksi kata sandi lokal | Tim Operasi IAM |

| Memantau Log Hibrid: Ekstensi NPS autentikasi multifaktor Microsoft Entra (jika berlaku) | Tim Operasi IAM |

Saat meninjau daftar, Anda mungkin perlu menetapkan pemilik untuk tugas yang kehilangan pemilik atau menyesuaikan kepemilikan untuk tugas dengan pemilik yang tidak selaras dengan rekomendasi di atas.

Bacaan rekomendasi pemilik

Manajemen hibrid

Versi terbaru komponen lokal

Memiliki versi terbaru komponen lokal memberi pelanggan semua pembaruan keamanan terbaru, peningkatan performa, dan fungsionalitas yang dapat membantu menyederhanakan lingkungan lebih lanjut. Sebagian besar komponen memiliki pengaturan peningkatan otomatis, yang akan mengotomatiskan proses peningkatan.

Komponen-komponen ini meliputi:

- Microsoft Entra Connect

- Konektor jaringan privat Microsoft Entra

- Agen autentikasi pass-through Microsoft Entra

- Microsoft Entra Koneksi Health Agents

Kecuali satu proses telah ditetapkan, Anda harus mendefinisikan proses untuk meningkatkan komponen-komponen ini dan mengandalkan fitur peningkatan otomatis bila memungkinkan. Jika Anda menemukan komponen yang tertinggal enam bulan atau lebih, Anda harus melakukan peningkatan sesegera mungkin.

Bacaan yang disarankan manajemen hibrid

- Microsoft Entra Koneksi: Peningkatan otomatis

- Memahami konektor jaringan privat Microsoft Entra | Pembaruan otomatis

Garis besar pemberitahuan Microsoft Entra Koneksi Health

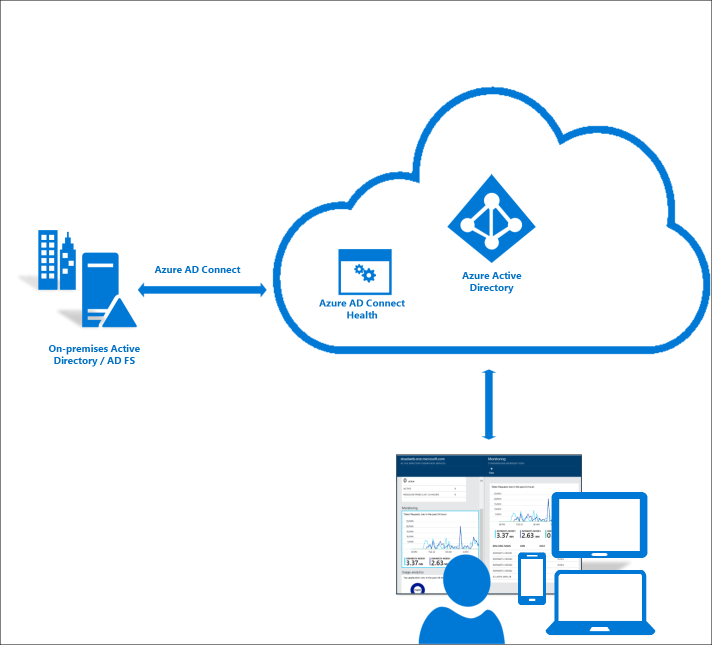

Organisasi harus menyebarkan Microsoft Entra Koneksi Health untuk pemantauan dan pelaporan Microsoft Entra Koneksi dan LAYANAN Federasi Direktori Aktif. Microsoft Entra Koneksi dan AD FS adalah komponen penting yang dapat merusak manajemen dan autentikasi siklus hidup dan karenanya menyebabkan pemadaman. Microsoft Entra Koneksi Health membantu memantau dan mendapatkan wawasan tentang infrastruktur identitas lokal Anda sehingga memastikan keandalan lingkungan Anda.

Saat memantau kesehatan lingkungan Anda, Anda harus segera mengatasi peringatan tingkat keparahan tinggi, diikuti oleh peringatan tingkat keparahan yang lebih rendah.

Bacaan yang direkomendasikan Microsoft Entra Koneksi Health

Log agen lokal

Beberapa layanan manajemen identitas dan akses mengharuskan agen lokal untuk mengaktifkan skenario hibrid. Contohnya termasuk pengaturan ulang kata sandi, autentikasi pass-through (PTA), proksi aplikasi Microsoft Entra, dan ekstensi NPS autentikasi multifaktor Microsoft Entra. Kuncinya adalah tim operasi mendasarkan dan memantau kesehatan komponen-komponen ini dengan mengarsipkan dan menganalisis log agen komponen menggunakan solusi seperti System Center Operations Manager atau SIEM. Sama pentingnya tim Operasi Infosec Anda atau staf dukungan memahami cara memecahkan masalah pola kesalahan.

Bacaan yang disarankan log agen lokal

- Memecahkan Masalah Proksi Aplikasi

- Pemecahan masalah pengaturan ulang kata sandi mandiri

- Memahami konektor jaringan privat Microsoft Entra

- Microsoft Entra Koneksi: Memecahkan Masalah Autentikasi Pass-through

- Memecahkan masalah kode kesalahan untuk ekstensi NPS autentikasi multifaktor Microsoft Entra

Manajemen agen lokal

Mengadopsi praktik terbaik dapat membantu pengoperasian optimal agen lokal. Pertimbangkan praktik terbaik berikut:

- Beberapa konektor jaringan privat Microsoft Entra per grup konektor disarankan untuk menyediakan penyeimbangan beban yang mulus dan ketersediaan tinggi dengan menghindari satu titik kegagalan saat mengakses aplikasi proksi. Jika saat ini Anda hanya memiliki satu konektor dalam grup konektor yang menangani aplikasi dalam produksi, Anda harus menyebarkan setidaknya dua konektor untuk redundansi.

- Membuat dan menggunakan grup konektor jaringan privat untuk tujuan penelusuran kesalahan dapat berguna untuk skenario pemecahan masalah dan saat onboarding aplikasi lokal baru. Kami juga menyarankan untuk memasang alat jaringan seperti Message Analyzer dan Fiddler di mesin konektor.

- Beberapa agen autentikasi pass-through disarankan untuk memberikan keseimbangan beban yang mulus dan ketersediaan tinggi dengan menghindari titik tunggal kegagalan selama alur autentikasi. Pastikan untuk menyebarkan setidaknya dua agen autentikasi pass-through untuk redundansi.

Bacaan yang disarankan manajemen agen lokal

- Memahami konektor jaringan privat Microsoft Entra

- Autentikasi pass-through Microsoft Entra - mulai cepat

Manajemen dalam skala besar

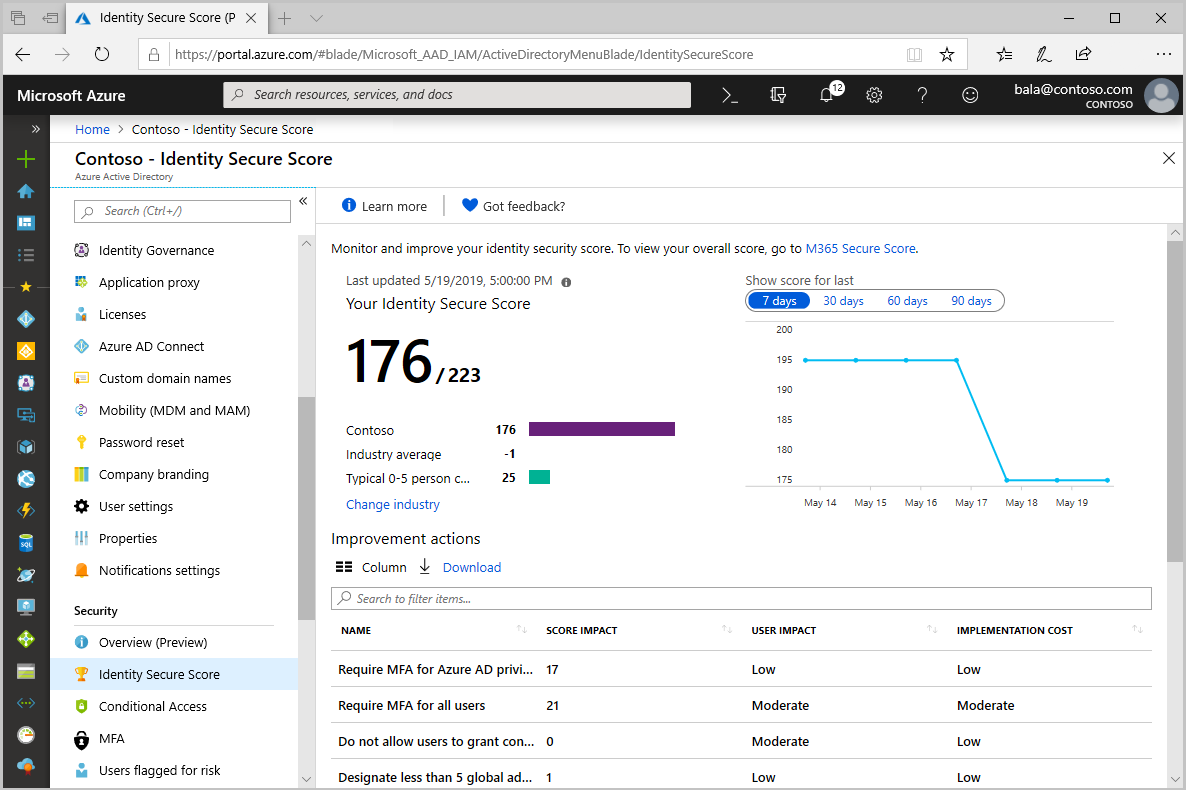

Skor aman identitas

Skor aman identitas memberikan ukuran terukur dari postur keamanan organisasi Anda. Ini adalah kunci untuk terus meninjau dan mengatasi temuan yang dilaporkan dan berusaha untuk memiliki skor tertinggi yang mungkin. Skor membantu Anda untuk:

- Mengukur postur keamanan identitas Anda secara objektif

- Merencanakan penyempurnaan keamanan identitas

- Meninjau keberhasilan penyempurnaan Anda

Jika organisasi Anda saat ini tidak memiliki program untuk memantau perubahan pada Skor Aman Identitas, disarankan agar Anda menerapkan rencana dan menetapkan pemilik untuk memantau dan mendorong tindakan penyempurnaan. Organisasi harus meremediasi tindakan penyempurnaan dengan dampak skor lebih tinggi dari 30 sesegera mungkin.

Notifications

Microsoft mengirim komunikasi email ke admin untuk memberi tahu berbagai perubahan dalam layanan, pembaruan konfigurasi yang diperlukan, dan kesalahan yang memerlukan intervensi admin. Penting bagi pelanggan untuk mengatur alamat email pemberitahuan sehingga pemberitahuan dikirim ke anggota tim yang tepat yang dapat mengakui dan bertindak atas semua pemberitahuan. Kami sarankan Anda menambahkan beberapa penerima ke Pusat Pesan dan meminta agar pemberitahuan (termasuk pemberitahuan Microsoft Entra Koneksi Health) dikirim ke daftar distribusi atau kotak surat bersama. Jika Anda hanya memiliki satu akun Administrator Global dengan alamat email, pastikan untuk mengonfigurasi setidaknya dua akun berkemampu email.

Ada dua alamat "Dari" yang digunakan oleh MICROSOFT Entra ID: o365mc@email2.microsoft.com, yang mengirim pemberitahuan Pusat Pesan; dan azure-noreply@microsoft.com, yang mengirim pemberitahuan yang terkait dengan:

- Tinjauan akses Microsoft Entra

- Microsoft Entra Koneksi Health

- Perlindungan ID Microsoft Entra

- Microsoft Entra Privileged Identity Management

- Pemberitahuan Sertifikat Kedaluwarsa Aplikasi Perusahaan

- Pemberitahuan Layanan Provisi Aplikasi Perusahaan

Lihat tabel berikut ini untuk mempelajari jenis pemberitahuan yang dikirim dan tempat untuk memeriksanya:

| Sumber pemberitahuan | Apa yang dikirim | Tempat memeriksa |

|---|---|---|

| Kontak teknis | Kesalahan sinkronisasi | Portal Microsoft Azure - panel properti |

| Pusat Pesan | Pemberitahuan insiden dan degradasi Identity Services dan layanan backend Microsoft 365 | Portal Office |

| Ringkasan Mingguan Perlindungan Identitas | Pusat Perlindungan Identitas | Bilah Perlindungan ID Microsoft Entra |

| Microsoft Entra Connect Health | Pemberitahuan peringatan | portal Azure - Bilah Microsoft Entra Koneksi Health |

| Pemberitahuan Aplikasi Perusahaan | Pemberitahuan ketika sertifikat akan kedaluwarsa dan kesalahan provisi | Portal Microsoft Azure - Panel Aplikasi Perusahaan (tiap aplikasi memiliki pengaturan alamat emailnya sendiri) |

Bacaan yang disarankan pemberitahuan

Area permukaan operasional

Penguncian Layanan Federasi Direktori Aktif

Organisasi, yang mengonfigurasi aplikasi untuk mengautentikasi langsung ke manfaat ID Microsoft Entra dari penguncian cerdas Microsoft Entra. Jika Anda menggunakan Layanan Federasi Direktori Aktif di Windows Server 2012 R2, terapkan perlindungan penguncian ekstranet Layanan Federasi Direktori Aktif. Jika Anda menggunakan Layanan Federasi Direktori Aktif pada Windows Server 2016 atau yang lebih baru, terapkan penguncian cerdas ekstranet. Minimal, disarankan Anda mengaktifkan penguncian ekstranet untuk menahan risiko serangan brute force terhadap Active Directory lokal. Namun, jika Anda memiliki Layanan Federasi Direktori Aktif di Windows 2016 atau lebih tinggi, Anda juga harus mengaktifkan penguncian cerdas ekstranet yang akan membantu mengurangi serangan password spray.

Jika Layanan Federasi Direktori Aktif hanya digunakan untuk federasi Microsoft Entra, ada beberapa titik akhir yang dapat dimatikan untuk meminimalkan area permukaan serangan. Misalnya, jika LAYANAN Federasi Direktori Aktif hanya digunakan untuk ID Microsoft Entra, Anda harus menonaktifkan titik akhir WS-Trust selain titik akhir yang diaktifkan untuk usernamemixed dan windowstransport.

Akses ke mesin dengan komponen identitas lokal

Organisasi harus mengunci akses ke mesin dengan komponen hibrid lokal dengan cara yang sama seperti domain lokal Anda. Misalnya, operator cadangan atau administrator Hyper-V seharusnya tidak dapat masuk ke Microsoft Entra Koneksi Server untuk mengubah aturan.

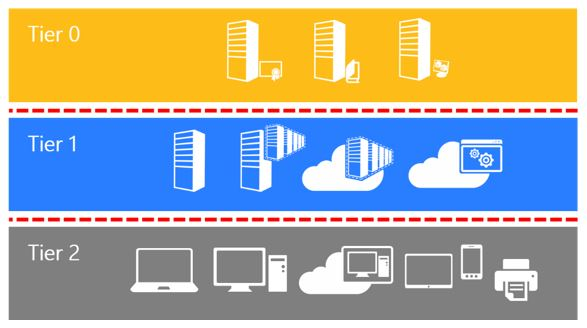

Model tingkat administratif Active Directory dirancang untuk melindungi sistem identitas menggunakan set zona buffer antara kontrol penuh Lingkungan (Tier 0) dan aset stasiun kerja berisiko tinggi yang sering dikompromikan oleh penyerang.

Model tier terdiri dari tiga tingkat dan hanya mencakup akun administratif, bukan akun pengguna standar.

- Tier 0 - Kontrol Langsung identitas perusahaan di lingkungan. Tier 0 mencakup akun, grup, dan aset lain yang memiliki kontrol administratif langsung atau tidak langsung atas siratan Active Directory, domain, pengontrol domain, dan semua aset di dalamnya. Sensitivitas keamanan semua aset Tingkat 0 setara karena semuanya secara efektif mengontrol satu sama lain.

- Tier 1 - Kontrol server dan aplikasi perusahaan. Aset Tier 1 mencakup sistem operasi server, layanan awan, dan aplikasi perusahaan. Akun administrator Tier 1 memiliki kontrol administratif atas sejumlah besar nilai bisnis yang dihosting pada aset ini. Peran contoh umum adalah administrator server yang mempertahankan sistem operasi ini dengan kemampuan untuk berdampak pada semua layanan perusahaan.

- Tier 2 - Kontrol stasiun kerja dan perangkat pengguna. Akun administrator Tier 2 memiliki kontrol administratif atas sejumlah besar nilai bisnis yang dihosting pada stasiun kerja dan perangkat pengguna. Contohnya termasuk Help Desk dan admin dukungan komputer karena dapat memengaruhi integritas hampir semua data pengguna.

Kunci akses ke komponen identitas lokal seperti microsoft Entra Koneksi, Layanan Federasi Direktori Aktif, dan layanan SQL dengan cara yang sama seperti yang Anda lakukan untuk pengontrol domain.

Ringkasan

Ada tujuh aspek untuk infrastruktur Identitas yang aman. Daftar ini akan membantu Anda menemukan tindakan yang harus Anda ambil untuk mengoptimalkan operasi untuk ID Microsoft Entra.

- Tetapkan pemilik ke tugas kunci.

- Otomatiskan proses peningkatan untuk komponen hibrid lokal.

- Sebarkan Microsoft Entra Koneksi Health untuk pemantauan dan pelaporan Microsoft Entra Koneksi dan LAYANAN Federasi Direktori Aktif.

- Pantau kesehatan komponen hibrid lokal dengan mengarsipkan dan menganalisis log agen komponen menggunakan System Center Operations Manager atau solusi SIEM.

- Terapkan peningkatan keamanan dengan mengukur postur keamanan Anda dengan Skor Aman Identitas.

- Kunci Layanan Federasi Direktori Aktif.

- Kunci akses ke mesin dengan komponen identitas lokal.

Langkah berikutnya

Lihat rencana penyebaran Microsoft Entra untuk detail implementasi tentang kemampuan apa pun yang belum Anda sebarkan.