Memulihkan risiko dan membuka blokir pengguna

Setelah menyelesaikan penyelidikan, Anda perlu mengambil tindakan untuk memulihkan pengguna berisiko atau membuka blokirnya. Organisasi dapat mengaktifkan remediasi otomatis dengan menyiapkan kebijakan berbasis risiko. Organisasi harus mencoba menyelidiki dan memulihkan semua pengguna berisiko dalam periode waktu yang nyaman bagi organisasi Anda. Microsoft merekomendasikan untuk bertindak dengan cepat, karena waktu penting saat bekerja dengan risiko.

Risiko remediasi

Semua deteksi risiko aktif berkontribusi pada perhitungan tingkat risiko pengguna. Tingkat risiko pengguna adalah indikator (rendah, sedang, tinggi) dari probabilitas akun pengguna disusupi. Setelah menyelidiki pengguna berisiko dan proses masuk dan deteksi berisiko yang sesuai, Anda harus memulihkan pengguna berisiko sehingga mereka tidak lagi berisiko dan diblokir dari akses.

Microsoft Entra ID Protection menandai beberapa deteksi risiko dan proses masuk berisiko yang sesuai sebagaimana diberhentikan dengan status risiko Diberhentikan dan detail risiko Microsoft Entra ID Protection dinilai aman. Dibutuhkan tindakan ini, karena peristiwa tersebut tidak lagi bertekad berisiko.

Admin memiliki opsi berikut untuk memulihkan:

- Siapkan kebijakan berbasis risiko untuk memungkinkan pengguna memulihkan risiko mereka sendiri.

- Atur ulang kata sandi mereka secara manual.

- Mengalihkan risiko pengguna mereka.

- Remediasi dalam Microsoft Defender untuk Identitas.

Remediasi mandiri dengan kebijakan berbasis risiko

Anda dapat mengizinkan pengguna untuk memulihkan risiko masuk dan risiko pengguna mereka sendiri dengan menyiapkan kebijakan berbasis risiko. Jika pengguna melewati kontrol akses yang diperlukan, seperti autentikasi multifaktor atau perubahan kata sandi yang aman, risiko mereka akan diperbaiki secara otomatis. Deteksi risiko yang sesuai, rincian masuk berisiko, dan pengguna berisiko dilaporkan dengan status risiko Diperbaiki alih-alih Berisiko.

Prasyarat bagi pengguna sebelum kebijakan berbasis risiko dapat diterapkan untuk memungkinkan remediasi risiko mandiri adalah:

- Untuk melakukan MFA untuk memulihkan risiko masuk sendiri:

- Pengguna harus terdaftar untuk autentikasi multifaktor Microsoft Entra.

- Untuk melakukan perubahan kata sandi yang aman untuk memulihkan risiko pengguna sendiri:

- Pengguna harus terdaftar untuk autentikasi multifaktor Microsoft Entra.

- Untuk pengguna hibrid yang disinkronkan dari lokal ke cloud, tulis balik kata sandi harus diaktifkan.

Jika kebijakan berbasis risiko diterapkan ke pengguna selama masuk sebelum prasyarat di atas terpenuhi, maka pengguna diblokir. Tindakan blokir ini karena mereka tidak dapat melakukan kontrol akses yang diperlukan, dan intervensi admin diperlukan untuk membuka blokir pengguna.

Kebijakan berbasis risiko dikonfigurasi berdasarkan tingkat risiko dan hanya berlaku jika tingkat risiko masuk atau pengguna cocok dengan tingkat yang dikonfigurasi. Beberapa deteksi mungkin tidak meningkatkan risiko ke tingkat di mana kebijakan berlaku, dan administrator perlu menangani pengguna berisiko tersebut secara manual. Administrator dapat menentukan bahwa tindakan tambahan diperlukan seperti memblokir akses dari lokasi atau menurunkan risiko yang dapat diterima dalam kebijakan mereka.

Remediasi mandiri dengan pengaturan ulang kata sandi mandiri

Jika pengguna terdaftar untuk pengaturan ulang kata sandi mandiri (SSPR), maka mereka dapat memulihkan risiko pengguna mereka sendiri dengan melakukan pengaturan ulang kata sandi layanan mandiri.

Reset kata sandi manual

Jika mengharuskan pengaturan ulang kata sandi menggunakan kebijakan risiko pengguna bukanlah pilihan, atau waktu sangat penting, administrator dapat memulihkan pengguna berisiko dengan memerlukan pengaturan ulang kata sandi.

Administrator memiliki opsi yang dapat mereka pilih:

Membuat kata sandi sementara

Dengan membuat kata sandi sementara, Anda dapat segera membawa identitas kembali ke keadaan aman. Metode ini memerlukan menghubungi pengguna yang terpengaruh karena mereka perlu mengetahui apa kata sandi sementara tersebut. Karena kata sandi bersifat sementara, pengguna diminta untuk mengubah kata sandi menjadi sesuatu yang baru saat proses masuk berikutnya.

Mereka dapat menghasilkan kata sandi untuk pengguna cloud dan hibrid di pusat admin Microsoft Entra.

Mereka dapat menghasilkan kata sandi untuk pengguna hibrid dari direktori lokal ketika sinkronisasi hash kata sandi dan pengaturan Izinkan perubahan kata sandi lokal untuk mengatur ulang risiko pengguna diaktifkan.

Peringatan

Jangan pilih opsi Pengguna harus mengubah kata sandi saat masuk berikutnya. Ini tidak didukung.

Mengharuskan pengguna untuk mengatur ulang kata sandi

Mengharuskan pengguna untuk mengatur ulang kata sandi memungkinkan pemulihan mandiri tanpa menghubungi staf dukungan atau administrator.

- Pengguna cloud dan hibrid dapat menyelesaikan perubahan kata sandi yang aman. Metode ini hanya berlaku untuk pengguna yang sudah dapat melakukan MFA. Untuk pengguna yang tidak terdaftar, opsi ini tidak tersedia.

- Pengguna hibrid dapat menyelesaikan perubahan kata sandi dari perangkat Windows lokal atau gabungan hibrid, ketika sinkronisasi hash kata sandi dan pengaturan Izinkan perubahan kata sandi lokal untuk mengatur ulang risiko pengguna diaktifkan.

Izinkan reset kata sandi lokal untuk memulihkan risiko pengguna

Organisasi yang mengaktifkan sinkronisasi hash kata sandi dapat mengizinkan perubahan kata sandi lokal untuk memulihkan risiko pengguna.

Konfigurasi ini menyediakan dua kemampuan baru kepada organisasi:

- Pengguna hibrid berisiko dapat memulihkan diri tanpa intervensi administrator. Ketika kata sandi diubah secara lokal, risiko pengguna sekarang secara otomatis diperbaiki dalam Microsoft Entra ID Protection, mengatur ulang status risiko pengguna saat ini.

- Organisasi dapat secara proaktif menyebarkan kebijakan risiko pengguna yang memerlukan perubahan kata sandi untuk melindungi pengguna hibrid mereka dengan percaya diri. Opsi ini memperkuat postur keamanan organisasi Anda dan menyederhanakan manajemen keamanan dengan memastikan bahwa risiko pengguna segera ditangani, bahkan di lingkungan hibrid yang kompleks.

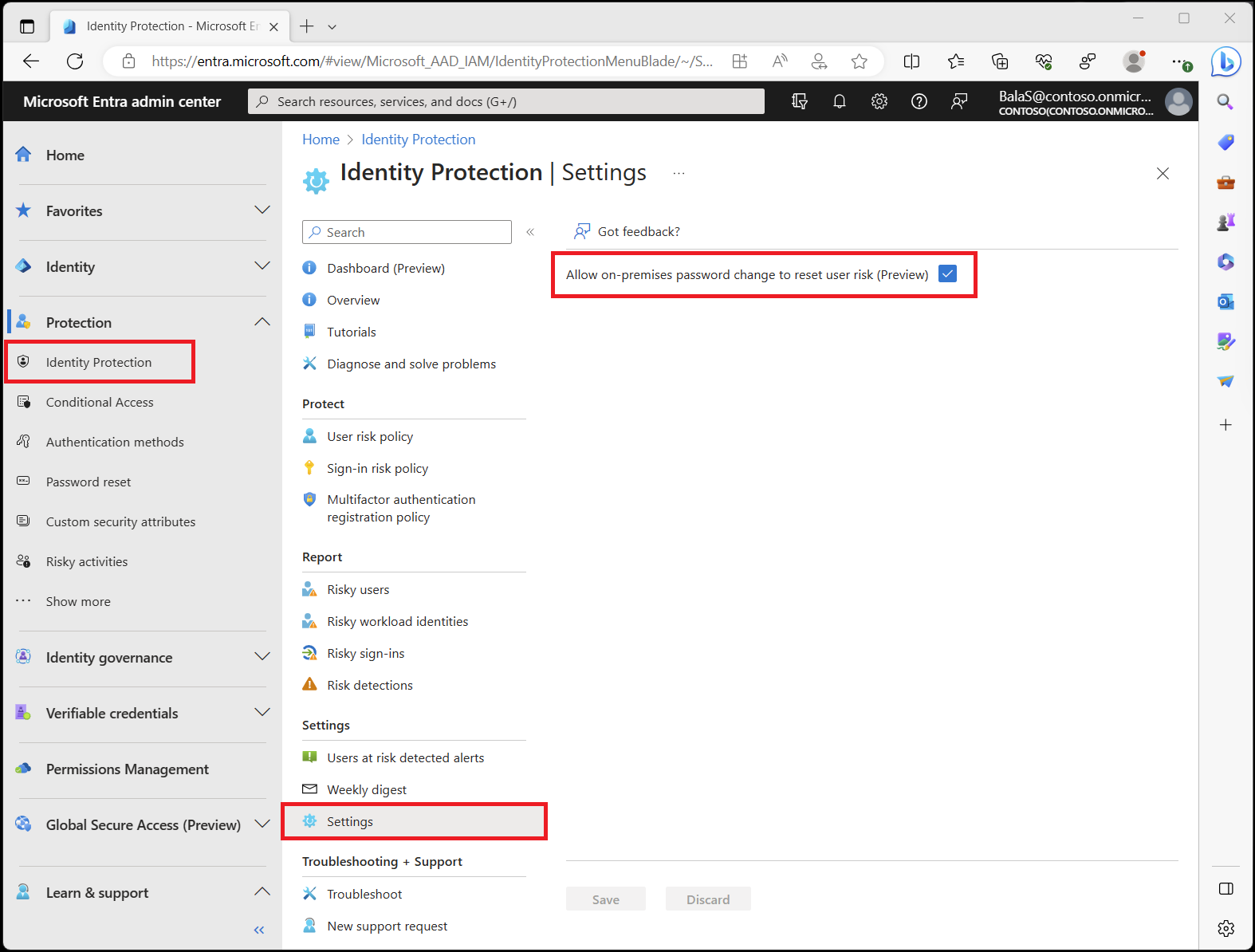

Untuk mengonfigurasi pengaturan ini

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Operator Keamanan.

- Telusuri Ke Pengaturan Perlindungan>Identitas Perlindungan.>

- Centang kotak untuk Mengizinkan perubahan kata sandi lokal untuk mengatur ulang risiko pengguna.

- Pilih Simpan.

Catatan

Mengizinkan perubahan kata sandi lokal untuk mengatur ulang risiko pengguna adalah fitur keikutsertaan saja. Pelanggan harus mengevaluasi fitur ini sebelum mengaktifkan di lingkungan produksi. Sebaiknya pelanggan mengamankan perubahan kata sandi lokal atau alur reset. Misalnya, memerlukan autentikasi multifaktor sebelum memungkinkan pengguna mengubah kata sandi mereka secara lokal menggunakan alat seperti Portal Pengaturan Ulang Kata Sandi Mandiri Microsoft Identity Manager.

Menghilangkah risiko pengguna

Jika setelah penyelidikan dan mengonfirmasi bahwa akun pengguna tidak berisiko disusupi, maka Anda dapat memilih untuk menutup pengguna berisiko.

Untuk Menutup risiko pengguna sebagai setidaknya Operator Keamanan di pusat admin Microsoft Entra, telusuri pengguna Riskan Perlindungan Identitas>Perlindungan>Identitas, pilih pengguna yang terpengaruh, dan pilih Tutup risiko pengguna.

Ketika Anda memilih Tutup risiko pengguna, pengguna tidak lagi berisiko, dan semua rincian masuk berisiko pengguna ini dan deteksi risiko yang sesuai juga diberhentikan.

Karena metode ini tidak memengaruhi kata sandi pengguna yang ada, metode ini tidak membawa identitas mereka kembali ke status aman.

Status risiko dan detail berdasarkan pemecatan risiko

- Pengguna berisiko:

- Status risiko: "Berisiko" -> "Diberhentikan"

- Detail risiko (detail remediasi risiko): "-" -> "Admin menutup semua risiko untuk pengguna"

- Semua proses masuk berisiko pengguna ini dan deteksi risiko yang sesuai:

- Status risiko: "Berisiko" -> "Diberhentikan"

- Detail risiko (detail remediasi risiko): "-" -> "Admin menutup semua risiko untuk pengguna"

Mengonfirmasi pengguna yang akan disusupi

Jika setelah diselidiki, akun dikonfirmasi disusupi:

- Pilih kejadian atau pengguna dalam laporan Proses masuk riskan atau Pengguna berisiko dan pilih "Konfirmasi disusupi".

- Jika kebijakan berbasis risiko tidak dipicu, dan risikonya tidak diperbaiki sendiri, ambil satu atau beberapa tindakan berikut:

- Minta pengaturan ulang kata sandi.

- Blokir pengguna jika Anda mencurigai penyerang dapat mengatur ulang kata sandi atau melakukan autentikasi multifaktor untuk pengguna.

- Mencabut token refresh.

- Nonaktifkan perangkat apa pun yang dianggap disusupi.

- Jika menggunakan evaluasi akses berkelanjutan, cabut semua token akses.

Untuk informasi selengkapnya tentang apa yang terjadi saat mengonfirmasi penyusupan, lihat bagian Cara memberikan umpan balik risiko tentang risiko.

Pengguna yang dihapus

Tidak dimungkinkan bagi administrator untuk menutup risiko bagi pengguna yang dihapus dari direktori. Untuk menghapus pengguna yang dihapus, buka kasus dukungan Microsoft.

Membuka blokir pengguna

Administrator dapat memilih untuk memblokir proses masuk berdasarkan kebijakan risiko atau investigasi mereka. Blokir dapat terjadi berdasarkan risiko masuk atau pengguna.

Membuka blokir berdasarkan risiko pengguna

Untuk membuka blokir akun yang diblokir karena risiko pengguna, administrator memiliki opsi berikut:

- Mengatur ulang kata sandi - Anda dapat mengatur ulang kata sandi pengguna. Jika pengguna disusupi atau berisiko disusupi, kata sandi pengguna harus diatur ulang untuk melindungi akun mereka dan organisasi Anda.

- Menutup risiko pengguna - Kebijakan risiko pengguna memblokir pengguna ketika tingkat risiko pengguna yang dikonfigurasi untuk memblokir akses tercapai. Jika setelah penyelidikan, Anda yakin bahwa pengguna tidak berisiko disusupi, dan aman untuk mengizinkan akses mereka, maka Anda dapat mengurangi tingkat risiko pengguna dengan menutup risiko pengguna mereka.

- Kecualikan pengguna dari kebijakan - Jika Anda berpikir bahwa konfigurasi kebijakan masuk Anda saat ini menyebabkan masalah bagi pengguna tertentu, dan aman untuk memberikan akses ke pengguna ini tanpa menerapkan kebijakan ini kepada mereka, maka Anda dapat mengecualikannya dari kebijakan ini. Untuk informasi selengkapnya, lihat bagian Pengecualian dalam artikel Cara: Mengonfigurasi dan mengaktifkan kebijakan risiko.

- Menonaktifkan kebijakan - Jika menurut Anda konfigurasi kebijakan Anda menyebabkan masalah bagi semua pengguna, Anda dapat menonaktifkan kebijakan tersebut. Untuk informasi selengkapnya, lihat artikel Cara: Mengonfigurasi dan mengaktifkan kebijakan risiko.

Membuka blokir berdasarkan risiko proses masuk

Untuk membuka blokir akun berdasarkan risiko proses masuk, admin memiliki opsi berikut:

- Masuk dari lokasi atau perangkat yang dikenal - Alasan umum pemblokiran upaya masuk yang mencurigakan adalah upaya masuk dari lokasi atau perangkat yang tidak dikenal. Pengguna Anda dapat dengan cepat menentukan apakah alasan ini adalah alasan pemblokiran dengan mencoba masuk dari lokasi atau perangkat yang sudah dikenal.

- Mengecualikan pengguna dari kebijakan - Jika menurut Anda konfigurasi kebijakan proses masuk Anda saat ini menyebabkan masalah bagi pengguna tertentu, Anda dapat mengecualikan pengguna dari kebijakan tersebut. Untuk informasi selengkapnya, lihat bagian Pengecualian dalam artikel Cara: Mengonfigurasi dan mengaktifkan kebijakan risiko.

- Menonaktifkan kebijakan - Jika menurut Anda konfigurasi kebijakan Anda menyebabkan masalah bagi semua pengguna, Anda dapat menonaktifkan kebijakan tersebut. Untuk informasi selengkapnya, lihat artikel Cara: Mengonfigurasi dan mengaktifkan kebijakan risiko.

Pemblokiran otomatis karena risiko keyakinan yang tinggi

Microsoft Entra ID Protection secara otomatis memblokir rincian masuk yang memiliki keyakinan yang sangat tinggi untuk berisiko. Blok ini paling umum terjadi pada rincian masuk yang dilakukan melalui protokol autentikasi lama, dan menampilkan properti upaya berbahaya.

Ketika pengguna diblokir dengan mekanisme ini, mereka akan menerima kesalahan autentikasi 50053. Penyelidikan log masuk akan menampilkan alasan blok berikut: "Masuk diblokir oleh perlindungan bawaan karena keyakinan risiko yang tinggi."

Untuk membuka blokir akun berdasarkan risiko masuk dengan keyakinan tinggi, administrator memiliki opsi berikut:

- Tambahkan IP yang digunakan untuk masuk ke pengaturan Lokasi tepercaya - Jika rincian masuk dilakukan dari lokasi yang diketahui untuk perusahaan Anda, Anda dapat menambahkan IP untuk dipercaya. Untuk informasi selengkapnya, lihat bagian Lokasi Tepercaya di artikel Akses Bersyar: Penetapan jaringan.

- Gunakan protokol autentikasi modern - Jika rincian masuk dilakukan melalui protokol warisan, beralih ke modern akan membuka blokir upaya.

Deteksi terkait pencurian token

Dengan pembaruan terbaru untuk arsitektur deteksi kami, kami tidak lagi melakukan remediasi otomatis sesi dengan klaim MFA ketika pencurian token terkait atau pemicu deteksi IP Negara Bagian Microsoft Threat Intelligence Center (MSTIC) selama masuk.

Deteksi Perlindungan ID berikut yang mengidentifikasi aktivitas token mencurigakan atau deteksi IP MSTIC Nation State tidak lagi diremediasi secara otomatis:

- Inteligensi ancaman Microsoft Entra

- Token anomali

- Penyerang di Tengah

- MSTIC Nation State IP

- Anomali penerbit token

Perlindungan ID sekarang menampilkan detail sesi di panel Detail Deteksi Risiko untuk deteksi yang memancarkan data masuk. Perubahan ini memastikan kami tidak menutup sesi yang berisi deteksi di mana ada risiko terkait MFA. Memberikan detail sesi dengan detail risiko tingkat pengguna memberikan informasi berharga untuk membantu penyelidikan. Informasi ini mencakup:

- Jenis Pengeluar Sertifikat Token

- Waktu masuk

- Alamat IP

- Lokasi masuk

- Klien masuk

- ID permintaan masuk

- ID korelasi masuk

Jika Anda memiliki kebijakan Akses Bersyarat berbasis risiko pengguna yang dikonfigurasi dan salah satu deteksi ini yang menunjukkan aktivitas token mencurigakan diaktifkan pada pengguna, pengguna akhir diharuskan untuk melakukan perubahan kata sandi yang aman dan mengautentikasi ulang akun mereka dengan autentikasi multifaktor untuk menghapus risiko.

Pratinjau PowerShell

Dengan menggunakan modul Pratinjau Microsoft Graph PowerShell SDK, organisasi dapat mengelola risiko menggunakan PowerShell. Modul pratinjau dan kode sampel dapat ditemukan di repositori Microsoft Entra GitHub.

Invoke-AzureADIPDismissRiskyUser.ps1 Skrip yang disertakan dalam repositori memungkinkan organisasi untuk menutup semua pengguna berisiko di direktori mereka.