Apa itu Perlindungan Identitas?

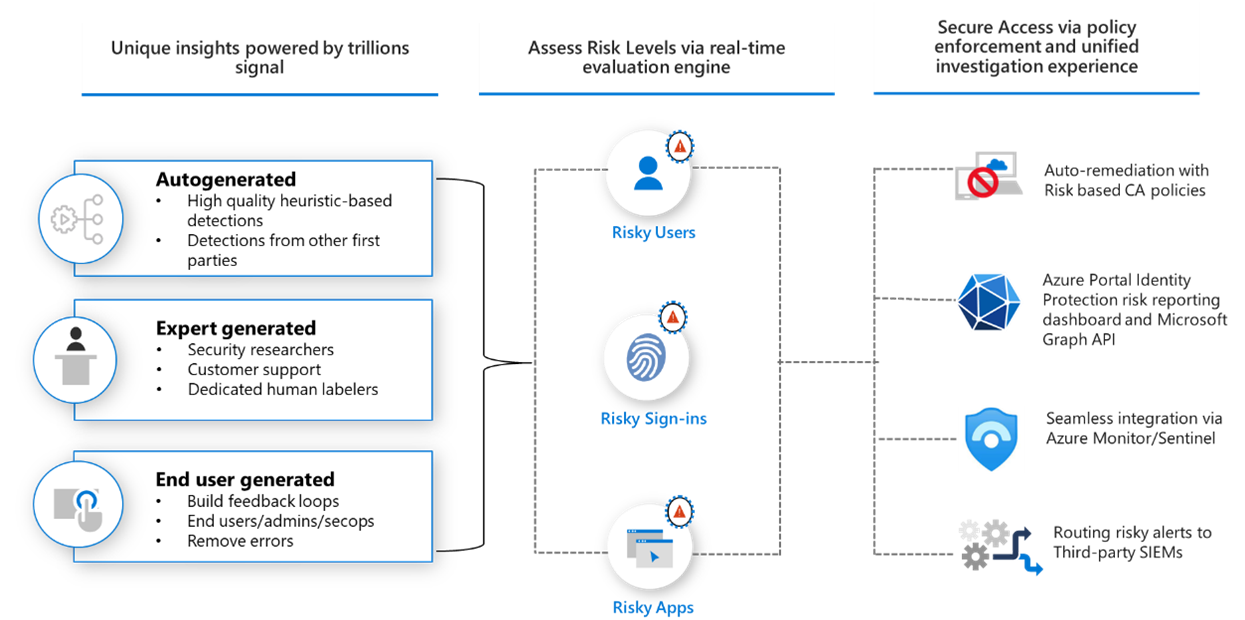

Microsoft Entra ID Protection membantu organisasi mendeteksi, menyelidiki, dan memulihkan risiko berbasis identitas. Risiko berbasis identitas ini dapat disalurkan lebih lanjut ke alat seperti Akses Bersyarah untuk membuat keputusan akses atau disalurkan kembali ke alat informasi keamanan dan manajemen peristiwa (SIEM) untuk penyelidikan dan korelasi lebih lanjut.

Mendeteksi risiko

Microsoft terus menambahkan dan memperbarui deteksi di katalog kami untuk melindungi organisasi. Deteksi ini berasal dari pembelajaran kami berdasarkan analisis triliunan sinyal setiap hari dari Direktori Aktif, Akun Microsoft, dan dalam game dengan Xbox. Berbagai sinyal ini membantu Perlindungan Identitas mendeteksi perilaku berisiko seperti:

- Penggunaan alamat IP anonim

- Serangan semprotan kata sandi

- Info masuk yang bocor

- dan banyak lagi...

Selama setiap masuk, Identity Protection menjalankan semua deteksi masuk real-time yang menghasilkan tingkat risiko sesi masuk, yang menunjukkan seberapa besar kemungkinan proses masuk disusupi. Berdasarkan tingkat risiko ini, kebijakan kemudian diterapkan untuk melindungi pengguna dan organisasi.

Untuk daftar lengkap risiko dan bagaimana risiko terdeteksi, lihat artikel Apa itu risiko.

Menyelidiki

Setiap risiko yang terdeteksi pada identitas dilacak dengan pelaporan. Perlindungan Identitas menyediakan tiga laporan utama bagi administrator untuk menyelidiki risiko dan mengambil tindakan:

- Deteksi risiko: Setiap risiko yang terdeteksi dilaporkan sebagai deteksi risiko.

- Rincian masuk berisiko: Proses masuk berisiko dilaporkan ketika ada satu atau beberapa deteksi risiko yang dilaporkan untuk rincian masuk tersebut.

- Pengguna berisiko: Pengguna berisiko dilaporkan ketika salah satu atau kedua hal berikut ini benar:

- Pengguna memiliki satu atau beberapa proses masuk Riskan.

- Satu atau beberapa deteksi risiko dilaporkan.

Untuk informasi selengkapnya tentang cara menggunakan laporan, lihat artikel Cara: Menyelidiki risiko.

Memulihkan risiko

Mengapa otomatisasi sangat penting dalam keamanan?

Dalam posting blog Cyber Signals: Membela terhadap ancaman cyber dengan penelitian, wawasan, dan tren terbaru tertanggal 3 Februari 2022 Microsoft membagikan ringkasan inteligensi ancaman termasuk statistik berikut:

Dianalisis... Sinyal keamanan 24 triliun dikombinasikan dengan intelijen yang kami lacak dengan memantau lebih dari 40 kelompok negara bagian dan lebih dari 140 kelompok ancaman...

... Dari Januari 2021 hingga Desember 2021, kami telah memblokir lebih dari 25,6 miliar serangan autentikasi brute force Microsoft Entra...

Skala sinyal dan serangan yang sangat besar membutuhkan beberapa tingkat otomatisasi hanya untuk mengikuti.

Remediasi otomatis

Kebijakan Akses Bersyarat berbasis risiko dapat diaktifkan untuk memerlukan kontrol akses seperti menyediakan metode autentikasi yang kuat, melakukan autentikasi multifaktor, atau melakukan reset kata sandi yang aman berdasarkan tingkat risiko yang terdeteksi. Jika pengguna berhasil menyelesaikan kontrol akses, risiko akan diperbaiki secara otomatis.

Remediasi manual

Saat remediasi pengguna tidak diaktifkan, administrator harus meninjaunya secara manual dalam laporan di portal, melalui API, atau di Pertahanan Microsoft 365. Administrator dapat melakukan tindakan manual untuk menutup, mengonfirmasi aman, atau mengonfirmasi kompromi pada risiko.

Memanfaatkan data

Data dari Perlindungan Identitas dapat diekspor ke alat lain untuk arsip, penyelidikan lebih lanjut, dan korelasi. API berbasis Microsoft Graph memungkinkan organisasi untuk mengumpulkan data ini untuk pemrosesan lebih lanjut dalam alat seperti SIEM mereka. Informasi tentang cara mengakses IDENTITY Protection API dapat ditemukan di artikel, Mulai menggunakan Microsoft Entra ID Protection dan Microsoft Graph

Informasi tentang mengintegrasikan informasi Perlindungan Identitas dengan Microsoft Azure Sentinel dapat ditemukan di artikel, Koneksi data dari Microsoft Entra ID Protection.

Organisasi mungkin menyimpan data untuk jangka waktu yang lebih lama dengan mengubah pengaturan diagnostik di ID Microsoft Entra. Mereka dapat memilih untuk mengirim data ke ruang kerja Analitik Log, mengarsipkan data ke akun penyimpanan, mengalirkan data ke Azure Event Hubs, atau mengirim data ke solusi lain. Informasi terperinci tentang cara melakukannya dapat ditemukan dalam artikel, Cara: Data risiko ekspor.

Peran yang Diperlukan

Perlindungan Identitas mengharuskan pengguna diberi satu atau beberapa peran berikut untuk mengakses.

| Peran | Dapat melakukan | Tidak dapat melakukan |

|---|---|---|

| Administrator Keamanan | Akses penuh ke Identity Protection | Mengatur ulang kata sandi untuk pengguna |

| Operator Keamanan | Lihat semua laporan dan Gambaran Umum Perlindungan Identitas Menghilangkan risiko pengguna, mengonfirmasi login dengan aman, mengonfirmasi penyusupan |

Mengonfigurasi atau mengubah kebijakan Mereset kata sandi untuk pengguna Mengonfigurasi pemberitahuan |

| Pembaca Keamanan | Lihat seluruh laporan Identity Protection serta bilah Gambaran Umum | Mengonfigurasi atau mengubah kebijakan Mereset kata sandi untuk pengguna Mengonfigurasi pemberitahuan Memberikan umpan balik tentang deteksi |

| Pembaca Global | Akses penuh menuju Identity Protection | |

| Admin Pengguna | Mengatur ulang sandi pengguna |

Saat ini, peran Operator Keamanan tidak dapat mengakses laporan proses masuk riskan.

Administrator Akses Bersyarat juga bisa membuat kebijakan yang memperhitungkan risiko masuk sebagai sebuah ketentuan. Temukan informasi selengkapnya dalam artikel Akses Bersyarat: Ketentuan.

Persyaratan lisensi

Menggunakan fitur ini memerlukan lisensi Microsoft Entra ID P2. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Membandingkan fitur Microsoft Entra ID yang tersedia secara umum.

| Kemampuan | Rincian | Microsoft Entra ID Gratis / Aplikasi Microsoft 365 | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| Kebijakan risiko | Kebijakan masuk dan risiko pengguna (melalui Perlindungan Identitas atau Akses Bersyarat) | Tidak | No | Ya |

| Laporan keamanan | Gambaran Umum | Tidak | No | Ya |

| Laporan keamanan | Pengguna berisiko | Informasi Terbatas. Hanya pengguna dengan risiko sedang dan tinggi yang ditampilkan. Tidak ada detail laci atau riwayat risiko. | Informasi Terbatas. Hanya pengguna dengan risiko sedang dan tinggi yang ditampilkan. Tidak ada detail laci atau riwayat risiko. | Akses penuh |

| Laporan keamanan | Proses masuk riskan | Informasi Terbatas. Tidak ada detail risiko atau tingkat risiko yang ditampilkan. | Informasi Terbatas. Tidak ada detail risiko atau tingkat risiko yang ditampilkan. | Akses penuh |

| Laporan keamanan | Deteksi risiko | No | Informasi Terbatas. Tidak ada laci detail. | Akses penuh |

| Notifications | Pengguna yang berisiko mendeteksi peringatan | Tidak | No | Ya |

| Notifications | Ringkasan mingguan | Tidak | No | Ya |

| Kebijakan pendaftaran MFA | Tidak | No | Ya |

Informasi lebih lanjut tentang laporan kaya ini dapat ditemukan di artikel, Cara: Menginvestigasi risiko.

Untuk memanfaatkan risiko identitas beban kerja, termasuk tab Identitas beban kerja berisiko dan deteksi identitas Beban Kerja di panel Deteksi risiko di pusat admin, Anda harus memiliki lisensi Workload Identities Premium. Untuk informasi selengkapnya, lihat artikel Mengamankan identitas beban kerja.