Akses menyeluruh berbasis SAML: Konfigurasi dan Batasan

Dalam artikel ini, Anda mempelajari cara mengonfigurasi aplikasi untuk akses menyeluruh (SSO) berbasis SAML dengan ID Microsoft Entra. Artikel ini membahas pemetaan pengguna ke peran aplikasi tertentu berdasarkan aturan, dan batasan yang perlu diingat saat memetakan atribut. Ini juga mencakup sertifikat penandatanganan SAML, enkripsi token SAML, verifikasi tanda tangan permintaan SAML, dan penyedia klaim kustom.

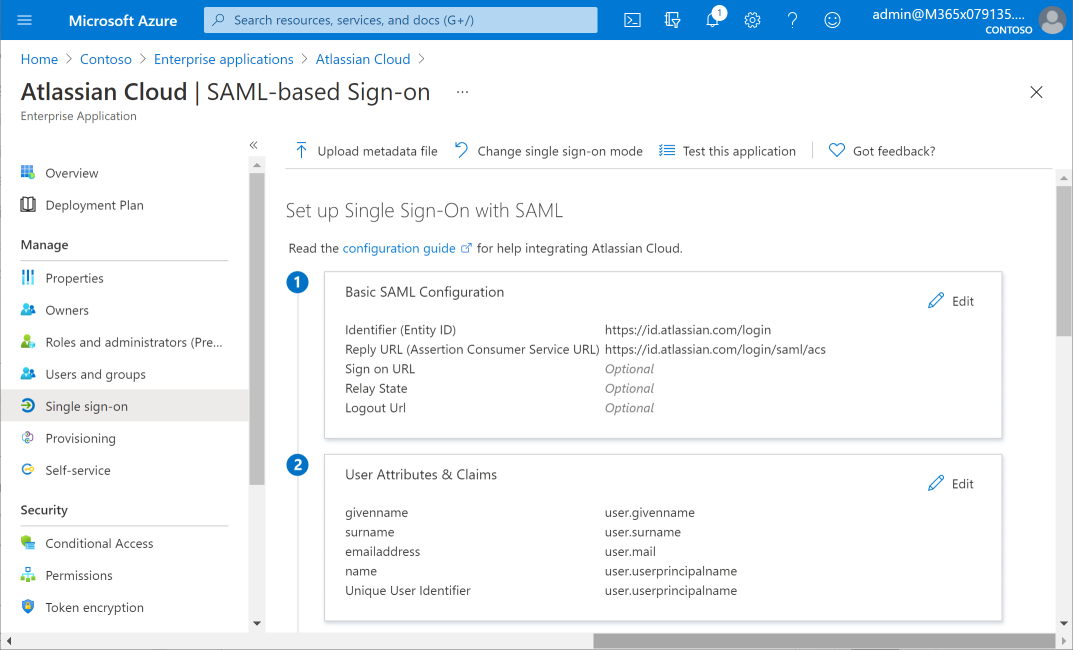

Aplikasi yang menggunakan SAML 2.0 untuk autentikasi dapat dikonfigurasi untuk (SSO) akses menyeluruh berbasis SAML. Dengan SSO berbasis SAML, Anda dapat memetakan pengguna ke peran aplikasi tertentu berdasarkan aturan yang Anda tentukan dalam klaim SAML Anda.

Untuk mengonfigurasikan aplikasi SaaS untuk SSO berbasis SAML, lihat Mulai Cepat: Menyiapkan akses menyeluruh berbasis SAML.

Banyak aplikasi SaaS memiliki tutorial khusus aplikasi yang melangkah Anda melalui konfigurasi untuk SSO berbasis SAML.

Beberapa aplikasi dapat dimigrasikan dengan mudah. Aplikasi dengan persyaratan yang lebih kompleks, seperti klaim kustom, mungkin memerlukan konfigurasi tambahan dalam ID Microsoft Entra dan/atau Microsoft Entra Connect Health. Untuk informasi tentang pemetaan klaim yang didukung, Lihat Cara: Menyesuaikan klaim yang dipancarkan dalam token untuk aplikasi tertentu di penyewa (Pratinjau).

Ingat batasan berikut saat memetakan atribut:

- Tidak semua atribut yang dapat dikeluarkan dalam Layanan Federasi Direktori Aktif muncul di ID Microsoft Entra sebagai atribut untuk memancarkan token SAML, bahkan jika atribut tersebut disinkronkan. Saat Anda mengedit atribut, daftar dropdown Nilai menunjukkan atribut berbeda yang tersedia di ID Microsoft Entra. Periksa konfigurasi artikel Microsoft Entra Connect Sync untuk memastikan bahwa atribut yang diperlukan—misalnya, samAccountName—disinkronkan ke ID Microsoft Entra. Anda dapat menggunakan atribut ekstensi untuk memancarkan klaim apa pun yang bukan bagian dari skema pengguna standar dalam ID Microsoft Entra.

- Dalam skenario yang paling umum, hanya klaim NameID dan klaim pengidentifikasi umum lainnya yang diperlukan untuk aplikasi. Untuk menentukan apakah ada klaim tambahan yang diperlukan, periksa klaim apa yang Anda keluarkan dari Layanan Federasi Direktori Aktif.

- Tidak semua klaim dapat dikeluarkan, karena beberapa klaim dilindungi dalam ID Microsoft Entra.

- Kemampuan untuk menggunakan token SAML terenkripsi sekarang dalam pratinjau. Lihat Cara: menyesuaikan klaim yang dikeluarkan dalam token SAML untuk aplikasi perusahaan.

Penawaran SaaS

Jika pengguna Anda masuk ke aplikasi SaaS seperti Salesforce, ServiceNow, atau Workday, dan terintegrasi dengan Layanan Federasi Direktori Aktif, Anda menggunakan masuk gabungan untuk aplikasi SaaS.

Sebagian besar aplikasi SaaS dapat dikonfigurasi dalam ID Microsoft Entra. Microsoft memiliki banyak koneksi yang telah dikonfigurasi sebelumnya ke aplikasi SaaS di galeri aplikasi Microsoft Entra, yang membuat transisi Anda lebih mudah. Aplikasi SAML 2.0 dapat diintegrasikan dengan ID Microsoft Entra melalui galeri aplikasi Microsoft Entra atau sebagai aplikasi non-galeri.

Aplikasi yang menggunakan OAuth 2.0 atau OpenID Connect juga dapat diintegrasikan dengan ID Microsoft Entra sebagai pendaftaran aplikasi. Aplikasi yang menggunakan protokol warisan dapat menggunakan proksi aplikasi Microsoft Entra untuk mengautentikasi dengan ID Microsoft Entra.

Untuk masalah dengan onboarding aplikasi SaaS Anda, Anda dapat menghubungi alias dukungan Integrasi Aplikasi SaaS.

Sertifikat Penandatanganan SAML

Sertifikat penandatanganan adalah bagian penting dari penyebaran SSO apa pun. Microsoft Entra ID membuat sertifikat penandatanganan untuk membuat SSO federasi berbasis SAML ke aplikasi SaaS Anda. Setelah menambahkan aplikasi galeri atau non-galeri, Anda akan mengonfigurasikan aplikasi tambahan menggunakan opsi SSO federasi. Lihat Mengelola sertifikat untuk akses menyeluruh federasi di ID Microsoft Entra.

SAML token enskripsi

Layanan Federasi Direktori Aktif dan ID Microsoft Entra menyediakan enkripsi token—kemampuan untuk mengenkripsi pernyataan keamanan SAML yang masuk ke aplikasi. Pernyataan dienkripsi dengan kunci umum, dan dideskripsi oleh aplikasi penerima dengan kunci privat yang cocok. Saat mengonfigurasikan enkripsi token, Anda mengunggah file sertifikat X.509 untuk menyediakan kunci umum.

Untuk informasi tentang enkripsi token SAML Microsoft Entra dan cara mengonfigurasinya, lihat Cara: Mengonfigurasi enkripsi token SAML Microsoft Entra.

Catatan

Enkripsi token adalah fitur Microsoft Entra ID P1 atau P2. Untuk mempelajari selengkapnya tentang edisi, fitur, dan harga Microsoft Entra, lihat harga Microsoft Entra.

Verifikasi tanda tangan permintaan SAML

Fungsionalitas ini memvalidasi tanda tangan permintaan autentikasi yang ditandatangani. App Admin mengaktifkan dan menonaktifkan penerapan permintaan yang ditandatangani dan mengunggah kunci publik yang harus digunakan untuk melakukan validasi. Untuk informasi selengkapnya, lihat Cara menerapkan permintaan autentikasi SAML yang ditandatangani.

Penyedia klaim kustom (pratinjau)

Untuk memigrasikan data dari sistem warisan seperti ADFS, atau penyimpanan data seperti LDAP, aplikasi Anda bergantung pada data tertentu dalam token. Anda dapat menggunakan penyedia klaim kustom untuk menambahkan klaim ke dalam token. Untuk informasi selengkapnya, lihat Gambaran umum penyedia klaim kustom.

Aplikasi dan konfigurasi yang dapat dipindahkan hari ini

Aplikasi yang dapat Anda pindahkan dengan mudah hari ini termasuk aplikasi SAML 2.0 yang menggunakan serangkaian elemen konfigurasi dan klaim standar. Item standar ini adalah:

- Nama Utama Pengguna

- Alamat email

- Nama depan

- nama belakang

- Atribut alternatif sebagai SAML NameID, termasuk atribut email ID Microsoft Entra, awalan email, ID karyawan, atribut ekstensi 1-15, atau atribut SamAccountName lokal. Untuk informasi selengkapnya, lihat Mengedit klaim NameIdentifier.

- Klaim kustom.

Berikut ini memerlukan lebih banyak langkah konfigurasi untuk bermigrasi ke ID Microsoft Entra:

- Otorisasi kustom atau aturan autentikasi multifaktor (MFA) di Layanan Federasi Direktori Aktif. Anda mengonfigurasinya menggunakan fitur Akses Bersyar Microsoft Entra.

- Aplikasi dengan beberapa titik akhir URL Reply. Anda mengonfigurasinya dalam ID Microsoft Entra menggunakan PowerShell atau antarmuka pusat admin Microsoft Entra.

- WS-Federation aplikasi seperti aplikasi SharePoint yang memerlukan token SAML versi 1.1. Anda dapat mengonfigurasikannya secara manual menggunakan PowerShell. Anda juga dapat menambahkan templat generik yang telah diintegrasi sebelumnya untuk aplikasi SharePoint dan SAML 1.1 dari galeri. Kami mendukung protokol SAML 2.0.

- Penerbitan klaim yang kompleks mengubah aturan. Untuk informasi tentang pemetaan klaim yang didukung, lihat:

Aplikasi dan konfigurasi tidak didukung di Microsoft Entra hari ini

Aplikasi yang memerlukan kemampuan tertentu tidak dapat dimigrasikan hari ini.

Kapabilitas protokol

Aplikasi yang memerlukan kemampuan protokol berikut tidak dapat dimigrasikan hari ini:

- Dukungan untuk pola WS-Trust ActAs

- Resolusi artefak SAML

Memetakan pengaturan aplikasi dari Layanan Federasi Direktori Aktif ke ID Microsoft Entra

Migrasi memerlukan penilaian bagaimana aplikasi dikonfigurasi secara lokal, lalu memetakan konfigurasi tersebut ke ID Microsoft Entra. Layanan Federasi Direktori Aktif dan ID Microsoft Entra berfungsi sama, sehingga konsep mengonfigurasi url kepercayaan, masuk, dan keluar, dan pengidentifikasi berlaku dalam kedua kasus. Dokumentasikan pengaturan konfigurasi Layanan Federasi Direktori Aktif aplikasi Anda sehingga Anda dapat dengan mudah mengonfigurasinya dalam ID Microsoft Entra.

Mengelola pengaturan aplikasi configuration

Tabel berikut ini menjelaskan beberapa pemetaan pengaturan yang paling umum antara Kepercayaan Pihak yang Mengandalkan Layanan Federasi Direktori Aktif ke Aplikasi Perusahaan Microsoft Entra:

- Layanan Federasi Direktori Aktif—Temukan pengaturan di Layanan Federasi Direktori Aktif Relying Party Trust untuk aplikasi. Klik kanan pihak yang mengandalkan dan pilih Properti.

- ID Microsoft Entra—Pengaturan dikonfigurasi dalam pusat admin Microsoft Entra di setiap properti SSO aplikasi.

| Pengaturan Konfigurasi | Layanan Federasi Direktori Aktif | Cara mengonfigurasi dalam ID Microsoft Entra | Token SAML |

|---|---|---|---|

| URL Masuk Aplikasi URL bagi pengguna untuk masuk ke aplikasi dalam alur SAML yang diinisiasi oleh Penyedia Layanan (SP). |

T/A | Membuka Konfigurasi SAML Dasar dari SAML berdasarkan masuk | T/A |

| URL balasan aplikasi URL aplikasi dari perspektif penyedia identitas (IdP). IdP mengirimkan pengguna dan token ke sini setelah pengguna masuk ke IdP. Ini juga dikenal sebagai titik akhir konsumen pernyataan SAML. |

Pilih tab Titik Akhir | Membuka Konfigurasi SAML Dasar dari SAML berdasarkan masuk | Elemen tujuan dalam token SAML. Contoh nilai: https://contoso.my.salesforce.com |

| URL keluar aplikasi Ini adalah URL di mana permintaan pembersihan keluar dikirim ketika pengguna keluar dari aplikasi. IdP mengirimkan permintaan untuk mengeluarkan pengguna dari semua aplikasi lain juga. |

Pilih tab Titik Akhir | Membuka Konfigurasi SAML Dasar dari SAML berdasarkan masuk | T/A |

| Aplikasi Pengidentifikasi Ini adalah pengidentifikasi aplikasi dari perspektif IdP. Nilai URL masuk sering digunakan untuk pengidentifikasi (tetapi tidak selalu). Terkadang aplikasi menyebutnya "ID entitas." |

Pilih tab Pengidentifikasi | Membuka Konfigurasi SAML Dasar dari SAML berdasarkan masuk | Azure Maps ke elemen Audiens di token SAML. |

| Url Metadata Federasi Aplikasi Ini adalah lokasi metadata federasi aplikasi. IdP menggunakannya untuk memperbarui pengaturan konfigurasi tertentu secara otomatis, seperti titik akhir atau sertifikat enkripsi. |

Pilih tab Pemantauan | T/A. ID Microsoft Entra tidak mendukung penggunaan metadata federasi aplikasi secara langsung. Anda dapat mengimpor metadata federasi secara manual. | T/A |

| ID Pengguna/ ID Nama Atribut yang digunakan untuk menunjukkan identitas pengguna secara unik dari ID Microsoft Entra atau LAYANAN Federasi Direktori Aktif ke aplikasi Anda. Atribut ini biasanya berupa UPN atau alamat email pengguna. |

Aturan klaim. Dalam kebanyakan kasus, aturan klaim mengeluarkan klaim dengan tipe yang diakhiri dengan NameIdentifier. | Anda dapat menemukan pengidentifikasi di bawah header Atribut dan Klaim Pengguna. Secara default, UPN digunakan | Azure Maps ke elemen NameID di token SAML. |

| Klaim lain Contoh informasi klaim lain yang umumnya dikirim dari IdP ke aplikasi termasuk nama depan, nama belakang, alamat email, dan keanggotaan grup. |

Dalam Layanan Federasi Direktori Aktif, Anda dapat menemukan ini sebagai aturan klaim lain pada pihak yang mengandalkan. | Anda dapat menemukan pengenal di bagian header Atribut Pengguna & Klaim. Pilih Tampilkan dan edit semua atribut pengguna lainnya. | T/A |

Setelan Penyedia Identitas Peta (IdP)

Konfigurasikan aplikasi Anda untuk menunjuk ke ID Microsoft Entra versus Layanan Federasi Direktori Aktif untuk SSO. Di sini, kami berfokus pada aplikasi SaaS yang menggunakan protokol SAML. Namun, konsep ini juga diperluas ke aplikasi lini bisnis kustom.

Catatan

Nilai konfigurasi untuk ID Microsoft Entra mengikuti pola di mana ID Penyewa Azure Anda menggantikan {tenant-id} dan ID Aplikasi menggantikan {application-id}. Anda menemukan informasi ini di pusat admin Microsoft Entra di bawah Properti ID > Microsoft Entra:

- Pilih ID Direktori untuk melihat ID Penyewa Anda.

- Pilih ID Aplikasi untuk melihat ID Aplikasi Anda.

Pada tingkat tinggi, petakan elemen konfigurasi aplikasi SaaS utama berikut ke ID Microsoft Entra.

| Elemen | Nilai Konfigurasi |

|---|---|

| NAMA PENYEDIA IDENTITAS | https://sts.windows.net/{tenant-id}/ |

| URL masuk IdP | https://login.microsoftonline.com/{tenant-id}/saml2 |

| URL keluar Penyedia Identitas | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Lokasi metadata federasi | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Memetakan pengaturan SSO untuk aplikasi SaaS

Aplikasi SaaS perlu mengetahui di mana harus mengirim permintaan autentikasi dan cara memvalidasi token yang diterima. Tabel berikut menjelaskan elemen untuk mengonfigurasi pengaturan SSO di aplikasi, dan nilai atau lokasinya dalam Layanan Federasi Direktori Aktif dan ID Microsoft Entra

| Pengaturan Konfigurasi | Layanan Federasi Direktori Aktif | Cara mengonfigurasi dalam ID Microsoft Entra |

|---|---|---|

| IdP URL Masuk URL masuk IdP dari perspektif aplikasi (tempat pengguna dialihkan untuk masuk). |

URL masuk Layanan Federasi Direktori Aktif adalah nama layanan federasi Layanan Federasi Direktori Aktif diikuti dengan "/adfs/ls/." Misalnya: |

Ganti {tenant-id} dengan ID penyewa Anda. Untuk aplikasi yang menggunakan protokol SAML-P: https://login.microsoftonline.com/{tenant-id}/saml2 Untuk aplikasi yang menggunakan protokol WS-Federation: https://login.microsoftonline.com/{tenant-id}/wsfed |

| URL keluar IdP URL keluar idP dari perspektif aplikasi (di mana pengguna dialihkan saat mereka memilih untuk keluar dari aplikasi). |

URL keluar sama dengan URL masuk, atau URL yang sama dengan "wa=wsignout1.0" ditambahkan. Misalnya: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

Ganti {tenant-id} dengan ID penyewa Anda. Untuk aplikasi yang menggunakan protokol SAML-P: https://login.microsoftonline.com/{tenant-id}/saml2 Untuk aplikasi yang menggunakan protokol WS-Federation: https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 |

| Sertifikat penandatanganan token IdP menggunakan kunci privat sertifikat untuk menandatangani token yang dikeluarkan. Ini memverifikasi bahwa token berasal dari IdP yang sama dengan yang dikonfigurasi aplikasi untuk dipercaya. |

Temukan sertifikat penandatanganan token Layanan Federasi Direktori Aktif di Manajemen Layanan Federasi Direktori Aktif di bawah Sertifikat. | Temukan di pusat admin Microsoft Entra di properti Akses menyeluruh aplikasi di bawah header Sertifikat Penandatanganan SAML. Di sana, Anda dapat mengunduh sertifikat untuk diunggah ke aplikasi. Jika aplikasi memiliki lebih dari satu sertifikat, Anda dapat menemukan semua sertifikat dalam file XML metadata federasi. |

| Pengidentifikasi/ "penerbit" Pengidentifikasi IdP dari perspektif aplikasi (kadang-kadang disebut "ID pengeluar sertifikat"). Dalam token SAML, nilai muncul sebagai elemen Penerbit. |

Pengidentifikasi untuk AD FS biasanya adalah pengidentifikasi layanan federasi di Manajemen AD FS di bagian Layanan > Edit Properti Layanan Federasi. Misalnya: http://fs.contoso.com/adfs/services/trust |

Ganti {tenant-id} dengan ID penyewa Anda. https://sts.windows.net/{tenant-id}/ |

| IdP Metadata Federasi Lokasi metadata federasi IdP yang tersedia untuk umum. (Beberapa aplikasi menggunakan metadata federasi sebagai alternatif untuk admin yang mengonfigurasikan URL, pengidentifikasi, dan sertifikat penandatanganan token satu per satu.) |

Temukan URL metadata federasi AD FS di Manajemen AD FS di bagian Layanan > Titik Akhir > Metadata > Jenis: Metadata Federasi. Misalnya: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

Nilai yang sesuai untuk ID Microsoft Entra mengikuti pola https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Ganti {TenantDomainName} dengan nama penyewa Anda dalam format "contoso.onmicrosoft.com." Untuk informasi selengkapnya, lihat Metadata federasi. |