Mengonfigurasi pengaturan peran sumber daya Azure di Privileged Identity Management

Dalam Privileged Identity Management (PIM) di MICROSOFT Entra ID, yang merupakan bagian dari Microsoft Entra, pengaturan peran menentukan properti penetapan peran. Properti ini mencakup persyaratan autentikasi dan persetujuan multifaktor untuk aktivasi, durasi maksimum penugasan, dan pengaturan pemberitahuan. Artikel ini memperlihatkan kepada Anda cara mengonfigurasi pengaturan peran dan menyiapkan alur kerja persetujuan untuk menentukan siapa yang dapat menyetujui atau menolak permintaan untuk meningkatkan hak istimewa.

Anda harus memiliki peran Pemilik atau Administrator Akses Pengguna untuk mengelola pengaturan peran PIM untuk sumber daya. Pengaturan peran ditentukan per peran dan per sumber daya. Semua tugas untuk peran yang sama mengikuti pengaturan peran yang sama. Pengaturan peran satu peran independen dari pengaturan peran peran peran lain. Pengaturan peran satu sumber daya independen dari pengaturan peran sumber daya lain. Pengaturan peran yang dikonfigurasi pada tingkat yang lebih tinggi, seperti Langganan, misalnya, tidak diwarisi pada tingkat yang lebih rendah, seperti Grup Sumber Daya.

Pengaturan peran PIM juga dikenal sebagai kebijakan PIM.

Buka pengaturan peran

Untuk membuka pengaturan peran sumber daya Azure:

Masuk ke Pusat Admin Microsoft Entra.

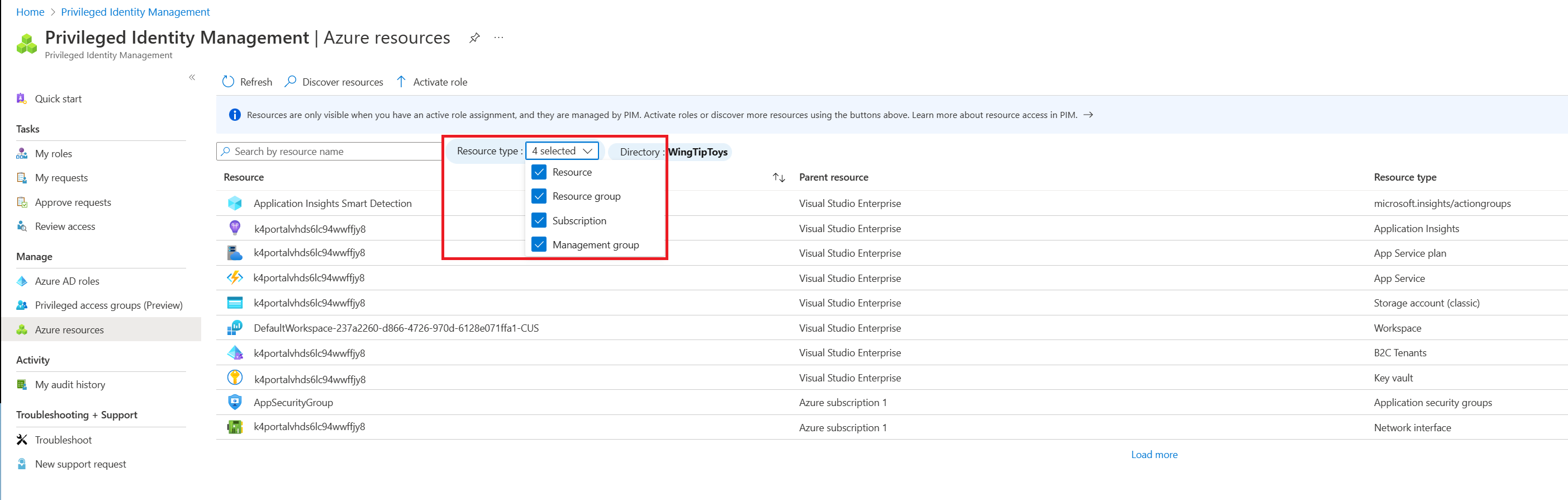

Telusuri ke Tata kelola>identitas Privileged Identity Management>Sumber Daya Azure. Pada halaman ini Anda dapat memilih jenis sumber daya yang ingin Anda kelola. Mulai dari menu dropdown Grup manajemen atau menu dropdown Langganan, lalu pilih Grup sumber daya atau Sumber Daya sesuai kebutuhan.

Pilih sumber daya yang anda butuhkan untuk mengonfigurasi pengaturan peran PIM.

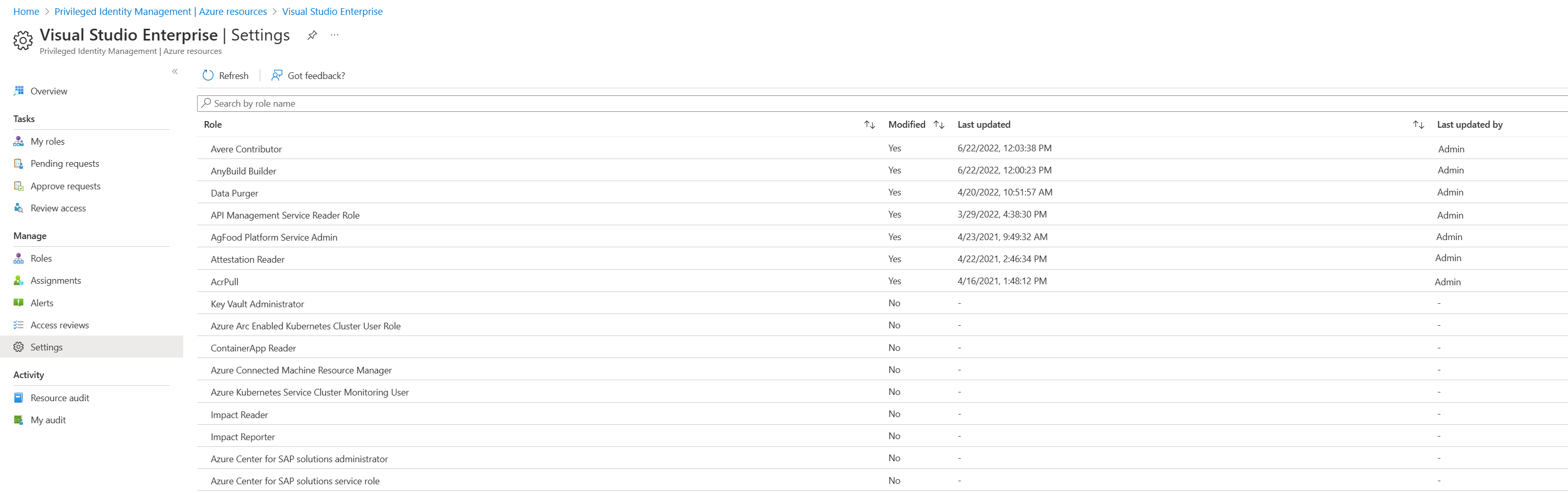

Pilih pengaturan. Menampilkan daftar kebijakan PIM untuk sumber daya yang dipilih.

Pilih peran atau kebijakan yang ingin Anda konfigurasi.

Pilih Edit untuk memperbarui pengaturan peran.

Pilih Perbarui.

Pengaturan peran

Bagian ini membahas opsi untuk pengaturan peran.

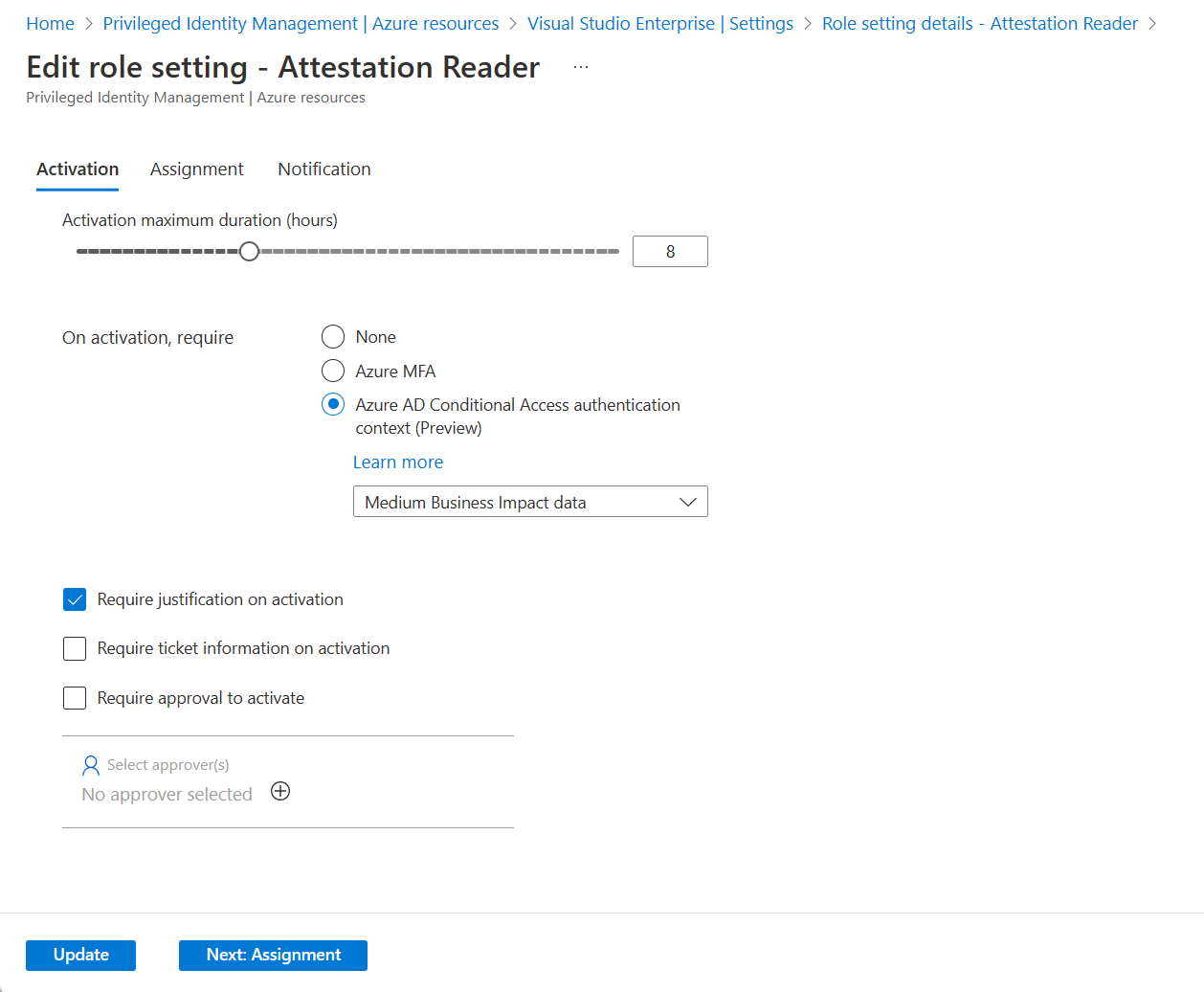

Durasi maksimal aktivasi

Gunakan penggeser Durasi maksimum aktivasi untuk mengatur waktu maksimum (dalam jam) permintaan aktivasi untuk penetapan peran tetap aktif sebelum berakhir masa berlakunya. Nilai ini bisa dari 1 hingga 24 jam.

Saat aktivasi, memerlukan autentikasi multifaktor

Anda dapat mengharuskan pengguna yang memenuhi syarat untuk peran untuk membuktikan siapa mereka dengan menggunakan fitur autentikasi multifaktor di ID Microsoft Entra sebelum mereka dapat mengaktifkan. Autentikasi multifaktor membantu melindungi akses ke data dan aplikasi. Ini menyediakan lapisan keamanan lain dengan menggunakan bentuk autentikasi kedua.

Pengguna mungkin tidak diminta untuk autentikasi multifaktor jika mereka diautentikasi dengan kredensial yang kuat atau memberikan autentikasi multifaktor sebelumnya dalam sesi ini.

Jika tujuan Anda adalah memastikan bahwa pengguna harus memberikan autentikasi selama aktivasi, Anda dapat menggunakan Aktifkan aktivasi, memerlukan konteks autentikasi Akses Bersyarat Microsoft Entra bersama dengan Kekuatan Autentikasi. Opsi ini mengharuskan pengguna untuk mengautentikasi selama aktivasi dengan menggunakan metode yang berbeda dari yang mereka gunakan untuk masuk ke komputer.

Misalnya, jika pengguna masuk ke komputer dengan menggunakan Windows Hello untuk Bisnis, Anda dapat menggunakan Aktifkan aktivasi, memerlukan konteks autentikasi Akses Bersyarat Microsoft Entra dan Kekuatan Autentikasi untuk mengharuskan pengguna melakukan masuk tanpa kata sandi dengan Microsoft Authenticator saat mereka mengaktifkan peran.

Setelah pengguna menyediakan masuk tanpa kata sandi dengan Microsoft Authenticator sekali dalam contoh ini, mereka dapat melakukan aktivasi berikutnya dalam sesi ini tanpa autentikasi lain. Masuk tanpa kata sandi dengan Microsoft Authenticator sudah menjadi bagian dari token mereka.

Kami menyarankan agar Anda mengaktifkan fitur autentikasi multifaktor ID Microsoft Entra untuk semua pengguna. Untuk informasi selengkapnya, lihat Merencanakan penyebaran autentikasi multifaktor Microsoft Entra.

Saat aktivasi, perlu konteks autentikasi Akses Bersyarat Microsoft Entra

Anda dapat mengharuskan pengguna yang memenuhi syarat untuk peran untuk memenuhi persyaratan kebijakan Akses Bersyarat. Misalnya, Anda dapat mengharuskan pengguna untuk menggunakan metode autentikasi tertentu yang diberlakukan melalui Kekuatan Autentikasi, meningkatkan peran dari perangkat yang mematuhi Intune, dan mematuhi ketentuan penggunaan.

Untuk menerapkan persyaratan ini, Anda membuat konteks autentikasi Akses Bersyarat.

Konfigurasikan kebijakan Akses Bersyar yang akan memberlakukan persyaratan untuk konteks autentikasi ini.

Konfigurasikan konteks autentikasi dalam pengaturan PIM untuk peran tersebut.

Jika pengaturan PIM memiliki Aktifkan aktivasi, wajibkan konteks autentikasi Akses Bersyarat Microsoft Entra dikonfigurasi, kebijakan Akses Bersyarat menentukan kondisi yang harus dipenuhi pengguna untuk memenuhi persyaratan akses.

Ini berarti bahwa prinsip keamanan dengan izin untuk mengelola kebijakan Akses Bersyar, seperti Administrator Akses Bersyar atau Administrator Keamanan, dapat mengubah persyaratan, menghapusnya, atau memblokir pengguna yang memenuhi syarat agar tidak mengaktifkan peran tersebut. Prinsip keamanan yang dapat mengelola kebijakan Akses Bersyar harus dianggap sangat istimewa dan dilindungi.

Kami menyarankan agar Anda membuat dan mengaktifkan kebijakan Akses Bersyarah untuk konteks autentikasi sebelum konteks autentikasi dikonfigurasi dalam pengaturan PIM. Sebagai mekanisme perlindungan cadangan, jika tidak ada kebijakan Akses Bersyarat di penyewa yang menargetkan konteks autentikasi yang dikonfigurasi dalam pengaturan PIM, selama aktivasi peran PIM, fitur autentikasi multifaktor di MICROSOFT Entra ID diperlukan sebagai aktivasi Aktif, memerlukan pengaturan autentikasi multifaktor akan diatur.

Mekanisme perlindungan cadangan ini dirancang untuk hanya melindungi dari skenario ketika pengaturan PIM diperbarui sebelum kebijakan Akses Bersyariah dibuat karena kesalahan konfigurasi. Mekanisme perlindungan cadangan ini tidak dipicu jika kebijakan Akses Bersyar dinonaktifkan, berada dalam mode khusus laporan, atau memiliki pengguna yang memenuhi syarat yang dikecualikan dari kebijakan.

Pengaturan konteks Aktivasi Aktif memerlukan Akses Bersyarat Microsoft Entra menentukan persyaratan konteks autentikasi yang harus dipenuhi pengguna saat mengaktifkan peran. Setelah peran diaktifkan, pengguna tidak dicegah menggunakan sesi penjelajahan, perangkat, atau lokasi lain untuk menggunakan izin.

Misalnya, pengguna mungkin menggunakan perangkat yang mematuhi Intune untuk mengaktifkan peran. Kemudian setelah peran diaktifkan, mereka mungkin masuk ke akun pengguna yang sama dari perangkat lain yang tidak sesuai dengan Intune dan menggunakan peran yang diaktifkan sebelumnya dari sana.

Untuk mencegah situasi ini, Anda dapat mencakup kebijakan Akses Bersyar untuk memberlakukan persyaratan tertentu bagi pengguna yang memenuhi syarat secara langsung. Misalnya, Anda dapat mengharuskan pengguna yang memenuhi syarat untuk peran tertentu untuk selalu menggunakan perangkat yang mematuhi Intune.

Untuk mempelajari selengkapnya tentang konteks autentikasi Akses Bersyar, lihat Akses Bersyar: Aplikasi cloud, tindakan, dan konteks autentikasi.

Memerlukan justifikasi saat aktivasi

Anda dapat mengharuskan pengguna untuk memasukkan pembenaran bisnis saat mereka mengaktifkan penugasan yang memenuhi syarat.

Memerlukan informasi tiket saat aktivasi

Anda dapat mengharuskan pengguna untuk memasukkan nomor tiket dukungan saat mereka mengaktifkan penugasan yang memenuhi syarat. Opsi ini adalah bidang khusus informasi. Korelasi dengan informasi dalam sistem tiket apa pun tidak diberlakukan.

Mewajibkan persetujuan untuk mengaktifkan peran ini

Anda dapat memerlukan persetujuan untuk aktivasi penugasan yang memenuhi syarat. Pemberi izin tidak harus memiliki peran apa pun. Saat Anda menggunakan opsi ini, Anda harus memilih setidaknya satu pemberi izin. Kami menyarankan agar Anda memilih setidaknya dua pemberi persetujuan. Tidak ada pemberi persetujuan default.

Untuk mempelajari selengkapnya tentang persetujuan, lihat Menyetujui atau menolak permintaan untuk peran Microsoft Entra dalam Privileged Identity Management.

Durasi penugasan

Saat mengonfigurasi pengaturan untuk peran, Anda dapat memilih dari dua opsi durasi penugasan untuk setiap jenis penugasan: memenuhi syarat dan aktif. Opsi ini menjadi durasi maksimal default saat pengguna ditetapkan untuk peran dalam Privileged Identity Management.

Anda dapat memilih salah satu opsi durasi tugas yang memenuhi syarat ini.

| Pengaturan | Deskripsi |

|---|---|

| Izinkan penugasan permanen yang memenuhi syarat | Administrator sumber daya dapat menetapkan penugasan permanen yang memenuhi syarat. |

| Buat penetapan yang memenuhi syarat kedaluwarsa setelah | Administrator sumber daya dapat mengharuskan semua penetapan yang memenuhi syarat memiliki tanggal mulai dan berakhir yang ditentukan. |

Anda juga dapat memilih salah satu opsi durasi penugasan aktif ini.

| Pengaturan | Deskripsi |

|---|---|

| Izinkan penugasan aktif permanen | Administrator sumber daya dapat menetapkan penetapan aktif permanen. |

| Buat penugasan yang memenuhi syarat kedaluwarsa setelah | Administrator sumber daya dapat mengharuskan semua penetapan aktif memiliki tanggal mulai dan berakhir yang ditentukan. |

Semua tugas yang memiliki tanggal akhir yang ditentukan dapat diperbarui oleh Administrator Global dan Administrator Peran Istimewa. Selain itu, pengguna dapat memulai permintaan layanan mandiri untuk memperpanjang atau memperbarui penetapan peran.

Mewajibkan autentikasi multifaktor saat penetapan aktif

Anda dapat mengharuskan administrator menyediakan autentikasi multifaktor saat mereka membuat penugasan aktif (dibandingkan dengan yang memenuhi syarat). Privileged Identity Management tidak dapat memberlakukan autentikasi multifaktor saat pengguna menggunakan penetapan peran mereka karena mereka sudah aktif dalam peran sejak ditetapkan.

Administrator mungkin tidak dimintai autentikasi multifaktor jika diautentikasi dengan kredensial yang kuat atau autentikasi multifaktor yang disediakan sebelumnya dalam sesi ini.

Memerlukan justifikasi pada penugasan aktif

Anda dapat mengharuskan pengguna memasukkan pembenaran bisnis saat mereka membuat penugasan aktif (dibandingkan dengan yang memenuhi syarat).

Pada tab Pemberitahuan di halaman Pengaturan peran, Privileged Identity Management memungkinkan kontrol terperinci atas siapa yang menerima pemberitahuan dan pemberitahuan mana yang mereka terima.

- Menonaktifkan email: Anda dapat menonaktifkan email tertentu dengan menghapus kotak centang penerima default dan menghapus penerima lain.

- Batasi email ke alamat email tertentu: Anda dapat menonaktifkan email yang dikirim ke penerima default dengan mengosongkan kotak centang penerima default. Kemudian, Anda dapat menambahkan alamat email lain sebagai penerima. Jika Anda ingin menambahkan lebih dari satu alamat email, pisahkan dengan menggunakan titik koma (;).

- Mengirim email ke penerima default dan penerima lainnya: Anda bisa mengirim email ke penerima default dan penerima lain. Pilih kotak centang penerima default dan tambahkan alamat email untuk penerima lain.

- Hanya email penting: Untuk setiap jenis email, Anda dapat memilih kotak centang untuk menerima email penting saja. Privileged Identity Management terus mengirim email ke penerima yang ditentukan hanya ketika email memerlukan tindakan segera. Misalnya, email yang meminta pengguna untuk memperluas penetapan peran mereka tidak dipicu. Email yang mengharuskan admin menyetujui permintaan ekstensi dipicu.

Catatan

Satu peristiwa di Privileged Identity Management dapat menghasilkan pemberitahuan email ke beberapa penerima – penerima tugas, pemberi izin, atau administrator. Jumlah maksimum pemberitahuan yang dikirim per satu peristiwa adalah 1000. Jika jumlah penerima melebihi 1000 – hanya 1000 penerima pertama yang akan menerima pemberitahuan email. Ini tidak mencegah penerima tugas, administrator, atau pemberi persetujuan lain menggunakan izin mereka di ID Microsoft Entra dan Privileged Identity Management.