Menetapkan peran Microsoft Entra pada cakupan yang berbeda

Di ID Microsoft Entra, Anda biasanya menetapkan peran Microsoft Entra sehingga berlaku untuk seluruh penyewa. Namun, Anda juga dapat menetapkan peran Microsoft Entra untuk sumber daya yang berbeda, seperti unit administratif atau pendaftaran aplikasi. Misalnya, Anda dapat menetapkan peran Administrator Helpdesk sehingga itu hanya berlaku untuk unit administrasi tertentu dan bukan seluruh penyewa. Sumber daya yang diterapkan penetapan peran juga disebut cakupan. Artikel ini menjelaskan cara menetapkan peran Microsoft Entra di penyewa, unit administratif, dan cakupan pendaftaran aplikasi. Untuk informasi selengkapnya tentang cakupan, lihat Gambaran Umum kontrol akses berbasis peran (RBAC) di MICROSOFT Entra ID.

Prasyarat

- Administrator Peran Istimewa.

- Microsoft Graph PowerShell SDK terinstal saat menggunakan PowerShell.

- Persetujuan admin saat menggunakan Graph Explorer untuk Microsoft Graph API.

Untuk informasi selengkapnya, lihat Prasyarat untuk menggunakan PowerShell atau Graph Explorer.

Menetapkan peran yang tercakup ke penyewa

Bagian ini menjelaskan cara menugaskan peran di cakupan penyewa.

Pusat admin Microsoft Entra

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

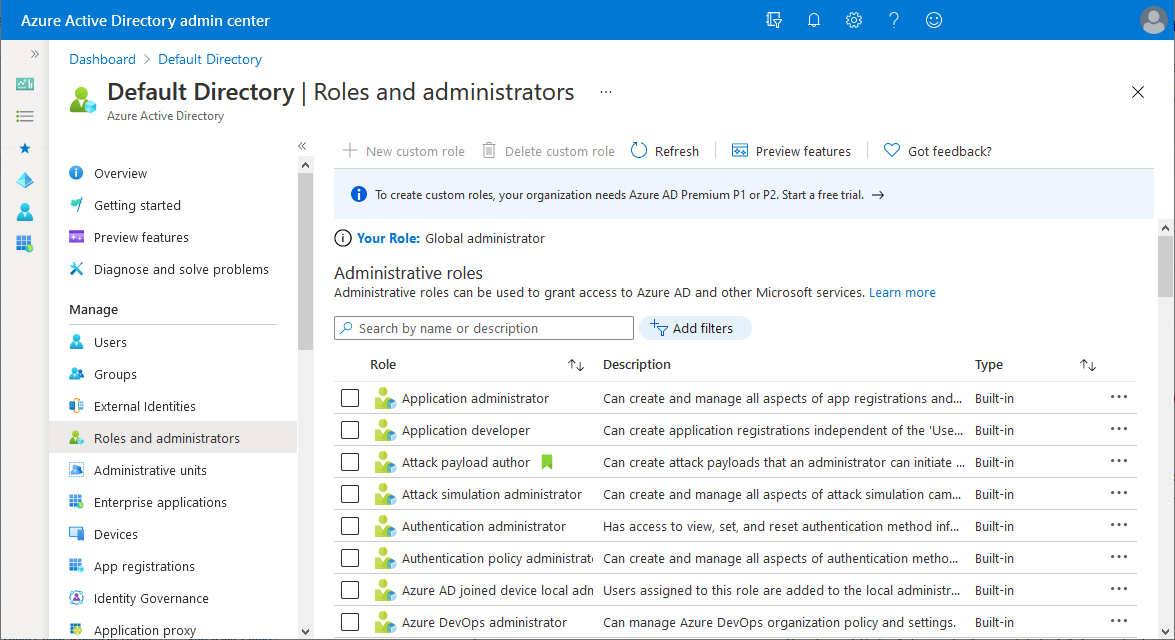

Telusuri Peran Identitas>& Peran admin>& admin.

Pilih peran untuk melihat tugasnya. Untuk membantu Anda menemukan peran yang Anda perlukan, gunakan Tambahkan filter untuk memfilter peran.

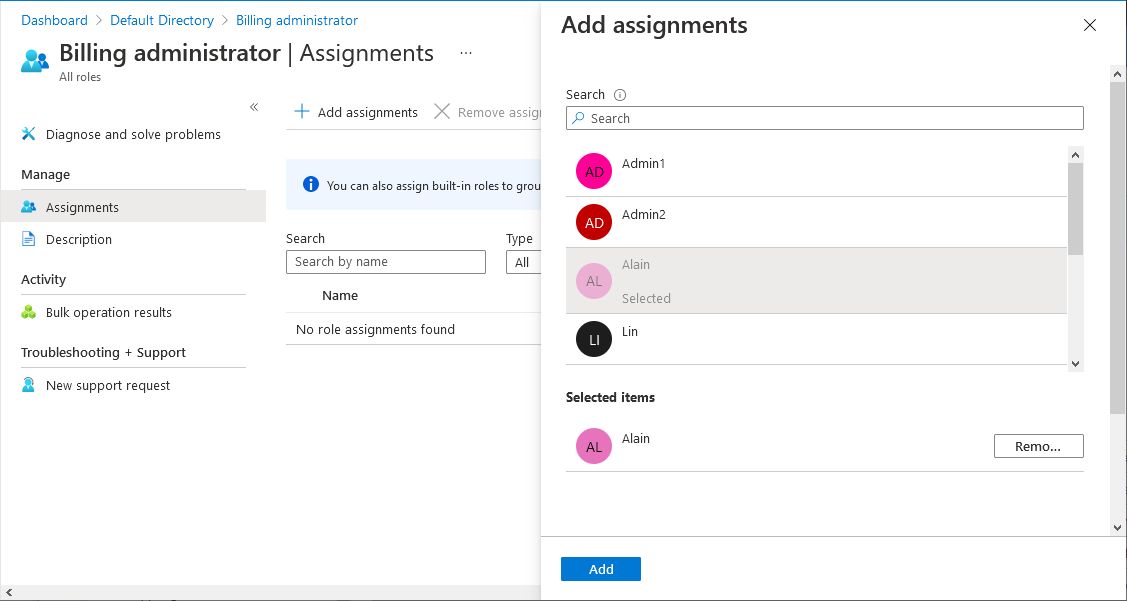

Pilih Tambahkan penugasan lalu pilih pengguna yang ingin Anda tetapkan ke peran tersebut.

Pilih Tambahkan untuk menetapkan peran.

PowerShell

Ikuti langkah-langkah ini untuk menetapkan peran Microsoft Entra menggunakan PowerShell.

Buka jendela PowerShell. Jika perlu, gunakan Install-Module untuk menginstal Microsoft Graph PowerShell. Untuk informasi selengkapnya, lihat Prasyarat untuk menggunakan PowerShell atau Graph Explorer.

Install-Module Microsoft.Graph -Scope CurrentUserDi jendela PowerShell, gunakan Koneksi-MgGraph untuk masuk ke penyewa Anda.

Connect-MgGraph -Scopes "RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Gunakan Get-MgUser untuk mendapatkan pengguna.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Gunakan Get-MgRoleManagementDirectoryRoleDefinition untuk mendapatkan peran yang ingin Anda tetapkan.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Billing Administrator'"Tetapkan penyewa sebagai cakupan penugasan peran.

$directoryScope = '/'Gunakan New-MgRoleManagementDirectoryRoleAssignment untuk menetapkan peran.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

API Microsoft Graph

Ikuti instruksi ini untuk menetapkan peran menggunakan API Microsoft Graph di Graph Explorer.

Masuk ke Penjelajah Graph.

Gunakan API Cantumkan pengguna untuk mendapatkan pengguna.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Gunakan API List unifiedRoleDefinitions untuk mendapatkan peran yang ingin Anda tetapkan.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Billing Administrator'Gunakan API Create unifiedRoleAssignment untuk menetapkan peran.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/" }

Menugaskan peran yang tercakup ke unit administrasi

Bagian ini menjelaskan cara menetapkan peran pada cakupan unit administratif.

Pusat admin Microsoft Entra

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

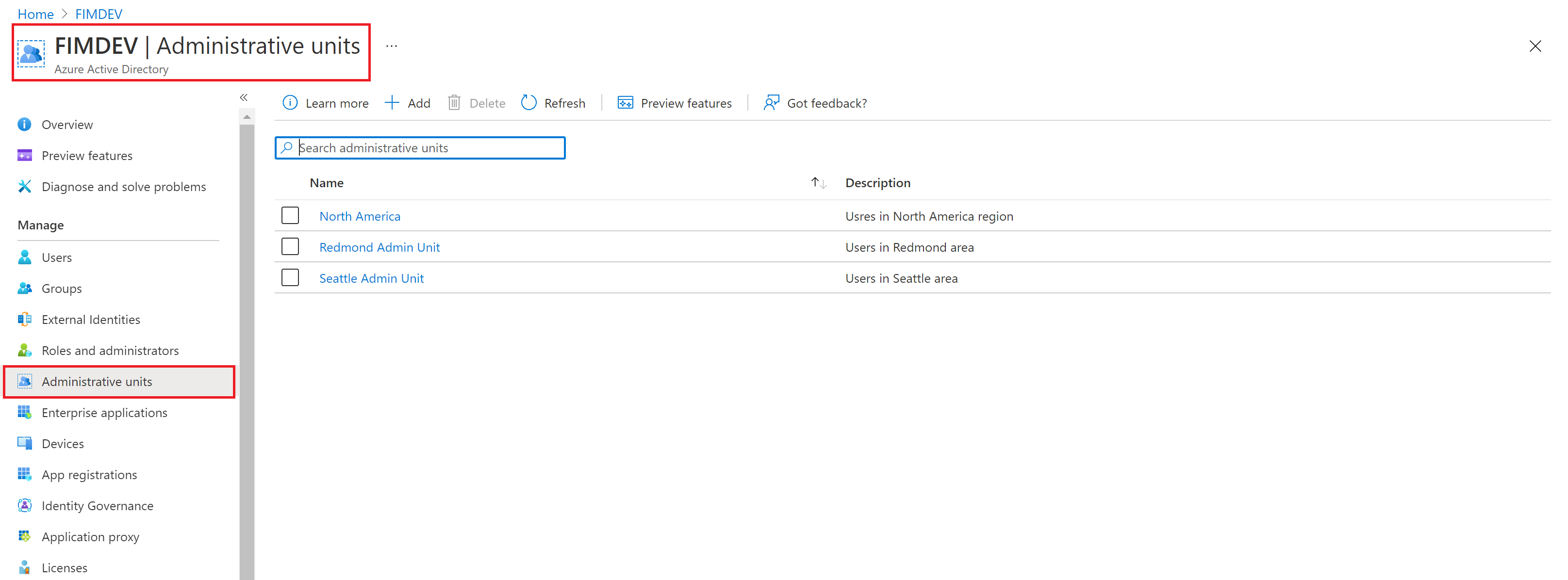

Telusuri ke Peran Identitas>&>admin Unit admin.

Memilih unit administrasi.

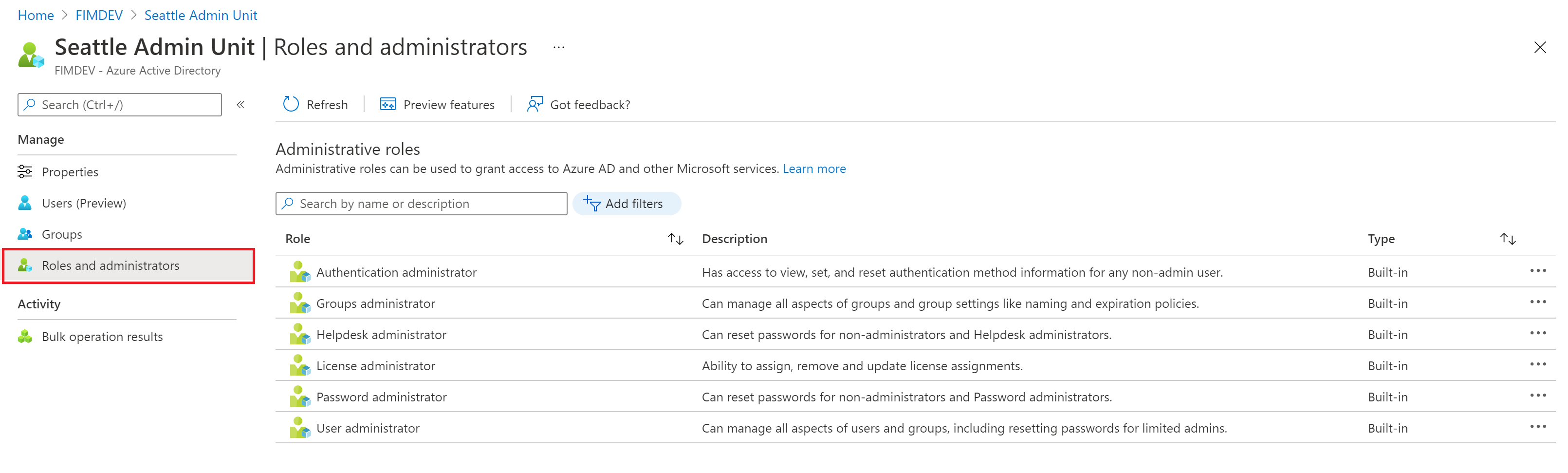

Pilih Peran dan administrator dari menu nav kiri untuk melihat daftar semua peran yang tersedia untuk ditugaskan ke unit administrasi.

Pilih peran yang diinginkan.

Pilih Tambahkan tugas lalu pilih pengguna atau grup yang ingin Anda tugaskan ke peran tersebut.

Pilih Tambah untuk menugaskan peran yang tercakup dalam unit administrasi.

Catatan

Anda tidak akan melihat seluruh daftar peran bawaan atau kustom Microsoft Entra di sini. Sesuai harapan. Kami menunjukkan peran yang memiliki izin terkait dengan objek yang didukung dalam unit administrasi. Untuk melihat daftar objek yang didukung dalam unit administratif, lihat Unit administratif di ID Microsoft Entra.

PowerShell

Ikuti langkah-langkah ini untuk menetapkan peran Microsoft Entra di cakupan unit administratif menggunakan PowerShell.

Buka jendela PowerShell. Jika perlu, gunakan Install-Module untuk menginstal Microsoft Graph PowerShell. Untuk informasi selengkapnya, lihat Prasyarat untuk menggunakan PowerShell atau Graph Explorer.

Install-Module Microsoft.Graph -Scope CurrentUserDi jendela PowerShell, gunakan Koneksi-MgGraph untuk masuk ke penyewa Anda.

Connect-MgGraph -Scopes "Directory.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Gunakan Get-MgUser untuk mendapatkan pengguna.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Gunakan Get-MgRoleManagementDirectoryRoleDefinition untuk mendapatkan peran yang ingin Anda tetapkan.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'User Administrator'"Gunakan Get-MgDirectoryAdministrativeUnit untuk mendapatkan unit administratif yang Anda inginkan agar penetapan peran dicakup.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Seattle Admin Unit'" $directoryScope = '/administrativeUnits/' + $adminUnit.IdGunakan New-MgRoleManagementDirectoryRoleAssignment untuk menetapkan peran.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

API Microsoft Graph

Ikuti instruksi ini untuk menugaskan peran pada unit administrasi menggunakan API Microsoft Graph di Graph Explorer.

Masuk ke Penjelajah Graph.

Gunakan API Cantumkan pengguna untuk mendapatkan pengguna.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Gunakan API List unifiedRoleDefinitions untuk mendapatkan peran yang ingin Anda tetapkan.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'User Administrator'Gunakan API Daftar administrativeUnits untuk mendapatkan unit administrasi yang tugas perannya ingin Anda cakup.

GET https://graph.microsoft.com/v1.0/directory/administrativeUnits?$filter=displayName eq 'Seattle Admin Unit'Gunakan API Create unifiedRoleAssignment untuk menetapkan peran.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/administrativeUnits/<provide objectId of the admin unit obtained above>" }

Catatan

Di sini directoryScopeId ditetapkan sebagai /administrativeUnits/foo, bukan /foo. Ini memang disengaja. Ruang lingkup /administrativeUnits/foo berarti prinsipal dapat mengelola anggota unit administrasi (berdasarkan peran yang ditugaskan kepadanya), bukan unit administrasi itu sendiri. Cakupan /foo berarti prinsipal dapat mengelola objek Microsoft Entra itu sendiri. Di bagian selanjutnya, Anda akan melihat bahwa ruang lingkup adalah /foo karena peran yang tercakup dalam pendaftaran aplikasi memberikan hak istimewa untuk mengelola objek itu sendiri.

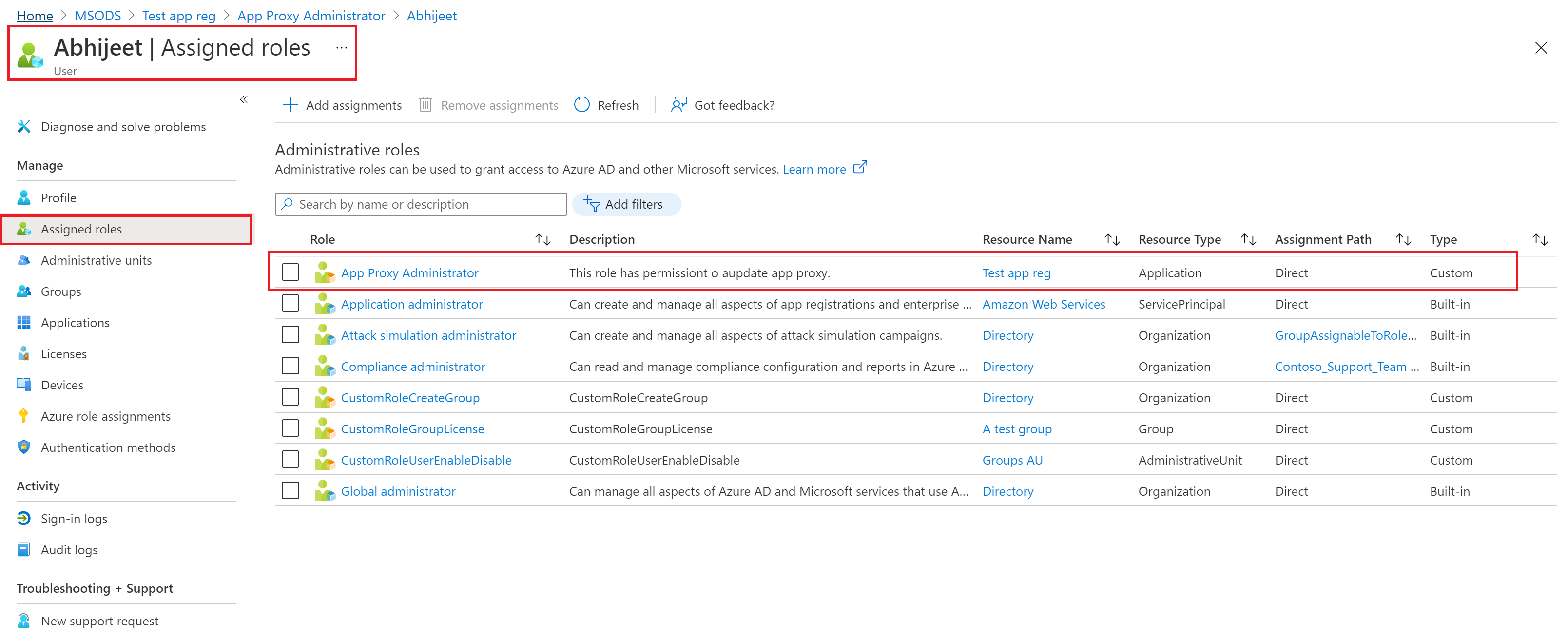

Menetapkan peran yang tercakup ke pendaftaran aplikasi

Bagian ini menjelaskan cara menetapkan peran pada cakupan pendaftaran aplikasi.

Pusat admin Microsoft Entra

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

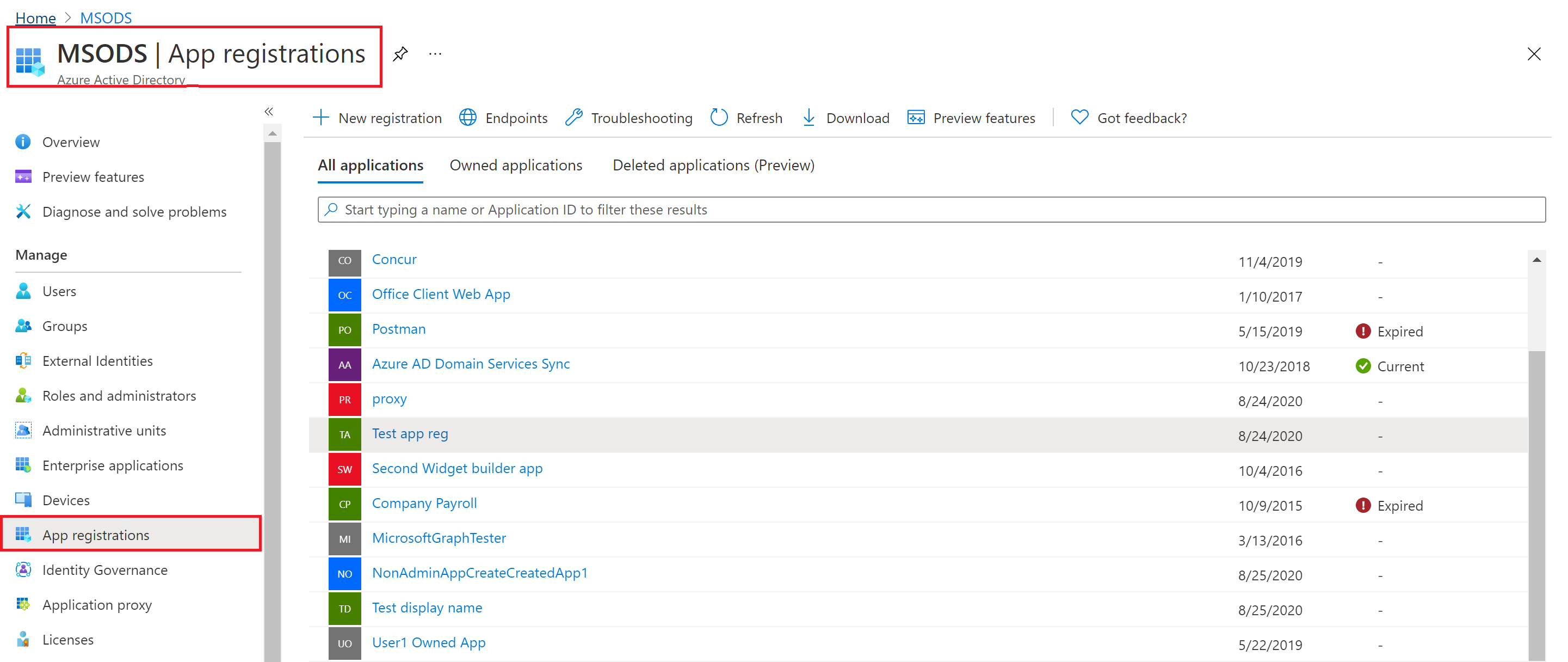

Telusuri Aplikasi >Identitas>Pendaftaran aplikasi.

Pilih aplikasi. Anda dapat menggunakan kotak pencarian untuk menemukan aplikasi yang diinginkan.

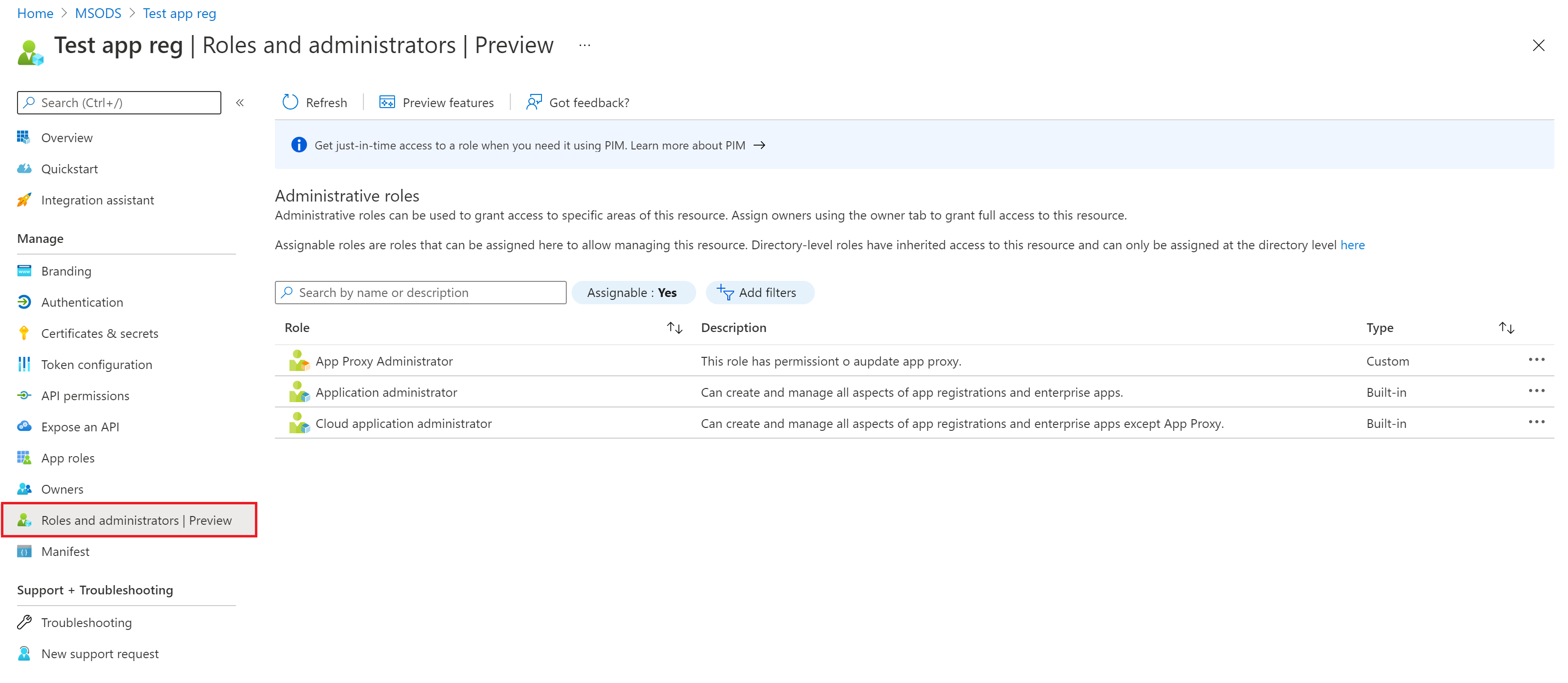

Pilih Peran dan administrator dari menu nav kiri untuk melihat daftar semua peran yang tersedia untuk ditugaskan selama pendaftaran administrasi.

Pilih peran yang diinginkan.

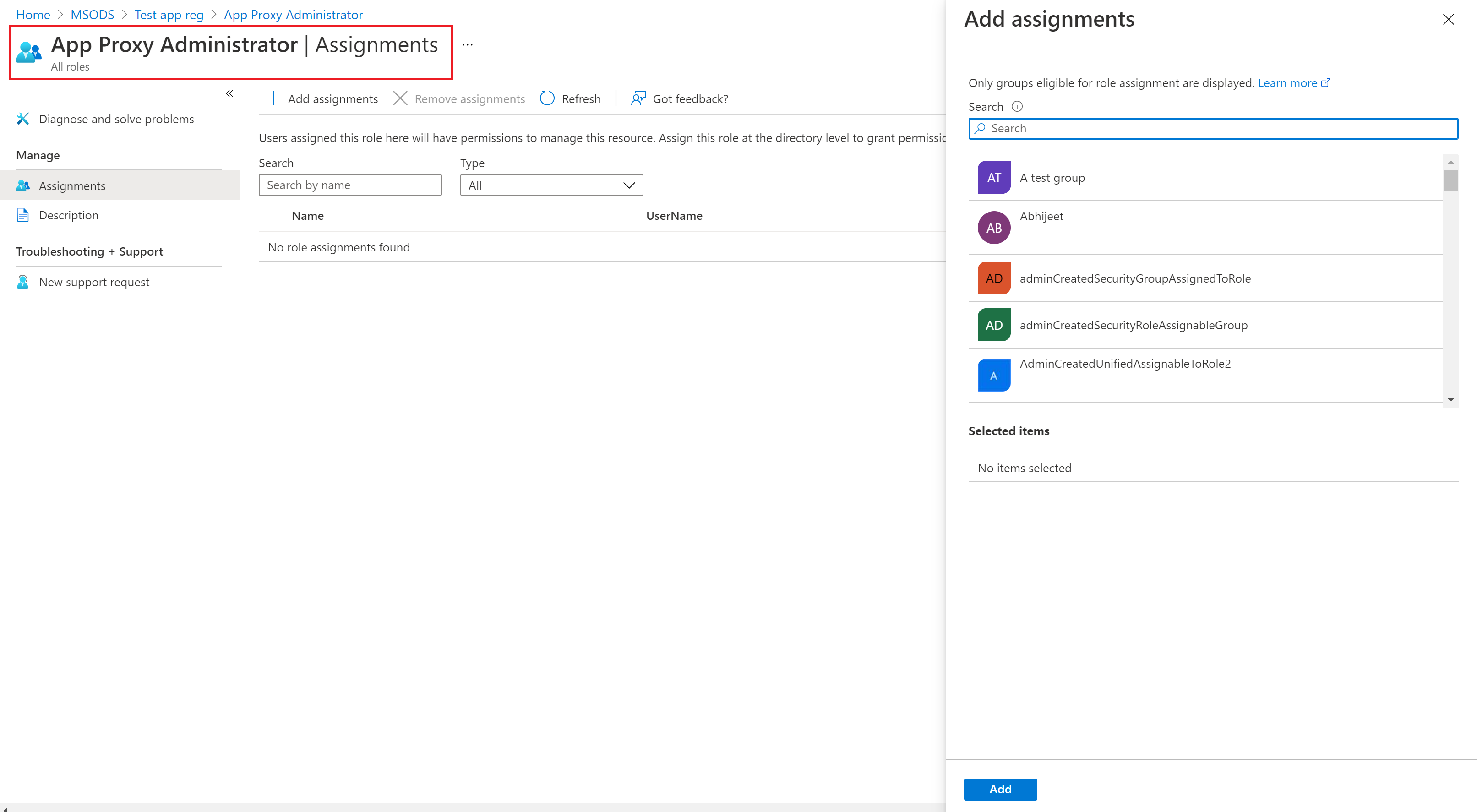

Pilih Tambahkan tugas lalu pilih pengguna atau grup yang ingin Anda tugaskan ke peran tersebut.

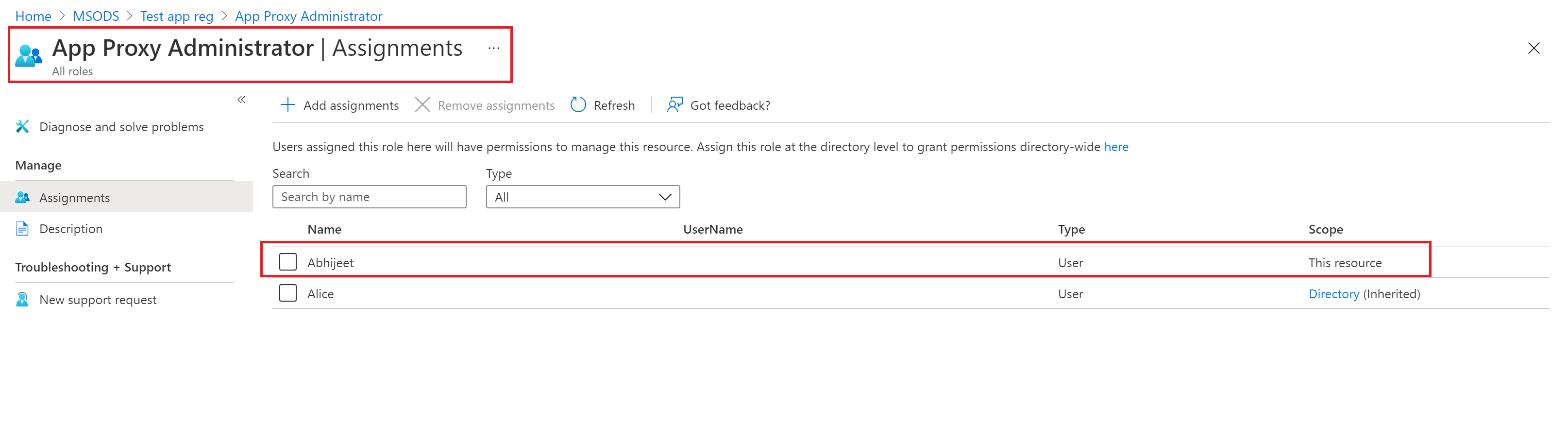

Pilih Tambah untuk menugaskan peran yang tercakup dalam pendaftaran aplikasi.

Catatan

Anda tidak akan melihat seluruh daftar peran bawaan atau kustom Microsoft Entra di sini. Sesuai harapan. Kami menunjukkan peran yang memiliki izin terkait dengan mengelola pendaftaran aplikasi saja.

PowerShell

Ikuti langkah-langkah ini untuk menetapkan peran Microsoft Entra di cakupan aplikasi menggunakan PowerShell.

Buka jendela PowerShell. Jika perlu, gunakan Install-Module untuk menginstal Microsoft Graph PowerShell. Untuk informasi selengkapnya, lihat Prasyarat untuk menggunakan PowerShell atau Graph Explorer.

Install-Module Microsoft.Graph -Scope CurrentUserDi jendela PowerShell, gunakan Koneksi-MgGraph untuk masuk ke penyewa Anda.

Connect-MgGraph -Scopes "Application.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Gunakan Get-MgUser untuk mendapatkan pengguna.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Gunakan Get-MgRoleManagementDirectoryRoleDefinition untuk mendapatkan peran yang ingin Anda tetapkan.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'Application Administrator'"Gunakan Get-MgApplication untuk mendapatkan pendaftaran aplikasi yang Anda inginkan agar penetapan peran dilingkupkan.

$appRegistration = Get-MgApplication -Filter "displayName eq 'f/128 Filter Photos'" $directoryScope = '/' + $appRegistration.IdGunakan New-MgRoleManagementDirectoryRoleAssignment untuk menetapkan peran.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

API Microsoft Graph

Ikuti instruksi ini untuk menugaskan peran pada ruang lingkup aplikasi menggunakan API Microsoft Graph di Graph Explorer.

Masuk ke Penjelajah Graph.

Gunakan API Cantumkan pengguna untuk mendapatkan pengguna.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Gunakan API List unifiedRoleDefinitions untuk mendapatkan peran yang ingin Anda tetapkan.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Application Administrator'Gunakan API Cantumkan aplikasi untuk mendapatkan unit administrasi yang tugas perannya ingin Anda cakup.

GET https://graph.microsoft.com/v1.0/applications?$filter=displayName eq 'f/128 Filter Photos'Gunakan API Create unifiedRoleAssignment untuk menetapkan peran.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/<provide objectId of the app registration obtained above>" }

Catatan

Di sini directoryScopeId ditetapkan sebagai /foo, tidak seperti bagian di atas. Ini memang disengaja. Cakupan /foo berarti prinsipal dapat mengelola objek Microsoft Entra tersebut. Ruang lingkup /administrativeUnits/foo berarti prinsipal dapat mengelola anggota unit administrasi (berdasarkan peran yang ditugaskan kepadanya), bukan unit administrasi itu sendiri.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk