Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini membahas cara menonaktifkan autentikasi nama pengguna dan kata sandi dasar untuk menyebarkan kode ke aplikasi Azure App Service. Artikel ini menjelaskan beberapa cara untuk menonaktifkan autentikasi dasar, metode penyebaran fallback jika ada, dan cara memantau upaya akses autentikasi dasar.

App Service menyediakan autentikasi dasar untuk klien FTP dan Web Deploy untuk terhubung menggunakan kredensial penyebaran nama pengguna dan kata sandi. API autentikasi dasar baik untuk menelusuri sistem file situs Anda, mengunggah driver dan utilitas, dan menyebarkan dengan MSBuild. Untuk informasi selengkapnya, lihat Mengonfigurasi kredensial penyebaran untuk Azure App Service.

Perusahaan sering memerlukan metode penyebaran yang lebih aman daripada autentikasi dasar, seperti ID Microsoft Entra. Token akses Microsoft Entra OAuth 2.0 memiliki masa pakai yang dapat digunakan terbatas, khusus untuk aplikasi dan sumber daya yang dikeluarkan, dan tidak dapat digunakan kembali. Otorisasi berbasis token OAuth membantu mengurangi banyak masalah dengan autentikasi dasar.

Microsoft Entra juga memungkinkan Anda menyebarkan dari layanan Azure lainnya dengan menggunakan identitas terkelola. Untuk informasi selengkapnya, lihat Jenis autentikasi menurut metode penyebaran di Azure App Service.

Prasyarat

- Untuk menonaktifkan autentikasi dasar untuk akses FTP ke aplikasi, Anda harus memiliki akses tingkat pemilik ke aplikasi.

- Untuk membuat dan menetapkan peran untuk mencegah pengguna dengan hak istimewa yang lebih rendah mengaktifkan autentikasi dasar, Anda harus memiliki izin Pemilik atau Administrator Akses Pengguna dalam langganan.

Menonaktifkan autentikasi dasar

Untuk penyebaran FTP, autentikasi dasar dikontrol oleh basicPublishingCredentialsPolicies/ftp bendera atau opsi portal Kredensial Penerbitan Autentikasi Dasar FTP .

Untuk metode penyebaran lain yang menggunakan autentikasi dasar, seperti Visual Studio, Git lokal, dan GitHub, autentikasi dasar dikendalikan oleh basicPublishingCredentialsPolicies/scm flag atau opsi portal Kredensial Penerbitan Autentikasi Dasar SCM.

Nota

Autentikasi dasar SCM diperlukan untuk mengaktifkan autentikasi dasar FTP.

Untuk menonaktifkan autentikasi dasar:

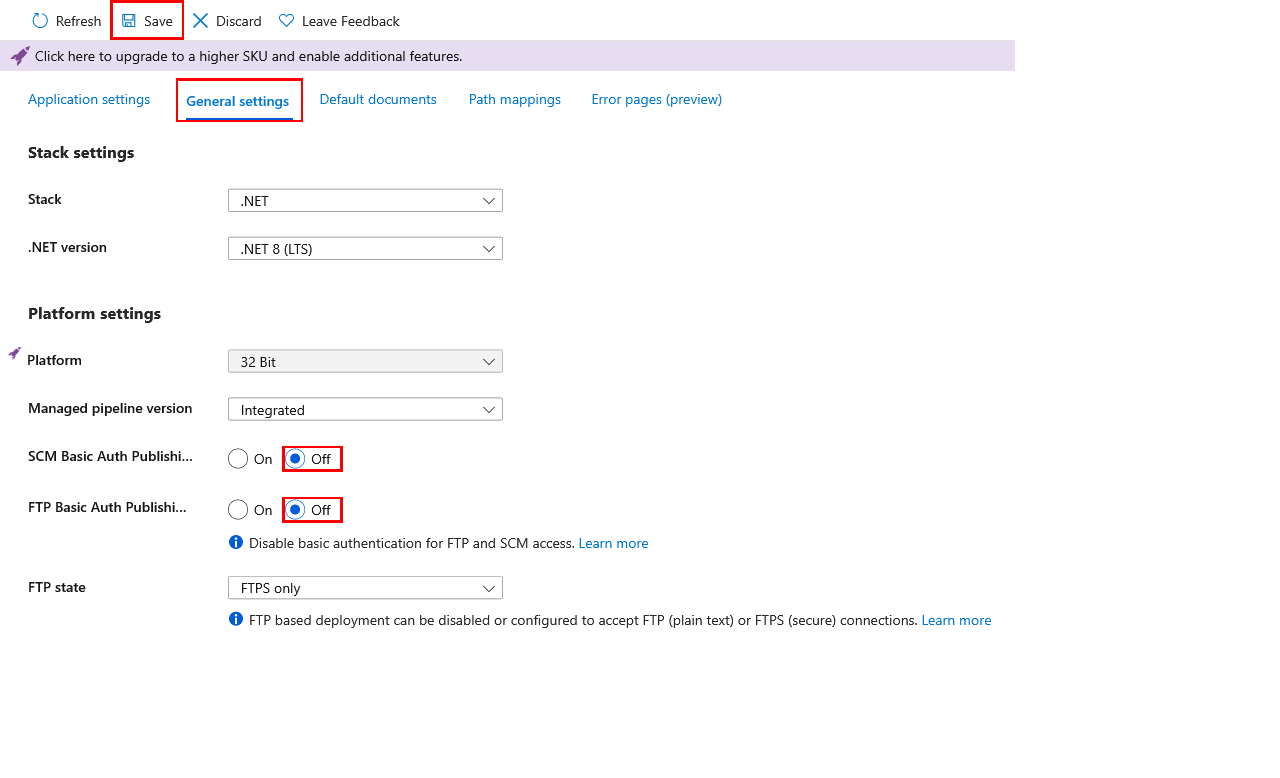

Di portal Azure, cari dan pilih App Service, lalu pilih aplikasi Anda.

Di menu navigasi kiri aplikasi, pilihPengaturan Umum>.

Pilih Nonaktif untuk Kredensial Penerbitan Autentikasi Dasar SCM, Kredensial Penerbitan Autentikasi Dasar FTP, atau keduanya, lalu pilih Simpan.

Untuk mengonfirmasi bahwa akses FTP diblokir, coba sambungkan ke aplikasi Anda menggunakan FTP/FTPS. Anda harus mendapatkan pesan 401 Tidak Diautentikasi .

Untuk mengonfirmasi bahwa akses Git diblokir, coba penyebaran Git lokal. Anda akan mendapatkan pesan Autentikasi gagal .

Menyebarkan tanpa autentikasi dasar

Saat Anda menonaktifkan autentikasi dasar, metode penyebaran yang bergantung pada autentikasi dasar tidak lagi berfungsi. Beberapa metode penyebaran memiliki mekanisme penyebaran cadangan.

Tabel berikut menunjukkan bagaimana berbagai metode penyebaran berfungsi saat autentikasi dasar dinonaktifkan dan mekanisme fallback, jika tersedia. Untuk informasi selengkapnya, lihat Jenis autentikasi menurut metode penyebaran di Azure App Service.

| Metode penyebaran | Ketika autentikasi dasar dinonaktifkan |

|---|---|

| Penyebaran Visual Studio | Penyebaran dengan autentikasi Microsoft Entra memerlukan Visual Studio 2022 versi 17.12 atau yang lebih baru. |

| FTP | Tidak berhasil. |

| Git Lokal | Tidak berhasil. |

| Azure CLI (antarmuka baris perintah Azure) | Di Azure CLI 2.48.1 atau yang lebih tinggi, perintah berikut kembali ke autentikasi Microsoft Entra:az webapp up.az webapp deploy.az webapp log deployment show.az webapp log deployment list.az webapp log download.az webapp log tail.az webapp browse.az webapp create-remote-connection.az webapp ssh.az functionapp deploy.az functionapp log deployment list.az functionapp log deployment show.az functionapp deployment source config-zip. |

| Plugin Maven atau plugin Gradle | Bekerja. |

| Tindakan GitHub | Alur kerja GitHub Actions yang ada yang menggunakan autentikasi dasar tidak berfungsi. Putuskan sambungan konfigurasi GitHub yang ada dan buat konfigurasi GitHub Actions baru yang menggunakan identitas yang ditetapkan pengguna. Jika penyebaran GitHub Actions yang ada dikonfigurasi secara manual, coba gunakan perwakilan layanan atau OpenID Connect sebagai gantinya. Untuk alur kerja GitHub Actions baru, gunakan opsi Identitas yang ditetapkan pengguna . |

| GitHub dengan layanan pembangunan App Service | Tidak berhasil. |

| Penyebaran dari portal panduan pembuatan | Jika Anda memilih sumber penyebaran berkelanjutan saat Autentikasi dasar diatur ke Nonaktifkan, GitHub Actions dikonfigurasi dengan opsi identitas yang ditetapkan pengguna (OpenID Connect). |

| Bitbucket | Tidak berhasil. |

| Azure Repos dengan layanan build App Service | Tidak berhasil. |

| Azure Repos dengan Azure Pipelines | Bekerja. |

Azure Pipelines dengan AzureWebApp tugas |

Bekerja. |

Membuat peran kustom untuk mencegah mengaktifkan autentikasi dasar

Untuk mencegah pengguna dengan hak istimewa yang lebih rendah mengaktifkan autentikasi dasar untuk aplikasi apa pun, Anda dapat membuat peran kustom dan menetapkan pengguna ke peran tersebut.

Di portal Microsoft Azure, pilih langganan tempat Anda ingin membuat peran kustom.

Di menu navigasi kiri, pilih Kontrol Akses (IAM)>Tambahkan>peran kustom.

Pada halaman Buat peran kustom , beri nama peran lalu pilih Berikutnya.

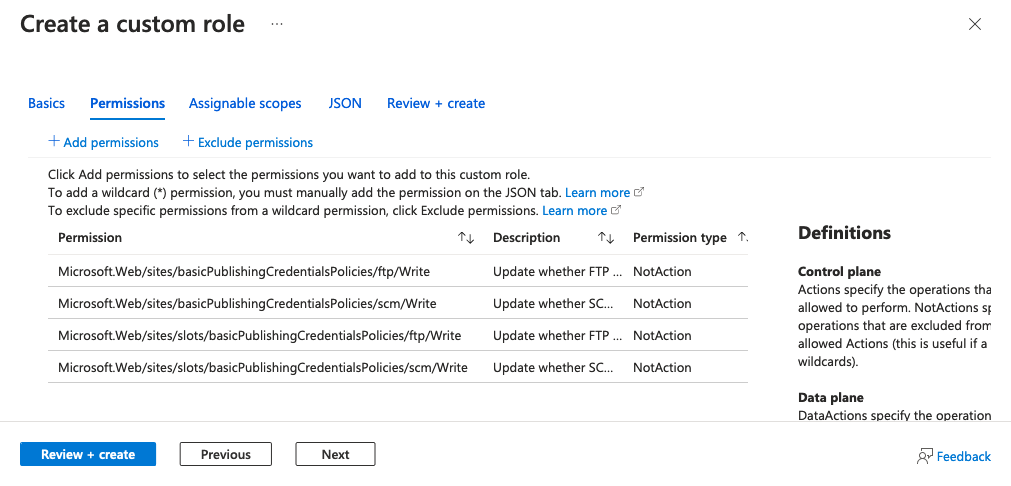

Di tab Izin , pilih Kecualikan izin.

Cari dan pilih Microsoft Web Apps.

Cari dan perluas microsoft.web/sites/basicPublishingCredentialsPolicies.

Pilih kotak untuk Tulis, lalu pilih Tambahkan. Langkah ini menambahkan operasi ke NotActions untuk peran tersebut.

Pilih Kecualikan izin lagi.

Cari dan perluas microsoft.web/sites/slots/basicPublishingCredentialsPolicies, pilih kotak Tulis , lalu pilih Tambahkan.

Tab Izin Anda sekarang akan terlihat seperti cuplikan layar berikut. Pilih Tinjau + buat, lalu pilih Buat.

Sekarang Anda dapat menetapkan peran ini kepada pengguna organisasi Anda. Untuk informasi selengkapnya, lihat Membuat atau memperbarui peran kustom Azure dengan menggunakan portal Microsoft Azure.

Memantau upaya autentikasi dasar

Semua proses masuk yang berhasil dan dicoba dicatat ke jenis log Azure Monitor AppServiceAuditLogs . Untuk mengaudit upaya dan proses masuk yang berhasil di FTP dan Web Deploy, ikuti langkah-langkah di Mengirim log ke Azure Monitor dan mengaktifkan pengiriman AppServiceAuditLogs jenis log.

Untuk mengonfirmasi bahwa log dikirim ke layanan yang Anda pilih, coba masuk melalui FTP atau Web Deploy. Contoh berikut menunjukkan log akun penyimpanan.

{

"time": "2023-10-16T17:42:32.9322528Z",

"ResourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.WEB/SITES/MY-DEMO-APP",

"Category": "AppServiceAuditLogs",

"OperationName": "Authorization",

"Properties": {

"User": "$my-demo-app",

"UserDisplayName": "$my-demo-app",

"UserAddress": "24.19.191.170",

"Protocol": "FTP"

}

}

Menggunakan kebijakan terkait autentikasi dasar

Azure Policy dapat membantu Anda menerapkan standar organisasi dan menilai kepatuhan dalam skala besar. Anda dapat menggunakan Azure Policy untuk mengaudit aplikasi apa pun yang masih menggunakan autentikasi dasar, dan memulihkan sumber daya yang tidak patuh. Daftar berikut menunjukkan kebijakan bawaan untuk mengaudit dan memulihkan autentikasi dasar di App Service:

- Kebijakan audit untuk FTP

- Kebijakan audit untuk SCM

- Kebijakan remediasi untuk FTP

- Kebijakan remediasi untuk SCM

Daftar berikut menunjukkan kebijakan terkait untuk slot:

- Kebijakan audit untuk FTP

- Kebijakan audit untuk SCM

- Kebijakan remediasi untuk FTP

- Kebijakan remediasi untuk SCM

Konten terkait

- Jenis autentikasi berdasarkan metode penyebaran di Azure App Service

- Mengonfigurasi penyebaran berkelanjutan ke Azure App Service

- Menyebarkan ke Azure App Service dengan menggunakan GitHub Actions

- Menyebarkan ke Azure App Service dengan menggunakan Git secara lokal

- Menyebarkan aplikasi Anda ke Azure App Service menggunakan FTP/S