Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Pelajari cara mengaktifkan autentikasi untuk aplikasi web yang berjalan di Azure App Service dan membatasi akses ke pengguna di organisasi Anda.

Dalam tutorial ini, Anda akan belajar cara:

- Mengonfigurasi autentikasi untuk aplikasi web.

- Batasi akses ke aplikasi web untuk pengguna di organisasi Anda dengan menggunakan Microsoft Entra sebagai penyedia identitas.

Autentikasi otomatis yang disediakan oleh App Service

App Service menyediakan dukungan autentikasi dan otorisasi bawaan, sehingga Anda dapat memasukkan pengguna tanpa kode di aplikasi web Anda. Menggunakan modul autentikasi/otorisasi App Service opsional menyederhanakan autentikasi dan otorisasi untuk aplikasi Anda. Saat Anda siap untuk autentikasi dan otorisasi kustom, Anda membangun arsitektur ini.

Autentikasi layanan aplikasi menyediakan:

- Aktifkan dan konfigurasikan dengan mudah melalui portal Microsoft Azure dan pengaturan aplikasi.

- Tidak diperlukan SDK, bahasa tertentu, atau perubahan pada kode aplikasi.

- Beberapa penyedia identitas didukung:

- Microsoft Entra

- Akun Microsoft

- X

Saat modul autentikasi/otorisasi diaktifkan, setiap permintaan HTTP masuk melewatinya sebelum ditangani oleh kode aplikasi Anda. Untuk mempelajari selengkapnya, lihat Autentikasi dan otorisasi di Azure App Service.

1. Prasyarat

Jika Anda tidak memiliki akun Azure, buat akun gratis sebelum memulai.

2. Membuat dan menerbitkan aplikasi web di App Service

Untuk tutorial ini, Anda memerlukan aplikasi web yang disebarkan ke App Service. Anda dapat menggunakan aplikasi web yang sudah ada, atau Anda dapat mengikuti salah satu panduan memulai cepat untuk membuat dan menerbitkan aplikasi baru ke App Service.

Baik Anda menggunakan aplikasi web yang sudah ada atau membuat yang baru, perhatikan hal-hal berikut:

- Nama aplikasi web.

- Grup sumber daya tempat aplikasi web disebarkan.

Anda memerlukan nama-nama berikut di sepanjang tutorial ini.

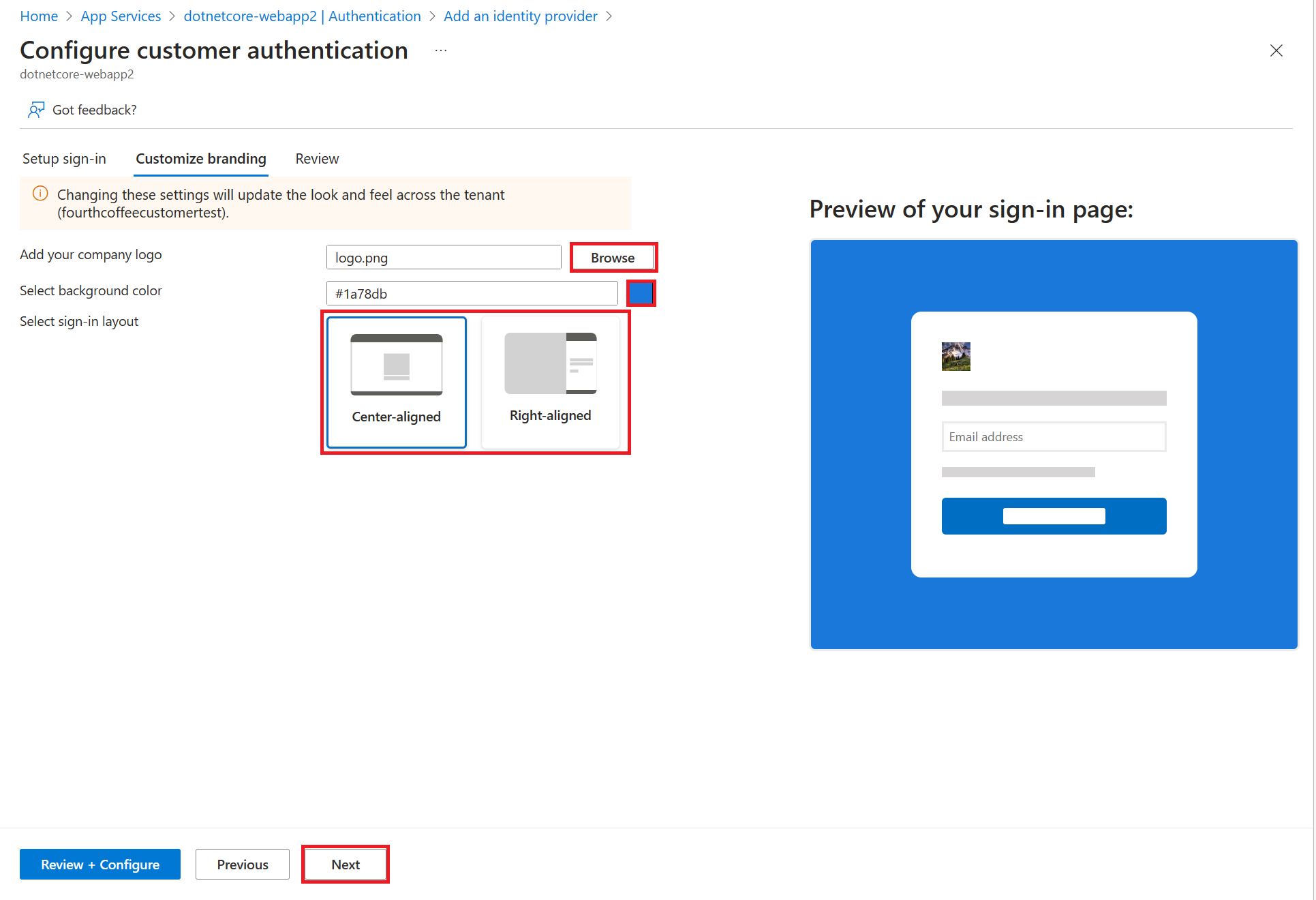

3. Mengonfigurasi autentikasi dan otorisasi

Sekarang setelah Anda memiliki aplikasi web yang berjalan di App Service, aktifkan autentikasi dan otorisasi. Anda menggunakan Microsoft Entra sebagai penyedia identitas. Untuk informasi selengkapnya, lihat Mengonfigurasi autentikasi Microsoft Entra untuk aplikasi App Service Anda.

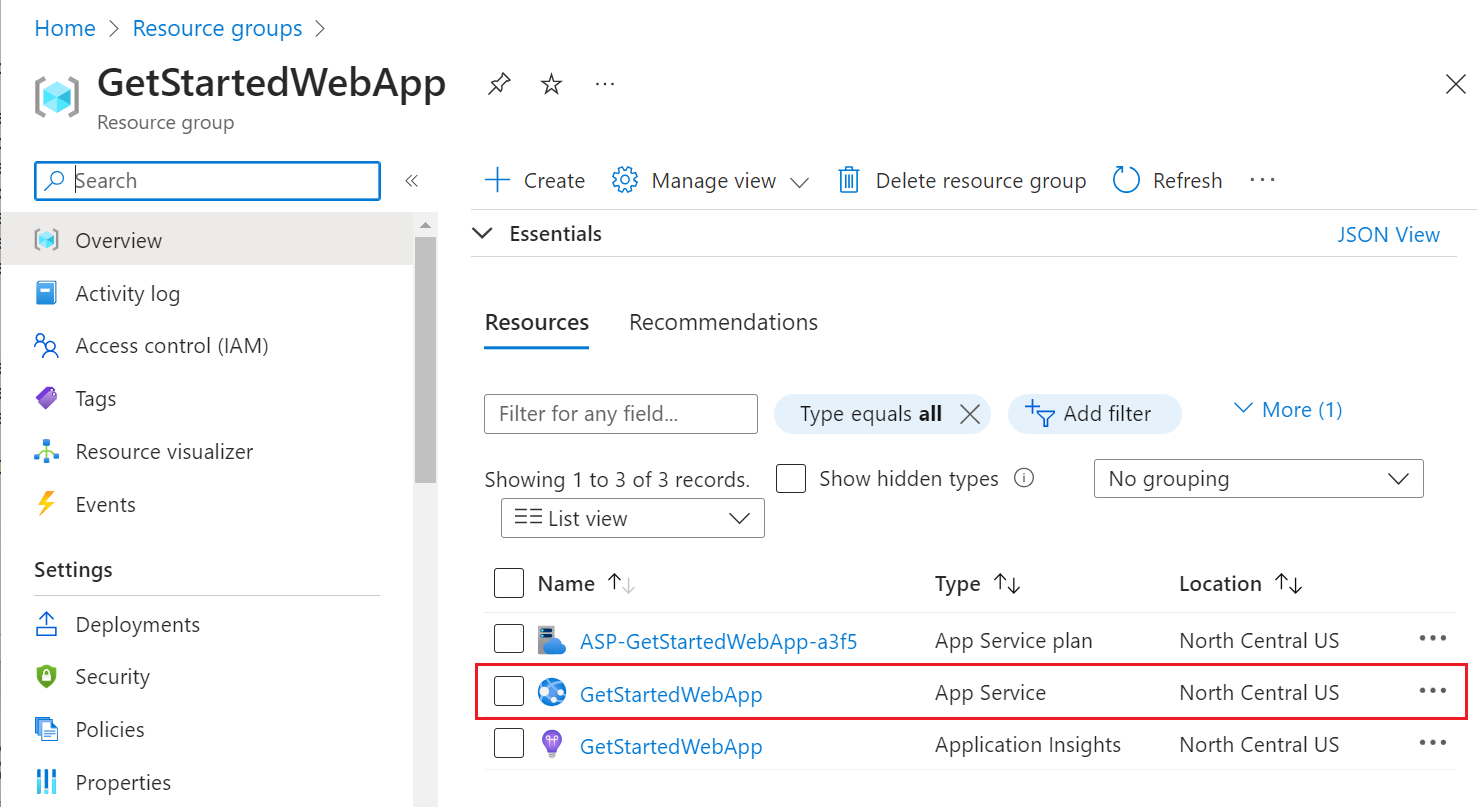

Pada menu portal Microsoft Azure, pilih Grup sumber daya, atau cari dan pilih Grup sumber daya dari halaman mana pun.

Di Grup sumber daya, temukan dan pilih grup sumber daya Anda. Di Gambaran umum, pilih halaman manajemen aplikasi Anda.

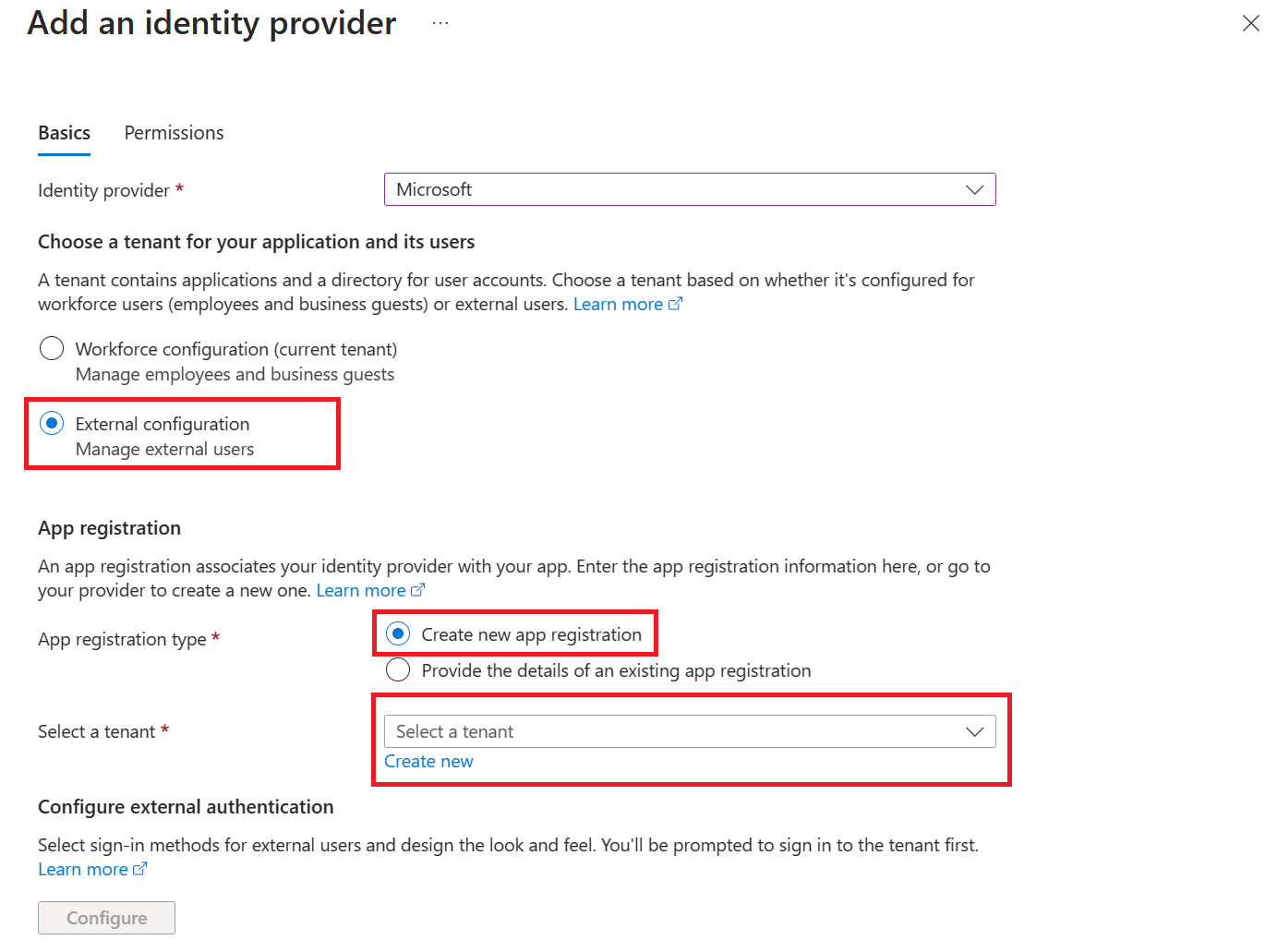

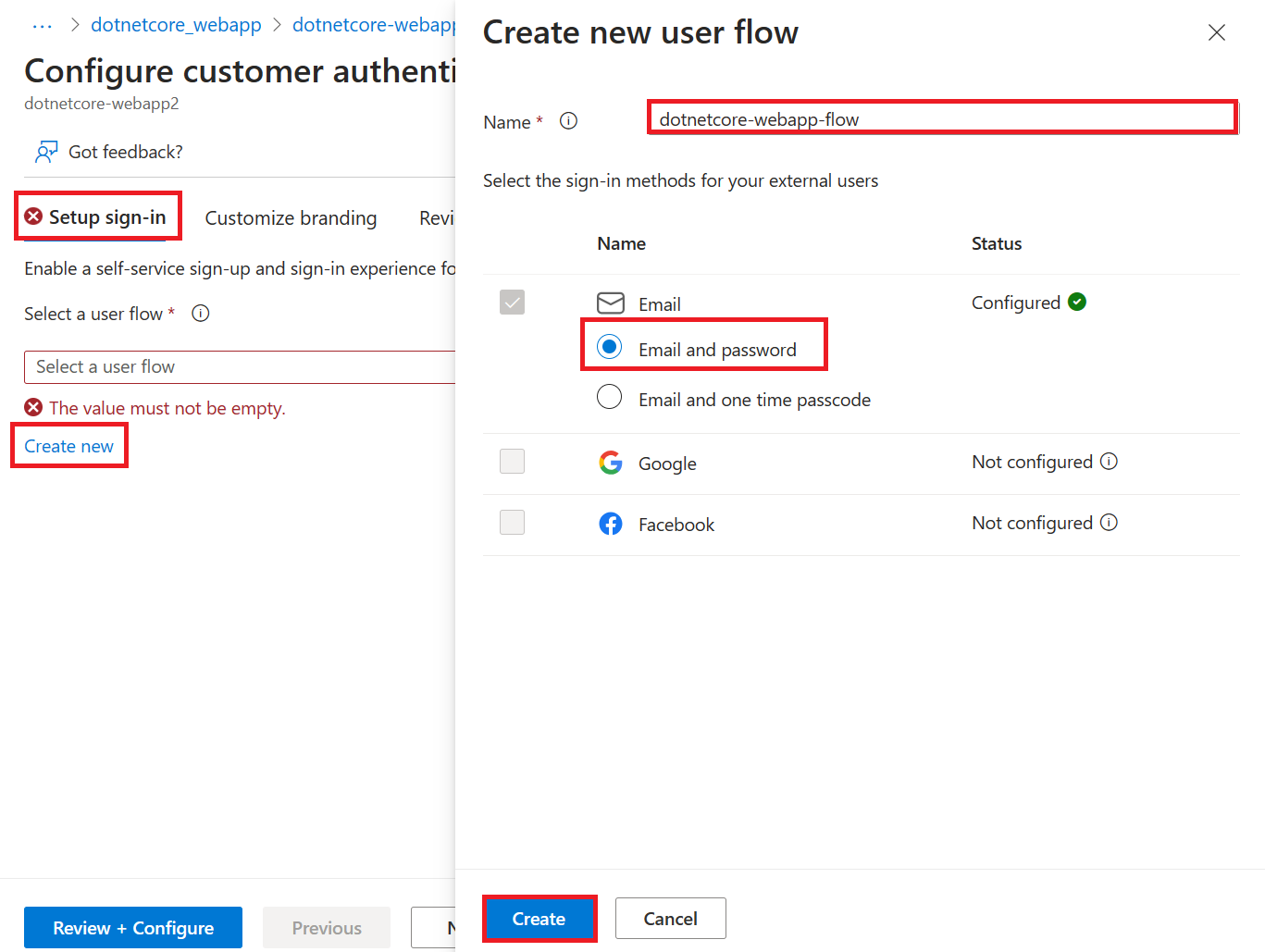

Di menu kiri aplikasi Anda, pilih Autentikasi, lalu pilih Tambahkan IdP.

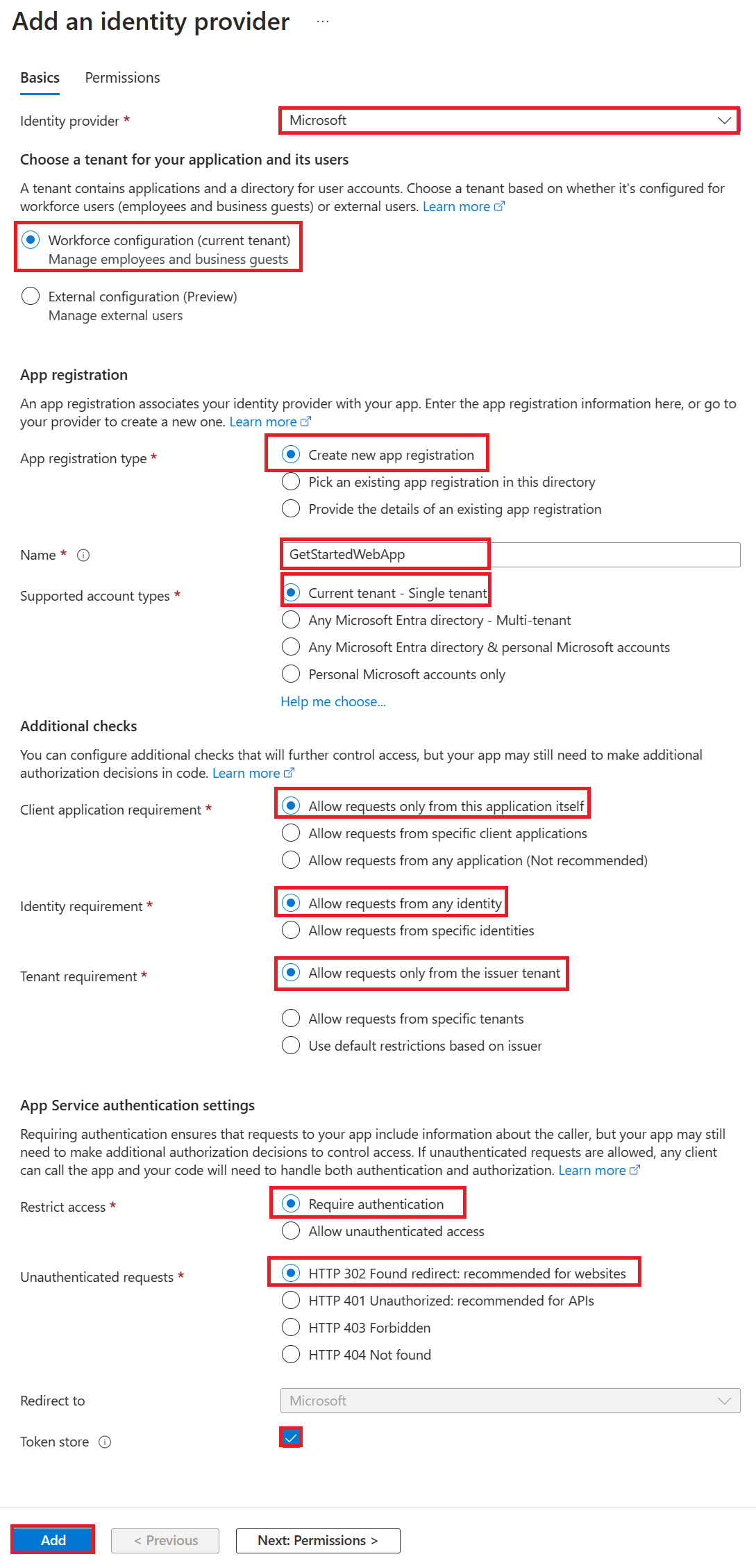

Di halaman Tambahkan penyedia identitas, pilih Microsoft sebagai Penyedia identitas untuk masuk menggunakan identitas Microsoft dan Microsoft Entra.

Untuk Jenis penyewa, pilih Konfigurasi tenaga kerja (penyewa saat ini) untuk karyawan dan tamu bisnis.

Untuk pendaftaran aplikasi>Jenis pendaftaran aplikasi, pilih Buat pendaftaran aplikasi baru untuk membuat pendaftaran aplikasi baru di Microsoft Entra.

Masukkan Nama tampilan aplikasi Anda. Pengguna aplikasi Anda mungkin melihat nama tampilan saat mereka menggunakan aplikasi, misalnya selama masuk.

Untuk Kedaluwarsa rahasia klien, pilih Disarankan: 180 hari.

Untuk Pendaftaran> aplikasiJenis akun yang didukung, pilih Penyewa tunggal penyewa saat ini sehingga hanya pengguna di organisasi Anda yang dapat masuk ke aplikasi web.

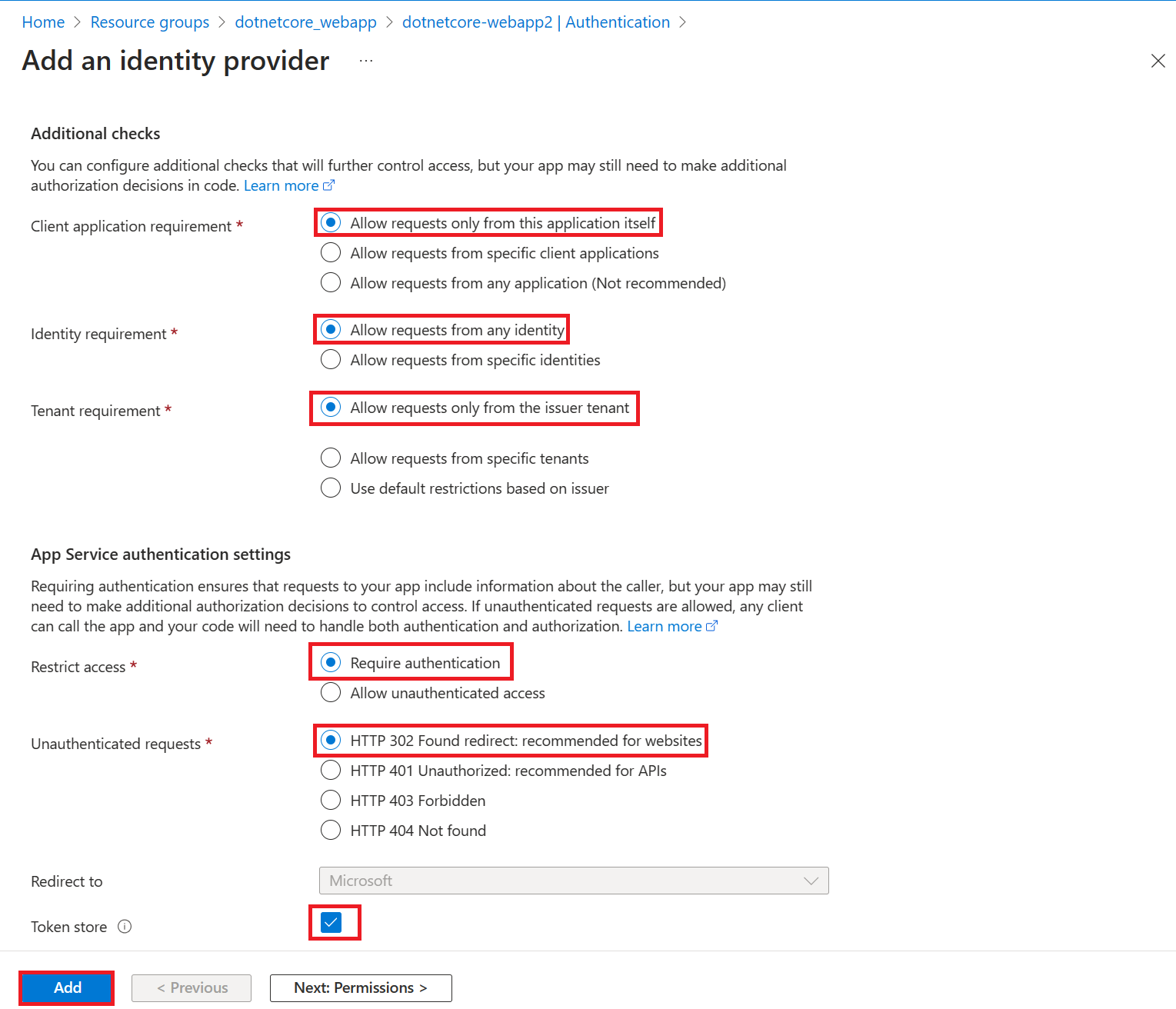

Di bagian Pemeriksaan tambahan , pilih:

- Izinkan permintaan hanya dari aplikasi ini sendiri untuk persyaratan aplikasi Klien

- Mengizinkan permintaan dari identitas apa pun untuk persyaratan Identitas

- Izinkan permintaan hanya dari penyewa penerbit untuk persyaratan Penyewa

Di bagian Pengaturan autentikasi App Service , atur:

- Memerlukan autentikasi untuk Autentikasi

- Pengalihan HTTP 302 Ditemukan: direkomendasikan untuk situs web untuk permintaan yang tidak diautentikasi

- Kotak penyimpanan token

Di bagian bawah halaman Tambahkan penyedia identitas , pilih Tambahkan untuk mengaktifkan autentikasi untuk aplikasi web Anda.

Anda sekarang memiliki aplikasi yang diamankan oleh autentikasi dan otorisasi App Service.

Nota

Untuk mengizinkan akun dari penyewa lain, ubah 'URL Penerbit' menjadi ‘https://login.microsoftonline.com/common/v2.0’' dengan mengedit 'Penyedia Identitas' dari bilah 'Autentikasi'.

4. Verifikasi akses terbatas ke aplikasi web

Saat Anda mengaktifkan modul autentikasi/otorisasi App Service di bagian sebelumnya, pendaftaran aplikasi dibuat di tenaga kerja atau penyewa eksternal Anda. Pendaftaran aplikasi memiliki nama tampilan yang Anda buat di langkah sebelumnya.

Untuk memeriksa pengaturan, masuk ke pusat admin Microsoft Entra sebagai setidaknya Pengembang Aplikasi. Jika Anda memilih konfigurasi eksternal, gunakan ikon Pengaturan di menu atas untuk beralih ke klien eksternal dengan aplikasi web Anda dari menu Direktori + langganan. Ketika Anda berada di penyewa yang benar:

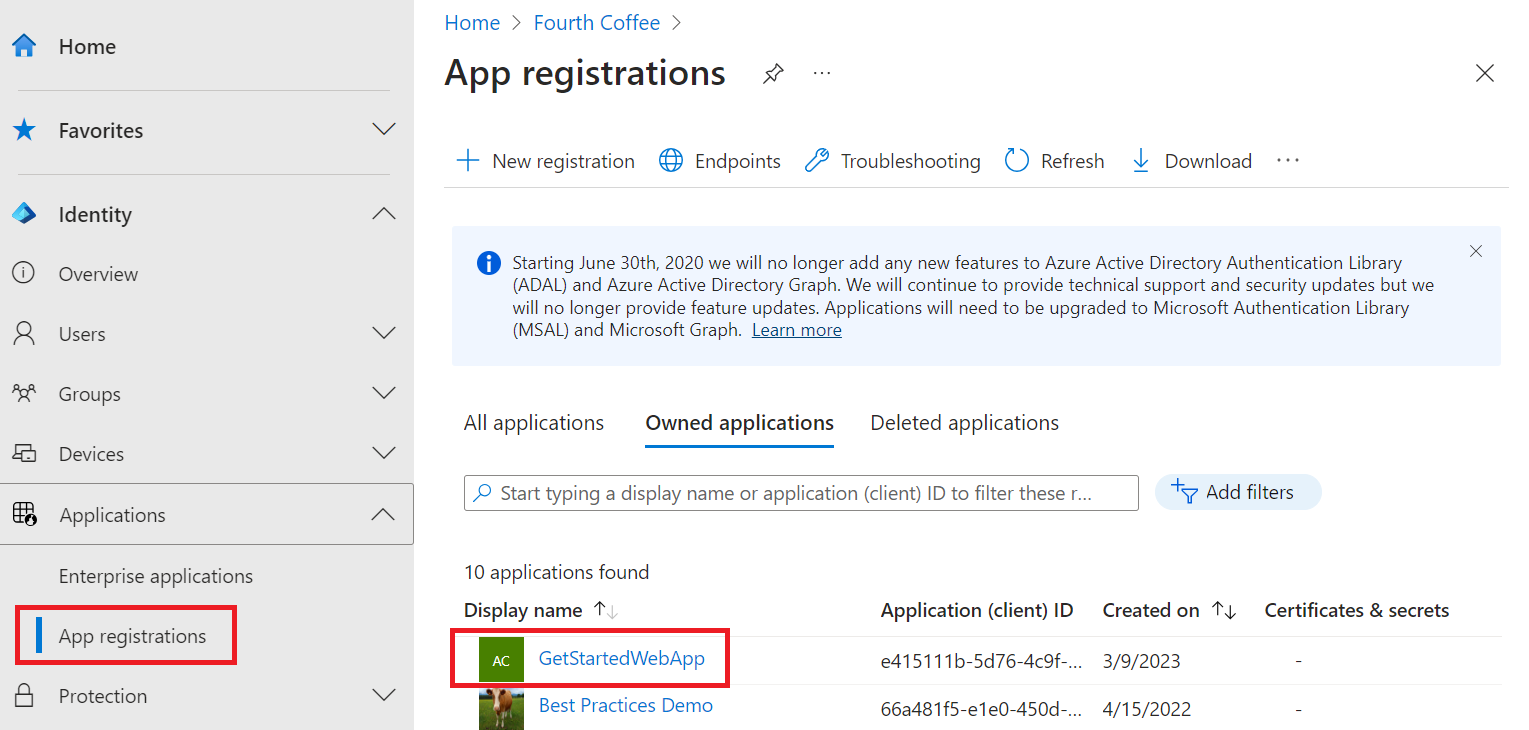

Telusuri ke Identitas>Aplikasi>Pendaftaran aplikasi dan pilih Aplikasi>Pendaftaran aplikasi dari menu.

Pilih pendaftaran aplikasi yang dibuat.

Dalam gambaran umum, verifikasi bahwa Tipe akun yang didukung diatur ke Hanya organisasi saya.

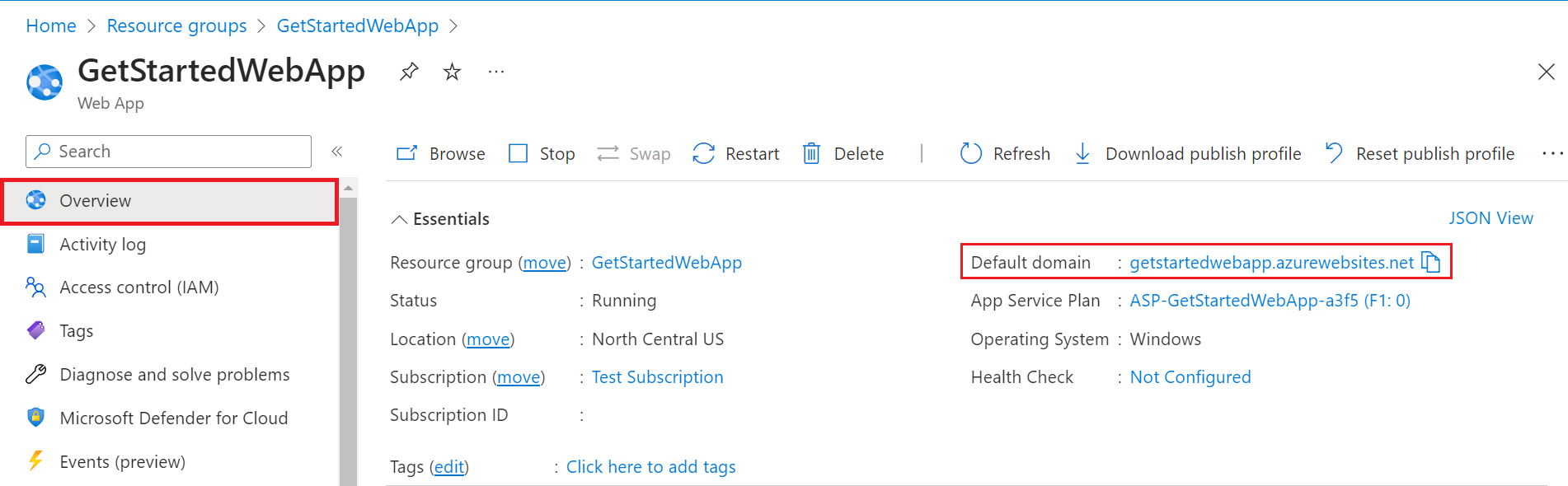

Untuk memverifikasi bahwa akses ke aplikasi Anda terbatas pada pengguna di organisasi Anda, buka Gambaran Umum aplikasi web Anda dan pilih tautan Domain default .

Anda akan diarahkan ke halaman masuk yang aman, memverifikasi bahwa pengguna yang tidak diautentikasi tidak diizinkan mengakses situs.

Masuk sebagai pengguna di organisasi Anda untuk mendapatkan akses ke situs. Anda juga dapat memulai browser baru dan mencoba masuk dengan menggunakan akun pribadi untuk memverifikasi bahwa pengguna di luar organisasi tidak memiliki akses.

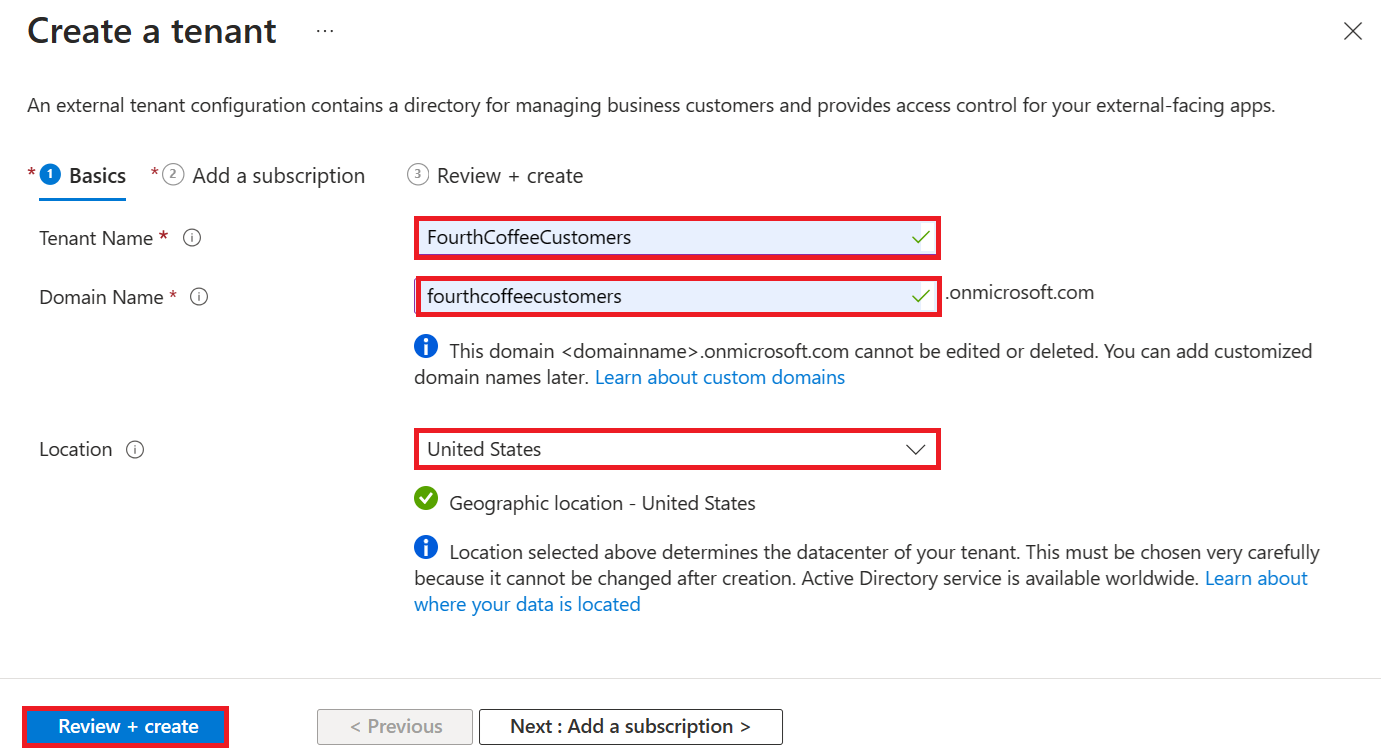

5. Menghapus sumber daya

Jika Anda menyelesaikan semua langkah dalam tutorial multipart ini, Anda membuat App Service, paket hosting App Service, dan akun penyimpanan dalam grup sumber daya. Anda juga membuat pendaftaran aplikasi di Microsoft Entra ID. Jika Anda memilih konfigurasi eksternal, Anda mungkin telah membuat penyewa eksternal baru. Ketika sudah tidak dibutuhkan lagi, hapus sumber daya dan pendaftaran aplikasi ini agar Anda tidak terus dikenakan biaya.

Dalam tutorial ini, Anda akan belajar cara:

- Hapus sumber daya Azure yang dibuat saat mengikuti tutorial.

Menghapus grup sumber daya

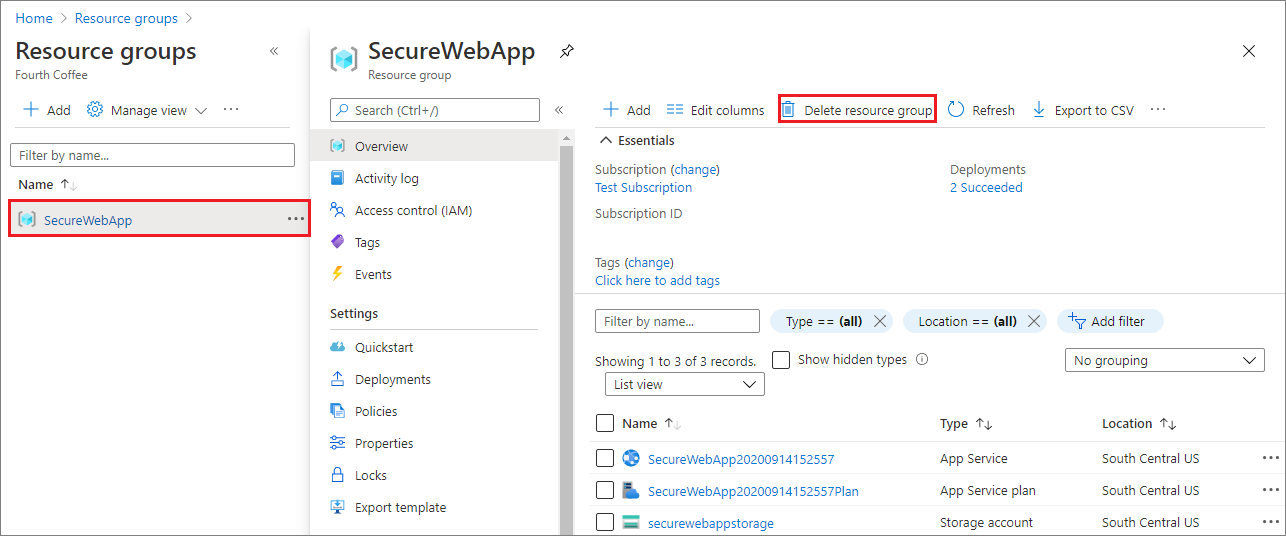

Di portal Microsoft Azure, pilih Grup sumber daya dari menu portal dan pilih grup sumber daya yang berisi paket App Service dan App Service Anda.

Pilih Delete resource group untuk menghapus grup sumber daya dan semua sumber daya.

Perintah ini mungkin memerlukan beberapa menit untuk dijalankan.

Hapus pendaftaran aplikasi

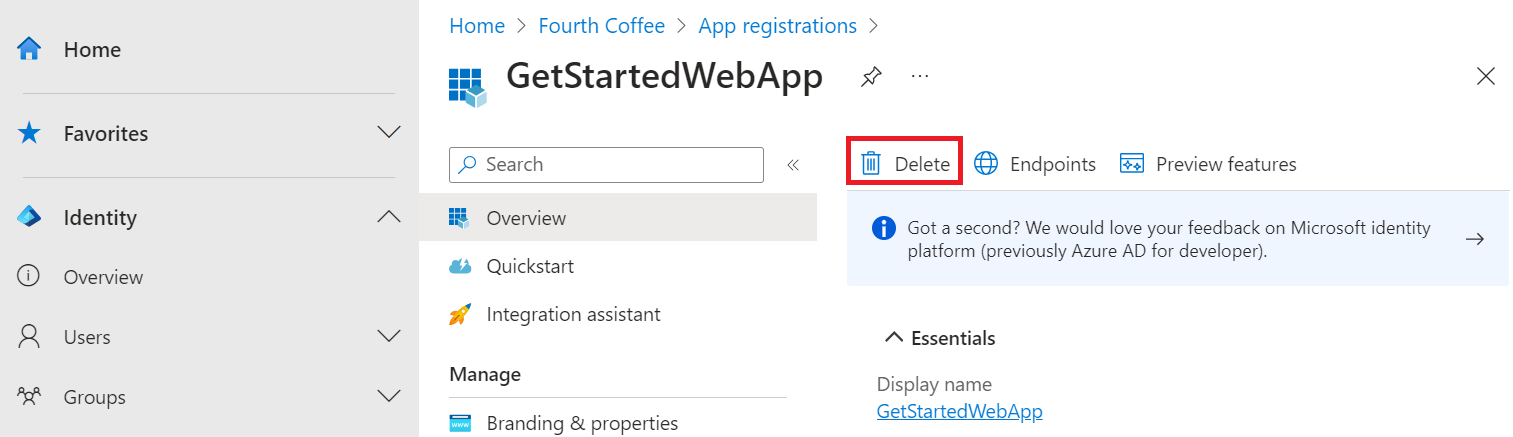

Di pusat admin Microsoft Entra, pilihPendaftaran aplikasi> Kemudian pilih aplikasi yang Anda buat.

Di bagian ikhtisar pendaftaran aplikasi, pilih Hapus.

Menghapus penyewa eksternal

Jika Anda membuat penyewa eksternal baru, Anda dapat menghapusnya. Di pusat admin Microsoft Entra, telusuri ke Identitas>Gambaran Umum>Kelola penyewa.

Pilih penyewa yang ingin Anda hapus, lalu pilih Hapus.

Anda mungkin perlu menyelesaikan tindakan yang diperlukan sebelum dapat menghapus penyewa. Misalnya, Anda mungkin perlu menghapus semua alur pengguna dan pendaftaran aplikasi di penyewa.

Jika Anda siap untuk menghapus penyewa, pilih Hapus.

Langkah selanjutnya

Dalam tutorial ini, Anda belajar cara:

- Mengonfigurasi autentikasi untuk aplikasi web.

- Batasi akses ke aplikasi web untuk pengguna di organisasi Anda.