Gambaran umum pelacakan perubahan dan inventori menggunakan Azure Monitoring Agent

Berlaku untuk: ✔️ Windows VM ✔️ Linux VM Windows ✔️ Registry ✔️ Windows Files Linux Files ✔️ ✔️ Windows Software ✔️ Windows Services & Linux Daemons

Penting

- Pelacakan Perubahan dan Inventori menggunakan agen Log Analytics telah dihentikan pada 31 Agustus 2024. Ikuti panduan migrasi dari Pelacakan Perubahan dan inventori menggunakan Analitik Log ke Pelacakan Perubahan dan inventori menggunakan versi Azure Monitoring Agent

- Kami menyarankan agar Anda menggunakan Pelacakan Perubahan dengan Azure Monitoring Agent dengan ekstensi Pelacakan perubahan versi 2.20.0.0 (atau lebih tinggi) untuk mengakses versi GA layanan ini.

Artikel ini menjelaskan tentang versi terbaru dukungan pelacakan perubahan menggunakan Azure Monitoring Agent sebagai agen tunggal untuk pengumpulan data.

Catatan

Pemantauan Integritas File (FIM) menggunakan Microsoft Defender untuk Titik Akhir (MDE) saat ini tersedia. Ikuti panduan untuk bermigrasi dari:

Manfaat utama

- Kompatibilitas dengan agen pemantauan terpadu - Kompatibel dengan Agen Azure Monitor yang meningkatkan keamanan,keandalan, dan memfasilitasi pengalaman multi-homing untuk menyimpan data.

- Kompatibilitas dengan alat pelacakan- Kompatibel dengan ekstensi pelacakan perubahan (CT) yang disebarkan melalui Azure Policy di mesin virtual klien. Anda dapat beralih ke Agen Azure Monitor (AMA), kemudian ekstensi CT mendorong perangkat lunak, file, dan registri ke AMA.

- Pengalaman multi-homing – Menyediakan standardisasi pengelolaan dari satu ruang kerja terpusat. Anda dapat beralih dari Analitik Log (LA) ke AMA sehingga semua mesin virtual menuju ke satu ruang kerja untuk pengumpulan dan pemeliharaan data.

- Manajemen aturan – Menggunakan Aturan Pengumpulan Data untuk mengonfigurasi atau menyesuaikan berbagai aspek pengumpulan data. Misalnya, Anda dapat mengubah frekuensi pengumpulan data.

Batasan saat ini

Pelacakan Perubahan dan Inventori menggunakan Azure Monitoring Agent tidak mendukung atau memiliki batasan berikut:

- Rekursi untuk pelacakan registri Windows

- Sistem file jaringan

- Metode penginstalan yang berbeda

- File *.exe yang tersimpan pada Windows

- Kolom Ukuran File Maksimum dan nilai tidak digunakan dalam implementasi saat ini.

- Jika Anda melacak perubahan file, maka dibatasi ke ukuran file 5MB atau kurang.

- Jika ukuran file muncul >1,25MB, maka FileContentChecksum salah karena kendala memori dalam perhitungan checksum.

- Jika Anda mencoba mengumpulkan lebih dari 2500 file dalam siklus pengumpulan 30 menit, performa Pelacakan Perubahan dan Inventaris mungkin menurun.

- Jika lalu lintas jaringan tinggi, catatan perubahan bisa memakan waktu hingga enam jam untuk ditampilkan.

- Jika Anda mengubah konfigurasi saat mesin atau server dimatikan, perubahan milik konfigurasi sebelumnya mungkin akan diposting.

- Mengumpulkan pembaruan Hotfix pada mesin Windows Server 2016 Core RS3.

- Daemon Linux mungkin menunjukkan status berubah meskipun tidak ada perubahan yang terjadi. Masalah ini muncul karena bagaimana

SvcRunLevelsdata dalam tabel Azure Monitor ConfigurationChange ditulis. - Ekstensi Pelacakan Perubahan tidak mendukung standar pengerasan untuk sistem Operasi Linux atau Distro apa pun.

Batas

Tabel berikut ini memperlihatkan batas item yang dilacak per komputer untuk pelacakan perubahan dan inventori.

| Sumber daya | Batas | Catatan |

|---|---|---|

| File | 500 | |

| Ukuran file | 5 MB | |

| Registri | 250 | |

| Perangkat lunak Windows | 250 | Tidak termasuk pembaruan perangkat lunak. |

| Paket Linux | 1.250 | |

| Layanan Windows | 250 | |

| Daemon Linux | 250 |

Sistem operasi yang didukung

Pelacakan Perubahan dan Inventaris didukung di semua sistem operasi yang memenuhi persyaratan agen Azure Monitor. Lihat sistem operasi yang didukung untuk daftar versi sistem operasi Windows dan Linux yang saat ini didukung oleh agen Azure Monitor.

Untuk memahami persyaratan klien untuk TLS, lihat TLS untuk Azure Automation.

Mengaktifkan Pelacakan Perubahan dan Inventaris

Anda dapat mengaktifkan Pelacakan Perubahan dan Inventaris dengan cara berikut:

Secara manual untuk komputer yang mendukung Azure Arc, Lihat Inisiatif Aktifkan Pelacakan Perubahan dan Inventarisasi untuk komputer virtual dengan dukungan Arc dalam Definisi > Kebijakan > Pilih Kategori = ChangeTrackingAndInventory. Untuk mengaktifkan Pelacakan Perubahan dan Inventori dalam skala besar, gunakan solusi berbasis Kebijakan DINE. Untuk informasi selengkapnya, lihat Mengaktifkan Pelacakan Perubahan dan Inventori menggunakan Azure Monitoring Agent (Pratinjau).

Untuk satu Azure VM dari halaman Mesin virtual di portal Microsoft Azure. Skenario ini tersedia untuk komputer virtual Linux dan Windows.

Untuk beberapa Azure VM dengan memilihnya dari halaman Mesin virtual di portal Microsoft Azure.

Melacak perubahan file

Untuk melacak perubahan dalam file di Windows dan Linux, Pelacakan Perubahan dan Inventaris menggunakan hash FILE SHA256. Fitur ini menggunakan hash untuk mendeteksi apakah perubahan telah dilakukan sejak inventaris terakhir.

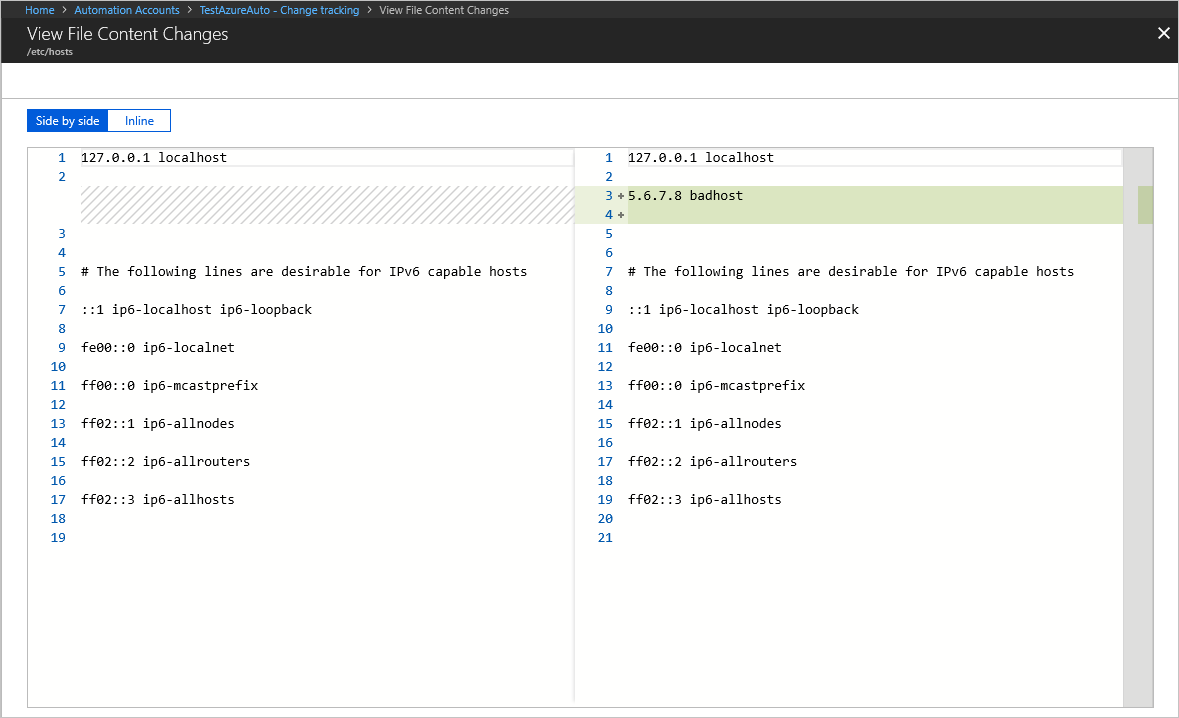

Melacak perubahan konten file

Pelacakan Perubahan dan Inventaris memungkinkan Anda untuk melihat konten file Windows atau Linux. Untuk setiap perubahan pada file, Pelacakan Perubahan dan Inventaris menyimpan konten file di akun Azure Storage. Saat melacak file, Anda dapat melihat kontennya sebelum atau sesudah perubahan. Konten file dapat dilihat secara sebaris atau berdampingan. Pelajari selengkapnya.

Pelacakan kunci registri

Pelacakan Perubahan dan Inventaris memungkinkan pemantauan perubahan pada kunci registri Windows. Pemantauan memungkinkan Anda menentukan titik ekstensibilitas saat kode pihak ketiga dan malware dapat diaktifkan. Tabel berikut mencantumkan kunci registri yang telah dikonfigurasi sebelumnya (tetapi tidak diaktifkan). Untuk melacak kunci ini, Anda harus mengaktifkan masing-masing kunci.

| Kunci Registri | Tujuan |

|---|---|

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Startup |

Memantau skrip yang berjalan saat startup. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Shutdown |

Memantau skrip yang berjalan saat pematian. |

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run |

Memantau kunci yang dimuat sebelum pengguna masuk ke akun Windows. Kunci ini digunakan untuk aplikasi 32-bit yang berjalan pada komputer 64-bit. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components |

Memantau perubahan pada pengaturan aplikasi. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\ShellEx\ContextMenuHandlers |

Memantau handel menu konteks yang terhubung langsung ke Windows Explorer dan biasanya berjalan dalam proses dengan explorer.exe. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\Shellex\CopyHookHandlers |

Memantau handel hook salinan yang terhubung langsung ke Windows Explorer dan biasanya berjalan dalam proses dengan explorer.exe. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Memantau pendaftaran handel overlay ikon. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Memantau pendaftaran handel overlay ikon untuk aplikasi 32-bit yang berjalan pada komputer 64-bit. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Memantau plugin objek pembantu browser baru untuk Internet Explorer. Digunakan untuk mengakses Model Objek Dokumen (DOM) dari halaman saat ini dan untuk mengontrol navigasi. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Memantau plugin objek pembantu browser baru untuk Internet Explorer. Digunakan untuk mengakses Model Objek Dokumen (DOM) halaman saat ini dan untuk mengontrol navigasi untuk aplikasi 32-bit yang berjalan pada komputer 64-bit. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Extensions |

Memantau ekstensi Internet Explorer baru, seperti menu alat kustom dan tombol toolbar kustom. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Internet Explorer\Extensions |

Memantau ekstensi Internet Explorer baru, seperti menu alat kustom dan tombol toolbar kustom untuk aplikasi 32-bit yang berjalan pada komputer 64-bit. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Memantau driver 32-bit yang terkait dengan wavemapper, wave1 dan wave2, msacm.imaadpcm, .msadpcm, .msgsm610, dan vidc. Mirip dengan bagian [driver] dalam file system.ini. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Memantau driver 32-bit yang terkait dengan wavemapper, wave1 dan wave2, msacm.imaadpcm, .msadpcm, .msgsm610, dan vidc untuk aplikasi 32-bit yang berjalan pada komputer 64-bit. Mirip dengan bagian [driver] dalam file system.ini. |

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\KnownDlls |

Memantau daftar DLL sistem yang diketahui atau umum digunakan. Pemantauan mencegah orang mengeksploitasi izin direktori aplikasi yang lemah dengan meletakkan DL sistem versi kuda Trojan. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Memantau daftar paket yang dapat menerima pemberitahuan peristiwa dari winlogon.exe, model dukungan masuk interaktif untuk Windows. |

Dukungan rekursi

Pelacakan Perubahan dan Inventaris mendukung rekursi, yang memungkinkan Anda menentukan wildcard untuk menyederhanakan pelacakan di seluruh direktori. Rekursi juga menyediakan variabel lingkungan untuk memungkinkan Anda melacak file di seluruh lingkungan dengan beberapa atau nama drive dinamis. Daftar berikut ini mencakup informasi umum yang harus Anda ketahui saat mengonfigurasi rekursi:

Kartubebas diperlukan untuk melacak beberapa file.

Anda hanya dapat menggunakan kartubebas di segmen terakhir jalur file, misalnya, c:\folder\file* atau /etc/*.conf.

Jika variabel lingkungan memiliki jalur yang tidak valid, validasi berhasil tetapi jalur gagal selama eksekusi.

Anda harus menghindari nama jalur umum saat mengatur jalur, karena jenis pengaturan ini dapat menyebabkan terlalu banyak folder dilalui.

Pengumpulan data Pelacakan Perubahan dan Inventaris

Tabel berikutnya menunjukkan frekuensi pengumpulan data untuk jenis perubahan yang didukung oleh Pelacakan Perubahan dan Inventaris. Untuk setiap jenis, rekam jepret data dari status saat ini juga direfresh setidaknya setiap 24 jam.

| Jenis Perubahan | Frekuensi |

|---|---|

| Registri Windows | 50 menit |

| File Windows | 30 hingga 40 menit |

| File Linux | 15 menit |

| Layanan Windows | 10 menit hingga 30 menit Default: 30 menit |

| Perangkat lunak Windows | 30 menit |

| Perangkat lunak Linux | 5 menit |

| Daemon Linux | 5 menit |

Tabel berikut menunjukkan batasan item terlacak per mesin untuk Pelacakan Perubahan dan Inventaris.

| Sumber daya | Batas |

|---|---|

| File | 500 |

| Registri | 250 |

| Perangkat lunak Windows (tidak termasuk perbaikan) | 250 |

| Paket Linux | 1250 |

| Layanan Windows | 250 |

| Daemon Linux | 500 |

Data layanan Windows

Prasyarat

Untuk mengaktifkan pelacakan data Layanan Windows, Anda harus meningkatkan ekstensi CT dan menggunakan ekstensi lebih dari atau sama dengan 2.11.0.0

- Untuk Windows Azure VM

- Untuk VM Azure Linux

- Untuk VM Windows dengan dukungan Arc

- Untuk VM Linux dengan dukungan Arc

- az vm extension set --publisher Microsoft.Azure.ChangeTrackingAndInventory --version 2.11.0 --ids /subscriptions/<subscriptionids>/resourceGroups/<resourcegroupname>/providers/Microsoft.Compute/virtualMachines/<vmname> --name ChangeTracking-Windows --enable-auto-upgrade true

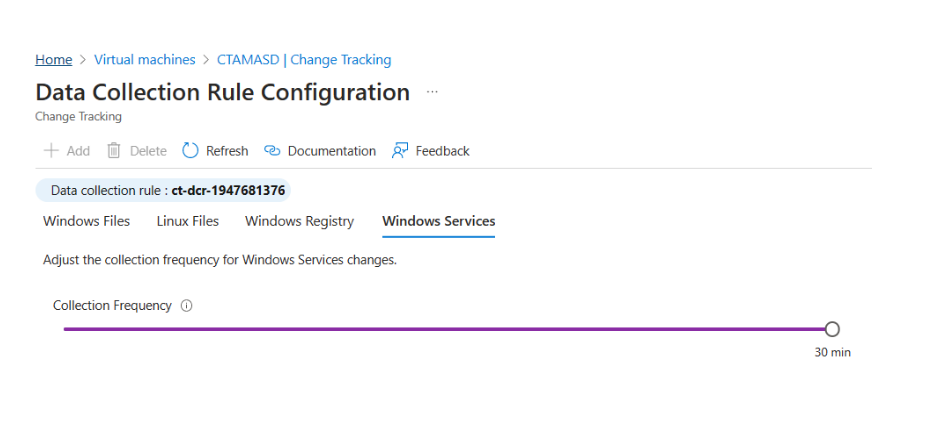

Mengkonfigurasi frekuensi

Frekuensi pengumpulan default untuk layanan Windows adalah 30 menit. Untuk mengonfigurasi frekuensi,

- di bawah Edit Pengaturan, gunakan penggeser pada tab layanan Windows.

Dukungan untuk pemberitahuan tentang status konfigurasi

Kemampuan utama Pelacakan Perubahan dan Inventaris memberi pemberitahuan terkait perubahan pada status konfigurasi lingkungan hibrid Anda. Banyak tindakan berguna yang tersedia untuk dipicu sebagai respons terhadap pemberitahuan. Misalnya, tindakan pada fungsi Azure, runbook Automation, webhook, dan yang lainnya. Memberi pemberitahuan terkait perubahan pada file c:\windows\system32\drivers\etc\hosts untuk mesin adalah salah satu aplikasi pemberitahuan yang baik untuk data Pelacakan Perubahan dan Inventaris. Ada lebih banyak skenario untuk memberi pemberitahuan juga, termasuk skenario kueri yang ditentukan dalam tabel berikutnya.

| Kueri | Deskripsi |

|---|---|

| ConfigurationChange | where ConfigChangeType == "Files" and FileSystemPath contains " c:\windows\system32\drivers\" |

Berguna untuk melacak perubahan pada file yang penting bagi sistem. |

| ConfigurationChange | where FieldsChanged contains "FileContentChecksum" and FileSystemPath == "c:\windows\system32\drivers\etc\hosts" |

Berguna untuk melacak modifikasi pada file konfigurasi utama. |

| ConfigurationChange | where ConfigChangeType == "WindowsServices" and SvcName contains "w3svc" and SvcState == "Stop" |

Berguna untuk melacak perubahan pada file yang penting bagi sistem. |

| ConfigurationChange | where ConfigChangeType == "Daemons" dan SvcName contains "ssh" and SvcState!= "Running" |

Berguna untuk melacak perubahan pada file yang penting bagi sistem. |

| ConfigurationChange | where ConfigChangeType == "Software" and ChangeCategory == "Added" |

Berguna untuk lingkungan yang memerlukan konfigurasi perangkat lunak yang dikunci. |

| ConfigurationData | where SoftwareName contains "Monitoring Agent" and CurrentVersion!= "8.0.11081.0" |

Berguna untuk melihat mesin mana yang telah usang atau versi perangkat lunak yang tidak sesuai yang terinstal. Kueri ini melaporkan status konfigurasi terakhir yang dilaporkan, tetapi tidak melaporkan perubahan. |

| ConfigurationChange | where RegistryKey == @"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\QualityCompat" |

Berguna untuk melacak perubahan pada kunci antivirus penting. |

| ConfigurationChange | di mana RegistryKey berisi @"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\SharedAccess\\Parameters\\FirewallPolicy" |

Berguna untuk melacak perubahan pada pengaturan firewall. |

Langkah berikutnya

- Untuk mengaktifkan dari portal Microsoft Azure, lihat Mengaktifkan Pelacakan Perubahan dan Inventaris dari portal Microsoft Azure.