Ikhtisar akses dan identitas Kubernetes dengan dukungan Azure Arc

Anda dapat mengautentikasi, mengotorisasi, dan mengontrol akses ke kluster Kubernetes dengan dukungan Azure Arc. Topik ini memberikan gambaran umum tentang opsi untuk melakukannya dengan kluster Kubernetes yang didukung Arc.

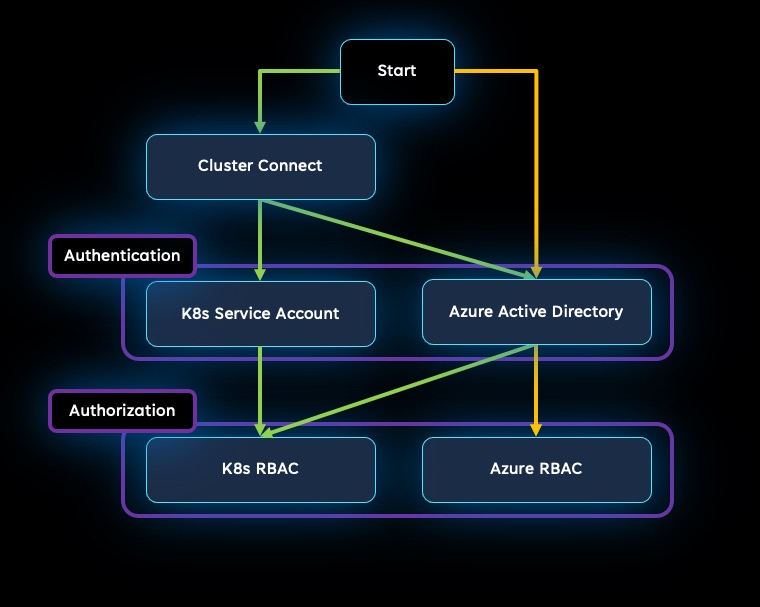

Gambar ini menunjukkan cara agar opsi yang berbeda ini dapat digunakan:

Anda juga dapat menggunakan koneksi kluster dan Azure RBAC bersama-sama jika itu paling sesuai untuk kebutuhan Anda.

opsi Koneksi ivity

Saat merencanakan bagaimana pengguna akan mengautentikasi dan mengakses kluster Kubernetes dengan dukungan Arc, keputusan pertama adalah apakah Anda ingin menggunakan fitur koneksi kluster atau tidak.

Sambungan kluster

Fitur koneksi kluster Kubernetes dengan dukungan Azure Arc menyediakan konektivitas ke apiserver kluster. Konektivitas ini tidak mengharuskan port masuk diaktifkan pada firewall. Agen proksi terbalik yang berjalan di kluster dapat dengan aman memulai sesi dengan layanan Azure Arc secara keluar.

Dengan koneksi kluster, kluster dengan dukungan Arc Anda dapat diakses baik dalam Azure atau dari internet. Fitur ini dapat membantu mengaktifkan skenario penelusuran kesalahan dan pemecahan masalah interaktif. Koneksi kluster mungkin juga memerlukan lebih sedikit interaksi untuk pembaruan saat izin diperlukan untuk pengguna baru. Semua opsi otorisasi dan autentikasi yang dijelaskan dalam artikel ini berfungsi dengan koneksi kluster.

Koneksi kluster diperlukan jika Anda ingin menggunakan lokasi kustom atau melihat sumber daya Kubernetes dari portal Azure.

Untuk informasi selengkapnya, lihat Menggunakan kluster yang terhubung untuk terhubung dengan aman ke kluster Kubernetes dengan dukungan Azure Arc.

ID Microsoft Entra dan Azure RBAC tanpa koneksi kluster

Jika Anda tidak ingin menggunakan koneksi kluster, Anda dapat mengautentikasi dan mengotorisasi pengguna sehingga mereka dapat mengakses kluster yang terhubung dengan menggunakan ID Microsoft Entra dan kontrol akses berbasis peran Azure (Azure RBAC). Menggunakan Azure RBAC di Kubernetes dengan dukungan Azure Arc (pratinjau) memungkinkan Anda mengontrol akses yang diberikan kepada pengguna di penyewa Anda, mengelola akses langsung dari Azure menggunakan fitur identitas dan akses Azure yang sudah dikenal. Anda juga dapat mengonfigurasi peran di cakupan grup langganan atau sumber daya, memungkinkan mereka diluncurkan ke semua kluster yang terhubung dalam cakupan tersebut.

Azure RBAC mendukung akses bersyarkat, memungkinkan Anda mengaktifkan akses kluster just-in-time atau membatasi akses ke klien atau perangkat yang disetujui.

Azure RBAC juga mendukung mode komunikasi langsung, menggunakan identitas Microsoft Entra untuk mengakses kluster yang terhubung langsung dari dalam pusat data, daripada mengharuskan semua koneksi melalui Azure.

Azure RBAC pada Kubernetes dengan dukungan Arc saat ini dalam pratinjau publik. Untuk informasi selengkapnya, lihat Menggunakan Azure RBAC pada kluster Kubernetes dengan dukungan Azure Arc (pratinjau).

Opsi autentikasi

Autentikasi adalah proses verifikasi identitas pengguna. Ada dua opsi untuk mengautentikasi ke kluster Kubernetes dengan dukungan Arc: koneksi kluster dan Azure RBAC.

Autentikasi Microsoft Entra

Azure RBAC pada fitur Kubernetes dengan dukungan Arc (saat ini dalam pratinjau publik) memungkinkan Anda menggunakan ID Microsoft Entra untuk memungkinkan pengguna di penyewa Azure anda mengakses kluster Kubernetes yang terhubung.

Anda juga dapat menggunakan autentikasi Microsoft Entra dengan koneksi kluster. Untuk informasi selengkapnya, lihat opsi autentikasi Microsoft Entra.

Autentikasi token layanan

Dengan koneksi kluster, Anda dapat memilih untuk mengautentikasi melalui akun layanan.

Untuk informasi selengkapnya, lihat Opsi autentikasi token akun layanan.

Opsi otorisasi

Otorisasi memberi pengguna terautentikasi izin untuk melakukan tindakan yang ditentukan. Dengan Kubernetes dengan dukungan Azure Arc, ada dua opsi otorisasi, yang keduanya menggunakan kontrol akses berbasis peran (RBAC):

- Kontrol akses berbasis peran Azure (Azure RBAC) menggunakan ID Microsoft Entra dan Azure Resource Manager untuk menyediakan manajemen akses terperinci ke sumber daya Azure. Ini memungkinkan manfaat penetapan peran Azure, seperti log aktivitas yang melacak semua perubahan yang dibuat, untuk digunakan dengan kluster Kubernetes dengan dukungan Azure Arc Anda.

- Kontrol akses berbasis peran Kubernetes (Kubernetes RBAC) memungkinkan Anda mengonfigurasi kebijakan secara dinamis melalui API Kubernetes sehingga pengguna, grup, dan akun layanan hanya memiliki akses ke sumber daya kluster tertentu.

Meskipun RBAC Kubernetes hanya berfungsi pada sumber daya Kubernetes dalam kluster Anda, Azure RBAC berfungsi pada sumber daya di seluruh langganan Azure Anda.

Otorisasi Azure RBAC

Kontrol akses berbasis peran Azure (RBAC) adalah sistem otorisasi yang dibangun di Azure Resource Manager dan ID Microsoft Entra yang menyediakan manajemen akses terperinci sumber daya Azure. Dengan Azure RBAC, definisi peran menguraikan izin yang akan diterapkan. Anda menetapkan peran ini kepada pengguna atau grup melalui penetapan peran untuk cakupan tertentu. Cakupan dapat berada di seluruh langganan atau terbatas pada grup sumber daya atau ke sumber daya individual seperti kluster Kubernetes.

Jika Anda menggunakan autentikasi Microsoft Entra tanpa koneksi kluster, maka otorisasi Azure RBAC adalah satu-satunya opsi Untuk otorisasi.

Jika Anda menggunakan koneksi kluster dengan autentikasi Microsoft Entra, Anda memiliki opsi untuk menggunakan Azure RBAC untuk konektivitas ke apiserver kluster. Untuk informasi selengkapnya, lihat opsi autentikasi Microsoft Entra.

Autorisasi Kubernetes RBAC

RBAC Kubernetes menyediakan pemfilteran granular tindakan pengguna. Dengan RBAC Kubernetes, Anda menetapkan izin pengguna atau grup untuk membuat dan memodifikasi sumber daya atau melihat log dari menjalankan beban kerja aplikasi. Anda dapat membuat peran untuk menentukan izin, lalu menetapkan peran tersebut kepada pengguna dengan pengikatan peran. Izin dapat dilingkupkan ke namespace layanan tunggal atau di seluruh kluster.

Jika Anda menggunakan kluster yang terhubung dengan opsi autentikasi token akun layanan, Anda harus menggunakan Kubernetes RBAC untuk menyediakan konektivitas ke apiserver kluster. Konektivitas ini tidak mengharuskan port masuk diaktifkan pada firewall. Agen proksi terbalik yang berjalan di kluster dapat dengan aman memulai sesi dengan layanan Azure Arc secara keluar.

Jika Anda menggunakan koneksi kluster dengan autentikasi Microsoft Entra, Anda juga memiliki opsi untuk menggunakan RBAC Kubernetes alih-alih Azure RBAC.

Langkah berikutnya

- Pelajari selengkapnya tentang ID Microsoft Entra Azure dan kontrol akses berbasis peran Azure (Azure RBAC).

- Pelajari tentang akses koneksi kluster ke kluster Kubernetes dengan dukungan Azure Arc.

- Pelajari tentang Azure RBAC di Kubernetes dengan dukungan Azure Arc (pratinjau)

- Pelajari tentang opsi akses dan identitas untuk kluster Azure Kubernetes Service (AKS).