Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Important

Azure Cache for Redis mengumumkan garis waktu penghentiannya untuk semua SKU. Sebaiknya pindahkan instans Azure Cache for Redis yang ada ke Azure Managed Redis sesegera mungkin.

Untuk informasi lebih lanjut tentang pengakhiran layanan:

Azure Cache for Redis menawarkan dua metode untuk mengautentikasi ke instans cache Anda: kunci akses dan Microsoft Entra.

Meskipun autentikasi kunci akses sederhana, namun terdapat serangkaian tantangan seputar keamanan dan manajemen kata sandi. Sebaliknya, dalam artikel ini, Anda mempelajari cara menggunakan token Microsoft Entra untuk autentikasi cache.

Azure Cache for Redis menawarkan mekanisme autentikasi bebas kata sandi dengan mengintegrasikan dengan Microsoft Entra. Integrasi ini juga mencakup fungsionalitas kontrol akses berbasis peran yang disediakan melalui daftar kontrol akses (ACL) yang didukung di Redis sumber terbuka.

Untuk menggunakan integrasi ACL, aplikasi klien Anda harus mengasumsikan identitas entitas Microsoft Entra, seperti perwakilan layanan atau identitas terkelola, dan terhubung ke cache Anda. Dalam artikel ini, Anda akan mempelajari cara menggunakan prinsipal layanan atau identitas terkelola untuk menyambungkan ke cache Anda. Anda juga belajar tentang cara memberikan izin yang telah ditentukan sebelumnya bagi koneksi Anda, berdasarkan artefak Microsoft Entra yang digunakan untuk koneksi tersebut.

Cakupan ketersediaan

| Tier | Dasar, Standar, Premium | Enterprise, Enterprise Flash |

|---|---|---|

| Availability | Yes | No |

Prasyarat dan batasan

- Autentikasi Microsoft Entra didukung untuk koneksi SSL dan TLS 1.2 atau yang lebih tinggi.

- Autentikasi Microsoft Entra tidak didukung di tingkat Enterprise Azure Cache for Redis Enterprise.

- Grup Microsoft Entra tidak didukung.

- Beberapa perintah Redis diblokir. Untuk daftar lengkap perintah yang diblokir, lihat Perintah Redis yang tidak didukung di Azure Cache for Redis.

Important

Setelah koneksi dibuat dengan menggunakan token Microsoft Entra, aplikasi klien harus secara berkala menyegarkan token Microsoft Entra sebelum kedaluwarsa. Kemudian aplikasi harus mengirim AUTH perintah ke server Redis untuk menghindari koneksi yang mengganggu. Untuk informasi selengkapnya, lihat Mengonfigurasi klien Redis Anda untuk menggunakan Microsoft Entra.

Mengaktifkan autentikasi Microsoft Entra di cache Anda

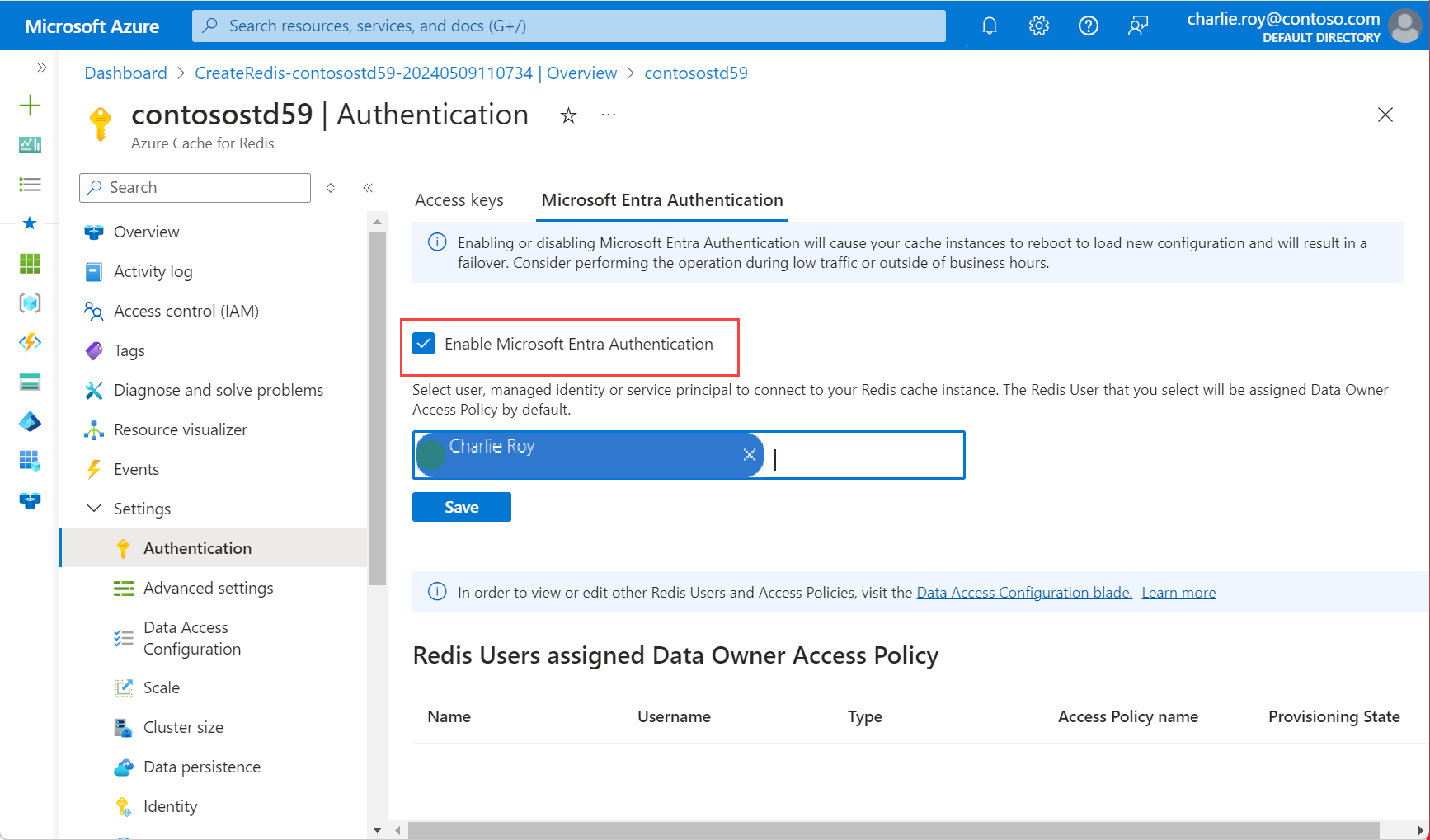

Di portal Microsoft Azure, pilih instans Azure Cache for Redis tempat Anda ingin mengonfigurasi autentikasi berbasis token Microsoft Entra.

Pada menu Sumber Daya , pilih Autentikasi.

Pada panel kerja, pilih tab Autentikasi Microsoft Entra .

Pilih Aktifkan Microsoft Entra Authentication dan masukkan nama pengguna yang valid. Pengguna yang Anda masukkan secara otomatis diberi Kebijakan Akses Pemilik Data secara default saat Anda memilih Simpan. Anda juga dapat memasukkan identitas terkelola atau perwakilan layanan untuk terhubung ke instans cache Anda.

Dialog pop-up menanyakan apakah Anda ingin memperbarui konfigurasi dan memberi tahu Anda bahwa diperlukan waktu beberapa menit. Pilih Ya.

Important

Setelah operasi pengaktifan selesai, simpul dalam instans cache Anda dimuat ulang untuk memuat konfigurasi baru. Kami menyarankan agar Anda melakukan operasi ini selama jendela pemeliharaan Anda atau di luar jam kerja puncak Anda. Operasi ini dapat memakan waktu hingga 30 menit.

Untuk informasi tentang cara menggunakan Microsoft Entra dengan Azure CLI, lihat halaman referensi untuk identitas.

Menonaktifkan autentikasi kunci akses di cache Anda

Menggunakan Microsoft Entra adalah cara aman untuk menyambungkan cache Anda. Kami menyarankan agar Anda menggunakan Microsoft Entra dan menonaktifkan kunci akses.

Saat Anda menonaktifkan autentikasi kunci akses untuk cache, semua koneksi klien yang ada dihentikan, baik menggunakan kunci akses atau autentikasi Microsoft Entra. Ikuti praktik terbaik klien Redis yang direkomendasikan untuk menerapkan mekanisme coba lagi yang tepat untuk menyambungkan kembali koneksi berbasis Microsoft Entra, jika ada.

Sebelum Anda menonaktifkan kunci akses

- Pastikan bahwa autentikasi Microsoft Entra diaktifkan dan Anda memiliki setidaknya satu Pengguna Redis yang dikonfigurasi.

- Pastikan semua aplikasi yang terhubung ke instans cache Anda beralih menggunakan Microsoft Entra Authentication.

- Pastikan bahwa metrik Connected Clients dan Connected Clients Menggunakan Microsoft Entra Token memiliki nilai yang sama. Jika nilai untuk kedua metrik ini tidak sama, itu berarti masih ada beberapa koneksi yang dibuat menggunakan kunci akses dan bukan Token Microsoft Entra.

- Pertimbangkan untuk menonaktifkan akses selama jendela pemeliharaan terjadwal untuk instans cache Anda.

- Menonaktifkan kunci akses hanya tersedia untuk cache tingkat Dasar, Standar, dan Premium.

Untuk cache yang direplikasi secara geografis, Anda harus:

- Batalkan tautan cache.

- Menonaktifkan kunci akses.

- Tautkan ulang cache.

Jika Anda memiliki cache tempat Anda menggunakan kunci akses, dan Anda ingin menonaktifkan kunci akses, ikuti prosedur ini:

Di portal Microsoft Azure, pilih instans Azure Cache for Redis tempat Anda ingin menonaktifkan kunci akses.

Pada menu Sumber Daya , pilih Autentikasi.

Pada panel kerja, pilih Kunci akses.

Pilih Nonaktifkan Autentikasi Kunci Akses. Lalu, pilih Simpan.

Konfirmasikan bahwa Anda ingin memperbarui konfigurasi dengan memilih Ya.

Important

Saat pengaturan Nonaktifkan Autentikasi Kunci Akses diubah untuk cache, semua koneksi klien yang ada, menggunakan kunci akses atau Microsoft Entra, dihentikan. Ikuti praktik terbaik untuk menerapkan mekanisme coba lagi yang tepat untuk menyambungkan kembali koneksi berbasis Microsoft Entra. Untuk informasi selengkapnya, lihat Ketahanan koneksi.

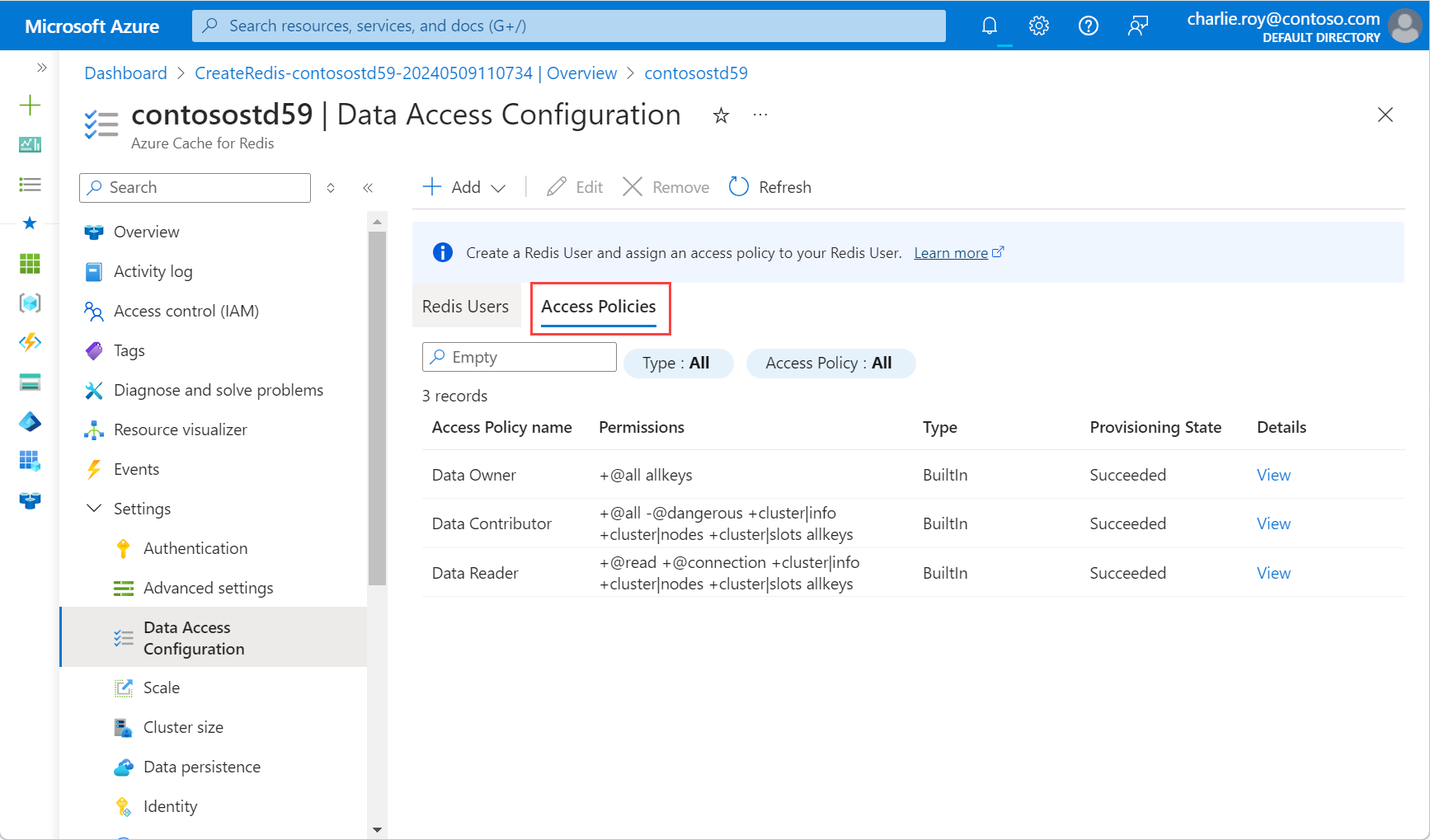

Gunakan konfigurasi akses data dengan cache Anda

Jika Anda ingin menggunakan kebijakan akses kustom alih-alih Pemilik Data Redis, buka Konfigurasi Akses Data pada menu Sumber Daya . Untuk informasi selengkapnya, lihat Mengonfigurasi kebijakan akses data kustom untuk aplikasi Anda.

Di portal Microsoft Azure, pilih instans Azure Cache for Redis tempat Anda ingin menambahkan ke konfigurasi akses data.

Pada menu Sumber Daya , pilih Konfigurasi Akses Data.

Pilih Tambahkan lalu pilih Pengguna Redis Baru.

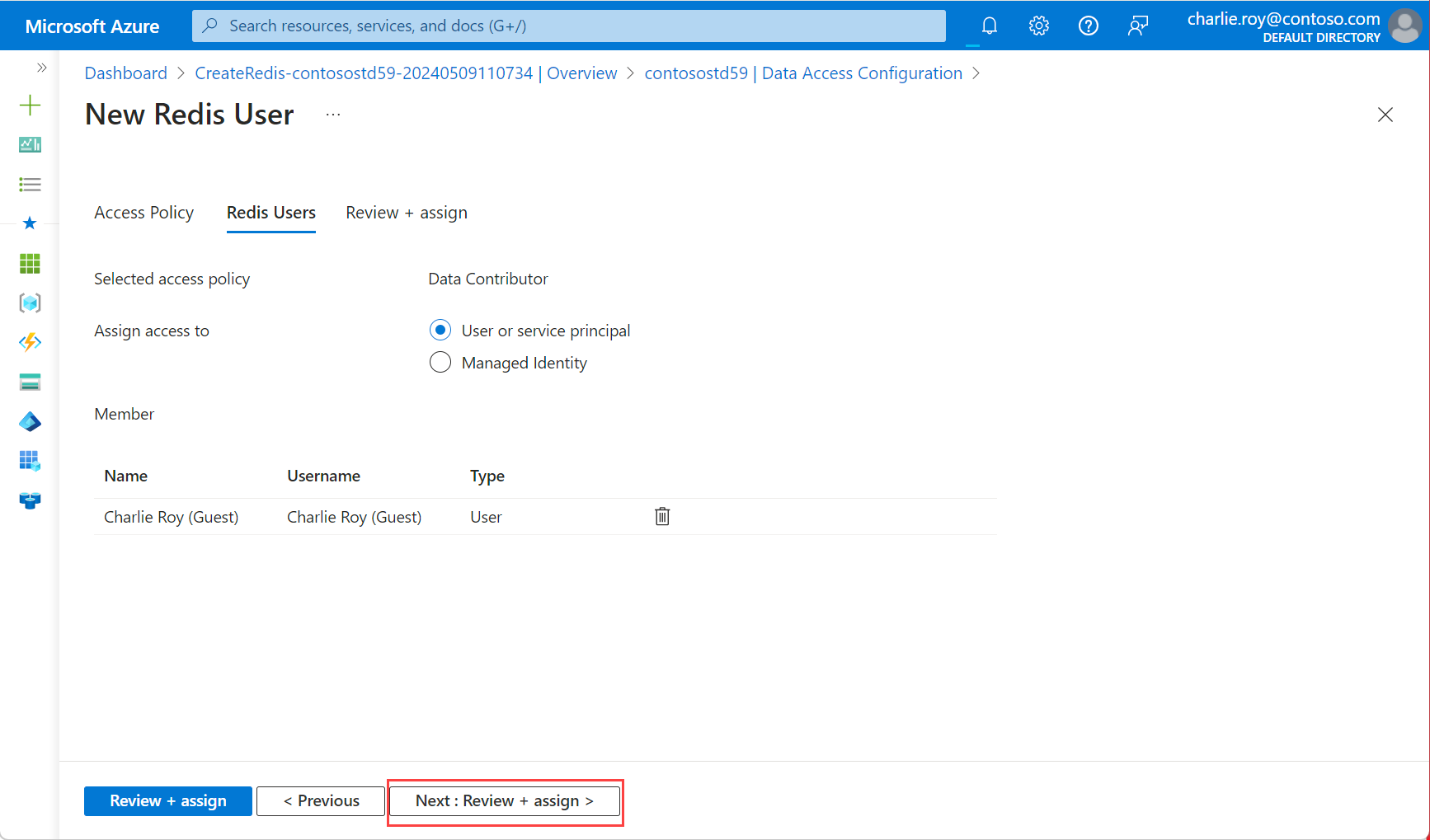

Pada tab Kebijakan Akses , pilih salah satu kebijakan yang tersedia dalam tabel: Pemilik Data, Kontributor Data, atau Pembaca Data. Lalu, pilih Berikutnya: Pengguna Redis.

Pilih Pengguna atau perwakilan layanan atau Identitas Terkelola untuk menentukan cara menetapkan akses ke instans Azure Cache for Redis Anda. Jika Anda memilih Pengguna atau perwakilan layanan dan ingin menambahkan pengguna, Anda harus terlebih dahulu mengaktifkan autentikasi Microsoft Entra.

Lalu, pilih Pilih anggota dan pilih Pilih. Kemudian, pilih Berikutnya: Tinjau + tetapkan.

Dialog pop-up memberi tahu Anda bahwa peningkatan bersifat permanen dan dapat menyebabkan gangguan koneksi sementara. Pilih Ya.

Important

Setelah operasi pengaktifan selesai, simpul dalam instans cache Anda dimuat ulang untuk memuat konfigurasi baru. Kami menyarankan agar Anda melakukan operasi ini selama jendela pemeliharaan Anda atau di luar jam kerja puncak Anda. Operasi ini dapat memakan waktu hingga 30 menit.

Mengonfigurasi klien Redis Anda untuk menggunakan Microsoft Entra

Karena sebagian besar klien Azure Cache for Redis mengasumsikan bahwa kata sandi dan kunci akses digunakan untuk autentikasi, Anda mungkin perlu memperbarui alur kerja klien Anda untuk mendukung autentikasi dengan menggunakan Microsoft Entra. Di bagian ini, Anda mempelajari cara mengonfigurasi aplikasi klien untuk menyambungkan ke Azure Cache for Redis dengan menggunakan token Microsoft Entra.

Alur kerja klien Microsoft Entra

Konfigurasikan aplikasi klien Anda untuk memperoleh token Microsoft Entra untuk cakupan,

https://redis.azure.com/.defaultatauacca5fbb-b7e4-4009-81f1-37e38fd66d78/.default, dengan menggunakan Microsoft Authentication Library (MSAL).Perbarui logika koneksi Redis Anda untuk menggunakan hal berikut

UserdanPassword:-

User= ID objek identitas terkelola atau perwakilan layanan Anda -

Password= Token Microsoft Entra yang Anda peroleh dengan menggunakan MSAL

-

Pastikan klien Anda menjalankan perintah Redis AUTH secara otomatis sebelum token Microsoft Entra Anda kedaluwarsa dengan menggunakan:

-

User= ID objek identitas terkelola atau perwakilan layanan Anda -

Password= Token Microsoft Entra disegarkan secara berkala

-

Dukungan pustaka klien

Pustaka Microsoft.Azure.StackExchangeRedis adalah ekstensi StackExchange.Redis yang memungkinkan Anda menggunakan Microsoft Entra untuk mengautentikasi koneksi dari aplikasi klien Redis ke Azure Cache for Redis. Ekstensi mengelola token autentikasi, termasuk secara proaktif menyegarkan token sebelum kedaluwarsa untuk mempertahankan koneksi Redis persisten selama beberapa hari.

Sampel kode ini menunjukkan cara menggunakan Microsoft.Azure.StackExchangeRedis paket NuGet untuk menyambungkan ke instans Azure Cache for Redis Anda dengan menggunakan Microsoft Entra.

Tabel berikut ini menyertakan tautan ke sampel kode. Mereka menunjukkan cara menyambungkan ke instans Azure Cache for Redis Anda dengan menggunakan token Microsoft Entra. Berbagai pustaka klien disertakan dalam beberapa bahasa.

| Pustaka pelanggan | Bahasa | Tautan ke kode sampel |

|---|---|---|

| StackExchange.Redis | .NET | Sampel kode StackExchange.Redis |

| redis-py | Python | sampel kode redis-py |

| Jedis | Java | Sampel kode Jedis |

| Lettuce | Java | Sampel kode selada |

| node-redis | Node.js | sampel kode node-redis |

| go-redis | Go | Sampel kode Go |

Praktik terbaik untuk autentikasi Microsoft Entra

- Konfigurasikan tautan privat atau aturan firewall untuk melindungi cache Anda dari penolakan serangan layanan.

- Pastikan aplikasi klien Anda mengirim token Microsoft Entra baru setidaknya tiga menit sebelum token kedaluwarsa untuk menghindari gangguan koneksi.

- Saat Anda memanggil perintah server

AUTHRedis secara berkala, pertimbangkan untuk menambahkan penundaan acak sehingga perintahAUTHtersusun. Dengan cara ini, server Redis Anda tidak menerima terlalu banyakAUTHperintah secara bersamaan.