Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Penting

Azure Cache for Redis mengumumkan garis waktu penghentiannya untuk semua SKU. Sebaiknya pindahkan instans Azure Cache for Redis yang ada ke Azure Managed Redis sesegera mungkin.

Untuk informasi lebih lanjut tentang pengakhiran layanan:

Mengelola akses ke instans cache Azure Redis Anda sangat penting untuk memastikan bahwa pengguna yang tepat memiliki akses ke kumpulan data dan perintah yang tepat. Redis versi 6 memperkenalkan Daftar Kontrol Akses (ACL), yang mencantumkan kunci yang dapat diakses pengguna tertentu dan perintah yang dapat mereka jalankan. Misalnya, Anda dapat melarang pengguna tertentu menggunakan perintah DEL untuk menghapus kunci dalam cache.

Azure Cache for Redis mengintegrasikan fungsionalitas ACL ini dengan Microsoft Entra untuk memungkinkan Anda mengonfigurasi dan menetapkan kebijakan akses data untuk pengguna aplikasi, perkota layanan, dan identitas terkelola. Azure Cache for Redis menawarkan tiga kebijakan akses bawaan yang dapat Anda tetapkan melalui kontrol akses berbasis peran (RBAC): Pemilik Data, Kontributor Data, dan Pembaca Data.

Jika kebijakan akses bawaan tidak memenuhi persyaratan perlindungan dan isolasi data, Anda dapat membuat dan menggunakan kebijakan akses data kustom Anda sendiri. Artikel ini menjelaskan mengonfigurasi kebijakan akses data kustom untuk Azure Cache for Redis dan mengaktifkan RBAC melalui autentikasi Microsoft Entra.

Cakupan ketersediaan

| Tingkat | Dasar, Standar, Premium | Enterprise, Enterprise Flash |

|---|---|---|

| Ketersediaan | Ya | Tidak |

Keterbatasan

- Mengonfigurasi kebijakan akses data tidak didukung pada tingkat Enterprise dan Enterprise Flash.

- Kebijakan ACL dan akses data Redis tidak didukung pada instans Azure Redis yang menjalankan Redis versi 4.

- Autentikasi dan otorisasi Microsoft Entra hanya didukung untuk koneksi Secure Socket Layer (SSL).

- Beberapa perintah Redis diblokir di Azure Cache for Redis. Untuk informasi selengkapnya, lihat Perintah Redis yang tidak didukung di Azure Cache for Redis.

Izin ACL Redis

Redis ACL di Redis versi 6.0 memungkinkan mengonfigurasi izin akses untuk tiga area: kategori perintah, perintah, dan kunci.

Kategori perintah

Redis membuat kategori perintah, seperti perintah administratif dan perintah berbahaya, untuk mempermudah pengaturan izin pada sekelompok perintah. Dalam string izin, gunakan +@<category> untuk mengizinkan kategori perintah atau -@<category> untuk melarang kategori perintah.

Redis mendukung kategori perintah berguna berikut. Untuk informasi selengkapnya dan daftar lengkap, lihat judul Kategori Perintah dalam dokumentasi ACL Redis.

| Kategori | Deskripsi |

|---|---|

admin |

Perintah administratif, seperti MONITOR dan SHUTDOWN. Aplikasi normal tidak perlu menggunakan perintah ini. |

dangerous |

Perintah yang berpotensi berbahaya, termasuk FLUSHALL, RESTORE, SORTKEYSCLIENTDEBUGINFOdan .CONFIG Pertimbangkan masing-masing dengan hati-hati, karena berbagai alasan. |

keyspace |

Termasuk DEL, RESTORE, DUMP, RENAME, EXISTS, , DBSIZE, KEYSEXPIRETTLdan .FLUSHALL Menulis atau membaca dari kunci, database, atau metadatanya dengan cara agnostik tipe. Perintah yang hanya membaca ruang kunci, kunci, atau metadata memiliki read kategori. Perintah yang dapat memodifikasi ruang kunci, kunci, atau metadata juga memiliki write kategori. |

pubsub |

Perintah terkait PubSub. |

read |

Membaca dari kunci, nilai, atau metadata. Perintah yang tidak berinteraksi dengan tombol tidak memiliki salah satu read atau write. |

set |

Jenis data: set terkait. |

sortedset |

Jenis data: set yang diurutkan terkait. |

stream |

Jenis data: aliran terkait. |

string |

Jenis data: string terkait. |

write |

Menulis nilai atau metadata ke kunci. |

Nota

Perintah yang diblokir untuk Azure Redis tetap diblokir dalam kategori.

Perintah

Perintah memungkinkan Anda untuk mengontrol perintah tertentu mana yang dapat dijalankan oleh pengguna Redis tertentu. Dalam string izin, gunakan +<command> untuk mengizinkan perintah atau -<command> untuk melarang perintah.

Kunci

Kunci memungkinkan Anda mengontrol akses ke kunci tertentu atau grup kunci yang disimpan dalam cache. Gunakan ~<pattern> dalam string izin untuk menyediakan pola untuk kunci. Gunakan salah satu ~* atau allkeys untuk menunjukkan bahwa izin berlaku untuk semua kunci dalam cache.

Mengonfigurasi kebijakan akses data kustom untuk aplikasi Anda

Untuk mengonfigurasi kebijakan akses data kustom, Anda membuat string izin untuk digunakan sebagai kebijakan akses kustom Anda, dan mengaktifkan autentikasi Microsoft Entra untuk cache Anda.

Tentukan izin

Konfigurasikan string izin sesuai dengan kebutuhan Anda. Contoh berikut menunjukkan string izin untuk berbagai skenario:

| String izin | Deskripsi |

|---|---|

+@all allkeys |

Izinkan aplikasi untuk menjalankan semua perintah pada semua kunci. |

+@read ~* |

Izinkan aplikasi untuk mengeksekusi hanya read kategori perintah. |

+@read +set ~Az* |

Izinkan aplikasi untuk menjalankan read kategori perintah dan atur perintah pada tombol dengan awalan Az. |

Membuat kebijakan akses data kustom

Di portal Microsoft Azure, pilih cache Azure Redis tempat Anda ingin membuat kebijakan akses data.

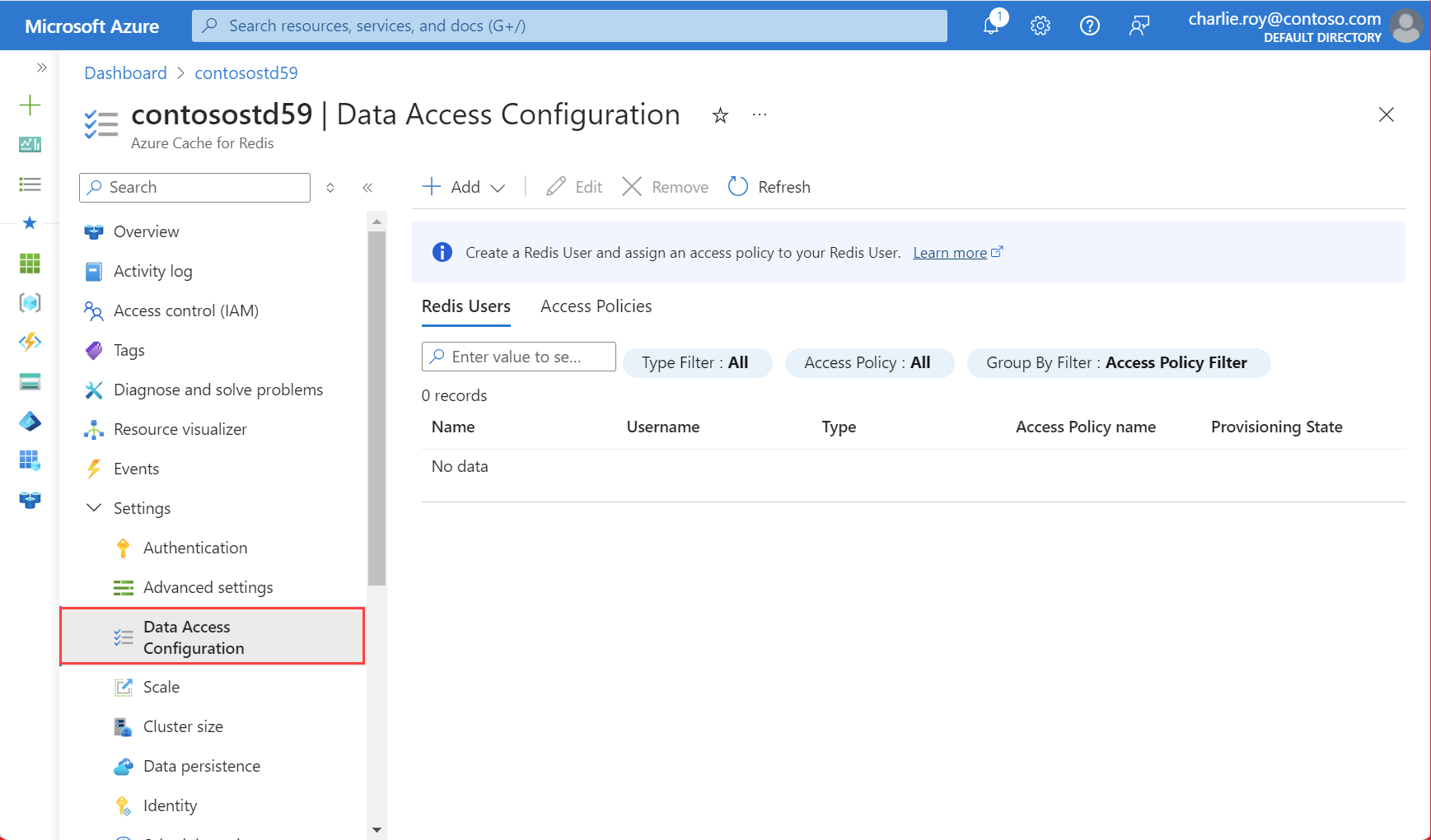

Pilih Konfigurasi Akses Data di bawah Pengaturan di menu navigasi kiri.

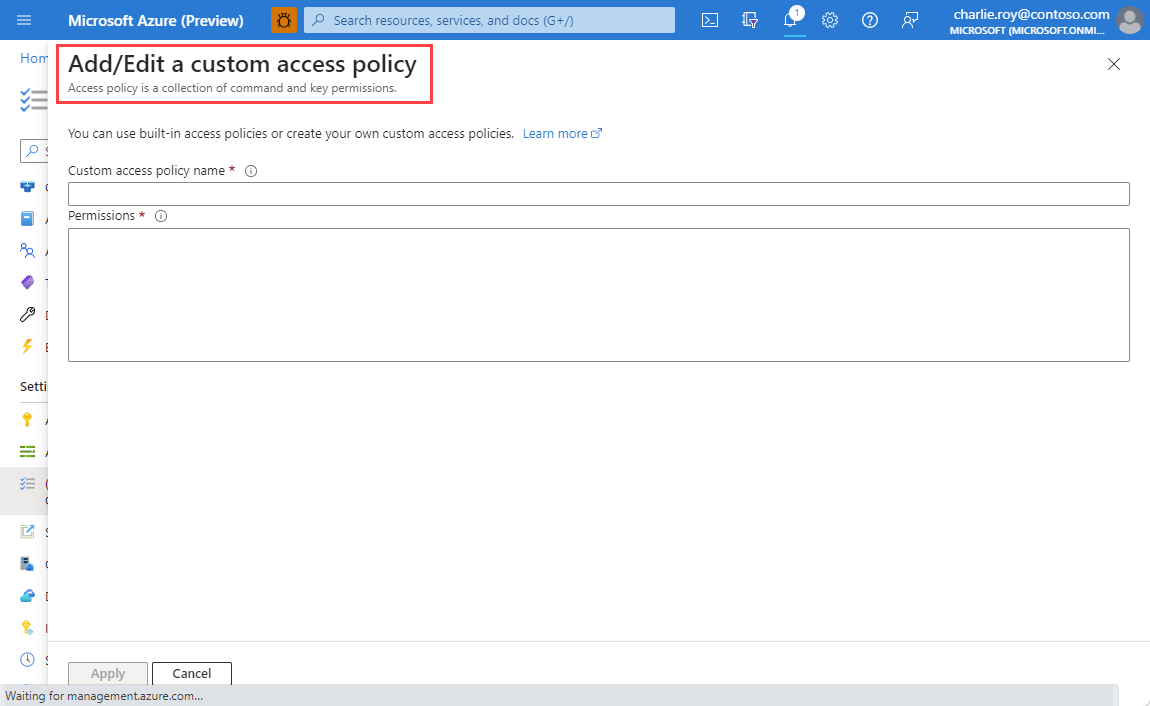

Pada halaman Konfigurasi Akses Data , pilih Tambahkan>Kebijakan Akses Baru.

Pada layar Tambahkan/Edit kebijakan akses kustom , berikan nama untuk kebijakan akses Anda.

Di bawah Izin, tambahkan string izin kustom Anda, lalu pilih Terapkan.

Kebijakan kustom sekarang muncul di tab Kebijakan Akses di halaman Konfigurasi Akses Data , bersama dengan tiga kebijakan Azure Redis bawaan.

Mengaktifkan autentikasi Microsoft Entra

Untuk menetapkan pengguna ke kebijakan akses dengan menggunakan Microsoft Entra, Anda harus mengaktifkan autentikasi Microsoft Entra daripada Kunci Akses di cache Anda. Untuk memeriksa metode autentikasi Anda, pilih Autentikasi di bawah Pengaturan di menu navigasi kiri untuk cache Anda.

Pada layar Autentikasi , jika Nonaktifkan Autentikasi Kunci Akses dipilih dan tidak ada kunci akses yang muncul di layar, cache Anda sudah menggunakan autentikasi Microsoft Entra. Jika tidak, pilih kotak centang di samping Nonaktifkan Autentikasi Kunci Akses , lalu pilih Simpan.

Tanggapi Ya ke kotak dialog popup yang menanyakan apakah Anda ingin menonaktifkan autentikasi kunci akses.

Penting

Setelah operasi pengaktifan Microsoft Entra selesai, simpul dalam instans cache Anda di-boot ulang untuk memuat konfigurasi baru. Operasi ini dapat memakan waktu hingga 30 menit. Sebaiknya lakukan operasi ini selama jendela pemeliharaan Anda atau di luar jam kerja sibuk.

Mengonfigurasi klien Redis Anda untuk menggunakan ID Microsoft Entra

Sebagian besar klien Azure Cache for Redis mengasumsikan bahwa kata sandi dan kunci akses digunakan untuk autentikasi. Anda mungkin perlu memperbarui alur kerja klien untuk mendukung autentikasi dan otorisasi menggunakan nama pengguna dan kata sandi Microsoft Entra tertentu. Untuk mempelajari cara mengonfigurasi aplikasi klien Anda untuk terhubung ke instans cache Anda sebagai pengguna Redis tertentu, lihat Mengonfigurasi klien Redis Anda untuk menggunakan ID Microsoft Entra.