Mengaktifkan pemantauan untuk kluster Kubernetes

Artikel ini menjelaskan cara mengaktifkan pemantauan lengkap kluster Kubernetes Anda menggunakan fitur Azure Monitor berikut:

- Prometheus Terkelola untuk pengumpulan metrik

- Wawasan kontainer untuk pengumpulan log

- Grafana Terkelola untuk visualisasi.

Dengan menggunakan portal Azure, Anda dapat mengaktifkan semua fitur secara bersamaan. Anda juga dapat mengaktifkannya satu per satu dengan menggunakan Azure CLI, templat Azure Resource Manager, Terraform, atau Azure Policy. Masing-masing metode ini dijelaskan dalam artikel ini.

Penting

Kluster Kubernetes menghasilkan banyak data log, yang dapat menghasilkan biaya signifikan jika Anda tidak selektif tentang log yang Anda kumpulkan. Sebelum mengaktifkan pemantauan untuk kluster, lihat artikel berikut untuk memastikan bahwa lingkungan Anda dioptimalkan untuk biaya dan Anda membatasi pengumpulan log hanya untuk data yang Anda butuhkan:

- Mengonfigurasi pengumpulan data dan pengoptimalan biaya dalam wawasan Kontainer menggunakan aturan pengumpulan data

Detail tentang menyesuaikan pengumpulan log setelah Anda mengaktifkan pemantauan, termasuk menggunakan konfigurasi pengoptimalan biaya prasetel. - Praktik terbaik untuk memantau Kubernetes dengan Azure Monitor

Praktik terbaik untuk memantau kluster Kubernetes yang diatur oleh lima pilar Azure Well-Architected Framework, termasuk pengoptimalan biaya. - Pengoptimalan biaya di Azure Monitor

Praktik terbaik untuk mengonfigurasi semua fitur Azure Monitor untuk mengoptimalkan biaya Anda dan membatasi jumlah data yang Anda kumpulkan.

Kluster yang didukung

Artikel ini menyediakan panduan onboarding untuk jenis kluster berikut. Setiap perbedaan dalam proses untuk setiap jenis dicatat di bagian yang relevan.

Prasyarat

Izin

- Anda memerlukan setidaknya akses Kontributor ke kluster untuk onboarding.

- Anda memerlukan Pembaca Pemantauan atau Kontributor Pemantauan untuk melihat data setelah pemantauan diaktifkan.

Prasyarat Prometheus Terkelola

- Kluster harus menggunakan autentikasi identitas terkelola.

- Penyedia sumber daya berikut harus terdaftar dalam langganan kluster AKS dan ruang kerja Azure Monitor:

- Microsoft.ContainerService

- Microsoft.Insights

- Microsoft.AlertsManagement

- Microsoft.Monitor

- Penyedia sumber daya berikut harus terdaftar dalam langganan langganan ruang kerja Grafana:

- Microsoft.Dashboard

Prasyarat kluster Kubernetes berkemampuan Arc

- Prasyarat untuk ekstensi kluster Kubernetes dengan dukungan Azure Arc.

- Verifikasi persyaratan firewall selain persyaratan jaringan Kubernetes dengan dukungan Azure Arc.

- Jika sebelumnya Anda menginstal pemantauan untuk AKS, pastikan Anda telah menonaktifkan pemantauan sebelum melanjutkan untuk menghindari masalah selama penginstalan ekstensi.

- Jika sebelumnya Anda menginstal pemantauan pada kluster menggunakan skrip tanpa ekstensi kluster, ikuti instruksi di Menonaktifkan pemantauan kluster Kubernetes untuk menghapus bagan Helm ini.

Catatan

Ekstensi Kubernetes yang Didukung Arc Prometheus Terkelola tidak mendukung konfigurasi berikut:

- Distribusi Red Hat Openshift, termasuk Azure Red Hat OpenShift (ARO)

- Simpul Windows

Ruang kerja

Tabel berikut ini menjelaskan ruang kerja yang diperlukan untuk mendukung wawasan Prometheus dan Kontainer Terkelola. Anda dapat membuat setiap ruang kerja sebagai bagian dari proses onboarding atau menggunakan ruang kerja yang ada. Lihat Mendesain arsitektur ruang kerja Analitik Log untuk panduan tentang berapa banyak ruang kerja yang akan dibuat dan di mana ruang kerja tersebut harus ditempatkan.

| Fitur | Ruang kerja | Catatan |

|---|---|---|

| Prometheus Terkelola | Ruang kerja Azure Monitor | Contributor izin sudah cukup untuk mengaktifkan addon untuk mengirim data ke ruang kerja Azure Monitor. Anda akan memerlukan Owner izin tingkat untuk menautkan Ruang Kerja Azure Monitor Anda untuk melihat metrik di Azure Managed Grafana. Ini diperlukan karena pengguna yang menjalankan langkah onboarding, harus dapat memberikan peran Identitas Monitoring Reader Sistem Azure Managed Grafana di Ruang Kerja Azure Monitor untuk mengkueri metrik. |

| Wawasan kontainer | Ruang kerja Log Analytics | Anda dapat melampirkan kluster AKS ke ruang kerja Analitik Log di langganan Azure yang berbeda di penyewa Microsoft Entra yang sama, tetapi Anda harus menggunakan Azure CLI atau templat Azure Resource Manager. Saat ini Anda tidak dapat melakukan konfigurasi ini dengan portal Azure. Jika Anda menyambungkan kluster AKS yang ada ke ruang kerja Analitik Log di langganan lain, penyedia sumber daya Microsoft.ContainerService harus terdaftar di langganan dengan ruang kerja Analitik Log. Untuk informasi selengkapnya, lihat Mendaftarkan penyedia sumber daya. Untuk daftar pasangan pemetaan yang didukung untuk digunakan pada ruang kerja default, lihat Pemetaan wilayah yang didukung dengan Wawasan Kontainer. |

| Managed Grafana | Ruang kerja Azure Managed Grafana | Tautkan ruang kerja Grafana Anda ke ruang kerja Azure Monitor Anda untuk membuat metrik Prometheus yang dikumpulkan dari kluster Anda tersedia untuk dasbor Grafana. |

Mengaktifkan Prometheus dan Grafana

Gunakan salah satu metode berikut untuk mengaktifkan pengikisan metrik Prometheus dari kluster Anda dan mengaktifkan Grafana Terkelola untuk memvisualisasikan metrik. Lihat Menautkan ruang kerja Grafana untuk opsi menyambungkan ruang kerja Azure Monitor dan ruang kerja Azure Managed Grafana Anda.

Catatan

Jika Anda memiliki satu Sumber Daya Azure Monitor yang ditautkan secara privat, pengaktifan Prometheus tidak akan berfungsi jika kluster AKS dan Ruang Kerja Azure Monitor berada di wilayah yang berbeda. Konfigurasi yang diperlukan untuk add-on Prometheus tidak tersedia lintas wilayah karena batasan tautan privat. Untuk mengatasinya, buat DCE baru di lokasi kluster AKS dan DCRA (asosiasi) baru di wilayah kluster AKS yang sama. Kaitkan DCE baru dengan kluster AKS dan beri nama asosiasi baru (DCRA) sebagai configurationAccessEndpoint. Untuk petunjuk lengkap tentang cara mengonfigurasi DCEs yang terkait dengan ruang kerja Azure Monitor Anda untuk menggunakan Private Link untuk penyerapan data, lihat Mengaktifkan tautan privat untuk pemantauan Kubernetes di Azure Monitor.

Aktifkan dengan CLI

Jika Anda tidak menentukan ruang kerja Azure Monitor yang sudah ada dalam perintah berikut, ruang kerja default untuk grup sumber daya akan digunakan. Jika ruang kerja default belum ada di wilayah kluster, ruang kerja dengan nama dalam format DefaultAzureMonitorWorkspace-<mapped_region> akan dibuat dalam grup sumber daya dengan nama DefaultRG-<cluster_region>.

Prasyarat

- Diperlukan versi Az CLI 2.49.0 atau yang lebih tinggi.

- Ekstensi aks-preview harus dihapus instalannya dari kluster AKS dengan menggunakan perintah

az extension remove --name aks-preview. - Ekstensi k8s-extension harus diinstal menggunakan perintah

az extension add --name k8s-extension. - Ekstensi k8s versi 1.4.1 atau yang lebih tinggi diperlukan.

Kluster AKS

-enable-azure-monitor-metrics Gunakan opsi az aks create atau az aks update (tergantung apakah Anda membuat kluster baru atau memperbarui kluster yang ada) untuk menginstal add-on metrik yang mengikis metrik Prometheus.

Contoh perintah

### Use default Azure Monitor workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group>

### Use existing Azure Monitor workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --azure-monitor-workspace-resource-id <workspace-name-resource-id>

### Use an existing Azure Monitor workspace and link with an existing Grafana workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --azure-monitor-workspace-resource-id <azure-monitor-workspace-name-resource-id> --grafana-resource-id <grafana-workspace-name-resource-id>

### Use optional parameters

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --ksm-metric-labels-allow-list "namespaces=[k8s-label-1,k8s-label-n]" --ksm-metric-annotations-allow-list "pods=[k8s-annotation-1,k8s-annotation-n]"

Kluster dengan dukungan Arc

### Use default Azure Monitor workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics

## Use existing Azure Monitor workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id>

### Use an existing Azure Monitor workspace and link with an existing Grafana workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id> grafana-resource-id=<grafana-workspace-name-resource-id>

### Use optional parameters

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id> grafana-resource-id=<grafana-workspace-name-resource-id> AzureMonitorMetrics.KubeStateMetrics.MetricAnnotationsAllowList="pods=[k8s-annotation-1,k8s-annotation-n]" AzureMonitorMetrics.KubeStateMetrics.MetricLabelsAllowlist "namespaces=[k8s-label-1,k8s-label-n]"

Salah satu perintah dapat menggunakan parameter opsional berikut:

- AKS:

--ksm-metric-annotations-allow-list

Arc:--AzureMonitorMetrics.KubeStateMetrics.MetricAnnotationsAllowList

Daftar kunci anotasi Kubernetes yang dipisahkan koma yang digunakan dalam metrik kube_resource_annotations sumber daya. Misalnya, kube_pod_annotations adalah metrik anotasi untuk sumber daya pod. Secara default, metrik ini hanya berisi label nama dan namespace. Untuk menyertakan lebih banyak anotasi, berikan daftar nama sumber daya dalam bentuk jamak dan kunci anotasi Kubernetes yang ingin Anda izinkan untuknya. Satu*dapat disediakan untuk setiap sumber daya untuk memungkinkan anotasi apa pun, tetapi ini memiliki implikasi performa yang parah. Contohnya,pods=[kubernetes.io/team,...],namespaces=[kubernetes.io/team],.... - AKS:

--ksm-metric-labels-allow-list

Arc:--AzureMonitorMetrics.KubeStateMetrics.MetricLabelsAllowlist

Daftar yang dipisahkan koma dari lebih banyak kunci label Kubernetes yang digunakan dalam metrik kube_resource_labels sumber daya kube_resource_labels metrik. Misalnya, kube_pod_labels adalah metrik label untuk sumber daya pod. Secara default metrik ini hanya berisi label nama dan namespace. Untuk menyertakan lebih banyak label, berikan daftar nama sumber daya dalam bentuk jamak dan kunci label Kubernetes yang ingin Anda izinkan untuk mereka Satu*dapat disediakan untuk setiap sumber daya untuk memungkinkan label apa pun, tetapi i ini memiliki implikasi performa yang parah. Contohnya,pods=[app],namespaces=[k8s-label-1,k8s-label-n,...],.... - AKS:

--enable-windows-recording-rulesMemungkinkan Anda mengaktifkan grup aturan perekaman yang diperlukan untuk berfungsinya dasbor Windows.

Aktifkan wawasan Kontainer

Gunakan salah satu metode berikut untuk mengaktifkan wawasan Kontainer pada kluster Anda. Setelah ini selesai, lihat Mengonfigurasi pengumpulan data agen untuk wawasan Kontainer untuk menyesuaikan konfigurasi Anda untuk memastikan bahwa Anda tidak mengumpulkan lebih banyak data daripada yang Anda butuhkan.

Gunakan salah satu perintah berikut untuk mengaktifkan pemantauan kluster berkemampuan AKS dan Arc Anda. Jika Anda tidak menentukan ruang kerja Analitik Log yang ada, ruang kerja default untuk grup sumber daya akan digunakan. Jika ruang kerja default belum ada di wilayah kluster, ruang kerja akan dibuat dengan nama dalam format DefaultWorkspace-<GUID>-<Region>.

Prasyarat

- Azure CLI versi 2.43.0 atau yang lebih tinggi

- Autentikasi identitas terkelola adalah default dalam CLI versi 2.49.0 atau yang lebih tinggi.

- Azure k8s-extension versi 1.3.7 atau yang lebih tinggi

- Autentikasi identitas terkelola adalah default dalam k8s-extension versi 1.43.0 atau yang lebih tinggi.

- Autentikasi identitas terkelola tidak didukung untuk kluster Kubernetes dengan dukungan ARO (Azure Red Hat Openshift) atau node Windows. Gunakan autentikasi warisan.

- Untuk CLI versi 2.54.0 atau yang lebih tinggi, skema pengelogan akan dikonfigurasi ke ContainerLogV2 menggunakan ConfigMap.

Catatan

Anda dapat mengaktifkan skema ContainerLogV2 untuk kluster baik menggunakan Aturan Pengumpulan Data (DCR) kluster atau ConfigMap. Jika kedua pengaturan diaktifkan, ConfigMap akan diutamakan. Log stdout dan stderr hanya akan diserap ke tabel ContainerLog ketika DCR dan ConfigMap secara eksplisit diatur ke nonaktif.

Kluster AKS

### Use default Log Analytics workspace

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name>

### Use existing Log Analytics workspace

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id>

### Use legacy authentication

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Contoh

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace"

Kluster dengan dukungan Arc

### Use default Log Analytics workspace

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers

### Use existing Log Analytics workspace

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings logAnalyticsWorkspaceResourceID=<workspace-resource-id>

### Use managed identity authentication (default as k8s-extension version 1.43.0)

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.useAADAuth=true

### Use advanced configuration settings

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.resources.daemonset.limits.cpu=150m amalogs.resources.daemonset.limits.memory=600Mi amalogs.resources.deployment.limits.cpu=1 amalogs.resources.deployment.limits.memory=750Mi

### With custom mount path for container stdout & stderr logs

### Custom mount path not required for Azure Stack Edge version > 2318. Custom mount path must be /home/data/docker for Azure Stack Edge cluster with version <= 2318

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.logsettings.custommountpath=<customMountPath>

Lihat bagian permintaan sumber daya dan batasan bagan Helm untuk pengaturan konfigurasi yang tersedia.

Contoh

az k8s-extension create --name azuremonitor-containers --cluster-name "my-cluster" --resource-group "my-resource-group" --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings logAnalyticsWorkspaceResourceID="/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace"

Kluster dengan dukungan Arc dengan proksi penerusan

Jika kluster dikonfigurasi dengan proksi penerusan, maka pengaturan proksi secara otomatis diterapkan ke ekstensi. Dalam kasus kluster dengan AMPLS + proksi, konfigurasi proksi harus diabaikan. Onboard ekstensi dengan pengaturan amalogs.ignoreExtensionProxySettings=truekonfigurasi .

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.ignoreExtensionProxySettings=true

Kluster berkemampuan Arc dengan node ARO atau OpenShift atau Windows

Autentikasi identitas terkelola tidak didukung untuk kluster Kubernetes dengan dukungan ARO (Azure Red Hat OpenShift) atau OpenShift atau node Windows. Gunakan autentikasi warisan amalogs.useAADAuth=false dengan menentukan seperti dalam contoh berikut.

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.useAADAuth=false

Menghapus instans ekstensi

Perintah berikut hanya menghapus instans ekstensi, tetapi tidak menghapus ruang kerja Analitik Log. Data di sumber daya Analitik Log dibiarkan utuh.

az k8s-extension delete --name azuremonitor-containers --cluster-type connectedClusters --cluster-name <cluster-name> --resource-group <resource-group>

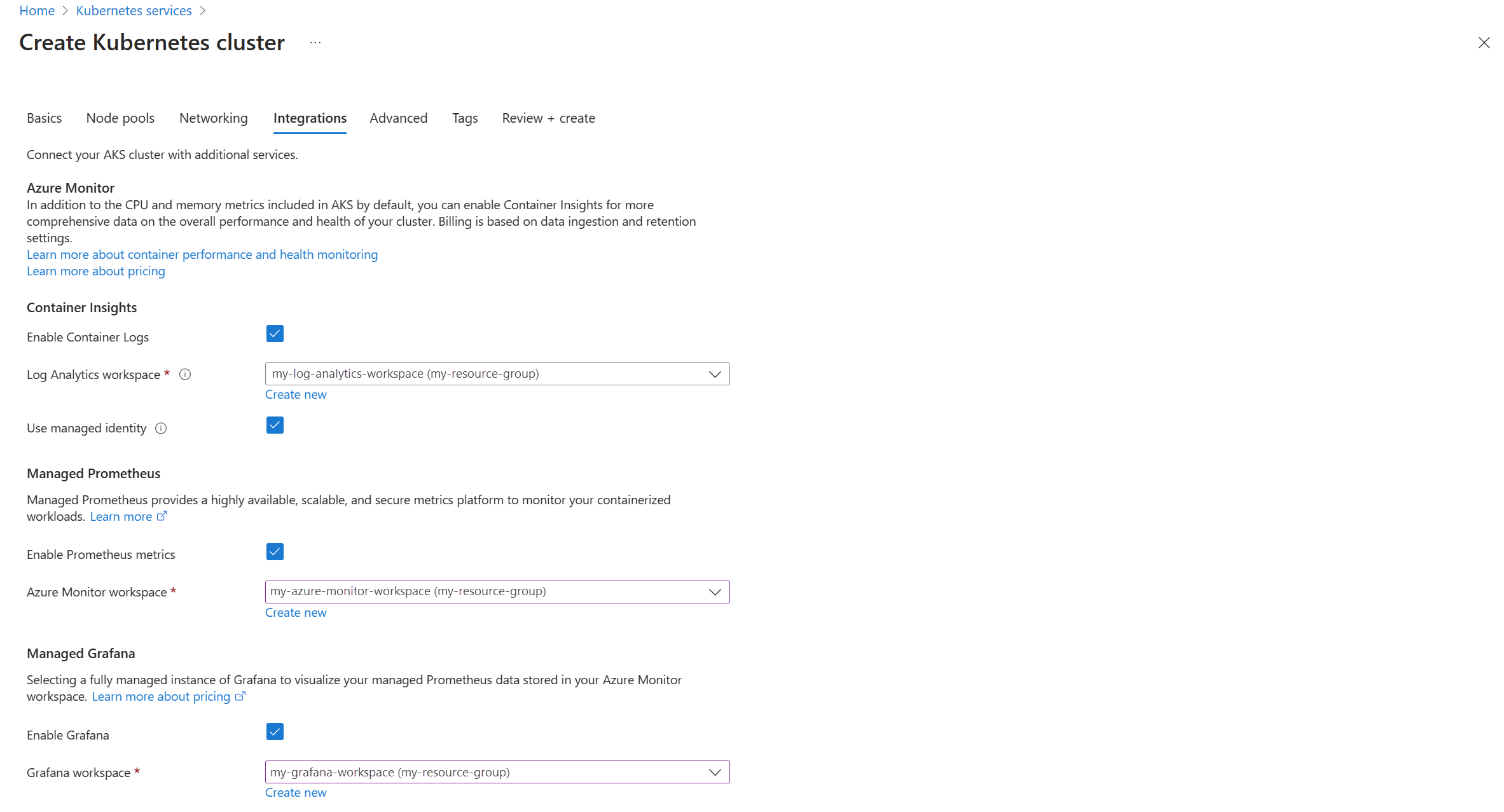

Mengaktifkan pemantauan penuh dengan portal Azure

Kluster AKS baru (Prometheus, Wawasan kontainer, dan Grafana)

Saat membuat kluster AKS baru di portal Azure, Anda dapat mengaktifkan Prometheus, wawasan Kontainer, dan Grafana dari tab Pemantauan. Pastikan Anda memeriksa kotak centang Aktifkan Log Kontainer, Aktifkan metrik Prometheus, dan Aktifkan Grafana.

Kluster yang ada (Prometheus, Wawasan kontainer, dan Grafana)

- Arahkan ke kluster AKS Anda di portal Microsoft Azure.

- Di menu layanan, di bawah Pemantauan, pilih Wawasan>Mengonfigurasi pemantauan.

- Wawasan kontainer sudah diaktifkan. Pilih kotak centang Aktifkan metrik Prometheus dan Aktifkan Grafana . Jika Anda memiliki ruang kerja Azure Monitor dan ruang kerja Grafana, maka ruang kerja tersebut dipilih untuk Anda.

- Pilih Pengaturan tingkat lanjut jika Anda ingin memilih ruang kerja alternatif atau membuat ruang kerja baru. Pengaturan Prasetel biaya memungkinkan Anda mengubah detail koleksi default untuk mengurangi biaya pemantauan Anda. Lihat Mengaktifkan pengaturan pengoptimalan biaya di Wawasan kontainer untuk detailnya.

- Pilih Konfigurasikan.

Kluster yang ada (khusus Prometheus)

- Arahkan ke kluster AKS Anda di portal Microsoft Azure.

- Di menu layanan, di bawah Pemantauan, pilih Wawasan>Mengonfigurasi pemantauan.

- Pilih kotak centang Aktifkan metrik Prometheus.

- Pilih Pengaturan tingkat lanjut jika Anda ingin memilih ruang kerja alternatif atau membuat ruang kerja baru. Pengaturan Prasetel biaya memungkinkan Anda mengubah detail koleksi default untuk mengurangi biaya pemantauan Anda.

- Pilih Konfigurasikan.

Aktifkan koleksi metrik Windows (pratinjau)

Catatan

Tidak ada batas CPU/Memori di windows-exporter-daemonset.yaml sehingga dapat menyediakan node Windows secara berlebihan

Untuk detail selengkapnya lihat Reservasi sumber daya

Saat Anda menyebarkan beban kerja, atur memori sumber daya dan batas CPU pada kontainer. Ini juga mengurangi dari NodeAllocatable dan membantu penjadwal di seluruh kluster dalam menentukan pod mana yang akan ditempatkan di simpul mana. Penjadwalan pod tanpa batas dapat memprovisikan simpul Windows secara berlebihan dan dalam kasus ekstrem dapat menyebabkan simpul menjadi tidak sehat.

Pada versi 6.4.0-main-02-22-2023-3ee44b9e dari kontainer addon Prometheus Terkelola (prometheus_collector), koleksi metrik Windows telah diaktifkan untuk kluster AKS. Onboarding ke add-on Metrik Azure Monitor memungkinkan pod Windows DaemonSet untuk mulai berjalan pada kumpulan simpul Anda. Windows Server 2019 dan Windows Server 2022 didukung. Ikuti langkah-langkah ini untuk mengaktifkan pod untuk mengumpulkan metrik dari kumpulan simpul Windows Anda.

Instal windows-exporter secara manual pada simpul AKS untuk mengakses metrik Windows dengan menyebarkan file YAML windows-exporter-daemonset. Aktifkan kolektor berikut:

[defaults]containermemoryprocesscpu_info

Untuk kolektor lainnya, silakan lihat pengekspor Prometheus untuk metrik Windows.

Sebarkan file YAML windows-exporter-daemonset. Perhatikan bahwa jika ada taint yang diterapkan dalam simpul, Anda harus menerapkan toleransi yang sesuai.

kubectl apply -f windows-exporter-daemonset.yamlTerapkan ama-metrics-settings-configmap ke kluster Anda. Atur

windowsexporterdanwindowskubeproxyBooleans ketrue. Untuk informasi selengkapnya, lihat Peta konfigurasi pengaturan add-on Metrik.Aktifkan aturan perekaman yang diperlukan untuk dasbor di luar kotak:

- Jika onboarding menggunakan CLI, sertakan opsi

--enable-windows-recording-rules. - Jika onboarding menggunakan templat ARM, Bicep, atau Azure Policy, atur

enableWindowsRecordingRulesketruedalam file parameter. - Jika kluster sudah di-onboarding, gunakan templat ARM ini dan file parameter ini untuk membuat grup aturan. Ini akan menambahkan aturan perekaman yang diperlukan dan bukan operasi ARM pada kluster dan tidak memengaruhi status pemantauan kluster saat ini.

- Jika onboarding menggunakan CLI, sertakan opsi

Verifikasi penyebaran

Gunakan alat baris perintah kubectl untuk memverifikasi bahwa agen disebarkan dengan benar.

Prometheus Terkelola

Verifikasi bahwa DaemonSet disebarkan dengan benar pada kumpulan simpul Linux

kubectl get ds ama-metrics-node --namespace=kube-system

Jumlah pod harus sama dengan jumlah simpul Linux pada kluster. Output harus menyerupai contoh berikut:

User@aksuser:~$ kubectl get ds ama-metrics-node --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-metrics-node 1 1 1 1 1 <none> 10h

Verifikasi bahwa simpul Windows disebarkan dengan benar

kubectl get ds ama-metrics-win-node --namespace=kube-system

Jumlah pod harus sama dengan jumlah simpul Windows pada kluster. Output harus menyerupai contoh berikut:

User@aksuser:~$ kubectl get ds ama-metrics-node --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-metrics-win-node 3 3 3 3 3 <none> 10h

Verifikasi bahwa dua ReplicaSet disebarkan untuk Prometheus

kubectl get rs --namespace=kube-system

Output harus menyerupai contoh berikut:

User@aksuser:~$kubectl get rs --namespace=kube-system

NAME DESIRED CURRENT READY AGE

ama-metrics-5c974985b8 1 1 1 11h

ama-metrics-ksm-5fcf8dffcd 1 1 1 11h

Wawasan kontainer

Verifikasi bahwa DaemonSets disebarkan dengan benar pada kumpulan simpul Linux

kubectl get ds ama-logs --namespace=kube-system

Jumlah pod harus sama dengan jumlah simpul Linux pada kluster. Output harus menyerupai contoh berikut:

User@aksuser:~$ kubectl get ds ama-logs --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-logs 2 2 2 2 2 <none> 1d

Verifikasi bahwa simpul Windows disebarkan dengan benar

kubectl get ds ama-logs-windows --namespace=kube-system

Jumlah pod harus sama dengan jumlah simpul Windows pada kluster. Output harus menyerupai contoh berikut:

User@aksuser:~$ kubectl get ds ama-logs-windows --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-logs-windows 2 2 2 2 2 <none> 1d

Memverifikasi penyebaran solusi wawasan Kontainer

kubectl get deployment ama-logs-rs --namespace=kube-system

Output harus menyerupai contoh berikut:

User@aksuser:~$ kubectl get deployment ama-logs-rs --namespace=kube-system

NAME READY UP-TO-DATE AVAILABLE AGE

ama-logs-rs 1/1 1 1 24d

Melihat konfigurasi dengan CLI

aks show Gunakan perintah untuk mengetahui apakah solusi diaktifkan, ID sumber daya ruang kerja Analitik Log, dan informasi ringkasan tentang kluster.

az aks show --resource-group <resourceGroupofAKSCluster> --name <nameofAksCluster>

Perintah akan mengembalikan informasi berformat JSON tentang solusi. Bagian addonProfiles harus menyertakan informasi tentang omsagent seperti dalam contoh berikut:

"addonProfiles": {

"omsagent": {

"config": {

"logAnalyticsWorkspaceResourceID": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/my-resource-group/providers/microsoft.operationalinsights/workspaces/my-workspace",

"useAADAuth": "true"

},

"enabled": true,

"identity": null

},

}

Sumber daya yang disediakan

Saat Anda mengaktifkan pemantauan, sumber daya berikut dibuat di langganan Anda:

| Nama Sumber Daya | Jenis Sumber Daya | Grup Sumber Daya | Wilayah/Lokasi | Deskripsi |

|---|---|---|---|---|

MSCI-<aksclusterregion>-<clustername> |

Aturan Pengumpulan Data | Sama seperti kluster | Sama seperti ruang kerja Analitik Log | Aturan pengumpulan data ini untuk pengumpulan log oleh agen Azure Monitor, yang menggunakan ruang kerja Analitik Log sebagai tujuan, dan dikaitkan dengan sumber daya kluster AKS. |

MSPROM-<aksclusterregion>-<clustername> |

Aturan Pengumpulan Data | Sama seperti kluster | Sama seperti ruang kerja Azure Monitor | Aturan pengumpulan data ini adalah untuk pengumpulan metrik prometheus berdasarkan addon metrik, yang memiliki ruang kerja monitor Azure yang dipilih sebagai tujuan, dan juga dikaitkan dengan sumber daya kluster AKS |

MSPROM-<aksclusterregion>-<clustername> |

Titik akhir Pengumpulan Data | Sama seperti kluster | Sama seperti ruang kerja Azure Monitor | Titik akhir pengumpulan data ini digunakan oleh aturan pengumpulan data di atas untuk menyerap metrik Prometheus dari addon metrik |

Saat Anda membuat ruang kerja Azure Monitor baru, sumber daya tambahan berikut dibuat sebagai bagian darinya

| Nama Sumber Daya | Jenis Sumber Daya | Grup Sumber Daya | Wilayah/Lokasi | Deskripsi |

|---|---|---|---|---|

<azuremonitor-workspace-name> |

Aturan Pengumpulan Data | <MA_azuremonitor-workspace-name>_<azuremonitor-workspace-region>_managed | Sama seperti Ruang Kerja Azure Monitor | DCR dibuat saat Anda menggunakan server OSS Prometheus untuk Tulis Jarak Jauh ke Ruang Kerja Azure Monitor. |

<azuremonitor-workspace-name> |

Titik Akhir Pengumpulan Data | <MA_azuremonitor-workspace-name>_<azuremonitor-workspace-region>_managed | Sama seperti Ruang Kerja Azure Monitor | DCE dibuat saat Anda menggunakan server OSS Prometheus ke Tulis Jarak Jauh ke Ruang Kerja Azure Monitor. |

Perbedaan antara kluster Windows dan Linux

Perbedaan utama dalam memantau kluster Windows Server dibandingkan dengan kluster Linux meliputi:

- Windows tidak memiliki metrik RSS Memori. Akibatnya, tidak tersedia untuk simpul dan kontainer Windows. Metrik Set Kerja tersedia.

- Informasi kapasitas penyimpanan disk tidak tersedia untuk node Windows.

- Hanya lingkungan pod yang dipantau, bukan lingkungan Docker.

- Dengan rilis pratinjau, maksimum 30 wadah Windows Server didukung. Batasan ini tidak berlaku untuk wadah Linux.

Catatan

Dukungan wawasan kontainer untuk sistem operasi Windows Server 2022 sedang dalam pratinjau.

Agen Linux kontainer (pod replicaset) melakukan panggilan API ke semua node Windows pada port aman Kubelet (10250) dalam kluster untuk mengumpulkan metrik terkait performa simpul dan kontainer. Port aman Kubelet (:10250) harus dibuka di jaringan virtual kluster untuk masuk dan keluar agar node Windows dan pengumpulan metrik terkait performa kontainer berfungsi.

Jika Anda memiliki kluster Kubernetes dengan simpul Windows, tinjau dan konfigurasikan grup keamanan jaringan dan kebijakan jaringan untuk memastikan port aman Kubelet (:10250) terbuka untuk masuk dan keluar di jaringan virtual kluster.

Langkah berikutnya

- Jika Anda mengalami masalah saat mencoba onboarding solusi, tinjau panduan Pemecahan Masalah.

- Dengan pemantauan yang diaktifkan untuk mengumpulkan pemanfaatan kesehatan dan sumber kluster AKS dan beban kerja yang berjalan di atasnya, pelajari cara menggunakan insight Kontainer.